Introdução

Este documento descreve o procedimento para configurar cifras modernas de Transport Layer Security (TLS) e Datagram Transport Layer Security (DTLS).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico de VPN de acesso remoto (RAVPN) e SSL (Secure Sockets Layer)

- Configuração de RAVPN no Firewall Seguro testada e operacional

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Secure Firewall Management Center 7.2

- Cisco Firewall Threat Defense 7.2

- Secure Client 5.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Definir configurações de plataforma para firewall seguro

Introdução às configurações da plataforma

Uma política de configurações de plataforma é um conjunto compartilhado de recursos ou parâmetros que definem os aspectos de um dispositivo gerenciado que provavelmente serão semelhantes a outros dispositivos gerenciados em sua implantação, como configurações de tempo e autenticação externa. Uma política compartilhada possibilita a configuração de vários dispositivos gerenciados de uma só vez, o que proporciona consistência na implantação e agiliza os esforços de gerenciamento. Quaisquer alterações em uma política de configurações de plataforma afetam todos os dispositivos gerenciados onde você aplicou a política. Leia mais sobre as configurações da plataforma aqui.

Para alterar as configurações da plataforma, crie uma política, caso ainda não tenha sido concluída. Se concluído, vá para Configurar cifras TLS / DTLS.

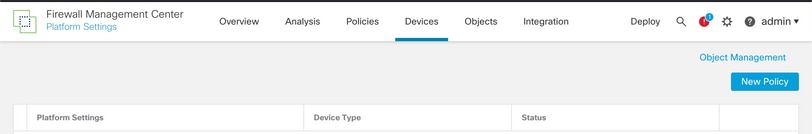

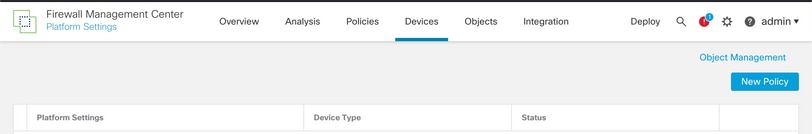

Navegue até Devices > Platform Settings e selecione New Policy para começar.

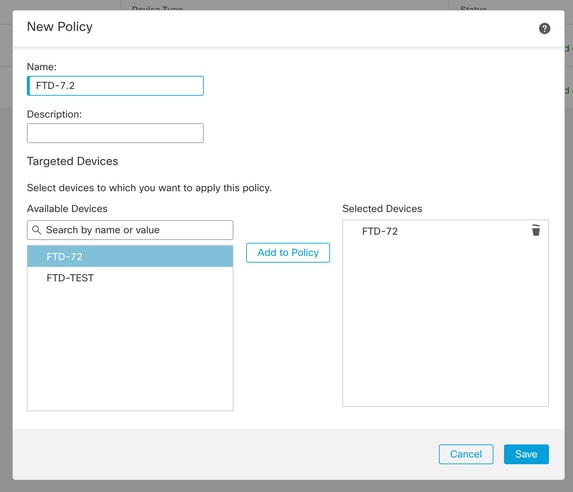

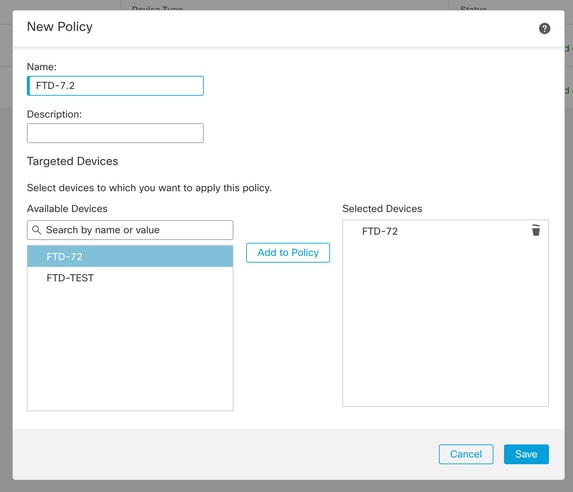

Atribua o dispositivo Firewall Threat Defense à diretiva.

Configurar cifras TLS/DTLS

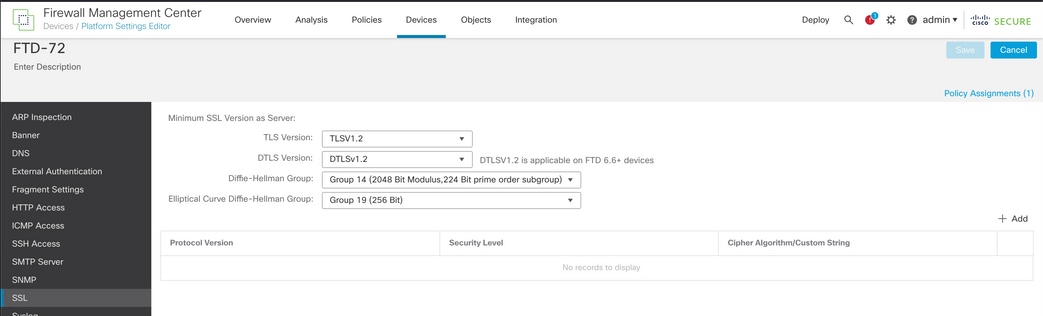

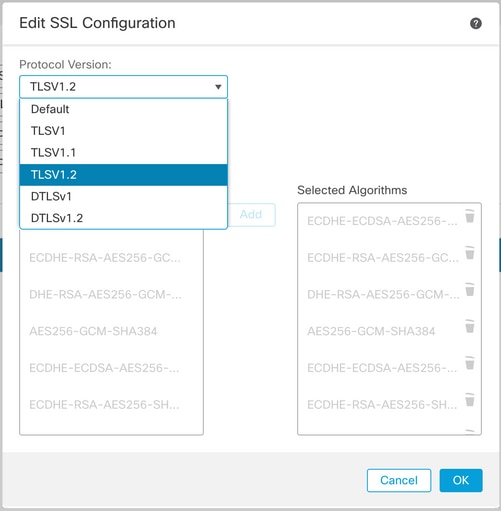

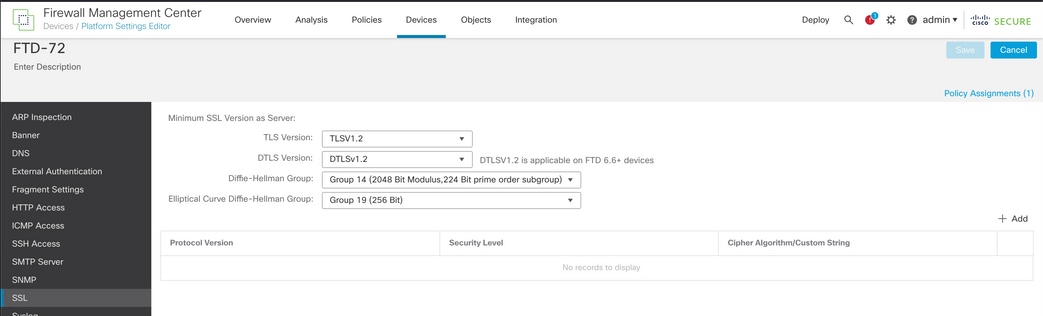

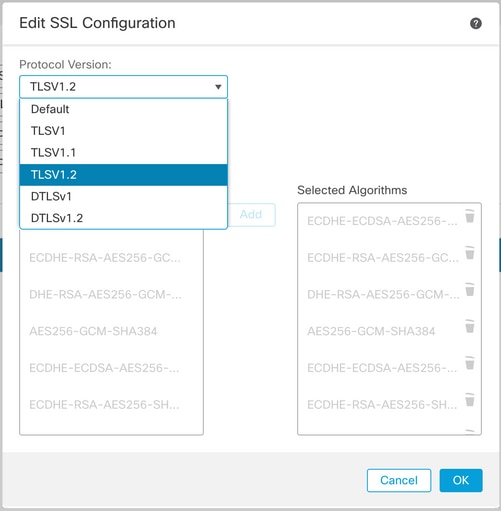

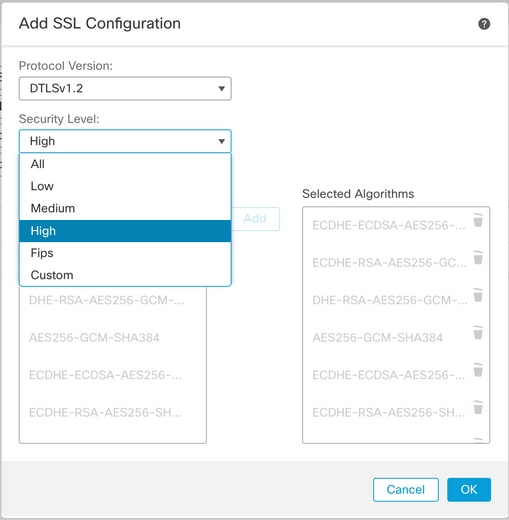

Navegue até a guia SSL para acessar a configuração TLS/DTLS. Crie uma lista de cifras personalizada selecionando o botão Adicionar.

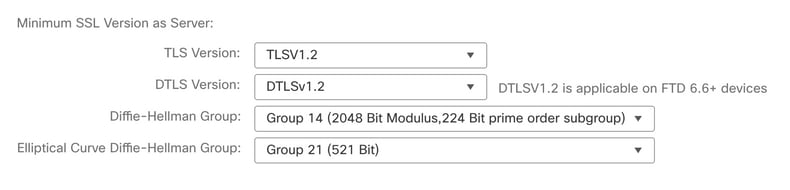

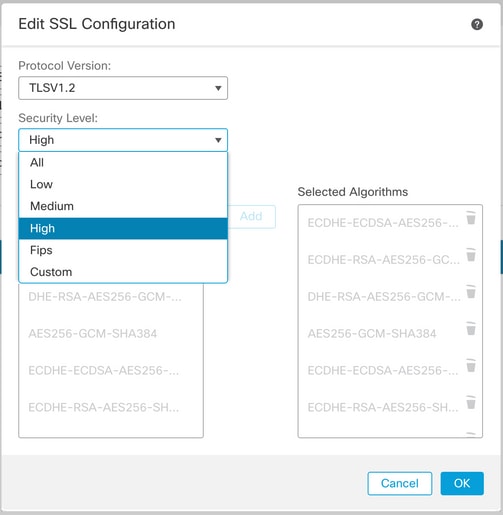

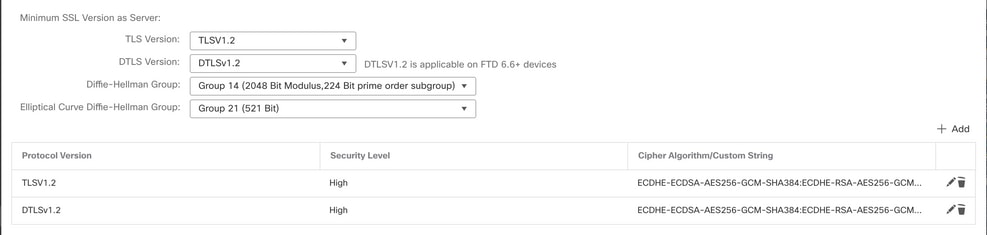

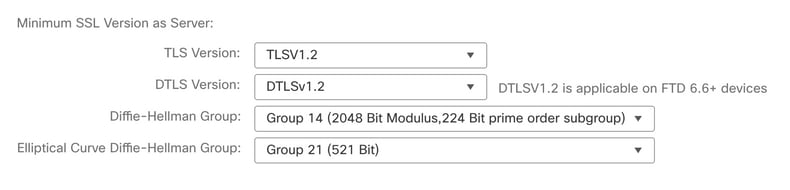

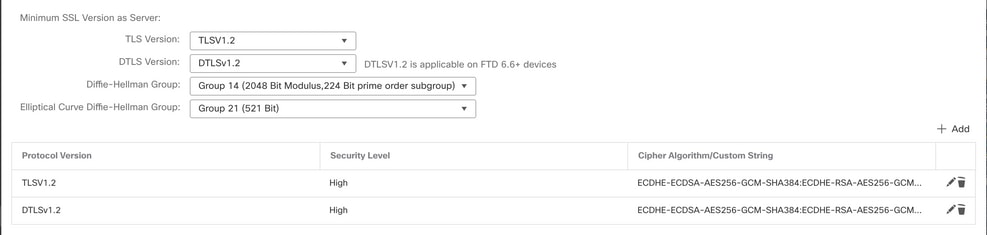

Altere as versões de TLS/DTLS junto com os valores apropriados do grupo de Curva elíptica/Diffie-Hellman para atender às suas necessidades de segurança.

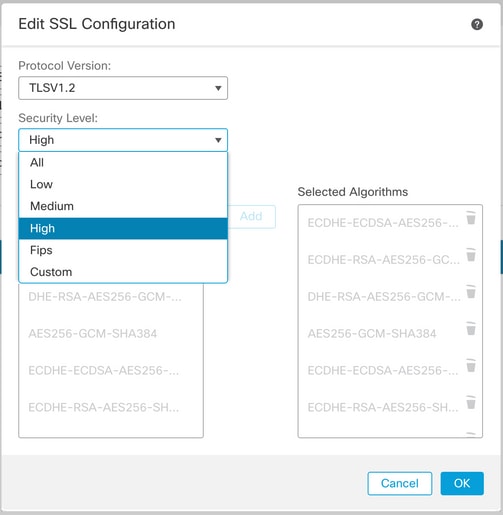

Observação: Você pode criar sua própria lista personalizada com o atributo suportado personalizado ou selecionar um dos vários níveis de cifras suportadas. Selecione a lista e a codificação que melhor atenda às suas necessidades de segurança.

Selecione o protocolo e o nível de codificação.

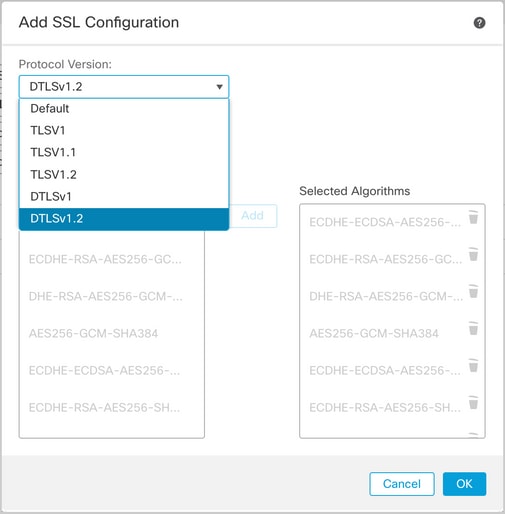

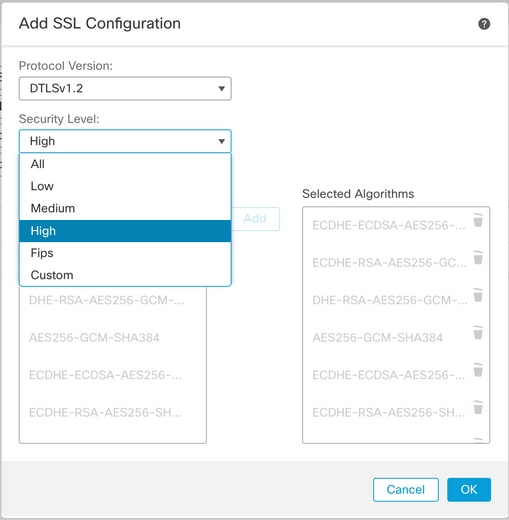

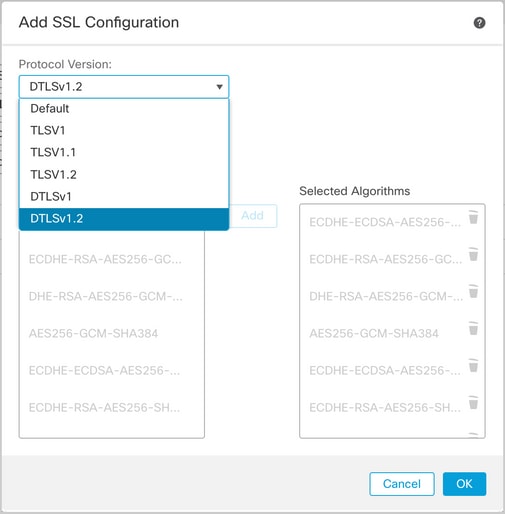

Repita o mesmo processo para DTLS.

Configuração concluída no Secure Firewall Management Center.

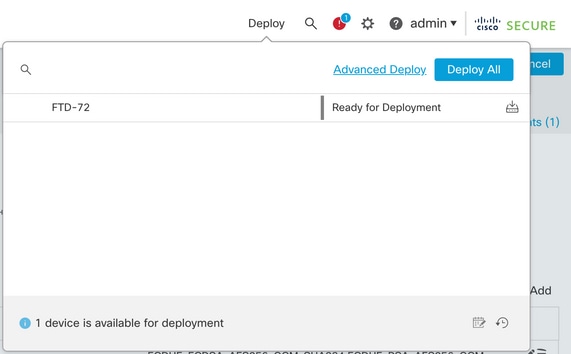

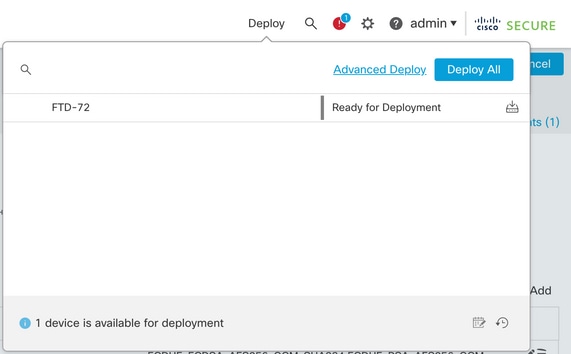

Salve a configuração e implante as alterações no FTD.

Observação: essas alterações podem ser aplicadas enquanto os usuários estão conectados. As cifras TLS/DTLS negociadas para a sessão do Secure Client ocorrem somente no início da sessão. Se os usuários estiverem conectados e você desejar fazer uma alteração, as conexões existentes não serão desconectadas. Novas conexões com o Firewall Seguro são para usar as novas cifras seguras.

Verificar

Depois que o Secure Firewall Management Center tiver implantado a configuração no dispositivo Threat Defense, você precisará verificar se as cifras estão presentes na CLI do FTD. Abra uma sessão de terminal/console para o dispositivo, emita os comandos show listados e reveja sua saída.

Verificar a partir da configuração da CLI do FTD

Certifique-se de que a lista TLS/DTLS selecionada seja mostrada com um show run ssl.

FTD72# show run ssl

ssl cipher tlsv1.2 high

ssl cipher dtlsv1.2 high

ssl ecdh-group group21

Certifique-se de que a versão TLS selecionada seja negociada junto com as versões Diffie-Hellman com um show ssl.

FTD72# show ssl

Accept connections using SSLv3 or greater and negotiate to TLSv1.2 or greater

Start connections using TLSv1.2 and negotiate to TLSv1.2 or greater

SSL DH Group: group14 (2048-bit modulus, FIPS)

SSL ECDH Group: group21 (521-bit EC)

SSL trust-points:

Self-signed (RSA 2048 bits RSA-SHA256) certificate available

Self-signed (EC 256 bits ecdsa-with-SHA256) certificate available

Certificate authentication is not enabled

Verificar a partir da CLI do FTD com a conexão segura ativa do cliente

Conecte-se à Sessão do Cliente Seguro e revise o resultado da CLI do FTD. Para verificar as cifras trocadas, execute este comando show show vpn-sessiondb detail anyconnect filter name username.

FTD72# show vpn-sessiondb detail anyconnect filter name trconner

Session Type: AnyConnect Detailed

Username : trconner Index : 75

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 24350 Bytes Rx : 20451

Pkts Tx : 53 Pkts Rx : 254

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : Split Tunnel Group : Split-4-CCIE

Login Time : 08:59:34 UTC Fri Sep 9 2022

Duration : 0h:01m:26s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a805810004b000631b0076

Security Grp : none

---Output Condensed-----

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 75.1

TCP Src Port : 55581 TCP Dst Port : 443

SSL-Tunnel:

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 55588

DTLS-Tunnel:

Tunnel ID : 75.3

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 64386

Verificar a partir do Cliente com Conexão de Cliente Segura Ativa

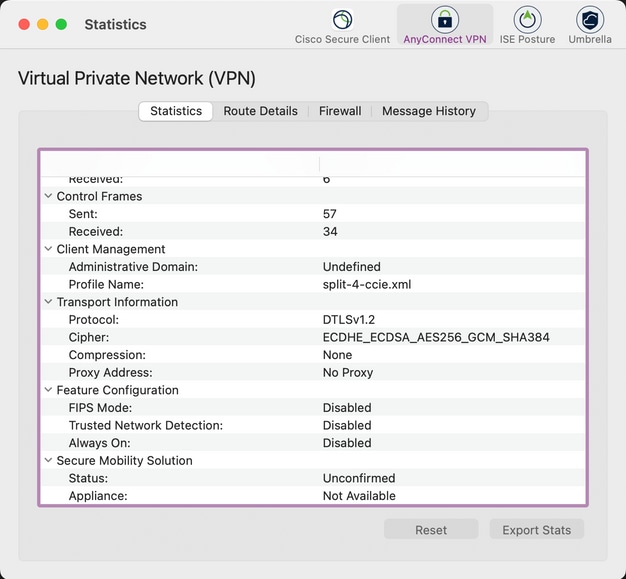

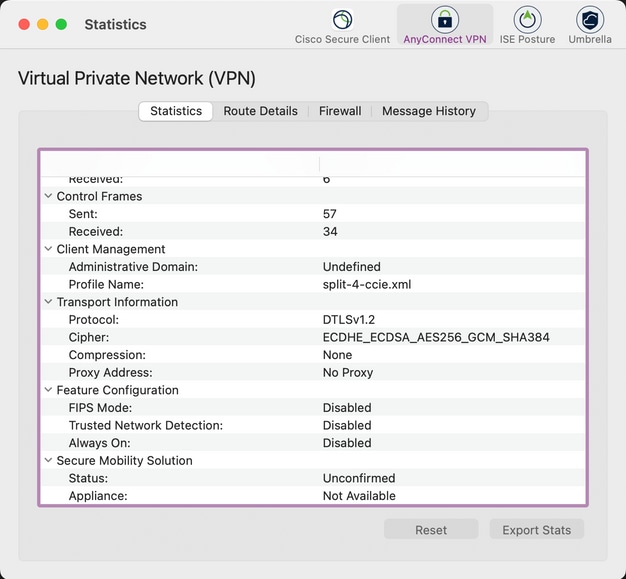

Verificação de cifras negociadas no aplicativo Secure Client.

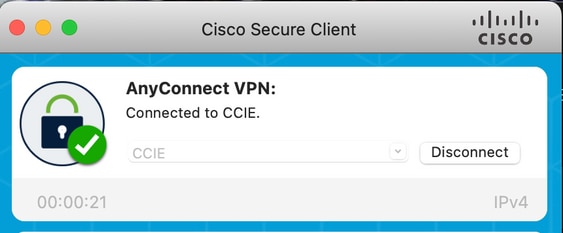

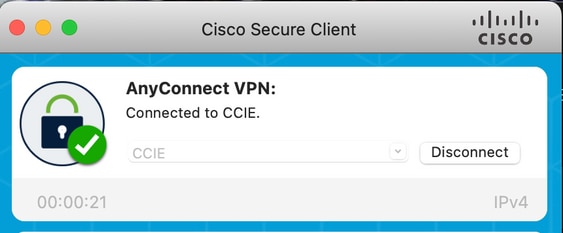

Abra o aplicativo Secure Client.

Navegue para Estatísticas > AnyConnect VPN > Estatísticas para investigar. A cifra listada deve ser verificada em relação ao Firewall Threat Defense para confirmação.

Troubleshooting

Depurar a partir do FTD CLI

Os erros de conexão no cliente seguro relacionados a trocas de cifra TLS/DTLS podem ser investigados na CLI Firewall Threat Defense com esses comandos de depuração.

debug ssl

debug ssl cipher

debug ssl state

debug ssl device

debug ssl packet

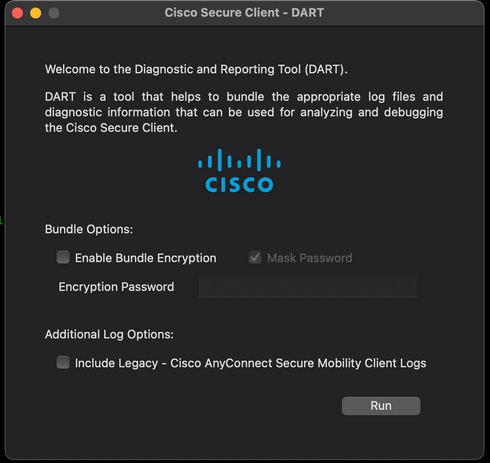

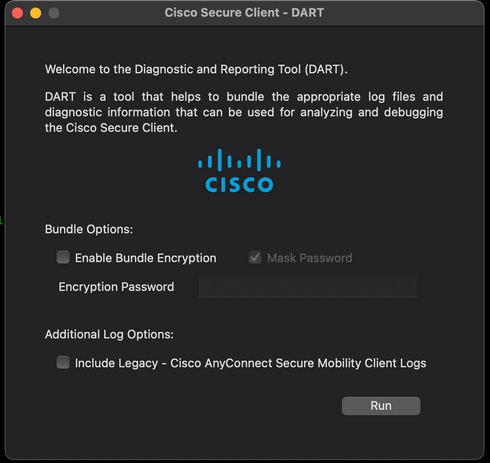

Reunir o DART do cliente seguro

Abra o aplicativo DART do Secure Client e selecione Executar.

Observação: se forem solicitadas credenciais, insira as credenciais de nível de administrador para continuar.

Reúna um DART e depurações para envolver o Cisco TAC.

Se a configuração implantada, conforme vista no Secure Firewall Management Center e no Firewall Threat Defense CLI, não for correspondente. Abra um novo caso no Cisco TAC.

Feedback

Feedback