ACS seguro para Windows v3.2 com autenticação de máquina EAP-TLS

Contents

Introdução

Este documento descreve como configurar o Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) com o Cisco Secure Access Control System (ACS) para Windows versão 3.2.

Observação: a autenticação da máquina não é suportada pela Autoridade de Certificação (CA) Novell. O ACS pode usar o EAP-TLS para oferecer suporte à autenticação de máquina para o Microsoft Windows Ative Diretory. O cliente de usuário final pode limitar o protocolo de autenticação de usuário ao mesmo protocolo usado para autenticação de máquina. Ou seja, o uso de EAP-TLS para autenticação de máquina pode exigir o uso de EAP-TLS para autenticação de usuário. Para obter mais informações sobre autenticação de máquina, consulte a seção Autenticação de máquina do Guia do usuário do Cisco Secure Access Control Server 4.1.

Observação: ao configurar o ACS para autenticar máquinas via EAP-TLS e o ACS tiver sido configurado para a Autenticação de máquina, o cliente deve ser configurado para fazer apenas a autenticação de máquina. Para obter mais informações, consulte Como habilitar a autenticação somente de computador para uma rede baseada em 802.1X no Windows Vista, no Windows Server 2008 e no Windows XP Service Pack 3.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nas versões de software e hardware abaixo.

-

Cisco Secure ACS para Windows versão 3.2

-

Microsoft Certificate Services (instalado como Enterprise root certificate authority [CA])

Observação: para obter mais informações, consulte o Guia passo a passo para configurar uma autoridade de certificação

.

. -

Serviço DNS com Windows 2000 Server com Service Pack 3 e hotfix 323172

Observação: se você tiver problemas com o CA Server, instale o hotfix 323172

. O cliente Windows 2000 SP3 requer o hotfix 31364

. O cliente Windows 2000 SP3 requer o hotfix 31364 para habilitar a autenticação IEEE 802.1x.

para habilitar a autenticação IEEE 802.1x. -

Access point sem fio 12.01T do Cisco Aironet 1200 Series

-

IBM ThinkPad T30 executando Windows XP Professional com Service Pack 1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se você estiver trabalhando em uma rede ativa, certifique-se de que entende o impacto potencial de qualquer comando antes de utilizá-lo.

Material de Suporte

Tanto o EAP-TLS quanto o Protocolo protegido de autenticação extensível (PEAP) criam e utilizam um túnel TLS/Secure Socket Layer (SSL). O EAP-TLS usa a autenticação mútua, na qual tanto o servidor ACS (AAA - autenticação, autorização e relatório) quanto os clientes possuem certificados e comprovam suas identidades uns aos outros. O PEAP, no entanto, usa apenas a autenticação no servidor; somente o servidor tem um certificado e prova sua identidade para o cliente.

Conventions

Para obter mais informações sobre convenções de documento, consulte as Convenções de dicas técnicas Cisco.

Diagrama de Rede

Este documento utiliza a instalação de rede mostrada no diagrama abaixo.

Configurando o Cisco Secure ACS for Windows v3.2

Siga os passos abaixo para configurar o ACS 3.2.

-

Configure o ACS para utilizar um certificado do armazenamento.

-

Especifique autoridades de certificação adicionais nas quais o ACS deve confiar.

Obtenha um certificado para o servidor ACS

Siga estes passos para obter um certificado.

-

No servidor ACS, abra um navegador da Web e insira http://CA-ip-address/certsrv para acessar o servidor CA.

-

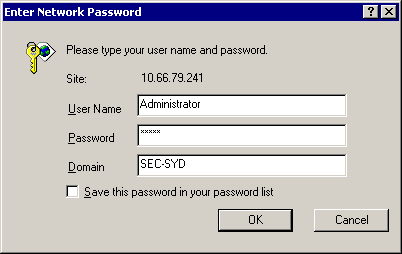

Efetuar logon no domínio como Administrador.

-

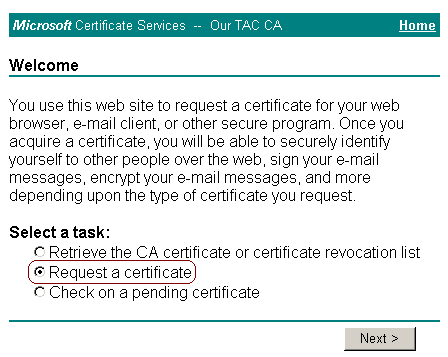

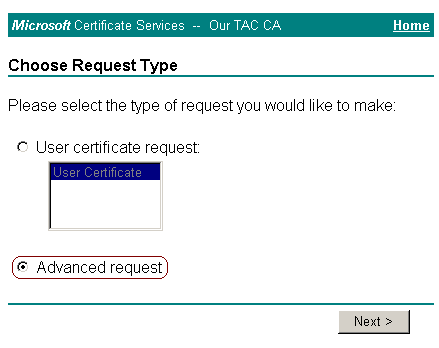

Selecione Solicitar um certificado e, em seguida, clique em Avançar.

-

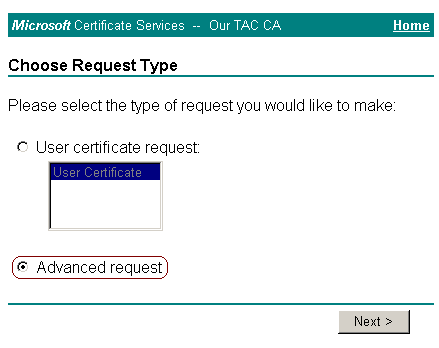

Selecione a solicitação Avançado e clique em Avançar.

-

Selecione Enviar uma solicitação de certificado para este CA, utilizando um formulário e, em seguida, clique em Avançar.

-

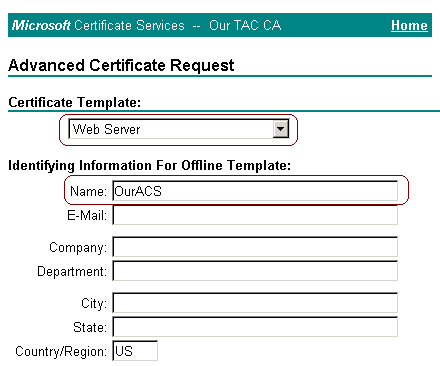

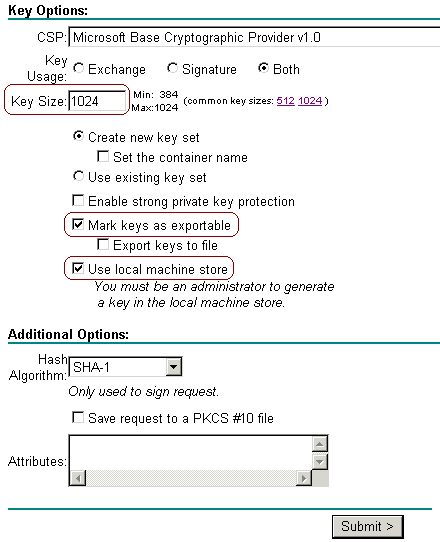

Configure as opções de certificado:

-

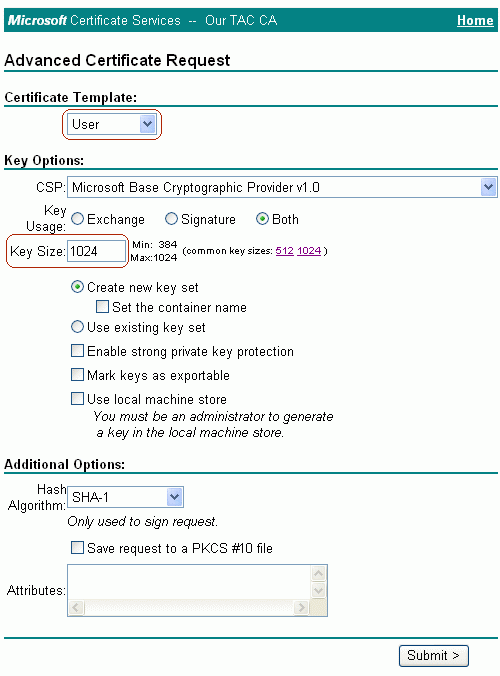

Selecione Web Server como o modelo de certificado e insira o nome do servidor ACS.

-

Insira 1024 no campo Tamanho da chave e marque as caixas de seleção Marcar chaves como exportáveis e Usar armazenamento de computador local.

-

Configure outras opções, conforme necessário e, em seguida, clique em Enviar.

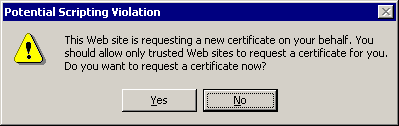

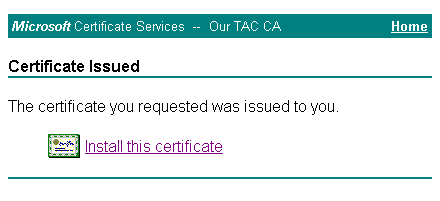

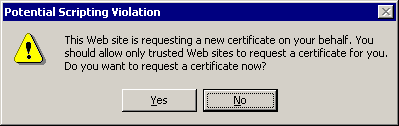

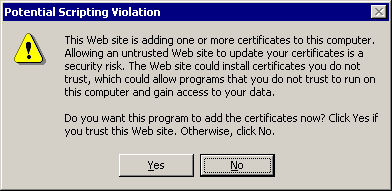

Observação: se a caixa de diálogo Possível violação de script for exibida, clique em Sim para continuar.

-

-

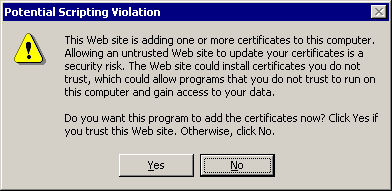

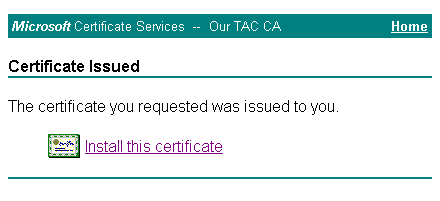

Clique em Instalar este certificado.

Observação: se a caixa de diálogo Possível violação de script for exibida, clique em Sim para continuar.

-

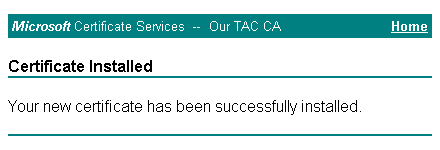

Se a instalação for bem-sucedida, a mensagem Certificate Installed (Certificado instalado) será exibida.

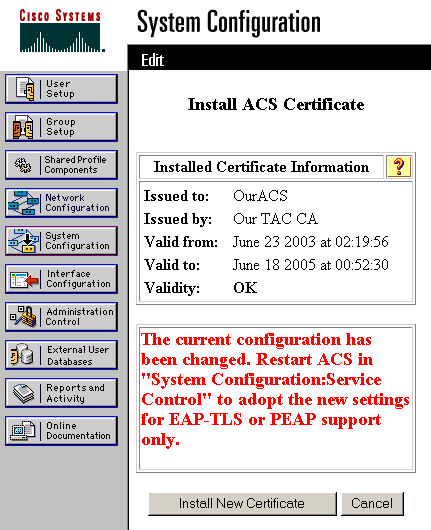

Configurar o ACS para utilizar um certificado do armazenamento

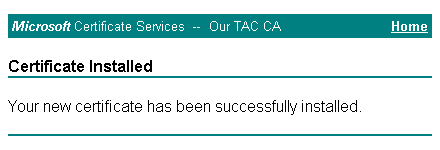

Conclua estas etapas para configurar o ACS para usar o certificado no armazenamento.

-

Abra um navegador da Web e insira http://ACS-ip-address:2002/ para acessar o servidor ACS.

-

Clique em System Configuration e, em seguida, em ACS Certificate Setup.

-

Clique em Install ACS Certificate (Instalar certificado ACS).

-

Clique no botão de opção Use certificate from storage.

-

No campo Certificado CN, insira o nome do certificado atribuído na etapa 5a da seção Obtendo um certificado do servidor ACS deste documento.

-

Clique em Submit.

Quando a configuração estiver concluída, uma mensagem de confirmação será exibida indicando que a configuração do servidor ACS foi alterada.

Observação: você não precisa reiniciar o ACS neste momento.

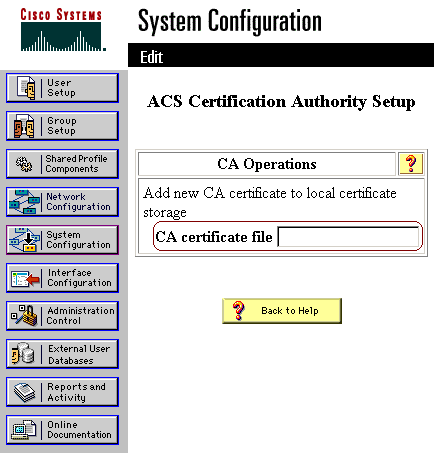

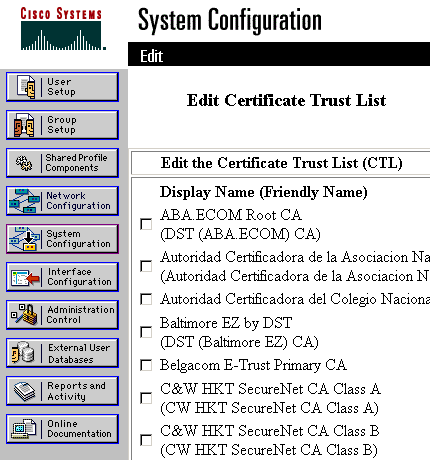

Especifique as autoridades de certificado adicionais em que o ACS deve confiar

O ACS confia automaticamente na CA que emitiu seu próprio certificado. Se os certificados de cliente forem emitidos por CAs adicionais, você deverá concluir estas etapas:

-

Clique em System Configuration e, em seguida, em ACS Certificate Setup.

-

Clique em ACS Certificate Authority Setup para adicionar CAs à lista de certificados confiáveis.

-

No campo para o arquivo do certificado de CA, digite a localização do certificado e, em seguida, clique em Submit.

-

Clique em Edit Certificate Trust List.

-

Selecione todas as CAs nas quais o ACS deve confiar e desmarque todas as CAs nas quais o ACS não deve confiar.

-

Clique em Submit.

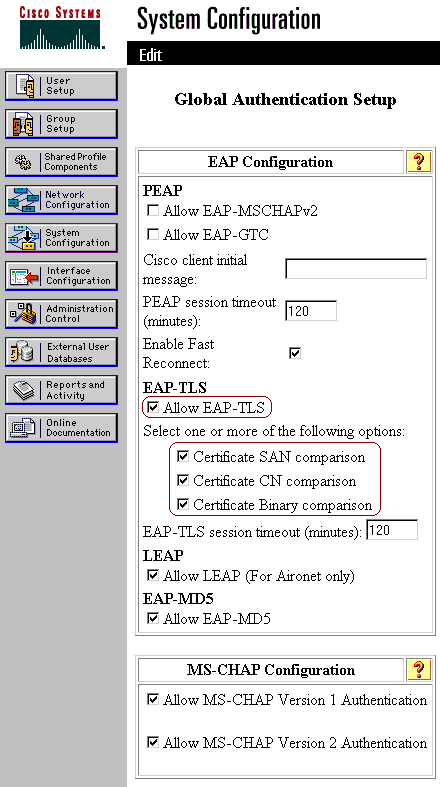

Reiniciar o serviço e definir as configurações EAP-TLS no ACS

Conclua estas etapas para reiniciar o serviço e definir as configurações de EAP-TLS:

-

Clique em System Configuration e, depois, em Service Control.

-

Clique em Restart para reiniciar o serviço.

-

Para definir as configurações de EAP-TLS, clique em System Configuration e em Global Authentication Setup.

-

Marque Allow EAP-TLS e, em seguida, marque uma ou mais comparações de certificado.

-

Clique em Submit.

Especificar e configurar o access point como um AAA Client

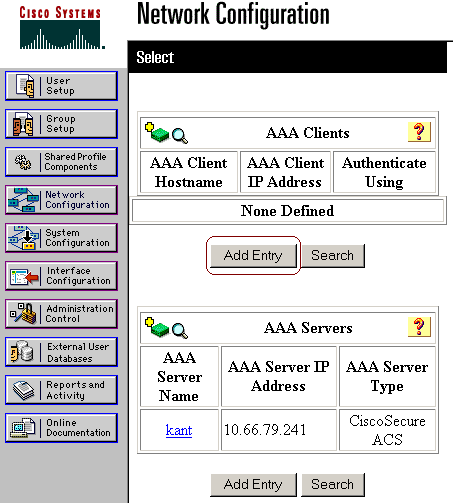

Conclua estas etapas para configurar o ponto de acesso (AP) como um cliente AAA:

-

Clique em Network Configuration.

-

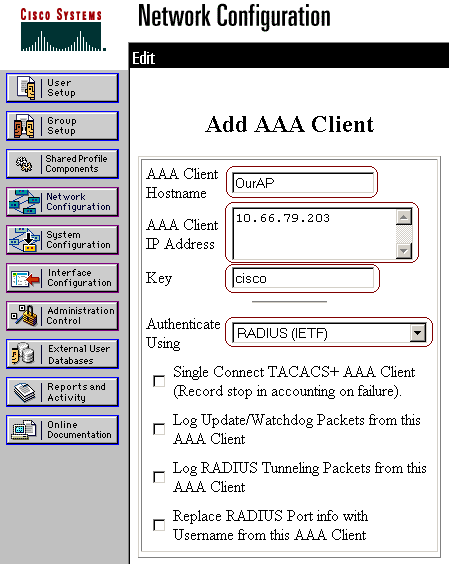

Em AAA Clients, clique em Add Entry.

-

Insira o nome do host do ponto de acesso no campo AAA Client Hostname e o endereço IP no campo AAA Client IP Address.

-

Insira uma chave secreta compartilhada para o ACS e o ponto de acesso no campo Key (Chave).

-

Escolha RADIUS (Cisco Aironet) como o método de autenticação e clique em Submit.

Configure o banco de dados de usuário externo

Conclua estas etapas para configurar os bancos de dados de usuários externos.

-

Clique em Bancos de dados do usuário externo e, em seguida, em Configuração do banco de dados.

-

Clique em Windows Database.

Observação: se não houver nenhum banco de dados do Windows definido, clique em Criar nova configuração e clique em Enviar.

-

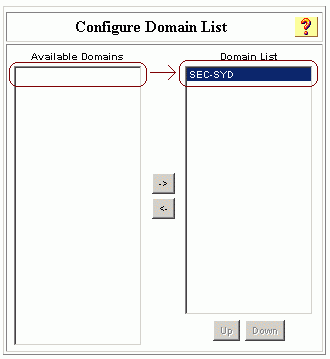

Clique em Configurar.

-

Em Configure Domain List, mova o domínio SEC-SYD de Available Domains para Domain List.

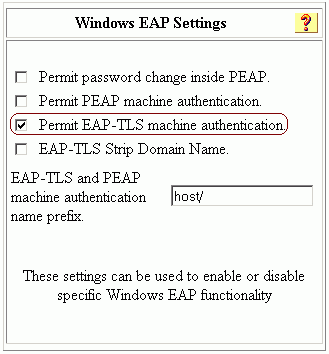

-

Na área Configurações de EAP do Windows, clique na caixa de seleção Permitir autenticação da máquina EAP-TLS para habilitar a autenticação da máquina.

Observação: Não altere o prefixo do nome de autenticação da máquina. A Microsoft usa atualmente "/host" (o valor padrão) para distinguir entre autenticação de usuário e de máquina.

-

Opcionalmente, você pode marcar a caixa de seleção Strip Domain Name EAP-TLS para habilitar a remoção de domínio.

-

Clique em Submit.

-

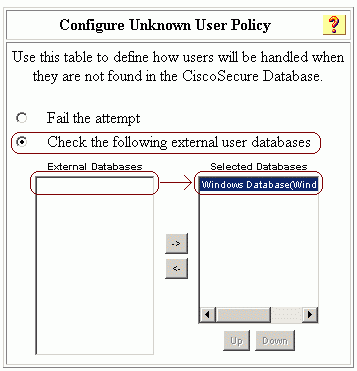

Clique em External User Databases e, em seguida, clique em Unknown User Policy (Política de usuário desconhecida).

-

Clique no botão de opção Verificar os seguintes bancos de dados de usuários externos.

-

Mova o Banco de Dados do Windows da lista Bancos de Dados Externos para a lista Bancos de Dados Selecionados.

-

Clique em Submit.

Reinicie o serviço

Quando terminar de configurar o ACS, conclua estas etapas para reiniciar o serviço:

-

Clique em System Configuration e, depois, em Service Control.

-

Clique em Reiniciar.

Configurando a inscrição automática no MS Certificate Machine

Conclua estas etapas para configurar o domínio para o registro automático de certificado de máquina:

-

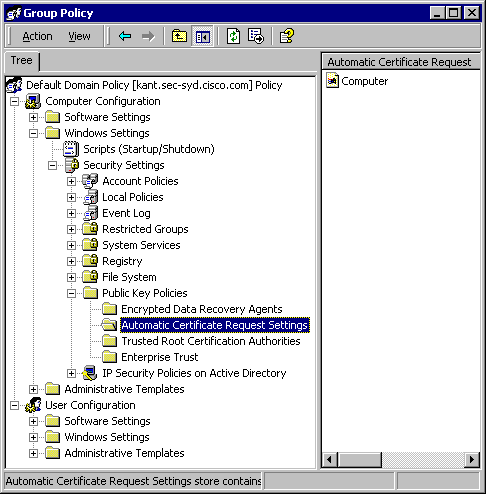

Vá para Painel de Controle > Ferramentas Administrativas > Abrir Usuários e Computadores do Ative Diretory.

-

Clique com o botão direito do mouse em domain sec-syd e escolha Properties.

-

Clique na guia Group Policy.

-

Clique em Política de domínio padrão e em Editar.

-

Vá para Configuração do Computador > Configurações do Windows > Configurações de Segurança > Políticas de Chave Pública > Configurações Automáticas de Solicitação de Certificado.

-

Na barra de menus, vá para Action > New > Automatic Certificate Request e clique em Next.

-

Escolha Computador e clique em Avançar.

-

Marque a Autoridade de Certificação, "Nossa CA TAC", neste exemplo.

-

Clique em Avançar e, em seguida, clique em Concluir.

Configurando o Ciscso Access Point

Conclua estas etapas para configurar o AP para usar o ACS como o servidor de autenticação:

-

Abra um navegador da Web e insira http://AP-ip-address/certsrv para acessar o AP.

-

Na barra de ferramentas, clique em Setup.

-

Em Serviços, clique em Segurança e em Servidor de autenticação.

Observação: se você configurou contas no AP, você deve fazer login.

-

Digite as configurações do autenticador:

-

Escolha 802.1x-2001 para a versão do protocolo 802.1x (para autenticação EAP).

-

Digite o endereço IP do servidor ACS no campo Server Name/IP.

-

Escolha RADIUS como o tipo de servidor.

-

Digite 1645 ou 1812 no campo Porta.

-

Insira a chave secreta compartilhada especificada em Specify and Configure the Access Point as an AAA Client.

-

Marque a opção EAP Authentication para especificar como o servidor deve ser usado.

-

-

Quando terminar, clique em OK.

-

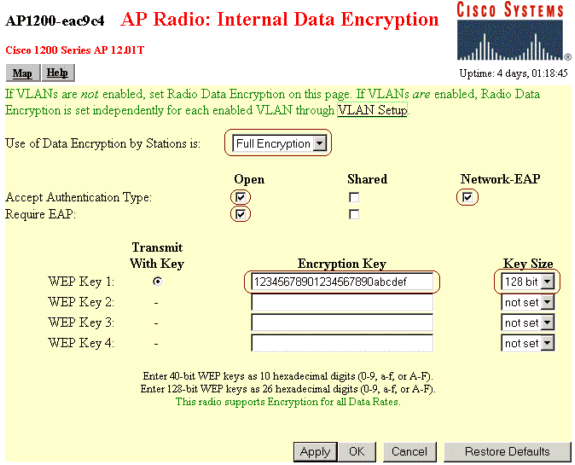

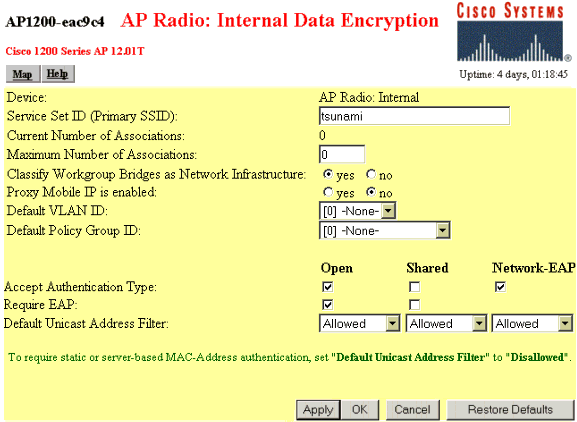

Clique em Radio Data Encryption (WEP).

-

Introduza as configurações internas de criptografia de dados.

-

Escolha Full Encryption na lista suspensa Use of Data Encryption by Stations is para definir o nível de criptografia de dados.

-

Em Accept Authentication Type, marque a caixa de seleção Open para definir o tipo de autenticação aceita e marque Network-EAP para habilitar o LEAP.

-

Para Require EAP, marque a caixa de seleção Open para requerer EAP.

-

Insira uma chave de criptografia no campo Chave de criptografia e escolha 128 bit na lista suspensa Tamanho da chave.

-

-

Quando terminar, clique em OK.

-

Vá para Network > Service Sets > Select the SSID Idx para confirmar se o Service Set Identifier (SSID) correto está sendo usado.

-

Click OK.

Configurando o cliente Wireless

Conclua estas etapas para configurar o ACS 3.2:

Unir ao domínio

Conclua estas etapas para adicionar o cliente sem fio ao domínio.

Observação: para concluir essas etapas, o cliente sem fio deve ter conectividade com a CA, por meio de uma conexão com fio ou por meio da conexão sem fio com segurança 802.1x desabilitada.

-

Inicie sessão no Windows XP como administrador local.

-

Vá para Painel de Controle > Desempenho e Manutenção > Sistema.

-

Clique na guia Nome do computador e em Alterar.

-

Digite o nome do host no campo Nome do computador.

-

Escolha Domain e insira o nome do domínio (SEC-SYD neste exemplo).

-

Click OK.

-

Quando a caixa de diálogo Login for exibida, efetue login com uma conta com a permissão adequada para ingressar no domínio.

-

Quando o computador tiver se unido com êxito ao domínio, reinicie-o.

A máquina se torna membro do domínio. Como a inscrição automática do computador está configurada, o computador tem um certificado para a autoridade de certificação instalada, bem como um certificado para autenticação do computador.

Obter um certificado para o usuário

Conclua estas etapas para obter um certificado para o usuário.

-

Faça login no Windows XP e no domínio (SEC-SYD) no cliente sem fio (laptop) como a conta que exige um certificado.

-

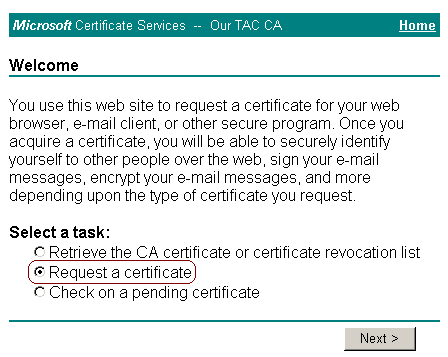

Abra um navegador da Web e insira http://CA-ip-address/certsrv para acessar o servidor da autoridade de certificação.

-

Faça logon no servidor da autoridade de certificação com a mesma conta.

Observação: o certificado é armazenado no cliente sem fio no perfil do usuário atual; portanto, você deve usar a mesma conta para fazer logon no Windows e na CA.

-

Clique no botão de opção Request a certificate e, em seguida, clique em Next.

-

Clique no botão de opção Solicitação avançada e, em seguida, clique em Avançar.

-

Clique no botão de opção Enviar uma solicitação de certificado a esta autoridade de certificação usando um formulário e clique em Avançar.

-

Escolha User no Modelo de certificado e insira 1024 no campo Tamanho da chave.

-

Configure outras opções conforme necessário e clique em Enviar.

Observação: se a caixa de diálogo Possível violação de script for exibida, clique em Sim para continuar.

-

Clique em Instalar este certificado.

Observação: se a caixa de diálogo Possível violação de script for exibida, clique em Sim para continuar.

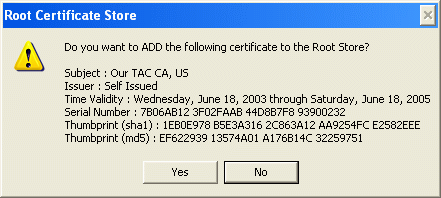

Observação: o armazenamento de certificados raiz poderá ser exibido se o certificado da própria CA ainda não estiver salvo no cliente sem fio. Clique em Yes para salvar o certificado no armazenamento local.

Se a instalação for bem-sucedida, uma mensagem de confirmação será exibida.

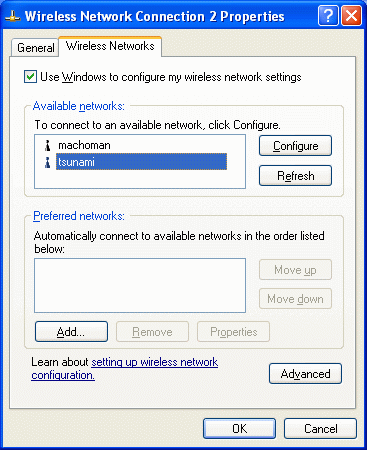

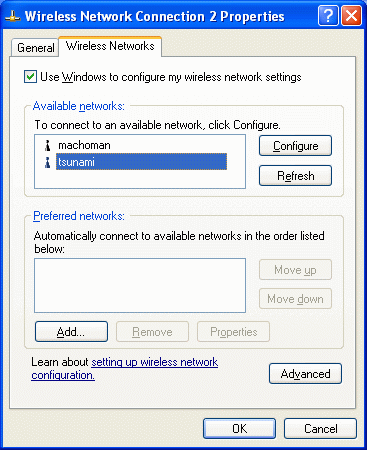

Configure a rede Wireless

Conclua estas etapas para definir as opções para a rede sem fio:

-

Inicie a sessão no domínio como usuário de domínio.

-

Vá para Painel de controle > Conexões de rede e de Internet > Conexões de rede.

-

Clique com o botão direito do mouse em Conexão sem fio e escolha Propriedades.

-

Clique na guia Redes sem fio.

-

Escolha a rede sem fio na lista de redes disponíveis e clique em Configurar.

-

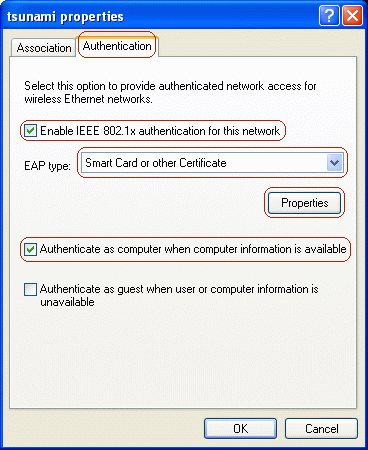

Na guia Authentication (Autenticação), marque a caixa de seleção Enable IEEE 802.1x authentication for this network.

-

Escolha Smart Card ou outro certificado na lista suspensa Tipo de EAP e clique em Propriedades.

Observação: para habilitar a autenticação da máquina, marque a caixa de seleção Autenticar como computador quando as informações do computador estiverem disponíveis.

-

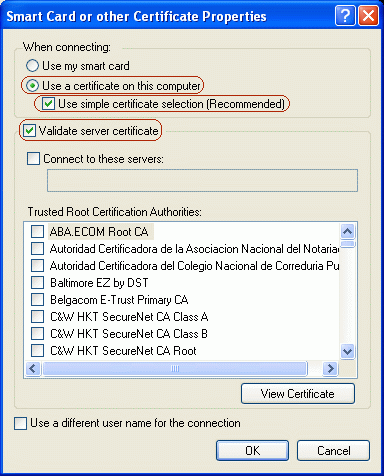

Clique no botão de opção Usar um certificado neste computador e marque a caixa de seleção Usar seleção de certificado simples.

-

Marque a caixa de seleção Validar certificado do servidor e clique em OK.

Observação: quando o cliente ingressa no domínio, o certificado da CA é instalado automaticamente como uma autoridade de certificação raiz confiável. O cliente confia automaticamente na CA que assinou o certificado do cliente. As CAs adicionais podem ser confiáveis, verificando-as na lista Trusted Root Certification Authorities.

-

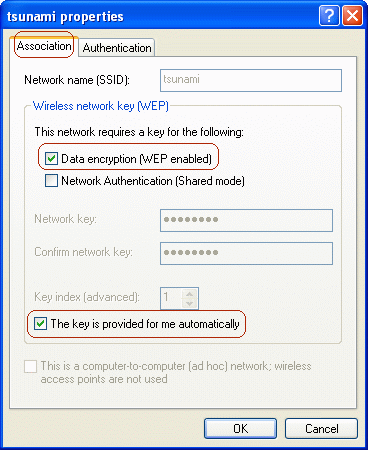

Na guia Association da janela de propriedades de rede, marque as caixas de seleção Data encryption (WEP enabled) e The key is provided for me automatically.

-

Clique em OK e em OK novamente para fechar a janela de configuração de rede.

Verificar

Esta seção fornece informações que você pode usar para confirmar se sua configuração está funcionando corretamente.

-

Para verificar se o cliente sem fio foi autenticado, siga estas etapas:

-

No cliente sem fio, vá para Painel de Controle > Conexões de Rede e Internet > Conexões de Rede.

-

Na barra de menus, vá para Exibir > Blocos.

A conexão sem fio deve exibir a mensagem "Autenticação bem-sucedida".

-

-

Para verificar se os clientes sem fio foram autenticados, vá para Reports and Activity > Passed Authentications > Passed Authentications ative.csv na interface da Web do ACS.

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

-

Verifique se o MS Certificate Services foi instalado como uma CA raiz Corporativa em um Windows 2000 Advanced Server com Service Pack 3.

-

Verifique se você está usando o Cisco Secure ACS for Windows versão 3.2 com Windows 2000 e Service Pack 3.

-

Se a autenticação da máquina falhar no cliente wireless, não haverá conectividade de rede na conexão sem fio. Somente as contas com perfis em cache no cliente wireless serão capazes de iniciar uma sessão no domínio. A máquina deve estar conectada a uma rede com fio ou configurada para conexão sem fio sem segurança 802.1x.

-

Se a inscrição automática com a CA falhar ao ingressar no domínio, verifique o Visualizador de Eventos para saber os possíveis motivos.

-

Se o perfil de usuário do cliente sem fio não possuir um certificado válido, ainda será possível fazer o logon na máquina e no domínio caso a senha esteja correta, mas a conexão sem fio não terá conectividade.

-

Se o certificado ACS no cliente sem fio for inválido (o que depende das datas "de" e "até" válidas do certificado, das configurações de data e hora do cliente e da confiança da CA), o cliente o rejeitará e a autenticação falhará. O ACS registrará a autenticação com falha na interface da Web em Reports and Activity > Failed Attempts > Failed Attempts XXX.csv com o Authentication Failure-Code semelhante a "EAP-TLS or PEAP authentication failed during SSL handshake". A mensagem de erro esperada no arquivo CSAuth.log é semelhante a esta mensagem:

AUTH 06/04/2003 14:56:41 E 0345 1644 EAP: buildEAPRequestMsg: other side probably didn't accept our certificate

-

Se o certificado do cliente no ACS for inválido (o que depende das datas de validade “de” e “até” do certificado, das configurações e data e hora do servidor e da confiança da CA), o servidor o rejeitará e a autenticação falhará. O ACS registrará a autenticação com falha na interface da Web em Reports and Activity > Failed Attempts > Failed Attempts XXX.csv com o Authentication Failure-Code semelhante a "EAP-TLS or PEAP authentication failed during SSL handshake". Se o ACS rejeitar o certificado do cliente porque o ACS não confia no CA, a mensagem de erro esperada no arquivo CSAuth.log será semelhante a esta mensagem:

AUTH 06/04/2003 15:47:43 E 0345 1696 EAP: ProcessResponse: SSL handshake failed, status = 3 (SSL alert fatal:unknown CA certificate)

Se o ACS rejeitar o certificado do cliente porque o certificado expirou, a mensagem de erro esperada no arquivo CSAuth.log será semelhante a esta mensagem:

AUTH 06/04/2005 15:02:08 E 0345 1692 EAP: ProcessResponse: SSL handshake failed, status = 3 (SSL alert fatal:certificate expired)

-

Nos logs na interface da Web do ACS, em Reports and Activity > Passed Authentications > Passed Authentications XXX.csv e em Reports and Activity > Failed Attempts > Failed Attempts XXX.csv, as autenticações EAP-TLS são mostradas no formato <user-id>@<domain>. As autenticações PEAP são mostradas no formato <DOMÍNIO>\<id do usuário>.

-

Você pode verificar o certificado e a confiança do servidor ACS seguindo as etapas descritas abaixo.

-

Inicie a sessão no Windows no servidor ACS com uma conta que tenha privilégios de administrador.

-

Vá para Start > Run, digite mmc e clique em OK para abrir o Console de Gerenciamento Microsoft.

-

Na barra de menus, vá para Console > Add/Remove Snap-in e clique em Add.

-

Escolha Certificados e clique em Adicionar.

-

Selecione Conta do computador, clique em Avançar e escolha Computador local (o computador no qual este console está sendo executado).

-

Clique em Finish, em Close e, em seguida, em OK.

-

Para verificar se o servidor ACS tem um certificado válido do lado do servidor, vá para Raiz do Console > Certificados (Computador Local) > Pessoal > Certificados e verifique se há um certificado para o servidor ACS (chamado OurACS neste exemplo).

-

Abra o certificado e verifique estes itens:

-

Não há advertência quanto ao certificado não estar sendo verificado para todos os seus propósitos pretendidos.

-

Não há advertência sobre o certificado não ser confiável.

-

Este certificado tem como objetivo garantir a identidade de um computador remoto.

-

O certificado não expirou e se tornou válido (verificar datas válidas “de” e “para”).

-

“Você tem uma chave privada que corresponde a esse certificado.”

-

-

Na guia Detalhes, verifique se o campo Versão tem o valor V3 e se o campo Enhanced Key Usage tem autenticação de servidor (1.3.6.1.5.5.7.3.1).

-

Para verificar se o servidor ACS confia no servidor CA, vá para Raiz do Console > Certificados (Computador Local) > Autoridades de Certificação Raiz Confiáveis > Certificados e verifique se há um certificado para o servidor CA (chamado Nossa CA TAC neste exemplo).

-

Abra o certificado e verifique estes itens:

-

Não há advertência quanto ao certificado não estar sendo verificado para todos os seus propósitos pretendidos.

-

Não há advertência sobre o certificado não ser confiável.

-

O propósito pretendido do certificado está correto.

-

O certificado não expirou e se tornou válido (verificar datas válidas “de” e “para”).

Se o ACS e o cliente não utilizaram o mesmo CA raiz, verifique se toda a cadeia de certificados de servidores de CA foi instalada. O mesmo se aplica se o certificado for obtido a partir de uma autoridade subcertificada.

-

-

-

Você pode verificar a confiança e o certificado da máquina do cliente móvel, seguindo os passos descritos abaixo.

-

Inicie a sessão no Windows no servidor ACS com uma conta que tenha privilégios de administrador. Abra o Console de Gerenciamento Microsoft indo para Iniciar > Executar, digitando mmc e clicando em OK.

-

Na barra de menus, vá para Console > Add/Remove Snap-in e clique em Add.

-

Selecione Certificates e clique em Add.

-

Selecione Conta do computador, clique em Avançar e selecione Computador local (o computador em que este console está executando).

-

Clique em Finish, em Close e, em seguida, em OK.

-

Verifique se a máquina possui um certificado válido do lado cliente. Se o certificado for inválido, a autenticação da máquina falhará. Para verificar o certificado, vá para Raiz do Console > Certificados (Computador Local) > Pessoal > Certificados. Verifique se há um certificado para a máquina; o nome estará no formato <nome-host>.<domínio>. Abra o certificado e verifique os seguintes itens.

-

Não há advertência quanto ao certificado não estar sendo verificado para todos os seus propósitos pretendidos.

-

Não há advertência sobre o certificado não ser confiável.

-

"Este certificado tem a finalidade de Prova sua identidade a computador remoto".

-

O certificado não expirou e se tornou válido (verificar datas válidas “de” e “para”).

-

“Você tem uma chave privada que corresponde a esse certificado.”

-

-

-

Na guia Detalhes, verifique se o campo Versão tem o valor V3 e se o campo Uso avançado de chave contém pelo menos o valor Autenticação de cliente (1.3.6.1.5.5.7.3.2); outras finalidades podem ser listadas. Certifique-se de que o campo Assunto contenha o valor CN = <host-name>.<domain>; valores adicionais podem ser listados. Verifique se o nome do host e domínio correspondem ao que está especificado no certificado.

-

Para verificar se o perfil do cliente confia no servidor de CA, vá para Raiz do Console > Certificados (Usuário Atual) > Autoridades de Certificação Raiz Confiáveis > Certificados. Verifique se há um certificado para o servidor de CA (nomeado “Our TAC CA” neste exemplo). Abra o certificado e verifique os seguintes itens.

-

Não há advertência quanto ao certificado não estar sendo verificado para todos os seus propósitos pretendidos.

-

Não há advertência sobre o certificado não ser confiável.

-

O propósito pretendido do certificado está correto.

-

O certificado não expirou e se tornou válido (verificar datas válidas “de” e “para”).

Se o ACS e o cliente não utilizaram o mesmo CA raiz, verifique se toda a cadeia de certificados de servidores de CA foi instalada. O mesmo se aplica se o certificado for obtido a partir de uma autoridade subcertificada.

-

-

Verifique as configurações do ACS conforme descrito em Configuração do Cisco Secure ACS para Windows v3.2.

-

Verifique as configurações de CA conforme descrito em Configuração de Serviços de Certificados MS.

-

Verifique as configurações do AP conforme descrito em Configurando o ponto de acesso Cisco.

-

Verifique as configurações do cliente sem fio conforme descrito em Configurando o cliente sem fio.

-

Verifique se a conta de usuário existe no banco de dados interno do servidor AAA ou em um dos bancos de dados externos configurados e certifique-se de que a conta não foi desabilitada.

-

Os certificados emitidos pela CA construída no Secure Hash Algorithm 2 (SHA-2) não são compatíveis com o Cisco Secure ACS, pois são desenvolvidos com Java, que não suporta SHA-2 até o momento. Para resolver esse problema, reinstale a CA e configure-a para emitir certificados com SHA-1.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

30-Jun-2003 |

Versão inicial |

Feedback

Feedback