Exemplo de Configuração de Filtragem de URL PIX/ASA

Contents

Introdução

Este documento explica como configurar a filtragem de URL em um Security Appliance.

Filtrar o tráfego tem as seguintes vantagens:

-

Ele pode ajudar a reduzir os riscos de segurança e evitar o uso inadequado.

-

Ele pode fornecer maior controle sobre o tráfego que passa pelo Security Appliance.

Observação: como a filtragem de URL consome muita CPU, o uso de um servidor de filtragem externo garante que o throughput de outro tráfego não seja afetado. No entanto, com base na velocidade da rede e na capacidade do servidor de filtragem de URL, o tempo necessário para a conexão inicial pode ser visivelmente mais lento quando o tráfego é filtrado com um servidor de filtragem externo.

Observação: não há suporte para a implementação de filtragem de nível de segurança inferior para superior. A filtragem de URL funciona apenas para tráfego de saída, por exemplo, tráfego que se origina em uma interface de alta segurança destinada a um servidor em uma interface de baixa segurança.

Pré-requisitos

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

PIX 500 Series Security Appliance com versão 6.2 e posterior

-

ASA 5500 Series Security Appliance com versão 7.x ou posterior

-

Adaptive Security Device Manager (ASDM) 6.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

Você pode filtrar solicitações de conexão que se originam de uma rede mais segura para uma rede menos segura. Embora você possa usar listas de controle de acesso (ACLs) para impedir o acesso de saída a servidores de conteúdo específicos, é difícil gerenciar o uso dessa maneira devido ao tamanho e à natureza dinâmica da Internet. Você pode simplificar a configuração e melhorar o desempenho do dispositivo de segurança com o uso de um servidor separado que executa um destes produtos de filtragem de Internet:

-

Websense Enterprise—filtra HTTP, HTTPS e FTP. Ele é suportado pelo PIX Firewall versão 5.3 e posterior.

-

O Secure Computing SmartFilter, anteriormente conhecido como N2H2, filtra HTTP, HTTPS, FTP e filtragem longa de URL. Ele é suportado pelo PIX Firewall versão 6.2 e posterior.

Em comparação com o uso de listas de controle de acesso, isso reduz a tarefa administrativa e melhora a eficácia da filtragem. Além disso, como a filtragem de URL é tratada em uma plataforma separada, o desempenho do firewall PIX é muito menos afetado. No entanto, os usuários podem observar tempos de acesso mais longos a sites ou servidores FTP quando o servidor de filtragem é remoto do Security Appliance.

O firewall PIX verifica as solicitações de URL de saída com a política definida no servidor de filtragem de URL. O firewall PIX permite ou nega a conexão, com base na resposta do servidor de filtragem.

Quando a filtragem está habilitada e uma solicitação de conteúdo é direcionada pelo Security Appliance, a solicitação é enviada ao servidor de conteúdo e ao servidor de filtragem ao mesmo tempo. Se o servidor de filtragem permitir a conexão, o Security Appliance encaminhará a resposta do servidor de conteúdo para o cliente que originou a solicitação. Se o servidor de filtragem negar a conexão, o Security Appliance descartará a resposta e enviará uma mensagem ou um código de retorno indicando que a conexão não foi bem-sucedida.

Se a autenticação de usuário estiver habilitada no Security Appliance, o Security Appliance também enviará o nome de usuário ao servidor de filtragem. O servidor de filtragem pode usar configurações de filtragem específicas do usuário ou fornecer relatórios aprimorados com relação ao uso.

Configurar o ASA/PIX com a CLI

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

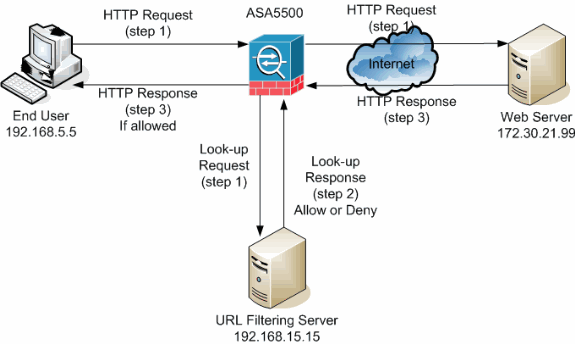

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Neste exemplo, o servidor de filtragem de URL está localizado em uma rede DMZ. Os usuários finais localizados dentro da rede tentam acessar o servidor Web localizado fora da rede pela Internet.

Estas etapas são concluídas durante a solicitação do usuário para o servidor Web:

-

O usuário final navega para uma página no servidor Web e o navegador envia uma solicitação HTTP.

-

Depois que o Security Appliance recebe essa solicitação, ele a encaminha para o servidor da Web e simultaneamente extrai o URL e envia uma solicitação de pesquisa para o servidor de filtragem de URL.

-

Depois que o servidor de filtragem de URL recebe a solicitação de pesquisa, ele verifica seu banco de dados para determinar se permite ou nega o URL. Retorna um status de permissão ou negação com uma resposta de consulta ao firewall do Cisco IOS®.

-

O Security Appliance recebe essa resposta de pesquisa e executa uma destas funções:

-

Se a resposta de pesquisa permitir o URL, ele enviará a resposta HTTP ao usuário final.

-

Se a resposta de pesquisa negar o URL, o servidor de filtragem de URL redirecionará o usuário para seu próprio servidor Web interno, que exibirá uma mensagem que descreve a categoria sob a qual o URL está bloqueado. Em seguida, a conexão é redefinida em ambas as extremidades.

-

Identificar o Servidor de Filtragem

Você precisa identificar o endereço do servidor de filtragem com o comando url-server. Você deve usar a forma apropriada desse comando com base no tipo de servidor de filtragem usado.

Observação: para o software versão 7.x e posterior, você pode identificar até quatro servidores de filtragem para cada contexto. O Security Appliance usa os servidores em ordem até que um servidor responda. Você pode configurar apenas um único tipo de servidor, Websense ou N2H2, na sua configuração.

Websense

Websense é um software de filtragem de terceiros que pode filtrar solicitações HTTP com base nestas políticas:

-

nome de host de destino

-

endereço IP destino

-

palavras-chave

-

user name

O software mantém um banco de dados de URL de mais de 20 milhões de sites organizados em mais de 60 categorias e subcategorias.

-

Software versão 6.2:

url-server [(if_name)] vendor websense host local_ip [timeout seconds] [protocol {TCP | UDP} version]O comando url-server designa o servidor que executa o aplicativo de filtragem de URL N2H2 ou Websense. O limite é de 16 servidores de URL. No entanto, você pode usar apenas um aplicativo por vez, N2H2 ou Websense. Além disso, se você alterar sua configuração no firewall PIX, ele não atualizará a configuração no servidor de aplicativos. Isso deve ser feito separadamente, com base nas instruções do fornecedor individual.

-

Software versão 7.x e posterior:

pix(config)# url-server (if_name) host local_ip [timeout seconds] [protocol TCP | UDP version 1|4 [connections num_conns] ]

Substitua if_name pelo nome da interface do Security Appliance conectada ao servidor de filtragem. O padrão é inside. Substitua local_ip pelo endereço IP do servidor de filtragem. Substitua seconds pelo número de segundos que o Security Appliance deve continuar tentando se conectar ao servidor de filtragem.

Use a opção protocol para especificar se você deseja usar TCP ou UDP. Com um servidor Websense, você também pode especificar a versão do TCP que deseja usar. O TCP versão 1 é o padrão. O TCP versão 4 permite que o firewall PIX envie nomes de usuário autenticados e informações de registro de URL para o servidor Websense se o firewall PIX já tiver autenticado o usuário.

Por exemplo, para identificar um único servidor de filtragem Websense, execute este comando:

hostname(config)#url-server (DMZ) vendor websense host 192.168.15.15 protocol TCP version 4

SmartFilter de computação segura

-

PIX versão 6.2:

pix(config)#url-server [(if_name)] vendor n2h2 host local_ip[:port number] [timeout] [protocol TCP | UDP] -

Software versões 7.0 e 7.1:

hostname(config)#url-server (if_name) vendor n2h2 host local_ip[:port number] [timeout seconds] [protocol TCP connections number | UDP [connections num_conns]]

-

Software versão 7.2 e posterior:

hostname(config)#url-server (if_name) vendor {secure-computing | n2h2} host[port ] [timeout ] [protocol {TCP [connections ]} | UDP] Para o fornecedor {secure-computing | n2h2}, você pode usar a computação segura como uma string de fornecedor. No entanto, n2h2 é aceitável para compatibilidade com versões anteriores. Quando as entradas de configuração são geradas, a computação segura é salva como a string do fornecedor.

Substitua if_name pelo nome da interface do Security Appliance conectada ao servidor de filtragem. O padrão é inside. Substitua local_ip pelo endereço IP do servidor de filtragem e port <number> pelo número de porta desejado.

Observação: a porta padrão usada pelo servidor Secure Computing SmartFilter para se comunicar com o Security Appliance com TCP ou UDP é a porta 4005.

Substitua seconds pelo número de segundos que o Security Appliance deve continuar tentando se conectar ao servidor de filtragem. Use a opção protocol para especificar se você deseja usar TCP ou UDP.

As conexões <número> são o número de vezes em que se tenta fazer uma conexão entre o host e o servidor.

Por exemplo, para identificar um único servidor de filtragem N2H2, emita este comando:

hostname(config)#url-server (DMZ) vendor n2h2 host 192.168.15.15 port 4444 timeout 45 protocol tcp connections 10

Ou, se desejar usar valores padrão, emita este comando:

hostname(config)#url-server (DMZ) vendor n2h2 host 192.168.15.15

Configurar a política de filtragem

Observação: você deve identificar e habilitar o servidor de filtragem de URL antes de habilitar a filtragem de URL.

Ativar filtragem de URL

Quando o servidor de filtragem aprova uma solicitação de conexão HTTP, o Security Appliance permite que a resposta do servidor Web acesse o cliente que originou a solicitação. Se o servidor de filtragem negar a solicitação, o Security Appliance redirecionará o usuário para uma página de bloqueio que indique que o acesso foi negado.

Execute o comando filter url para configurar a política usada para filtrar URLs:

-

PIX versão 6.2:

filter url [http | port[-port] local_ip local_mask foreign_ip foreign_mask] [allow] [proxy-block] [longurl-truncate | longurl-deny] [cgi-truncate]

-

Software versão 7.x e posterior:

filter url [http | port[-port] local_ip local_mask foreign_ip foreign_mask] [allow] [proxy-block] [longurl-truncate | longurl-deny] [cgi-truncate]

Substitua port pelo número da porta na qual filtrar o tráfego HTTP se uma porta diferente da porta padrão para HTTP (80) for usada. Para identificar um intervalo de números de porta, insira o início e o fim do intervalo separados por um hífen.

Com a filtragem habilitada, o Security Appliance interrompe o tráfego HTTP de saída até que um servidor de filtragem permita a conexão. Se o servidor de filtragem principal não responder, o Security Appliance direcionará a solicitação de filtragem ao servidor de filtragem secundário. A opção allow faz com que o Security Appliance encaminhe o tráfego HTTP sem filtrar quando o servidor de filtragem principal não está disponível.

Execute o comando proxy-block para descartar todas as solicitações para servidores proxy.

Observação: o restante dos parâmetros é usado para truncar URLs longos.

Truncar URLs HTTP Longos

A opção longurl-truncate faz com que o Security Appliance envie apenas o nome do host ou a parte do endereço IP do URL para avaliação ao servidor de filtragem quando o URL for maior que o comprimento máximo permitido.

Use a opção longurl-deny para negar o tráfego de URL de saída se a URL for maior que o máximo permitido.

Use a opção cgi-truncate para truncar URLs CGI para incluir somente o local do script CGI e o nome do script sem nenhum parâmetro.

Este é um exemplo geral de configuração de filtro:

hostname(config)#filter url http 192.168.5.0 255.255.255.0 172.30.21.99 255.255.255.255 allow proxy-block longurl-truncate cgi-truncate

Tráfego isento da filtragem

Se quiser fazer uma exceção à política geral de filtragem, emita este comando:

filter url except local_ip local_mask foreign_ip foreign_mask]

Substitua local_ip e local_mask pelo endereço IP e máscara de sub-rede de um usuário ou sub-rede que você deseja isentar das restrições de filtragem.

Substitua foreign_ip e foreign_mask pelo endereço IP e máscara de sub-rede de um servidor ou sub-rede que você deseja isentar das restrições de filtragem.

Por exemplo, este comando faz com que todas as solicitações HTTP para 172.30.21.99, dos hosts internos, sejam encaminhadas ao servidor de filtragem, exceto as solicitações do host 192.168.5.5:

Este é um exemplo de configuração para uma exceção:

hostname(config)#filter url except 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255

Filtragem avançada de URLs

Esta seção fornece informações sobre parâmetros de filtragem avançados, que incluem estes tópicos:

-

buffer

-

armazenamento em cache

-

suporte longo de URL

Armazenar No Buffer As Respostas Do Servidor Web

Quando um usuário emite uma solicitação para se conectar a um servidor de conteúdo, o Security Appliance envia a solicitação ao servidor de conteúdo e ao servidor de filtragem ao mesmo tempo. Se o servidor de filtragem não responder antes do servidor de conteúdo, a resposta do servidor será descartada. Isso atrasa a resposta do servidor Web do ponto de vista do cliente Web porque o cliente deve reemitir a solicitação.

Se você ativar o buffer de resposta HTTP, as respostas dos servidores de conteúdo da Web serão armazenadas em buffer e as respostas serão encaminhadas ao cliente que faz a solicitação se o servidor de filtragem permitir a conexão. Isso evita o atraso que pode ocorrer de outra forma.

Para armazenar em buffer as respostas às solicitações HTTP, siga estas etapas:

-

Para habilitar o armazenamento em buffer de respostas para solicitações HTTP que estejam com uma resposta pendente do servidor de filtragem, emita este comando:

hostname(config)#url-block block block-buffer-limit

Substitua block-buffer-limit pelo número máximo de blocos a serem armazenados em buffer.

-

Para configurar a memória máxima disponível para armazenar em buffer URLs pendentes e para armazenar em buffer URLs longos com o Websense, execute este comando:

hostname(config)#url-block url-mempool memory-pool-size

Substitua memory-pool-size por um valor de 2 a 10240 para uma alocação máxima de memória de 2 KB a 10 MB.

Endereços do Servidor de Cache

Depois que um usuário acessa um site, o servidor de filtragem pode permitir que o Security Appliance armazene em cache o endereço do servidor por um determinado período, desde que cada site hospedado no endereço esteja em uma categoria que seja sempre permitida. Em seguida, quando o usuário acessar o servidor novamente ou se outro usuário acessar o servidor, o Security Appliance não precisará consultar o servidor de filtragem novamente.

Emita o comando url-cache se necessário para melhorar o throughput:

hostname(config)#url-cache dst | src_dst size

Substitua size por um valor para o tamanho do cache no intervalo de 1 a 128 (KB).

Use a palavra-chave dst para armazenar em cache as entradas com base no endereço de destino da URL. Selecione este modo se todos os usuários compartilharem a mesma política de filtragem de URL no servidor Websense.

Use a palavra-chave src_dst para armazenar em cache as entradas com base no endereço de origem que inicia a solicitação de URL, bem como no endereço de destino da URL. Selecione este modo se os usuários não compartilharem a mesma política de filtragem de URL no servidor Websense.

Habilitar Filtragem de URLs Longos

Por padrão, o Security Appliance considera um URL HTTP como longo se tiver mais de 1.159 caracteres. Você pode aumentar o comprimento máximo permitido para uma única URL com este comando:

hostname(config)#url-block url-size long-url-size

Substitua long-url-size pelo tamanho máximo em KB para cada URL longa a ser armazenada em buffer.

Por exemplo, esses comandos configuram o Security Appliance para filtragem avançada de URL:

hostname(config)#url-block block 10 hostname(config)#url-block url-mempool 2 hostname(config)#url-cache dst 100 hostname(config)#url-block url-size 2

Configuração

Esta configuração inclui os comandos descritos neste documento:

| Configuração do ASA 8.0 |

|---|

ciscoasa#show running-config

: Saved

:

ASA Version 8.0(2)

!

hostname ciscoasa

domain-name Security.lab.com

enable password 2kxsYuz/BehvglCF encrypted

no names

dns-guard

!

interface GigabitEthernet0/0

speed 100

duplex full

nameif outside

security-level 0

ip address 172.30.21.222 255.255.255.0

!

interface GigabitEthernet0/1

description INSIDE

nameif inside

security-level 100

ip address 192.168.5.11 255.255.255.0

!

interface GigabitEthernet0/2

description LAN/STATE Failover Interface

shutdown

!

interface GigabitEthernet0/3

description DMZ

nameif DMZ

security-level 50

ip address 192.168.15.1 255.255.255.0

!

interface Management0/0

no nameif

no security-level

no ip address

!

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa802-k8.bin

ftp mode passive

clock timezone CST -6

clock summer-time CDT recurring

dns server-group DefaultDNS

domain-name Security.lab.com

same-security-traffic permit intra-interface

pager lines 20

logging enable

logging buffer-size 40000

logging asdm-buffer-size 200

logging monitor debugging

logging buffered informational

logging trap warnings

logging asdm informational

logging mail debugging

logging from-address aaa@cisco.com

mtu outside 1500

mtu inside 1500

mtu DMZ 1500

no failover

failover lan unit primary

failover lan interface interface GigabitEthernet0/2

failover link interface GigabitEthernet0/2

no monitor-interface outside

icmp unreachable rate-limit 1 burst-size 1

asdm image disk0:/asdm-602.bin

asdm history enable

arp timeout 14400

global (outside) 1 interface

nat (inside) 1 0.0.0.0 0.0.0.0

route outside 0.0.0.0 0.0.0.0 172.30.21.244 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

ldap attribute-map tomtom

dynamic-access-policy-record DfltAccessPolicy

url-server (DMZ) vendor websense host 192.168.15.15 timeout 30 protocol TCP version 1 connections 5

url-cache dst 100

aaa authentication ssh console LOCAL

aaa authentication enable console LOCAL

aaa authentication telnet console LOCAL

filter url except 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255

filter url http 192.168.5.0 255.255.255.0 172.30.21.99 255.255.255.255 allow

proxy-block longurl-truncate cgi-truncate

http server enable

http 172.30.0.0 255.255.0.0 outside

no snmp-server location

no snmp-server contact

telnet 0.0.0.0 0.0.0.0 inside

telnet timeout 5

ssh 0.0.0.0 0.0.0.0 inside

ssh timeout 60

console timeout 0

management-access inside

dhcpd address 192.168.5.12-192.168.5.20 inside

dhcpd enable inside

!

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map global_policy

class inspection_default

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect icmp

!

service-policy global_policy global

url-block url-mempool 2

url-block url-size 2

url-block block 10

username fwadmin password aDRVKThrSs46pTjG encrypted privilege 15

prompt hostname context

Cryptochecksum:db208a243faa71f9b3e92491a6ed2105

: end |

Configurar o ASA/PIX com ASDM

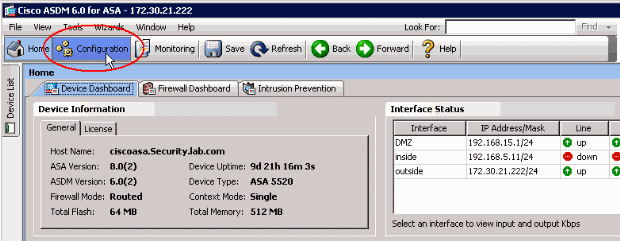

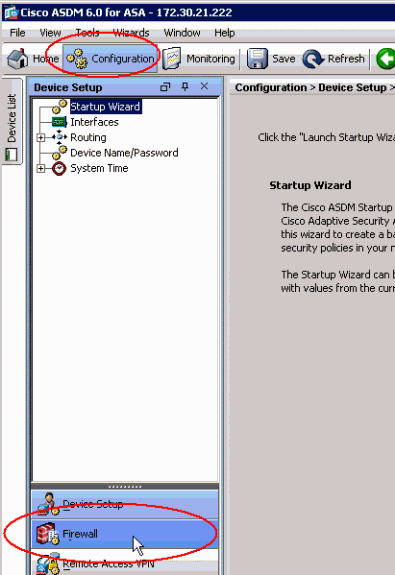

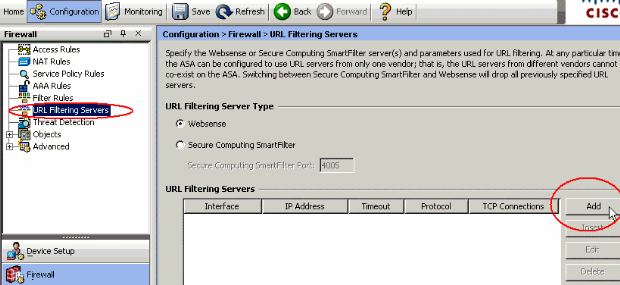

Esta seção demonstra como configurar a filtragem de URL para o Security Appliance com o Adaptive Security Device Manager (ASDM).

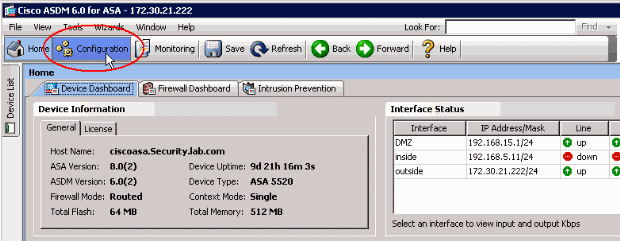

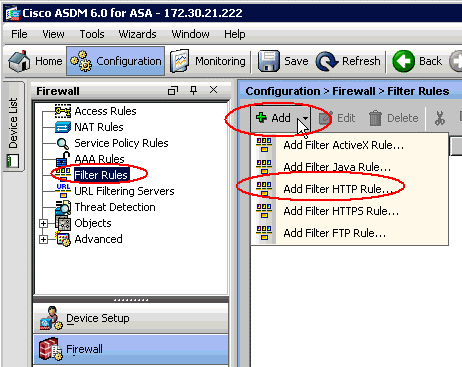

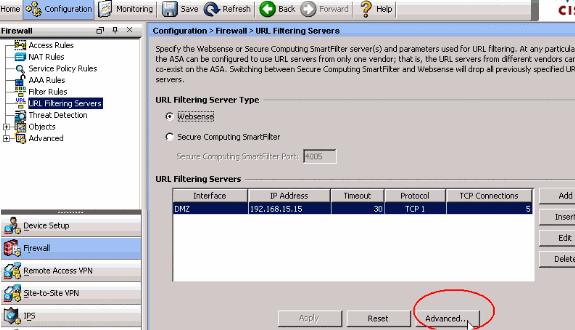

Após iniciar o ASDM, conclua estas etapas:

-

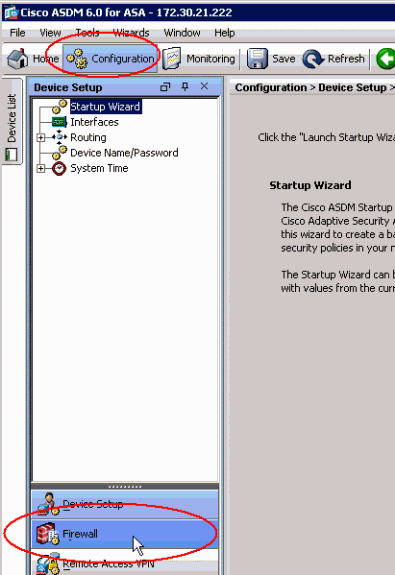

Escolha o painel Configuração.

-

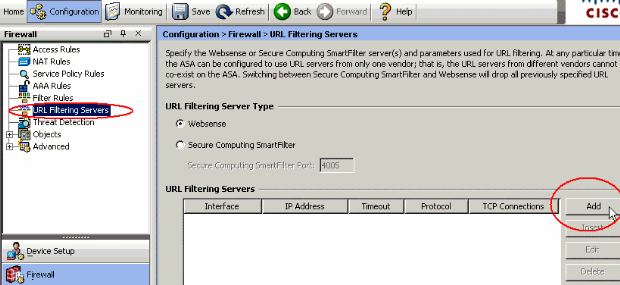

Clique em Firewall na lista mostrada no painel Configuração.

-

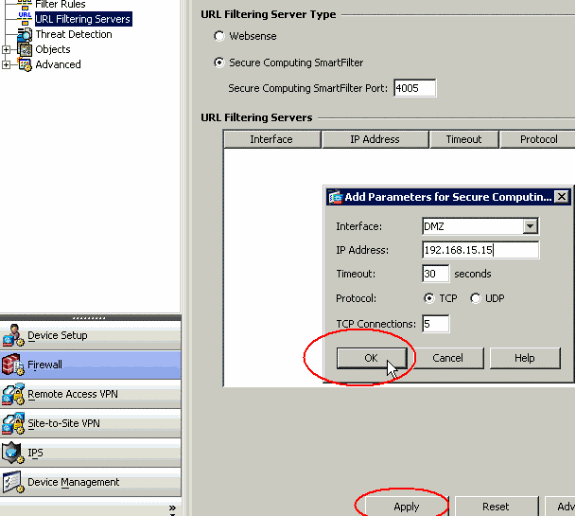

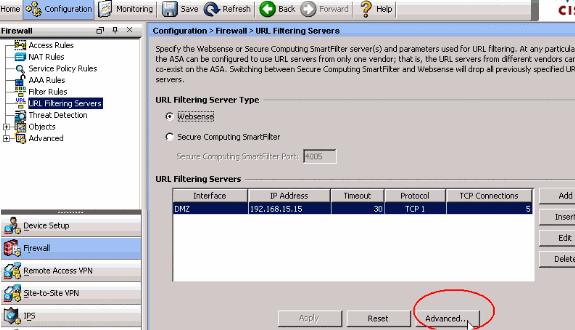

Na lista suspensa Firewall, escolha URL Filtering Servers. Escolha o tipo de Servidor de filtragem de URL que deseja usar e clique em Adicionar para configurar seus parâmetros.

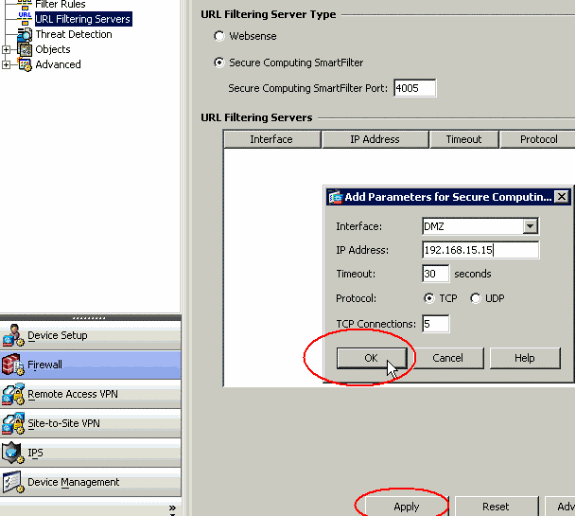

Observação: você deve adicionar o servidor de filtragem antes de configurar a filtragem para regras de filtragem HTTP, HTTPS ou FTP.

-

Escolha os parâmetros apropriados na janela pop-up:

-

Interface—Exibe a interface conectada ao servidor de filtragem

-

Endereço IP — Exibe o endereço IP do servidor de filtragem

-

Tempo limite — Exibe o número de segundos após os quais a solicitação ao servidor de filtragem atinge o tempo limite

-

Protocolo—Exibe o protocolo usado para se comunicar com o servidor de filtragem. O TCP versão 1 é o padrão. A versão 4 do TCP permite que o firewall PIX envie nomes de usuário autenticados e informações de registro de URL para o servidor Websense, se o firewall PIX já tiver autenticado o usuário

-

Conexões TCP — Exibe o número máximo de conexões TCP permitidas para comunicação com o servidor de filtragem de URL

Depois de inserir os parâmetros, clique em OK na janela pop-up e em Aplicar na janela principal.

-

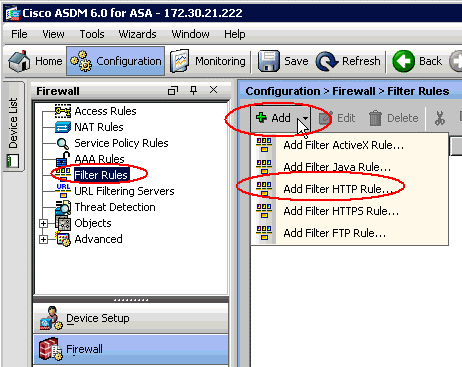

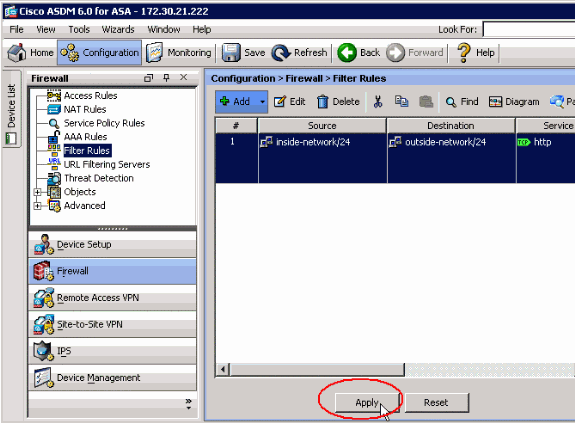

-

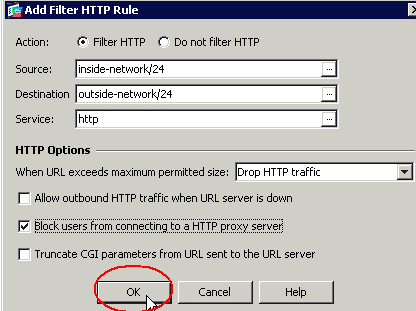

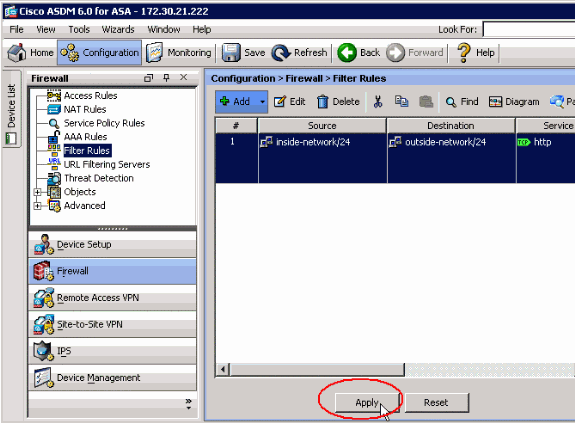

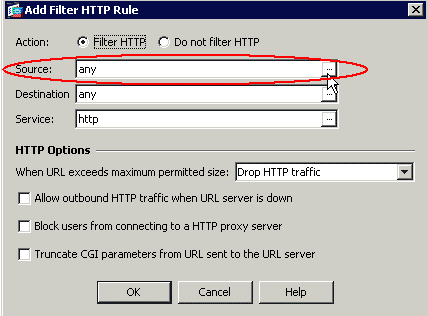

Na lista suspensa Firewall, escolha Filter Rules. Clique no botão Add na janela principal e escolha o tipo de regra que deseja adicionar. Neste exemplo, a opção Adicionar regra HTTP de filtro é escolhida.

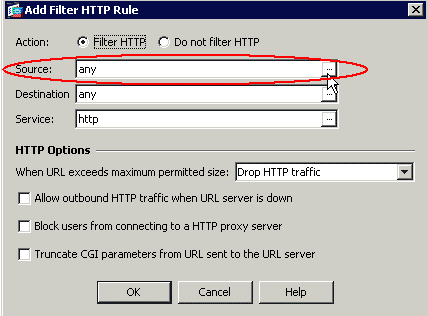

-

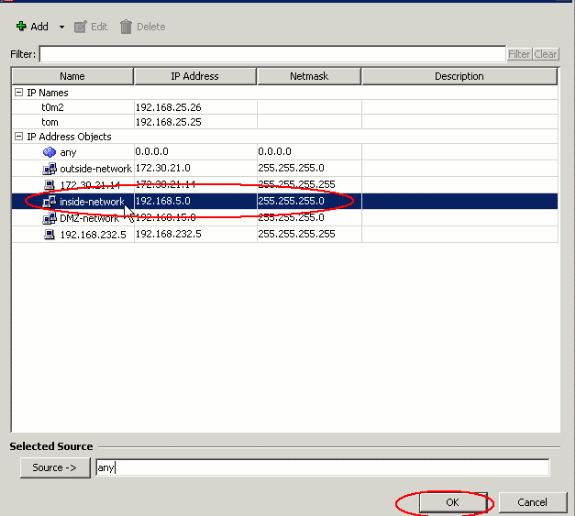

Quando a janela pop-up for exibida, você poderá clicar nos botões de procura das opções Source, Destination e Service para escolher os parâmetros apropriados.

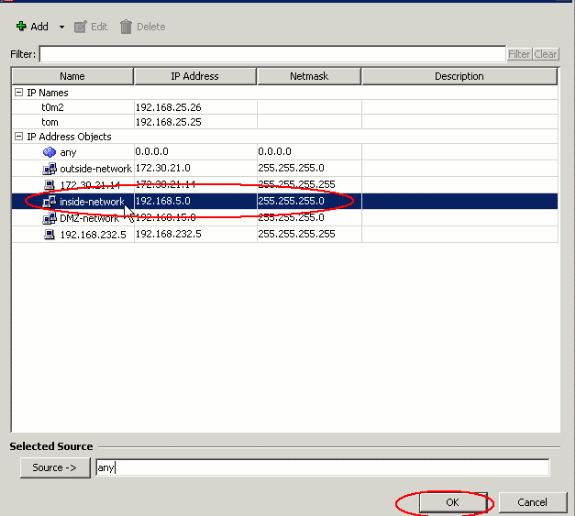

-

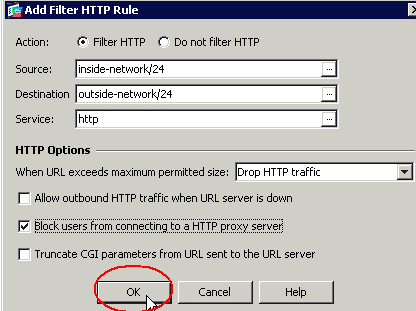

Mostra a janela de procura da opção Origem. Faça sua seleção e clique em OK.

-

Após concluir a seleção de todos os parâmetros, clique em OK para continuar.

-

Depois que os parâmetros apropriados estiverem configurados, clique em Apply para enviar as alterações.

-

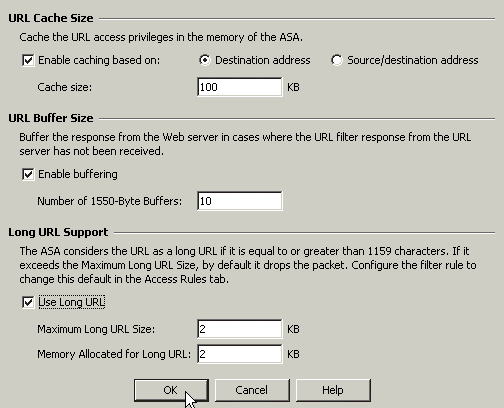

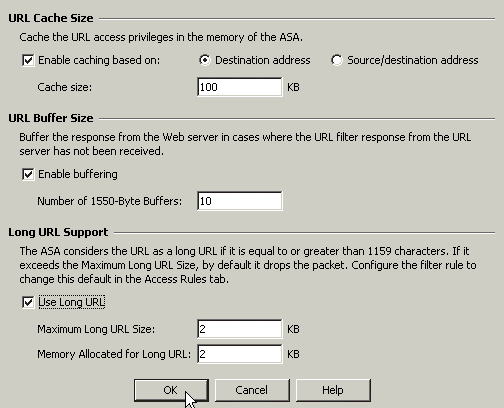

Para opções avançadas de filtragem de URL, escolha Servidores de filtragem de URL novamente na lista suspensa Firewall e clique no botão Avançado na janela principal.

-

Configure os parâmetros, como tamanho de cache de URL, tamanho de buffer de URL e suporte a URL longo, na janela pop-up. Clique em OK na janela pop-up e clique em Aplicar na janela principal para continuar.

-

Por fim, certifique-se de salvar as alterações feitas antes de encerrar a sessão do ASDM.

Verificar

Use os comandos desta seção para exibir informações de filtragem de URL. Você pode usar esses comandos para verificar sua configuração.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use o OIT para visualizar uma análise da saída do comando show.

-

show url-server — Mostra informações sobre o servidor de filtragem

Por exemplo:

hostname#show url-server url-server (DMZ) vendor n2h2 host 192.168.15.15 port 4444 timeout 45 protocol tcp connections 10

Na versão de software 7.2 e posterior, emita a forma show running-config url-server desse comando.

-

show url-server stats — Mostra informações e estatísticas sobre o servidor de filtragem

Para a versão 7.2 do software, emita o formulário show running-config url-server statistics desse comando.

Na versão de software 8.0 e posterior, emita o formulário show url-server statistics desse comando.

Por exemplo:

hostname#show url-server statistics Global Statistics: -------------------- URLs total/allowed/denied 13/3/10 URLs allowed by cache/server 0/3 URLs denied by cache/server 0/10 HTTPSs total/allowed/denied 138/137/1 HTTPSs allowed by cache/server 0/137 HTTPSs denied by cache/server 0/1 FTPs total/allowed/denied 0/0/0 FTPs allowed by cache/server 0/0 FTPs denied by cache/server 0/0 Requests dropped 0 Server timeouts/retries 0/0 Processed rate average 60s/300s 0/0 requests/second Denied rate average 60s/300s 0/0 requests/second Dropped rate average 60s/300s 0/0 requests/second Server Statistics: -------------------- 192.168.15.15 UP Vendor websense Port 15868 Requests total/allowed/denied 151/140/11 Server timeouts/retries 0/0 Responses received 151 Response time average 60s/300s 0/0 URL Packets Sent and Received Stats: ------------------------------------ Message Sent Received STATUS_REQUEST 1609 1601 LOOKUP_REQUEST 1526 1526 LOG_REQUEST 0 NA Errors: ------- RFC noncompliant GET method 0 URL buffer update failure 0

-

show url-block — Mostra a configuração do buffer de bloqueio de URL

Por exemplo:

hostname#show url-block url-block url-mempool 128 url-block url-size 4 url-block block 128Na versão de software 7.2 e posterior, emita a forma show running-config url-block desse comando.

-

show url-block block statistics — Mostra as estatísticas de bloqueio de URL

Por exemplo:

hostname#show url-block block statistics URL Pending Packet Buffer Stats with max block 128 ----------------------------------------------------- Cumulative number of packets held: 896 Maximum number of packets held (per URL): 3 Current number of packets held (global): 38 Packets dropped due to exceeding url-block buffer limit: 7546 HTTP server retransmission: 10 Number of packets released back to client: 0Para a versão 7.2 do software, emita o formulário show running-config url-block statistics desse comando.

-

show url-cache stats — Mostra como o cache é usado

Por exemplo:

hostname#show url-cache stats URL Filter Cache Stats ---------------------- Size : 128KB Entries : 1724 In Use : 456 Lookups : 45 Hits : 8Na versão 8.0 do software, emita o formulário show url-cache statistics desse comando.

-

show perfmon — Mostra estatísticas de desempenho de filtragem de URL, juntamente com outras estatísticas de desempenho. As estatísticas de filtragem são mostradas nas linhas URL Access e URL Server Req.

Por exemplo:

hostname#show perfmon PERFMON STATS: Current Average Xlates 0/s 0/s Connections 0/s 2/s TCP Conns 0/s 2/s UDP Conns 0/s 0/s URL Access 0/s 2/s URL Server Req 0/s 3/s TCP Fixup 0/s 0/s TCPIntercept 0/s 0/s HTTP Fixup 0/s 3/s FTP Fixup 0/s 0/s AAA Authen 0/s 0/s AAA Author 0/s 0/s AAA Account 0/s 0/s

-

show filter — Mostra a configuração de filtragem

Por exemplo:

hostname#show filter filter url http 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255 allow proxy-block longurl-truncate cgi-truncate

Na versão de software 7.2 e posterior, emita a forma show running-config filter desse comando.

Troubleshooting

Esta seção fornece informações sobre como solucionar problemas da sua configuração.

Erro: "%ASA-3-304009: Blocos de buffer especificados pelo comando url-block esgotaram"

O firewall fica sem cache de URL que deve conter respostas do servidor quando o firewall aguarda para obter a confirmação do servidor de URL.

Solução

O problema está basicamente relacionado a uma latência entre o ASA e o servidor Websense. Para resolver esse problema, tente estas soluções.

-

Tente alterar o protocolo usado no ASA para UDP a fim de se comunicar com o Websense.

Há um problema com a latência entre o servidor Websense e o firewall, no qual as respostas do servidor Websense levam muito tempo para retornar ao firewall, fazendo com que o buffer de URL fique cheio enquanto espera por uma resposta.

Você pode usar o UDP em vez do TCP para a comunicação entre o servidor Websense e o Firewall. Isso ocorre porque quando você usa o TCP para filtragem de URL, para cada nova solicitação de URL, o ASA precisa estabelecer uma conexão TCP com o servidor Websense. Como o UDP é um protocolo sem conexão, o ASA não é forçado a estabelecer a conexão para receber a resposta do servidor. Isso deve melhorar o desempenho do servidor.

ASA(config)#url-server (inside) vendor websense host X.X.X.X timeout 30 protocol UDP version 4 connections 5

-

Certifique-se de aumentar o bloco url-block para o valor mais alto possível, que é 128. Isso pode ser verificado com o comando show url-block.

Se ele mostrar 128, leve em consideração o aprimoramento do bug da Cisco ID CSCta27415 (somente clientes registrados).

Informações Relacionadas

- Suporte ao produto Cisco ASA 5500 Series Adaptive Security Appliances

- Suporte de Produto de Dispositivos de Segurança Cisco PIX 500 Series

- Suporte ao produto Cisco Adaptive Security Device Manager

- PIX/ASA: Estabelecer e Solucionar Problemas de Conectividade através do Cisco Security Appliance

- Troubleshooting de Conexões via PIX e ASA

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

03-Jul-2007

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback