Configurar a autorização de suporte remoto no ISE 3.4

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve como configurar a Autorização de Suporte Remoto no Cisco Identity Services Engine (ISE) 3.4 para permitir o acesso de Agentes Cisco.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento básico do Cisco ISE®.

Para configurar o serviço RADKit, o nó de administração principal do ISE deve ter conectividade HTTPS com prod.radkit-cloud.cisco.com diretamente ou por meio de um proxy configurado. Além disso, uma conta CCO válida é necessária.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Patch 2 do Cisco ISE versão 3.4

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

O recurso de autorização de suporte remoto aproveita Cisco RADkitpara fornecer aos especialistas da Cisco acesso remoto seguro, auditado para selecionar os nós do ISE em seu ambiente para simplificar a solução de problemas.

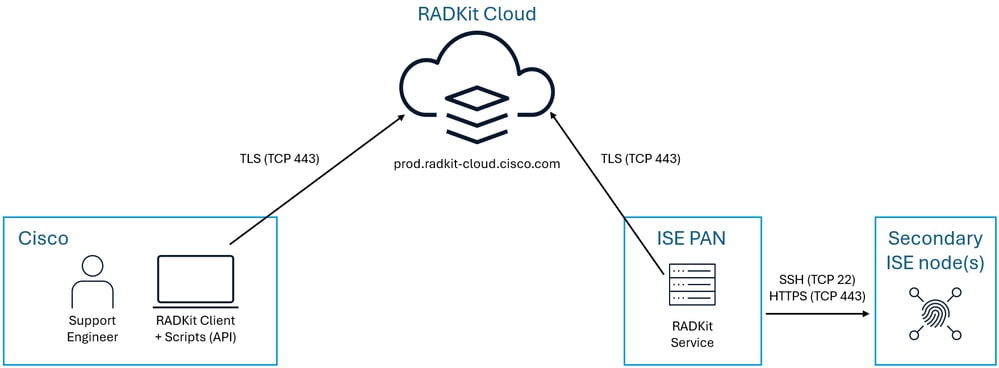

Visão geral da arquitetura ISE RADKit

Visão geral da arquitetura ISE RADKit

RADKé CSDL aprovado. O CSDL é um processo da Cisco que analisa o software quanto a riscos de segurança, privacidade de dados e conformidade de licenciamento de terceiros. A RADK passou por uma rigorosa revisão de segurança: a qualidade e as dependências dos códigos são analisadas ao longo de todo o processo de desenvolvimento; nossos serviços são monitorados constantemente. Todos os dados em repouso ou em trânsito são protegidos por algoritmos padrão do setor (AES, RSA, SHA-2, ECDH...) e protocolos (TLS1.3 autenticado bidirecional, SSH) com parâmetros recomendados pelo setor.

O RADKit apenas facilita a transferência de dados, mas nada é coletado nem armazenado pelo RADKit na nuvem do RADKit. É apenas uma maneira eficiente de coletar dados e uma maneira mais segura de trocar dados com seu engenheiro de suporte do que enviar e-mails ou fazer upload manualmente para um SR. A única exceção a essa regra é a trilha de auditoria que geramos para a sua segurança, que é de sua propriedade e que nunca sai do seu sistema.

Configuração do serviço RADKit

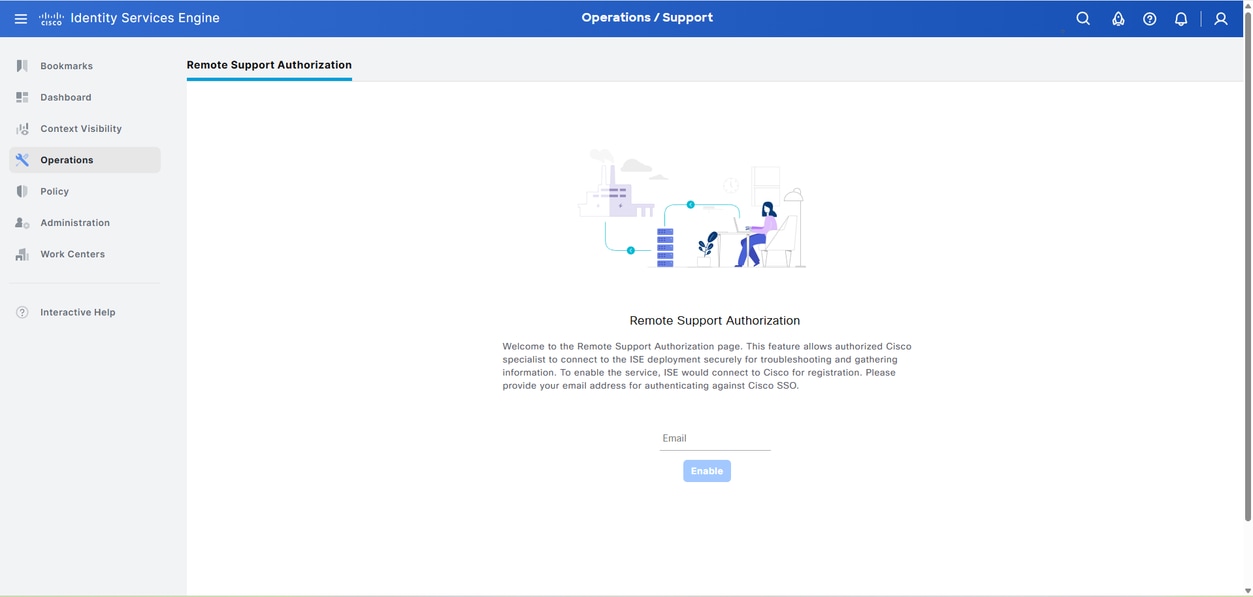

Navegue até Operations > Support > Remote Support Authorization. Insira seu endereço de e-mail associado ao Cisco SSO para autenticação.

Página inicial de autorização de suporte remoto onde é necessária a entrada do e-mail

Página inicial de autorização de suporte remoto onde é necessária a entrada do e-mail

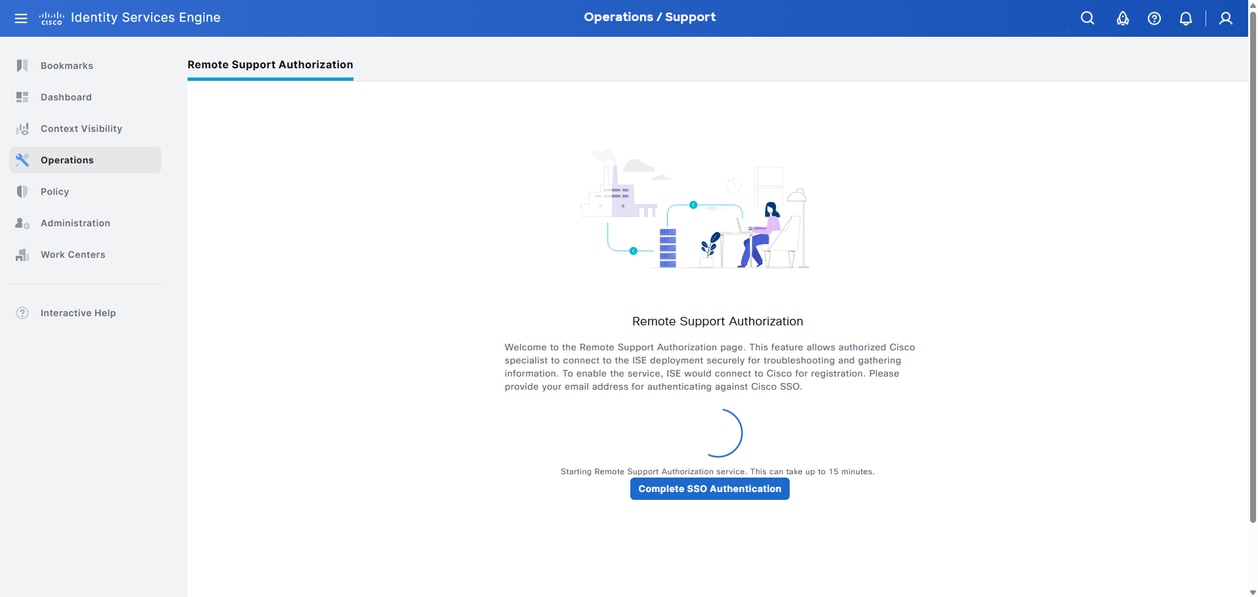

Após o início do serviço de Autorização de suporte remoto, clique em Complete SSO Authentication.

Após digitar o e-mail, o botão aparece para Complete SSO Authentication

Após digitar o e-mail, o botão aparece para Complete SSO Authentication

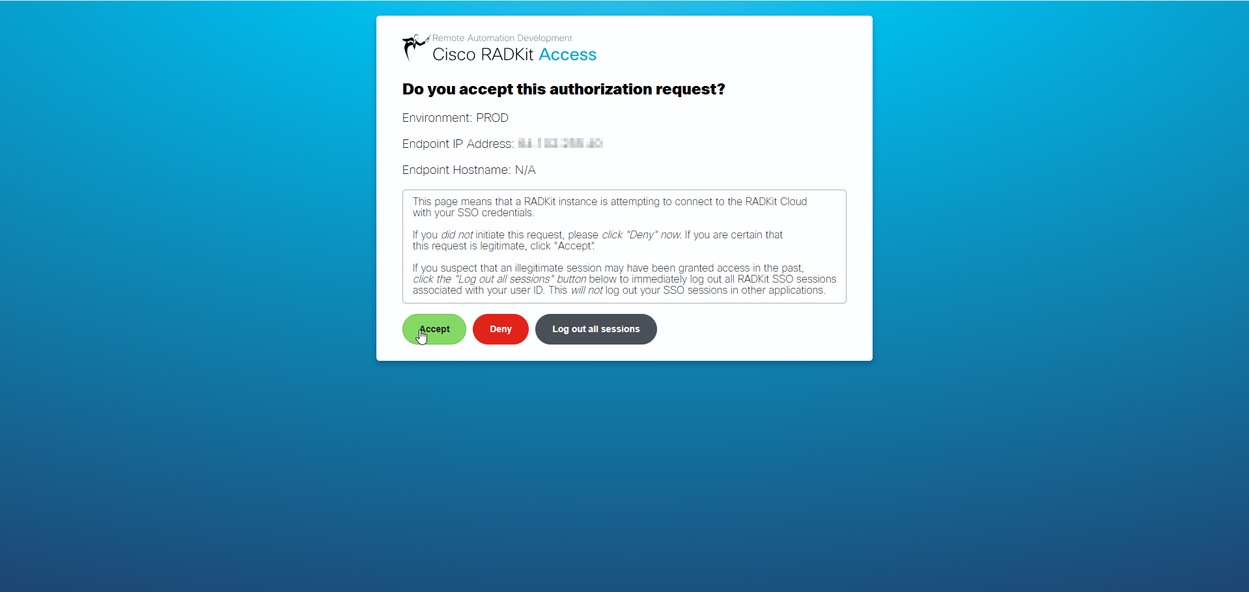

Clique Accept na janela recém-aberta para concluir a autorização para o Cisco RADkit Cloud.

Página Autenticação SSO em que a Autorização foi concluída

Página Autenticação SSO em que a Autorização foi concluída

Configurar uma Autorização de Suporte Remoto

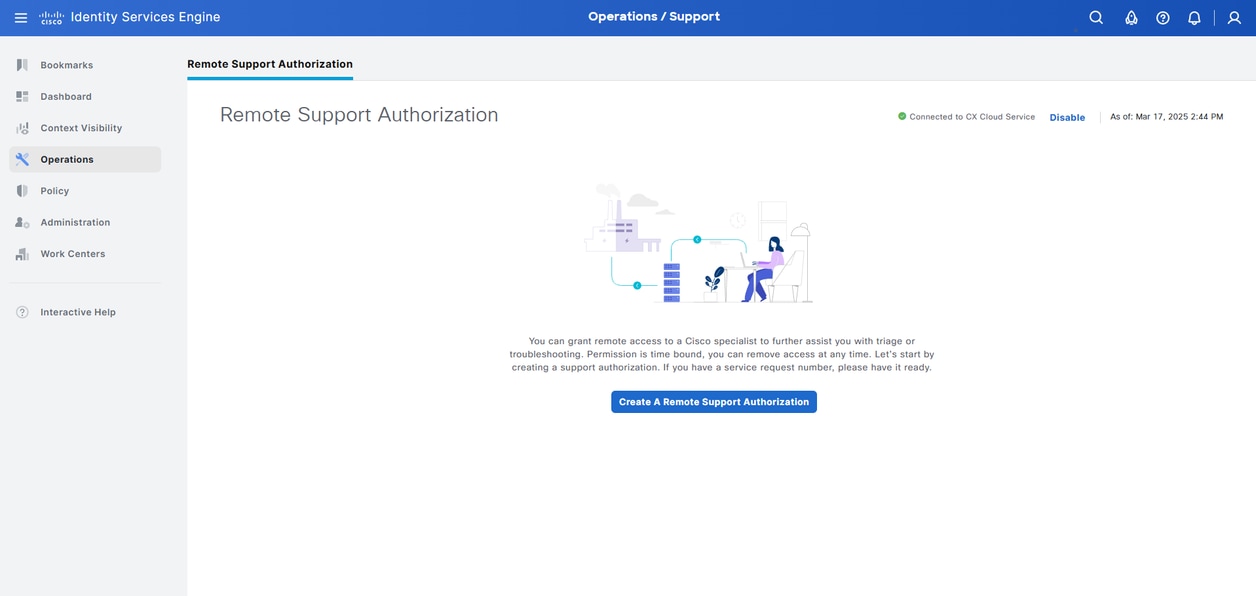

Clique Create A Remote Support Authorization para configurar uma sessão de acesso remoto.

Após a autenticação, a opção para Criar autorização de suporte remoto é exibida

Após a autenticação, a opção para Criar autorização de suporte remoto é exibida

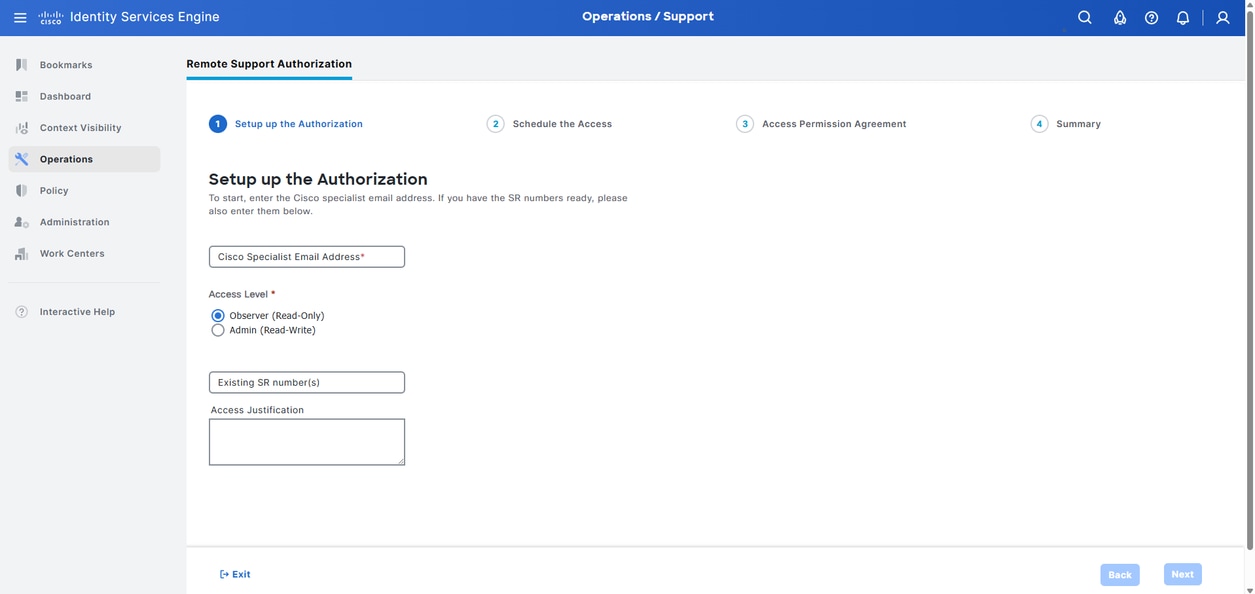

Digite o endereço de e-mail do especialista da Cisco ao qual você deseja fornecer acesso. Selecione Observer (Read-Only) para fornecer acesso somente leitura ao especialista da Cisco ou Admin (Read-Write)para fornecer acesso completo de leitura e gravação ao especialista da Cisco. Se esse acesso estiver relacionado a uma Solicitação de Serviço do TAC, você poderá inserir o número da SR, bem como qualquer outra justificativa para o acesso remoto. Clique em Next depois de inserir as informações necessárias.

Note: O fornecimento dos números SR permite que o TAC carregue automaticamente os registros coletados sem qualquer intervenção. Além disso, isso ajuda a documentar a conexão remota e os comandos no SR.

Primeira página de criação de Autorização

Primeira página de criação de Autorização

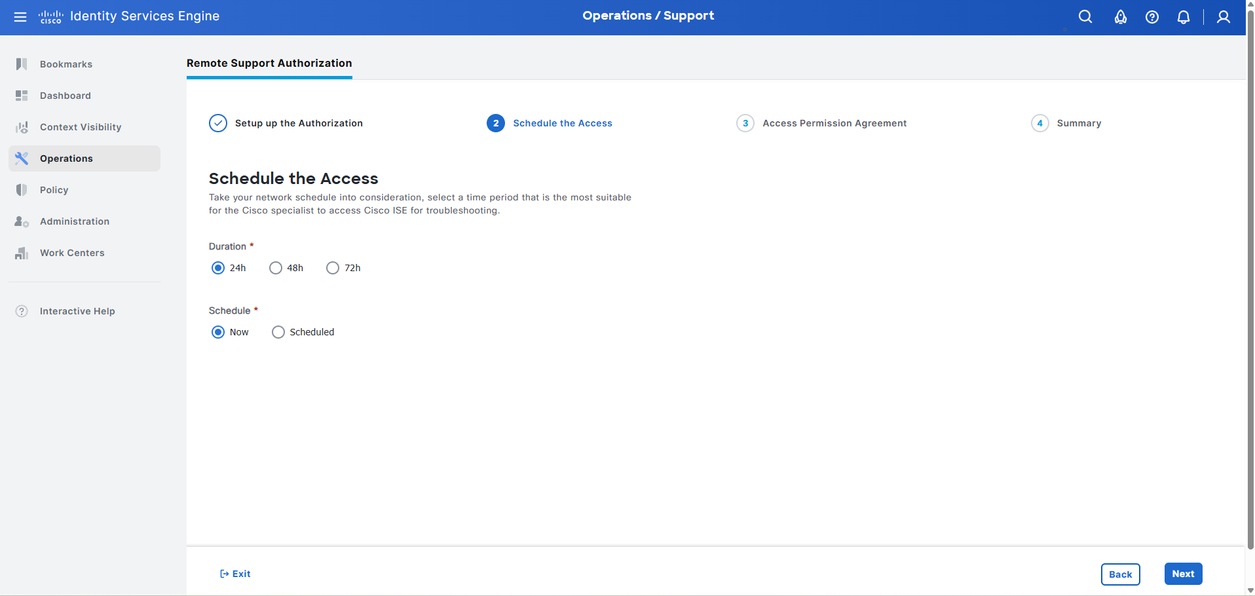

Agendar a duração e o tempo da autorização remota. Para agendar o acesso imediatamente, selecione Now. Para agendar o acesso para uma data ou hora posterior, selecione Scheduled e defina as informações necessárias em Start Date e Start Time. Clique em Next depois de inserir as informações necessárias.

Segunda página de criação de Autorização

Segunda página de criação de Autorização

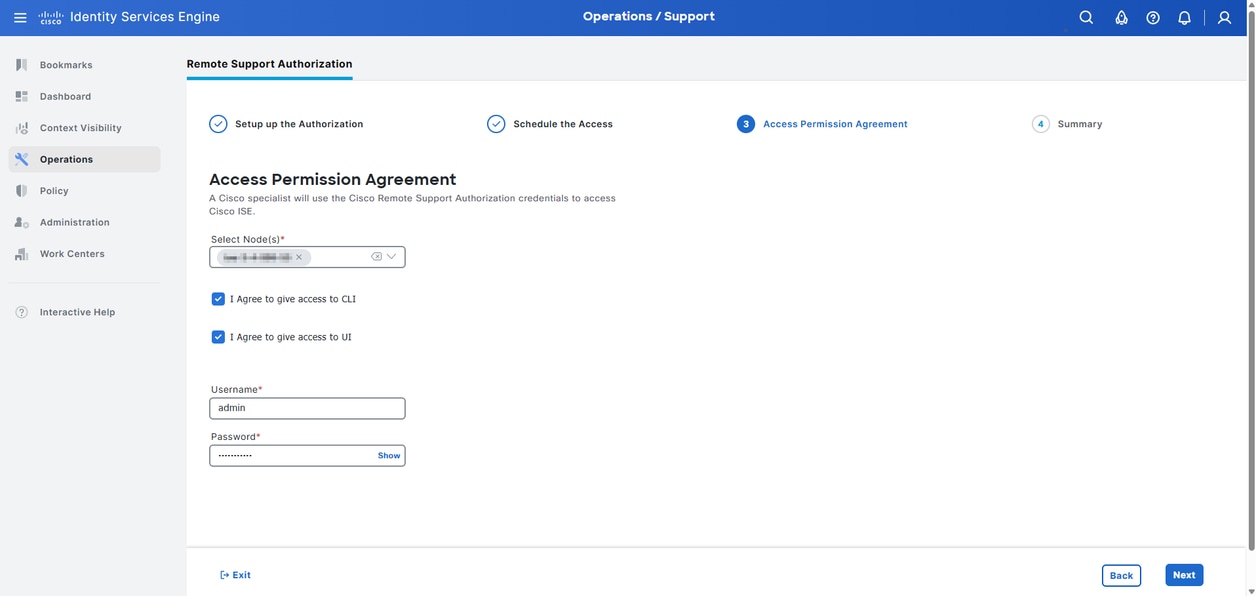

Selecione cada nó do ISE ao qual você deseja conceder acesso. Para habilitar o acesso remoto via CLI aos nós, selecione I Agree to give access to CLI. Para habilitar o acesso remoto via UI aos nós, selecione I Agree to give access to UI. Clique em Next depois de inserir as informações necessárias.

Note: Para fornecer acesso à IU, você deve configurar um nome de usuário/senha de administrador de IU. Essa conta é usada para criar um novo usuário administrador que o especialista da Cisco usa para entrar com o nível de acesso especificado, portanto, a conta inserida deve ter as permissões necessárias para criar uma nova conta de administrador. As credenciais devem ser para um usuário administrativo interno, a menos que o Ative Diretory esteja configurado como uma fonte de identidade de interface do usuário, caso em que as credenciais de administrador do AD também podem ser usadas.

Terceira página de criação da autorização

Terceira página de criação da autorização

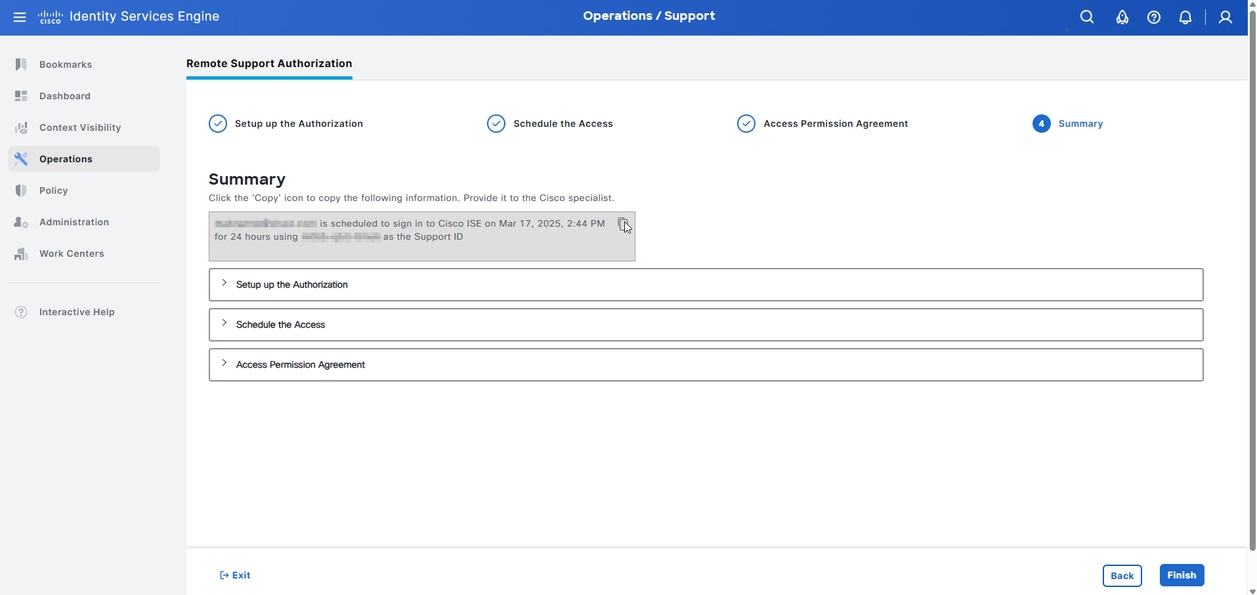

Clique no ícone de cópia para copiar as informações de autorização do suporte remoto e forneça isso ao especialista da Cisco. Clique Finish para finalizar a autorização de acesso remoto.

Página de resumo da criação da autorização

Página de resumo da criação da autorização

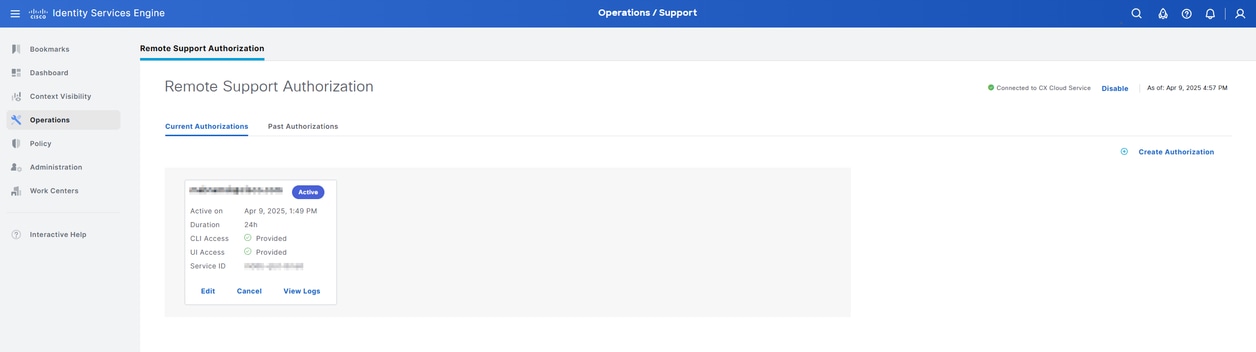

Verificar

Você pode verificar todas as autorizações de suporte remoto ativas no momento na Current Authorizations guia . Você pode visualizar todas as autorizações de suporte remoto anteriores na Past Authorizations guia .

Verificar autorizações ativas

Verificar autorizações ativas

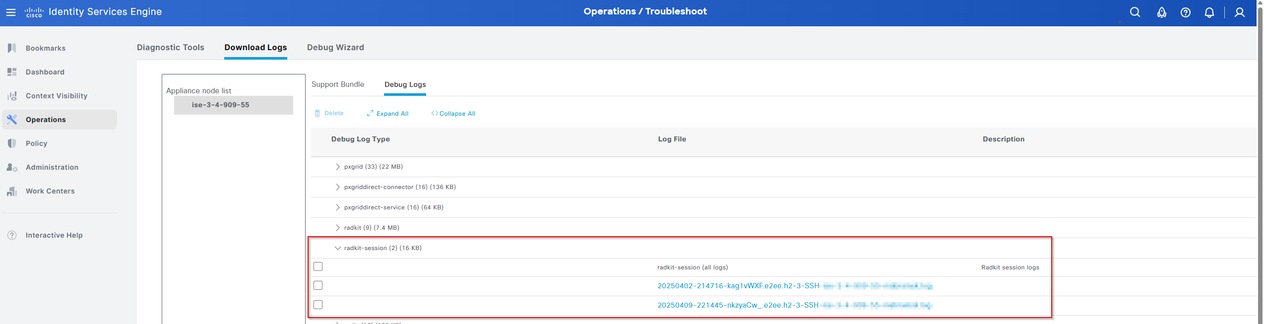

Para exibir os logs de auditoria da sessão CLI de um nó, navegue até Operations > Support > Troubleshoot > Download Logs, selecione o nó para o qual deseja fazer o download dos logs e, em seguida, selecione Debug Logs. Todas as sessões CLI podem ser encontradas na pasta radkit-session. Clique no nome do arquivo para fazer o download dos logs de auditoria.

Note: O monitoramento da sessão CLI deve ser feito por nó. Cada nó tem sua própria pasta radkit-session com logs de auditoria específicos para o nó.

Logs de auditoria CLI

Logs de auditoria CLI

Para exibir logs de auditoria da IU, você pode usar os relatórios de auditoria na IU do ISE. Navegue até Operations > Reports > Audit > Administrator Logins para exibir todos os logons de administrador na interface do usuário ou na CLI. Navegue até Operations > Reports > Audit > Change Configuration Audit para exibir todas as alterações feitas pelos administradores na interface do usuário.

Note: Os especialistas da Cisco que se conectam à interface do usuário usam o nome de usuário <user>-CustomerSupport, onde <user> é o nome de usuário fornecido na autorização de suporte remoto. Os especialistas da Cisco que se conectam ao CLI usam o nome de usuário customersuppadmin se tiverem acesso de administração (leitura-gravação) ou customersuppreadonly se tiverem acesso de observador (somente leitura).

Troubleshooting

Para exibir logs no contêiner iniciando durante o processo de configuração inicial em que o email é inserido na interface do usuário, precisamos exibir o arquivo ADE.log. Na CLI, insira o comando show logging system ade/ADE.log tail:

2025-05-20T14:21:07.670874-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status

2025-05-20T14:21:07.818398-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] docker_container_running failed,current status:

2025-05-20T14:21:07.821281-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Starting Remote Support Authorization Service...

2025-05-20T14:21:07.824667-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside setup_radkit

2025-05-20T14:21:07.828862-05:00 ise-3-4-909-55 ADEOSShell[594468]: ADEAUDIT 2061, type=USER, name=RADKIT status, username=system, cause=Remote Support Authorization Service started., adminipaddress=10.201.229.55, interface=CLI, detail=Remote Support Authorization Service started.

2025-05-20T14:21:07.829439-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_container_exists

2025-05-20T14:21:07.877488-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_image_exists

2025-05-20T14:21:08.057775-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Image exist with ID = d6a7d3665e920f00ca484d4f0060c9f3e76ec416c7dda7ff7fc81a60be97537a

2025-05-20T14:21:08.060665-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image exists

2025-05-20T14:21:08.063583-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image ise-radkit-service is already loaded.

2025-05-20T14:21:08.066214-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Setting up radkitO ISE monitora o contêiner para verificar se ele está em execução e se o aplicativo RADKit está pronto antes de marcar o serviço de autorização remota como iniciado.

2025-05-20T14:21:24.477946-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:24.800804-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:24.804531-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 1

2025-05-20T14:21:27.859691-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:28.024853-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:28.028121-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 2

2025-05-20T14:21:31.079596-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:31.232927-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:31.236149-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 3

2025-05-20T14:21:34.287758-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:34.426699-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:34.429983-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 4

2025-05-20T14:21:37.486192-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

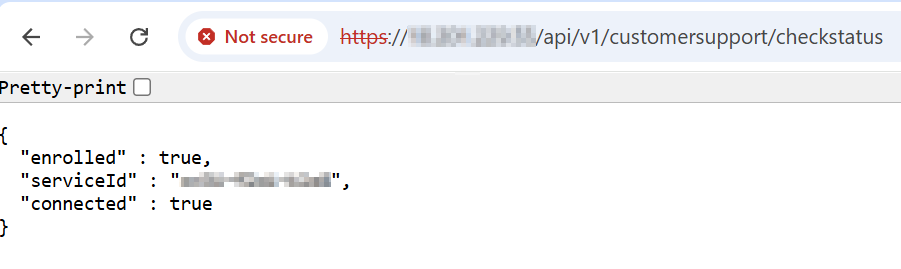

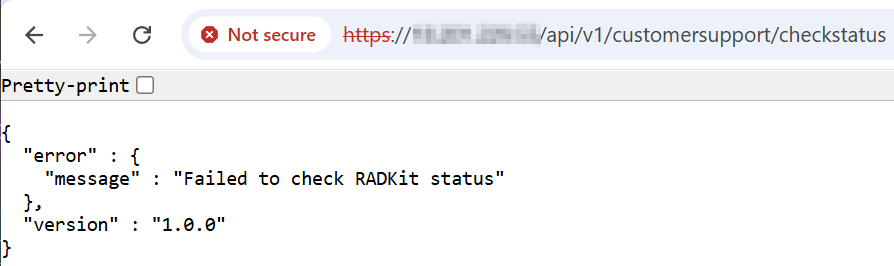

2025-05-20T14:21:37.621712-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Remote Support Authorization Service started.Você também pode verificar o status do serviço RADKit usando a chamada de API https://<ISE_PPAN>/api/v1/customersupport/checkstatus .

Saída quando o Serviço RadKit está em execução

Saída quando o Serviço RadKit está em execução

Saída quando o serviço RadKit não está em execução

Saída quando o serviço RadKit não está em execução

Para visualizar os registros do serviço RADKit assim que o serviço de autorização de suporte remoto for iniciado, digite o comando show logging application radkit/service/service.log. Quando o serviço é iniciado pela primeira vez, algumas configurações básicas são feitas com o aplicativo RADKit.

2025-05-20T19:21:31.730Z INFO | internal | MainThread [] RADKit Service [version='1.6.12']

2025-05-20T19:21:31.731Z INFO | internal | MainThread [] STDIN is not a terminal; assuming --headless

2025-05-20T19:21:31.732Z INFO | internal | MainThread [] This RADKit release does not expire

2025-05-20T19:21:34.101Z INFO | internal | MainThread radkit_service.database.service_db [DB] Creating new database file. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.102Z INFO | internal | MainThread radkit_service.database.service_db [DB] Storing DB encryption key in credentials backend. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.104Z INFO | internal | MainThread radkit_service.database.service_db [DB] Opening database. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.105Z INFO | internal | MainThread radkit_service.backup [SYSTEM] Ensuring backup directory [backup_dir_path='/radkit/service/backups/20250520-192134_1.6.12'] O serviço RADKit disponível para conexões é criado.

2025-05-20T19:22:25.284Z INFO | radkit_control/superadmin/184f89f8 | MainThread radkit_service.service [SYSTEM] Creating service

2025-05-20T19:22:25.655Z INFO | radkit_control/superadmin/184f89f8 | MainThread Service(0x7F92596171D0) [AUDIT,SYSTEM] Starting RADKit Service [serial='xv3i-f2xi-kls6' log_dir=PosixPath('/radkit/logs/service')]

2025-05-20T19:22:25.664Z INFO | radkit_control/superadmin/184f89f8 | MainThread SingleWebSocketForwarderClient(0x7F925BCE3390) [] Connecting to forwarder [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-3/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-3/websocket/']

2025-05-20T19:22:25.679Z INFO | radkit_control/superadmin/c5f2549f | MainThread radkit_service.webserver.middlewares.logging [AUDIT,FASTAPI] API call request [request_id='591020e2-cb1d-4406-8b95-d2f5dbcd5a04' url='/api/v1/auth/logout' request_method='POST' event_target='::1' event_target_port=8081 app_identifier='RADKit Service' protocol='https' source_location='radkit_control' event_source='::1' event_source_port=48122 peer_identity='superadmin']Quando você adiciona uma autorização de suporte remoto na GUI, o especialista da Cisco é criado como um usuário remoto.

2025-05-20T19:24:10.599Z INFO | radkit_control/superadmin/5d496186 | MainThread DBOperationsAPI(0x7F9259646390) [AUDIT,DB] Creating remote user [username='mabramsk@cisco.com']

2025-05-20T19:24:10.600Z INFO | radkit_control/superadmin/5d496186 | MainThread radkit_service.webserver.fastapi_endpoints.dependencies [AUDIT,FASTAPI] API call success [request_id='eb8879fd-3c0c-45d7-9733-6b7fcdc9f1aa' effects='Created a new remote user' username='mabramsk@cisco.com' labels=[(1, 'mabramsk-7a7675cc')]]Quando o especialista da Cisco se conecta ao serviço e acessa um nó do ISE, ele é mostrado nesses registros.

2025-05-20T19:26:02.766Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:03.033Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [AUDIT,RPC] user requested Capabilities

2025-05-20T19:26:03.117Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [RPC] finished handling capabilities request

2025-05-20T19:26:03.121Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.863Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR | MainThread EncryptedRPCServerTransportRequest(0x7F92598C3410) [RPC] New incoming end-to-end encrypted request. [tls_version='TLSv1.3' rpc_name='h2']

2025-05-20T19:26:04.864Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee | MainThread H2MultiplexingRPCServerTransport(0x7F925A1B9550) [RPC] New incoming H2 multiplexed request.

2025-05-20T19:26:04.869Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.879Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [AUDIT,RPC] user requested inventory

2025-05-20T19:26:04.882Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [RPC] finished handling basic inventory request

2025-05-20T19:26:04.885Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.083Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.090Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] interactive terminal request [device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c') device_name='ise']

2025-05-20T19:26:26.146Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread SSHPTYStream.create [] connected to device over SSH [device='ise']

2025-05-20T19:26:26.198Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread radkit_service.session_log [] Session log initialized [filepath='/radkit/session_logs/service/20250520-192626-cjZPy-yR.e2ee.h2-3-SSH-ise.log']

2025-05-20T19:26:43.932Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] device request finished [device_name='ise' device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c')]

2025-05-20T19:26:43.935Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']Quando a autorização remota expira ou é removida, o usuário remoto é excluído do serviço RADKit.

2025-05-20T19:26:55.195Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] Deleting remote user [router='remote-users' username='mabramsk@cisco.com']

2025-05-20T19:26:55.196Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] API call success [router='remote-users' effects='Deleted remote user' username='mabramsk@cisco.com']Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

13-Nov-2025

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Max AbramskyEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback