Introdução

Este documento descreve como configurar e solucionar problemas de políticas de autorização no ISE com base na associação de grupo do Azure AD com EAP-TLS ou TEAP.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Identity services engine (ISE)

- Microsoft Azure AD, assinatura e aplicativos

- Autenticação EAP-TLS

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ISE 3.2

- AD do Microsoft Azure

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

No ISE 3.0, é possível aproveitar a integração entre o ISE e o Azure Ative Diretory (AAD) para autenticar os usuários com base nos grupos e atributos do Azure AD por meio da comunicação ROPC (Resource Owner Password Credentials). Com o ISE 3.2, você pode configurar a autenticação baseada em certificado e os usuários podem ser autorizados com base em associações de grupo do Azure AD e outros atributos. O ISE consulta o Azure por meio da API de gráfico para buscar grupos e atributos para o usuário autenticado. Ele usa o Nome Comum do Requerente (CN) do certificado em relação ao Nome UPN no Azure.

Note: As autenticações baseadas em certificado podem ser EAP-TLS ou TEAP com EAP-TLS como o método interno. Em seguida, você pode selecionar atributos do Ative Diretory do Azure e adicioná-los ao dicionário do Cisco ISE. Esses atributos podem ser usados para autorização. Somente a autenticação de usuário é suportada.

Configurar

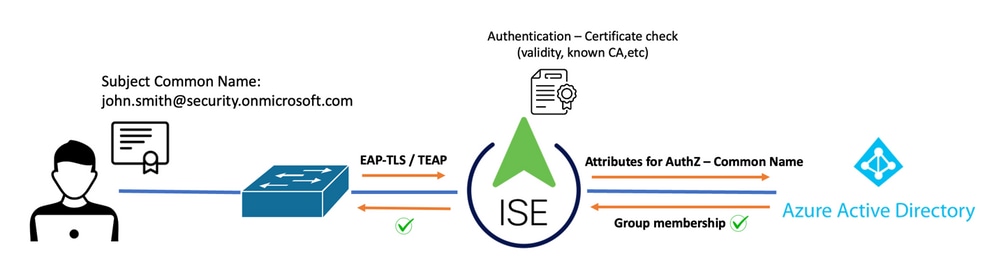

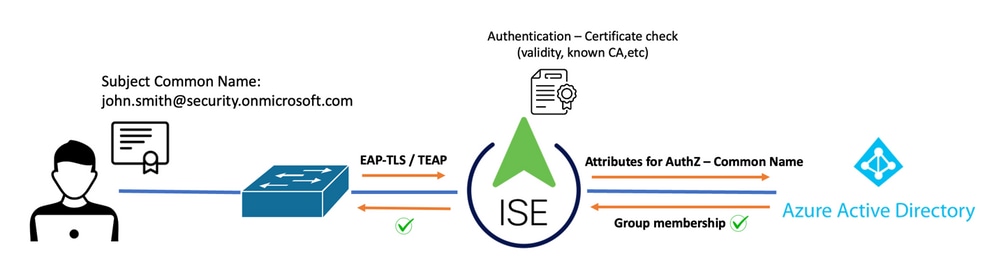

Diagrama de Rede

A próxima imagem fornece um exemplo de um diagrama de rede e fluxo de tráfego:

Procedimento

- O certificado é enviado ao ISE por meio de EAP-TLS ou TEAP com EAP-TLS como o método interno.

- O ISE avalia o certificado do usuário (período de validade, CA confiável, CRL e assim por diante).

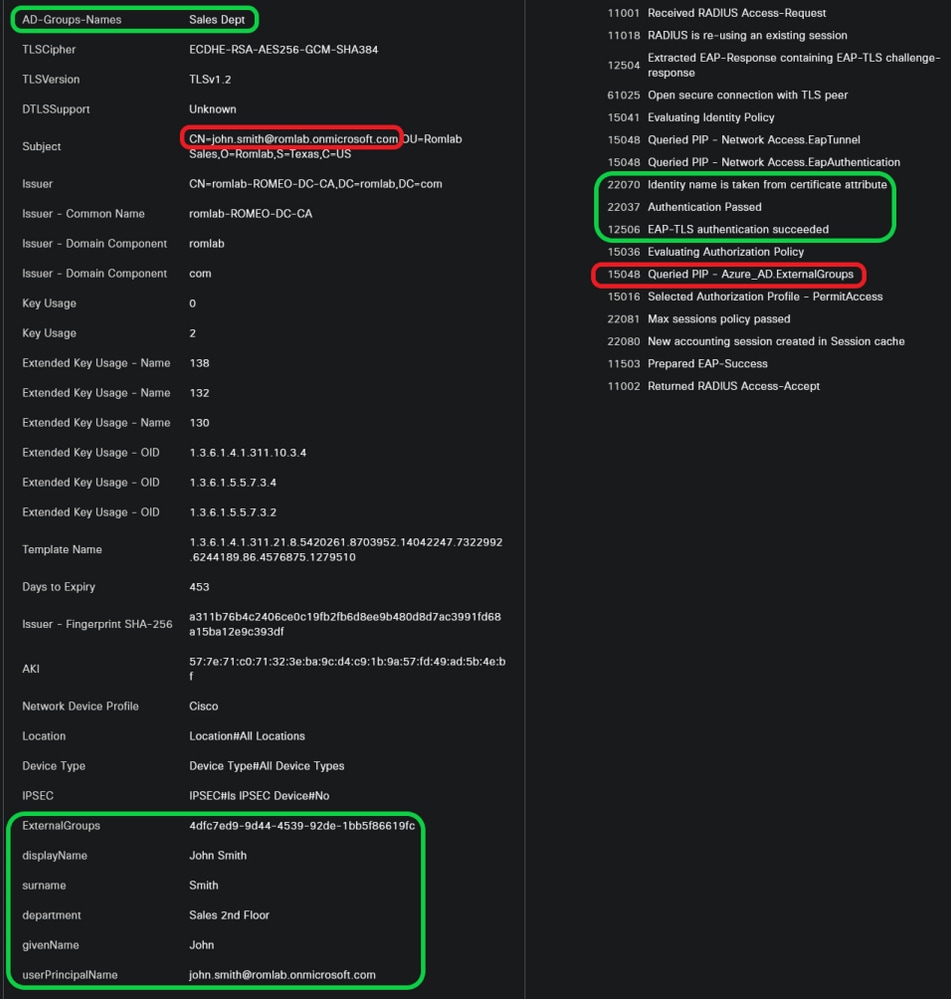

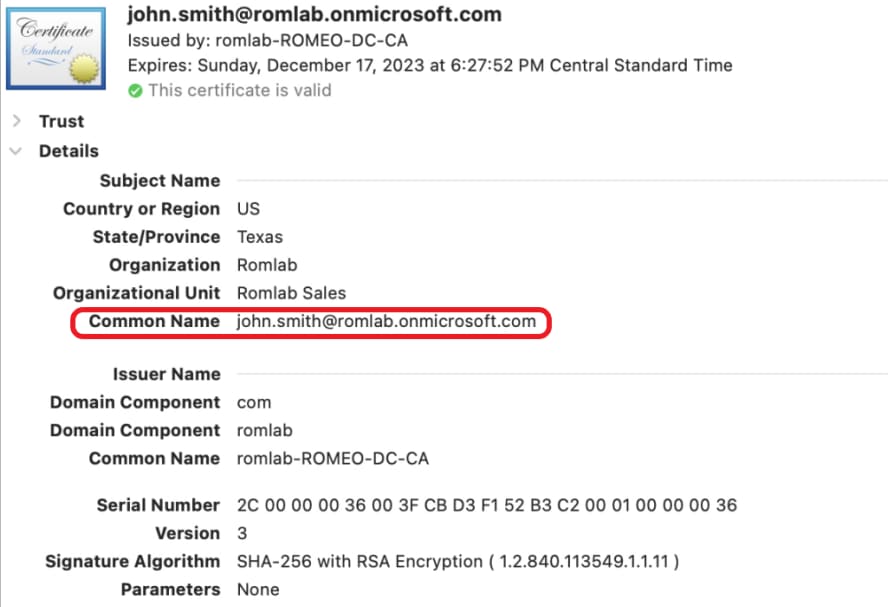

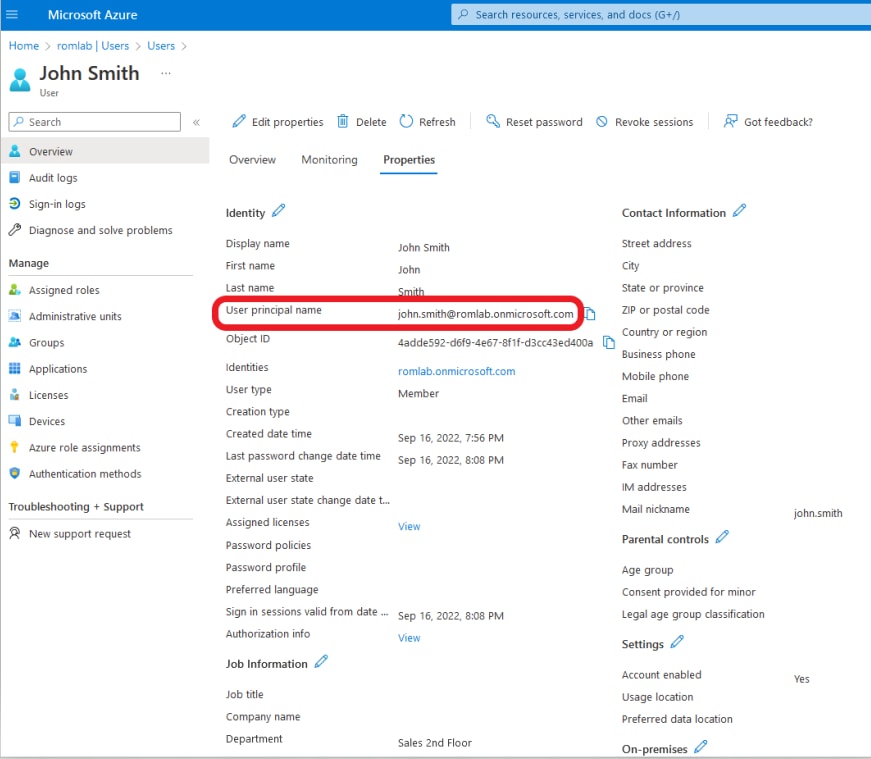

- O ISE pega o CN (nome da entidade) do certificado e faz uma pesquisa na API do Microsoft Graph para buscar os grupos do usuário e outros atributos para esse usuário. Isso é conhecido como nome UPN no Azure.

- As políticas de Autorização do ISE são avaliadas em relação aos atributos do usuário retornados do Azure.

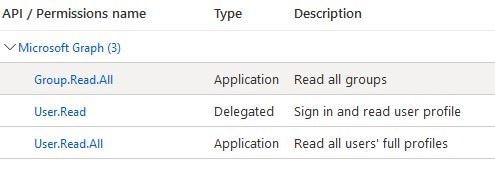

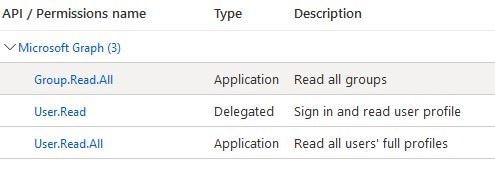

Note: Você deve configurar e conceder as permissões da API do Graph para o aplicativo ISE no Microsoft Azure como mostrado abaixo:

Configurações

Configuração do ISE

Note: A funcionalidade do ROPC e a integração entre o ISE e o Azure AD estão fora do escopo deste documento. É importante que grupos e atributos de usuário sejam adicionados do Azure. Consulte o guia de configuração.

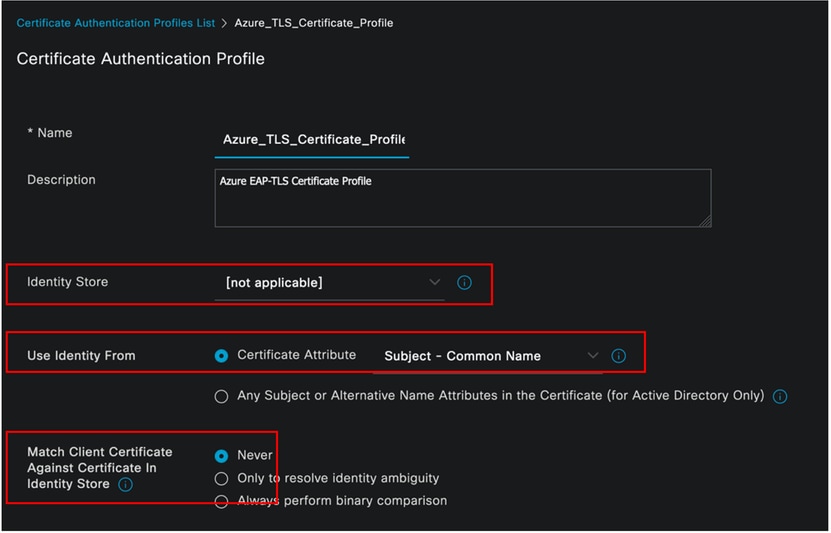

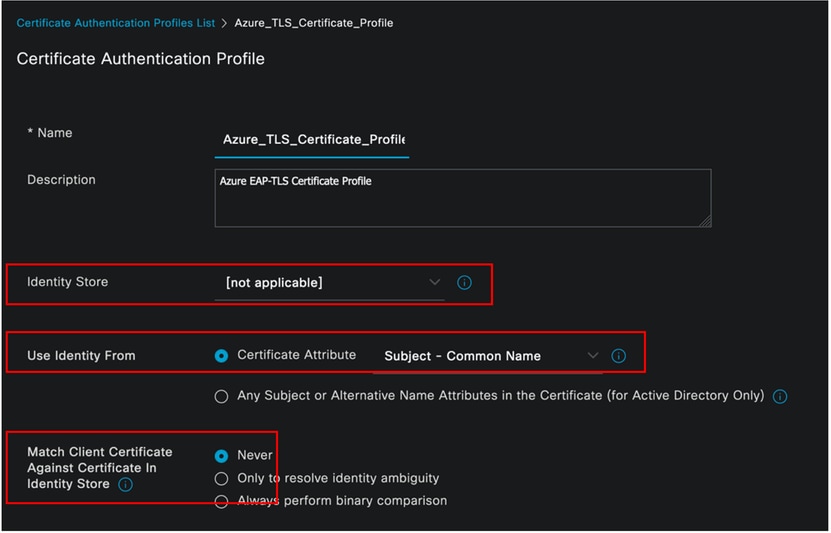

Configurar o Perfil de Autenticação de Certificado

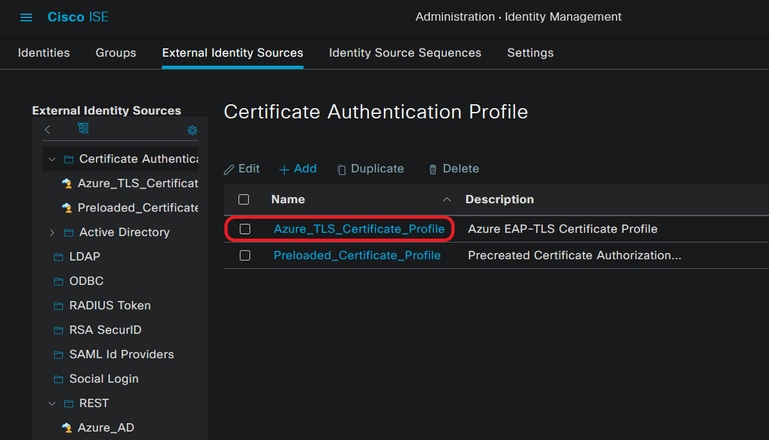

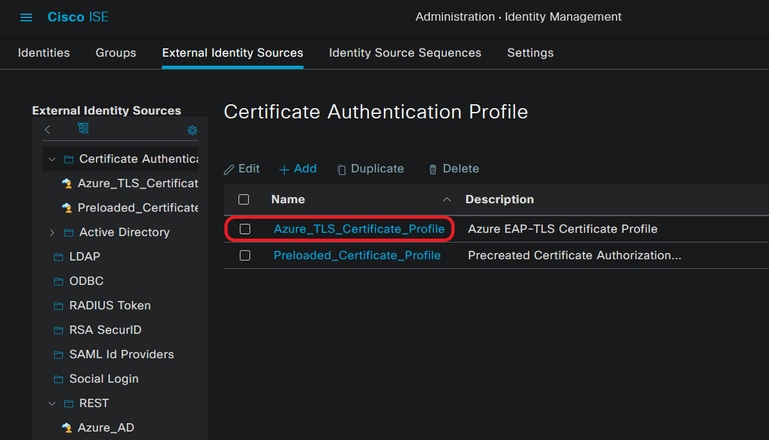

Etapa 1. Navegue até o ícone Menu  localizado no canto superior esquerdo e selecione Administração > Gerenciamento de identidades > Fontes de identidade externas.

localizado no canto superior esquerdo e selecione Administração > Gerenciamento de identidades > Fontes de identidade externas.

Etapa 2. Selecione Certificate Authentication Profile e clique em Add.

Etapa 3. Defina o nome. Defina o Repositório de identidades como [Não aplicável] e selecione Assunto - Nome comum no campo Usar identidade de. Selecione o campo Nunca na correspondência Certificado do cliente com certificado no armazenamento de identidade.

Etapa 4. Clique em Salvar:

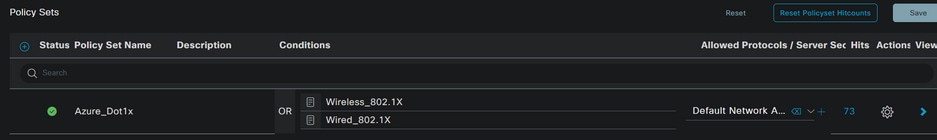

Etapa 5. Navegue até o ícone Menu  localizado no canto superior esquerdo e selecione Policy > Policy Sets.

localizado no canto superior esquerdo e selecione Policy > Policy Sets.

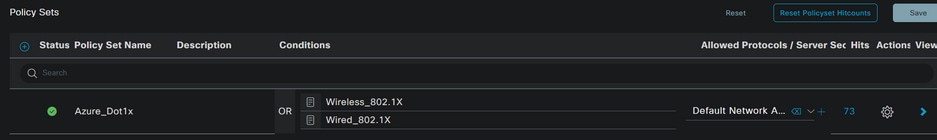

Etapa 6. Selecione o sinal de mais  para criar um novo conjunto de políticas. Defina um nome e selecione Wireless 802.1x ou wired 802.1x como condições. A opção Default Network Access é usada neste exemplo:

para criar um novo conjunto de políticas. Defina um nome e selecione Wireless 802.1x ou wired 802.1x como condições. A opção Default Network Access é usada neste exemplo:

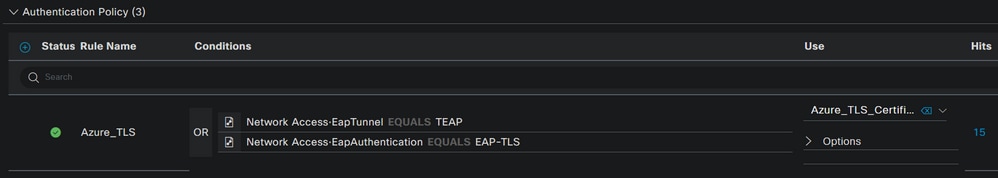

Etapa 7. Selecione a seta  ao lado de Default Network Access (Acesso de rede padrão) para configurar Authentication and Authorization Policies (Políticas de autenticação e autorização).

ao lado de Default Network Access (Acesso de rede padrão) para configurar Authentication and Authorization Policies (Políticas de autenticação e autorização).

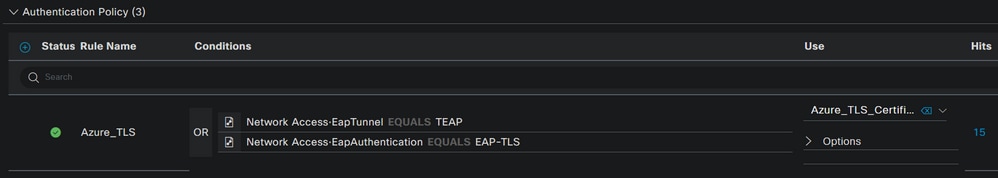

Etapa 8. Selecione a opção Authentication Policy, defina um nome e adicione EAP-TLS como Network Access EAPAuthentication, é possível adicionar TEAP como Network Access EAPTunnel se o TEAP for usado como o protocolo de autenticação. Selecione o perfil de autenticação de certificado criado na etapa 3 e clique em Save.

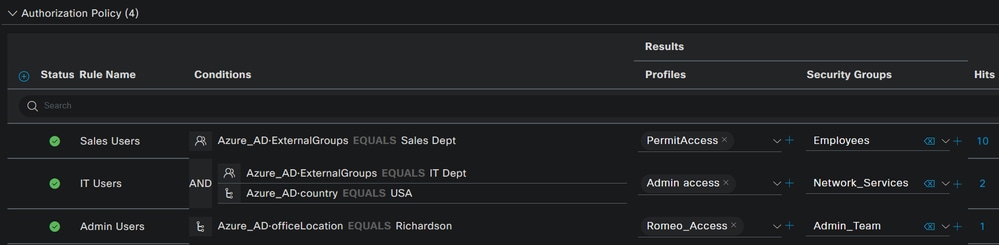

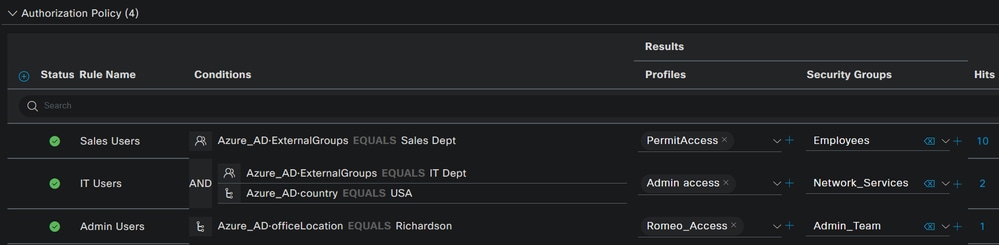

Etapa 9. Selecione a opção Diretiva de Autorização, defina um nome e adicione atributos de usuário ou grupo do Azure AD como uma condição. Escolha o perfil ou o grupo de segurança em Resultados, dependendo do caso de uso e clique em Salvar.

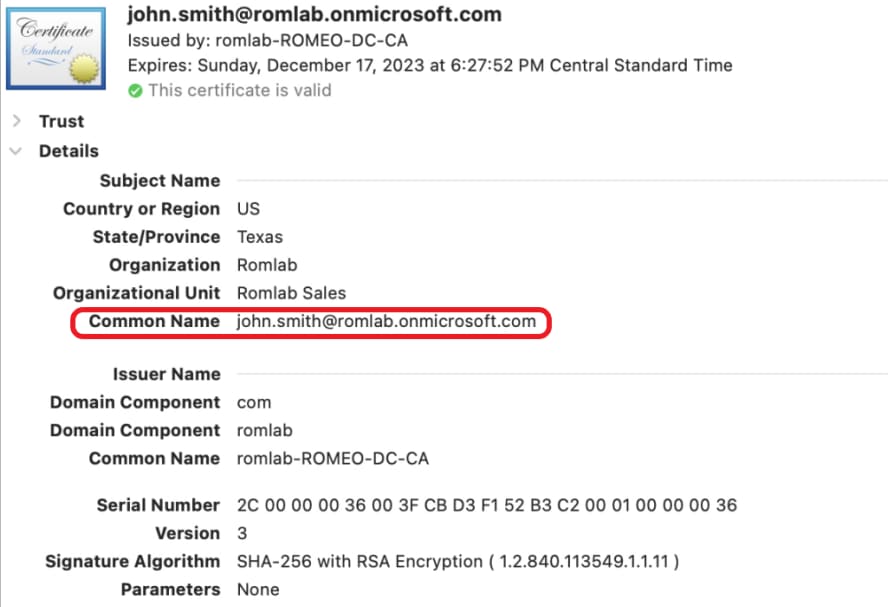

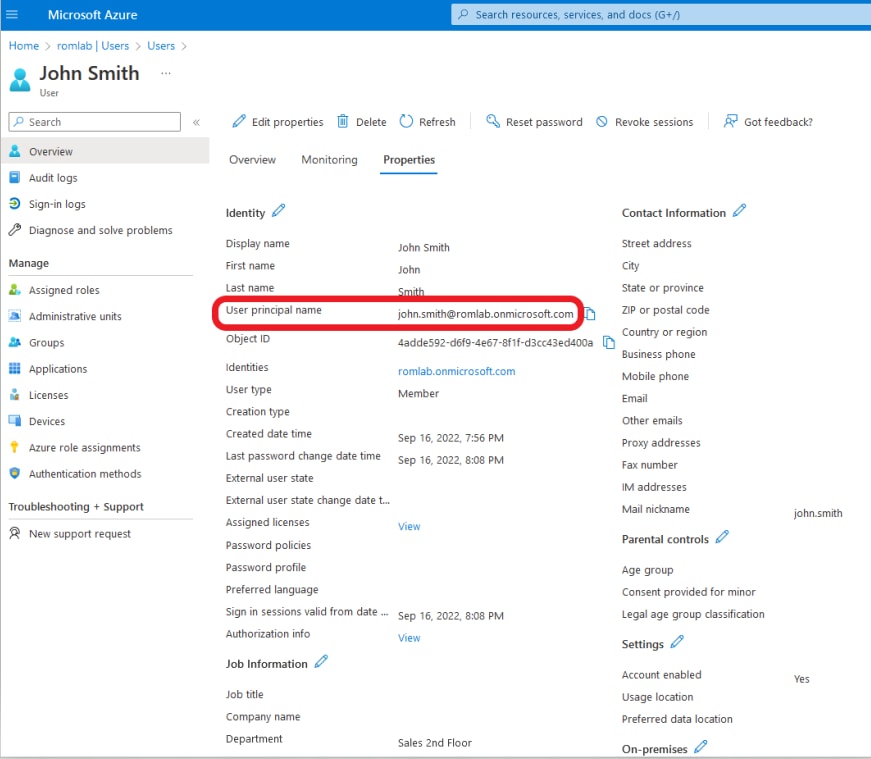

Configuração do usuário

O Nome Comum do Requerente (CN) do certificado do usuário deve corresponder ao Nome UPN no Azure para recuperar a Associação de grupo do AD e os atributos do usuário que serão usados nas regras de autorização. Para que a autenticação seja bem-sucedida, a CA raiz e todos os certificados de CAs intermediários devem estar no ISE Trusted Store.

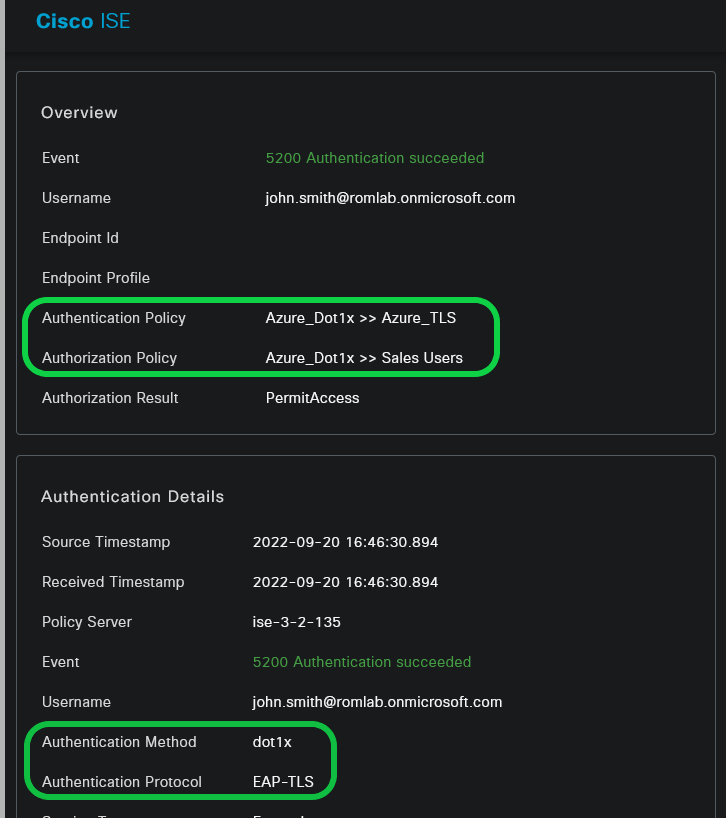

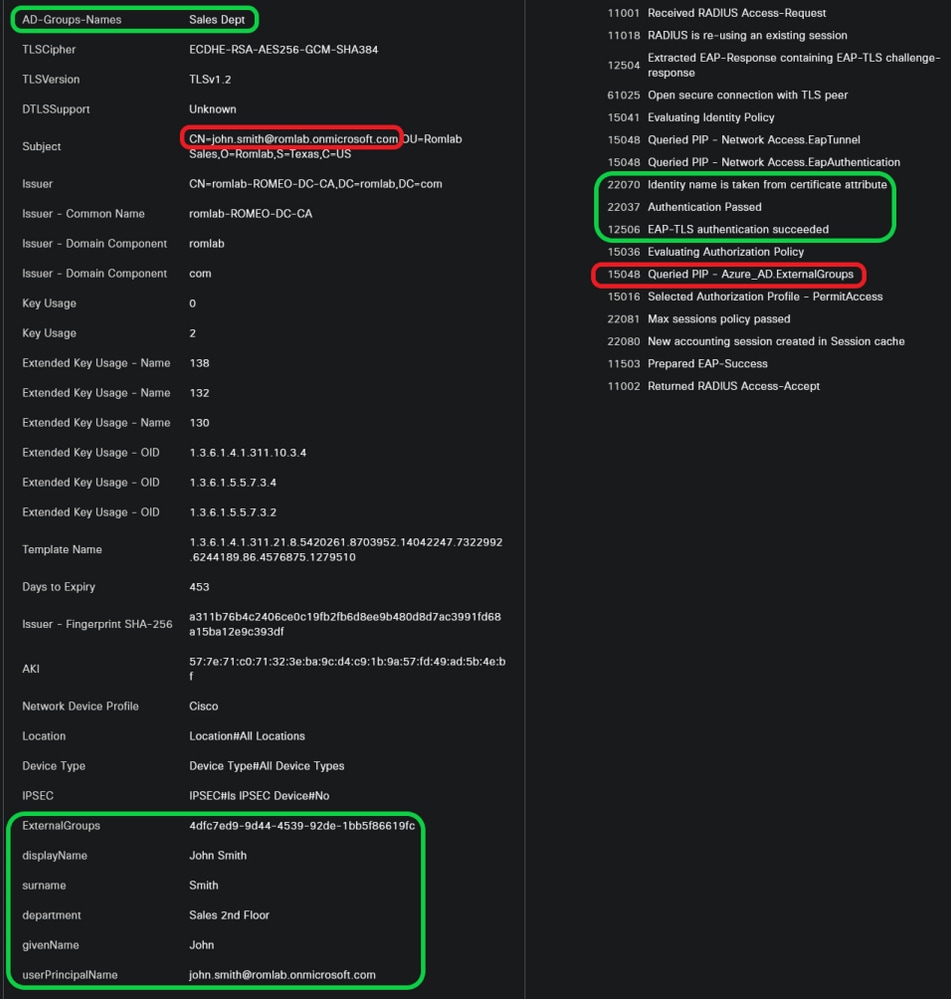

Verificar

Verificação do ISE

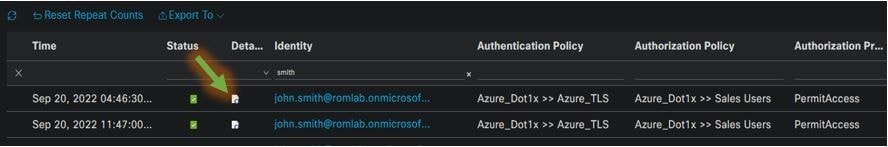

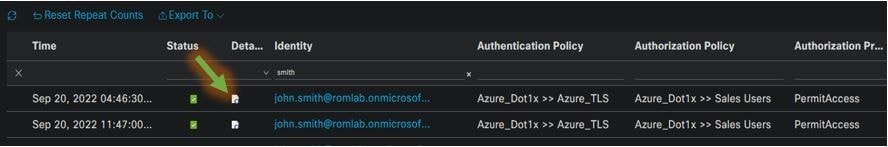

Na GUI do Cisco ISE, clique no ícone Menu  e escolha > > para autenticações de rede (RADIUS)

e escolha > > para autenticações de rede (RADIUS)

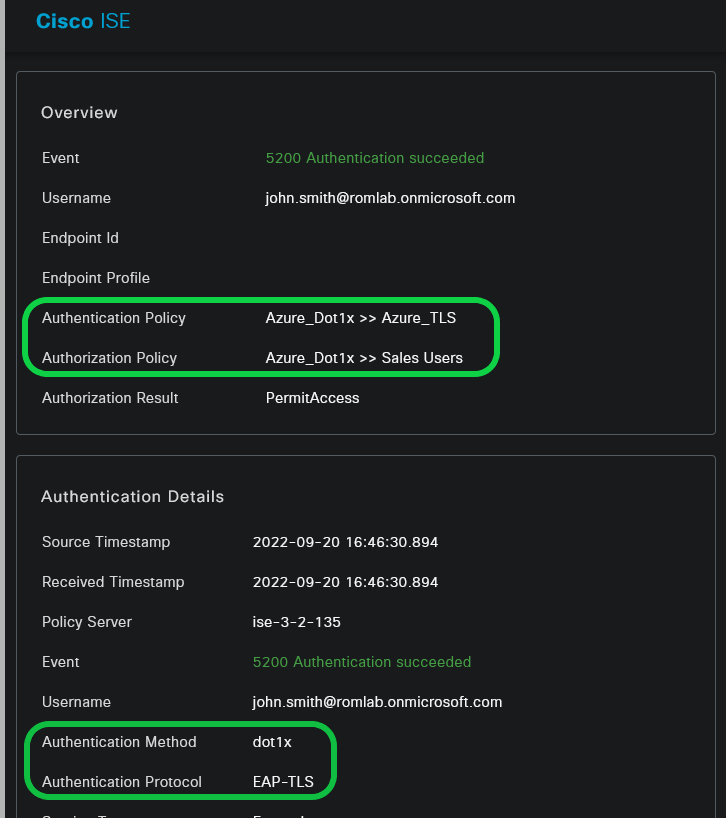

Clique no ícone de lupa na coluna Detalhes para exibir um relatório de autenticação detalhado e confirme se o fluxo funciona como esperado.

- Verifique as políticas de autenticação/autorização.

- Método/protocolo de autenticação.

- Nome da entidade do usuário obtido do certificado.

- Grupos de usuários e outros atributos buscados do diretório do Azure.

Troubleshooting

Habilitar depurações no ISE

Navegue até Administration > System > Logging > Debug Log Configuration para definir os próximos componentes para o nível especificado.

|

Nó

|

Nome do componente

|

Nível de log

|

Nome do arquivo de log

|

|

PSN

|

rest-id-store

|

Debug

|

rest-id-store.log

|

|

PSN

|

runtime-AAA

|

Debug

|

prt-server.log

|

Note: Ao concluir a solução de problemas, lembre-se de redefinir as depurações. Para fazer isso, selecione o nó relacionado e clique em Redefinir para padrão.

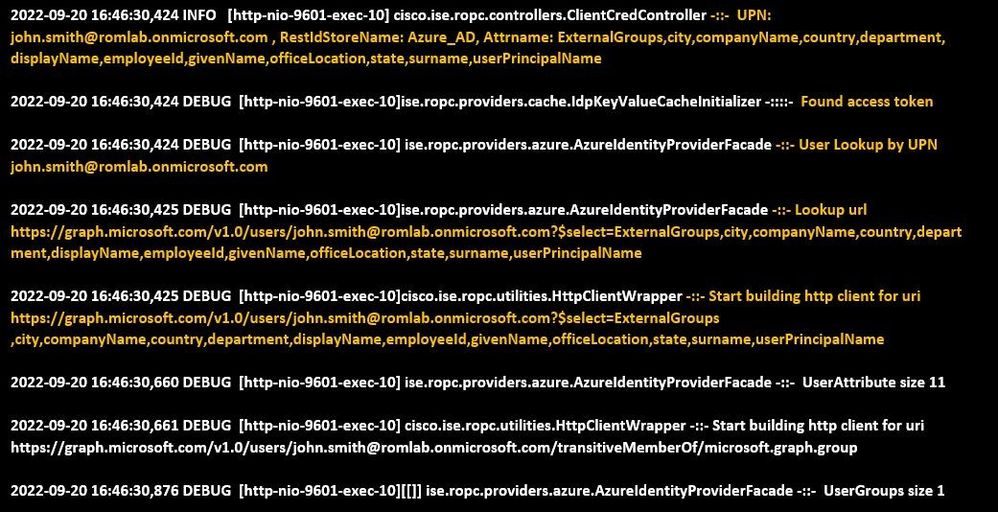

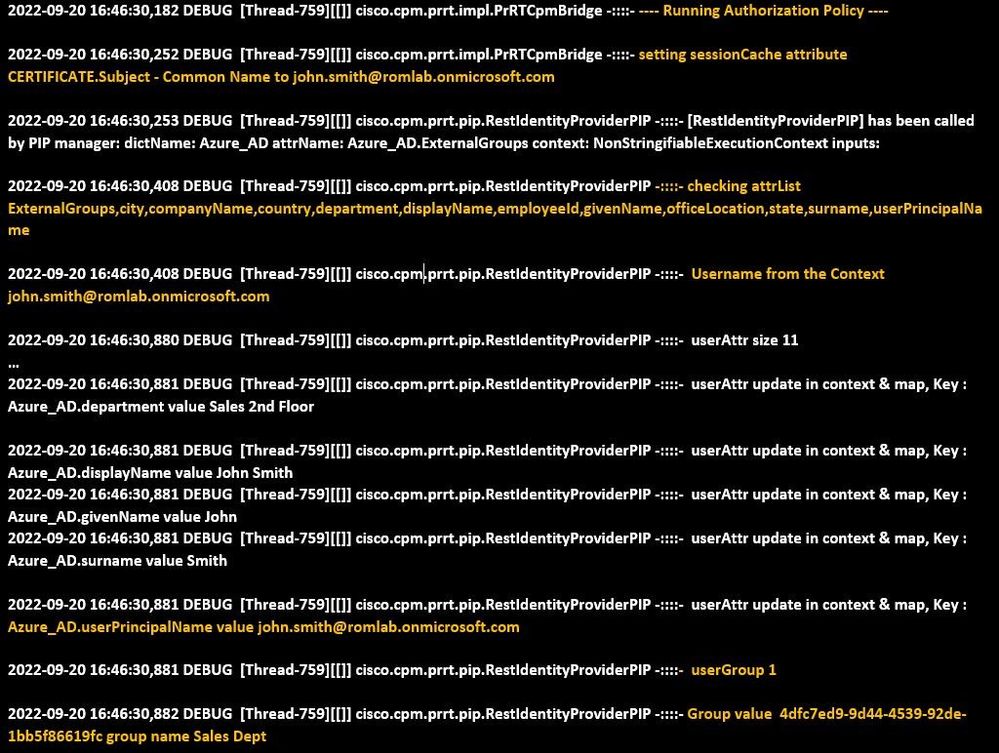

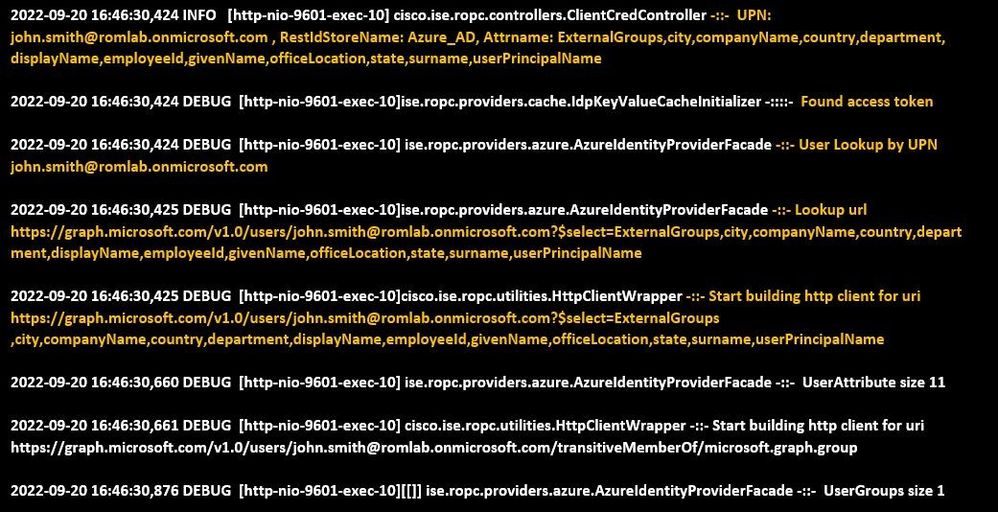

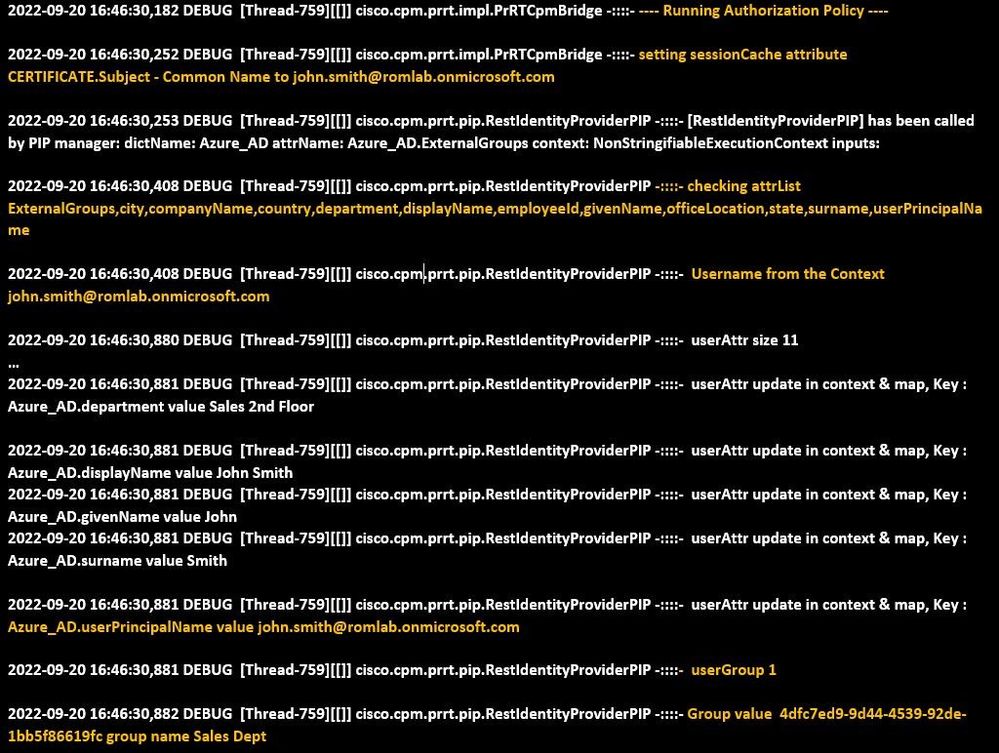

Registrar trechos

Os próximos trechos mostram as duas últimas fases do fluxo, como mencionado anteriormente na seção do diagrama de rede.

- O ISE pega o CN (nome da entidade) do certificado e executa uma pesquisa na API do Azure Graph para buscar grupos de usuários e outros atributos para esse usuário. Isso é conhecido como nome UPN no Azure.

- As políticas de Autorização do ISE são avaliadas em relação aos atributos de usuário retornados do Azure.

Logs Rest-id:

Logs de porta:

Feedback

Feedback