Configurar Autenticação e Autorização Externa do FDM com ISE Usando RADIUS

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve o procedimento para integrar o Cisco Firepower Device Manager (FDM) ao Identity Services Engine (ISE) para autenticação de usuários administradores com o protocolo RADIUS para acesso via GUI e CLI.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Firepower Device Manager (FDM)

- Identity services engine (ISE)

- protocolo RADIUS

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Dispositivo Firepower Threat Defense (FTD), todas as plataformas Firepower Device Manager (FDM) versão 6.3.0+

- ISE versão 3.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Interoperabilidade

- Servidor RADIUS com usuários configurados com funções de usuário

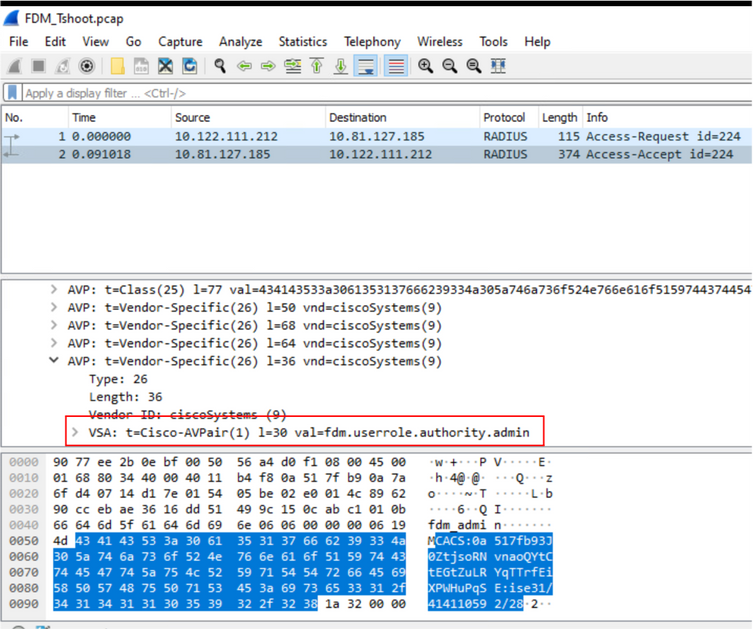

- As funções de usuário devem ser configuradas no servidor RADIUS com cisco-av-pair

- Cisco-av-pair = fdm.userrole.authority.admin

- O ISE pode ser usado como um servidor RADIUS

Licenciamento

Sem necessidade de licença específica, a licença básica é suficiente

Informações de Apoio

Esse recurso permite que os clientes configurem a Autenticação externa com RADIUS e várias funções de usuário para esses usuários.

Suporte RADIUS para Acesso de Gerenciamento com 3 funções de usuário definidas pelo sistema:

- SOMENTE_LEITURA

- READ_WRITE (não é possível executar ações críticas do sistema, como Atualizar, Restaurar e assim por diante)

- ADMIN

Há a capacidade de testar a configuração do servidor RADIUS, monitorar sessões de usuário ativas e excluir uma sessão de usuário.

O recurso foi implementado no FDM versão 6.3.0. Antes da versão 6.3.0, o FDM tinha suporte apenas para um usuário (admin).

Por padrão, o Cisco Firepower Device Manager autentica e autoriza usuários localmente, para ter um método de autenticação e autorização centralizado, você pode usar o Cisco Identity Service Engine através do protocolo RADIUS.

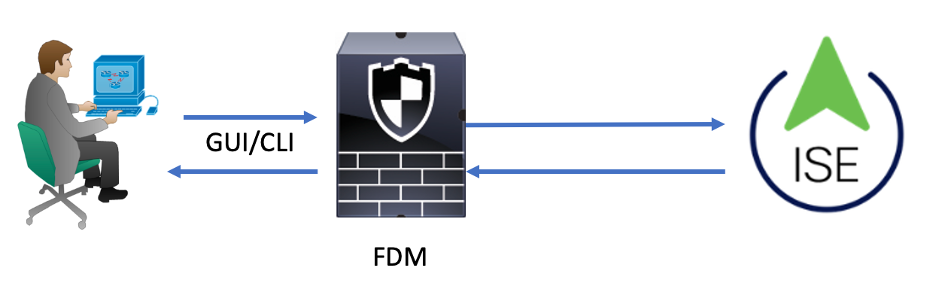

Diagrama de Rede

A próxima imagem fornece um exemplo de uma topologia de rede

Processo:

- Usuário Admin apresenta suas credenciais.

- O processo de autenticação é acionado e o ISE valida as credenciais localmente ou por meio do Ative Diretory.

- Quando a autenticação for bem-sucedida, o ISE enviará um pacote de Permissão para informações de autenticação e autorização ao FDM.

- A conta é executada no ISE e ocorre um registro ativo de autenticação bem-sucedido.

Configurar

Configuração do FDM

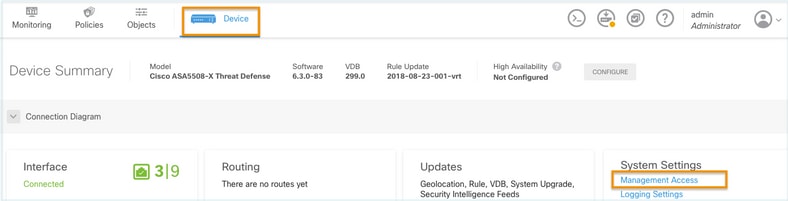

Etapa 1. Faça logon no FDM e navegue até Dispositivo > Configurações do Sistema > guia Acesso de Gerenciamento

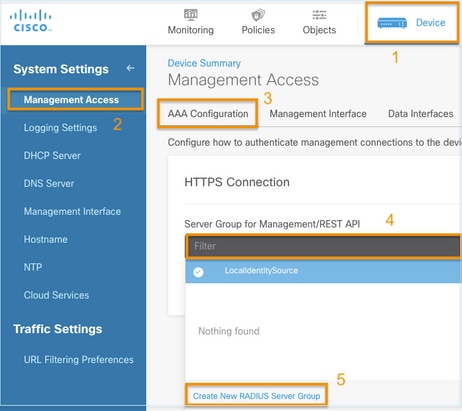

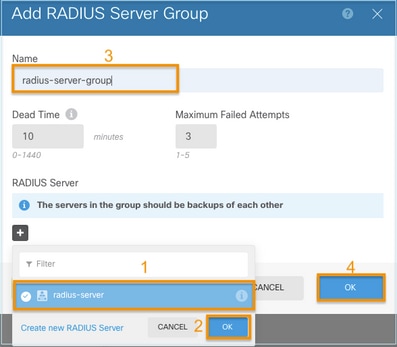

Etapa 2. Criar Novo Grupo de Servidores RADIUS

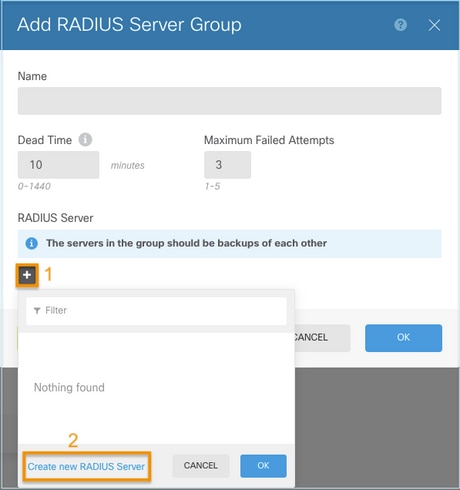

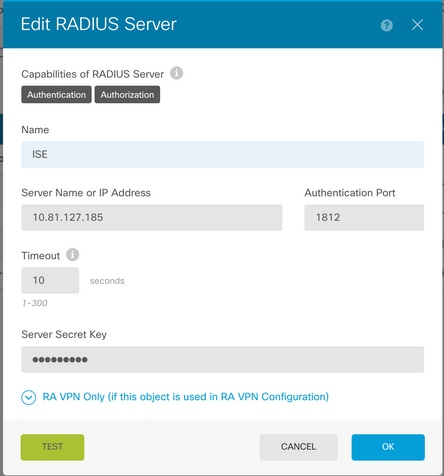

Etapa 3. Criar novo Servidor RADIUS

Etapa 4. Adicionar o servidor RADIUS ao grupo de servidores RADIUS

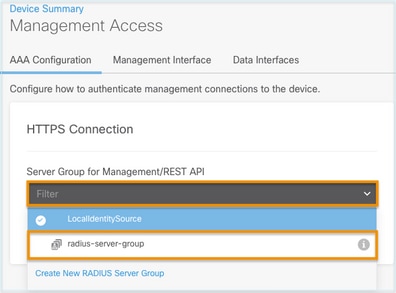

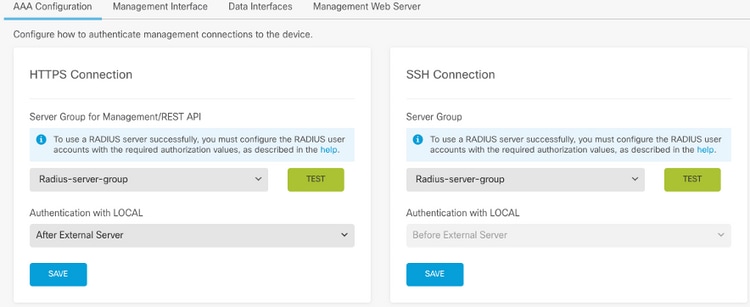

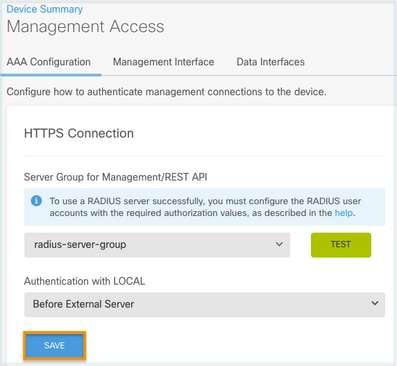

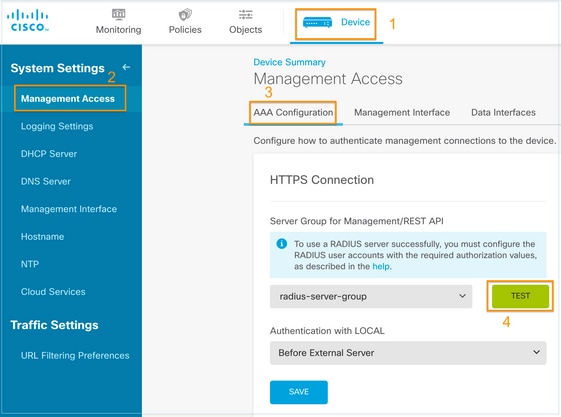

Etapa 5. Selecionar grupo criado como Grupo de Servidores para Gerenciamento

Etapa 6. Salvar a configuração

Configuração do ISE

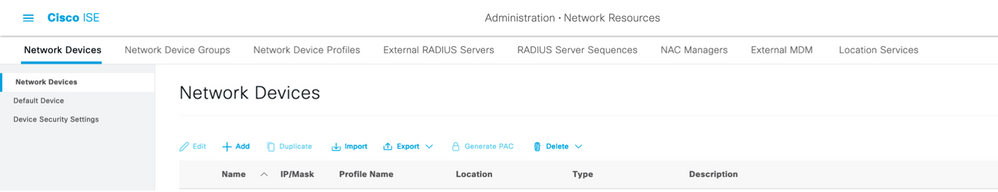

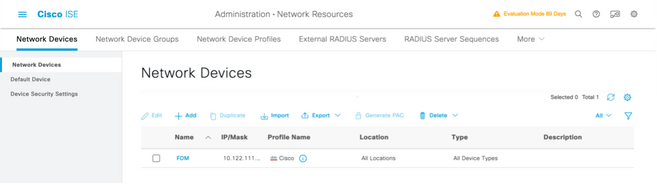

Etapa 1. Ícone Navegar até três linhas localizado no canto superior esquerdo e selecione Administration > Network Resources > Network Devices

localizado no canto superior esquerdo e selecione Administration > Network Resources > Network Devices

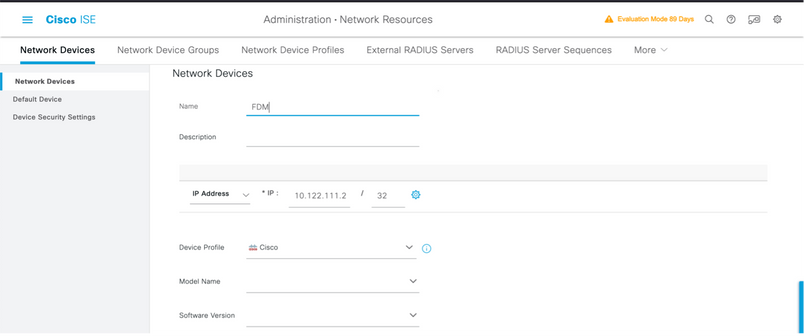

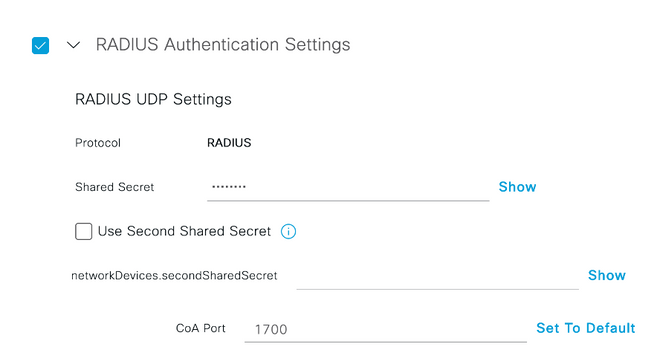

Etapa 2. Selecione o botão +Add e defina Network Access Device Name e IPAddress, depois marque a caixa de seleção RADIUS e defina um segredo compartilhado. Selecionar ao Enviar

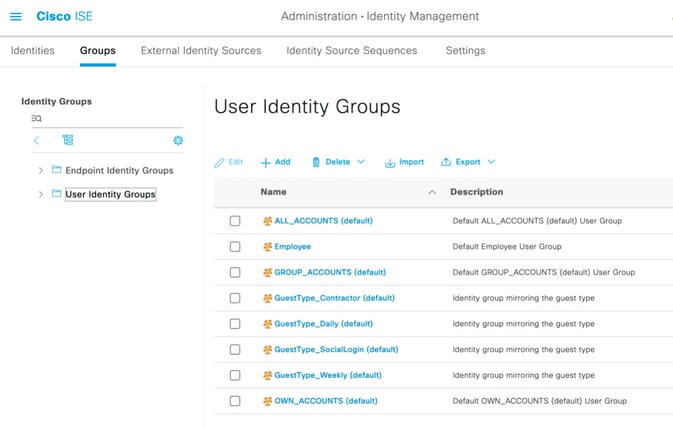

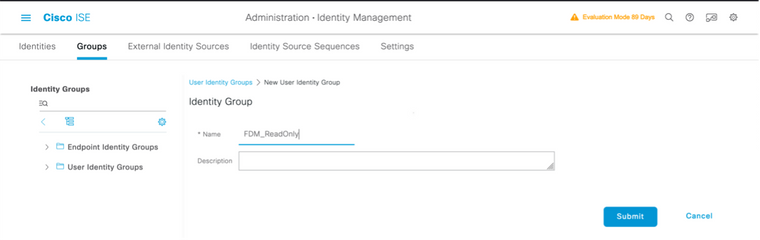

Etapa 3. Ícone Navegar até três linhas localizado no canto superior esquerdo e selecione em Administration > Identity Management > Groups

localizado no canto superior esquerdo e selecione em Administration > Identity Management > Groups

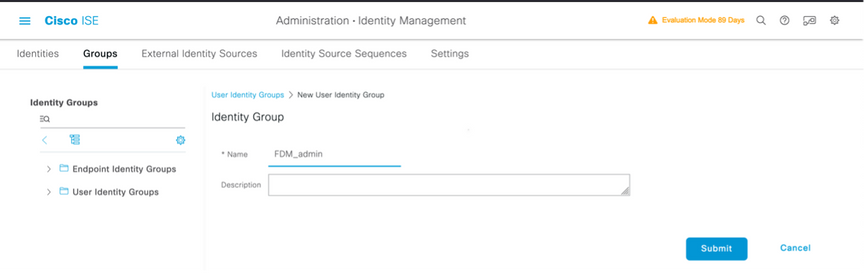

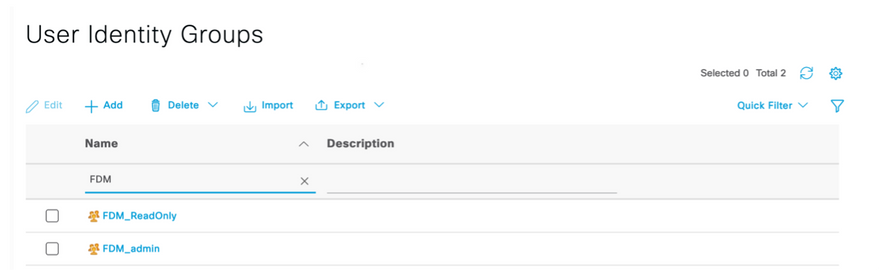

Etapa 4. Selecione em User Identity Groups e selecione no +botão Add. Defina um nome e selecione Enviar

Note: Neste exemplo, os grupos FDM_Admin e FDM_ReadOnly Identity criados, você pode repetir a Etapa 4 para cada tipo de Usuários Admin usados no FDM.

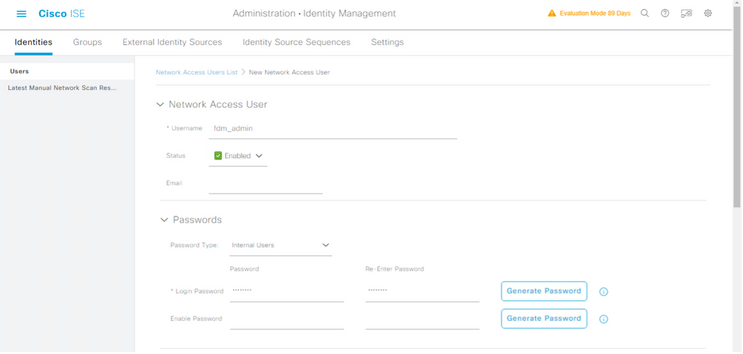

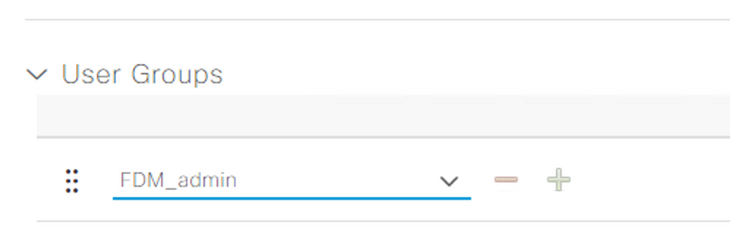

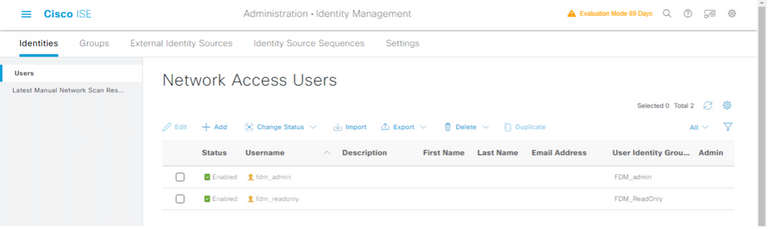

Etapa 5. Navegue até o ícone de três linhas localizado no canto superior esquerdo e selecione Administração > Gerenciamento de identidades > Identidades. Selecione em +Add, defina o nome de usuário e a senha e, em seguida, selecione o grupo ao qual o usuário pertence. Neste exemplo, os usuários fdm_admin e fdm_readonly foram criados e atribuídos aos grupos FDM_Admin e FDM_ReadOnly, respectivamente.

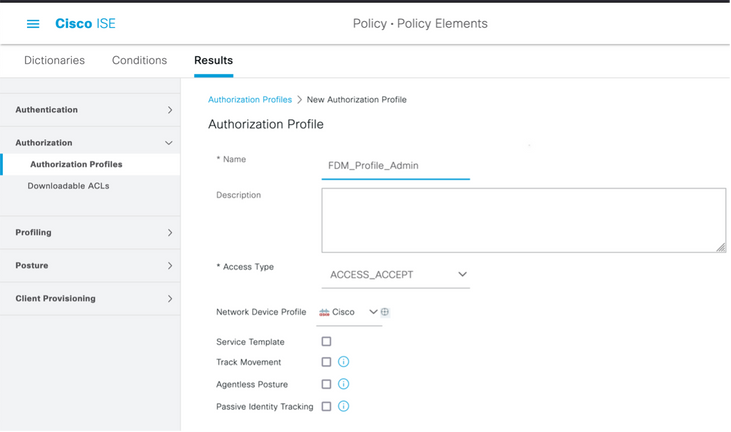

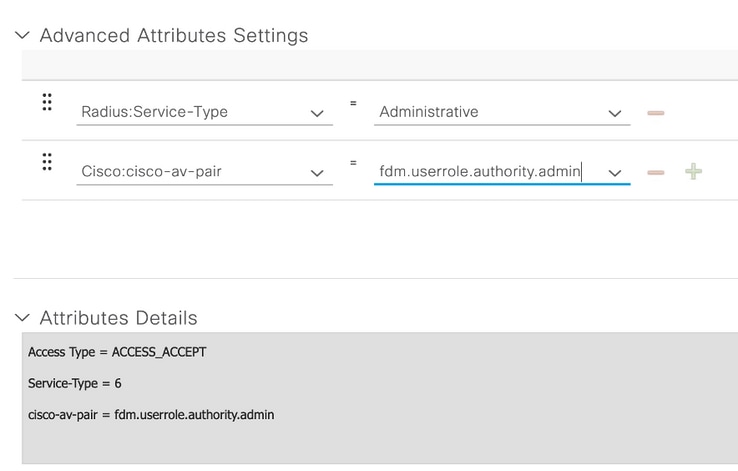

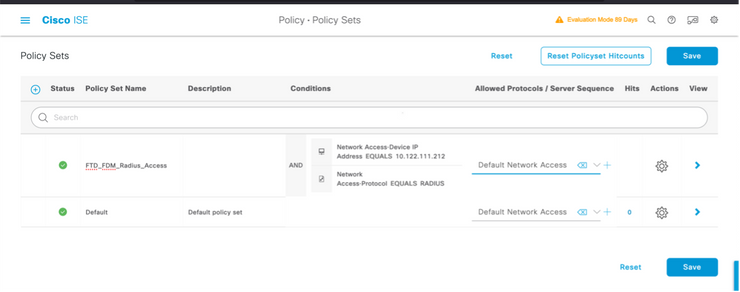

Etapa 6. Selecione o ícone de três linhas localizado no canto superior esquerdo e navegue para Policy > Policy Elements > Results > Authorization > Authorization Profiles, selecione +Add, defina um nome para o Authorization Profile. Selecione Radius Service-type e selecione Administrative, em seguida, selecione Cisco-av-pair e cole a função que o usuário admin recebe, neste caso, o usuário recebe um privilégio admin total (fdm.userrole.authority.admin). Selecione Enviar. Repita esta etapa para cada função, usuário somente leitura configurado como outro exemplo neste documento.

Note: Certifique-se de que a ordem da seção Atributos avançados seja a mesma do exemplo de imagens para evitar resultados inesperados ao fazer login com a GUI e a CLI.

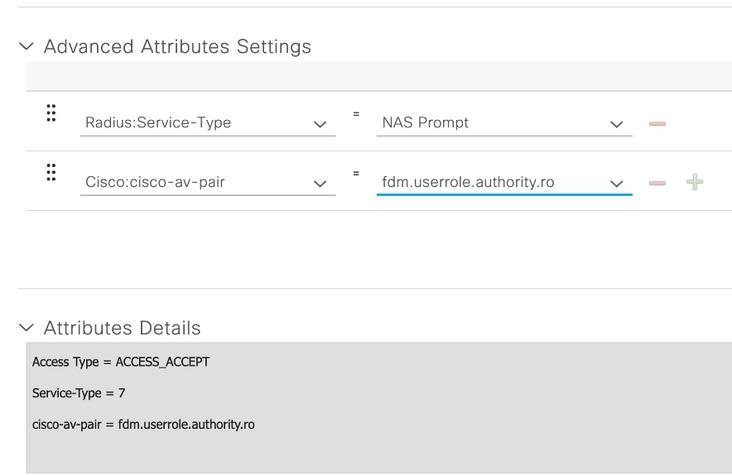

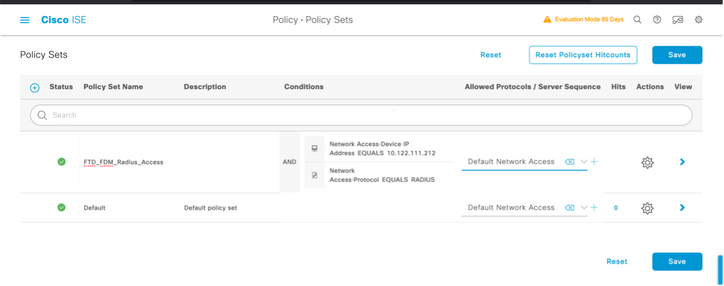

Etapa 8. Selecione o ícone de três linhas e navegue para Política > Conjuntos de Políticas. Selecione a opção  localizado próximo ao título Conjuntos de políticas, defina um nome e selecione no botão + no meio para adicionar uma nova condição.

localizado próximo ao título Conjuntos de políticas, defina um nome e selecione no botão + no meio para adicionar uma nova condição.

Etapa 9. Na janela Condição, selecione para adicionar um atributo e, em seguida, selecione no ícone Network Device seguido pelo endereço IP do dispositivo de acesso à rede. Selecione Valor do Atributo e adicione o endereço IP do FDM. Adicione uma nova condição e selecione Network Access seguido pela opção Protocol, selecione on RADIUS e selecione on Use once done.

Etapa 10. Na seção permitir protocolos, selecione Device Default Admin. Selecionar ao Salvar

Etapa 11. Selecione na seta direita  ícone do Conjunto de políticas para definir políticas de autenticação e autorização

ícone do Conjunto de políticas para definir políticas de autenticação e autorização

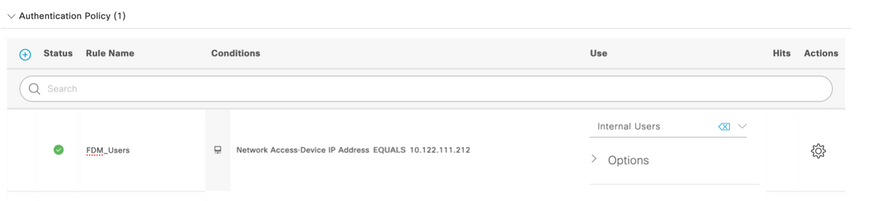

Etapa 12. Selecione o localizado próximo ao título Authentication Policy (Política de autenticação), defina um nome e selecione no sinal + no meio para adicionar uma nova condição. Na janela Condição, selecione para adicionar um atributo e, em seguida, selecione no ícone Network Device seguido pelo endereço IP do dispositivo de acesso à rede. Selecione em Valor do Atributo e adicione o endereço IP do FDM. Selecione em Uso depois de concluído

localizado próximo ao título Authentication Policy (Política de autenticação), defina um nome e selecione no sinal + no meio para adicionar uma nova condição. Na janela Condição, selecione para adicionar um atributo e, em seguida, selecione no ícone Network Device seguido pelo endereço IP do dispositivo de acesso à rede. Selecione em Valor do Atributo e adicione o endereço IP do FDM. Selecione em Uso depois de concluído

Etapa 13. Selecione Internal Users como o Identity Store e selecione on Save

Note: O Repositório de identidades pode ser alterado para o repositório do AD se o ISE ingressar em um Ative Diretory.

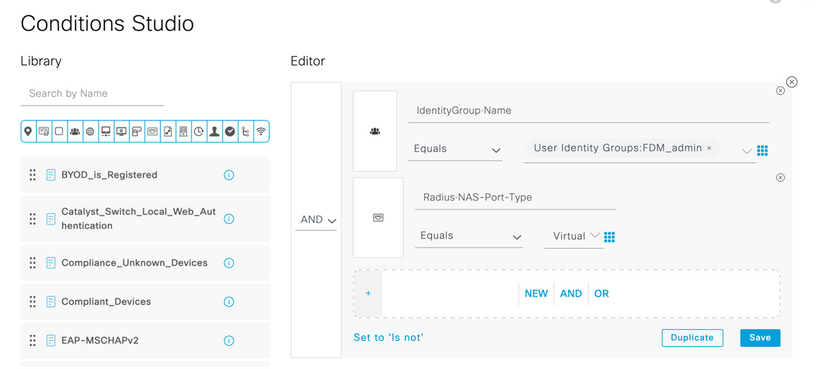

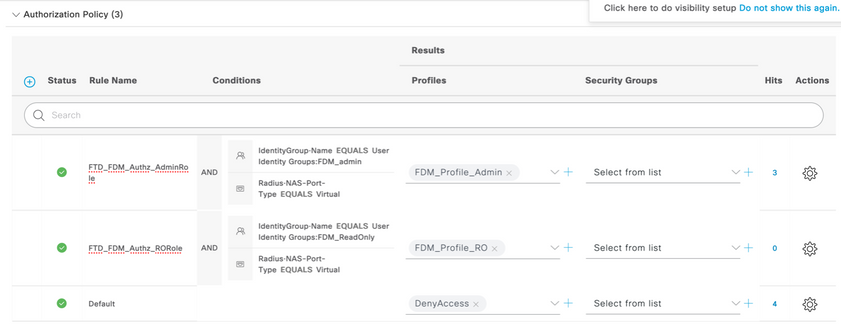

Etapa 14. Selecione o localizado próximo ao título Política de autorização, defina um nome e selecione no sinal + no meio para adicionar uma nova condição. Na janela Condição, selecione para adicionar um atributo e, em seguida, selecione no ícone Grupo de identidades seguido por Usuário interno:Grupo de identidades. Selecione o Grupo FDM_Admin, selecione a opção AND juntamente com NEW para adicionar uma nova condição, selecione o ícone de porta seguido por RADIUS NAS-Port-Type:Virtual e selecione em Usar.

localizado próximo ao título Política de autorização, defina um nome e selecione no sinal + no meio para adicionar uma nova condição. Na janela Condição, selecione para adicionar um atributo e, em seguida, selecione no ícone Grupo de identidades seguido por Usuário interno:Grupo de identidades. Selecione o Grupo FDM_Admin, selecione a opção AND juntamente com NEW para adicionar uma nova condição, selecione o ícone de porta seguido por RADIUS NAS-Port-Type:Virtual e selecione em Usar.

Etapa 15. Em Perfis, selecione o perfil criado na Etapa 6 e, em seguida, selecione em Salvar

Repita as Etapas 14 e 15 para o grupo FDM_ReadOnly

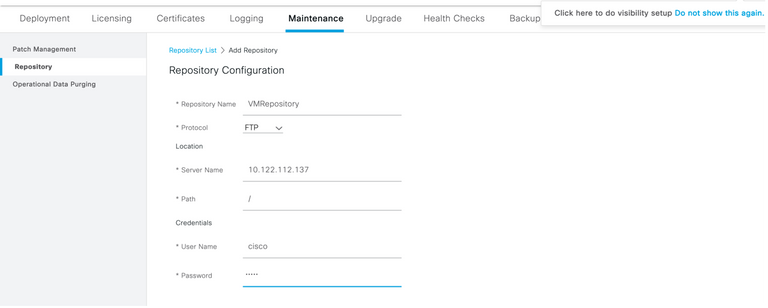

Etapa 16 (opcional). Navegue até o ícone de três linhas localizado no canto superior esquerdo e selecione Administration > System > Maintenance > Repository e selecione on +Add para adicionar um repositório usado para armazenar o arquivo de despejo TCP para fins de solução de problemas.

Etapa 17 (opcional). Defina um Nome de repositório, protocolo, Nome do servidor, caminho e Credenciais. Selecione Enviar quando terminar.

Verificar

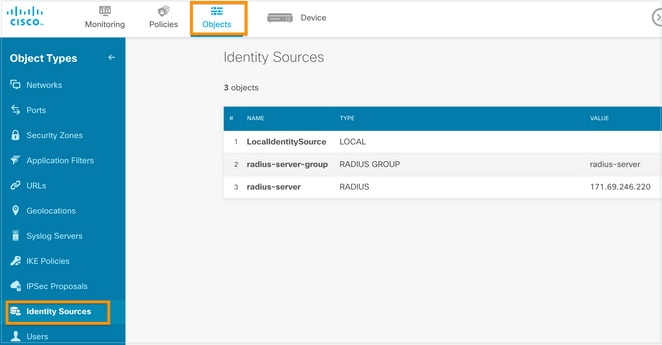

Etapa 1.Navegue até a guia Objetos > Fontes de identidade e verifique a configuração do servidor RADIUS e do servidor de grupo

Etapa 2. Navegue até a guia Device > System Settings > Management Access e selecione o botão TEST.

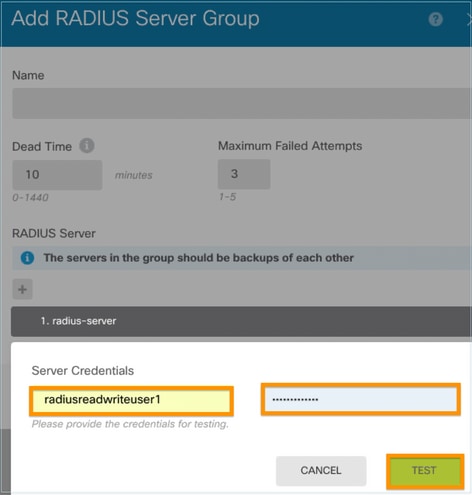

Etapa 3.Insira as credenciais do usuário e selecione o botão TEST.

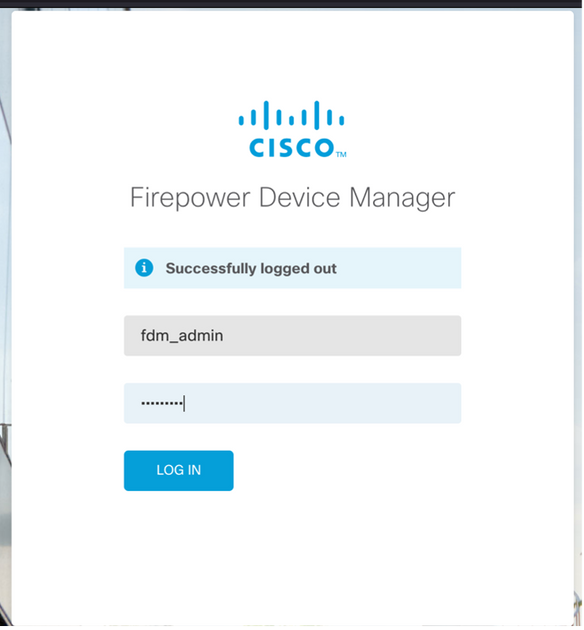

Etapa 4. Abra um novo navegador de janela e digite https.//FDM_ip_Address, use o nome de usuário e a senha fdm_admin criados na etapa 5 da seção de configuração do ISE.

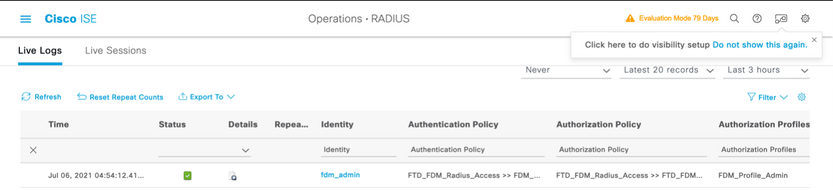

A tentativa de login bem-sucedida pode ser verificada nos logs ao vivo do ISE RADIUS

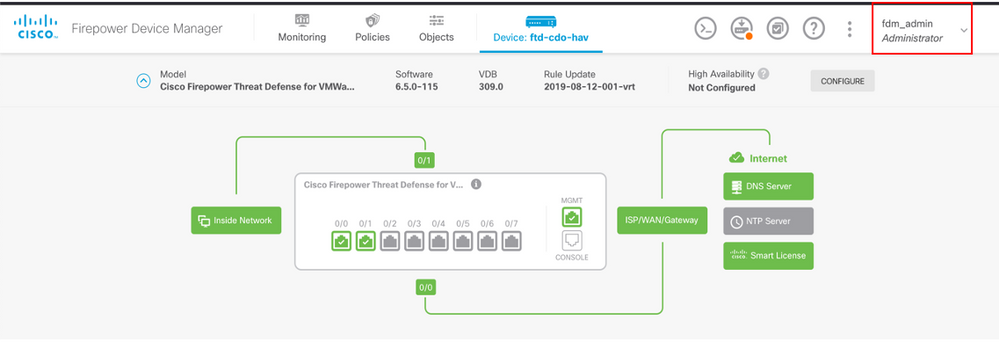

O Usuário Administrador também pode ser revisado no FDM no canto superior direito

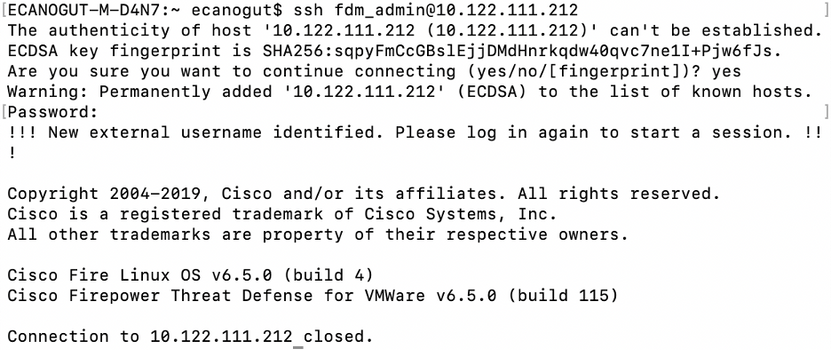

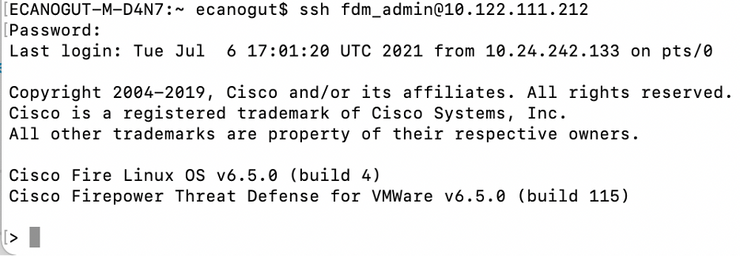

CLI do Cisco Firepower Device Manager (usuário administrador)

Troubleshooting

Esta seção fornece as informações que você pode usar para solucionar problemas da sua configuração.

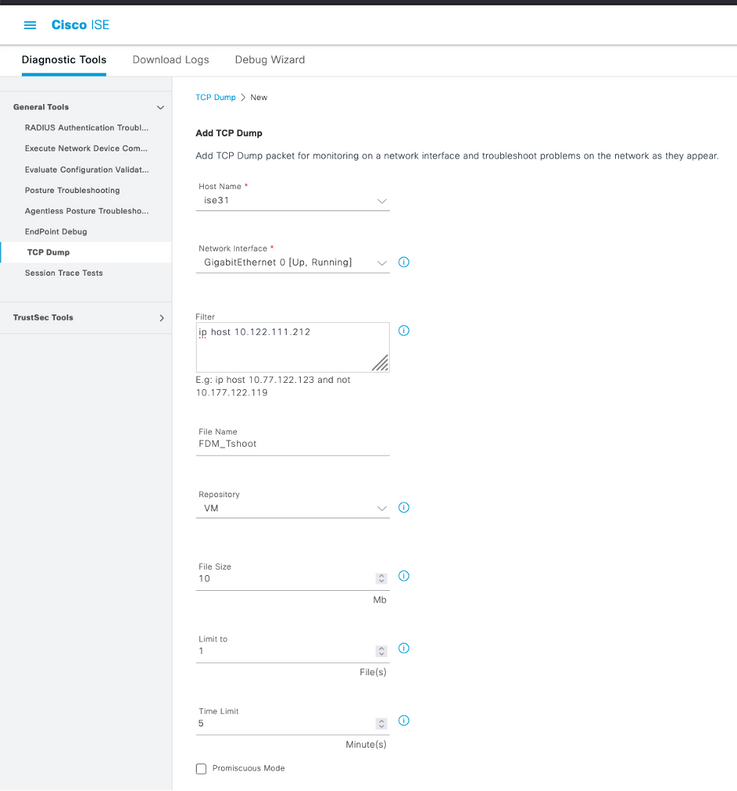

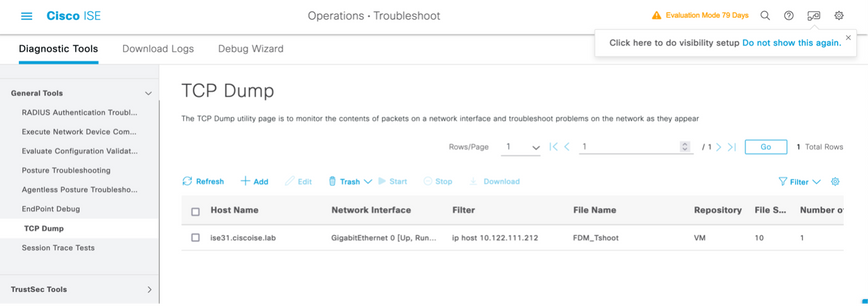

Validação de comunicação com a ferramenta TCP Dump no ISE

Etapa 1. Faça login no ISE e selecione o ícone de três linhas localizado no canto superior esquerdo e navegue para Operações > Solução de problemas > Ferramentas de diagnóstico.

Etapa 2. Em General tools (Ferramentas gerais), selecione on TCP Dumps (Despejos TCP) e, em seguida, selecione on Add+. Selecione Nome do Host, Nome do Arquivo da Interface de Rede, Repositório e, opcionalmente, um filtro para coletar apenas o fluxo de comunicação do endereço IP do FDM. Selecionar ao Salvar e Executar

Etapa 3. Faça logon na interface do usuário do FDM e digite as credenciais de administrador.

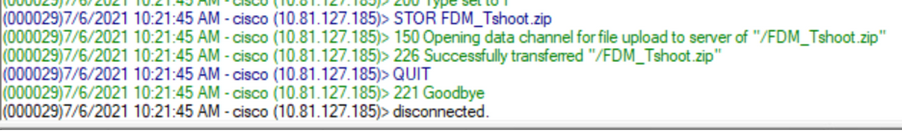

Etapa 4. No ISE, selecione o botão Stop e verifique se o arquivo pcap foi enviado para o repositório definido.

Etapa 5. Abra o arquivo pcap para validar a comunicação bem-sucedida entre o FDM e o ISE.

Se nenhuma entrada for mostrada no arquivo pcap, valide as próximas opções:

- O endereço IP correto do ISE foi adicionado à configuração do FDM

- No caso de um firewall estar no meio, verifique se a porta 1812-1813 é permitida.

- Verificar a comunicação entre o ISE e o FDM

Validação de comunicação com arquivo gerado pelo FDM.

No arquivo de solução de problemas gerado na página Dispositivo do FDM, procure as palavras-chave:

- FdmPasswordLoginHelper

- NGFWDefaultUserMgmt

- GerentedeStatusdeOrigemdeIdentidadeAAIA

- GerenciadorDeOrigemDeIdentidadeRadius

Todos os logs relacionados a esse recurso podem ser encontrados em /var/log/cisco/ngfw-onbox.log

Referências:

Problemas comuns

Caso 1 - Autenticação externa não funcionando

- Verifique secretKey, porta ou nome do host

- Configuração incorreta de AVPs no RADIUS

- O servidor pode estar em "Dead Time"

Caso 2 - Falha no teste do IdentitySource

- Verifique se as alterações feitas no objeto foram salvas

- Verifique se as credenciais estão corretas

Limitações

- O FDM permite no máximo 5 sessões ativas do FDM.

- A criação da 6ª sessão resulta na 1ª sessão revogada

- O nome de RadiusIdentitySourceGroup não pode ser "LocalIdentitySource"

- Máximo de 16 RadiusIdentitySources para um RadiusIdentitySourceGroup

- A configuração incorreta de AVPs no RADIUS resulta na negação de acesso ao FDM

Perguntas e respostas

P: Esse recurso funciona no modo de Avaliação?

R: Yes

P: Se dois usuários somente leitura fizerem login, onde tiverem acesso ao usuário somente leitura 1, e fizerem login a partir de dois navegadores diferentes. Como isso é mostrado? O que acontece?

R: As duas sessões do usuário são mostradas na página de sessões do usuário ativo com o mesmo nome. Cada entrada mostra um valor individual para o carimbo de data/hora.

P: Qual é o comportamento do servidor radius externo que fornece uma rejeição de acesso vs. "no response" (sem resposta) se você tiver configurado a autenticação local em segundo lugar?

R: Você pode tentar a autenticação LOCAL mesmo se obtiver a rejeição do Access ou nenhuma resposta se tiver a autenticação local configurada em segundo lugar.

P: Como o ISE diferencia uma solicitação RADIUS para login de administrador em relação à solicitação RADIUS para autenticar um usuário de VPN RA

R: O ISE não diferencia uma solicitação RADIUS para usuários Admin X RAVPN. O FDM procura o atributo cisco-avpair para descobrir a Autorização para acesso de Administrador. O ISE envia todos os atributos configurados para o usuário em ambos os casos.

P: Isso significa que os logs do ISE não podem diferenciar entre um log de administrador do FDM e o mesmo usuário que está acessando a VPN de acesso remoto no mesmo dispositivo. Há algum atributo RADIUS passado para o ISE na solicitação de acesso que o ISE pode digitar?

R: Esses são os atributos RADIUS upstream que são enviados do FTD para o ISE durante a autenticação RADIUS para RAVPN. Eles não são enviados como parte da Solicitação de Acesso de Gerenciamento de Autenticação Externa e podem ser usados para diferenciar um log de administração do FDM no log de usuário do Vs RAVPN.

146 - Nome do grupo de túneis ou nome do perfil de conexão.

150 - Tipo de Cliente (Valores aplicáveis: 2 = AnyConnect Client SSL VPN, 6 = AnyConnect Client IPsec VPN (IKEv2).

151 - Tipo de Sessão (Valores aplicáveis: 1 = AnyConnect Client SSL VPN, 2 = AnyConnect Client IPSec VPN (IKEv2).

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

07-Jul-2021

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Anita PietrzykEspecialista em sucesso do cliente

- Emmanuel CanoServiços profissionais da Cisco

- Horacio ArroyoServiços profissionais da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback