Autenticação baseada em atributos ISE e LDAP

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar o Cisco Identity Services Engine (ISE) e usar os atributos de objetos do Lightweight Diretory Access Protocol (LDAP) para autenticar e autorizar dispositivos dinamicamente.

Note: Este documento é válido para configurações que usam LDAP como a origem de identidade externa para a autenticação e autorização do ISE.

Contribuição de Emmanuel Cano e Mauricio Ramos Engenheiro de Serviços Profissionais da Cisco.

Editado por Neri Cruz, engenheiro do Cisco TAC.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento dos seguintes tópicos:

- Conhecimento básico dos conjuntos de políticas, autenticação e políticas de autorização do ISE

- Mac Authentication Bypass (MAB)

- Conhecimento básico do protocolo Radius

- Conhecimento básico do servidor Windows

Componentes Utilizados

As informações neste documento são baseadas nas seguintes versões de software e hardware:

- Cisco ISE, versão 2.4 patch 11

- Microsoft Windows Server, Versão 2012 R2 x64

- Switch Cisco Catalyst 3650-24PD, Versão 03.07.05.E (15.2(3)E5)

- Máquina com Microsoft Windows 7

Note: As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Configuração

Esta seção descreve como configurar os dispositivos de rede, a integração entre ISE e LDAP e, finalmente, configurar atributos LDAP a serem usados na Política de autorização do ISE.

Diagrama de Rede

Esta imagem ilustra a topologia de rede que é usada:

Aqui está o fluxo de tráfego, como ilustrado no diagrama de rede:

- O usuário conecta seu pc/laptop à porta do switch designado.

- O switch envia uma solicitação de acesso Radius para esse usuário ao ISE

- Quando o ISE recebe as informações, ele consulta o servidor LDAP para o campo de usuário específico, que contém os atributos a serem usados nas condições da política de autorização.

- Quando o ISE recebe os atributos (a porta do switch, o nome do switch e o endereço MAC do dispositivo), ele compara as informações fornecidas pelo switch.

- Se as informações de atributos fornecidas pelo switch forem as mesmas fornecidas pelo LDAP, o ISE enviará um RADIUS Access-Accept com as permissões configuradas no perfil de autorização.

Configurações

Use esta seção para configurar LDAP, switch e ISE.

Configurar LDAP

Conclua as seguintes etapas para configurar o servidor LDAP:

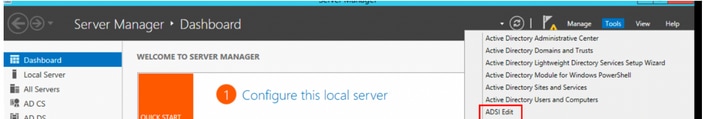

1. Navegue até Server Manager > Dashboard > Tools > ADSI Edit

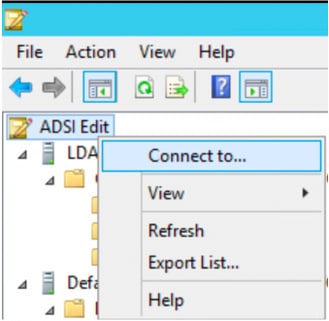

2. Clique com o botão direito do mouse no ícone ADSI Edit e selecione Connect to...

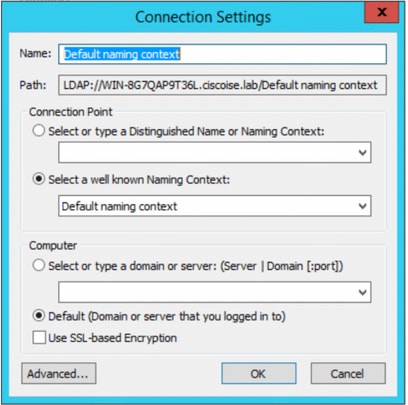

3. Nas configurações de conexão, defina um nome e selecione o botão OK para iniciar a conexão.

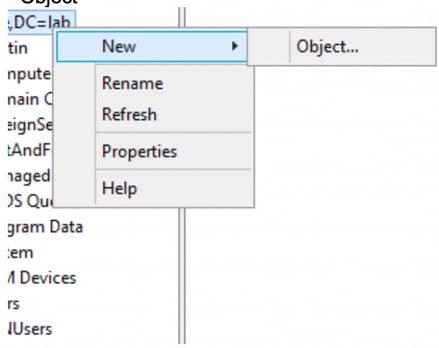

4. No mesmo menu ADSI Edit clique com o botão direito do mouse na conexão DC (DC=ciscodemo, DC=lab), selecione New e, em seguida, selecione a opção Object

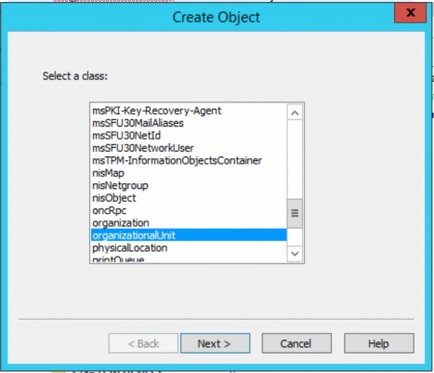

5. Selecione a opção OrganizationalUnit como o novo Objeto e selecione próximo.

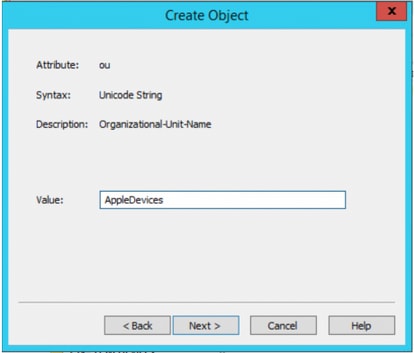

6. Defina um nome para a nova Unidade Organizacional e selecione Próximo

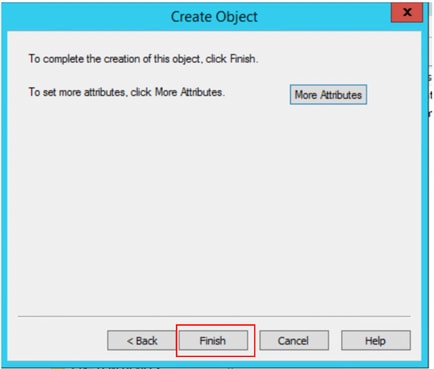

7. Selecione Finish para criar a nova Unidade Organizacional

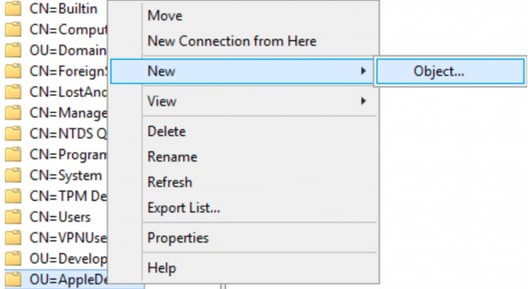

8. Clique com o botão direito do mouse na OrganizationalUnit que acabou de ser criada e selecione Novo > Objeto

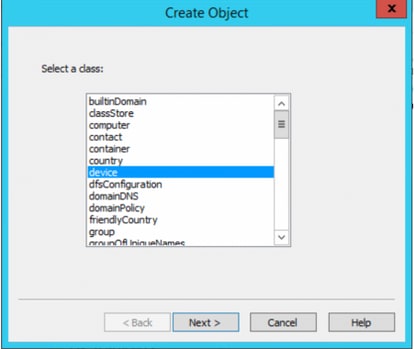

9.Selecione dispositivo como classe de objeto e selecione próximo

10.Defina um nome no campo Valor e selecione Próximo

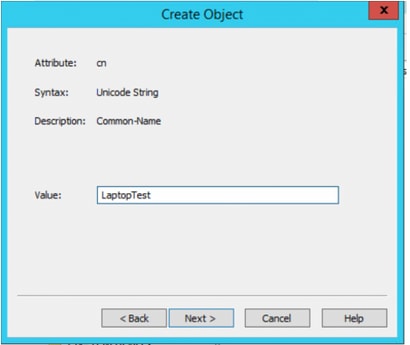

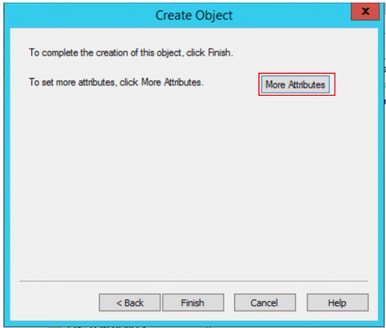

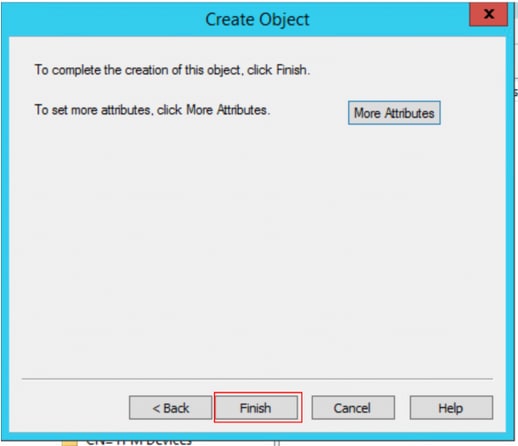

1. Selecione a opção Mais Atributos

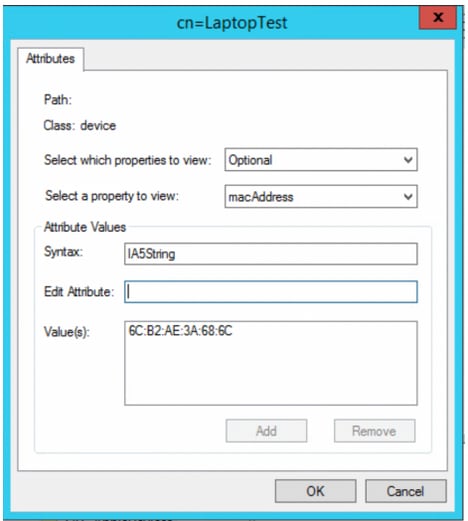

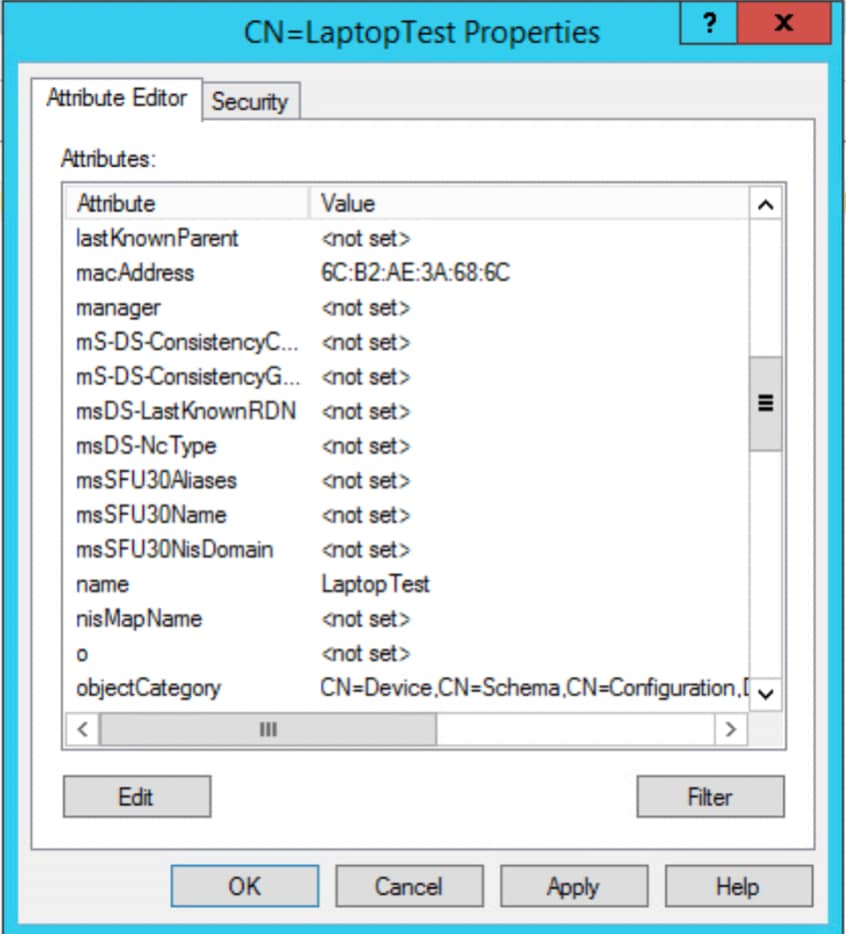

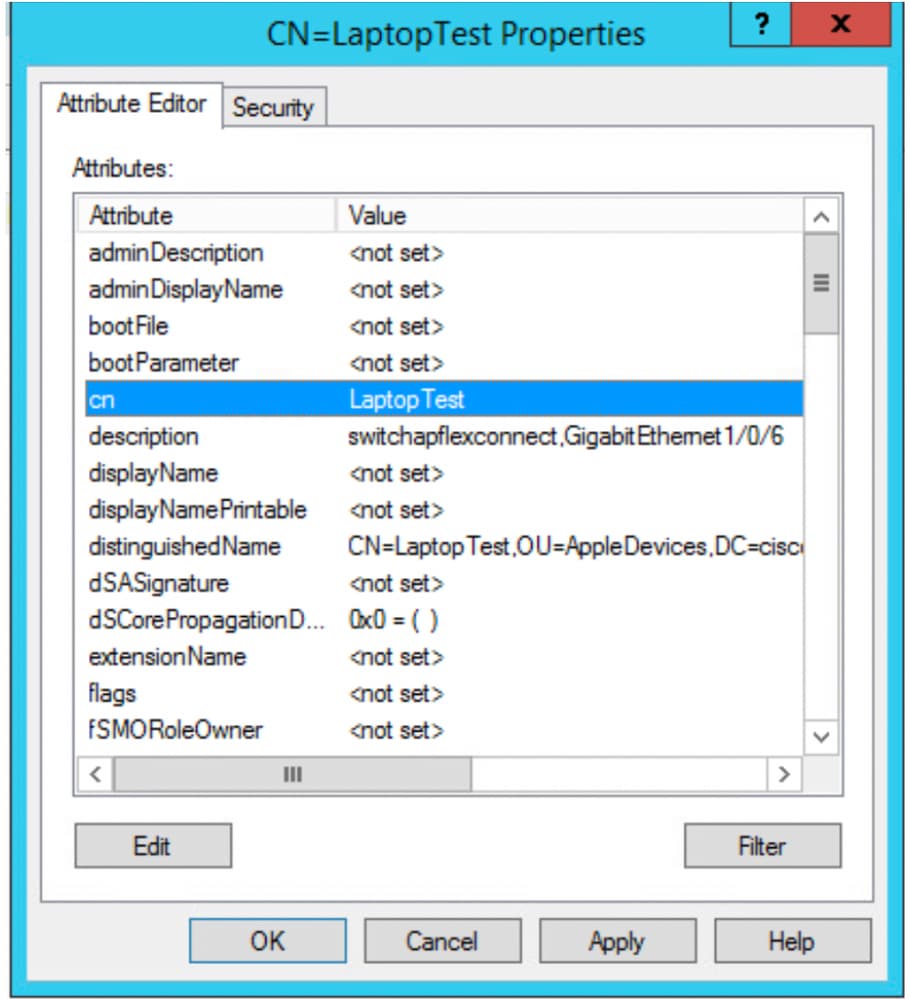

11. Para o menu suspenso, Selecione uma propriedade para visualizar, selecione a opção macAddress, depois defina o endereço MAC do ponto final que será autenticado no campo Edit attribute e selecione o botão Add para salvar o endereço MAC do dispositivo.

Observação: use dois-pontos duplos em vez de pontos ou hífen entre octetos de endereços mac.

12. Selecione OK para salvar as informações e continuar com a configuração do objeto do dispositivo

13. Selecione Finish para criar o novo dispositivo Object

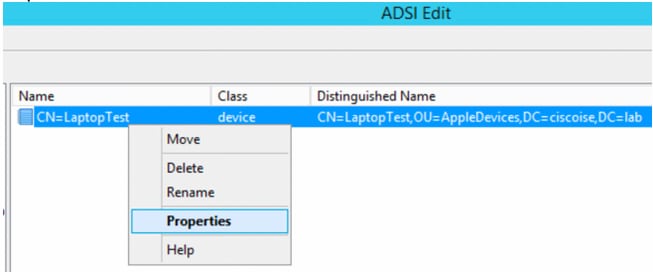

14. Clique com o botão direito do mouse no objeto do dispositivo e selecione a opção Propriedades

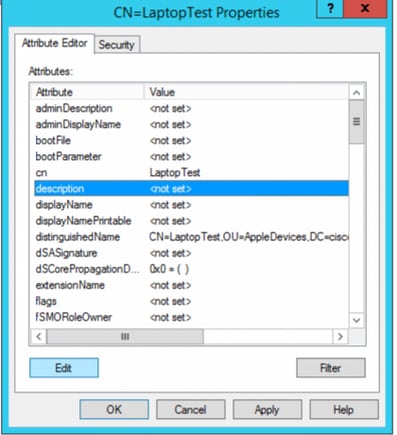

15. Selecione a opção description e selecione Edit para definir o nome do switch e a porta do switch onde o dispositivo será conectado.

16. Defina o nome do switch e a porta do switch. Certifique-se de usar uma vírgula para separar cada valor. Selecione Add e, em seguida, Ok para salvar as informações.

- Switchapflexconnect é o nome do switch.

- GigabitEthernet1/0/6 é a porta do switch à qual o endpoint está conectado.

Note: É possível usar scripts para adicionar atributos a um campo específico. No entanto, para este exemplo, estamos definindo os valores manualmente

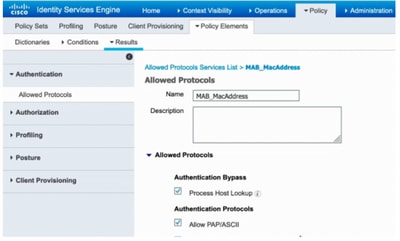

Note: O atributo AD diferencia maiúsculas de minúsculas, se você usar todos os endereços Mac em minúsculas, o ISE converterá em maiúsculas durante a consulta LDAP. Para evitar esse comportamento, desabilite a pesquisa de host de processo nos protocolos permitidos. Detalhes podem ser encontrados neste link: https://www.cisco.com/c/en/us/td/docs/security/ise/3-0/admin_guide/b_ISE_admin_3_0.pdf

Configuração do Switch

A seguir está uma descrição da configuração para comunicação 802.1x entre o ISE e o switch.

aaa new-model

!

aaa group server radius ISE

server name ISE

deadtime 15

!

aaa authentication dot1x default group ISE

aaa authorization network default group ISE

aaa accounting update newinfo

aaa accounting dot1x default start-stop group ISE

!

aaa server radius dynamic-author

client 10.81.127.109 server-key XXXXabc

!

aaa session-id common

switch 1 provision ws-c3650-24pd

!

dot1x system-auth-control

dot1x critical eapol

diagnostic bootup level minimal

spanning-tree mode rapid-pvst

spanning-tree extend system-id

hw-switch switch 1 logging onboard message level 3

!

interface GigabitEthernet1/0/6

description VM for dot1x

switchport access vlan 127

switchport mode access

authentication event fail action next-method

authentication event server dead action authorize vlan 127

authentication event server alive action reinitialize

authentication host-mode multi-domain

authentication open

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

authentication timer inactivity server dynamic

authentication violation restrict

mab

dot1x pae authenticator

dot1x timeout tx-period 10

spanning-tree portfast

!

radius server ISE

address ipv4 10.81.127.109 auth-port 1812 acct-port 1813

automate-tester username radiustest idle-time 5

key XXXXabc

! Note: A configuração global e de interface pode precisar ser ajustada em seu ambiente

Configuração do ISE

A seguir está a configuração no ISE para obter os atributos do servidor LDAP e configurar as políticas do ISE.

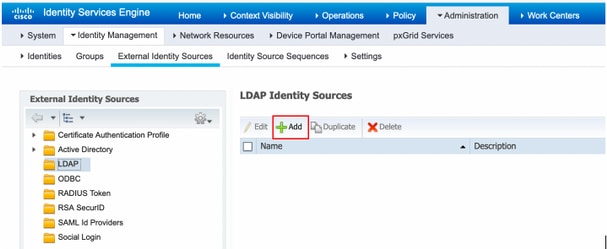

- No ISE, vá para Administração -> Gerenciamento de identidades -> Fontes de identidade externas e selecione a pasta LDAP e clique em Adicionar para criar uma nova conexão com LDAP

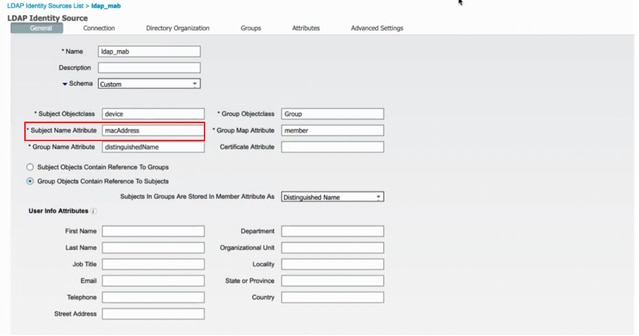

2.Na guia General, defina um nome e selecione o endereço mac como o Subject Name Attribute

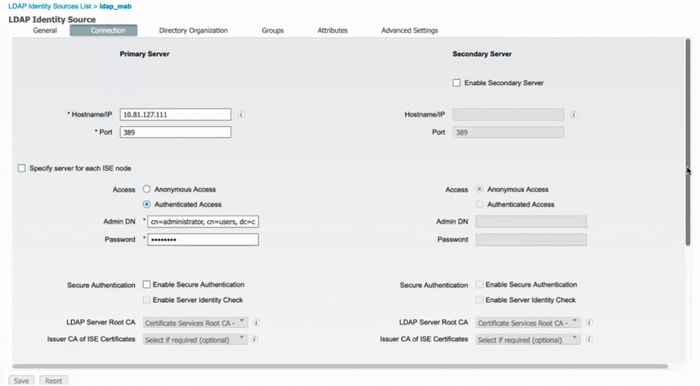

3. Na guia Connection, configure o endereço IP, o DN admin e a senha do servidor LDAP para obter uma conexão bem-sucedida.

Note: A porta 389 é a porta padrão usada.

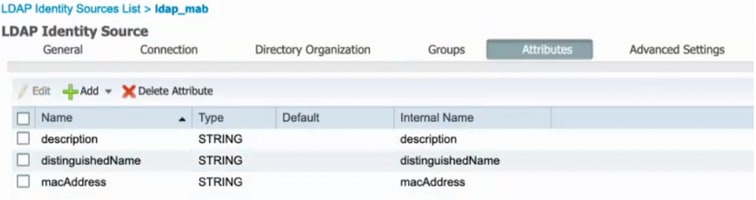

4. Na guia Atributos, selecione os atributos macAddress e description; esses atributos serão usados na política de autorização

5. Para criar um protocolo permitido, vá para Política->Elementos de Política->Resultados->Autenticação->Protocolos Permitidos. Defina e selecione Process Host Lookup e Allow PAP/ASCII como os únicos protocolos permitidos. Finalmente, selecione Salvar

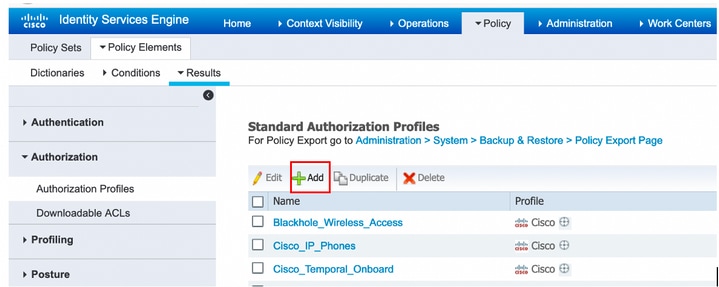

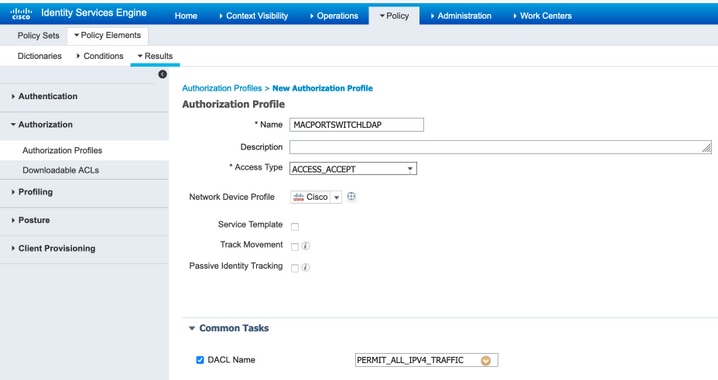

6. Para criar um perfil de autorização, vá para Política->Elementos de Política->Resultados->Autorização->Perfis de Autorização. Selecione Add e defina as permissões que serão atribuídas ao ponto final.

7.Vá para Policy-> Policy Set e crie um conjunto de políticas usando a condição predefinida Wired_MAB e o Allowed Protocol criados na etapa 5.

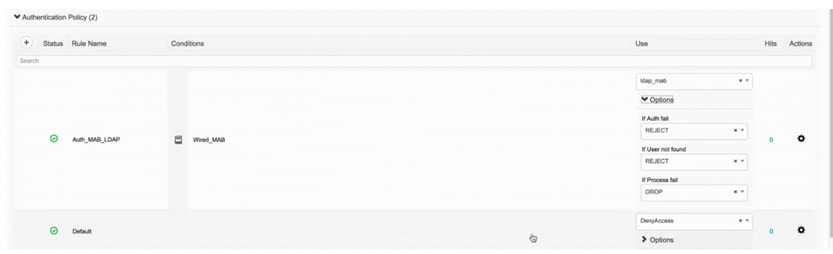

8. No novo conjunto de políticas criado, crie uma política de autenticação usando a Biblioteca Wired_MAB predefinida e a conexão LDAP como sequência de origem de identidade externa

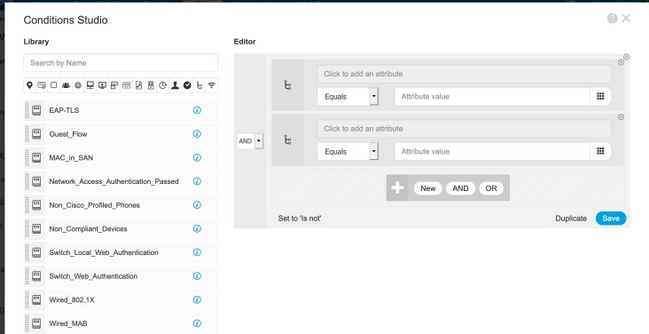

9. Em Authorization Policy, defina um nome e crie uma condição composta usando a descrição do Atributo LDAP, Radius NAS-Port-Id e NetworkDeviceName. Por fim, adicione o perfil de Autorização criado na etapa 6.

Depois de aplicar a configuração, você deverá ser capaz de se conectar à rede sem intervenção do usuário.

Verificar

Depois de conectado à porta do switch designada, você pode digitar show authentication session interface GigabitEthernet X/X/X details para validar o status de autenticação e autorização do dispositivo.

Sw3650-mauramos#show auth sess inter gi 1/0/6 details

Interface: GigabitEthernet1/0/6

IIF-ID: 0x103DFC0000000B5

MAC Address: 6cb2.ae3a.686c

IPv6 Address: Unknown

IPv4 Address:

User-name: 6C-B2-AE-3A-68-6C

Status: Authorized

Domain: Data

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Common Session ID: 0A517F65000013DA87E85A24

Acct session ID: 0x000015D9

Handle: 0x9300005C

Current Policy: Policy_Gi1/0/6

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Method status list:

Method State

mab Authc SuccessNo ISE, você pode usar os registros em tempo real do Radius para confirmação.

Troubleshooting

No servidor LDAP, verifique se o dispositivo criado tem o endereço Mac, o nome do switch apropriado e a porta do switch configurados

No ISE, você pode fazer uma captura de pacote (vá para Operações->Solução de problemas->Ferramenta de diagnóstico->Despejos de TCP) para validar os valores que estão sendo enviados do LDAP para o ISE

Colaboração de

- Emmanuel CanoServiços profissionais da Cisco

- Mauricio RamosServiços profissionais da Cisco

- Editado por Neri CruzEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback