Introdução

Este documento descreve a compilação de atributos que vários produtos Cisco e não Cisco esperam receber de um servidor AAA como um Cisco ISE.

Informações de Apoio

Produtos Cisco e não Cisco esperam receber uma compilação de atributos de um servidor de autenticação, autorização e contabilidade (AAA). Nesse caso, o servidor é um Cisco ISE e o ISE retornaria esses atributos junto com um Access-Accept como parte de um perfil de autorização (RADIUS).

Este documento fornece instruções passo a passo sobre como adicionar perfis de autorização de atributo personalizado e também contém uma lista de dispositivos e os atributos RADIUS que os dispositivos esperam ver retornados do servidor AAA. Todos os tópicos incluem exemplos.

A lista de atributos fornecida neste documento não é exaustiva nem autorizada e pode ser alterada a qualquer momento sem uma atualização deste documento.

A Administração de Dispositivos de um dispositivo de rede é geralmente obtida com o protocolo TACACS+, mas se o dispositivo de rede não suportar TACACS+ ou se o ISE não tiver uma licença de administração de dispositivos, isso também poderá ser feito com o RADIUS se o dispositivo de rede suportar a administração de dispositivos RADIUS. Alguns dispositivos suportam ambos os protocolos e cabe aos usuários decidir qual protocolo usar, mas o TACACS+ pode ser favorável, pois tem recursos como autorização de comandos e contabilidade de comandos.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha o conhecimento destes:

- Cisco ISE como um servidor Radius na rede de interesse

- O fluxo de trabalho do protocolo Radius - RFC2865

A implantação do ISE exigirá pelo menos tantas licenças Essential quanto o número de sessões RADIUS simultâneas usadas para a administração de dispositivos gerenciados via RADIUS.

Componentes Utilizados

As informações neste documento são baseadas no Cisco Identity Services Engine (ISE) 3.x e versões posteriores do ISE.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

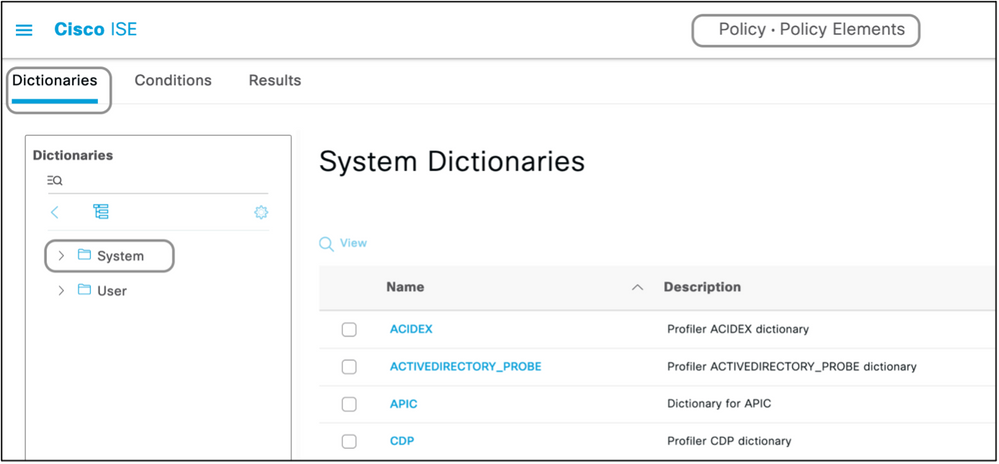

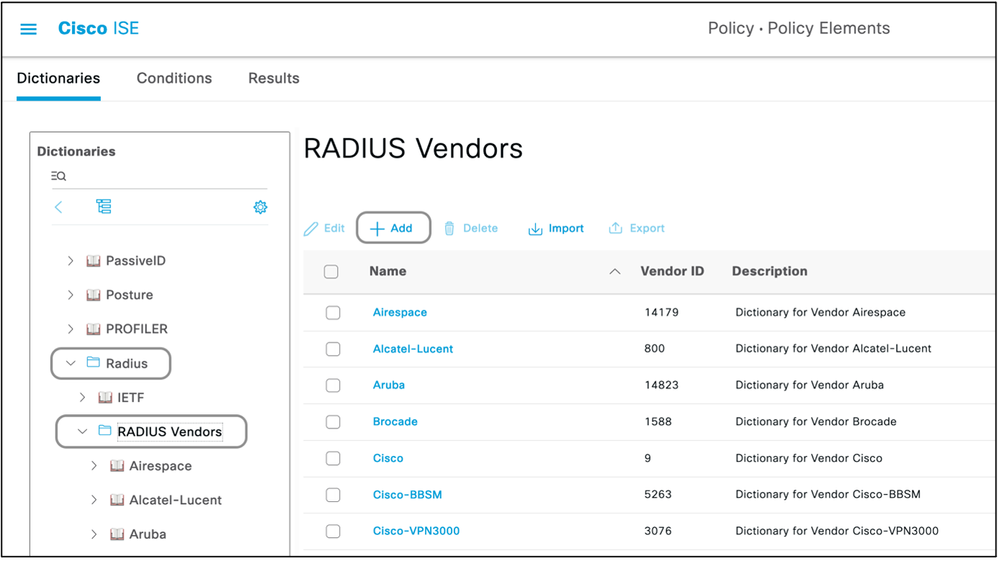

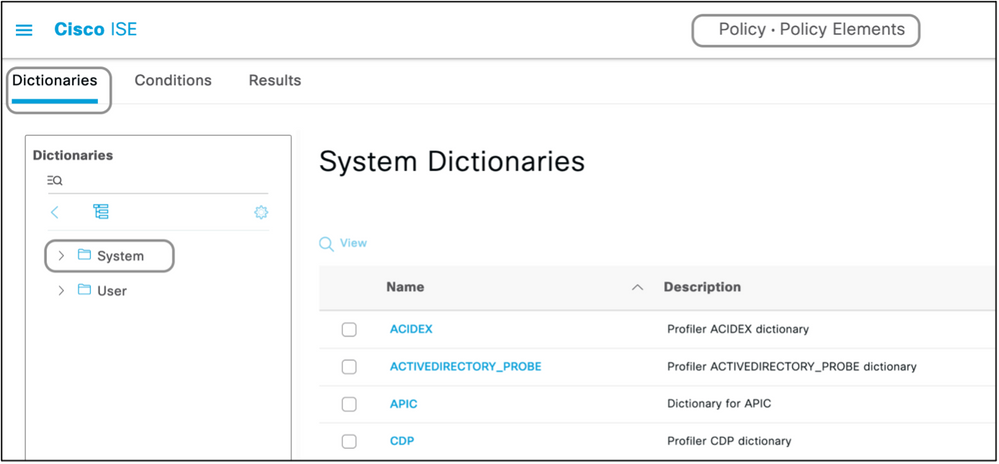

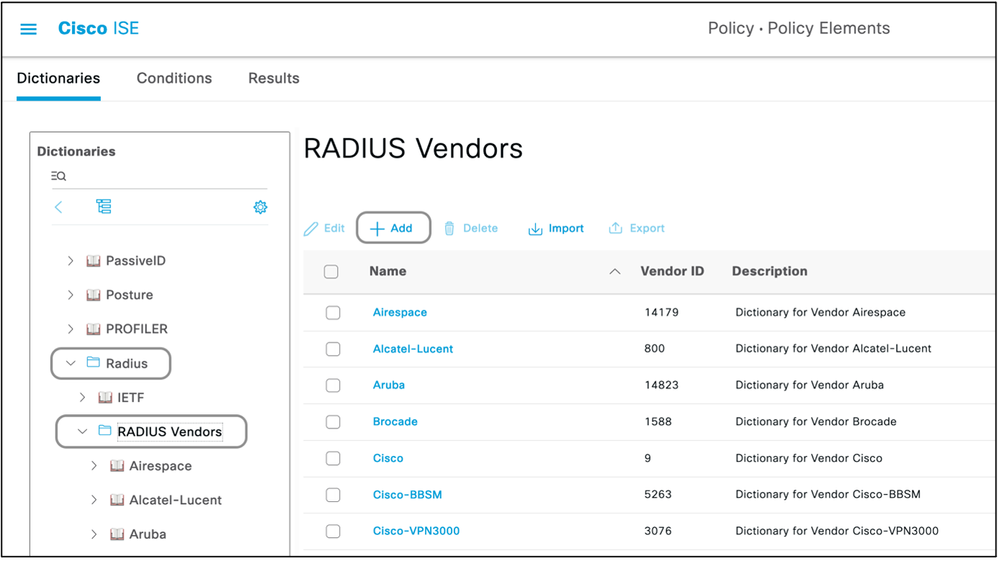

Etapa 1. Crie os Atributos Específicos do Fornecedor (VSA).

Pode haver vários dicionários criados para cada um dos fornecedores, e atributos podem ser adicionados a cada um desses dicionários. Cada dicionário pode ter vários atributos que podem ser usados nos perfis de autorização. Cada atributo, em geral, define a função diferente da administração de dispositivos que um usuário pode obter ao fazer login no dispositivo de rede. No entanto, o atributo pode ter diferentes finalidades de operação ou configuração no dispositivo de rede.

O ISE vem com atributos predefinidos para alguns fornecedores. Se o fornecedor não estiver listado, ele poderá ser adicionado como um dicionário com atributos. Para alguns dispositivos de rede, os atributos são configuráveis e podem ser alterados para vários tipos de acesso. Se esse for o caso, o ISE precisa ser configurado com atributos que o dispositivo de rede espera para diferentes tipos de acesso.

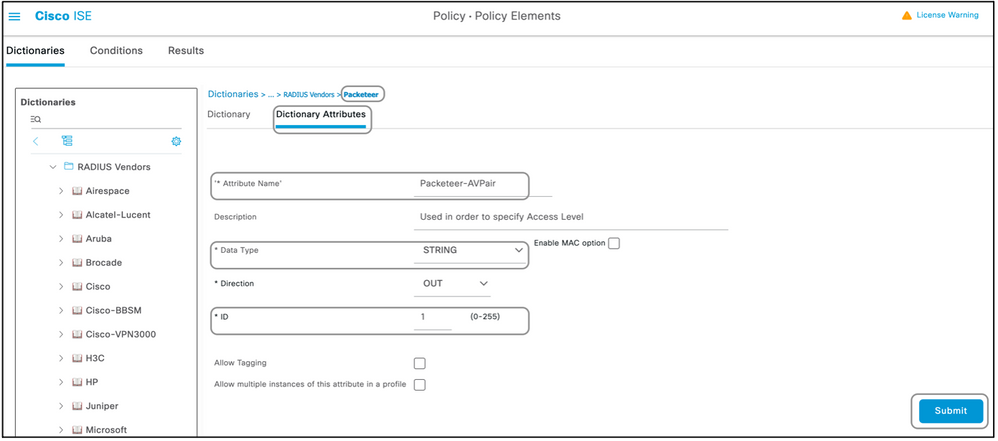

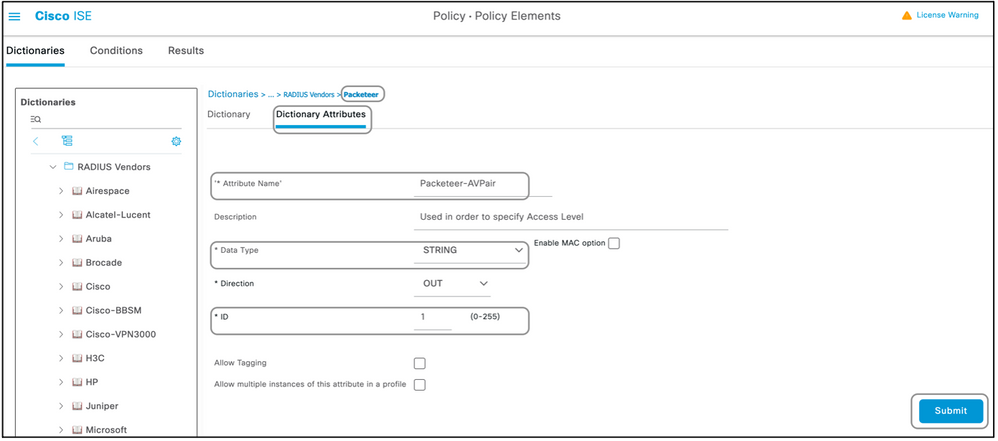

Os atributos que se espera enviar com um Radius Access-Accept são definidos como aqui:

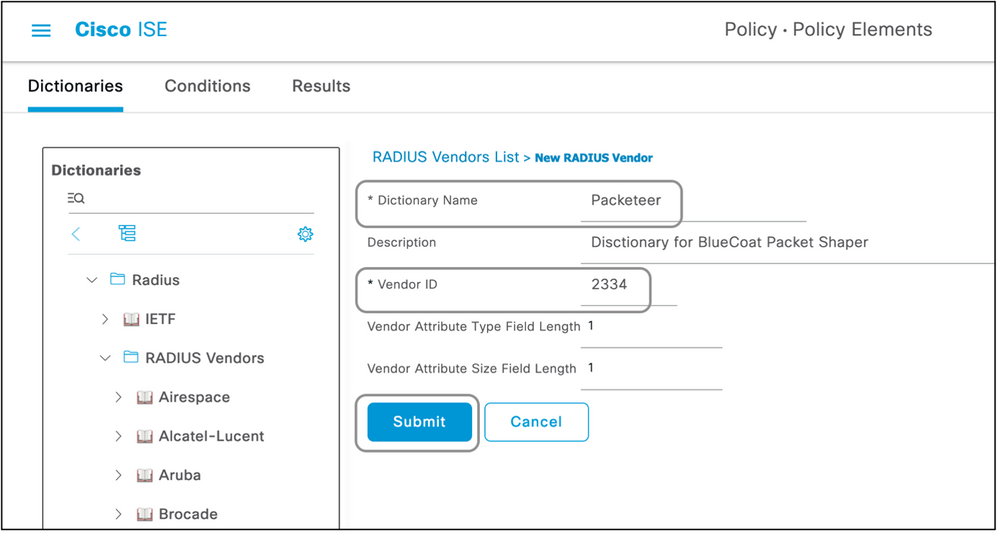

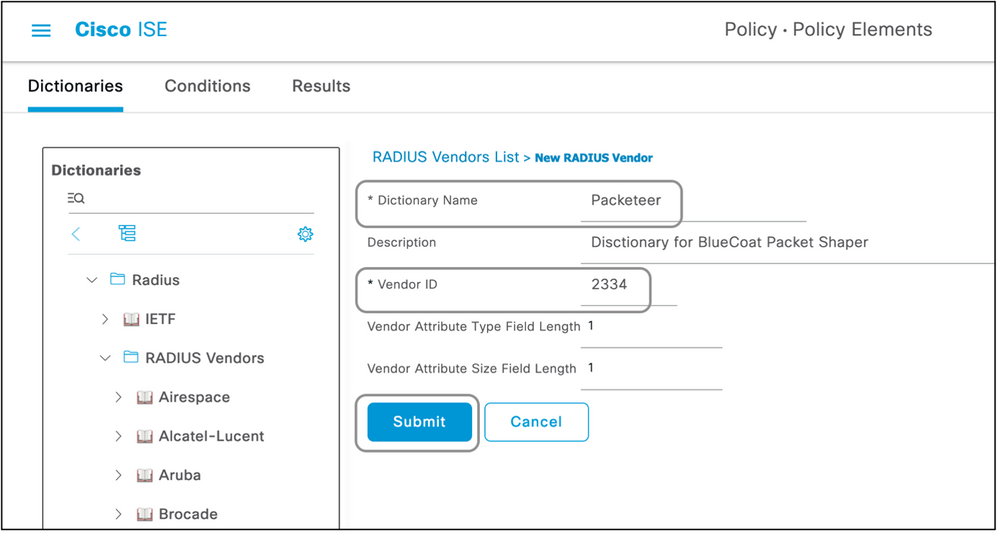

- Navegue para Política > Elementos de política > Dicionários > Sistema > Radius > Fornecedores Radius > Adicionar.

- O nome e as IDs de fornecedor devem ser inseridos e salvos.

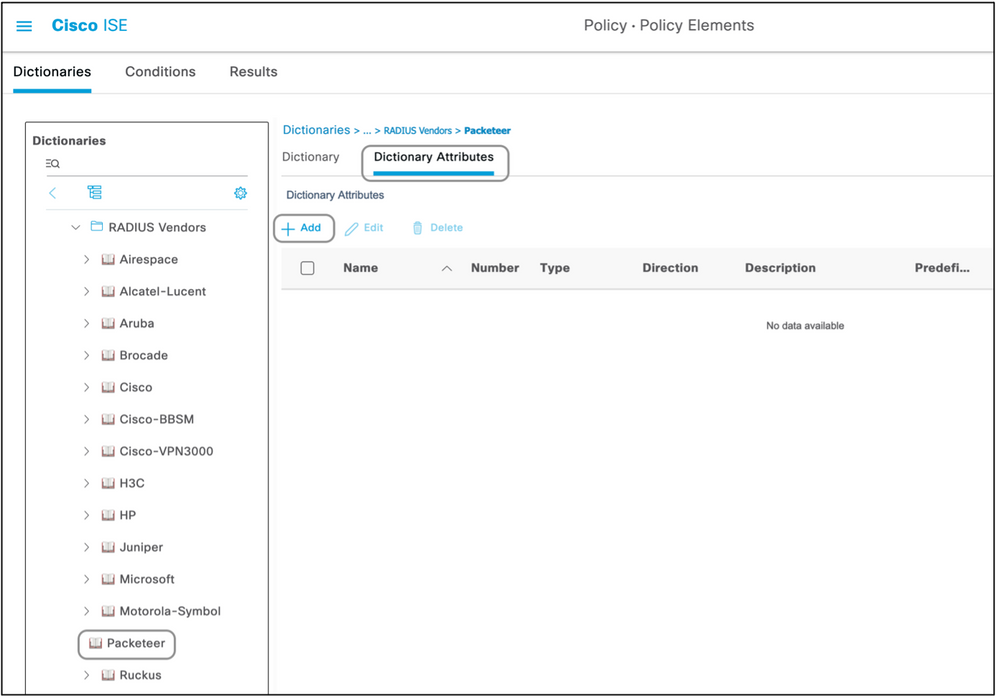

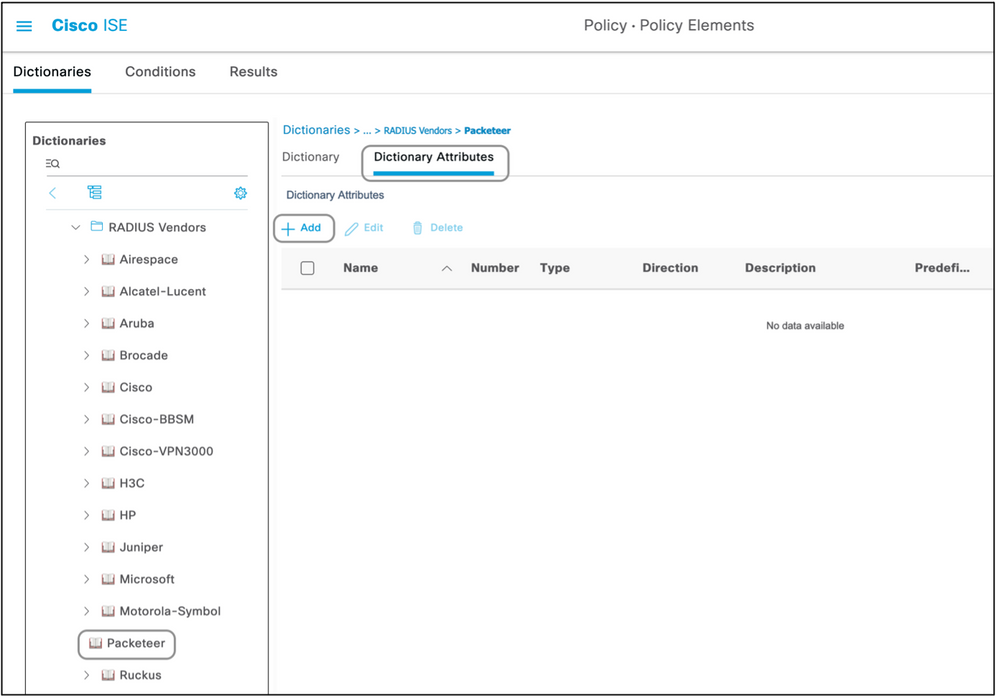

- Clique no Fornecedor Radius salvo e navegue para Atributos de dicionário.

- Clique em Adicionar e preencha o Nome do Atributo, o Tipo de Dados, a Direção e a ID com distinção entre maiúsculas e minúsculas.

- Salve o atributo.

- Adicione outros Atributos na mesma página se houver vários Atributos a serem adicionados ao mesmo Dicionário.

Note: Cada campo inserido como valor nesta seção deve ser fornecido pelo próprio fornecedor. Os sites do fornecedor podem ser visitados ou o suporte do fornecedor pode ser contatado caso eles não sejam conhecidos.

Note: Nem todos os fornecedores exigem que um dicionário específico seja adicionado. Se o fornecedor puder usar os atributos radius definidos pelo IETF, que já existem no ISE, essa etapa poderá ser ignorada.

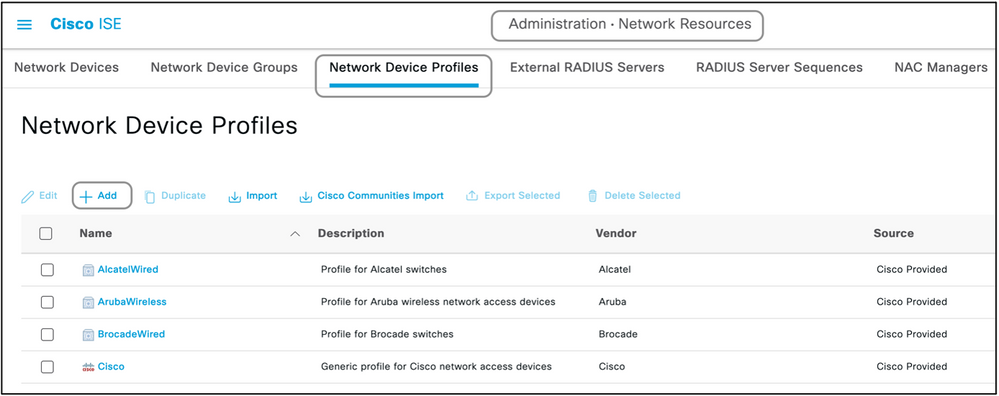

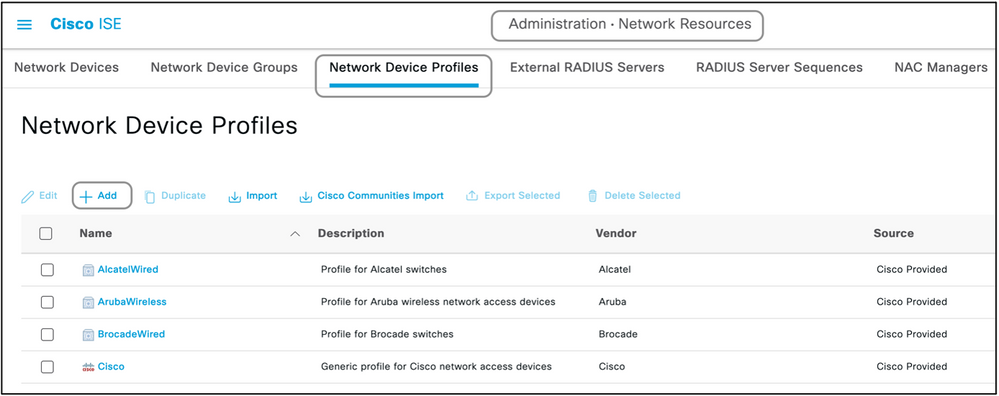

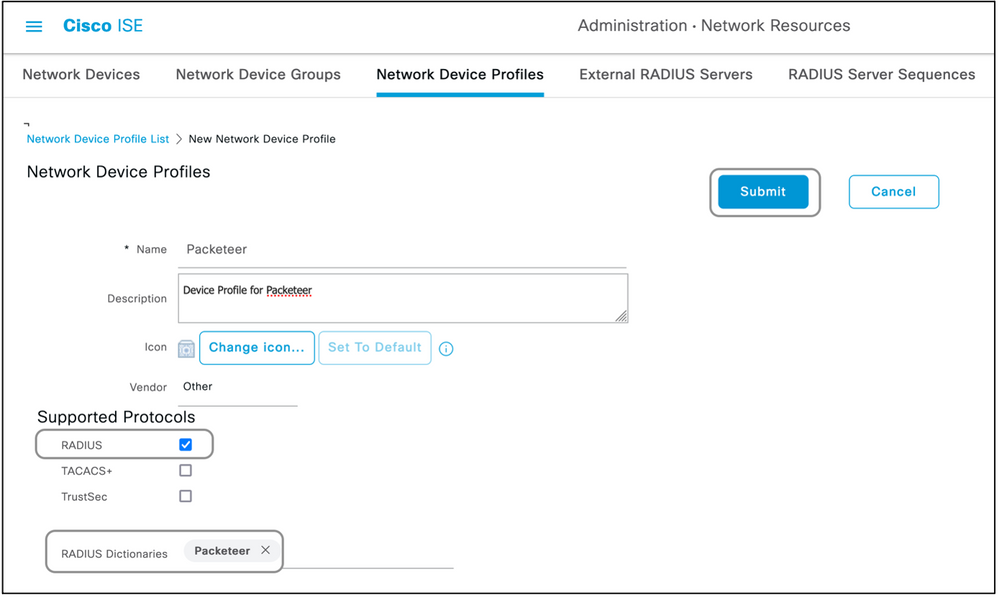

Etapa 2. Crie um Network Device Profile.

Esta seção não é obrigatória. Um perfil de dispositivo de rede ajuda a segregar o tipo de dispositivo de rede que é adicionado e criar perfis de autorização apropriados para eles. Assim como os dicionários radius, o ISE tem alguns perfis predefinidos que podem ser usados. Se ainda não estiver presente, um novo perfil de dispositivo pode ser criado.

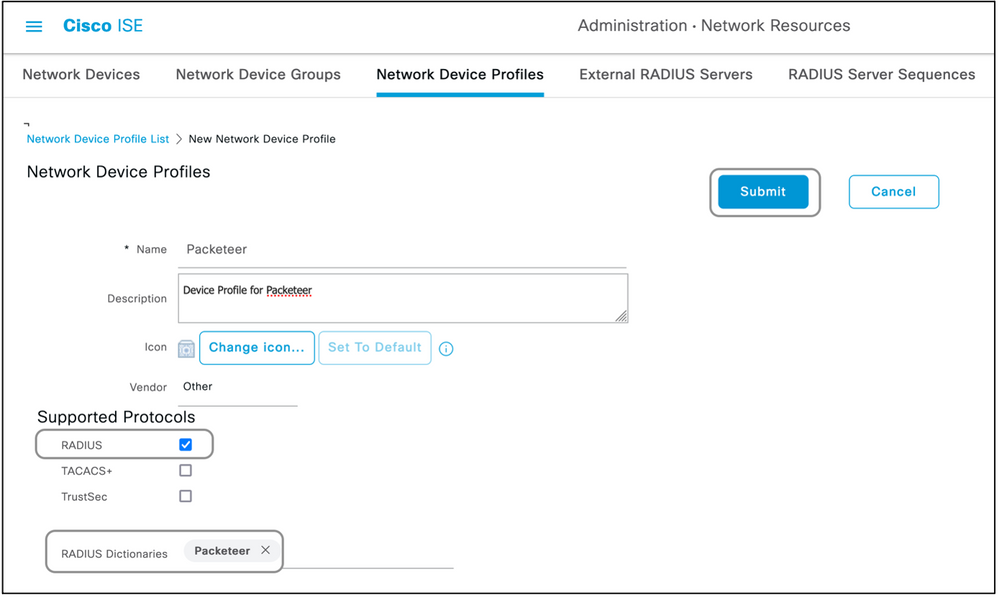

Este é o procedimento para adicionar um perfil de rede:

- Navegue até Administração > Recursos de rede > Perfis de dispositivo de rede > Adicionar.

- Dê um nome e marque a caixa de seleção para RADIUS.

- Em RADIUS Dictionaries, selecione o dicionário criado na seção anterior.

- Se vários dicionários foram criados para o mesmo tipo de dispositivo, todos eles poderão ser selecionados em Dicionários RADIUS.

- Salve o perfil.

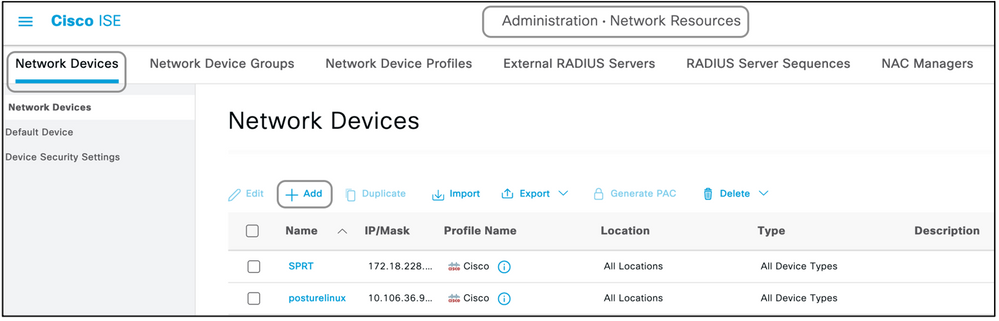

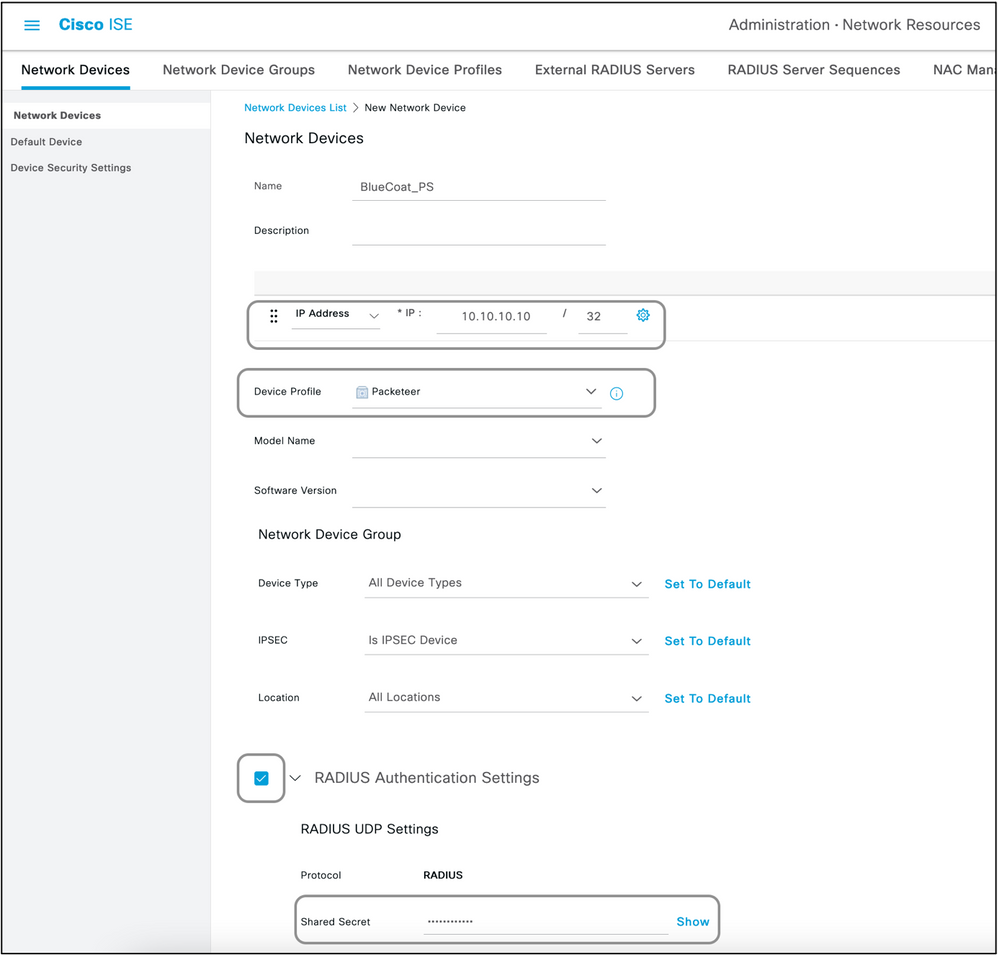

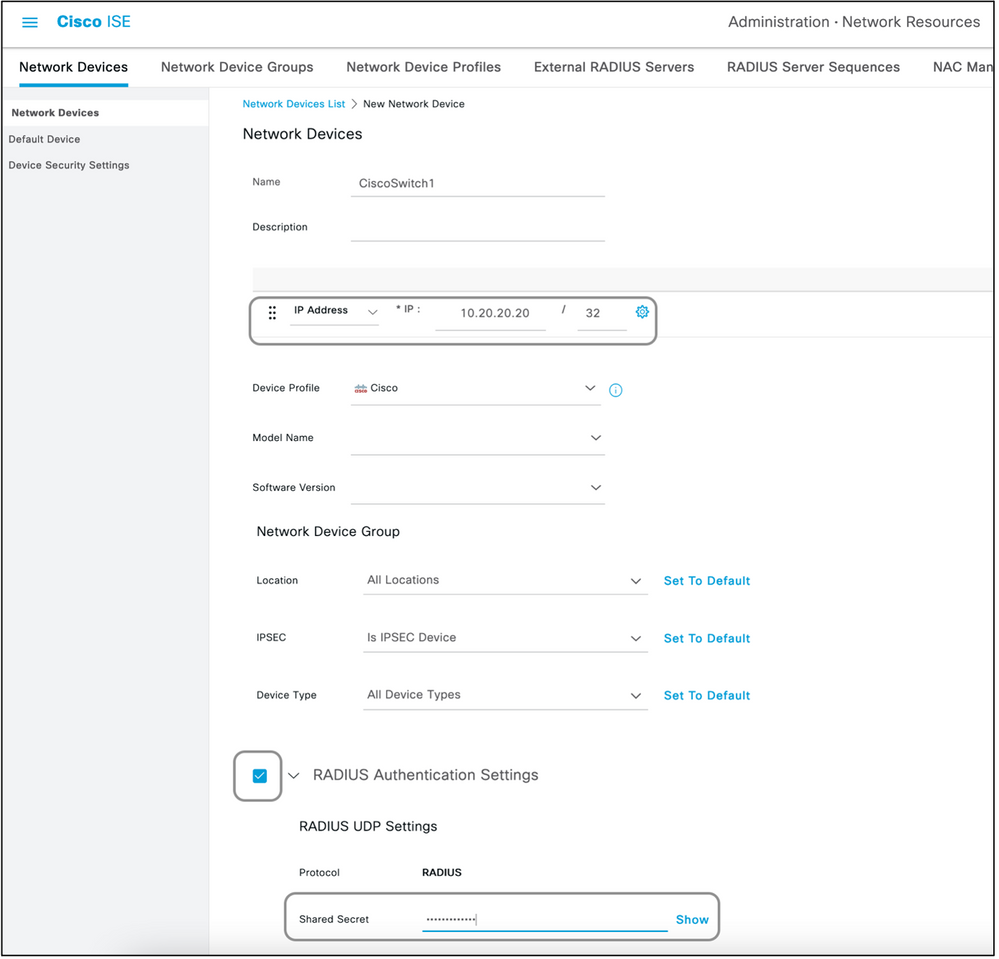

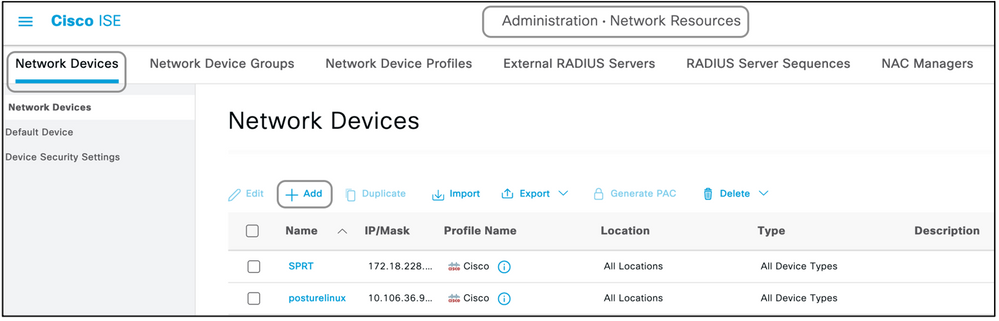

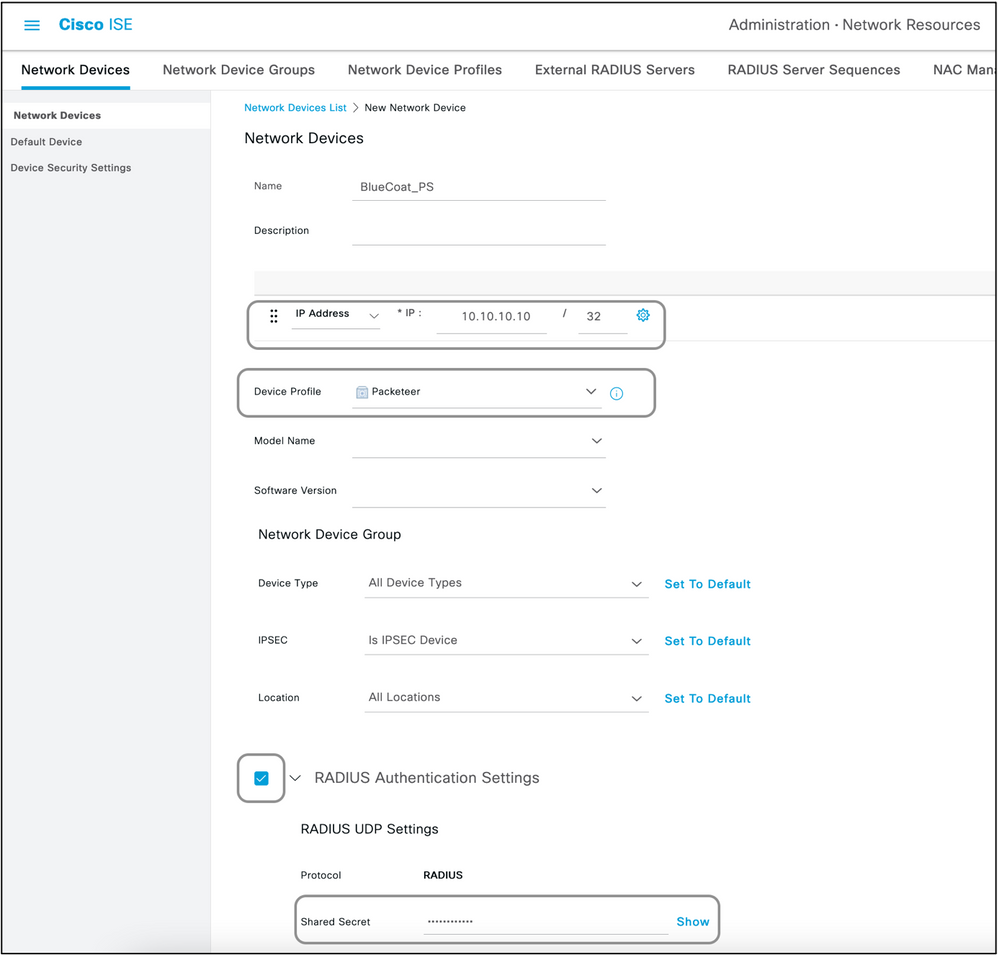

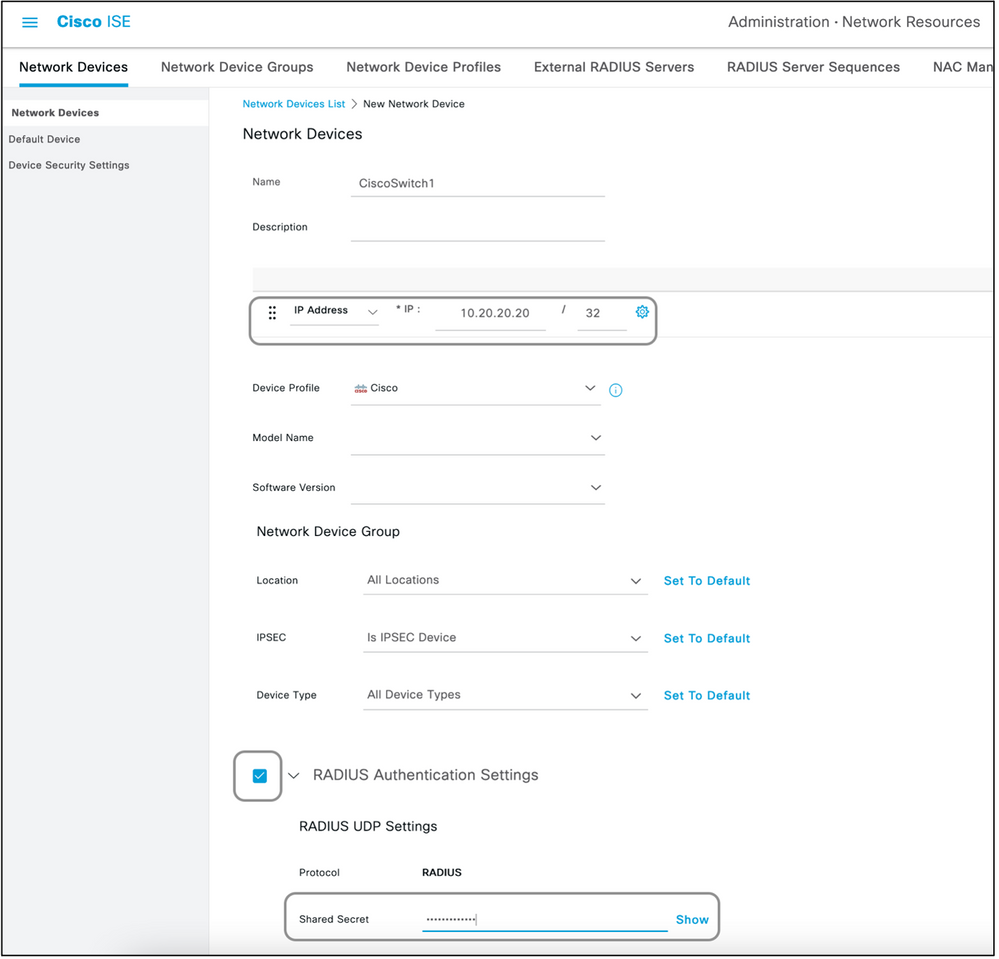

Etapa 3. Adicione o dispositivo de rede no ISE.

O dispositivo de rede no qual a administração do dispositivo é obtida deve ser adicionado no ISE junto com uma chave que é definida no dispositivo de rede. No dispositivo de rede, o ISE é adicionado como um servidor AAA radius com essa chave.

Este é o procedimento para adicionar um dispositivo no ISE:

- Navegue até Administração > Recursos de rede > Dispositivos de rede > Adicionar.

- Dê um nome e o endereço IP.

- O perfil do dispositivo pode ser escolhido na lista suspensa para ser aquele definido na seção anterior. Se um perfil não tiver sido criado, o Cisco padrão poderá ser usado como está.

- Verifique As Configurações De Autenticação Radius.

- Insira a chave secreta compartilhada e salve o dispositivo.

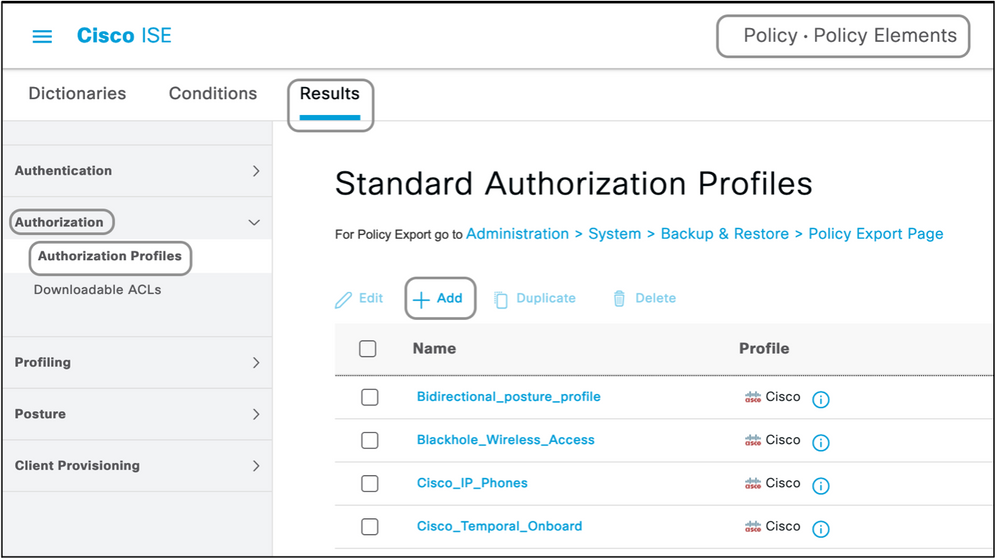

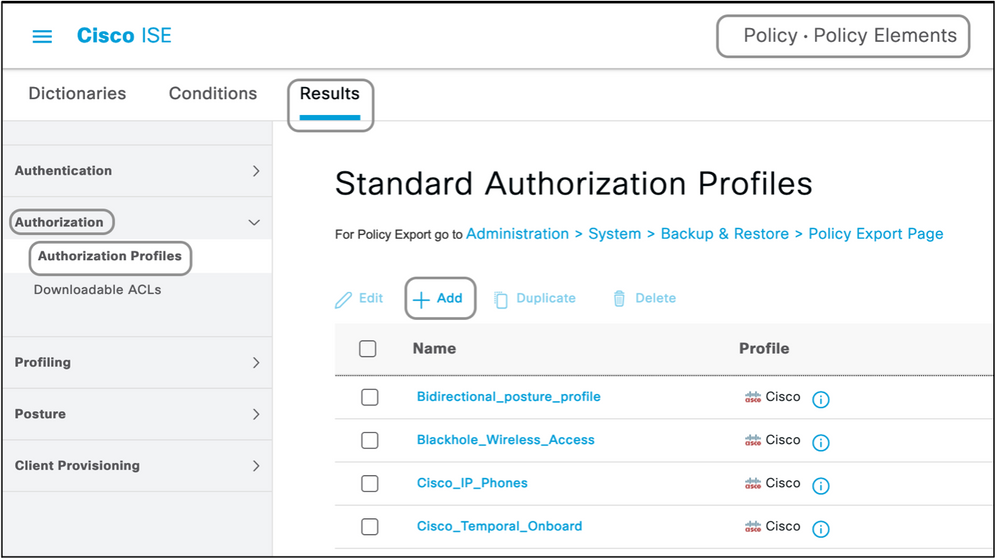

Etapa 4. Criar perfis de autorização.

O resultado final que é enviado do ISE como um Access-Accept ou Access-Reject é definido em um perfil de autorização. Cada perfil de autorização pode enviar atributos adicionais que o dispositivo de rede espera.

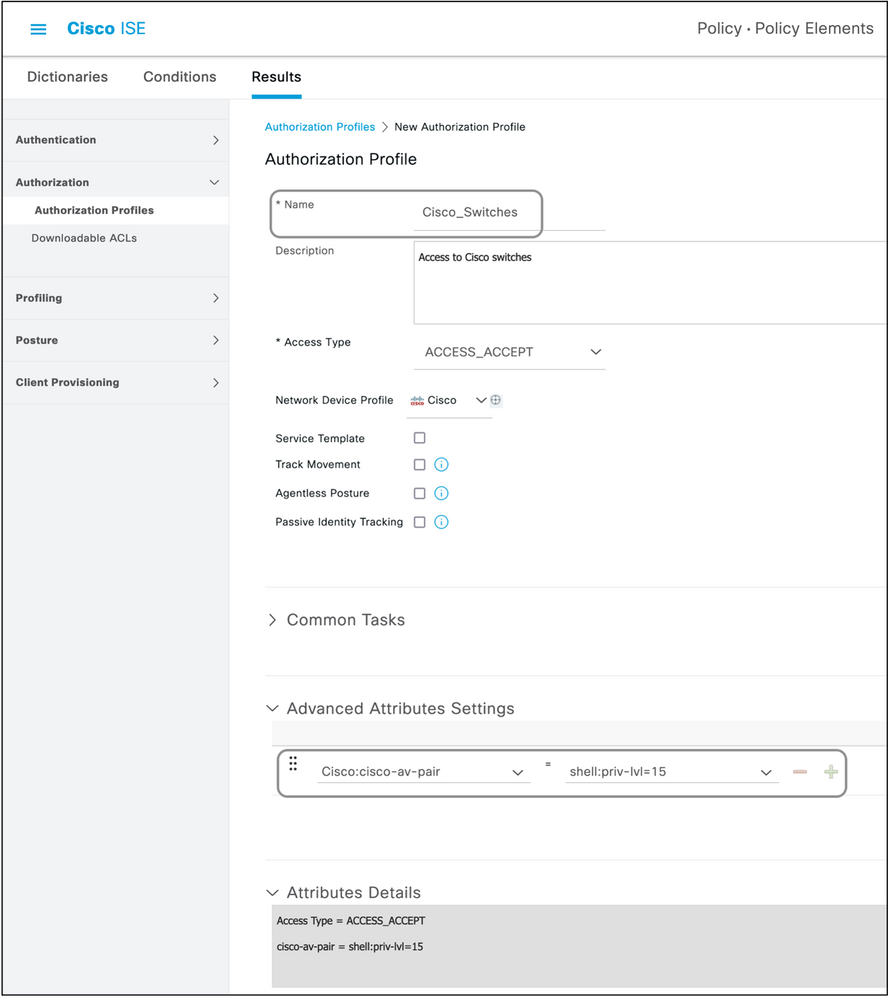

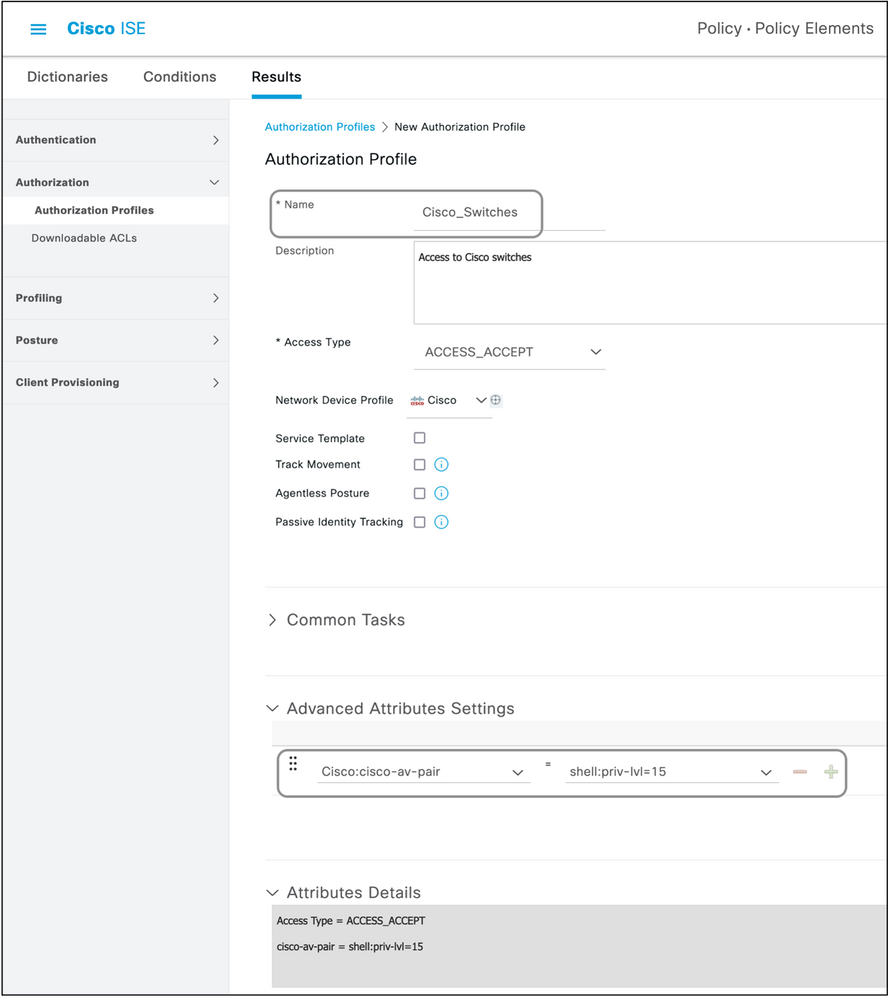

Este é o procedimento para criar um perfil de autorização:

- Navegue até Política > Elementos de política > Resultados > Autorização > Perfis de autorização.

- Em Perfis de autorização padrão, clique em Adicionar.

Os tipos de perfis que podem ser adicionados são Access-Accept e Access-Reject.

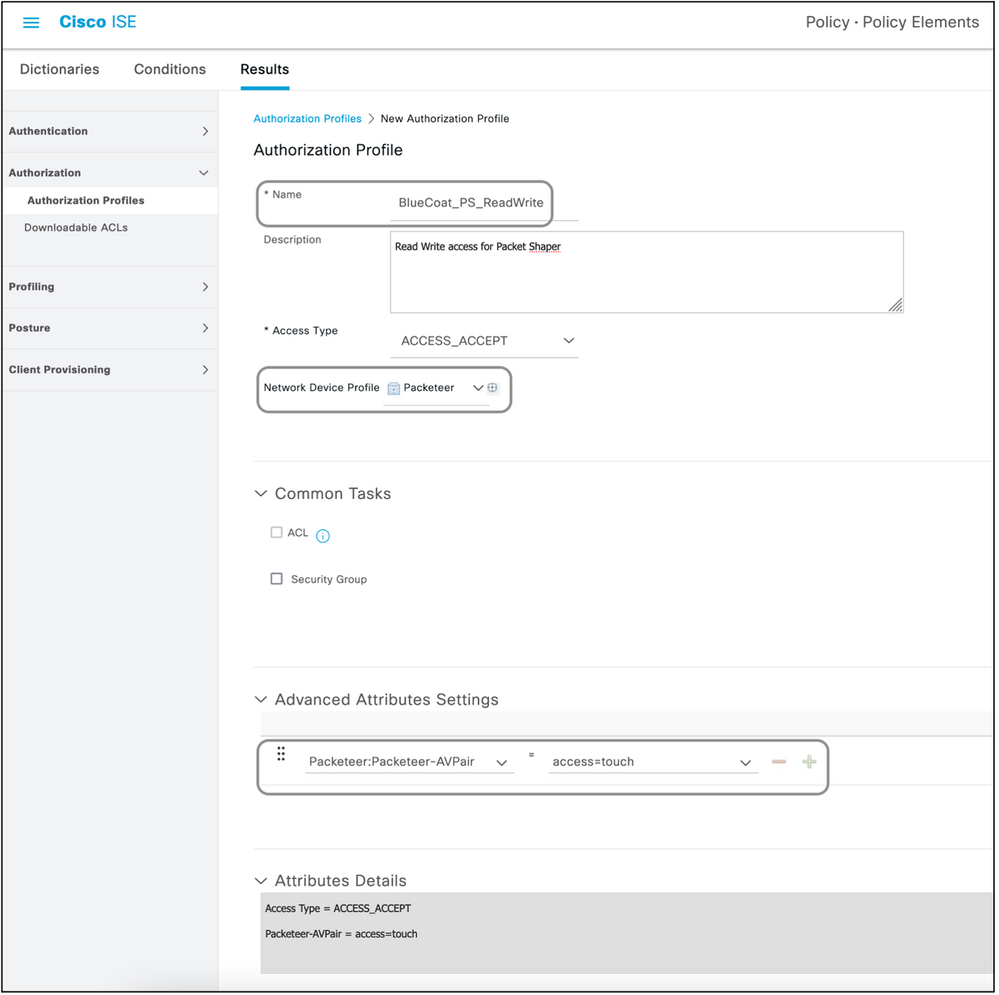

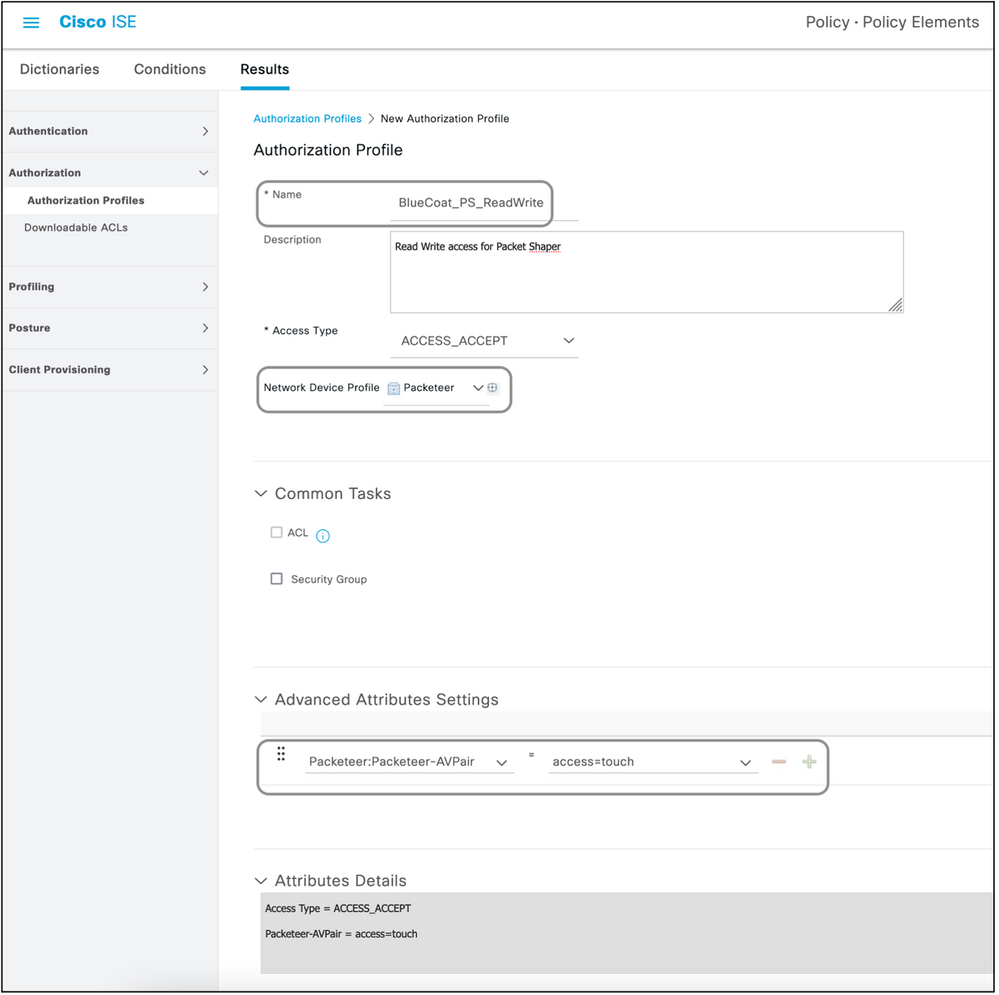

Criar um perfil de aceitação de acesso

Esse perfil é usado para algum tipo de acesso ao dispositivo de rede. Esse perfil pode ter vários atributos passados junto com ele. Aqui estão as etapas:

- Dê um nome sensato e escolha Tipo de acesso para ser Aceitar-acesso.

- Escolha o perfil do dispositivo de rede que foi criado em uma das seções anteriores. Se nenhum perfil tiver sido criado, o Cisco padrão poderá ser usado.

- Com diferentes tipos de perfis escolhidos, a página aqui limita as opções de configuração.

- Em Advanced Attributes Settings, escolha o dicionário e o atributo aplicável (LHS).

- Atribua um valor (RHS) ao atributo no menu suspenso, se disponível, ou digite o valor esperado.

- Se houver mais atributos a serem enviados como parte do mesmo resultado, clique no ícone + e repita as etapas 4 e 5.

Crie vários perfis de autorização para cada um dos resultados/funções/autorizações que o ISE deve enviar.

Note: Os atributos consolidados podem ser verificados no campo Detalhes do Atributo.

Criar um Perfil de Rejeição de Acesso

Esse perfil é usado para enviar uma rejeição para a administração do dispositivo, mas ainda pode ser usado para enviar atributos junto com ele. Isso é usado para enviar um pacote Access-Reject Radius. As etapas permanecem as mesmas, exceto a etapa um, em que Access-Reject deve ser escolhido em vez de Access-Accept para o Tipo de acesso.

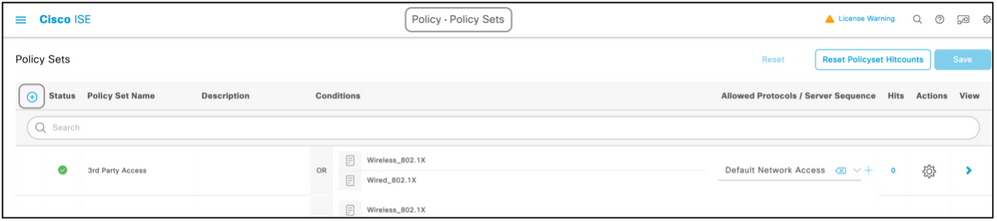

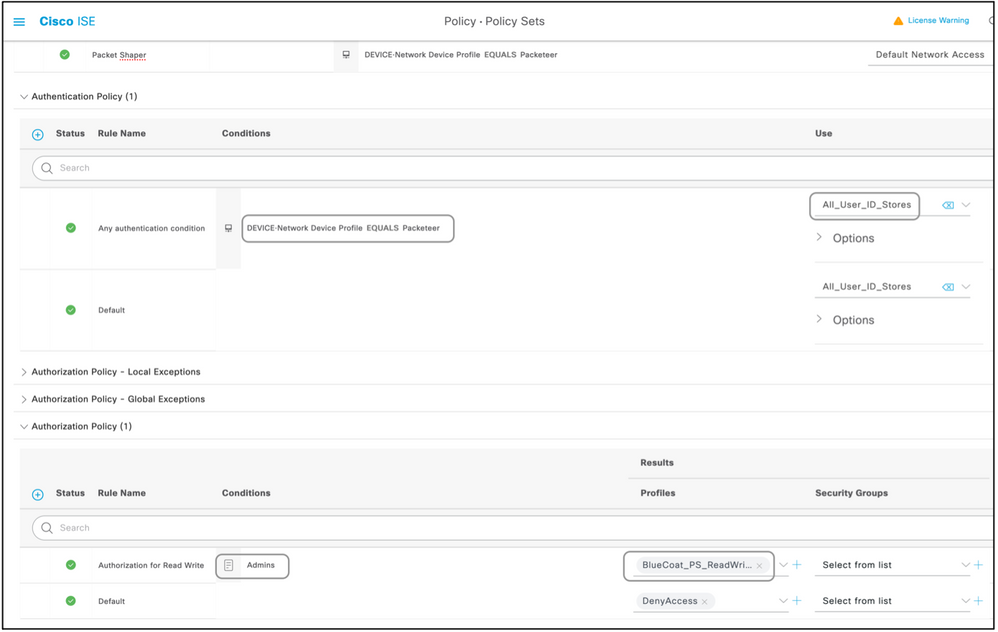

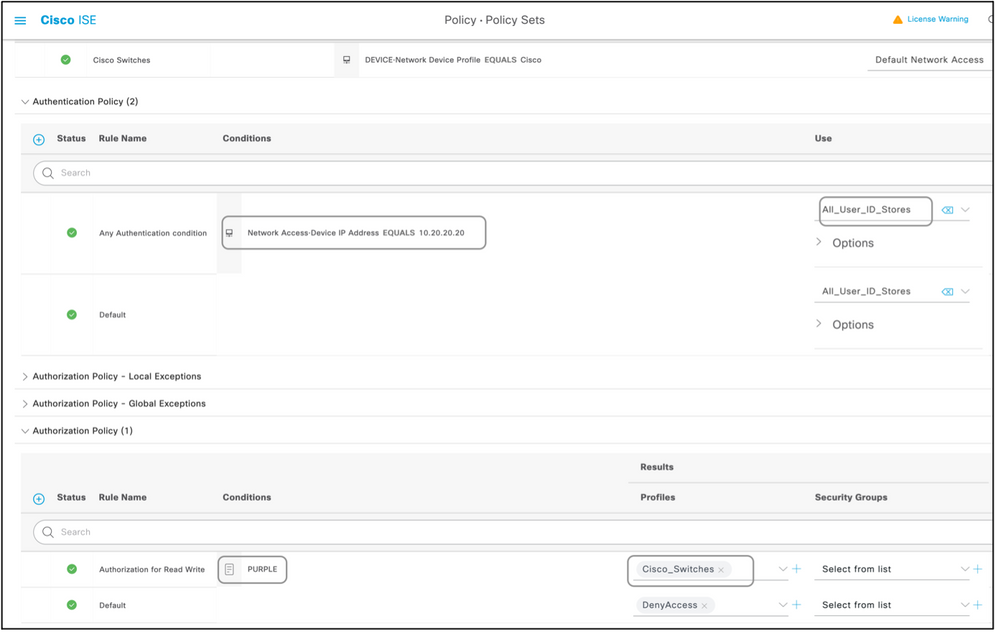

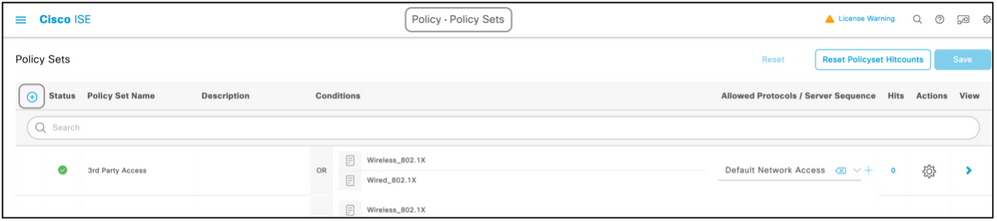

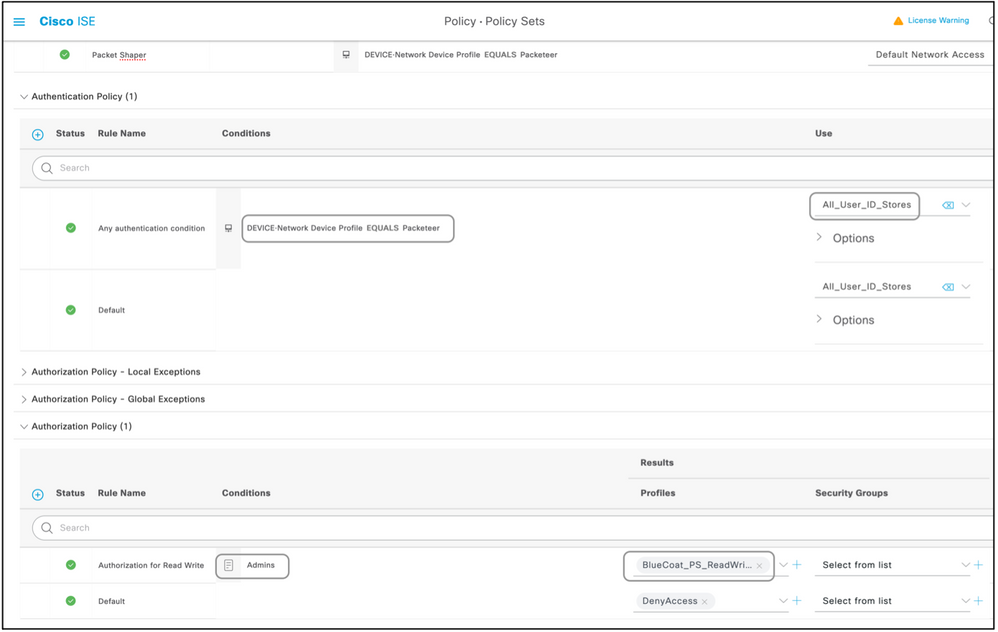

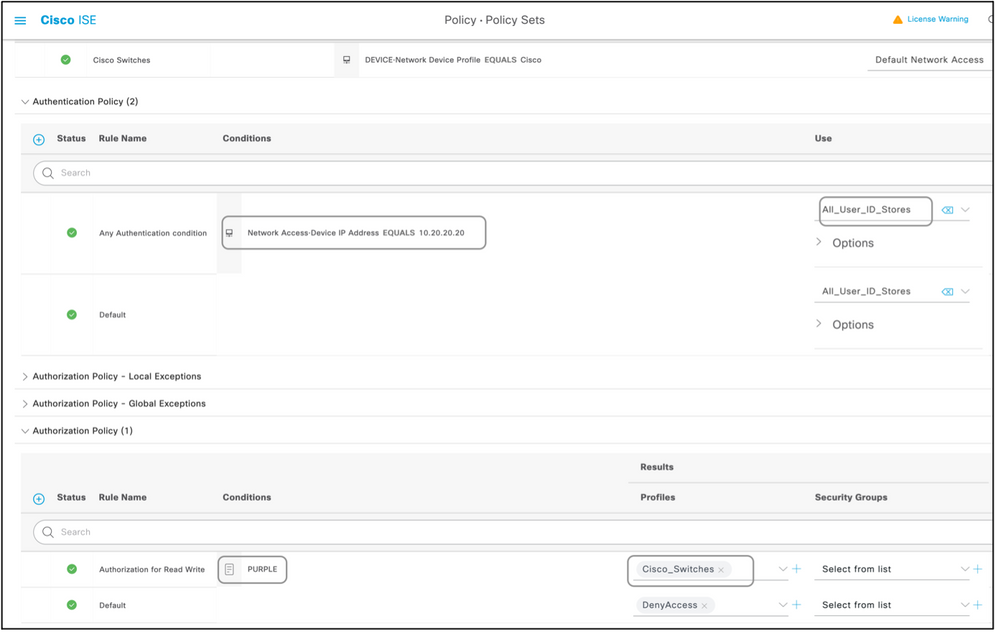

Etapa 5. Criar um Conjunto de Políticas.

Os conjuntos de políticas no ISE são avaliados de cima para baixo e o primeiro que satisfaz a condição definida nos conjuntos de políticas é responsável pela resposta do ISE ao pacote de solicitação de acesso Radius enviado pelo dispositivo de rede. A Cisco recomenda um conjunto de políticas exclusivo para cada tipo de dispositivo. A condição para avaliar a autenticação e a autorização do usuário acontece na avaliação. Se o ISE tiver origens de identidade externas, ele poderá ser usado para o tipo de autorização.

Um conjunto de políticas típico é criado desta maneira:

- Navegue até Política > Conjuntos de políticas > +.

- Renomear o Novo conjunto de políticas 1.

- Defina a condição como exclusiva para este dispositivo.

- Expanda o conjunto de políticas.

- Expanda Authentication Policy para definir uma regra de autenticação. A origem externa ou os usuários internos são exemplos que podem ser usados como uma sequência de origem de identidade contra a qual o ISE verificaria o usuário.

- A política de autenticação está definida. A política pode ser salva neste ponto.

- Expanda a Diretiva de Autorização para adicionar as condições de autorização para os usuários. Um exemplo é verificar um determinado grupo do AD ou grupo de identidade interno do ISE. Nomeie a regra da mesma forma.

- O resultado da regra de autorização pode ser selecionado na lista suspensa.

- Criar várias regras de autorização para diferentes tipos de acesso suportados pelo fornecedor.

Lista de Dispositivos

Qualquer dispositivo que suporte a administração de dispositivos com Radius pode ser adicionado no ISE com algumas modificações em todas as etapas mencionadas na seção anterior. Portanto, este documento tem uma lista de dispositivos que funcionam com as informações fornecidas nesta seção. A lista de atributos e valores fornecida neste documento não é exaustiva nem autoritativa e pode ser alterada a qualquer momento sem uma atualização neste documento. Consulte os sites do fornecedor e o suporte do fornecedor para validação.

Roteadores de serviços agregados (ASR)

Não é necessário criar dicionários e VSAs separados para isso, pois ele usa pares Cisco AV que já estão presentes no ISE.

Atributo(s): cisco-av-pair

Valor(es): shell:tasks="#<nome-da-função>,<permissão>:<processo>"

Uso: define os valores de <role-name>para o nome de uma função definida localmente no roteador. A hierarquia de funções pode ser descrita em termos de uma árvore, onde o role#rootis no topo da árvore e o role#leafadiciona comandos adicionais. Essas duas funções podem ser combinadas e passadas de volta se:shell:tasks="#root,#leaf".

As permissões também podem ser passadas de volta em uma base de processo individual, para que um usuário possa receber privilégios de leitura, gravação e execução para determinados processos. Por exemplo, para conceder a um usuário privilégios de leitura e gravação para o processo BGP, defina o valor como:shell:tasks="#root,rw:bgp". A ordem dos atributos não importa; o resultado será o mesmo se o valor estiver definido como toshell:tasks="#root,rw:bgp"ou toshell:tasks="rw:bgp,#root".

Exemplo: Adicione o Atributo a um Perfil de Autorização.

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-Cisco |

Cisco-av-pair |

Série |

shell:tasks="#root,#leaf,rwx:bgp,r:ospf" |

Switches Cisco IOS® e Cisco IOS® XE

Não é necessário criar dicionários e VSAs separados para isso, pois ele usa atributos RADIUS que já estão presentes no ISE.

Atributo(s):cisco-av-pair

Valor(es):shell:priv-lvl=<level>

Uso: define os valores de<nível>para os números que são basicamente o número de privilégios a serem enviados. Normalmente, se 15 é enviado, significa leitura-gravação, se 7 é enviado significa somente leitura.

Exemplo: Adicione o Atributo a um Perfil de Autorização.

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-Cisco |

Cisco-av-pair |

Série |

shell:priv-lvl=15 |

Formatador de Pacotes BlueCoat

Atributo(s):Packet-AVPair

Valor(es):access=<level>

Uso:<level>é o nível de acesso a ser concedido. O acesso de toque equivale a leitura-gravação, enquanto o acesso de aparência equivale a somente leitura.

Crie um dicionário conforme mostrado neste documento com estes valores:

- Nome: Pacote

- ID do fornecedor: 2334

- Tamanho do campo Tamanho do fornecedor: 1

- Tamanho do campo Tipo de fornecedor: 1

Insira os detalhes do atributo:

- Atributo:Packet-AVPair

- Descrição: Usado para especificar o nível de acesso

- ID do atributo do fornecedor: 1

- Direção: OUT

- Vários permitidos: Falso

- Permitir marcação: Desmarcado

- Tipo de atributo: Série

Exemplo: Adicione o Atributo a um Perfil de Autorização (para acesso somente leitura).

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-Packet |

Pacote-AVPair |

Série |

access=look |

Exemplo: Adicione o Atributo a um Perfil de Autorização (para acesso de leitura-gravação).

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-Packet |

Pacote-AVPair |

Série |

access=touch |

Servidor proxy BlueCoat (AV/SG)

Atributos: Blue-Coat-Authorization

Valor(es): <level>

Uso:<level>é o nível de acesso a ser concedido. 0 significa sem acesso, 1 significa acesso somente leitura, enquanto 2 significa acesso leitura-gravação. O atributo Blue-Coat-Authorization é o responsável pelo nível de acesso.

Crie um dicionário conforme mostrado neste documento com estes valores:

- Nome: BlueCoat

- ID do fornecedor: 14501

- Tamanho do campo Tamanho do fornecedor: 1

- Tamanho do campo Tipo de fornecedor: 1

Insira os detalhes do atributo:

- Atributo: Blue-Coat-Group

- ID do atributo do fornecedor: 1

- Direção: AMBOS

- Vários permitidos: Falso

- Permitir marcação: Desmarcado

- Tipo de atributo: Inteiro Não Assinado 32 (UINT32)

Insira os detalhes do segundo atributo:

- Atributo: Blue-Coat-Authorization

- Descrição: Usado para especificar o nível de acesso

- ID do atributo do fornecedor: 2

- Direção: AMBOS

- Vários permitidos: Falso

- Permitir marcação: Desmarcado

- Tipo de atributo: Inteiro Não Assinado 32 (UINT32)

Exemplo: Adicione o atributo a um perfil de autorização (sem acesso).

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-BlueCoat |

Blue-Coat-Group |

UINT32 |

0 |

Exemplo: Adicione o Atributo a um Perfil de Autorização (para acesso somente leitura).

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-BlueCoat |

Blue-Coat-Group |

UINT32 |

1 |

Exemplo: Adicione o Atributo a um Perfil de Autorização (para acesso de leitura-gravação).

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-BlueCoat |

Blue-Coat-Group |

UINT32 |

2 |

Switches Brocade

Não é necessário criar dicionários e VSAs separados para isso, pois ele usa atributos RADIUS que já estão presentes no ISE.

Atributo(s): Tunnel-Private-Group-ID

Valor(es):U:<VLAN1>; T:<VLAN2>

Uso:Defina<VLAN1>para o valor da VLAN de dados. Defina<VLAN2>para o valor da VLAN de voz. Neste exemplo, a VLAN de dados é a VLAN 10 e a VLAN de voz é a VLAN 21.

Exemplo: Adicione o Atributo a um Perfil de Autorização.

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-IETF |

Tunnel-Private-Group-ID |

Cadeia de Caracteres Marcada |

U:10;T:21 |

Infoblox

Atributo(s):Infoblox-Group-Info

Valor(es):<group-name>

Uso:<group-name>é o nome do grupo com os privilégios que o usuário recebe. Este grupo deve ser configurado no dispositivo Infoblox. Neste exemplo de configuração, o nome do grupo é Meu grupo.

Crie um dicionário conforme mostrado neste documento com estes valores:

- Nome: Infoblox

- ID do fornecedor: 7779

- Tamanho do campo Tamanho do fornecedor: 1

- Tamanho do campo Tipo de fornecedor: 1

Insira os detalhes do atributo:

- Atributo:Infoblox-Group-Info

- ID do atributo do fornecedor: 009

- Direção: OUT

- Vários permitidos: Falso

- Permitir marcação: Desmarcado

- Tipo de atributo: Série

Exemplo: Adicione o Atributo a um Perfil de Autorização.

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-Blox |

Infoblox-Group-Info |

Série |

MeuGrupo |

Cisco Firepower Management Center

Não é necessário criar dicionários e VSAs separados para isso, pois ele usa atributos RADIUS que já estão presentes no ISE.

Atributo(s):cisco-av-pair

Valor(es): Class-[25]=<função>

Uso: define os valores de <role>para os nomes das funções localmente definidas no FMC. Crie várias funções, como administrador e usuário somente leitura no FMC e atribua os valores aos atributos no ISE a serem recebidos pelo FMC da mesma forma.

Exemplo: Adicione o Atributo a um Perfil de Autorização.

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-Cisco |

Cisco-av-pair |

Série |

Classe-[25]=NetAdmins |

Switches Nexus

Não é necessário criar dicionários e VSAs separados para isso, pois ele usa atributos RADIUS que já estão presentes no ISE.

Atributo(s):cisco-av-pair

Valor(es):shell:roles="<função1> <função2>"

Uso: define os valores de<role1>e<role2>para os nomes das funções localmente definidas no switch. Quando várias funções forem criadas, separe-as com um caractere de espaço. Quando várias funções são passadas de volta do servidor AAA para o switch Nexus, o resultado é que o usuário tem acesso aos comandos definidos pela união das três funções.

As funções internas são definidas emConfigurar contas de usuário e RBAC.

Exemplo: Adicione o Atributo a um Perfil de Autorização.

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-Cisco |

Cisco-av-pair |

Série |

shell:roles="rede-admin vdc-admin operador-vdc" |

Controlador de LAN sem fio (WLC)

Não é necessário criar dicionários e VSAs separados para isso, pois ele usa atributos RADIUS que já estão presentes no ISE.

Atributo(s):Service-Type

Valor(es):Administrativo (6) / Prompt NAS (7)

Uso:Para conceder ao usuário acesso de leitura/gravação à controladora Wireless LAN (WLC), o valor deve ser Administrative; para acesso somente leitura, o valor deve ser NAS-Prompt.

Para obter detalhes, consulte Exemplo de Configuração de Autenticação de Servidor RADIUS de Usuários de Gerenciamento em Controladoras Wireless LAN (WLC)

Exemplo: Adicione o Atributo a um Perfil de Autorização (para acesso somente leitura).

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-IETF |

Tipo de serviço |

Enumeração |

Prompt do NAS |

Exemplo: Adicione o Atributo a um Perfil de Autorização (para acesso de leitura-gravação).

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-IETF |

Tipo de serviço |

Enumeração |

Administrativo |

Gerenciador de rede do data center (DCNM)

O DCNM deve ser reiniciado após a alteração do método de autenticação. Caso contrário, ele pode atribuir privilégio de operador de rede em vez de administrador de rede.

Não é necessário criar dicionários e VSAs separados para isso, pois ele usa atributos RADIUS que já estão presentes no ISE.

Atributo(s):cisco-av-pair

Valor(es):shell:roles=<função>

| Função DCNM |

RADIUS Cisco-AV-Pair |

| Usuário |

shell:funções = "operador de rede" |

| Administrador |

shell:funções = "administrador de rede" |

Códigode áudio

Atributos: ACL-Auth-Level

Valor(es) ACL-Auth-Level = "<inteiro>"

Uso:<integer>é o nível de acesso a ser concedido. Um valor do atributo ACL-Auth-Level com o nome ACL-Auth-UserLevel de 50 para o usuário, um valor do atributo ACL-Auth-Level com o nome ACL-Auth-AdminLevel de valor 100 para admin e valor de ACL-Auth-Level com o nome ACL-Auth-SecurityAdminLevel de valor 200 para security admin. Os nomes podem ser ignorados e os valores dos atributos podem ser fornecidos diretamente como valor para o par AV avançado do perfil de autorização.

Crie um dicionário conforme mostrado neste documento com estes valores:

- Nome: Códigode áudio

- ID do fornecedor: 5003

- Tamanho do campo Tamanho do fornecedor: 1

- Tamanho do campo Tipo de fornecedor: 1

Insira os detalhes do atributo:

- Atributo: ACL-Auth-Level

- Descrição: Usado para especificar o nível de acesso

- ID do atributo do fornecedor: 35

- Direção: OUT

- Vários permitidos: Falso

- Permitir marcação: Desmarcado

- Tipo de atributo: Número inteiro

Exemplo: Adicione o Atributo a um Perfil de Autorização (para usuário).

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-Códigos de áudio |

ACL-Auth-Level |

Número inteiro |

50 |

Exemplo: Adicione o atributo a um perfil de autorização (para admin).

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-Códigos de áudio |

ACL-Auth-Level |

Número inteiro |

100 |

Exemplo: Adicione o atributo a um perfil de autorização (para admin de segurança).

| Tipo de dicionário |

Atributo RADIUS |

Tipo de Atributo |

Valor do Atributo |

| RADIUS-Códigos de áudio |

ACL-Auth-Level |

Número inteiro |

200 |

Feedback

Feedback