Introdução

Este documento descreve como configurar a correção pxGrid do Firepower 6.1 com o Identity Services Engine (ISE). O módulo de correção do Firepower 6.1+ ISE pode ser usado com o ISE Endpoint Protection Service (EPS) para automatizar a quarentena/lista negra de invasores na camada de acesso à rede.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento básico destes tópicos:

- Cisco ISE

- Cisco Firepower

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Patch 4 do Cisco ISE versão 2.0

- Cisco Firepower 6.1.0

- Controlador de LAN sem fio virtual (vWLC) 8.3.102.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Configurar

Este artigo não aborda a configuração inicial da integração do ISE com o Firepower, a integração do ISE com o Ative Diretory (AD) e a integração do Firepower com o AD. Para obter essas informações, navegue até a seção de referências. O módulo de correção do Firepower 6.1 permite que o sistema Firepower use os recursos EPS do ISE (quarentena, não quarentena, desligamento de porta) como uma correção quando a regra de correlação é correspondida.

Observação: o desligamento de porta não está disponível para implantações sem fio.

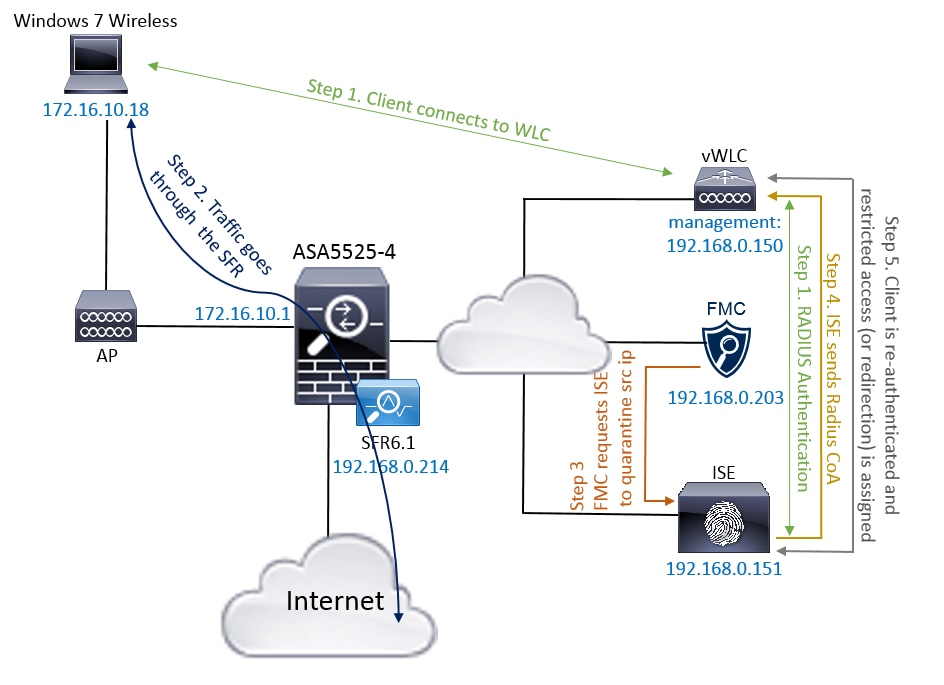

Diagrama de Rede

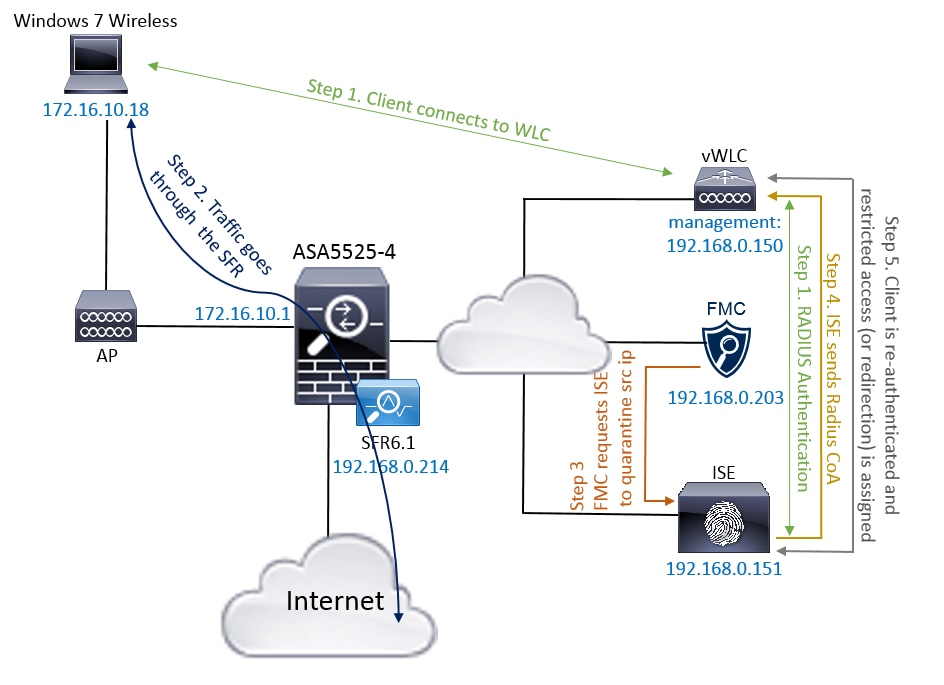

A descrição do fluxo:

- Um cliente se conecta a uma rede, autentica com o ISE e atinge uma regra de autorização com um perfil de autorização que concede acesso irrestrito à rede.

- O tráfego do cliente flui por um dispositivo Firepower.

- O usuário começa a executar uma atividade mal-intencionada e atinge uma regra de correlação que, por sua vez, aciona o Firepower Management Center (FMC) para fazer a correção do ISE por meio do pxGrid.

- O ISE atribui uma quarentena EPSStatus ao endpoint e aciona a alteração de autorização RADIUS para um dispositivo de acesso à rede (WLC ou switch).

- O cliente acessa outra política de autorização que atribui um acesso restrito (altera o SGT ou redireciona para o portal ou nega o acesso).

Observação: o Network Access Device (NAD) deve ser configurado para enviar a Contabilização RADIUS para o ISE a fim de fornecer a ele informações de endereço IP que são usadas para mapear o endereço IP para um endpoint.

Configurar o Firepower

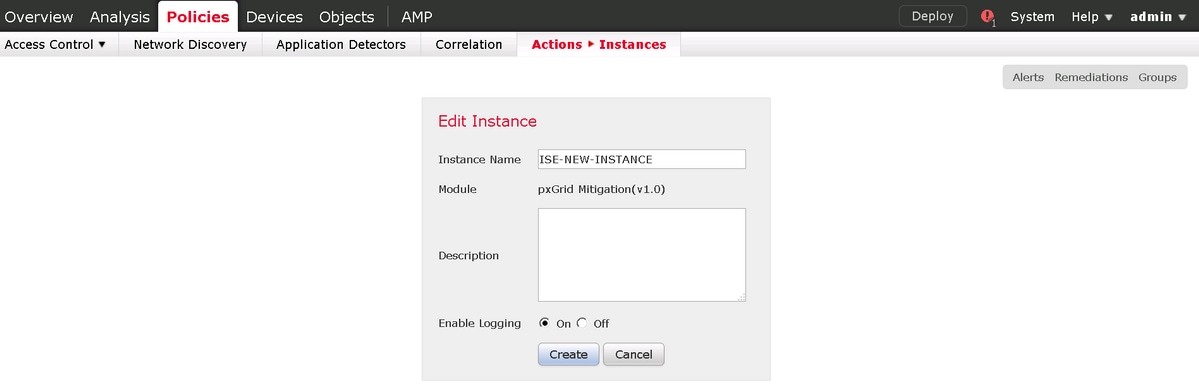

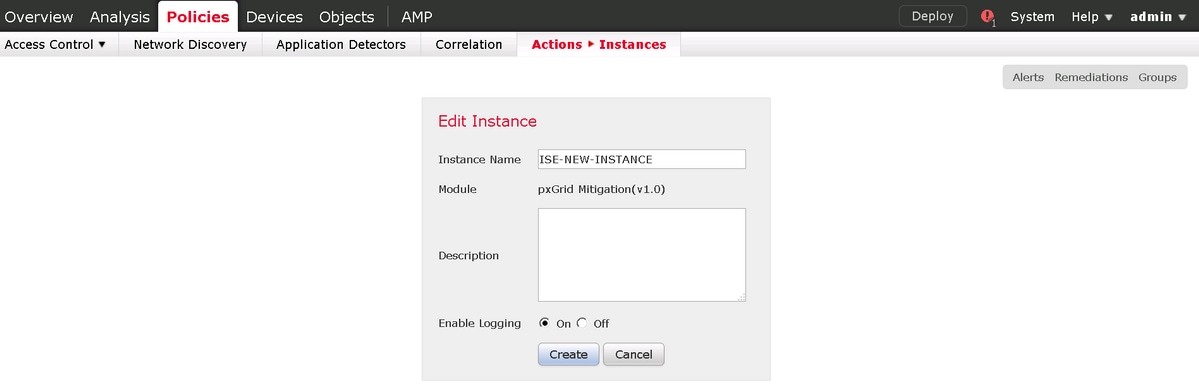

Etapa 1. Configure uma instância de mitigação do pxGrid.

Navegue para Policies > Actions > Instances e adicione pxGrid Mitigation Instance como mostrado na imagem.

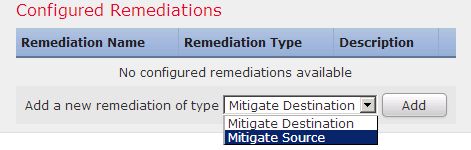

Etapa 2. Configure uma correção.

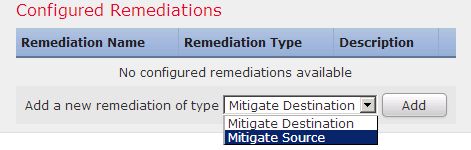

Existem dois tipos disponíveis: Mitigar Destino e Mitigar Origem. Neste exemplo, a mitigação de origem é usada. Escolha o tipo de correção e clique em Adicionar como mostrado na imagem:

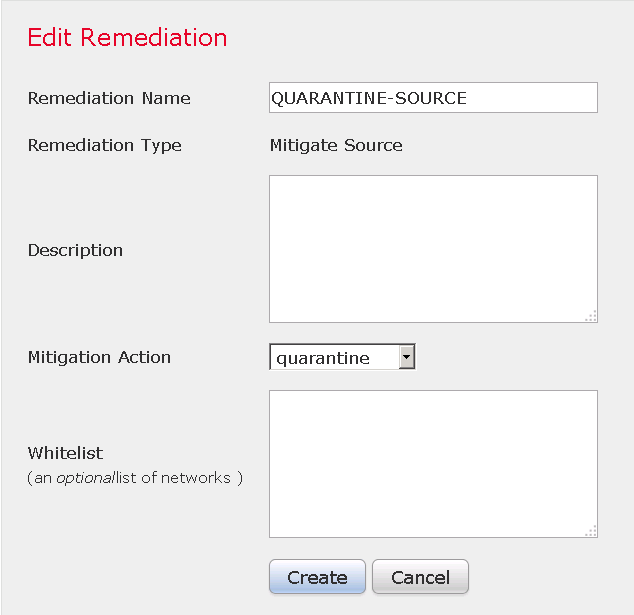

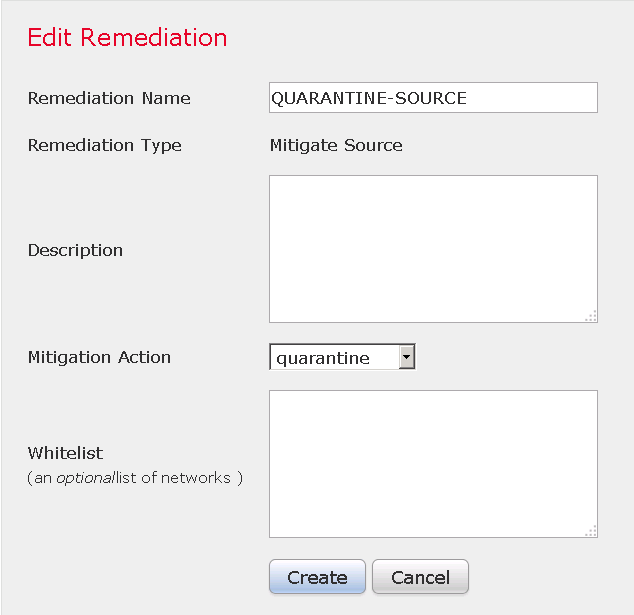

Atribua uma ação de mitigação à correção, como mostrado na imagem:

Etapa 3. Configurar uma regra de correlação.

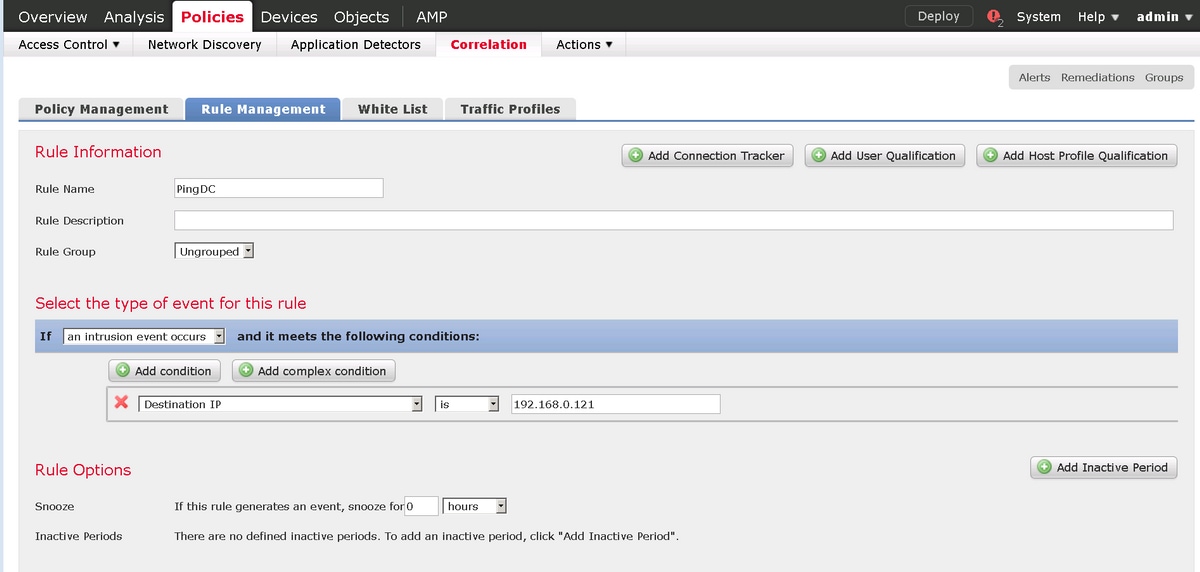

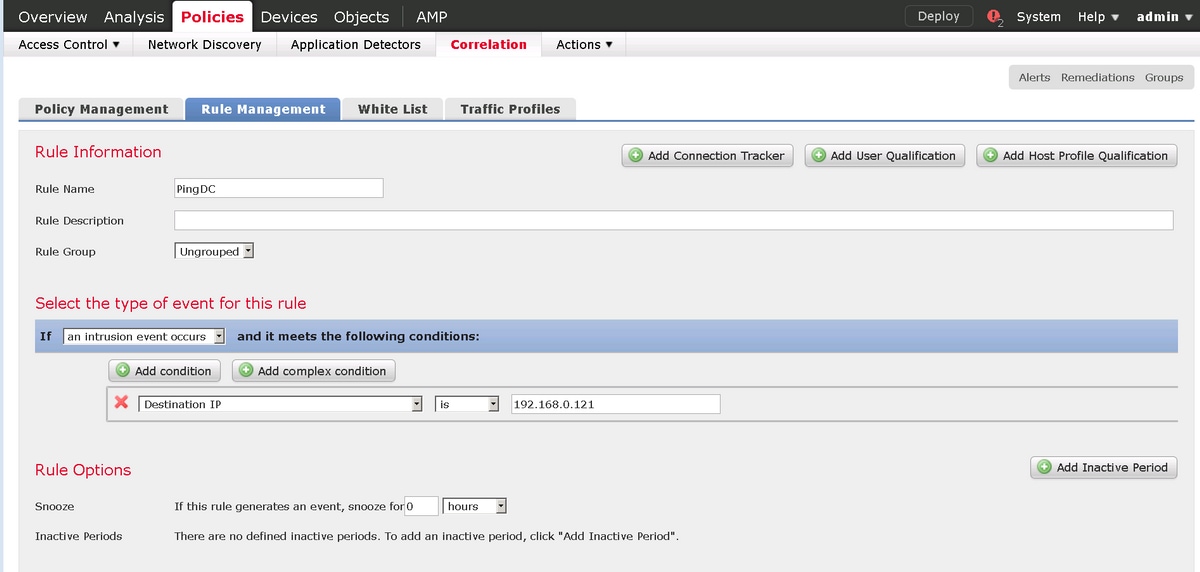

Navegue para Políticas > Correlação > Gerenciamento de regras e clique em Criar regra A regra de correlação é o disparador para que a correção ocorra. A regra de correlação pode conter várias condições. Neste exemplo, a regra de correlação PingDC é atingida se ocorrer um evento de intrusão e o endereço ip de destino for 192.168.0.121. A regra de intrusão personalizada que corresponde à resposta de eco ICMP é configurada para o propósito do teste, como mostrado na imagem:

Etapa 4. Configurar uma política de Correlação.

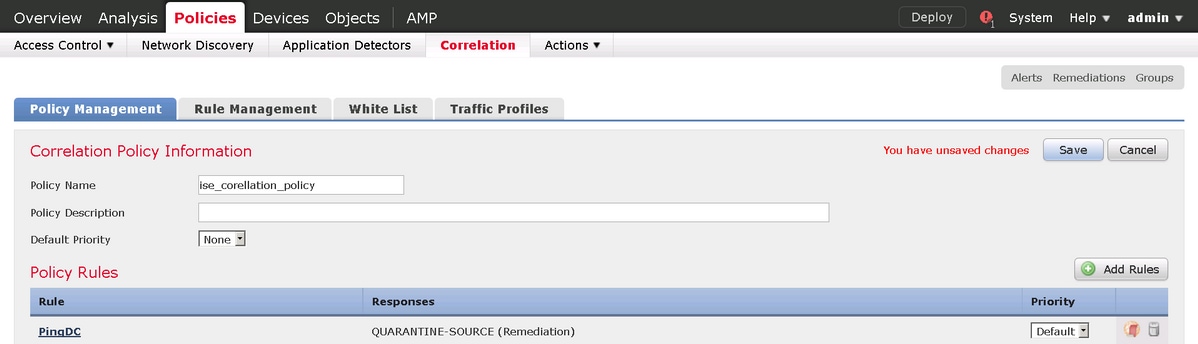

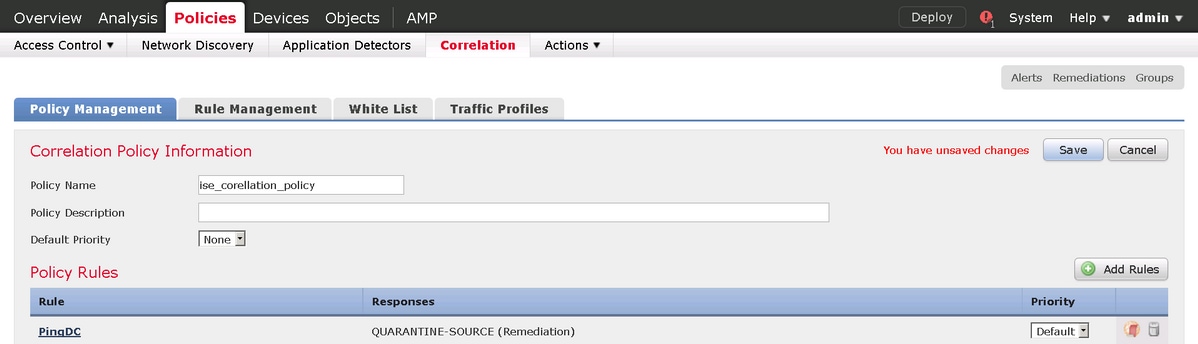

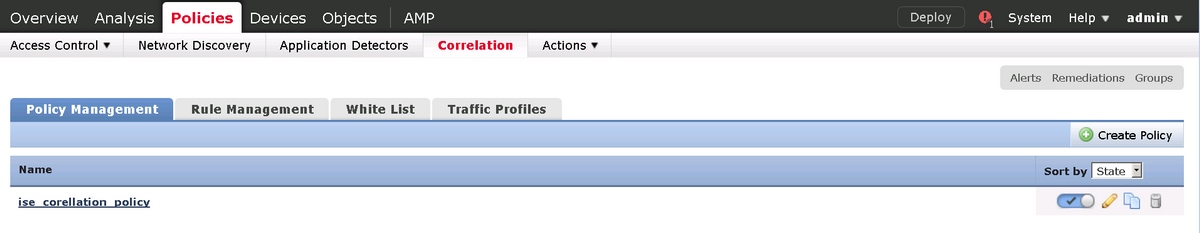

Navegue para Policies > Correlation > Policy Management e clique em Create Policy, adicione a regra à política e atribua a resposta como mostrado na imagem:

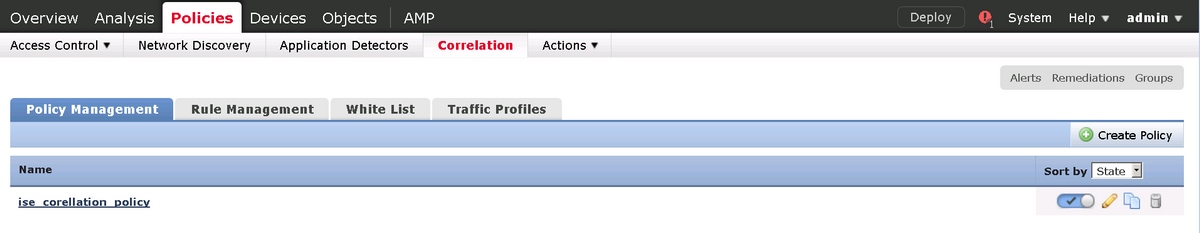

Ative a política de correlação como mostrado na imagem:

Configurar o ISE

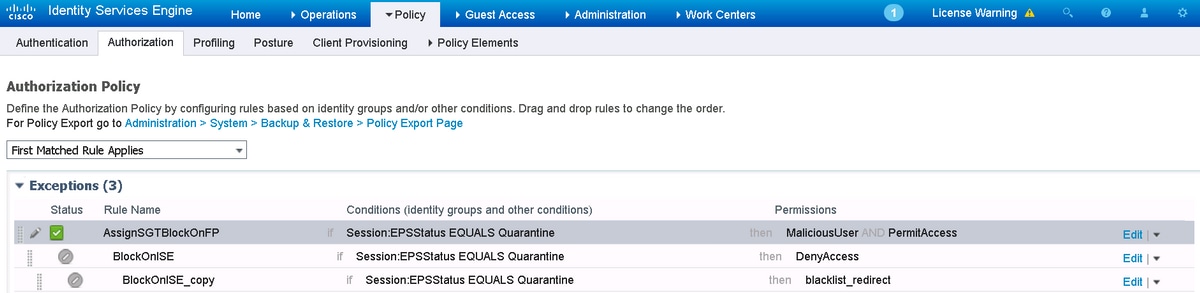

Etapa 1. Configure a Diretiva de Autorização.

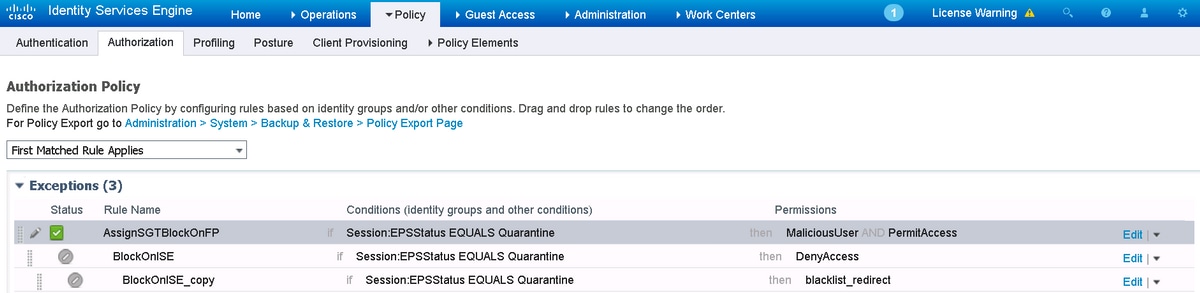

Navegue para Política > Autorização e adicione uma nova política de autorização que será atingida após a Correção ocorrer. Use Session: EPSStatus EQUALS Quarantine como a condição. Há várias opções que podem ser usadas como resultado:

- Permitir acesso e atribuir SGT diferentes (aplicar restrição de controle de acesso em dispositivos de rede)

- Negar Acesso (o usuário deve ser removido da rede e não deve poder se conectar novamente)

- Redirecionar para um portal de lista negra (neste cenário, o portal de hotspot personalizado está configurado para esta finalidade)

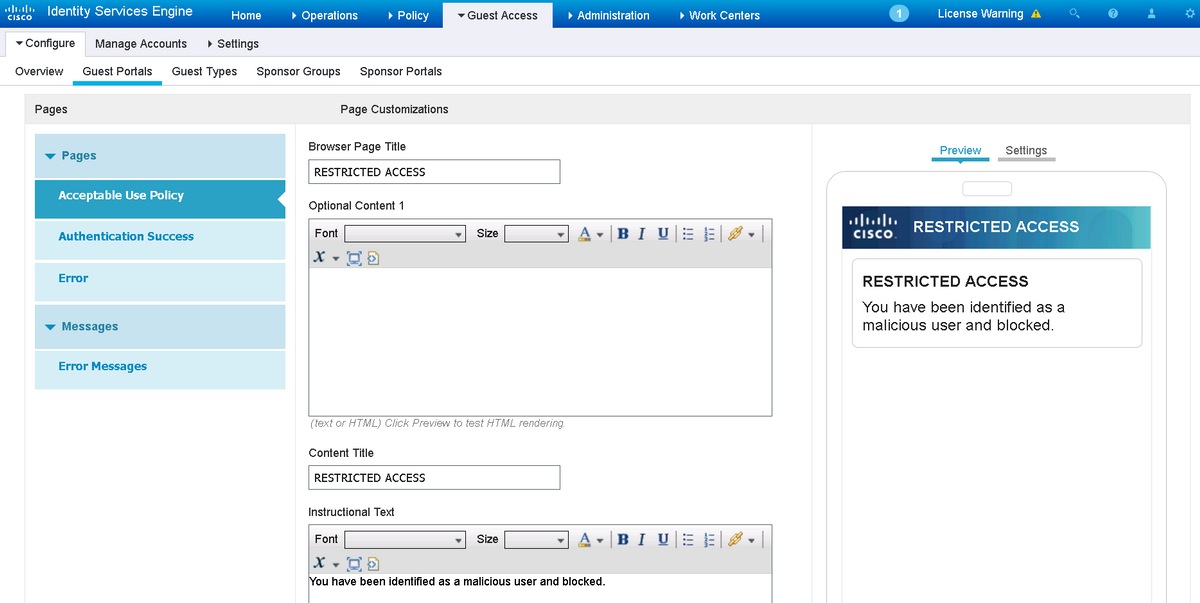

Configuração personalizada do portal

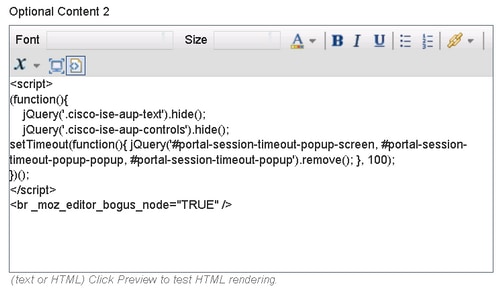

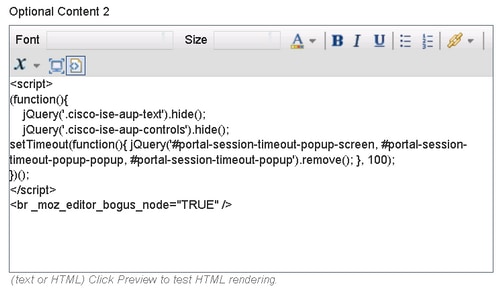

Neste exemplo, o portal do hotspot está configurado como uma lista negra. Há apenas uma página Política de uso aceitável (AUP) com texto personalizado e não há possibilidade de aceitar a AUP (isso é feito com JavaScript). Para conseguir isso, você primeiro precisa habilitar o JavaScript e, em seguida, colar um código que oculte o botão AUP e os controles na configuração de personalização do portal.

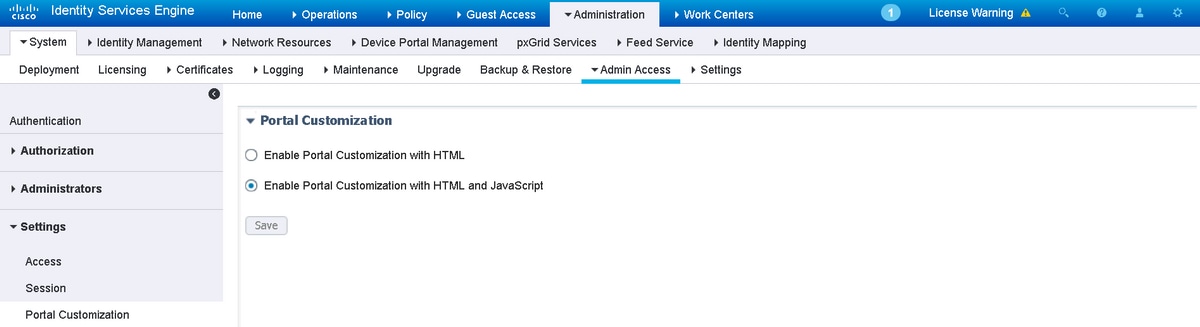

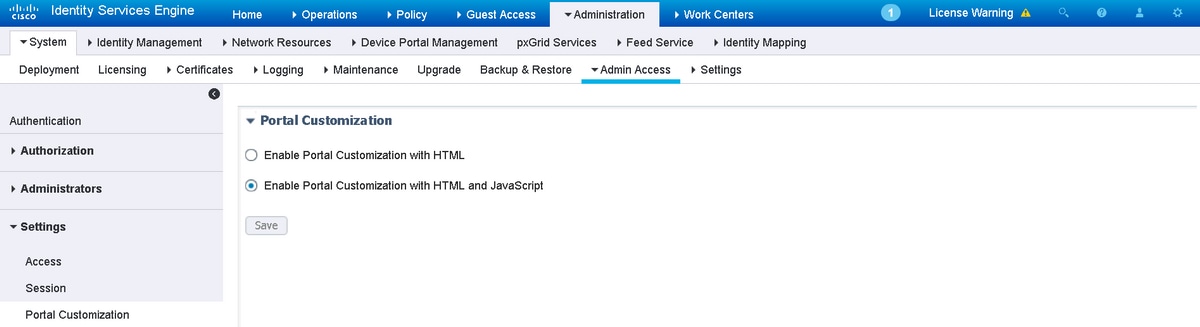

Etapa 1. Ative o JavaScript.

Navegue até Administration > System > Admin Access > Settings > Portal Customization. Escolha Enable Portal Customization with HTML and JavaScript e clique em Save.

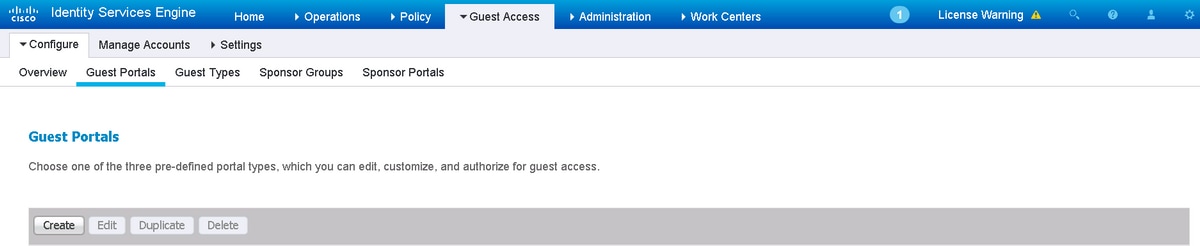

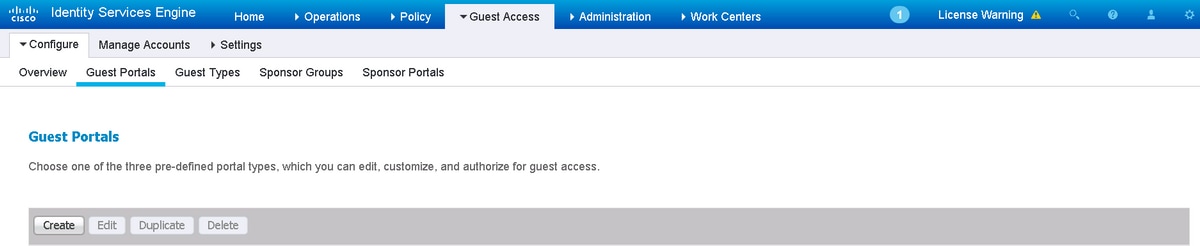

Etapa 2. Crie um Portal de Ponto de Acesso.

Navegue até Guest Access > Configure > Guest Portals e clique em Create. Em seguida, escolha o tipo de ponto de acesso.

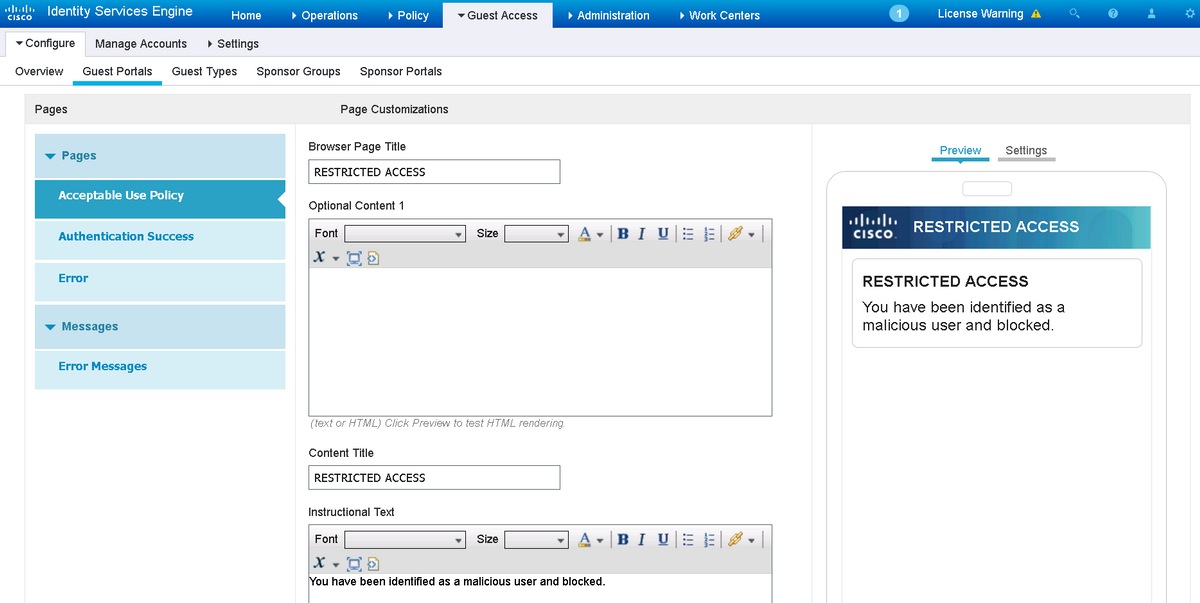

Etapa 3. Configurar a personalização do portal.

Navegue até Portal Page Customization e altere títulos e conteúdo para fornecer um aviso apropriado ao usuário.

Role até Option Content 2, clique em Toggle HTML Source e cole o script em:

Clique em Desativar Código-fonte HTML.

Verificar

Use as informações fornecidas nesta seção para verificar se a configuração funciona corretamente.

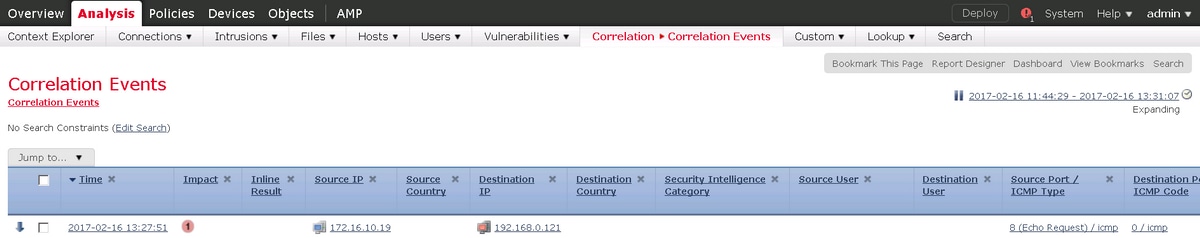

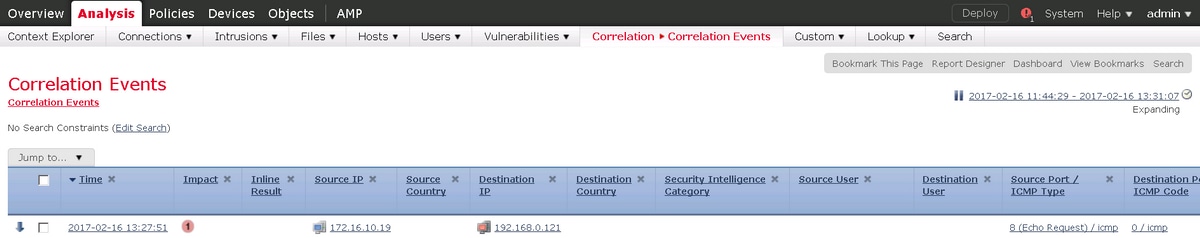

Firepower

O disparador para que a remediação ocorra é um acerto de política/regra de correlação. Navegue até Análise > Correlação > Eventos de correlação e verifique se o evento de correlação aconteceu.

ISE

O ISE deve acionar Radius: CoA e autenticar novamente o usuário. Esses eventos podem ser verificados em Operation > RADIUS Livelog.

Neste exemplo, o ISE atribuiu SGT MaliciousUser diferente ao endpoint. No caso do perfil de autorização Negar Acesso, o usuário perde a conexão sem fio e não consegue se conectar novamente.

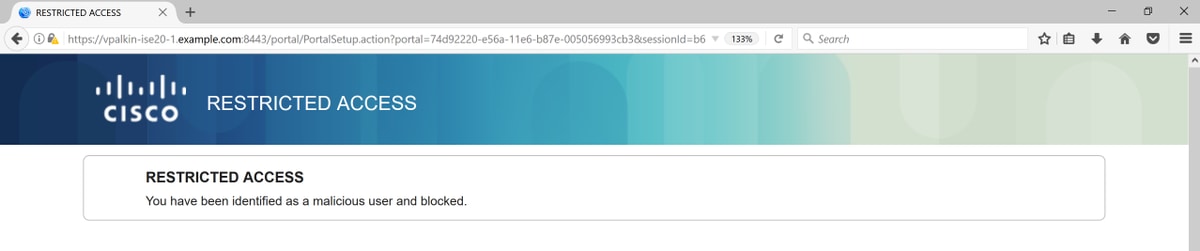

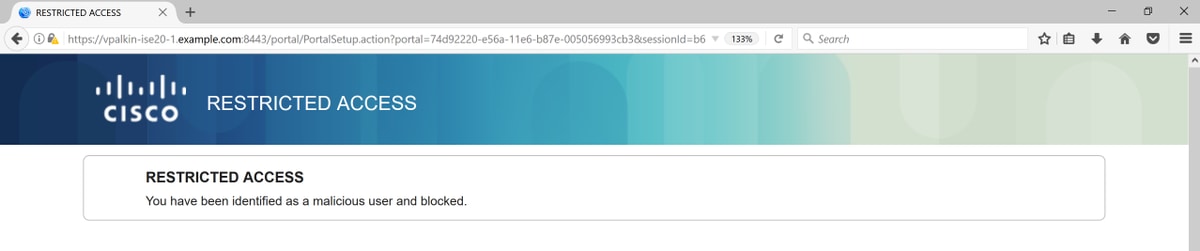

A correção com o portal de lista negra. Se a regra de autorização de remediação estiver configurada para redirecionar para o portal, ela deverá se parecer com esta da perspectiva do invasor:

Troubleshooting

Esta seção disponibiliza informações para a solução de problemas de configuração.

Navegue até Análise > Correlação > Status como mostrado nesta imagem.

A mensagem de resultado deve retornar Conclusão bem-sucedida da correção ou uma mensagem de erro específica. Verifique o syslog: System > Monitoring > Syslog e filtre a saída com pxgrid. Os mesmos registros podem ser verificados em /var/log/messages.

A mensagem de resultado deve retornar Conclusão bem-sucedida da correção ou uma mensagem de erro específica. Verifique o syslog: System > Monitoring > Syslog e filtre a saída com pxgrid. Os mesmos registros podem ser verificados em /var/log/messages.

Informações Relacionadas

Feedback

Feedback