Configurar o ouvinte e o alto-falante do ISE 2.0 TrustSec SXP

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar e solucionar problemas do recurso que o Cisco Identity Services Engine (ISE) versão 2.0 suporta TrustSec SGT Exchange Protocol (SXP) em um modo de Ouvinte e Alto-falante.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Configuração do switch Cisco Catalyst

- Identity Services Engine (ISE) e serviços TrustSec

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- Switch Cisco Catalyst 3850 com software IOS-XE 3.7.2 e posterior

- Cisco ISE, versão 2.0 e posterior

Configurar

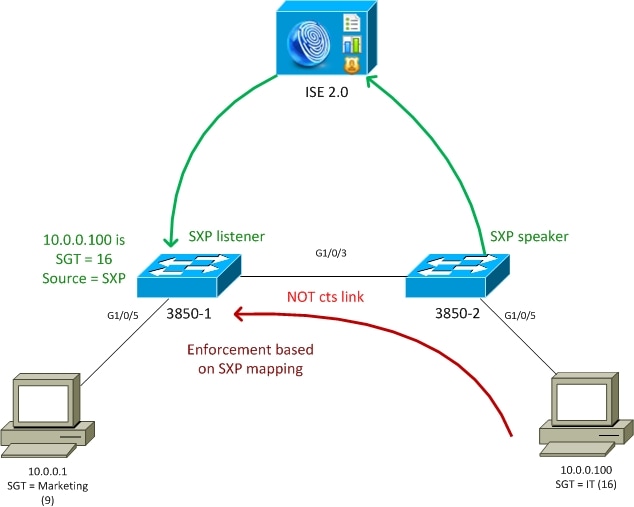

Diagrama de Rede

Fluxo de tráfico

- O 3850-2 é um autenticador 802.1x para 10.0.0.100 - o ISE retorna o Security Group Tag (SGT) 16 (IT) para uma autenticação bem-sucedida

- O switch 3850-2 aprende o endereço ip do solicitante (rastreamento de dispositivo ip) e envia informações de mapeamento (IP-SGT) ao ISE usando o protocolo SXP

- O 3850-1 é um autenticador 802.1x para 10.0.0.1 - ISE retornando o SGT tag 9 (Marketing) para autenticação bem-sucedida

- O 3850-1 recebe informações de mapeamento do SXP do ISE (10.0.0.100 é SGT 16), faz download da política do ISE

- O tráfego enviado de 10.0.0.100 para 10.0.0.1 é encaminhado por 3850-2 (sem políticas específicas baixadas) para 3850-1, que é o aplicador atingindo a política de TI (16) -> Marketing (9)

Observe que o link entre os switches não é um link cts - portanto, todos os mapeamentos remotos nos switches são instalados através do protocolo SXP.

Observação: nem todos os switches têm o hardware que permite a programação por meio da política recebida do ISE com base nos mapeamentos recebidos do SXP. Para verificação, sempre consulte a Matriz de Compatibilidade TrustSec mais recente ou entre em contato com a Cisco Systems.

Configurações

Para obter detalhes sobre a configuração básica do TrustSec, consulte os artigos na seção Referências.

Switch 3850-1

O switch encerra a sessão 802.1x com atribuição SGT e também como alto-falante SXP em direção ao ISE.

aaa authentication dot1x default group ISE_mgarcarz

aaa authorization network default group ISE_mgarcarz

aaa authorization network ISE_mgarcarz group ISE_mgarcarz

aaa accounting dot1x default start-stop group ISE_mgarcarz

aaa accounting update newinfo

radius server ISE_mgarcarz

address ipv4 10.48.17.235 auth-port 1645 acct-port 1646

pac key cisco

aaa group server radius ISE_mgarcarz

server name ISE_mgarcarz

interface GigabitEthernet1/0/3

switchport mode trunk

interface GigabitEthernet1/0/5

description mgarcarz

switchport access vlan 100

switchport mode access

ip flow monitor F_MON input

ip flow monitor F_MON output

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

mab

dot1x pae authenticator

cts authorization list ISE_mgarcarz

cts role-based enforcement

cts role-based enforcement vlan-list 1-4094

cts sxp enable

cts sxp default password cisco

cts sxp connection peer 10.48.17.235 password default mode local listener hold-time 0

Switch 3850-2

O switch encerra a sessão 802.1x com atribuição SGT e também como ouvinte SXP obtendo mapeamento do ISE.

aaa authentication dot1x default group ISE_mgarcarz

aaa authorization network default group ISE_mgarcarz

aaa authorization network ISE_mgarcarz group ISE_mgarcarz

aaa accounting dot1x default start-stop group ISE_mgarcarz

aaa accounting update newinfo

radius server ISE_mgarcarz

address ipv4 10.48.17.235 auth-port 1645 acct-port 1646

pac key cisco

aaa group server radius ISE_mgarcarz

server name ISE_mgarcarz

interface GigabitEthernet1/0/3

switchport mode trunk

interface GigabitEthernet1/0/5

description mgarcarz

switchport access vlan 100

switchport mode access

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

mab

dot1x pae authenticator

cts authorization list ISE_mgarcarz

cts role-based enforcement

cts role-based enforcement vlan-list 1-4094

cts sxp enable

cts sxp default password cisco

cts sxp connection peer 10.48.17.235 password default mode local speaker hold-time 0

ISE

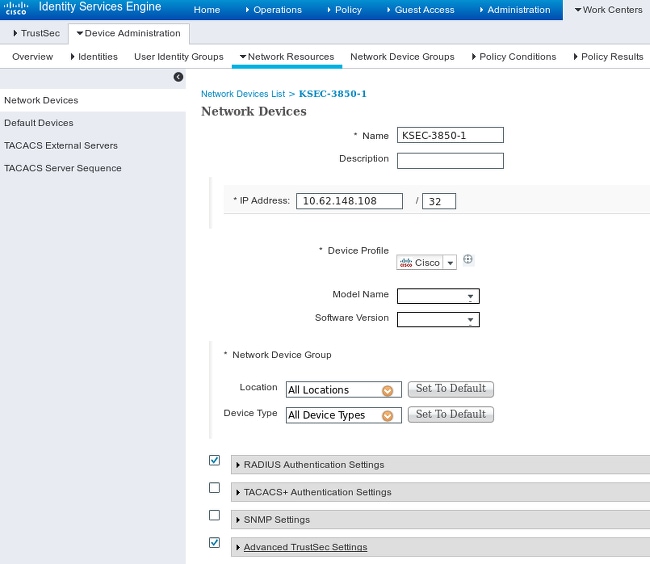

Etapa 1. Dispositivos de Acesso à Rede

Navegue para Centros de trabalho > Administração de dispositivos > Recursos de rede, adicione ambos os switches com segredo compartilhado cisco e TrustSec senha Krakow123.

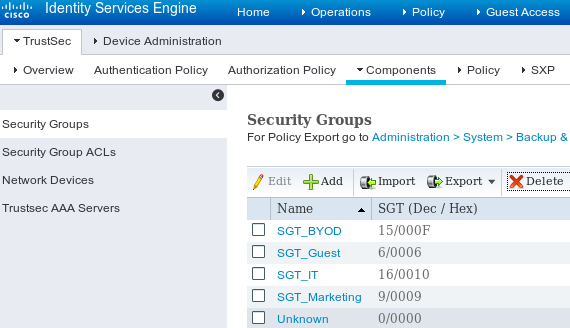

Etapa 2. Grupos de segurança

Para adicionar SGT para TI e marketing, navegue para Centros de trabalho > TrustSec > Componentes > Grupos de segurança.

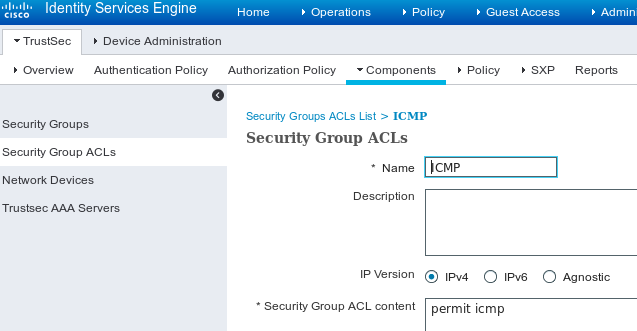

Etapa 3. ACL de Grupos de Segurança

Para adicionar uma ACL de grupo de segurança, navegue até Centros de trabalho > TrustSec > Componentes > ACLs de grupo de segurança.

Permitir somente tráfego ICMP.

Etapa 4. Política TrustSec

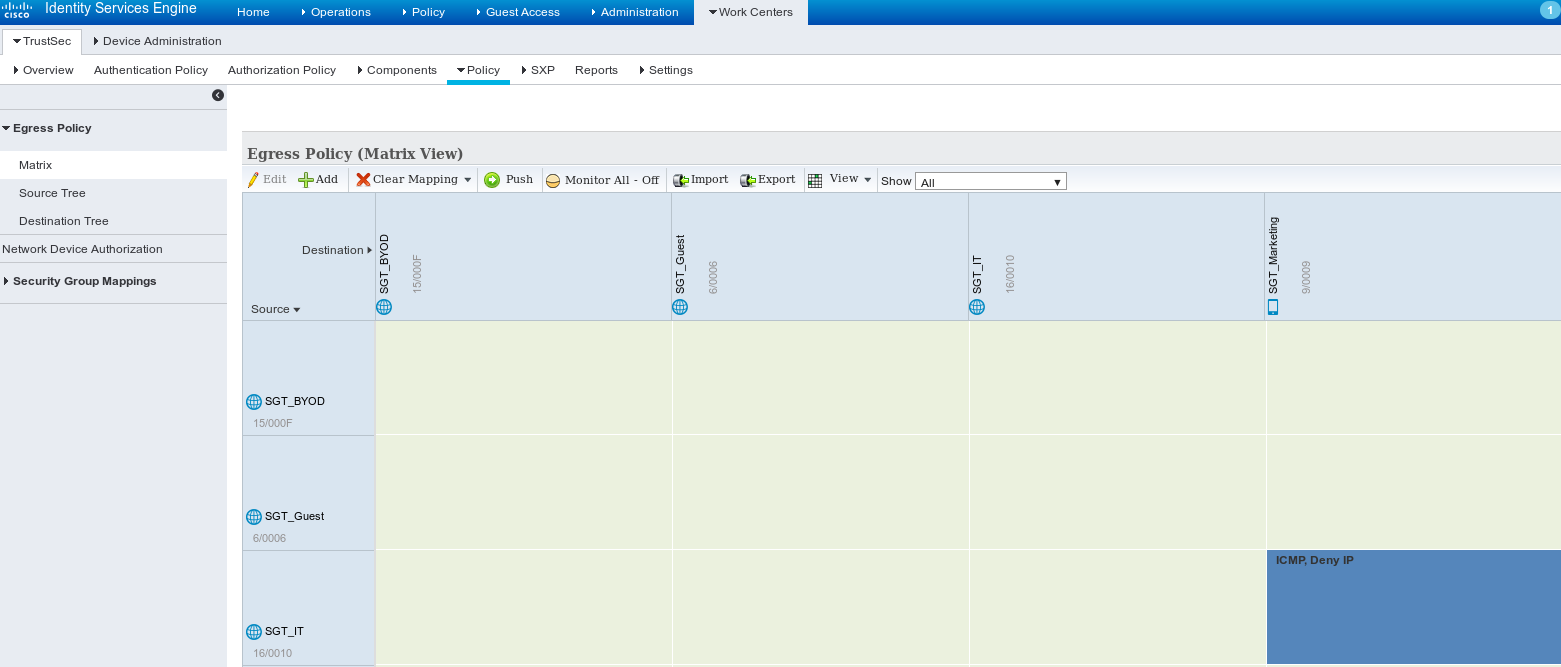

Para adicionar uma política que controle o tráfego da TI para o marketing, navegue até Centros de trabalho > TrustSec > Componentes > Política de saída > Matriz.

Defina a regra padrão catch all para negar todo o tráfego.

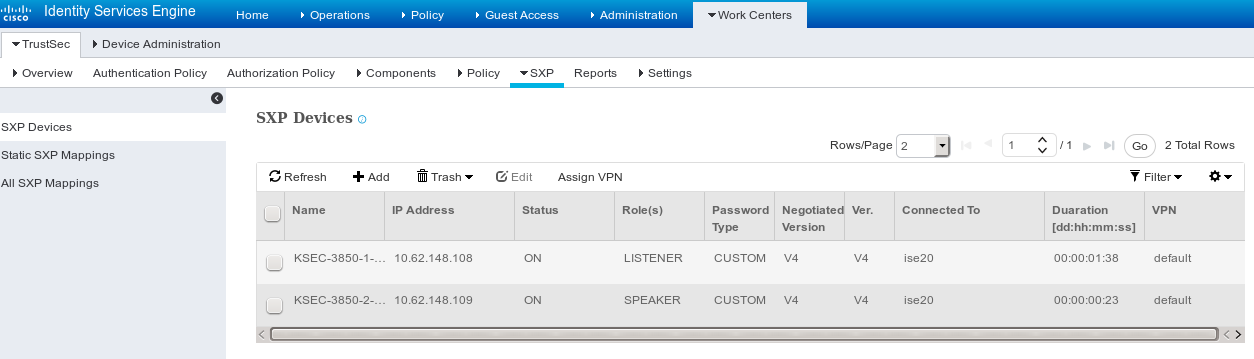

Etapa 5. Dispositivos SXP

Para configurar o ouvinte e o alto-falante SXP para os switches correspondentes, navegue para Centros de trabalho > TrustSec > Dispositivos SXP.

Use a senha cisco (ou qualquer outra configurada para sxp no switch).

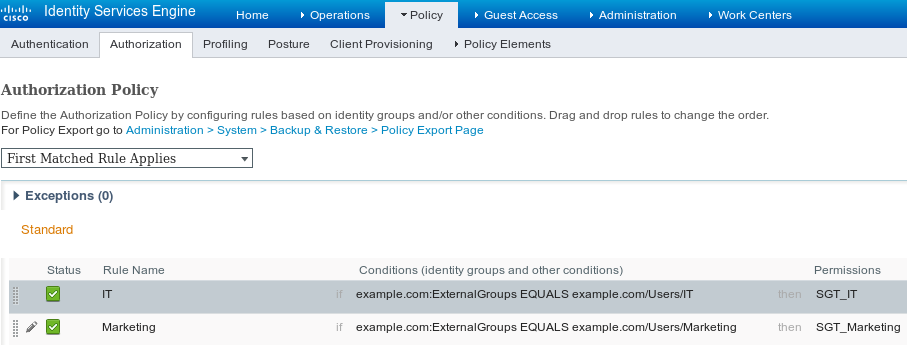

Etapa 6. Política de Autorização

Certifique-se de que a política de autorização retorne as tags SGT corretas para cada usuário, navegue para Política > Autorização.

Verificar

Etapa 1. Switch unindo ISE para cts

De cada switch, forneça credenciais TrustSec (configuradas no ISE/Etapa 1) para obter a PAC.

KSEC-3850-2#cts credentials id KSEC-3850-2 password Krakow123

CTS device ID and password have been inserted in the local keystore. Please make sure that the same ID and password are configured in the server database.

Verifique se a PAC foi descarregada.

KSEC-3850-2#show cts pacs

AID: 65D55BAF222BBC73362A7810A04A005B

PAC-Info:

PAC-type = Cisco Trustsec

AID: 65D55BAF222BBC73362A7810A04A005B

I-ID: KSEC-3850-2

A-ID-Info: Identity Services Engine

Credential Lifetime: 20:42:37 UTC Nov 13 2015

PAC-Opaque: 000200B8000300010004001065D55BAF222BBC73362A7810A04A005B0006009C00030100B26D8DDC125B6595067D64F917DA624C0000001355CB2E1C00093A800E567155E0DE76419D2F3B97D890F34F109C4C42F586B29050CEC7B441E0CA60FC6684D4F6E8263FA2623A6E450927815A140CD3B9D68988E95D8C1E65544E222E187C647B9F7F3F230F6DB4F80F3C201ACD623B309077E27688EDF7704740A1CD3F18CE8485788054C19909083ED303BB49A6975AC0395D41E1227B

Refresh timer is set for 12w4d

E a política de ambiente é atualizada.

KSEC-3850-2#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 0-00:Unknown

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.48.17.235, port 1812, A-ID 65D55BAF222BBC73362A7810A04A005B

Status = ALIVE

auto-test = FALSE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0-00:Unknown

6-00:SGT_Guest

9-00:SGT_Marketing

15-00:SGT_BYOD

16-00:SGT_IT

255-00:SGT_Quarantine

Environment Data Lifetime = 86400 secs

Last update time = 20:47:04 UTC Sat Aug 15 2015

Env-data expires in 0:08:09:13 (dd:hr:mm:sec)

Env-data refreshes in 0:08:09:13 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is running

Repita o mesmo processo para o 3850-1

Etapa 2. Sessões 802.1x

Depois que o usuário de TI é autenticado, a etiqueta correta é atribuída.

KSEC-3850-2#show authentication sessions interface g1/0/5 details

Interface: GigabitEthernet1/0/5

IIF-ID: 0x107E700000000C4

MAC Address: 0050.b611.ed31

IPv6 Address: Unknown

IPv4 Address: 10.0.0.100

User-Name: cisco

Status: Authorized

Domain: DATA

Oper host mode: single-host

Oper control dir: both

Session timeout: N/A

Common Session ID: 0A3E946D00000FF214D18E36

Acct Session ID: 0x00000FDC

Handle: 0xA4000020

Current Policy: POLICY_Gi1/0/5

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Server Policies:

SGT Value: 16

Method status list:

Method State

dot1x Authc Success

O mapeamento é instalado na tabela SGT-IP local.

KSEC-3850-2#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.0.0.100 16 LOCAL

Etapa 3. alto-falante SXP

O 3850-2 envia o mapeamento para o ISE, depurações de switch para cts sxp.

KSEC-3850-2(config)#do show debug

CTS:

CTS SXP message debugging is on

*Aug 16 12:48:30.173: CTS-SXP-MSG:trp_send_msg <1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.173: CTS-SXP-MSG:trp_socket_write fd<1>, cdbp->ph_sock_pending<1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.226: CTS-SXP-MSG:trp_process_read_sock <1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.226: CTS-SXP-MSG:trp_process_read_sock socket_recv result:-1 errno:11; <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.226: CTS-SXP-MSG:trp_process_read_sock socket_conn is accepted; <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.226: CTS-SXP-MSG:trp_socket_write fd<1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.226: CTS-SXP-MSG:trp_socket_write freeing tx_msgq_entry, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.227: CTS-SXP-MSG:after socket_send, wlen=28, slen=0, tot_len=28, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.227: CTS-SXP-MSG:trp_socket_write freeing tx_buf, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.227: CTS-SXP-MSG:trp_socket_read <1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.227: CTS-SXP-MSG:trp_socket_read readlen = -1; errno = 11, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.278: CTS-SXP-MSG:trp_process_read_sock <1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.278: CTS-SXP-MSG:trp_socket_read <1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.278: CTS-SXP-MSG:RCVD peer 10.48.17.235 readlen:32, datalen:0 remain:4096 bufp =

*Aug 16 12:48:30.278: CTS-SXP-MSG:sxp_handle_rx_msg_v2 <1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.279: CTS-SXP-MSG:imu_sxp_conn_cr <1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.279: CTS-SXP-MSG:wrt_sxp_opcode_info_v4 cdbp 0x3D541160

*Aug 16 12:48:30.279: CTS-SXP-MSG:trp_send_msg <1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.279: CTS-SXP-MSG:trp_socket_write fd<1>, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.279: CTS-SXP-MSG:trp_socket_write freeing tx_msgq_entry, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.279: CTS-SXP-MSG:after socket_send, wlen=28, slen=0, tot_len=28, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.279: CTS-SXP-MSG:trp_socket_write freeing tx_buf, <10.48.17.235, 10.62.148.109>

*Aug 16 12:48:30.280: CTS-SXP-MSG:trp_socket_read readlen = 32; errno = 11, <10.48.17.235, 10.62.148.109>

Relatórios do ISE (sxp_appserver/sxp.log)

2015-08-16 14:44:07,029 INFO [nioEventLoopGroup-2-3] opendaylight.sxp.core.behavior.Strategy:473 - [ISE:10.48.17.235][10.48.17.235:21121/10.62.148.109:64999][O|Lv4/Sv4 192.168.77.2] PURGEALL processing

2015-08-16 14:44:07,029 WARN [nioEventLoopGroup-2-3] opendaylight.sxp.core.handler.MessageDecoder:173 - [ISE:10.48.17.235][10.48.17.235:21121/10.62.148.109:64999] Channel inactivation

2015-08-16 14:44:07,029 INFO [pool-3-thread-1] sxp.util.database.spi.MasterDatabaseProvider:721 - SXP_PERF:BINDINGS_PER_SXP_UPDATE_MESSAGE(CHUNK)=1, onlyChanged=true

2015-08-16 14:44:07,030 INFO [pool-3-thread-1] sxp.util.database.spi.MasterDatabaseProvider:725 - SXP_PERF:NUM_OF_CHUNKS=1, onlyChanged=true

2015-08-16 14:44:07,030 INFO [pool-3-thread-9] opendaylight.sxp.core.service.UpdateExportTask:93 - SXP_PERF:SEND_UPDATE_BUFFER_SIZE=16

2015-08-16 14:44:07,030 INFO [pool-3-thread-9] opendaylight.sxp.core.service.UpdateExportTask:119 - SENT_UPDATE to [ISE:10.48.17.235][10.48.17.235:57719/10.62.148.108:64999][O|Sv4]

2015-08-16 14:44:07,030 INFO [pool-3-thread-9] opendaylight.sxp.core.service.UpdateExportTask:140 - SENT_UPDATE SUCCESSFUL to [ISE:10.48.17.235][10.48.17.235:57719/10.62.148.108:64999][O|Sv4]:false

2015-08-16 14:44:07,030 INFO [pool-3-thread-1] opendaylight.sxp.core.service.BindingDispatcher:198 - SXP_PERF:MDB_PARTITON_AND_SXP_DISPATCH:DURATION=1 milliseconds, NUM_CONNECTIONS=1

2015-08-16 14:44:07,031 INFO [pool-3-thread-1] sxp.util.database.spi.MasterDatabaseProvider:725 - SXP_PERF:NUM_OF_CHUNKS=0, onlyChanged=true

2015-08-16 14:44:12,534 INFO [nioEventLoopGroup-2-4] opendaylight.sxp.core.behavior.Strategy:232 - [ISE:10.48.17.235][10.48.17.235:64999/10.62.148.109:1035][X|Lv4/Sv4 192.168.77.2] received Message Open

2015-08-16 14:44:12,535 INFO [nioEventLoopGroup-2-4] opendaylight.sxp.core.behavior.Strategy:358 - [ISE:10.48.17.235][10.48.17.235:64999/10.62.148.109:1035][O|Lv4/Sv4 192.168.77.2] Sent RESP 0 0 0 32 0 0 0 2 | 0 0 0 4 0 0 0 2 80 6 6 3 0 2 0 1 0 80 7 4 0 120 0 180

2015-08-16 14:44:12,585 INFO [nioEventLoopGroup-2-4] opendaylight.sxp.core.behavior.Strategy:451 - [ISE:10.48.17.235][10.48.17.235:64999/10.62.148.109:1035][O|Lv4/Sv4 192.168.77.2] received Message Update

2015-08-16 14:44:12,586 INFO [pool-3-thread-2] opendaylight.sxp.core.service.SimpleBindingHandler:663 - PERF_SXP_PROCESS_UPDATE from [ISE:10.48.17.235][10.48.17.235:64999/10.62.148.109:1035][O|Lv4/Sv4 192.168.77.2]

2015-08-16 14:44:12,586 INFO [pool-3-thread-2] opendaylight.sxp.core.service.SimpleBindingHandler:666 - PERF_SXP_PROCESS_UPDATE_DONE from [ISE:10.48.17.235][10.48.17.235:64999/10.62.148.109:1035][O|Lv4/Sv4 192.168.77.2]

2015-08-16 14:44:12,586 INFO [pool-3-thread-1] sxp.util.database.spi.MasterDatabaseProvider:721 - SXP_PERF:BINDINGS_PER_SXP_UPDATE_MESSAGE(CHUNK)=1, onlyChanged=true

2015-08-16 14:44:12,587 INFO [pool-3-thread-1] sxp.util.database.spi.MasterDatabaseProvider:725 - SXP_PERF:NUM_OF_CHUNKS=1, onlyChanged=true

2015-08-16 14:44:12,587 INFO [pool-3-thread-11] opendaylight.sxp.core.service.UpdateExportTask:93 - SXP_PERF:SEND_UPDATE_BUFFER_SIZE=32

2015-08-16 14:44:12,587 INFO [pool-3-thread-11] opendaylight.sxp.core.service.UpdateExportTask:119 - SENT_UPDATE to [ISE:10.48.17.235][10.48.17.235:57719/10.62.148.108:64999][O|Sv4]

2015-08-16 14:44:12,587 INFO [pool-3-thread-11] opendaylight.sxp.core.service.UpdateExportTask:140 - SENT_UPDATE SUCCESSFUL to [ISE:10.48.17.235][10.48.17.235:57719/10.62.148.108:64999][O|Sv4]:false

2015-08-16 14:44:12,587 INFO [pool-3-thread-1] opendaylight.sxp.core.service.BindingDispatcher:198 - SXP_PERF:MDB_PARTITON_AND_SXP_DISPATCH:DURATION=1 milliseconds, NUM_CONNECTIONS=1

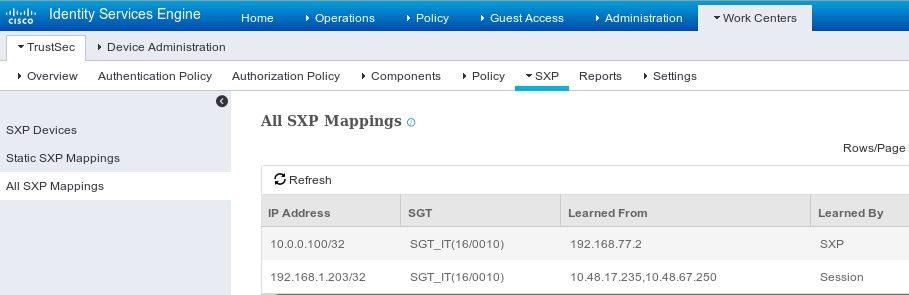

E apresente todos os mapeamentos via GUI (incluindo o mapeamento para 10.0.0.100 recebido de 3850-2), como mostrado nesta imagem.

192.168.77.2 é o identificador da conexão SXP no 3850-2 (endereço ip mais alto definido).

KSEC-3850-2#show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 unassigned YES unset down down

Vlan1 unassigned YES NVRAM administratively down down

Vlan100 10.0.0.2 YES manual up up

Vlan480 10.62.148.109 YES NVRAM up up

Vlan613 unassigned YES NVRAM administratively down down

Vlan666 192.168.66.2 YES NVRAM down down

Vlan777 192.168.77.2 YES NVRAM down down

Etapa 4. ouvinte de SXP

Em seguida, o ISE reenvia esse mapeamento para 3850-1, depurações de switch.

*Aug 16 05:42:54.199: CTS-SXP-MSG:trp_send_msg <1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.199: CTS-SXP-MSG:trp_socket_write fd<1>, cdbp->ph_sock_pending<1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.248: CTS-SXP-MSG:trp_process_read_sock <1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.248: CTS-SXP-MSG:trp_process_read_sock socket_recv result:-1 errno:11; <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.248: CTS-SXP-MSG:trp_process_read_sock socket_conn is accepted; <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.248: CTS-SXP-MSG:trp_socket_write fd<1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.248: CTS-SXP-MSG:trp_socket_write freeing tx_msgq_entry, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.248: CTS-SXP-MSG:after socket_send, wlen=32, slen=0, tot_len=32, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.248: CTS-SXP-MSG:trp_socket_write freeing tx_buf, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.249: CTS-SXP-MSG:trp_socket_read <1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.249: CTS-SXP-MSG:trp_socket_read readlen = -1; errno = 11, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.300: CTS-SXP-MSG:trp_process_read_sock <1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.300: CTS-SXP-MSG:trp_socket_read <1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.300: CTS-SXP-MSG:RCVD peer 10.48.17.235 readlen:28, datalen:0 remain:4096 bufp =

*Aug 16 05:42:54.301: CTS-SXP-MSG:sxp_handle_rx_msg_v2 <1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.301: CTS-SXP-MSG:imu_sxp_conn_cr ci<1> cdbp->ph_conn_state<2>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.301: CTS-SXP-MSG:trp_socket_read readlen = 28; errno = 11, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.301: CTS-SXP-MSG:trp_process_read_sock <1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.302: CTS-SXP-MSG:trp_socket_read <1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.302: CTS-SXP-MSG:RCVD peer 10.48.17.235 readlen:52, datalen:0 remain:4096 bufp =

*Aug 16 05:42:54.302: CTS-SXP-MSG:sxp_handle_rx_msg_v2 <1>, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.302: CTS-SXP-MSG:sxp_recv_update_v4 <1> peer ip: 10.48.17.235

*Aug 16 05:42:54.302: CTS-SXP-MSG:1. msg type:3, total len:52, payl len:44, opc_ptr:0x3DFC7308, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.302: CTS-SXP-MSG:1. msg type:3, total len:52, payl len:37, opc_ptr:0x3DFC730F, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.302: CTS-SXP-MSG:1. msg type:3, total len:52, payl len:32, opc_ptr:0x3DFC7314, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.302: CTS-SXP-MSG:1. msg type:3, total len:52, payl len:24, opc_ptr:0x3DFC731C, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.302: CTS-SXP-MSG:1. msg type:3, total len:52, payl len:13, opc_ptr:0x3DFC7327, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.302: CTS-SXP-MSG:1. msg type:3, total len:52, payl len:8, opc_ptr:0x3DFC732C, <10.48.17.235, 10.62.148.108>

*Aug 16 05:42:54.303: CTS-SXP-MSG:1. msg type:3, total len:52, payl len:0, opc_ptr:0x3DFC7334, <10.48.17.235, 10.62.148.108>

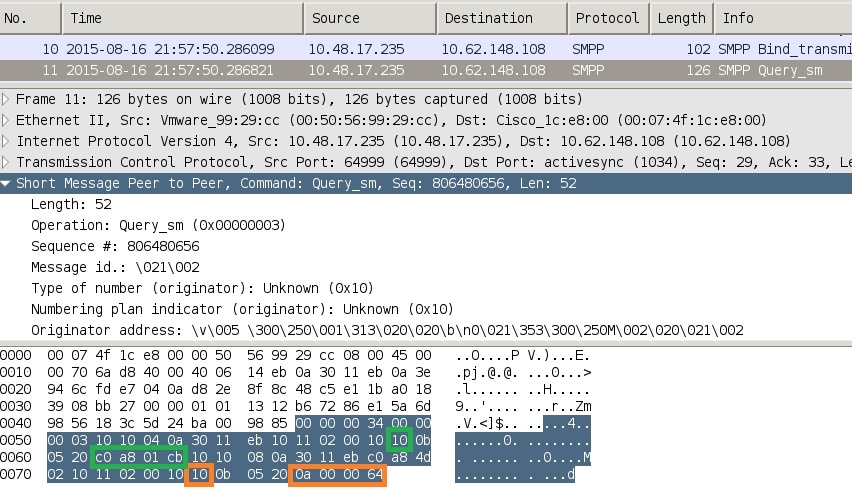

A captura de pacote tirada do ISE para o tráfego em direção ao 3850-1 confirma que os mapeamentos do SXP estão sendo enviados.

O Wireshark usa o decodificador SMPP padrão. Para verificar o payload:

10 (SGT = 16) para "c0 a8 01 cb" (192.168.1.203)

10 (SGT = 16) para "0a 00 00 64" (10.0.0.100)

O 3850-1 instala todos os mapeamentos recebidos do ISE.

KSEC-3850-1# show cts sxp sgt-map

SXP Node ID(generated):0xC0A84D01(192.168.77.1)

IP-SGT Mappings as follows:

IPv4,SGT: <10.0.0.100 , 16:SGT_IT>

source : SXP;

Peer IP : 10.48.17.235;

Ins Num : 2;

Status : Active;

Seq Num : 439

Peer Seq: 0A3011EB,C0A84D02,

IPv4,SGT: <192.168.1.203 , 16:SGT_IT>

source : SXP;

Peer IP : 10.48.17.235;

Ins Num : 6;

Status : Active;

Seq Num : 21

Peer Seq: 0A3011EB,

Total number of IP-SGT Mappings: 2

KSEC-3850-1# show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.0.0.100 16 SXP

192.168.1.203 16 SXP

IP-SGT Active Bindings Summary

============================================

Total number of CLI bindings = 1

Total number of SXP bindings = 2

Total number of active bindings = 3

Etapa 5. Download e aplicação de políticas

Baixe a política correta do ISE. (Linha de matriz com SGT 16)

KSEC-3850-1#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group 16:SGT_IT to group 9:SGT_Marketing:

ICMP-10

Deny IP-00

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

O tráfego ICMP de 10.0.0.100 (SGT IT) para 10.0.0.1 (SGT Marketing) é permitido, os contadores aumentam.

KSEC-3850-1#show cts role-based counters from 16

Role-based IPv4 counters

#Hardware counters are not available for specific SGT/DGT

#Use this command without arguments to see hardware counters

From To SW-Denied SW-Permitted

16 9 0 0 11 0

Quando a tentativa de usar a conexão telnet falha, os contadores de queda aumentam.

KSEC-3850-1#show cts role-based counters from 16

Role-based IPv4 counters

#Hardware counters are not available for specific SGT/DGT

#Use this command without arguments to see hardware counters

From To SW-Denied SW-Permitted

16 9 3 0 11 0

Observe que não há uma política específica no 3850-2; todo o tráfego é permitido.

KSEC-3850-2#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

Depois de modificar a ACL SG no ISE, adicionar permit tcp e cts atualiza a política no 3850-1 - o tráfego telnet é aceito.

Também é possível usar o cache local do Flexible Netflow (a partir do IOS-XE 3.7.2 que reconhece SGT) para confirmar o comportamento.

flow record cts-v4

match ipv4 protocol

match ipv4 source address

match ipv4 destination address

match transport source-port

match transport destination-port

match flow direction

match flow cts source group-tag

match flow cts destination group-tag

collect counter packets long

flow monitor F_MON

record cts-v4

interface GigabitEthernet1/0/3

ip flow monitor F_MON input

ip flow monitor F_MON output

Os resultados mostram o tráfego recebido de 3850-2. O SGT de origem é 0 porque o tráfego recebido não tem nenhum SGT (sem link cts), mas a marca do grupo de destino é automaticamente substituída com base na tabela de mapeamento local.

KSEC-3850-1#show flow monitor F_MON cache

Cache type: Normal (Platform cache)

Cache size: Unknown

Current entries: 6

Flows added: 1978

Flows aged: 1972

- Active timeout ( 1800 secs) 30

- Inactive timeout ( 15 secs) 1942

IPV4 SRC ADDR IPV4 DST ADDR TRNS SRC PORT TRNS DST PORT FLOW DIRN FLOW CTS SRC GROUP TAG FLOW CTS DST GROUP TAG IP PROT pkts long

=============== =============== ============= ============= ========= ====================== ====================== ======= ====================

150.1.7.1 224.0.0.10 0 0 Output 0 0 88 57

10.62.148.1 224.0.0.13 0 8192 Output 0 0 103 0

7.7.4.1 224.0.0.10 0 0 Output 0 0 88 56

10.0.0.1 10.0.0.100 0 0 Output 0 0 1 1388

150.1.7.105 224.0.0.5 0 0 Output 0 0 89 24

150.1.7.1 224.0.0.5 0 0 Output 0 0 89 24

10.0.0.100 10.0.0.1 0 2048 Input 0 9 1 1388

O cache local do Netflow pode ser usado para confirmar o tráfego recebido. Se esse tráfego for aceito ou descartado, isso será confirmado pelos contadores cts apresentados antes.

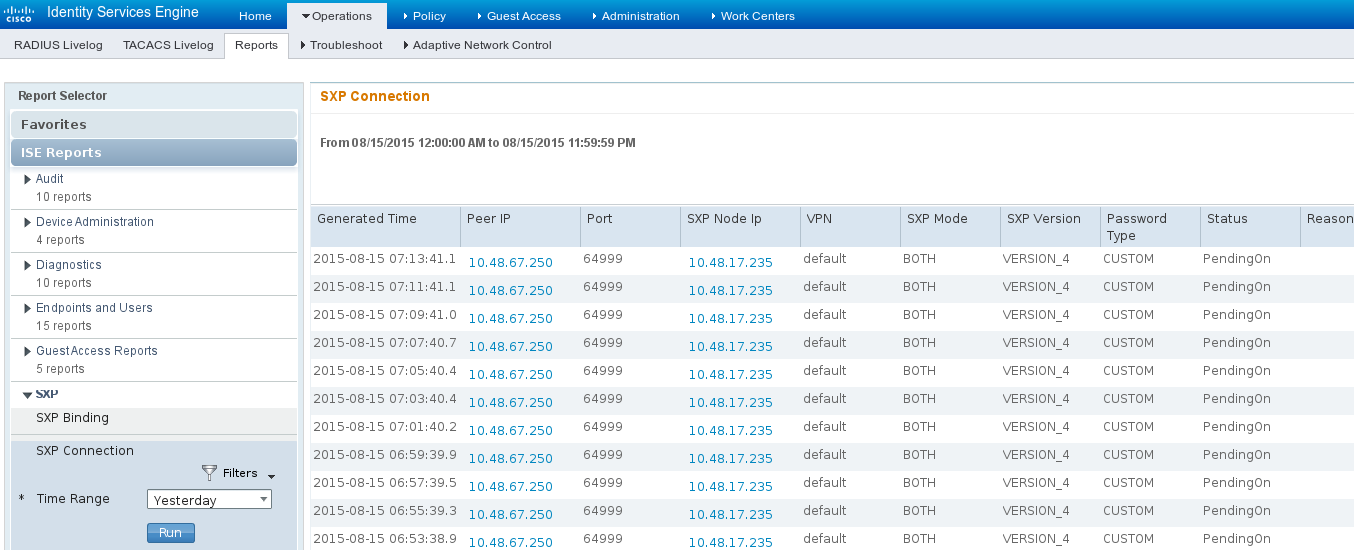

O ISE também permite gerar relatórios de ligação e conexão do SXP, como mostrado nesta imagem.

Referências

- Exemplo de postura de VPN na ASA versão 9.2.1 com configuração do ISE

- Exemplo de configuração do TrustSec com ASA e o switch Catalyst 3750-X Series e Guia de solução de problemas

- Guia de configuração do switch Cisco TrustSec: noções básicas sobre o Cisco TrustSec

- Implantação e roadmap do Cisco TrustSec

- Guia de configuração do Cisco Catalyst 3850 TrustSec

- Matriz de compatibilidade do Cisco TrustSec

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

01-Dec-2015

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Michal GarcarzEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback