Redirecionamento de tráfego ISE no switch Catalyst 3750 Series

Contents

Introdução

Este artigo descreve como o redirecionamento de tráfego do usuário funciona e as condições necessárias para redirecionar o pacote pelo switch.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha experiência com a configuração do Cisco Identity Services Engine (ISE) e conhecimento básico destes tópicos:

- Implantações do ISE e fluxos de Autenticação da Web Central (CWA)

- Configuração CLI dos switches Cisco Catalyst

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Microsoft Windows 7

- Software do switch Cisco Catalyst 3750X Series, versões 15.0 e posteriores

- Software ISE, versões 1.1.4 e posteriores

Informações de Apoio

O redirecionamento de tráfego do usuário no switch é um componente crítico para a maioria das implantações com o ISE. Todos esses fluxos envolvem o uso do redirecionamento de tráfego pelo switch:

- CWA

- Provisionamento de clientes (CPP)

- Registro de dispositivos (DRW)

- Provisionamento de Solicitante Nativo (NSP)

- Gerenciamento de dispositivos móveis (MDM)

O redirecionamento configurado incorretamente é a causa de vários problemas com a implantação. O resultado típico é um Agente de Controle de Admissão na Rede (NAC) que não aparece corretamente ou uma incapacidade de exibir o Portal do Convidado.

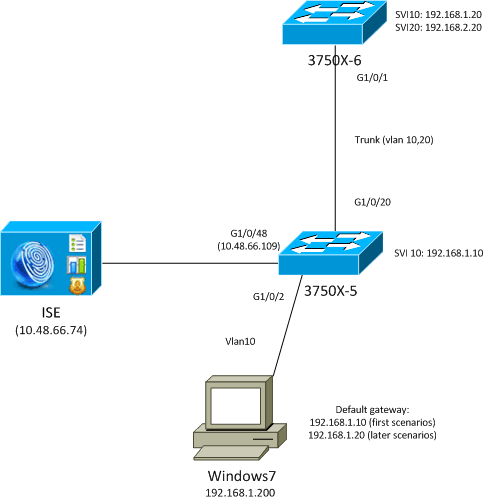

Para cenários em que o switch não tem a mesma interface virtual do switch (SVI) que a VLAN cliente, consulte os três últimos exemplos.

Troubleshooting

Cenário de teste

Os testes são executados no cliente, que deve ser redirecionado para o ISE para provisionamento (CPP). O usuário é autenticado via MAC Authentication Bypass (MAB) ou 802.1x. O ISE retorna o perfil de autorização com o nome (REDIRECT_POSTURE) e a URL de redirecionamento (redireciona para o ISE) da lista de controle de acesso (ACL):

bsns-3750-5#show authentication sessions interface g1/0/2

Interface: GigabitEthernet1/0/2

MAC Address: 0050.5699.36ce

IP Address: 192.168.1.201

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 10

ACS ACL: xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1

URL Redirect ACL: REDIRECT_POSTURE

URL Redirect: https://10.48.66.74:8443/guestportal/gateway?sessionId=

C0A8000100000D5D015F1B47&action=cpp

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A8000100000D5D015F1B47

Acct Session ID: 0x00011D90

Handle: 0xBB000D5E

Runnable methods list:

Method State

dot1x Authc Success

A ACL para download (DACL) permite todo o tráfego neste estágio:

bsns-3750-5#show ip access-lists xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1

Extended IP access list xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1 (per-user)

10 permit ip any any

A ACL de redirecionamento permite esse tráfego sem redirecionamento:

- Todo o tráfego para o ISE (10.48.66.74)

- Tráfego do Sistema de Nomes de Domínio (DNS - Domain Name System) e do Protocolo de Mensagens de Controle da Internet (ICMP - Internet Control Message Protocol)

Todo o tráfego restante deve ser redirecionado:

bsns-3750-5#show ip access-lists REDIRECT_POSTURE

Extended IP access list REDIRECT_POSTURE

10 deny ip any host 10.48.66.74 (153 matches)

20 deny udp any any eq domain

30 deny icmp any any (10 matches)

40 permit tcp any any eq www (78 matches)

50 permit tcp any any eq 443

O switch tem um SVI na mesma VLAN que o usuário:

interface Vlan10

ip address 192.168.1.10 255.255.255.0

Nas próximas seções, isso é modificado para apresentar o impacto potencial.

O tráfego não acessa a ACL de redirecionamento

Quando você tenta fazer ping em qualquer host, você deve receber uma resposta porque esse tráfego não é redirecionado. Para confirmar, execute este debug:

debug epm redirect

Para cada pacote ICMP enviado pelo cliente, as depurações devem apresentar:

Jan 9 09:13:07.861: epm-redirect:IDB=GigabitEthernet1/0/2: In

epm_host_ingress_traffic_qualify ...

Jan 9 09:13:07.861: epm-redirect:epm_redirect_cache_gen_hash:

IP=192.168.1.201 Hash=562

Jan 9 09:13:07.861: epm-redirect:IP=192.168.1.201: CacheEntryGet Success

Jan 9 09:13:07.861: epm-redirect:IP=192.168.1.201: Ingress packet on

[idb= GigabitEthernet1/0/2] didn't match with [acl=REDIRECT_POSTURE]

Para confirmar, examine a ACL:

bsns-3750-5#show ip access-lists REDIRECT_POSTURE

Extended IP access list REDIRECT_POSTURE

10 deny ip any host 10.48.66.74 (153 matches)

20 deny udp any any eq domain

30 deny icmp any any (4 matches)

40 permit tcp any any eq www (78 matches)

50 permit tcp any any eq 443

O tráfego alcança a ACL de redirecionamento

Cenário 1 - O host de destino está na mesma VLAN, existe e está SVI 10 UP

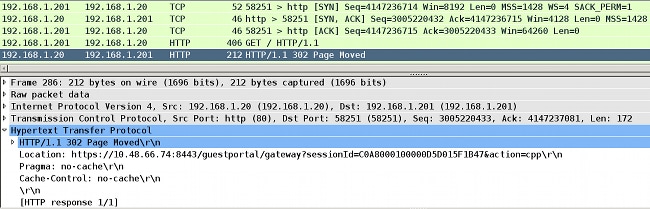

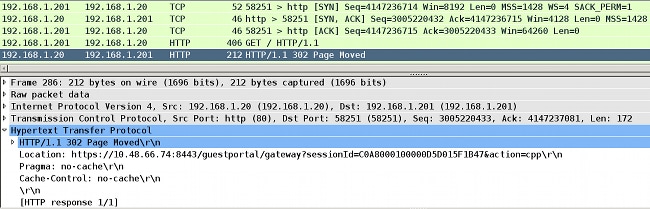

Quando você inicia o tráfego para o endereço IP que está diretamente na Camada 3 (L3) acessível pelo switch (a rede do switch tem uma interface SVI), isso é o que acontece:

- O cliente inicia uma solicitação de resolução ARP (Address Resolution Protocol) para o host de destino (192.168.1.20) na mesma VLAN e recebe uma resposta (o tráfego ARP nunca é redirecionado).

- O switch intercepta essa sessão, mesmo quando o endereço IP de destino não está configurado nesse switch. O handshake TCP entre o cliente e o switch foi concluído. Nesse estágio, nenhum outro pacote é enviado para fora do switch. Neste cenário, o cliente (192.168.1.201) iniciou uma sessão TCP com o outro host que existe nessa VLAN (192.168.1.20) e para o qual o switch tem uma interface SVI UP (com o endereço IP 192.168.1.10):

- Depois que a sessão TCP é estabelecida e a solicitação HTTP é enviada, o switch retorna a resposta HTTP com o redirecionamento para o ISE (cabeçalho Local).

Essas etapas são confirmadas por depurações. Há vários acertos de ACL:epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2]

matched with [acl=REDIRECT_POSTURE]

epm-redirect:Fill in URL=https://10.48.66.74:8443/guestportal/gateway?sessionId=

C0A8000100000D5D015F1B47&action=cpp for redirection

epm-redirect:IP=192.168.1.201: Redirect http request to https:

//10.48.66.74:8443/guestportal/gateway?sessionId=C0A8000100000D5D015F1B47&action=cpp

epm-redirect:EPM HTTP Redirect Daemon successfully created

Isso também pode ser confirmado por depurações mais detalhadas:debug ip http all

http_epm_http_redirect_daemon: got redirect request

HTTP: token len 3: 'GET'

http_proxy_send_page: Sending http proxy page

http_epm_send_redirect_page: Sending the Redirect page to ... - O cliente se conecta diretamente ao ISE (sessão Secure Sockets Layer (SSL) para 10.48.66.74:8443). Este pacote não aciona o redirecionamento:

epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2] didn't

match with [acl=REDIRECT_POSTURE]

Cenário 2 - O host de destino está na mesma VLAN, não existe e está SVI 10 UP

Se o host de destino 192.168.1.20 estiver inoperante (não responder), o cliente não receberá uma resposta ARP (o switch não interceptará o ARP) e o cliente não enviará um TCP SYN. O redirecionamento nunca ocorre.

É por isso que o NAC Agent usa um gateway padrão para uma descoberta. Um gateway padrão deve sempre responder e disparar redirecionamentos.

Cenário 3 - O host de destino está em uma VLAN diferente, existe e está SVI 10 UP

Veja o que acontece nesse cenário:

- O cliente tenta acessar HTTP://8.8.8.8.

- Essa rede não está em nenhuma SVI no switch.

- O cliente envia um TCP SYN para essa sessão para o gateway padrão 192.168.1.10 (endereço MAC destino conhecido).

- O redirecionamento é acionado exatamente da mesma maneira que no primeiro exemplo.

- O switch intercepta essa sessão e retorna uma resposta HTTP que é redirecionada para o servidor ISE.

- O cliente acessa o servidor ISE sem problemas (que o tráfego não é redirecionado).

Cenário 4 - O host de destino está em uma VLAN diferente, não existe e está SVI 10 UP

Este cenário é exatamente o mesmo que o Cenário 3. Não importa se o host de destino em uma VLAN remota existe ou não.

Cenário 5 - O host de destino está em uma VLAN diferente, existe e é SVI 10 INATIVO

Se o switch não tiver SVI UP na mesma VLAN que o cliente, ele ainda poderá executar o redirecionamento, mas somente quando condições específicas forem combinadas.

O problema para o switch é como retornar a resposta ao cliente de uma SVI diferente. É difícil determinar qual endereço MAC origem deve ser usado.

O fluxo é diferente de quando a SVI está ATIVA:

- O cliente envia um TCP SYN ao host em uma VLAN diferente (192.168.2.20) com um endereço MAC de destino definido para um gateway padrão que é definido no switch upstream. Esse pacote alcança a ACL de redirecionamento, que é mostrada pelas depurações.

- O switch verifica se tem um roteamento de volta para o cliente. Lembre-se de que a SVI 10 está INATIVA.

- Se o switch não tiver outra SVI que tenha um roteamento de volta para o cliente, esse pacote não será interceptado ou redirecionado, mesmo quando os logs do Enterprise Policy Manager (EPM) indicarem que a ACL foi atingida. O host remoto pode retornar um SYN ACK, mas o switch não tem um roteamento de volta para o cliente (VLAN10) e descarta o pacote. O pacote não pode ser simplesmente comutado de volta (L2), porque atingiu a ACL de redirecionamento.

- Se o switch tiver um roteamento para a VLAN do cliente através de um SVI diferente, ele interceptará esse pacote e executará o redirecionamento normalmente. A resposta com URL-redirect não vai diretamente para o cliente, mas através de um switch/roteador diferente com base na decisão de roteamento.

Observe a assimetria aqui:

- O tráfego recebido do cliente é interceptado localmente pelo switch.

- A resposta para isso, que inclui o redirecionamento HTTP, é enviada através do switch upstream com base no roteamento.

- É quando podem ocorrer problemas típicos com o firewall, e um desvio de TCP é necessário.

- O tráfego para o ISE que não é redirecionado é simétrico. Somente o redirecionamento é assimétrico.

Cenário 6 - O host de destino está em uma VLAN diferente, não existe e está SVI 10 INATIVO

Este cenário é exatamente o mesmo que o cenário 5. Não importa se o host remoto existe. O roteamento correto é o que é importante.

Cenário 7 - Serviço HTTP inoperante

Conforme apresentado no Cenário 6, o processo HTTP no switch desempenha um papel importante. Se o serviço HTTP estiver desabilitado, o EPM mostrará que o pacote alcança a ACL de redirecionamento:

epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2] matched

with [acl=REDIRECT_POSTURE]

No entanto, o redirecionamento nunca ocorre.

O serviço HTTPS no switch não é necessário para um redirecionamento HTTP, mas é necessário para o redirecionamento HTTPS. O NAC Agent pode usar ambos para descoberta do ISE. Portanto, é aconselhável ativar ambos.

Redirecionar ACL - Porta e protocolos incorretos, sem redirecionamento

Observe que o switch só pode interceptar o tráfego HTTP ou HTTPS que funciona em portas padrão (TCP/80 e TCP/443). Se o HTTP/HTTPS funcionar em uma porta não padrão, ela poderá ser configurada com o comando ip port-map http. Além disso, o switch deve ter seu servidor HTTP escutando nessa porta (ip http port).

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

13-Feb-2014

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback