Exemplo de configuração de acesso ao portal administrativo do ISE com credenciais do AD

Contents

Introdução

Este documento descreve um exemplo de configuração para o uso do Microsoft Ative Diretory (AD) como um armazenamento de identidade externo para acesso administrativo à GUI de gerenciamento do Cisco Identity Services Engine (ISE).

Pré-requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Configuração do Cisco ISE versões 1.1.x ou posterior

- AD da Microsoft

Componentes usados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ISE versão 1.1.x

- Windows Server 2008 versão 2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Configurar

Use esta seção para configurar o para o uso do Microsoft AD como um armazenamento de identidade externo para acesso administrativo à GUI de gerenciamento do Cisco ISE.

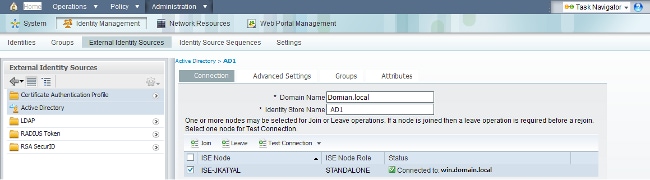

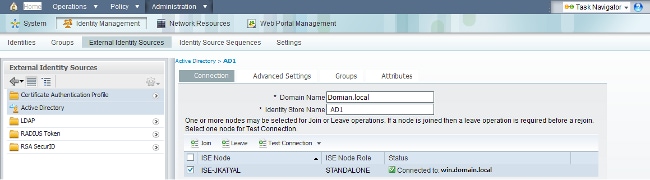

Junte-se ao ISE para o AD

- Navegue até Administração > Gerenciamento de identidades > Fontes de identidade externas > Ative Diretory.

- Insira o nome de domínio do AD e o nome do armazenamento de identidade e clique em Ingressar.

- Insira as credenciais da conta do AD que pode adicionar e fazer alterações em objetos de computador e clique em Salvar configuração.

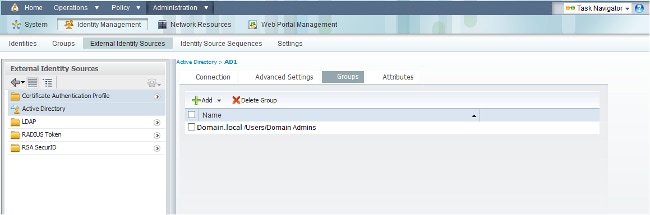

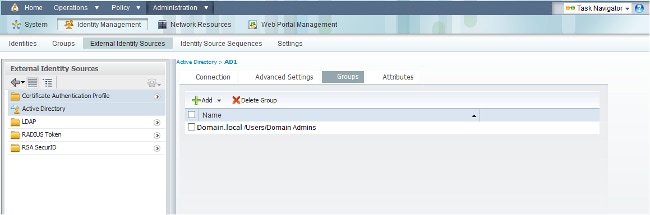

Selecionar grupos de diretórios

- Navegue até Administração > Gerenciamento de identidades > Fontes de identidade externas > Ative Diretory > Grupos > Adicionar > Selecionar grupos do diretório.

- Importe pelo menos um Grupo do AD ao qual o administrador pertence.

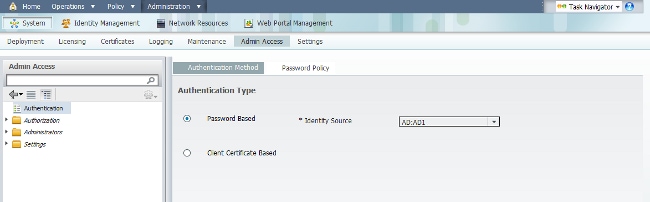

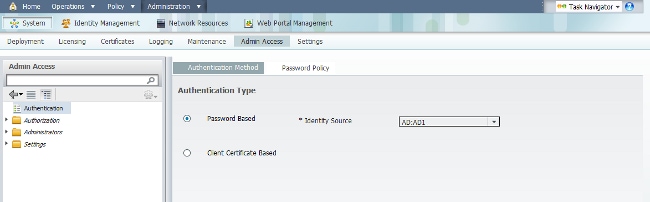

Habilitar Acesso Administrativo para AD

Conclua estas etapas para habilitar a autenticação baseada em senha para o AD:

- Navegue até Administração > Sistema > Acesso de administração > Autenticação.

- Na guia Método de autenticação, selecione a opção Baseado em senha.

- Selecione AD no menu suspenso Identity Source.

- Clique em Save Changes.

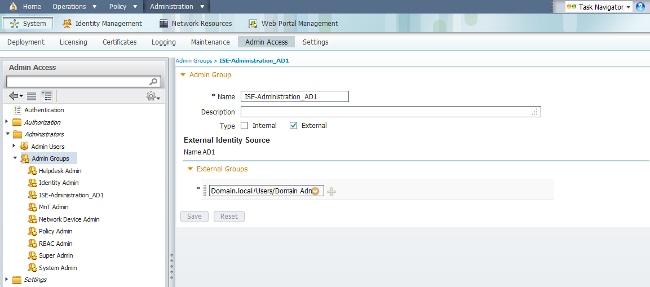

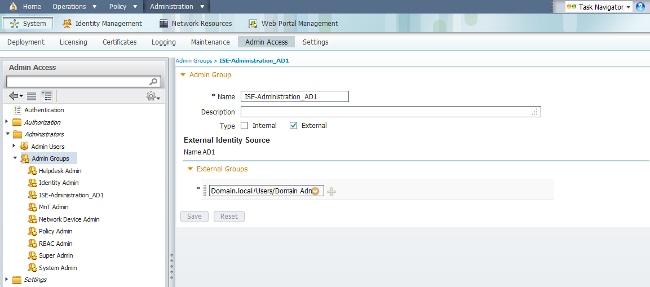

Configurar o grupo de administração para o mapeamento do grupo do AD

Defina um grupo de administradores do Cisco ISE e mapeie-o para um grupo do AD. Isso permite autorização para determinar as permissões de RBAC (Controle de Acesso Baseado em Função) para o administrador com base na associação de grupo no AD.

- Navegue até Administração > Sistema > Acesso de administração > Administradores > Grupos de administração.

- Clique em Add no cabeçalho da tabela para exibir o novo painel de configuração do Grupo de administração.

- Digite o nome do novo grupo Admin.

- No campo Tipo, marque a caixa de seleção Externo.

- No menu suspenso External Groups, selecione o grupo AD para o qual você deseja que esse grupo de administradores mapeie, conforme definido na seção Select Diretory Groups.

- Clique em Save Changes (Salvar alterações).

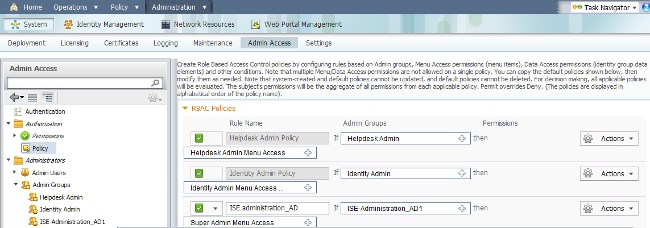

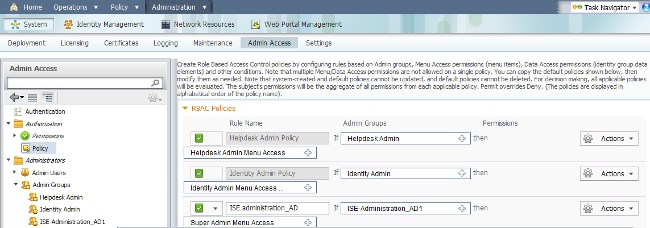

Definir permissões RBAC para o grupo de administradores

Conclua estas etapas para atribuir permissões RBAC aos grupos de administradores criados na seção anterior:

- Navegue até Administration > System > Admin Access > Authorization > Policy.

- No menu suspenso Actions à direita, selecione Insert New Policy Below para adicionar uma nova política.

- Crie uma nova regra chamada ISE_administration_AD, mapeie-a com o Grupo Admin definido na seção Habilitar Acesso Administrativo para AD e atribua permissões a ela.

- Clique em Save Changes e a confirmação das alterações salvas será exibida no canto inferior direito da GUI.

Acessar o ISE com credenciais do AD

Conclua estas etapas para acessar o ISE com credenciais do AD:

- Encerre a sessão da GUI administrativa.

- Selecione AD1 no menu suspenso Identity Source.

- Insira o nome de usuário e a senha do banco de dados do AD e faça logon.

Verificar

Para confirmar se sua configuração funciona corretamente, verifique o nome de usuário autenticado no canto superior direito da GUI do ISE.

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

09-Sep-2013

|

Versão inicial |

Feedback

Feedback