Introdução

Este documento descreve como instalar um certificado assinado por uma autoridade de certificação (CA) de terceiros no Cisco Identity Services Engine (ISE).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento da infraestrutura básica de chave pública.

Componentes Utilizados

As informações neste documento são baseadas no Cisco Identity Services Engine (ISE) Release 3.0. A mesma configuração se aplica às releases 2.X

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Esse processo é o mesmo, independentemente da função do certificado final (autenticação EAP, Portal, Admin e pxGrid).

Configurar

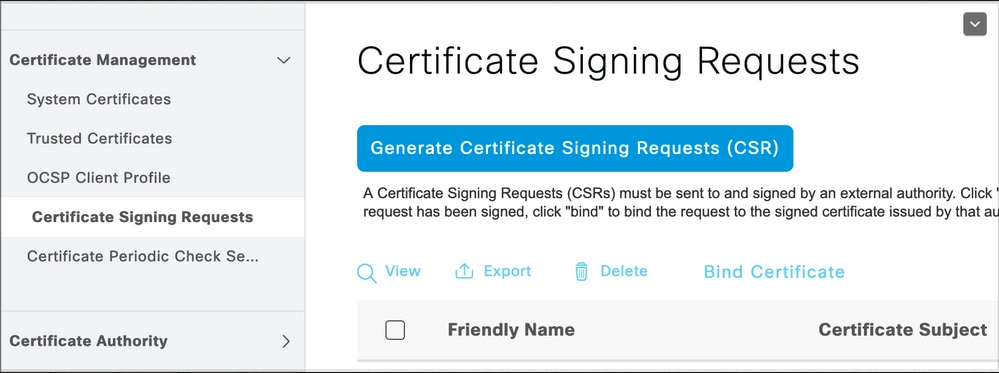

Etapa 1. Gerar CSR (Certificate Signing Request, Solicitação de assinatura de certificado).

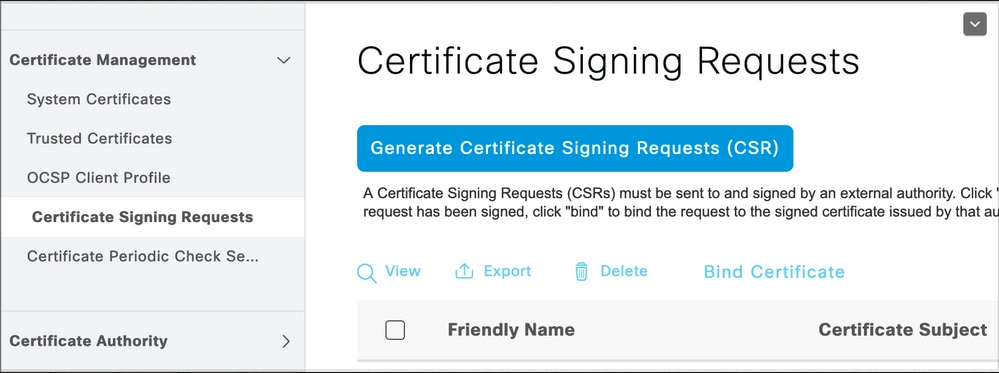

Para gerar o CSR, navegue para Administration > Certificates > Certificate Signing Requests e clique em Generate Certificate Signing Requests (CSR).

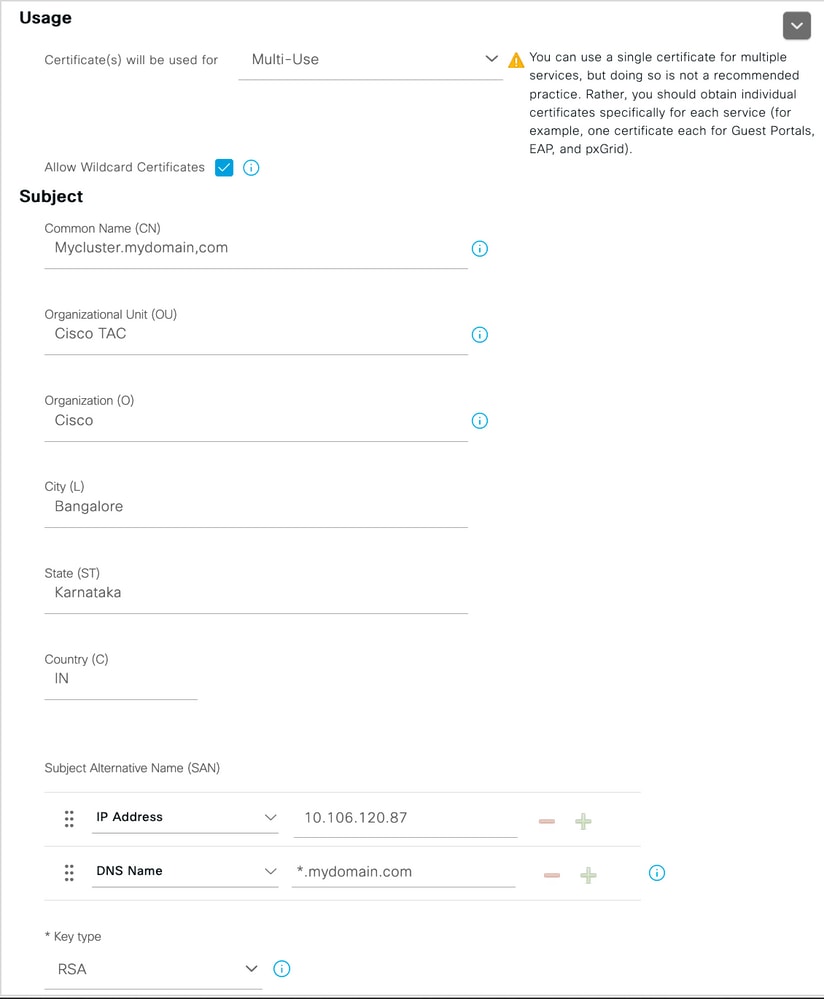

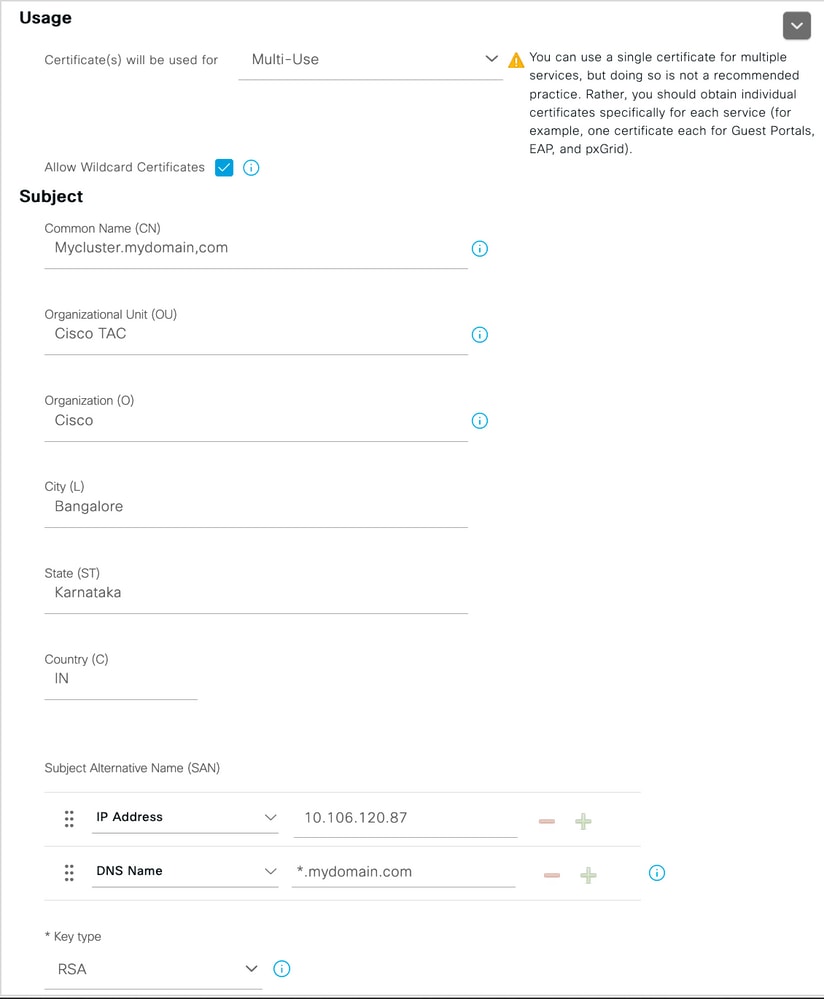

- Na seção Uso, selecione a função a ser usada no menu suspenso. Se o certificado for usado para várias funções, você poderá selecionar Multiuso. Depois que o certificado é gerado, as funções podem ser alteradas, se necessário.

- Selecione o nó para o qual o certificado pode ser gerado.

- Preencha as informações conforme necessário (Unidade organizacional, Organização, Cidade, Estado e País).

Note: No campo Nome comum (CN), o ISE preenche automaticamente o nó Nome de domínio totalmente qualificado (FQDN).

Caracteres curinga:

- Se o objetivo for gerar um certificado curinga, marque a caixa Permitir certificados curinga.

- Se o certificado for usado para autenticações EAP, o símbolo * não deverá estar no campo CN do assunto, pois os solicitantes do Windows rejeitam o certificado do servidor.

- Mesmo quando Validate Server Identity está desabilitado no solicitante, o handshake SSL pode falhar quando o * está no campo CN.

- Em vez disso, um FQDN genérico pode ser usado no campo CN e, em seguida, o

*.domain.com pode ser usado no campo Nome DNS da SAN (Nome alternativo do assunto).

Note: Algumas Autoridades de Certificação (CA) podem adicionar o curinga (*) ao CN do certificado automaticamente, mesmo que ele não esteja presente no CSR. Neste cenário, uma solicitação especial deve ser feita para evitar essa ação.

Exemplo de CSR de certificado de servidor individual:

Exemplo de CSR curinga:

Note: Cada endereço IP de nó(s) de implantação pode ser adicionado ao campo SAN para evitar um aviso de certificado quando você acessa o servidor por meio do endereço IP.

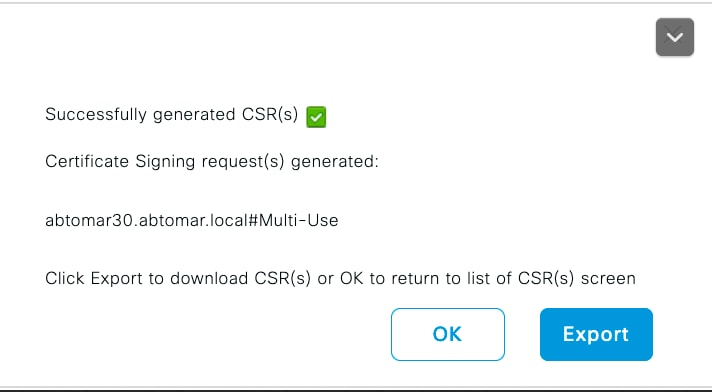

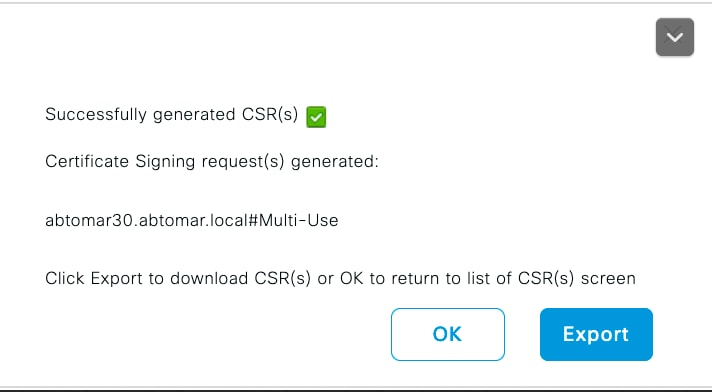

Depois que o CSR é criado, o ISE exibe uma janela pop-up com a opção de exportá-lo. Depois de exportado, esse arquivo deve ser enviado à CA para assinatura.

Etapa 2. Importar uma Nova Cadeia de Certificados.

A Autoridade de Certificação retorna o certificado de servidor assinado junto com a cadeia completa de certificados (Raiz/Intermediário). Depois de recebido, siga estas etapas para importar os certificados para o servidor ISE:

- Para importar qualquer certificado raiz e (ou) intermediário fornecido pela CA, navegue para Administração > Certificados > Certificados de Confiabilidade.

- Clique em Importar e escolha o certificado Raiz e/ou Intermediário e marque as caixas de seleção relevantes conforme foram aplicadas ao envio.

- Para importar o certificado do servidor, navegue para Administração > Certificados > Solicitações de assinatura de certificado.

- Selecione o CSR criado anteriormente e clique em Bind Certificate.

- Selecione o novo local do certificado e o ISE vinculará o certificado à chave privada criada e armazenada no banco de dados.

Note: Se a função de administrador tiver sido selecionada para esse certificado, os serviços do servidor ISE específicos serão reiniciados.

Caution: Se o certificado importado for para o Nó de Administração Primário da implantação e se a função Admin estiver selecionada, os serviços em todos os nós serão reiniciados um após o outro. Isso é esperado e um tempo de inatividade é recomendado para executar essa atividade.

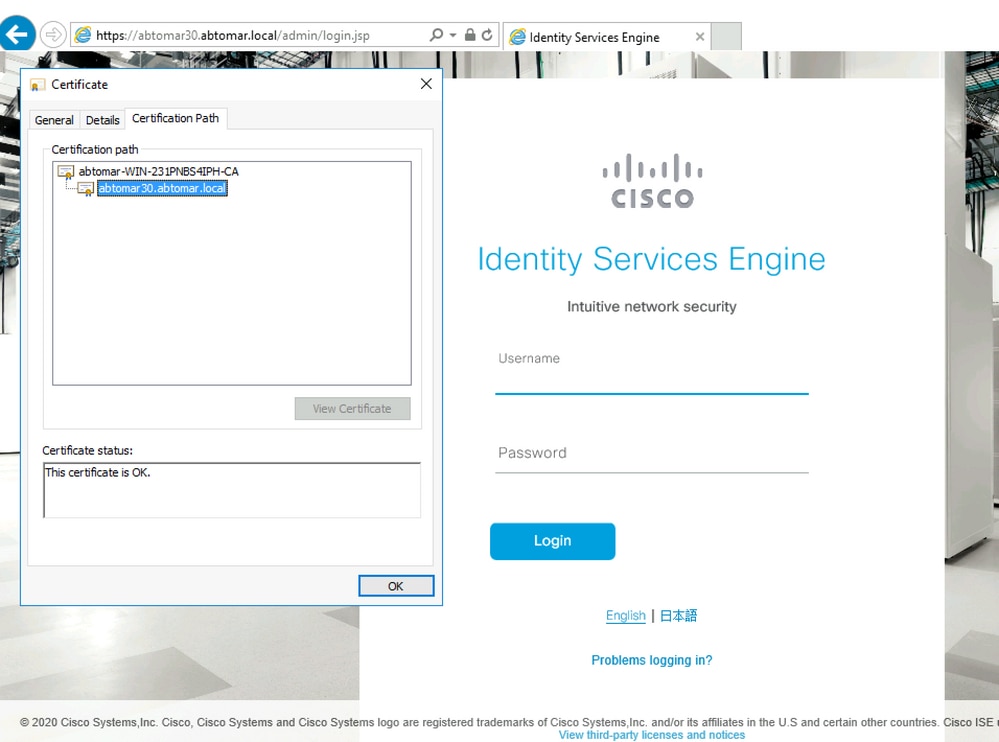

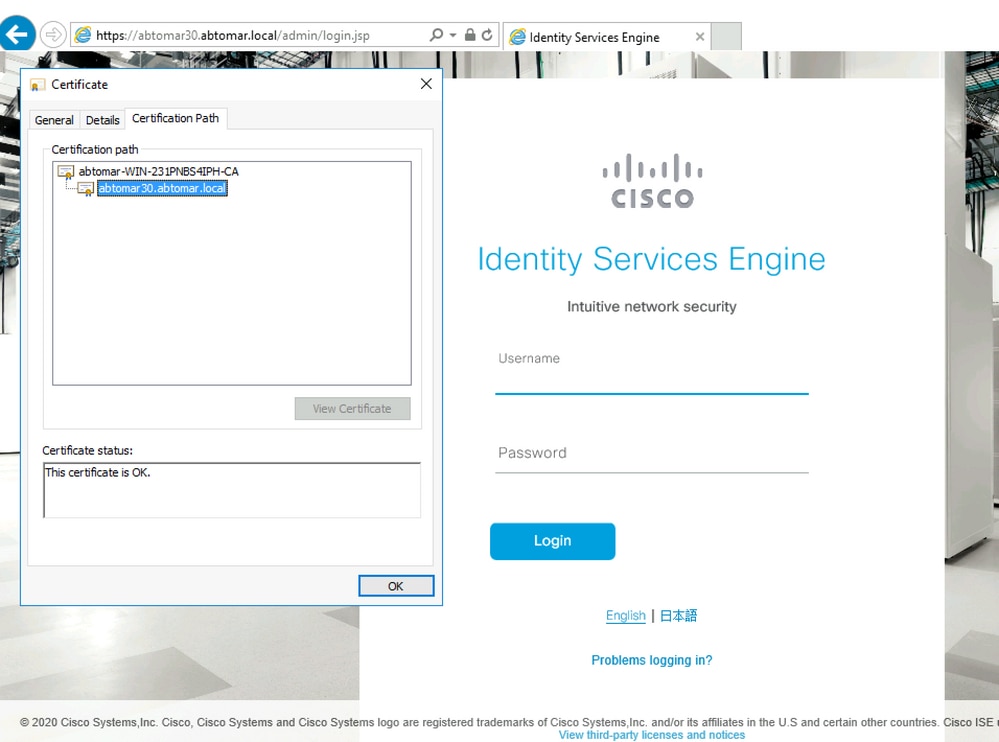

Verificar

Se a função de administrador foi selecionada durante a importação do certificado, você pode verificar se o novo certificado está no lugar carregando a página de admin no navegador. O navegador deve confiar no novo certificado de administrador, desde que a cadeia tenha sido criada corretamente e a cadeia de certificados seja confiável para o navegador.

Para verificação adicional, selecione o símbolo de bloqueio no navegador e, no caminho do certificado, verifique se a cadeia completa está presente e é confiável para a máquina. Este não é um indicador direto de que a cadeia completa foi passada corretamente pelo servidor, mas um indicador de que o navegador pode confiar no certificado do servidor com base em seu repositório de confiança local.

Troubleshooting

O requerente não confia no certificado de servidor local do ISE durante uma autenticação dot1x

Verifique se o ISE está passando a cadeia completa de certificados durante o processo de handshake SSL.

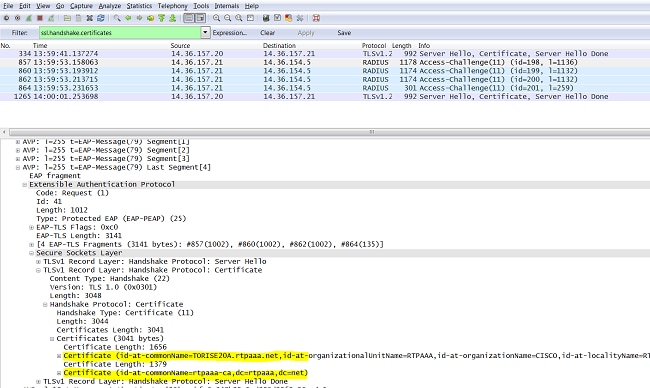

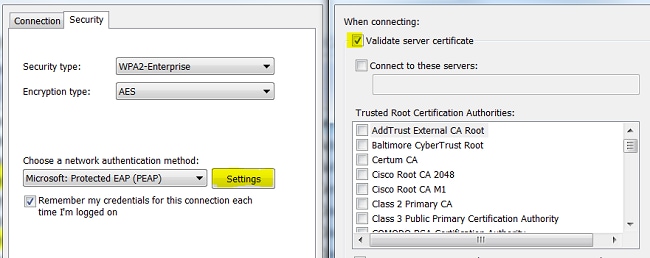

Ao usar métodos EAP que exigem um certificado de servidor (ou seja, PEAP) e Validar Identidade do Servidor estiver selecionado, o requerente valida a cadeia de certificados usando os certificados que tem em seu armazenamento confiável local como parte do processo de autenticação. Como parte do processo de handshake SSL, o ISE apresenta seu certificado e também todos os certificados raiz e (ou) intermediários presentes em sua cadeia. O solicitante não poderá validar a identidade do servidor se a cadeia estiver incompleta. Para verificar se a cadeia de certificados é passada de volta para o cliente, você pode executar as próximas etapas:

- Para obter uma captura do ISE (TCPDump) durante a autenticação, navegue para Operations > Diagnostic Tools > General Tools > TCP Dump.

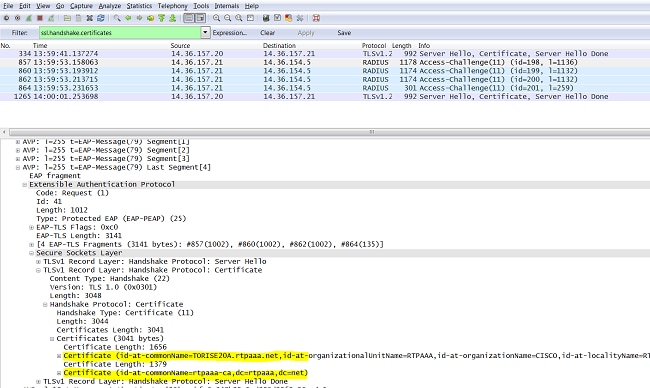

- Baixe/abra a captura e aplique o filtro ssl.handshake.certificates no Wireshark e encontre um desafio de acesso.

- Depois de selecionado, navegue para Expandir Protocolo Radius > Pares de valores de atributo > Último segmento de mensagem EAP > Protocolo de autenticação extensível > Secure Sockets Layer > Certificado > Certificados.

Cadeia de certificados na captura.

Se a cadeia estiver incompleta, navegue para Administração do ISE > Certificados > Certificados de Confiabilidade e verifique se os certificados Raiz e (ou) Intermediário estão presentes. Se a cadeia de certificados for aprovada com êxito, a própria cadeia deve ser verificada como válida usando o método descrito aqui.

Abra cada certificado (servidor, intermediário e raiz) e verifique a cadeia de confiança fazendo a correspondência do identificador da chave do assunto (SKI) de cada certificado com o identificador da chave da autoridade (AKI) do próximo certificado na cadeia.

Exemplo de uma cadeia de certificados.

A Cadeia de Certificados ISE está Correta, mas o Ponto de Extremidade Rejeita o Certificado do Servidor ISE durante a Autenticação

Se o ISE estiver apresentando sua cadeia completa de certificados durante o handshake SSL e o requerente ainda estiver rejeitando a cadeia de certificados; a próxima etapa é verificar se os certificados Raiz e/ou Intermediários estão no Local Trust Store do cliente.

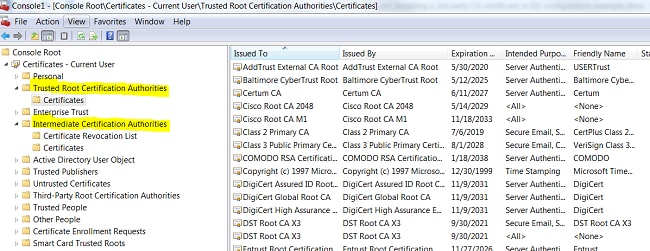

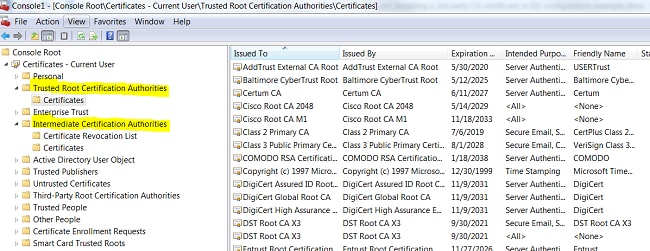

Para verificar isso a partir de um dispositivo do Windows, navegue para mmc.exe Arquivo > Add-Remove Snap-in. Na coluna Snap-ins disponíveis, selecione Certificados e clique em Adicionar. Selecione Minha conta de usuário ou conta do computador, dependendo do tipo de autenticação em uso (Usuário ou Computador) e clique em OK.

Na exibição do console, selecione Autoridades de Certificação Raiz Confiáveis e Autoridades de Certificação Intermediárias para verificar a presença de Certificado Raiz e Intermediário no armazenamento confiável local.

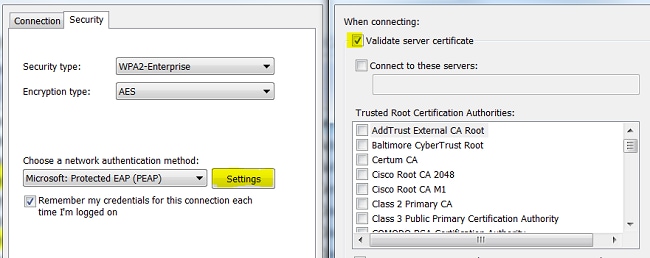

Uma maneira fácil de verificar se este é um problema de verificação de identidade do servidor, desmarque Validar certificado do servidor na configuração do perfil do solicitante e teste-o novamente.

Informações Relacionadas

Feedback

Feedback