Integrar o ISE 3.3 com o DNAC

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve os procedimentos para integrar o ISE 3.3 com o Cisco DNA Center (DNAC) usando conexões pxGrid.

Pré-requisitos

- Acesso de leitura/gravação ERS.

- Nenhum servidor proxy entre o ISE e o Catalyst Center.

- O PxGrid precisa ser habilitado no ISE.

- O FQDN é necessário para a integração, não apenas um endereço IP (certificado).

- Se estiver usando o Certificado emitido pela Empresa, será necessário VIP + IP real para o Cluster do Catalyst Center.

- As credenciais da CLI no ISE não são mais usadas para integração, apenas o acesso baseado em API é suportado.

- O alcance de Ip é necessário.

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Identity Services Engine 3.3

- DNA da Cisco

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Identity Services Engine versão 3.3

-

DNA da Cisco

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

A solução SD-Access é fornecida por meio de uma combinação do Cisco Catalyst Center, do Cisco® Identity Services Engine (ISE) e de plataformas de dispositivos com e sem fio que possuem funcionalidade de estrutura.

A automação, a análise, a visibilidade e o gerenciamento do Cisco Catalyst Center são ativados através do software Cisco Catalyst Center. O SD-Access faz parte desse software e é usado para projetar, provisionar, aplicar políticas e facilitar a criação de uma rede de campus inteligente com e sem fio com segurança.

O ISE é um componente integral do SD-Access para implementar a política de controle de acesso à rede. O ISE executa a implementação da política, permitindo o mapeamento dinâmico de usuários e dispositivos para grupos escaláveis e simplificando a aplicação da política de segurança de ponta a ponta. No ISE, os usuários e dispositivos são mostrados em uma interface simples e flexível. O ISE se integra ao Cisco Catalyst Center usando as APIs Cisco Platform Exchange Grid (pxGrid) e Representational State Transfer (REST) para notificações de eventos de endpoint e automação de configurações de política no ISE.

É essencial compreender que o Cisco Identity Services Engine (ISE) é uma parte vital do Cisco DNA Center. Ele oferece serviços centrais baseados em objetivos, como:

1. AAA (RADIUS e TACACS+)

2. Visibilidade da rede

3. Integração de usuários e dispositivos

4. Políticas de segurança

5. Macro e microssegmentação

Para utilizar esses serviços, o Cisco DNA Center deve ser integrado ao ISE para estabelecer uma relação de confiança. Este guia fornece instruções passo a passo para concluir o processo de integração.

Configurar

Configuração do ISE

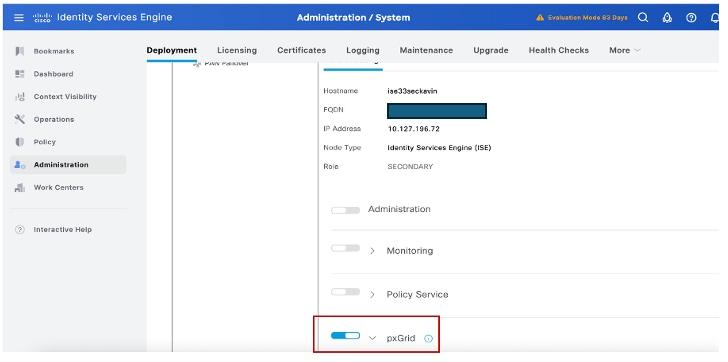

Passo 1: O Pxgrid deve estar habilitado no ISE .

O serviço PxGrid deve ser habilitado em System > Deployment > Edit Node > PxGrid, como mostrado na imagem:

Note: No caso de um ambiente distribuído, você pode ter o pxgrid persona sendo executado em dois nós do ISE. A recomendação em um ambiente distribuído é executar o pxgrid persona em nós não administrativos.

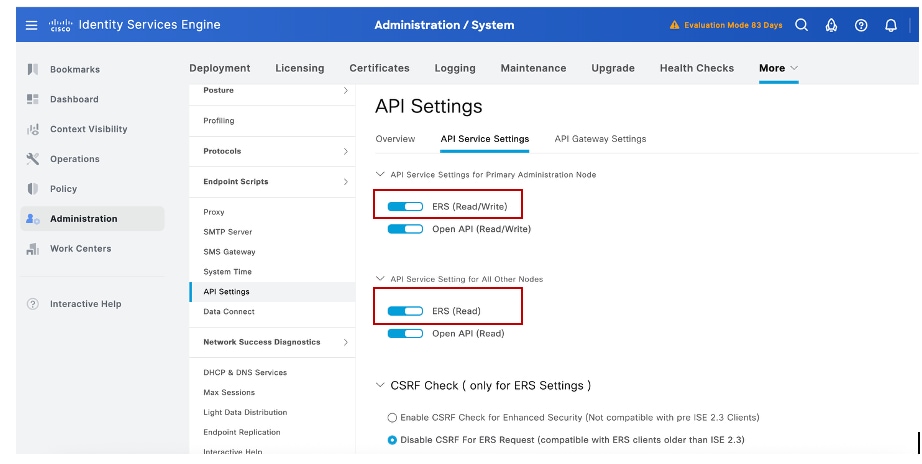

Passo 2: Habilitar leitura/gravação de serviços RESTful (ERS):

Para habilitar os serviços de Transferência de Estado Representacional (REST) e Interface de Programação de Aplicativo (API) no ISE, a Leitura/Gravação ERS deve ser habilitada em Administração > Sistema > Configurações > Configurações ERS > Habilitar ERS para Leitura/Gravação, conforme mostrado na imagem:

Note: Em um ambiente ISE distribuído, verifique se a opção Habilitar ERS para leitura está selecionada, caso contrário, a sessão ERS poderá ser ativada no administrador principal, mas não no secundário.

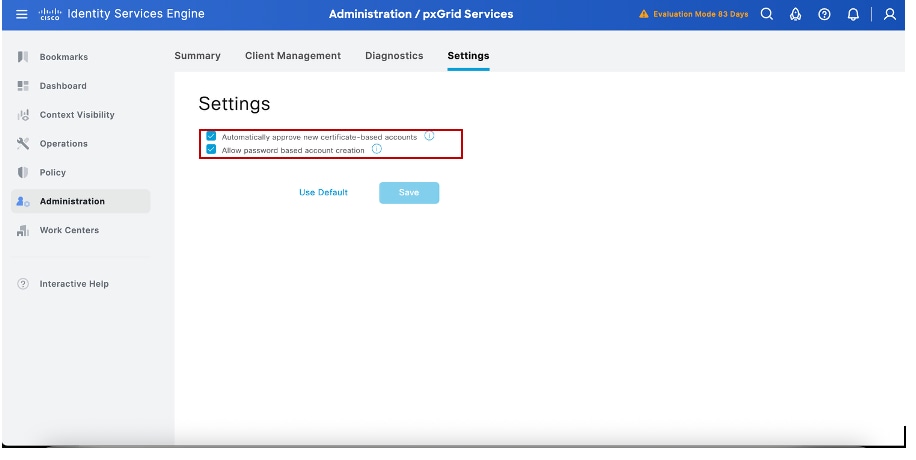

Passo 3: Verifique se ambas as configurações estão ativadas conforme mostrado em Administration > pxGrid Services > Settings.

Habilitar Aprovar automaticamente novas contas baseadas em certificado.

Habilite Permitir criação de conta baseada em senha.

Isso permite que os clientes pxGrid sejam aprovados automaticamente.

Configuração do Cisco DNA

Passo 1: Faça login no Cisco DNAGUI.

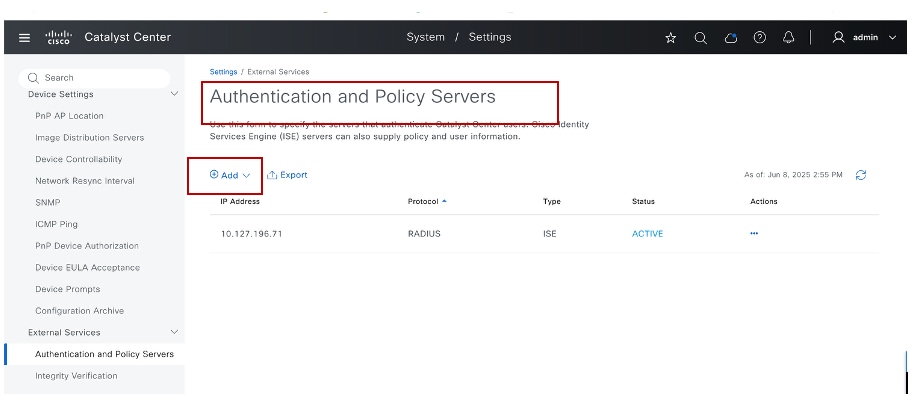

Passo 2: Navegue até System Settings > Settings > Authentication and Policy Servers (Configurações do sistema > Configurações > Autenticação e Servidores de políticas).

Passo 3: Clique em Add. No menu suspenso, selecione ISE:

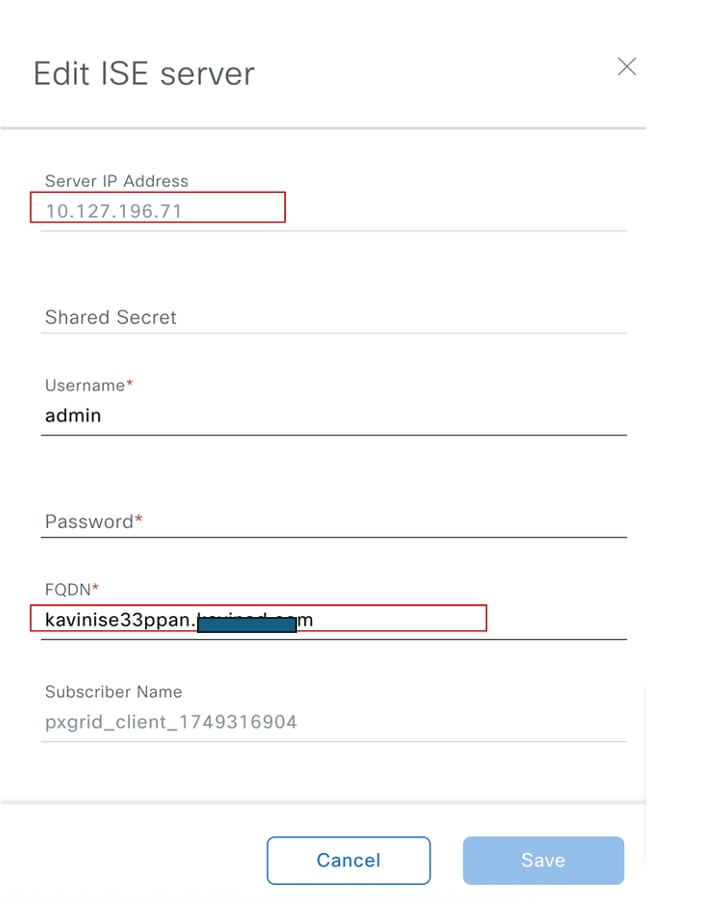

Passo 4: Adicione todos os detalhes como mostrado:

Endereço IP do servidor: endereço IP do nó Admin primário do ISE.

Shared secret: Esse é o segredo compartilhado Radius para os switches quando eles são enviados para o ISE pelo Cisco DNA como dispositivos de rede.

Nome de usuário/Senha: Credenciais de administrador do ISE.

FQDN FQDN do nó do administrador primário do ISE.

Nome do assinante: Esse é o nome mostrado em Pxgrid Services no ISE quando o Cisco DNA inicia uma solicitação de assinatura no ISE Pxgrid.

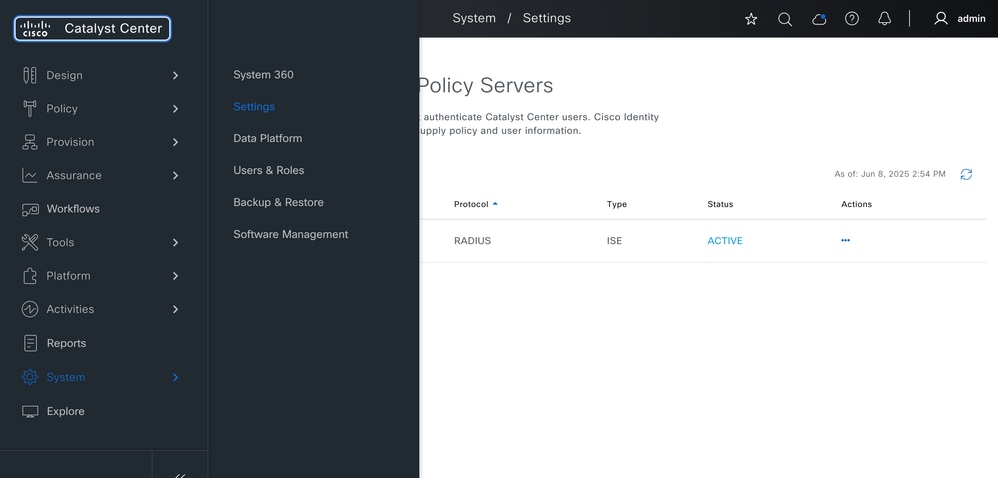

Verificar

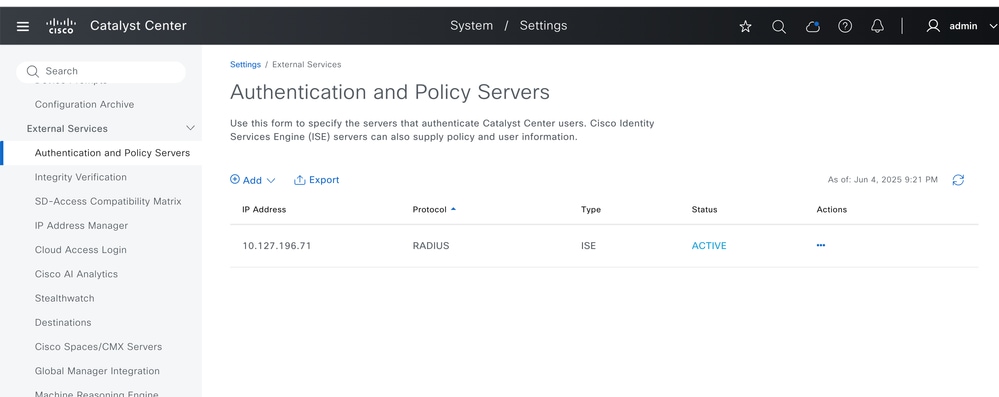

- Navegue atéConfigurações do sistema > Configurações > Servidores de autenticação e política.

- O status de integração do ISE será exibido como Ativo.

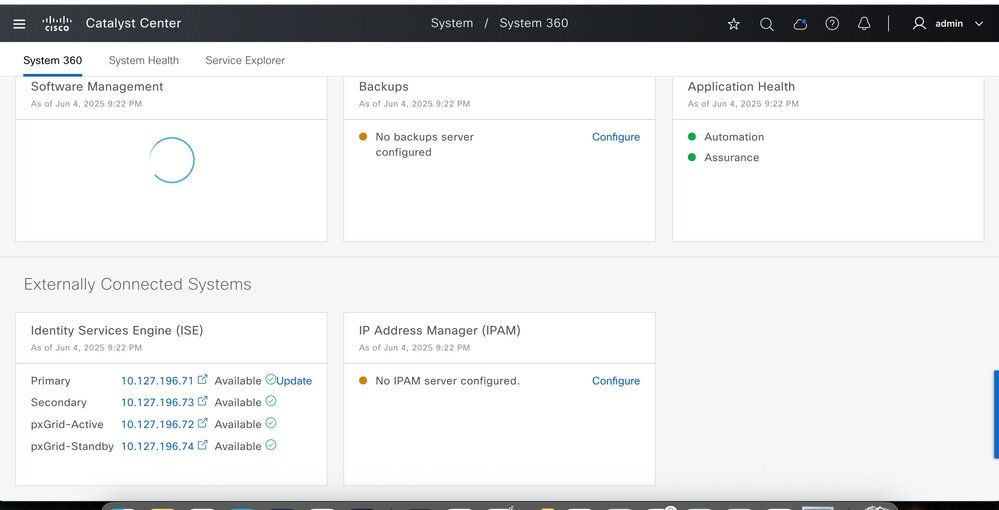

Navegue até Configurações >Sistema 360:

Os servidores ISE são mostrados como Disponível em Sistemas Conectados Externamente, conforme mostrado:

Troubleshooting

Defina estes componentes no nível de depuração no ISE:

- PxGrid

- Infraestrutura

- ERS

Note: Antes de iniciar a integração do Cisco DNA-ISE, complete os logs de serviço com estes comandos:

Os logs podem ser verificados ao vivo no Cisco DNA CLI usando estes comandos:

- maglev$ magctl service logs -rf ise-bridge

- maglev$ magctl service logs -rf network-design -c network-design-service

Seção A: Fluxo de mensagens de registro no Cisco DNA para uma integração bem-sucedida

Passo 1: Buscando credenciais do ISE.

06/2025/07 17:21:41 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

025-06-07 17:21:41,905 | INFORMAÇÕES | MessageListenerContainer-6 | | c.c.a.c.impl.AARasClientImpl | AARasClientImpl - criar api. UUID RBAC - nulo | correlaçãoId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFORMAÇÕES | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlaçãoId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFORMAÇÕES | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | Etapa: Buscando iseUsername, isePassword, iseHostIp, iseHostName,iseSshKey, apicEmIp, apicEmFqdn | correlaçãoId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFORMAÇÕES | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlaçãoId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFORMAÇÕES | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | Chamando o serviço GO para confiança ISE CREATE | correlaçãoId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFORMAÇÕES | MessageListenerContainer-6 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | Criação de carga de API para chamar o serviço GO para a solicitação CREATE do ISE com ip: 10.127.196.71 e nome do host: l | correlaçãoId=1978f306-0857-467d-b974-6444a163f742

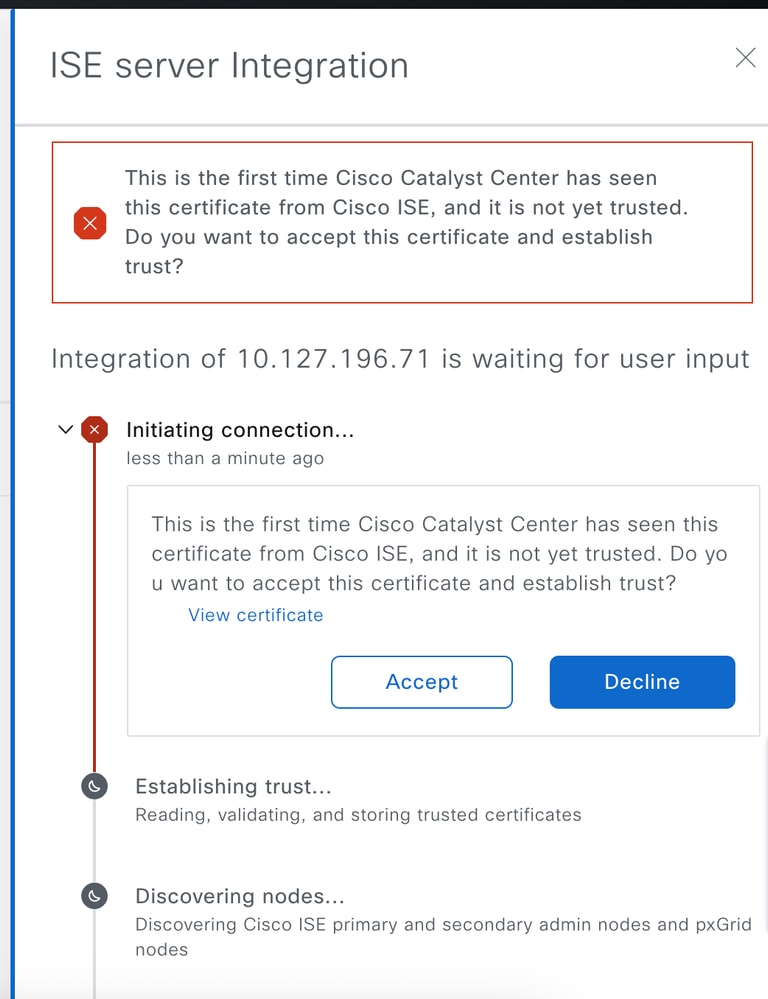

Passo 2: Erro de certificado aguardando aceitação se o certificado é autoassinado e não confiável.

07/06 17:21:42 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

06/2025/07 17:21:42 [DEBUG] GET https://10.127.196.71/admin/API/PKI/TrustCertificates

06/2025/07 17:21:44 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025-06-07 17:21:44,730 | INFORMAÇÕES | qtp480903748-238 | | c.c.a.c.s.c.IseIntegrationStatusController | Atualizar a etapa de status de integração do ISE para o StepName =INITIATE_CONNECTION_TO_ISE | correlaçãoId=831c9c36-d534-415d-86d6-

2025-06-07 17:21:44,964 | ERRO | MessageListenerContainer-6 | | c.c.a.c.s.h.CreateAaaMessageHandler | Certificado aguardando aceitação do usuário {0} | correlaçãoId=1978f306-0857-467d-b974-6444a163f742

com.cisco.apicem.commonsettings.service.exception.CertificateWaitingUserAcceptanceException: {"i18n":{"code":"NCND80015"}}

em com.cisco.apicem.commonsettings.service.util.GoTrustEstablishmentUtil.callGoServiceForTrustProcessing(GoTrustEstablishmentUtil.java:139) ~[classes/:na]

em com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.establishTrustWithPAN(CiscoISEManager.java:215) ~[classes/:na]

em com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.establishTrust(CiscoISEManager.java:184) ~[classes/:na]

em com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:554) ~[classes/:na]

em com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:536) ~[classes/:na]

em com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRequest(CreateAaaMessageHandler.java:143) ~[classes/:na]

em com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler_aroundBody0(GrapevineMessageListener.java:485) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

em com.cisco.grapevine.amqp.impl.GrapevineMessageListener$AjcClosure1.run(GrapevineMessageListener.java:1) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

em org.asptj.runtime.reflexo.JoinPointImpl.proceda(JoinPointImpl.java:167) ~[aspetjrt-1.9.6.jar:na]

em com.cisco.enc.i18n.localization.aop.EnableI18nOnRequestHandler.getEmptyResponse(EnableI18nOnRequestHandler.java:26) ~[i18n-7.1.722.60901.jar:7.1.722.60901]

em com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler(GrapevineMessageListener.java:452) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

em com.cisco.grapevine.amqp.impl.GrapevineMessageListener.onMessage(GrapevineMessageListener.java:273) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

em org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.doInvokeListener(AbstractMessageListenerContainer.java:856) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

em org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.invokeListener(AbstractMessageListenerContainer.java:779) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

em org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$001(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

em org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$1.invokeListener(SimpleMessageListenerContainer.java:208) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

em org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.invokeListener(SimpleMessageListenerContainer.java:1381) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

em org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.executeListener(AbstractMessageListenerContainer.java:760) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

em org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.doReceiveAndExecute(SimpleMessageListenerContainer.java:1324) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

em org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.receiveAndExecute(SimpleMessageListenerContainer.java:1294) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

em org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$1800(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

em org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$AsyncMessageProcessingConsumer.run(SimpleMessageListenerContainer.java:1550) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

em java.base/java.lang.Thread.run(Thread.java:834) ~[na:na]

2025-06-07 17:21:46,284 | INFORMAÇÕES | qtp480903748-916 | | c.c.a.c.s.util.CommonSettingsUtil | Valor de BD recuperado para MultiCisco DNAConfigurationTable = MultiCisco DNAConfigurationTable[clusterUuid=878771ce-8f93-44a5-82c9-3561e14c2d77,createTime=2024-08-23 14:18:11.381,inMultiCisco DNAMode=false,lastUpdatedTime=23-08-2024 14:18:11.381,multiCisco DNAFeatureEnabled=false,instanceUuid=7f606daa-ca05-472b-b45c-fe8dfead1717,instanceId=7007,authEntityId=7007,authEntityClass=1586401731,instanceTenantId=66c88fc4104bdex9541d | correlaçãoId=5888c4bb-f407-4771-97e6-e5c9a9e08746

Passo 3: Aceitação de certificado invocada.

17:22:05,574 | INFORMAÇÕES | qtp480903748-909 | | c.c.a.c.s.controller.AAAController | Certificado de entrada aceito pelo usuário?: verdadeiro | correlaçãoId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,581 | INFORMAÇÕES | MessageListenerContainer-9 | | c.c.a.c.s.h.CreateAaaMessageHandler | Entrando na fase de confirmação do certificado do usuário | correlaçãoId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFORMAÇÕES | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlaçãoId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFORMAÇÕES | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | Etapa: Buscando iseUsername, isePassword, iseHostIp, iseHostName, iseSshKey, apicEmIp, apicEmFqdn | correlaçãoId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFORMAÇÕES | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlaçãoId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFORMAÇÕES | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | Chamando o serviço GO para ISE trust CERT_ACCEPT | correlaçãoId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFORMAÇÕES | MessageListenerContainer-9 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | Criação de carga de API para chamar o serviço GO para solicitação CERT_ACCEPT do ISE com ip: 10.127.196.71 e nome do host: | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

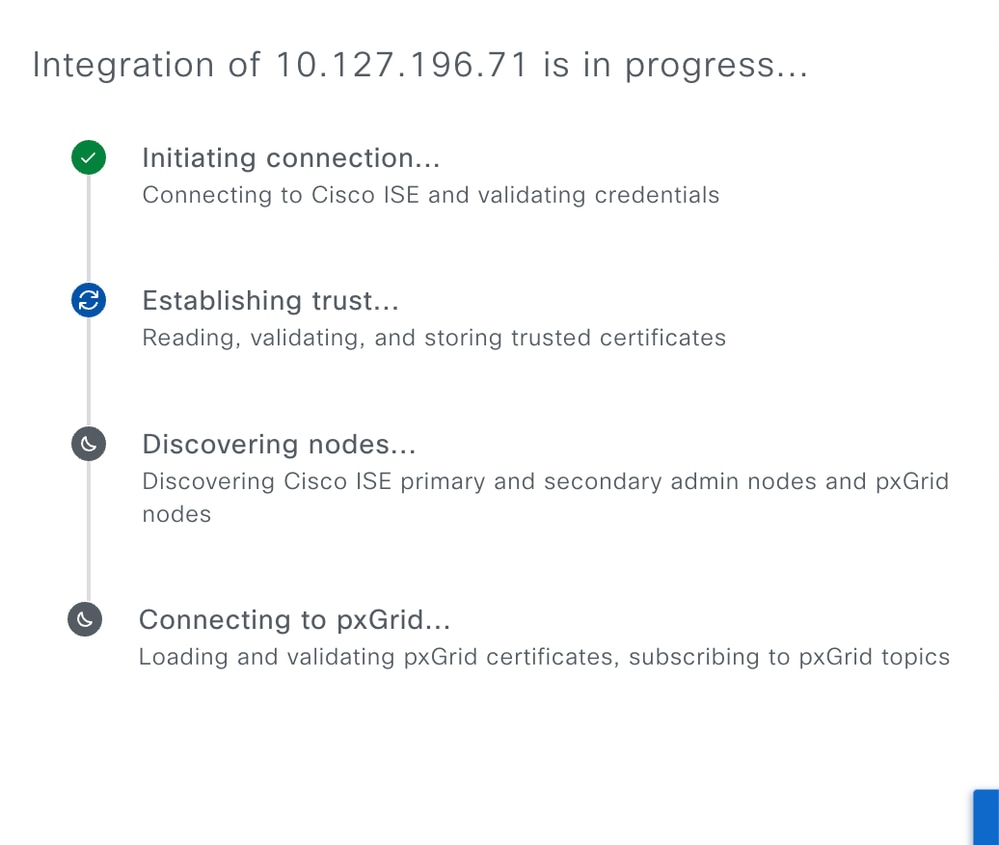

Passo 4: Construindo confiança.

2025-06-07 17:22:06,365 | INFORMAÇÕES | qtp480903748-246 | | c.c.a.c.s.c.IseIntegrationStatusController | Atualizar a etapa de status de integração do ISE para o StepName =INITIATE_CONNECTION_TO_ISE | correlaçãoId=c1bfde32-4cec-4c9f-afab-06291f1bc437

2025-06-07 17:22:06,375 | INFORMAÇÕES | qtp480903748-909 | | c.c.a.c.s.c.IseIntegrationStatusController | Atualizar a etapa de status de integração do ISE para o StepName =ESTABLISHING_TRUST_WITH_ISE | correlaçãoId=fbba646c-bdae-4554-8c70-0a5836f4c860

Passo 5: Verificando a configuração do ISE ERS.

06/2025/07 17:22:06 [DEBUG] GET https://10.127.196.71/admin/API/NetworkAccessConfig/ERS

{"asctime":"2025-06-07T17:22:07.529Z","correlationId":"","level":"info","msg":"Configuração ERS atual no ISE {XMLName:{Space: Local:ersConfig} ID:1 ISCSRF:false IsPAP:true IsPSNS:true}","packagename":"Gerenciador de Conexões do ISE"}

Passo 6: Validando a versão do ISE.

06/2025/07 17:22:07 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

06/2025/07 17:22:07 [DEBUG] GET https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

{"asctime":"2025-06-07T17:22:09.065Z","correlationId":"","level":"info","msg":" A versão do ISE é {Version:3.3 Patch:0 PatchList:0}","packagename":"ISE Connection Manager"}

Passo 7: Buscando informações de telemetria.

06/2025/07 17:22:09 [DEBUG] GET https://10.127.196.71:9060/ers/config/telemetryinfo

{"asctime":"2025-06-07T17:22:10.161Z","correlationId":"","level":"info","msg":"Telemetry ID 30d43265-1577-4e02-a10b-6b549099f544","packagename":"Utilities"}

{"asctime":"2025-06-07T17:22:10.161Z","correlationId":"","level":"info","msg":"Verificar e habilitar openAPI em nós ISE","packagename":"Gerenciador de Conexões ISE"}

Passo 8: Buscando o status da API no ISE.

06/2025/07 17:22:10 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

06/2025/07 17:22:10 [DEBUG] GET https://10.127.196.71/admin/API/apiService/get

{"asctime":"2025-06-07T17:22:11.291Z","correlationId":"","level":"info","msg":"OpenAPI já está habilitado, {true}","packagename":"Gerenciador de Conexões do ISE"}

Etapa 9: Estabelecimento de confiança com ISE concluído.

{"asctime":"2025-06-07T17:22:11.291Z","correlationId":"","level":"info","msg":"Atualizando o status geral para confiável","packagename":"Gerenciador de Conexões do ISE"}

06/2025/07 17:22:11 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:11.304Z","correlationId":"","level":"info","msg":"Enviando atualização de status de nó para NDS. 1749316904 Carga {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"acc84e0a-cfdb-48a4-2f56eafe5490\"\",\" Estado\":\"TRUSTED\"}],\"ipAddress\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

06/2025/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":"","level":"info","msg":"Status de atualização de nó para NDS, código de resposta 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":"","level":"info","msg":"Enviando certificados para NDS","packagename":"Gerenciador de Conexões do ISE"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":"","level":"info","msg":"Adicionando {17487437175958362366089997042 CREATE}","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":"","level":"info","msg":"Enviando atualização de status de nó para NDS. Carga [{\"serialNumber\":\"17487437175958362366089997042\",\"emitente\":\"CN=l\",\"operationType\":\"CREATE\"}]","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/iseCerts

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":"","level":"info","msg":"Status de atualização de nó para NDS, código de resposta 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":"","level":"info","msg":"Atualização da Etapa ISE ESTABLISHING_TRUST_WITH_ISE com o status COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":"","level":"info","msg":"Enviando solicitação para NDS {\"StepName\":\"ESTABLISHING_TRUST_WITH_ISE\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

06/2025/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

Etapa 10: Descoberta de nós na implantação do ISE.

{"asctime":"2025-06-07T17:22:11.339Z","correlationId":"","level":"info","msg":"Atualização da Etapa ISE DISCOVERING_NODES com o status IN_PROGRESS","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.339Z","correlationId":"","level":"info","msg":"Enviando solicitação para NDS {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

06/2025/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:11.348Z","correlationId":"","level":"info","msg":"Postada Etapa de integração do ISE para NDS, http response code=200","packagename":"ndsutil"}

06/2025/07 17:22:11 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

06/2025/07 17:22:11 [DEBUG] GET https://10.127.196.71/admin/API/Infra/Node/SimpleList

{"asctime":"2025-06-07T17:22:12.512Z","correlationId":"","level":"info","msg":"66c88fc4104bfb741d052de9:b745dd4f-2a22-47d8-a216-6a5a 85f3ea69 4 nós recebidos do ISE","packagename":"Gerenciador de conexões do ISE"}

{"asctime":"2025-06-07T17:22:12.512Z","correlationId":"","level":"info","msg":"Adicionando nó PAN primário localize33ppan/10.127.196.71, role PRIMARY","packagename":"Gerenciador de conexões ISE"}

de localize33ppan/10.127.196.71, role PRIMARY","packagename":"Gerenciador de conexões ISE"}

06/2025/07 17:22:12 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

06/2025/07 17:22:12 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/ise33localspan

{"asctime":"2025-06-07T17:22:13.612Z","correlationId":"","level":"info","msg":"Adicionando nó PAN secundário i

{"asctime":"2025-06-07T17:22:13.612Z","correlationId":"","level":"info","msg":"Adicionando nó primário MnT

06/2025/07 17:22:13 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

06/2025/07 17:22:13 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/ise33seclocal

{"asctime":"2025-06-07T17:22:14.737Z","correlationId":"","level":"info","msg":"Adicionando nó pxgrid

06/2025/07 17:22:14 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

06/2025/07 17:22:14 [DEBUG] OBTER https://10.127.196.71:9060/ers/config/node/name/isepxgrid2025

{"asctime":"2025-06-07T17:22:15.863Z","correlationId":"","level":"info","msg":"Adicionando nó PSN isepxgrid2025.localad.com/10.127.196.74","packagename":"Gerenciador de Conexões do ISE"}

06/2025/07 17:22:15 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

06/2025/07 17:22:15 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/localise33ppan

{"asctime":"2025-06-07T17:22:17.047Z","correlationId":"","level":"info","msg":"Adicionando nó PSN l/10.127.196.71","packagename":"Gerenciador de conexões ISE"}

Etapa 11: Descoberta de nós Concluída.

06/2025/07 17:22:17 [DEPURAR] OBTER http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:17.843Z","correlationId":"","level":"info","msg":"Enviando atualização de status de nó para NDS. Carga {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"495231749316904 ddb-e1d5-c53d-1e20-01f8509a\"\"grid\",\"c28\"State\":\"TRUSTED\"}],\"ipAddress\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

06/2025/07 17:22:17 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":"","level":"info","msg":"Status de atualização de nó para NDS, código de resposta 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":"","level":"info","msg":"Atualização da Etapa ISE DISCOVERING_NODES com o status COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":"","level":"info","msg":"Enviando solicitação para NDS {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

Etapa 12: Busca de certificados locais do ISE.

{"asctime":"2025-06-07T17:22:17.871Z","correlationId":"","level":"info","msg":"GetCertChainForISERole , EAP de função e nó l","packagename":"Gerenciador de Certificados"}

{"asctime":"2025-06-07T17:22:17.871Z","correlationId":"","level":"info","msg":"Busca de certificados locais do ISE 10.127.196.71","packagename":"Gerenciador de Certificados"}

06/2025/07 17:22:17 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

06/2025/07 17:22:17 [DEPURAR] OBTER https://10.127.196.71/admin/API/PKI/LocalCertificates

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":"","level":"info","msg":"Criando cadeia de certificados para certificados folha. Node=10.127.196.71;cname=","nomedopacote":"Gerenciador de Certificados"}

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":"","level":"info","msg":"O certificado é autoassinado. Subject=CN e Issuer=CN, ignore a compilação da cadeia de certificados","packagename":"Gerenciador de certificados"}

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":"","level":"info","msg":"Inserindo em iseCerts","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:19.276Z","correlationId":"","level":"info","msg":"Inserido com êxito em iseCerts","packagename":"DAL"}

06/2025/07 17:22:19 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

Passo 13: Verificação de conexão Pxgrid.

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":"","level":"info","msg":"PxGrid habilitado","packagename":"Gerenciador de Conexões do ISE"}

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":"","level":"info","msg":"Atualização da Etapa PXGRID_CONNECTION do ISE com o status IN_PROGRESS","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":"","level":"info","msg":"Enviando solicitação para NDS {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

06/2025/07 17:22:19 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":"","level":"info","msg":"Postada Etapa de integração do ISE para NDS, http response code=200","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":"","level":"info","msg":"Obtenção e criação de cadeia de certificados de administração para o nó 10.127.196.72","packagename":"Gerenciador de Certificados"}

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":"","level":"info","msg":"Buscando certificado de servidor para 10.127.196.72","packagename":"Gerenciador de Certificados"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":"","level":"info","msg":"cadeia de certificados de servidor buscada para 10.127.196.72, comprimento da cadeia 4","packagename":"Gerenciador de Certificados"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":"","level":"info","msg":"Verifique se o par forneceu uma cadeia de certificados completa, comprimento da cadeia=4","packagename":"Gerenciador de Certificados"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":"","level":"info","msg":"Criar/atualizar cadeia de certificados para Node=10.127.196.72;cname=","packagename":"Gerenciador de Certificados"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":"","level":"info","msg":"Inserindo no certpool ise-bridge. Issuer=CN=Certificate Services Node CA - localize33ppan; Subject=CN=Endpoint de serviços de certificado Sub CA - ise33seclocal; Número de série=336164adf99b4663b51c7d8787b671e2","nomedopacote":"Gerenciador de Certificados"}

06/2025/07 17:22:20 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:20.920Z","correlationId":"","level":"info","msg":"Enviando atualização de status de nó para NDS. 00239 1749316904 Carga {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"dad546ca-fe8f-28d9-a112-56ecade\\"\", grid\\"description\":\" TRUSTED\"}],\"ipAddress\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

06/2025/07 17:22:20 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:20.936Z","correlationId":"","level":"info","msg":"Status de atualização de nó para NDS, código de resposta 200 OK","packagename":"ndsutil"}

Passo 14: Atualização do certificado.

{"asctime":"2025-06-07T17:22:22.585Z","correlationId":"","level":"info","msg":"Buscar certificados de ponto de extremidade do ISE , \u0026{CertTemplateName:pxGrid_Certificate_Template Formato:PKCS8_CHAIN Senha: CertificateRequest:{San:52:ad:88:67:42:58 Cn:admin_66c88fc4104bfb741d052de9}}","packagename":"PxGridClient"}

06/2025/07 17:22:22 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

06/2025/07 17:22:22 [DEBUG] PUT https://10.127.196.71:9060/ers/config/endpointcert/certRequest

{"asctime":"2025-06-07T17:22:24.071Z","correlationId":"","level":"info","msg":"Inserindo em iseCerts","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:24.072Z","correlationId":"","level":"info","msg":"Inserido com êxito em iseCerts","packagename":"DAL"}

Etapa 15: Ativação do Pxgrid Client.

{"asctime":"2025-06-07T17:22:24.074Z","correlationId":"","level":"info","msg":"PrivateKey carregada com êxito dos certificados do ponto de extremidade","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:24.074Z","correlationId":"","level":"info","msg":"Número de entradas de certificado na cadeia de certificados de cliente 1 ","packagename":"PxGridClient"}

06/2025/07 17:22:24 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/AccountActivate

{"asctime":"2025-06-07T17:22:25.247Z","correlationId":"","level":"info","msg":"Got Response 200 , para URL https://10.127.196.72:8910/pxgrid/control/AccountActivate","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:25.247Z","correlationId":"","level":"info","msg":"RESPOSTA DE ATIVAÇÃO DA CONTA OBTIDA: \u0026{AccountState:ENABLED Versão:2.0}","packagename":"PxGridClient"}

06/2025/07 17:22:25 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/ServiceLookup

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":"","level":"info","msg":"Got Response 200 , para URL https://10.127.196.72:8910/pxgrid/control/ServiceLookup","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":"","level":"info","msg":"Tentar conectar o serviço pubsub \u0026{Name:com.cisco.ise.pubsub NodeName:~ise-pubsub-ise33seclocal Properties:map[wsUrl:wss://:8910/pxgrid/ise/pubsub]} ","nomedopacote":"ClienteGradePx"}

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":"","level":"info","msg":"URL do Serviço Web ISE Pubsub: wss://10.127.196.72:8910/pxgrid/ise/pubsub","nomedopacote":"PxGridClient"}

06/2025/07 17:22:26 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/AccessSecret

{"asctime":"2025-06-07T17:22:27.461Z","correlationId":"","level":"info","msg":"Got Response 200 , para URL https://10.127.196.72:8910/pxgrid/control/AccessSecret","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:27.461Z","correlationId":"","level":"info","msg":"Tentando discar para wsurl wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"ws-endpoint"}

{"asctime":"2025-06-07T17:22:28.479Z","correlationId":"","level":"info","msg":"Conectado a wss://10.127.196.72:8910/pxgrid/ise/pubsub com êxito","packagename":"ws-endpoint"}

06/2025/07 17:22:28 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

{"asctime":"2025-06-07T17:22:28.479Z","correlationId":"","level":"info","msg":"Configuração como nó pxgrid ativo","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:28.533Z","correlationId":"","level":"info","msg":"Atualização da Etapa PXGRID_CONNECTION do ISE com o status CONCLUÍDO","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:28.533Z","correlationId":"","level":"info","msg":"Enviando solicitação para NDS {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

06/2025/07 17:22:28 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

06/2025/07 17:22:28 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

Etapa 16: Faça o download do Trustsec SGT.

{"asctime":"2025-06-07T17:22:34.370Z","correlationId":"","level":"info","msg":"DOWNLOAD EM MASSA PARA SERVIÇO com.cisco.ise.config.trustsec TOPIC securityGroupTopic","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","correlationId":"","level":"info","msg":"URLs de download em massa: [https://10.127.196.71:8910/pxgrid/ise/config/trustsec]","nomedopacote":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","correlationId":"","level":"info","msg":"Tentando download em massa de com.cisco.ise.config.trustsec usando https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}

06/2025/07 17:22:34 [DEBUG] POST https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"Got Response 200 , para URL https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"Reset Security Group Cache.","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"Atualizando o Cache do Grupo de Segurança","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"SG bulkdownload data, ACA não está registrado para ele ainda, não envie para RMQ","packagename":"Subscribers"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"Assinatura de todos os tópicos e downloads em massa concluídos","packagename":"ISE Connection Manager"}

Seção B: Fluxo de mensagens de registro no ISE (registro PSC do ISE)

Passo 1: Buscando detalhes do nó.

2025-06-07 22:45:22,788 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Autenticação básica bem-sucedida. Usuário: admin

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getPathInfo=/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@2ff9a8ef

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@39c857df

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@24e4889c

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@73eb7edf

2025-06-07 22:45:22,802 INFO [ers-http-pool15][[]] cisco.cpm.ers.fw.CRUDService -::::- A solicitação GET ALL resources para o tipo de recurso 'node' foi concluída com êxito

Passo 2: Verificação de versão no ISE.

2025-06-07 22:48:39,847 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Autenticação básica bem-sucedida. Usuário: admin

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -:::- A autenticação é baseada em senha, ignorando a autenticação baseada em certificado

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- ## RateLimitFilter Servlet => Continuar com a Solicitação ERS, A contagem de bucket atual é: 49

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -:::::- #### PAPFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- #### PAPFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -:::::- #### PAPFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- #### PAPFilter.doFilter —> getRemoteHost=10.62.113.211

Passo 3: Buscando informações de telemetria.

2025-06-07 22:48:41,371 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Autenticação básica bem-sucedida. Usuário: admin

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -:::- A autenticação é baseada em senha, ignorando a autenticação baseada em certificado

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- ## RateLimitFilter Servlet => Continuar com a Solicitação ERS, A contagem de bucket atual é: 49

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,372 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- #### PAPFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,374 INFO [ers-http-pool15][[]] ers.app.impl.handlers.TelemetryInfoCRUDHandler -:::- Dentro da API GET ALL

2025-06-07 22:48:41,377 INFO [ers-http-pool15][[]] cisco.cpm.ers.fw.CRUDService -::::- A solicitação GET ALL resources para o tipo de recurso 'telemetryinfo' foi concluída com êxito

Passo 4: As solicitações baseadas em REST são usadas pelo ISE para buscar informações na integração.

2025-06-07 22:49:00,957 INFO [ers-http-pool18][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Autenticação básica bem-sucedida. Usuário: admin

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- #### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- ## RateLimitFilter Servlet => Continuar com a Solicitação ERS, A contagem de bucket atual é: 49

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -:::::- #### PICFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getRemoteHost=10.62.113.211

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

27-Jun-2025

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Divya SinhaEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback