Introdução

Este documento descreve como habilitar a Autenticação Externa do protocolo LDAP com o FMC e o FTD da Cisco.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Defesa contra ameaças (FTD) do Cisco Firepower

- Cisco Firepower Management Center (FMC)

- LDAP da Microsoft

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- FTD 6.5.0-123

- FMC 6.5.0-115

- Microsoft Server 2012

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O FMC e os dispositivos gerenciados incluem uma conta de administrador padrão para acesso de gerenciamento. Você pode adicionar contas de usuário personalizadas no FMC e em dispositivos gerenciados, como usuários internos ou, se suportado para seu modelo, como usuários externos em um servidor LDAP ou RADIUS. A autenticação de utilizador externo é suportada pelo FMC e pelo FTD.

· Usuário interno - O dispositivo FMC/FTD verifica a autenticação do usuário em um banco de dados local.

· Usuário externo - Se o usuário não estiver presente no banco de dados local, as informações do sistema de um servidor de autenticação LDAP ou RADIUS externo preenchem seu banco de dados de usuário.

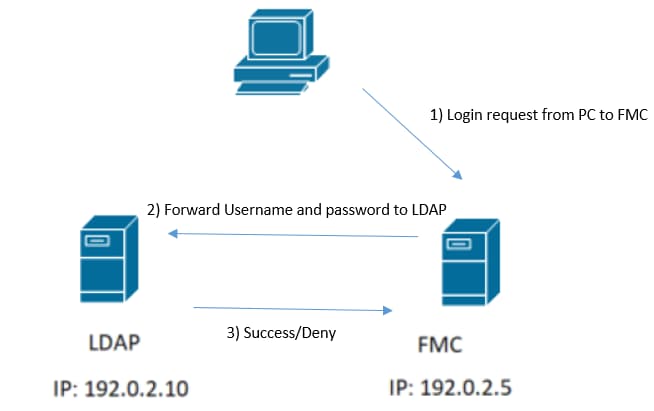

Diagrama de Rede

Configurar

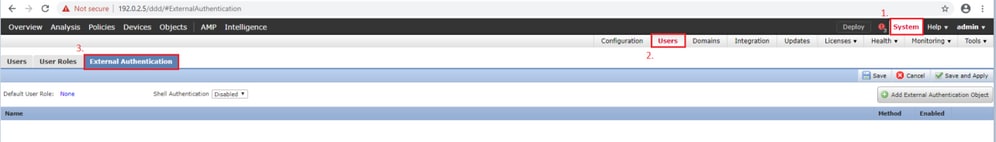

Configuração LDAP básica na GUI do FMC

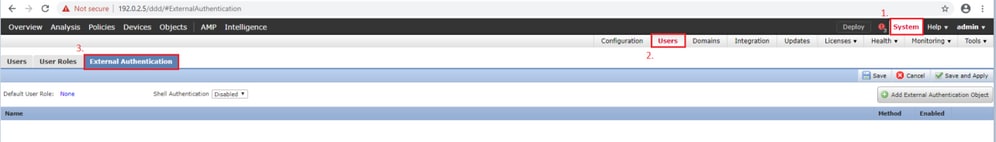

Etapa 1. Navegue atéSystem > Users > External Authentication:

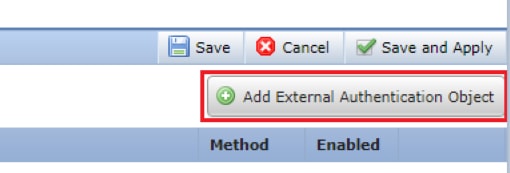

Etapa 2. EscolhaAdd External Authentication Object:

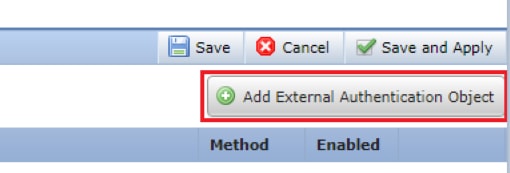

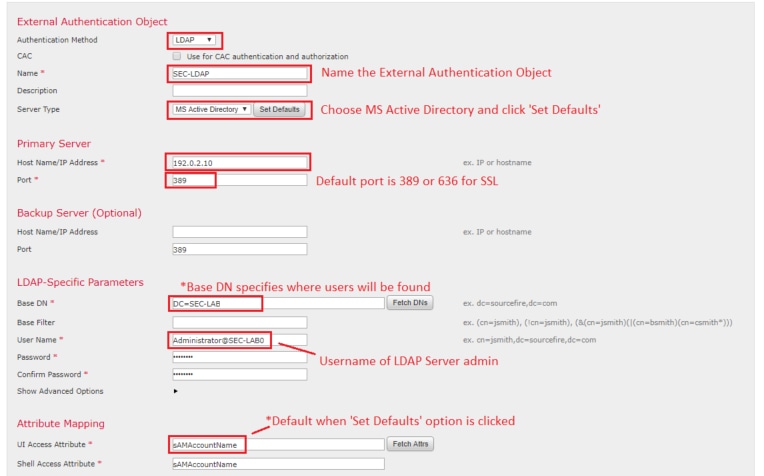

Etapa 3. Preencha os campos obrigatórios:

Etapa 4. Ativar External AuthenticationObjeto e Salvar:

Acesso Shell para Usuários Externos

O FMC suporta dois usuários administrativos internos diferentes: um para a interface da web e outro com acesso CLI. Isso significa que há uma distinção clara entre quem pode acessar a GUI e quem também pode acessar a CLI. No momento da instalação, a senha do usuário admin padrão é sincronizada para ser a mesma na GUI e na CLI. No entanto, eles são rastreados por mecanismos internos diferentes e podem ser diferentes.

Usuários externos LDAP também devem receber acesso de shell.

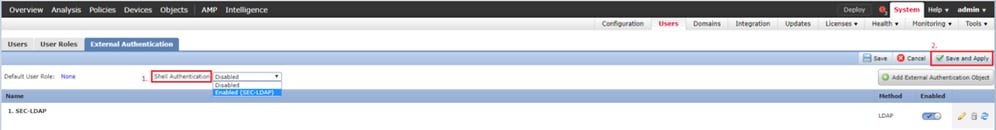

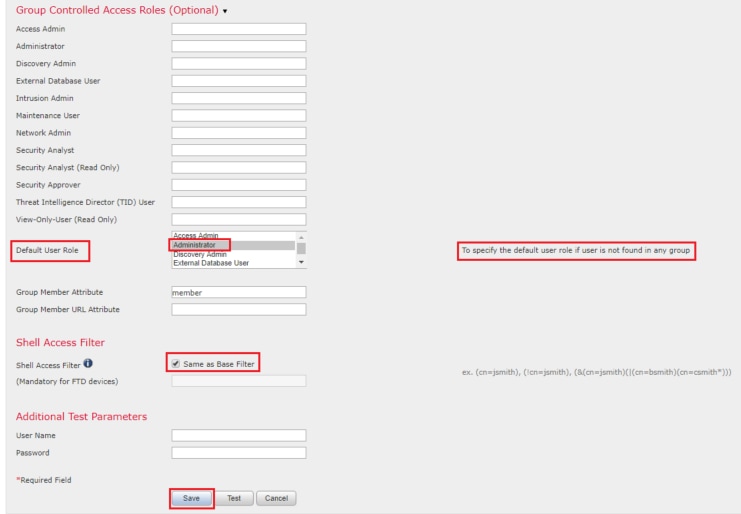

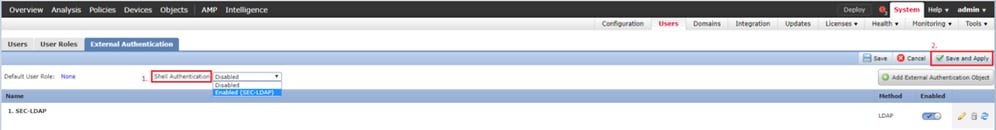

Etapa 1. Navegue atéSystem > Users > External Authenticatione clique na caixaShell Authentication suspensa como visto na imagem e salve:

Etapa 2. Implantar alterações no FMC.

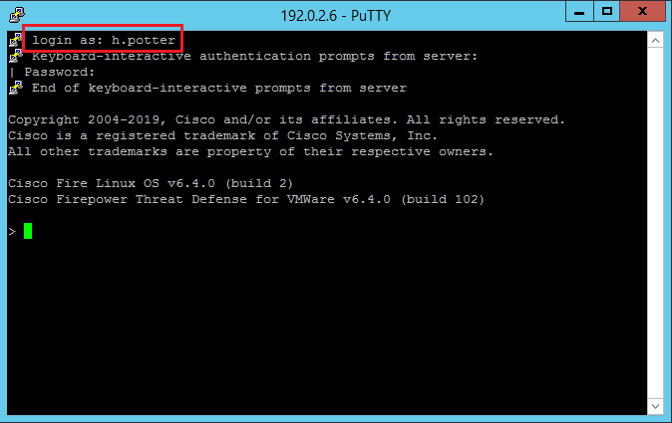

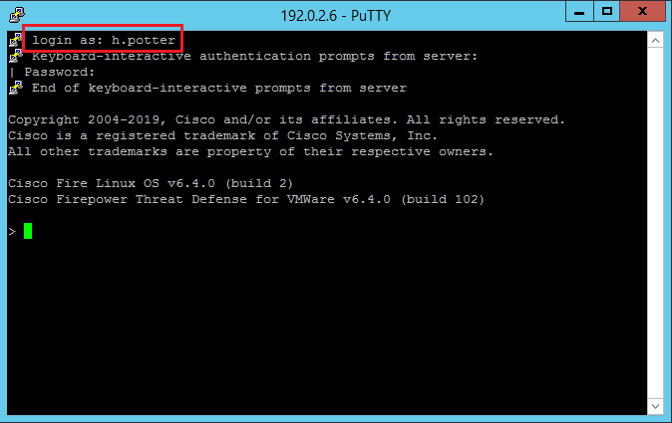

Uma vez que o acesso do shell para usuários externos esteja configurado, o login via SSH é habilitado como visto na imagem:

Autenticação externa para FTD

A autenticação externa pode ser habilitada no FTD.

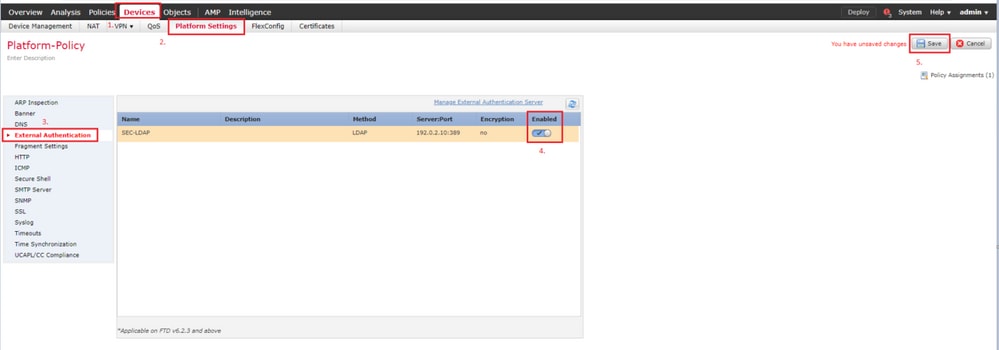

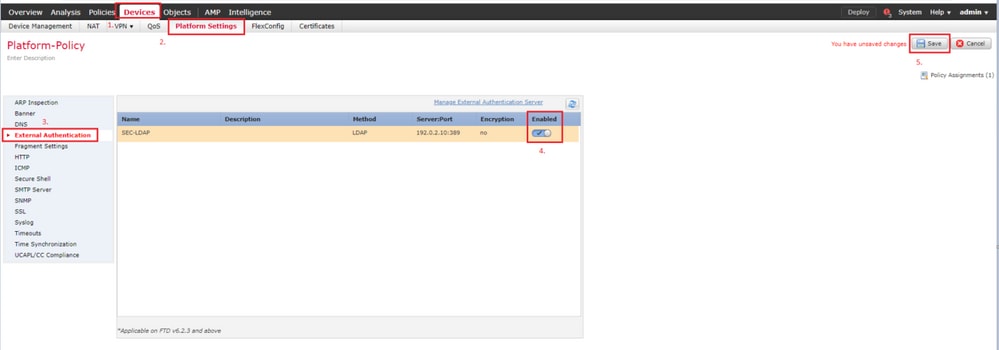

Etapa 1. Navegue atéDevices > Platform Settings > External Authentication. CliqueEnablede salve:

Funções de usuário

Os privilégios de usuário se baseiam na função de usuário atribuída. Você também pode criar funções de usuário personalizadas com privilégios de acesso personalizados de acordo com as necessidades da sua organização ou pode usar funções predefinidas, como analista de segurança e administrador de descoberta.

Há dois tipos de funções de usuário:

- Funções de usuário da interface da Web

- Funções de usuário CLI

Para obter uma lista completa de funções predefinidas e mais informações, consulte: Funções de usuário.

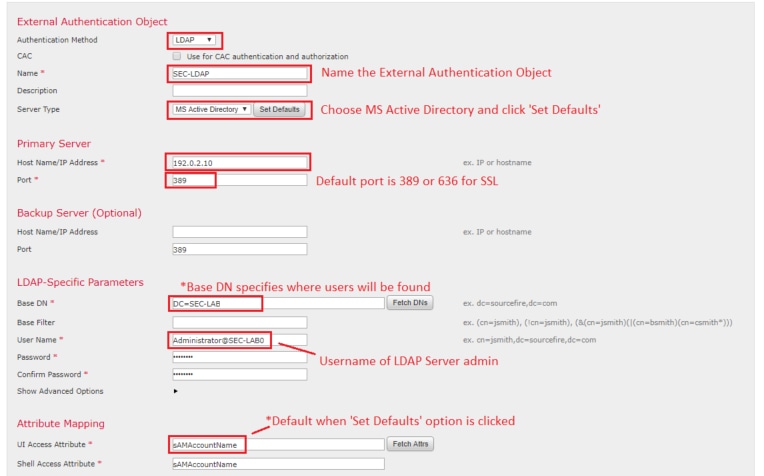

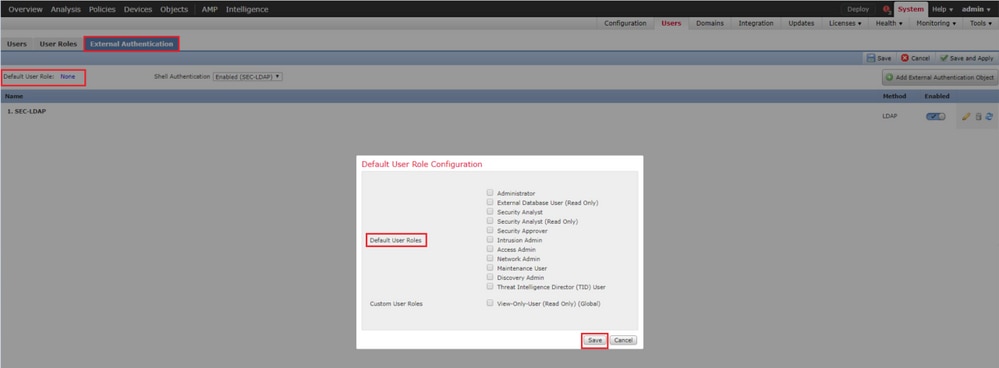

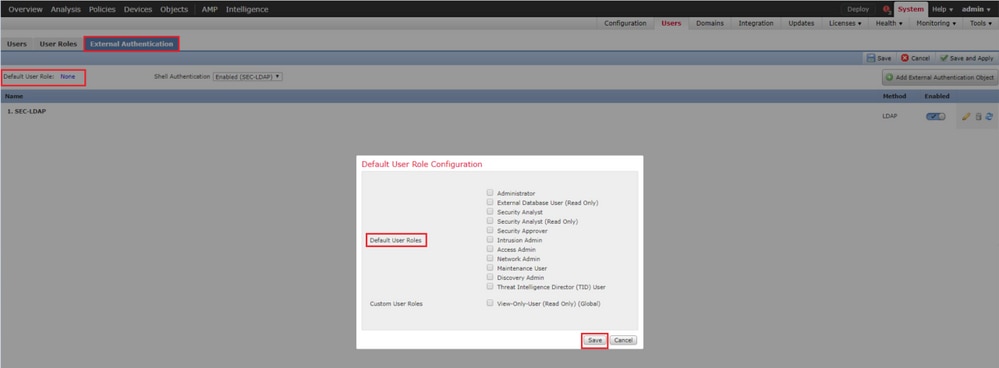

Para configurar uma função de usuário padrão para todos os Objetos de Autenticação Externa, navegue atéSystem > Users > External Authentication > Default User Role. Escolha a função de usuário padrão que você deseja atribuir e clique emSave.

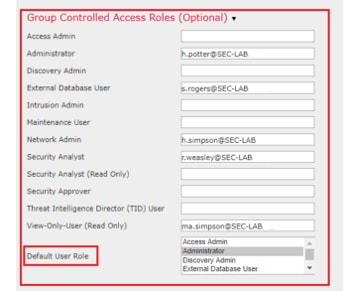

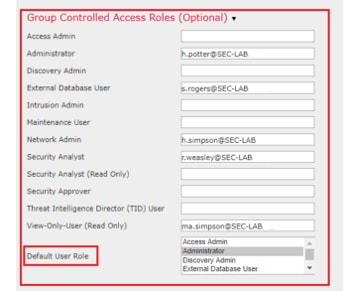

Para escolher uma função de usuário padrão ou atribuir funções específicas a usuários específicos em um grupo de objetos específico, você pode escolher o objeto e navegar atéGroup Controlled Access Rolescomo visto na imagem:

SSL ou TLS

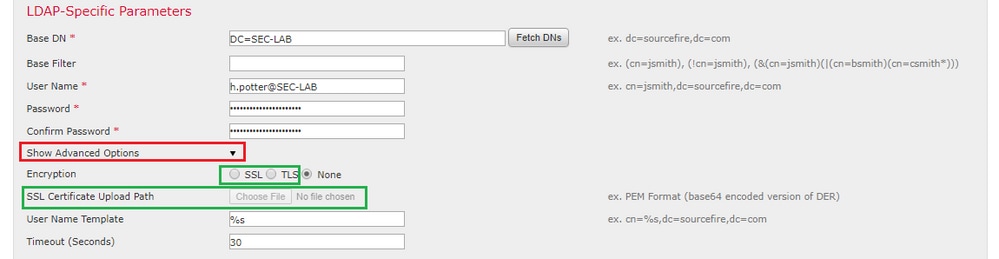

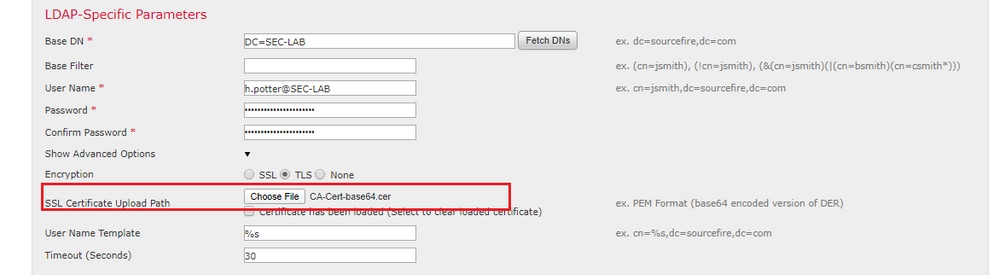

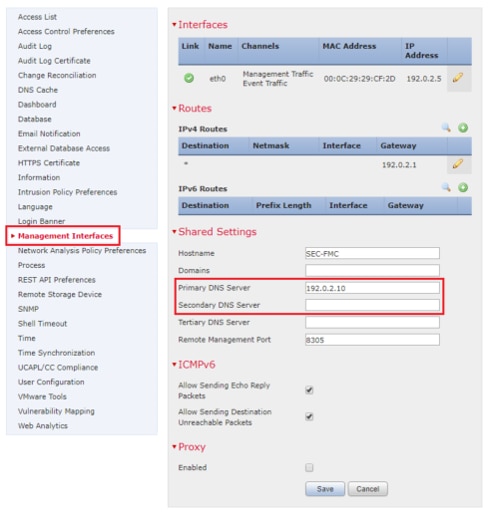

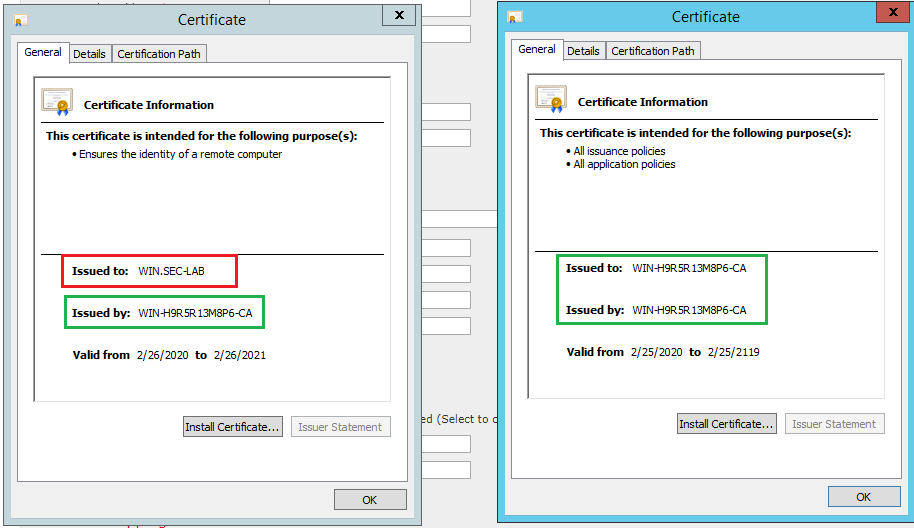

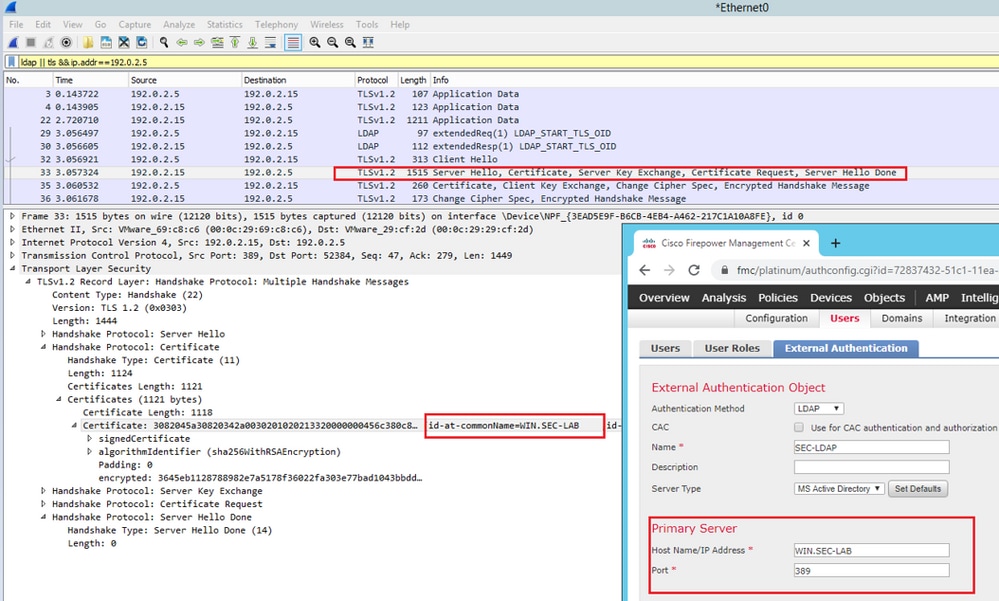

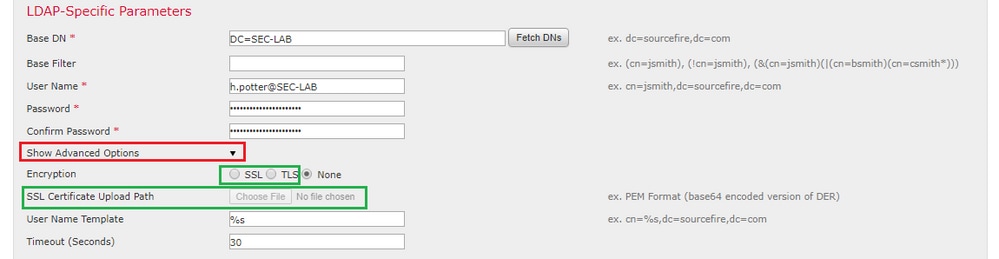

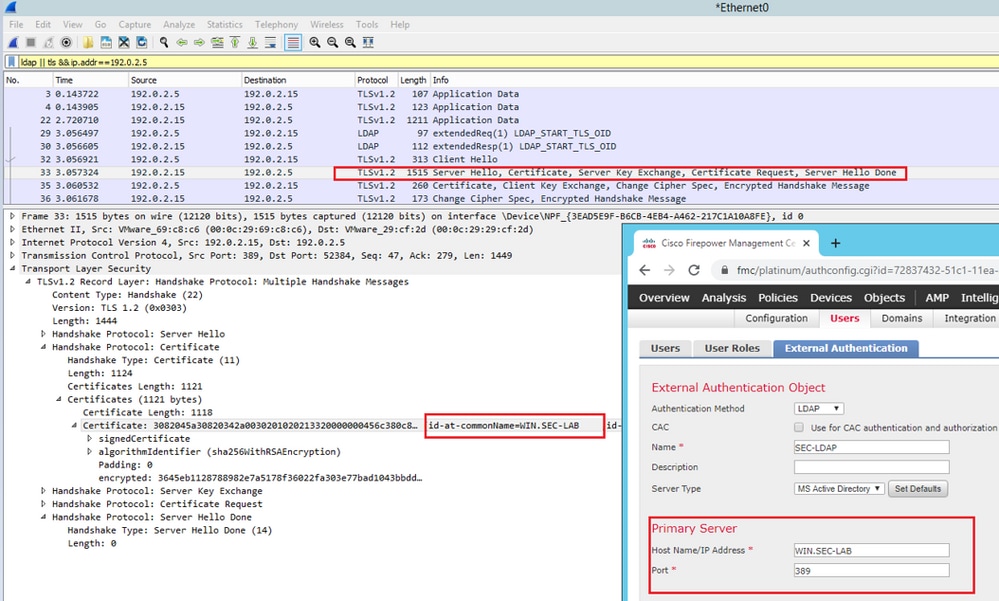

O DNS deve ser configurado no FMC. Isso ocorre porque o valor do assunto do certificado deve corresponder ao Authentication Object Primary Server Hostname. Depois que o LDAP seguro for configurado, as capturas de pacotes não mostrarão mais solicitações de ligação de texto simples.

O SSL altera a porta padrão para 636 e o TLS a mantém como 389.

Note: A criptografia TLS requer um certificado em todas as plataformas. Para SSL, o FTD também exige um certificado. Para outras plataformas, o SSL não exige um certificado. No entanto, é recomendável que você sempre carregue um certificado para SSL a fim de evitar ataques man-in-the-middle.

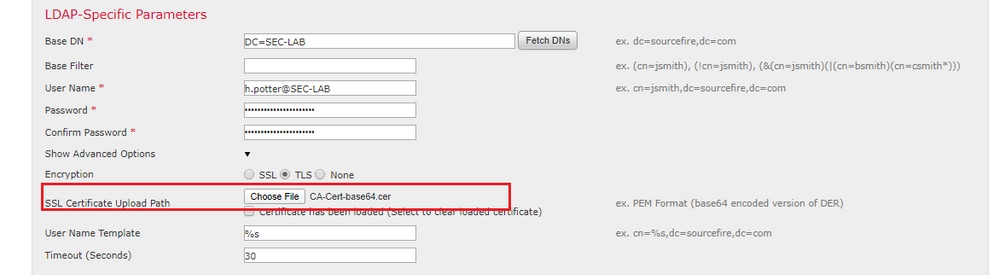

Etapa 1. Navegue atéDevices > Platform Settings > External Authentication > External Authentication Objecte insira as informações de Opções Avançadas SSL/TLS:

Etapa 2. Carregue o certificado da CA que assinou o certificado do servidor. O certificado deve estar no formato PEM.

Etapa 3. Salvar a configuração.

Verificar

Base de Pesquisa de Teste

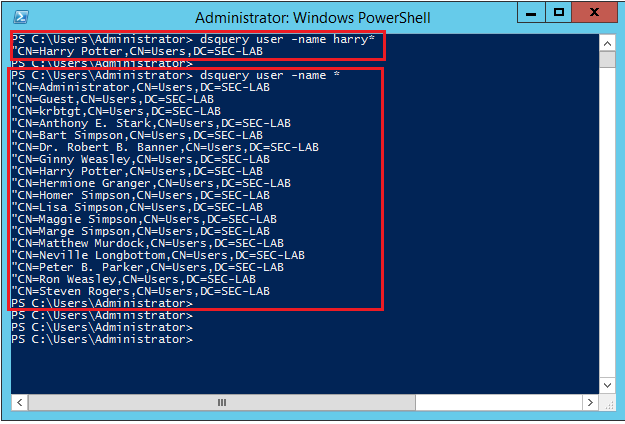

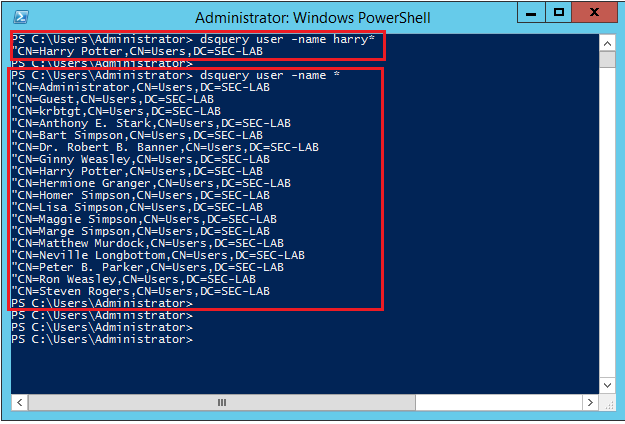

Abra um prompt de comando do Windows ou o PowerShell onde o LDAP está configurado e digite o comando:dsquery user -name .

Por exemplo:

PS C:\Users\Administrator> dsquery user -name harry*

PS C:\Users\Administrator> dsquery user -name *

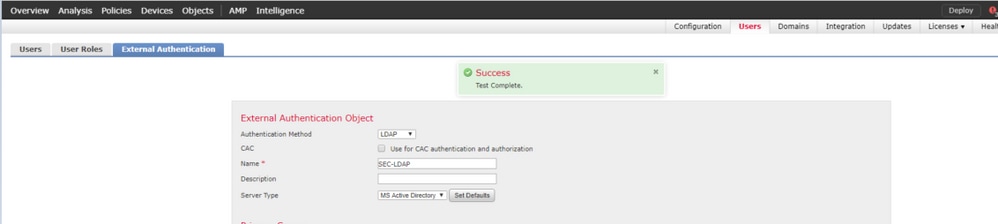

Testar integração LDAP

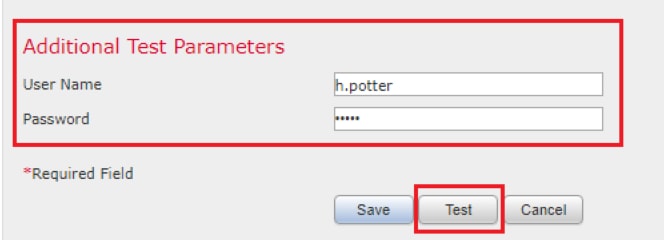

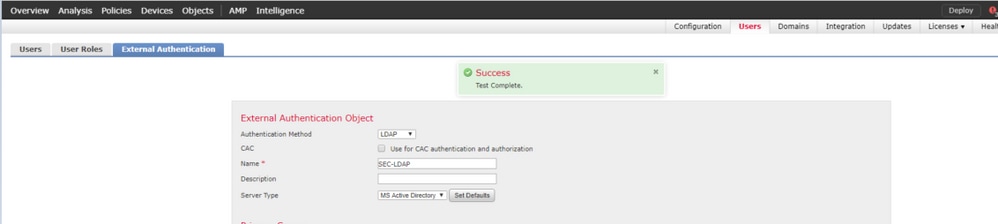

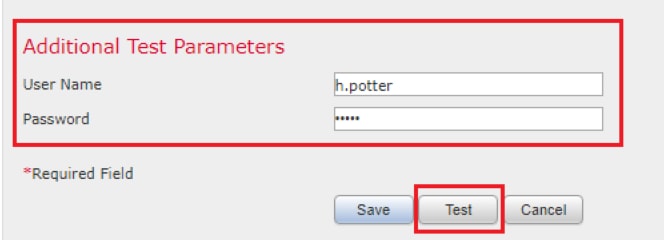

Navegue atéSystem > Users > External Authentication > External Authentication Object. Na parte inferior da página, há uma Additional Test Parameters seção como visto na imagem:

Escolha Test para ver os resultados.

Troubleshooting

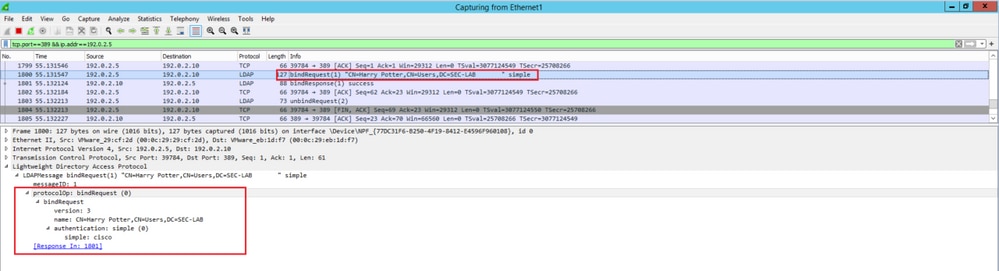

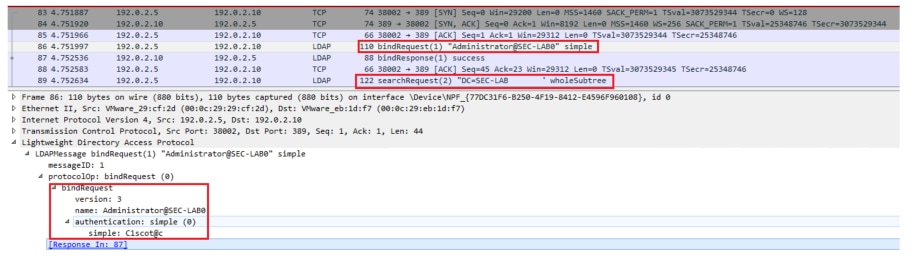

Como o FMC/FTD e o LDAP interagem para fazer download de usuários

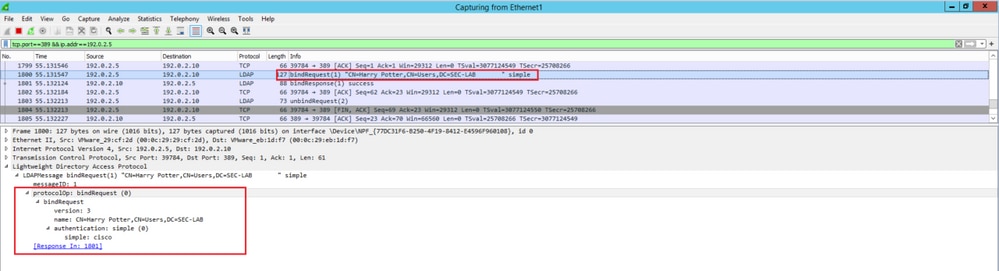

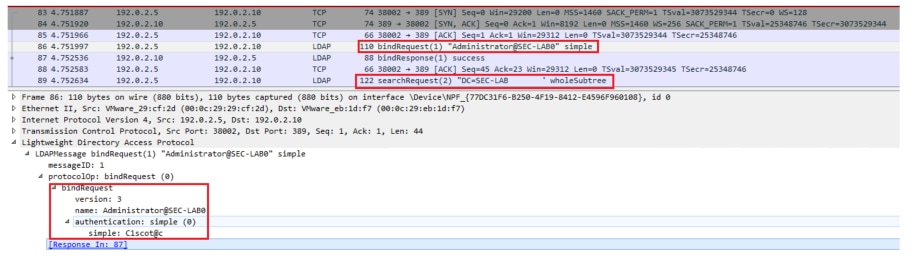

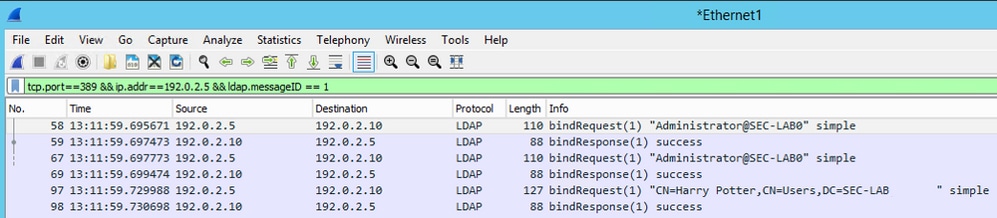

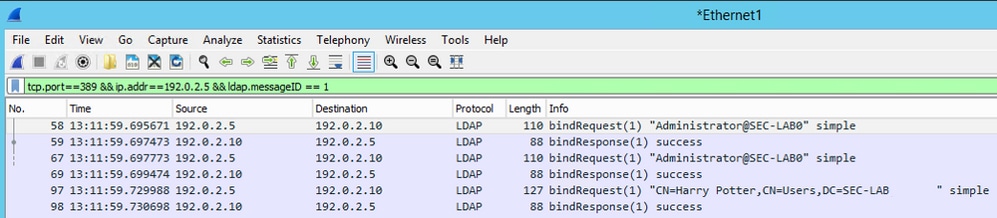

Para que o FMC possa receber usuários de um servidor LDAP da Microsoft, ele deve primeiro enviar uma solicitação de ligação na porta 389 ou 636 (SSL) com as credenciais de administrador LDAP. Quando o servidor LDAP puder autenticar o FMC, ele responderá com uma mensagem de êxito. Por último, o CVP pode apresentar um pedido com a mensagem de pedido de pesquisa descrita no diagrama:

<< --- FMC sends: bindRequest(1) "Administrator@SEC-LAB0" simple

LDAP must respond with: bindResponse(1) success --- >>

<< --- FMC sends: searchRequest(2) "DC=SEC-LAB,DC=NET" wholeSubtree

Observe que a autenticação envia senhas no modo clear por padrão:

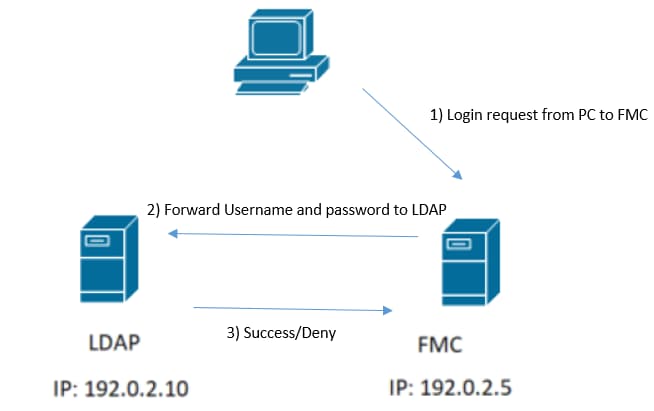

Como o FMC/FTD e o LDAP interagem para autenticar uma solicitação de login de usuário

Para que um usuário possa fazer login no FMC ou no FTD enquanto a autenticação LDAP estiver habilitada, a solicitação de login inicial é enviada ao Firepower, no entanto, o nome de usuário e a senha são encaminhados ao LDAP para uma resposta de êxito/negação. Isso significa que o FMC e o FTD não mantêm as informações de senha localmente no banco de dados e, em vez disso, aguardam a confirmação do LDAP sobre como proceder.

Se o nome de usuário e a senha forem aceitos, uma entrada será adicionada à GUI da Web conforme visto na imagem:

Execute o comando show user no FMC CLISH para verificar as informações do usuário: > show user

O comando exibe informações de configuração detalhadas para o(s) usuário(s) especificado(s). Estes valores são exibidos:

Login — o nome do login

UID — a ID numérica do usuário

Autenticação (Local ou Remota) — como o usuário é autenticado

Acesso (Básico ou Config.) — o nível de privilégio do usuário

Ativado (Ativado ou Desativado) — se o usuário está ativo

Redefinir (Sim ou Não) — se o usuário deve alterar a senha no próximo login

Exp (Nunca ou um número) — o número de dias até que a senha do usuário deva ser alterada

Aviso (N/A ou um número) — o número de dias que um usuário recebe para alterar sua senha antes que ela expire

Str (Sim ou Não) — se a senha do usuário deve atender aos critérios para verificar a intensidade

Bloquear (Sim ou Não) — se a conta do usuário foi bloqueada devido a muitas falhas de login

Máx. (N/A ou um número) — o número máximo de logons com falha antes que a conta do usuário seja bloqueada

SSL ou TLS não funciona como esperado

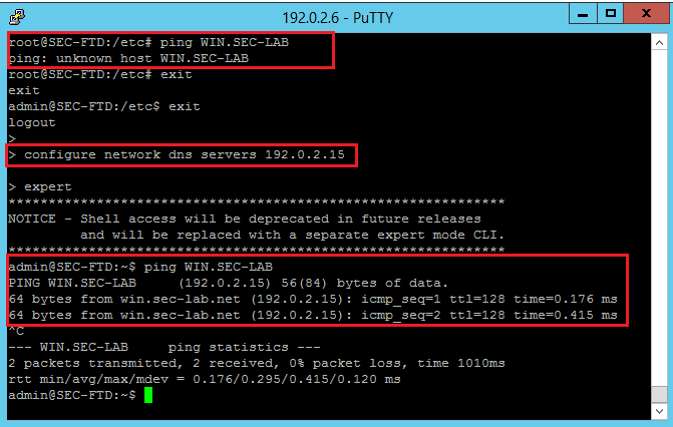

Se você não habilitar o DNS nos FTDs, poderá ver erros no log pigtail que sugerem que o LDAP está inacessível:

root@SEC-FMC:/$ sudo cd /var/common

root@SEC-FMC:/var/common$ sudo pigtail

MSGS: 03-05 14:35:31 SEC-FTD sshd[10174]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.0.2.15 user=h.potter

MSGS: 03-05 14:35:31 SEC-FTD sshd[10174]: pam_ldap: ldap_starttls_s: Can't contact LDAP server

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: error: PAM: Authentication failure for h.potter from 192.0.2.15

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: Failed keyboard-interactive/pam for h.potter from 192.0.2.15 port 61491 ssh2

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: error: maximum authentication attempts exceeded for h.potter from 192.0.2.15 port 61491 ssh2 [preauth]

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: Disconnecting authenticating user h.potter 192.0.2.15 port 61491: Too many authentication failures [preauth]

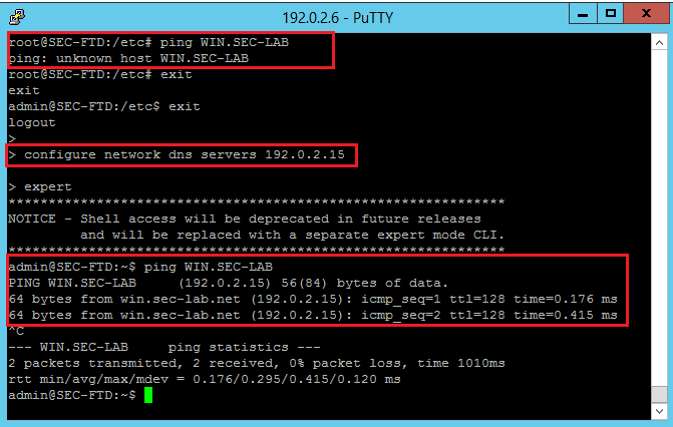

Verifique se o Firepower é capaz de resolver o FQDN (Fully Qualified Domain Name, Nome de domínio totalmente qualificado) dos servidores LDAP. Caso contrário, adicione o DNS correto conforme visto na imagem.

DTF: Acesse o FTD CLISH e execute o comando: > configure network dns servers .

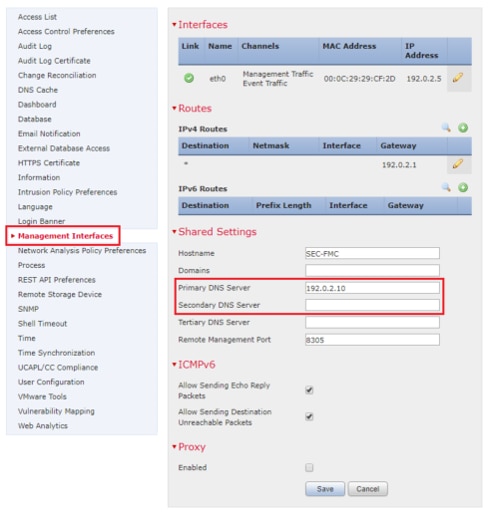

CVP: EscolhaSystem > Configuratione, em seguida, Interfaces de gerenciamento como visto na imagem:

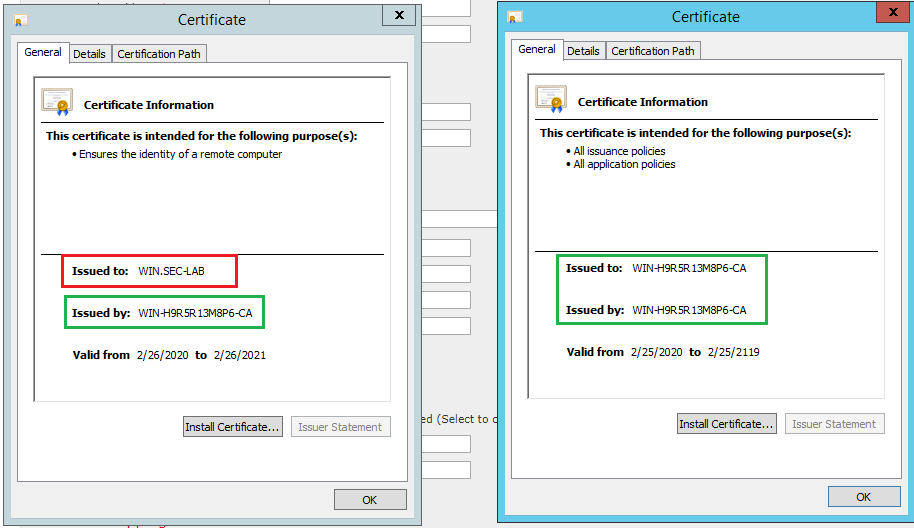

Verifique se o certificado carregado no FMC é o certificado da CA que assinou o certificado do servidor do LDAP, como ilustrado na imagem:

Use capturas de pacotes para confirmar se o servidor LDAP envia as informações corretas:

Informações Relacionadas

Feedback

Feedback