Configure os níveis de segurança no perfil de criptografia do CRES do ESA

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve a configuração dos perfis Cisco Registered Envelope Service Encryption (CRES) no Email Security Appliance (ESA) com foco nos diferentes níveis de segurança permitidos.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Configuração básica do ESA

- Criptografia com base na configuração do filtro de conteúdo

- Serviço de envelope registrado da Cisco

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

A criação do perfil CRES é uma tarefa central para a ativação e o uso do serviço de criptografia por meio do ESA. Antes da criação de vários perfis, certifique-se de ter uma conta completa provisionada para um ESA com a criação de uma conta CRES.

Pode haver mais de um perfil e cada perfil pode ser configurado com um nível de segurança diferente. Isso permite que a rede mantenha diferentes níveis de segurança por domínio, usuário ou grupo.

Configurar

Você pode habilitar e configurar um perfil de criptografia com o comando encryptionconfig CLI ou via Serviços de Segurança > Criptografia de Email do Cisco IronPort na GUI.

Configuração a partir da GUI

No ESA, navegue para Serviços de segurança > Criptografia de e-mail Cisco IronPort > Adicionar perfil de criptografia.

Uma tela com as Configurações do perfil de criptografia é exibida. O nome do perfil e o restante da configuração podem ser personalizados e dependem de marcas de identificação ou métodos da organização.

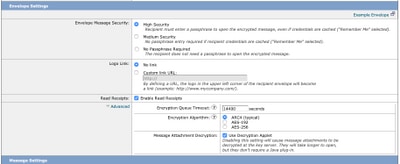

A configuração que define o nível de segurança por perfil é Envelope Settings (Configurações de envelope), como mostrado na imagem:

Note: Sugere-se que o nome do perfil contenha: "High" (Alta), "Low" (Baixa) etc., para corresponder ao nível de segurança configurado ou ao nome do grupo ao qual o perfil está associado, para identificação rápida na criação de filtros e verificação de conteúdo.

Os três níveis de segurança permitidos pelo ESA são:

- Alta segurança: O destinatário deve sempre inserir uma senha para abrir mensagens criptografadas.

- Segurança média: O destinatário não precisa inserir credenciais para abrir a mensagem criptografada se as credenciais do destinatário estiverem armazenadas em cache.

- Nenhuma senha é necessária: Este é o nível mais baixo de segurança de mensagem criptografada. O destinatário não precisa inserir uma senha para abrir a mensagem criptografada. Você ainda pode ativar os recursos de confirmação de leitura, Resposta segura para todos e Encaminhamento seguro de mensagens para envelopes que não são protegidos por senha.

Você pode configurar o nível diferente de segurança nesses objetos:

Segurança de mensagem de envelopes:

- · Alta segurança

- Segurança média

- Nenhuma senha é necessária

Link do logotipo: Para permitir que os usuários abram o URL da sua organização, clique no logotipo, você pode adicionar um link para o logotipo. Escolha uma destas opções:

- Sem link. Um link ativo não é adicionado ao envelope de mensagem.

- URL do link personalizado. Digite a URL para adicionar um link ao vivo para o envelope da mensagem.

Confirmações de Leitura: Se você habilitar essa opção, o remetente receberá uma confirmação quando os destinatários abrirem o envelope seguro. Esta é uma seleção opcional.

Avançado:

Tempo limite da fila de criptografia: Insira o período de tempo (em segundos) durante o qual uma mensagem pode estar na fila de criptografia antes de expirar. Quando uma mensagem atinge o tempo limite, o equipamento devolve a mensagem e envia uma notificação ao remetente.

Algoritmo de Criptografia:

- ARC4. O ARC4 é a escolha mais comum, ele fornece criptografia forte com atrasos mínimos de descriptografia para os destinatários da mensagem.

- AES. O AES fornece criptografia mais forte, mas também leva mais tempo para descriptografar; ele introduz atrasos para os destinatários. O AES é normalmente usado em aplicações governamentais e bancárias.

Descriptografia de anexo de mensagem: Habilite ou desabilite o miniaplicativo de descriptografia. Depois que você habilita essa opção, ela faz com que o anexo da mensagem seja aberto no ambiente do navegador. Depois que você desabilita essa opção, ela faz com que os anexos da mensagem sejam descriptografados no servidor de chaves. Por padrão, o miniaplicativo Java está desativado no envelope.

Note: Os navegadores mais usados desabilitaram o miniaplicativo Java por motivos de segurança.

Depois que os perfis de criptografia tiverem sido criados. Certifique-se de que esteja provisionado, como mostrado na imagem:

Cada um desses perfis deve ser associado por meio de um filtro de conteúdo para ser aplicado.

Caution: Se o perfil não for chamado por um filtro de conteúdo, as configurações de criptografia não poderão ser aplicadas.

No ESA, navegue até Políticas de e-mail > Filtros de conteúdo de saída > Adicionar um filtro

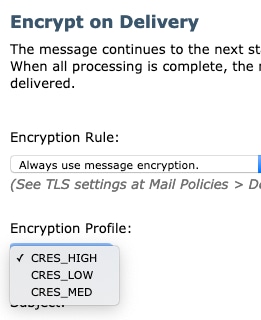

Depois que a condição de usuários, assunto, grupo, remetente etc. tiver sido configurada dentro do filtro, defina o nível de criptografia para o filtro de saída, como mostrado na imagem:

Caution: Todos os filtros de conteúdo devem ser associados às políticas de envio de e-mail para que funcionem corretamente.

Note: Você pode configurar vários perfis de criptografia para um serviço de chave hospedado. Se a sua organização tiver várias marcas, isso permitirá que você consulte diferentes logotipos armazenados no servidor chave para os envelopes PXE.

Configuração a partir da CLI

No CLI do ESA, digite o comando encryptionconfig:

ESA.com> encryptionconfig

IronPort Email Encryption: Enabled

Choose the operation you want to perform:

- SETUP - Enable/Disable IronPort Email Encryption

- PROFILES - Configure email encryption profiles

- PROVISION - Provision with the Cisco Registered Envelope Service

[]> profiles

Proxy: Not Configured

Profile Name Key Service Proxied Provision Status

------------ ----------- ------- ----------------

HIGH-CRES Hosted Service No Not Provisioned

Choose the operation you want to perform:

- NEW - Create a new encryption profile

- EDIT - Edit an existing encryption profile

- DELETE - Delete an encryption profile

- PRINT - Print all configuration profiles

- CLEAR - Clear all configuration profiles

- PROXY - Configure a key server proxy

[]> new

1. Cisco Registered Envelope Service

2. IronPort Encryption Appliance (in network)

Choose a key service:

[1]>

Enter a name for this encryption profile:

[]> HIGH

Current Cisco Registered Key Service URL: https://res.cisco.com

Do you wish to alter the Cisco Registered Envelope Service URL? [N]> N

1. ARC4

2. AES-192

3. AES-256

Please enter the encryption algorithm to use when encrypting envelopes:

[1]>

1. Use envelope service URL with HTTP (Recommended). Improves performance for opening envelopes.

2. Use the envelope service URL with HTTPS.

3. Specify a separate URL for payload transport.

Configure the Payload Transport URL

[1]>

1. High Security (Recipient must enter a passphrase to open the encrypted message, even if credentials are cached ("Remember Me" selected).)

2. Medium Security (No passphrase entry required if recipient credentials are cached ("Remember Me" selected).)

3. No Passphrase Required (The recipient does not need a passphrase to open the encrypted message.)

Please enter the envelope security level:

[1]>

Would you like to enable read receipts? [Y]>

Would you like to enable "Secure Reply All"? [N]> y

Would you like to enable "Secure Forward"? [N]> y

Enter a URL to serve as a link for the envelope logo image (may be blank):

[]>

Would you like envelopes to be displayed in a language other than English ? [N]>

Enter the maximum number of seconds for which a message could remain queued waiting to be encrypted. Delays could be caused by key server outages or resource limitations:

[14400]>

Enter the subject to use for failure notifications:

[[ENCRYPTION FAILURE]]>

Please enter file name of the envelope attached to the encryption notification:

[securedoc_${date}T${time}.html]>

A Cisco Registered Envelope Service profile "HIGH" was added.

1. Commit this configuration change before continuing.

2. Return to the encryptionconfig menu and select PROVISION to complete

the configuration.

Proxy: Not Configured

Profile Name Key Service Proxied Provision Status

------------ ----------- ------- ----------------

HIGH-CRES Hosted Service No Not Provisioned

LOW-CRES Hosted Service No Not Provisioned

Choose the operation you want to perform:

- SETUP - Enable/Disable IronPort Email Encryption

- PROFILES - Configure email encryption profiles

- PROVISION - Provision with the Cisco Registered Envelope Service

[]> provision

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Verificação a partir da GUI

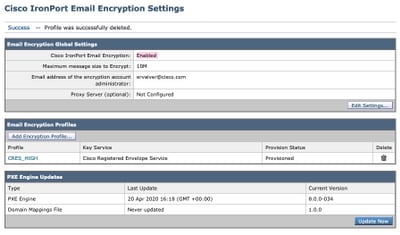

No ESA, navegue para Serviços de segurança > Criptografia de e-mail Cisco IronPort, conforme mostrado na imagem:

Note: Verifique se a criptografia está ativada e se o perfil configurado foi provisionado. Conforme mostrado na imagem.

Verificação do CLI

Na CLI, digite encryptconfig e digite o comando profiles.

ESA.com> encryptionconfig IronPort Email Encryption: Enabled Choose the operation you want to perform: - SETUP - Enable/Disable IronPort Email Encryption - PROFILES - Configure email encryption profiles - PROVISION - Provision with the Cisco Registered Envelope Service []> profiles Proxy: Not Configured Profile Name Key Service Proxied Provision Status ------------ ----------- ------- ---------------- CRES_HIGH Hosted Service No Provisioned

Note: Verifique se a criptografia está ativada e se o perfil configurado foi provisionado. Conforme mostrado na imagem.

Troubleshooting

Esta seção disponibiliza informações para a solução de problemas de configuração.

No ESA, navegue até Administração do sistema > teclas de recursos

Verifique se a chave de recurso está aplicada e ativa. A chave: A criptografia de e-mail IronPort deve estar ativa.

Do ESA, navegue para Serviços de segurança > Criptografia de e-mail Cisco IronPort

Verifique se o serviço de criptografia está habilitado corretamente.

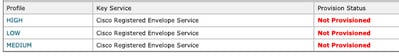

Verifique se o perfil de criptografia não está em um status Não Provisionado, como mostrado na imagem:

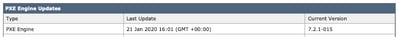

Verifique a última atualização do mecanismo, conforme mostrado na imagem:

Em Detalhes de rastreamento de mensagem, verifique se um erro é exibido.

Erros mais comuns:

5.x.3 - Temporary PXE Encryption failure

Solução: O serviço está indisponível ou inacessível no momento. Verifique os problemas de conectividade e de rede.

5.x.3 - PXE Encryption failure. (Message could not be encrypted due to a system configuration issue. Please contact your administrator

Solução: Este erro está associado a:

- Problemas de licença. Verifique as chaves de recurso

- O perfil usado não foi provisionado. Identificar a partir do rastreamento de mensagens o perfil configurado no filtro de conteúdo e no provisionamento

- Não há perfil associado a um filtro de conteúdo. Às vezes, os perfis de criptografia são excluídos, modificados com nomes diferentes, etc. E o filtro de conteúdo configurado não consegue localizar o perfil associado

5.x.3 - PXE Encryption failure. (Error 30 - The message has an invalid "From" address.)

5.x.3 - PXE Encryption failure. (Error 102 - The message has an invalid "To" address.)

Solução: Regularmente, esse problema é causado pelo preenchimento automático do cliente de e-mail do remetente interno (por exemplo, Outlook) do endereço de e-mail do destinatário que contém um endereço "De"/"Para" inválido.

Normalmente, isso é causado por aspas no endereço de email ou outros caracteres ilegais no endereço de email.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

27-Sep-2020

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Erika Valverde

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback