Guia de melhores práticas para proteção avançada contra malware (AMP) no Cisco Email Security

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

A AMP (Advanced Malware Protection, Proteção avançada contra malware) é uma solução abrangente que permite a detecção e o bloqueio de malware, a análise contínua e o alerta retrospectivo. Aproveitar a AMP com o Cisco Email Security permite proteção superior durante todo o ciclo do ataque - antes, durante e depois de um ataque com a abordagem mais econômica e fácil de implantar para defesa avançada contra malware.

Este documento de práticas recomendadas abordará os principais recursos da AMP no Cisco Email Security Appliance (ESA), conforme listado abaixo:

- Reputação de arquivos - captura uma impressão digital de cada arquivo à medida que ele atravessa o ESA e a envia para a rede de inteligência baseada em nuvem da AMP para obter um veredito de reputação. Dados esses resultados, você pode bloquear automaticamente arquivos mal-intencionados e aplicar a política definida pelo administrador.

- Análise de arquivo - fornece a capacidade de analisar arquivos desconhecidos que atravessam o ESA. Um ambiente de sandbox altamente seguro permite que a AMP obtenha detalhes precisos sobre o comportamento do arquivo e combine esses dados com uma análise detalhada humana e de máquina para determinar o nível de ameaça do arquivo. Essa disposição é então alimentada na rede de inteligência baseada em nuvem da AMP e usada para atualizar e expandir dinamicamente o conjunto de dados de nuvem da AMP para proteção avançada.

- Mailbox Auto Remediation (MAR) - para Microsoft Office 365 e Exchange 2013/2016 automatiza a remoção de e-mails com arquivos que se tornam mal-intencionados após o ponto inicial de inspeção. Isso economiza horas de trabalho para os administradores e ajuda a conter o impacto de uma ameaça.

- Cisco AMP Unity - é o recurso que permite que uma organização registre seu dispositivo habilitado para AMP, incluindo ESA com assinatura de AMP no console do AMP for Endpoints. Com essa integração, o Cisco Email Security pode ser visto e consultado para observações de exemplo da mesma forma que o console da AMP para endpoints já oferece para endpoints e permite correlacionar dados de propagação de arquivos em todos os vetores de ameaça em uma única interface de usuário.

- Cisco Threat Response - é uma plataforma de orquestração que reúne informações relacionadas à segurança de fontes da Cisco e de terceiros em um único e intuitivo console de investigação e resposta. Ele faz isso por meio de um projeto modular que serve como uma estrutura de integração para registros de eventos e inteligência de ameaças. Os módulos permitem a rápida correlação de dados por meio da criação de gráficos de relacionamento que, por sua vez, permitem que as equipes de segurança obtenham uma visão clara do ataque, bem como tomem rapidamente medidas de resposta eficazes.

Verificar chaves de recurso

- No ESA, navegue até System Administration> Feature Keys

- Procure por chaves de recurso Reputação de arquivos e Análise de arquivos e verifique se os status estão ativos

Ative a AMP (Advanced Malware Protection, proteção avançada contra malware)

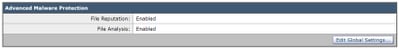

- No ESA, navegue até Security Services > Advanced Malware Protection - File Reputation and Analysis (Serviços de segurança > Proteção avançada contra malware - Reputação e análise de arquivos)

- Clique no botão Habilitar em Advanced Malware Protection Global Settings:

- Confirme as alterações.

Personalizar configurações globais do Advanced Malware Protection (AMP)

- O AMP agora está ativado, clique em Editar configurações globais para personalizar as configurações globais.

- A lista de extensões de arquivos será atualizada automaticamente de vez em quando. Por isso, visite sempre esta configuração e certifique-se de que todas as extensões de arquivos estejam selecionadas:

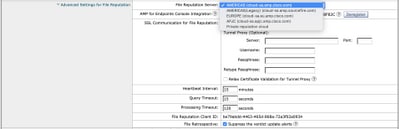

- Expandir configurações avançadas para a reputação do arquivo

- A seleção padrão para o Servidor de reputação de arquivo é AMERICA (cloud-sa.amp.cisco.com)

- Clique no menu suspenso e escolha os servidores de reputação de arquivo mais próximos (especialmente para clientes APJC e EUROPE):

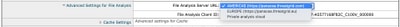

- Expandir configurações avançadas para análise de arquivo

- A seleção padrão para a URL do Servidor de Análise de Arquivo é AMERICAS (https://panacea.threatgrid.com)

- Clique no menu suspenso e escolha os servidores de reputação de arquivo mais próximos (especialmente para clientes EUROPE):

configuração de limite de Análise de Arquivo

(Opcional) Você pode definir o limite superior para a pontuação de análise de arquivo aceitável. Os arquivos bloqueados com base em Configurações de limite são exibidos como Limite personalizado na seção Arquivos de ameaça de malware de entrada do relatório Proteção avançada contra malware.

- Na página de configuração global da AMP, expanda Limiar Configurações.

- O valor padrão do serviço de nuvem é 95.

- Escolha o botão de opção de Inserir valor personalizado e altere o valor (por exemplo, 70):

- Clique em Enviar e Confirmar suas alterações

Integrar o ESA com o console AMP para endpoints

(Somente para o cliente AMP for Endpoints) Uma lista de bloqueio de arquivo personalizada unificada (ou uma lista de permissão de arquivo) pode ser criada por meio do console AMP for Endpoints e pode distribuir a estratégia de contenção de forma transparente pela arquitetura de segurança, incluindo o ESA.

- Na página de configuração global da AMP, expanda Configurações avançadas para a reputação do arquivo

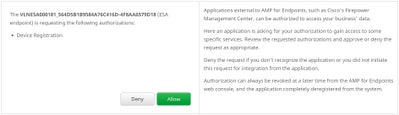

- Clicando no botão - Register Appliance with AMP for Endpoints:

- Clique em OK para redirecionar para o site do console da AMP for Endpoints para concluir o registro.

- Faça login no console do AMP para endpoints com sua credencial de usuário

- Clique em Permitir autorização do registro ESA:

- O console do AMP para endpoints automaticamente direciona a página de volta para o ESA.

- Verifique se o status do registro é exibido como SUCESSO:

- Clique em Enviar e Confirmar as alterações

Ativar a correção automática de caixa de correio (MAR)

Se você tiver caixas de correio O365 ou o Microsoft Exchange 2013/2016, o recurso Mailbox Auto Remediation (MAR) permitirá que a ação seja executada quando o veredito de reputação do arquivo mudar de Clean/Unknown para Malicious.

- Navegue até Administração do sistema > Configurações da conta

- Em Perfil de conta, clique em Criar perfil de conta para criar um perfil de conexão API com as caixas de correio do Office 365 e/ou do Microsoft Exchange:

- Clique em Enviar e Confirmar as alterações

- (Opcional) Perfil em cadeia é uma coleção de perfis, você só configura perfis em cadeia quando as contas a serem acessadas residem em diferentes espaços de diferentes tipos de implantações.

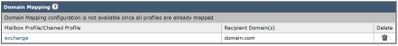

- Clique no botão Create Domain Mapping para mapear seu perfil de conta com o domínio destinatário. As configurações recomendadas são mostradas abaixo:

- Clique em Enviar e Confirmar as alterações

Configurar a proteção avançada contra malware (AMP) na política de e-mail

Depois que o AMP e o MAR tiverem sido configurados globalmente, você poderá agora habilitar os serviços para enviar políticas.

- Navegue até Políticas de e-mail > Políticas de recebimento de e-mail

- Personalize as configurações de proteção avançada contra malware para uma política de recebimento de e-mail clicando no link azul em Proteção avançada contra malware para a política que você deseja personalizar.

- Para os fins deste documento de melhores práticas, clique no botão de opção ao lado de Ativar reputação de arquivo e selecione Ativar análise de arquivo:

- Recomenda-se incluir um cabeçalho X com o resultado da AMP em uma mensagem.

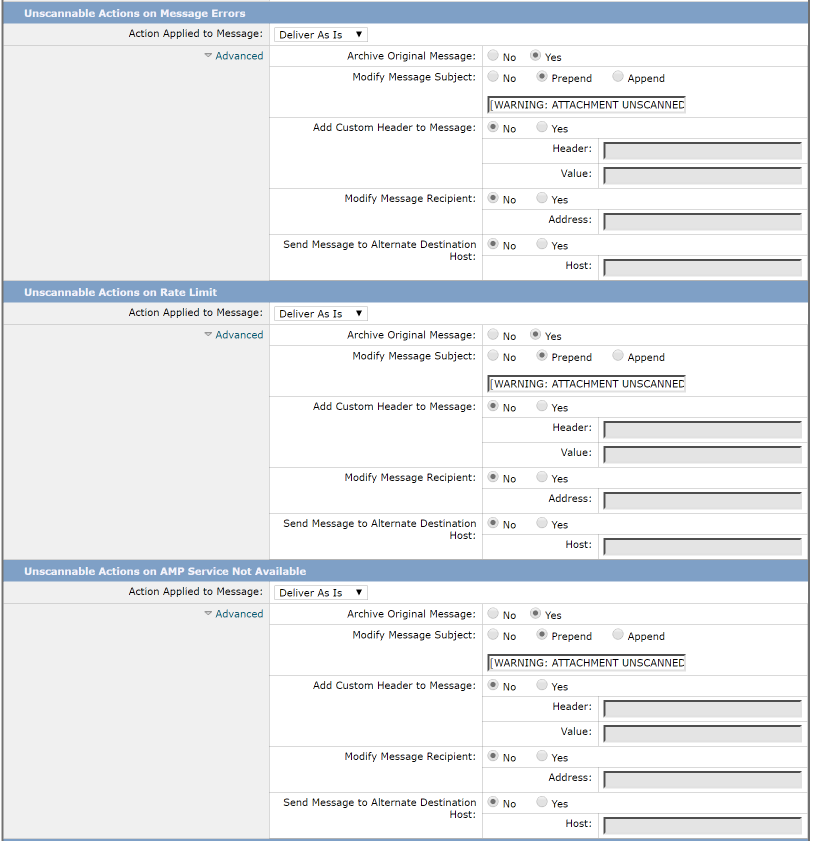

- As três seções seguintes permitem selecionar a ação que o ESA deve executar se um anexo for considerado não verificável devido a erros de mensagem, limite de taxa ou se o serviço AMP não estiver disponível. A ação recomendada é Entregar como está com texto de aviso anexado ao assunto da mensagem:

- A próxima seção configurará o ESA para descartar a mensagem se um anexo for considerado mal-intencionado:

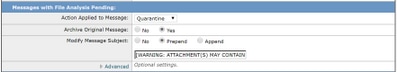

- A ação recomendada é colocar a mensagem em quarentena se o anexo for enviado para Análise de arquivo:

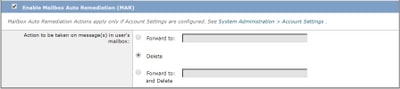

- (Somente para política de recebimento de e-mail) Configure as ações corretivas a serem executadas na mensagem entregue aos usuários finais quando o veredito sobre ameaças for alterado para mal-intencionado. As configurações recomendadas são mostradas abaixo:

- Clique em Enviar e Confirmar as alterações

Integrar o SMA com o Cisco Threat Response (CTR)

A integração de um módulo de e-mail SMA requer o uso do Security Services Exchange (SSE) via CTR. O SSE permite que um SMA se registre no Exchange e você fornece permissão explícita para que o Cisco Threat Response acesse os dispositivos registrados. O processo envolve a vinculação do SMA ao SSE por meio de um token gerado quando você estiver pronto para vinculá-lo.

- No portal CTR (https://visibility.amp.cisco.com), faça login com suas credenciais de usuário.

- O CTR usa um módulo para se integrar a outros produtos de segurança da Cisco, incluindo o ESA. Clique na guia Módulos.

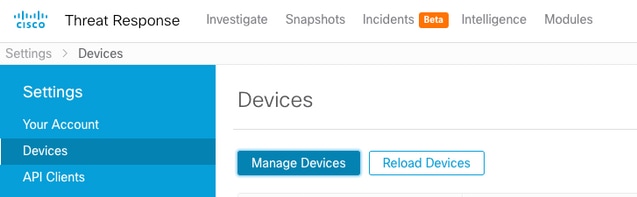

- Escolha Dispositivos e clique em Gerenciar dispositivos:

- O CTR girará a página para o SSE.

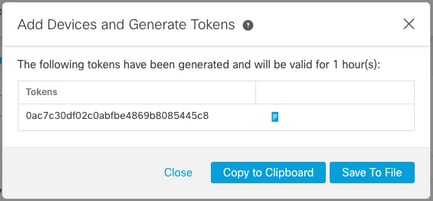

- Clique no + ícone para gerar um novo token e clique em Continuar.

- Copie o novo token antes de fechar a caixa:

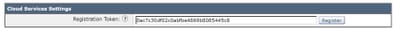

- No SMA, navegue até a guia Management Appliances > Network > Cloud Service Settings

- Clique em Editar configuração e verifique se a opção Resposta a ameaças está Habilitada.

- A seleção padrão para a URL do Threat Response Server é AMERICAS (api-sse.cisco.com). Para clientes EUROPE, clique no menu suspenso e escolha EUROPE (api.eu.sse.itd.cisco.com):

- Clique em Enviar e Confirmar as alterações

- Cole a chave do token (que você gerou a partir do portal CTR) na Cloud Services Setting (Configuração de serviços de nuvem) e clique em Register:

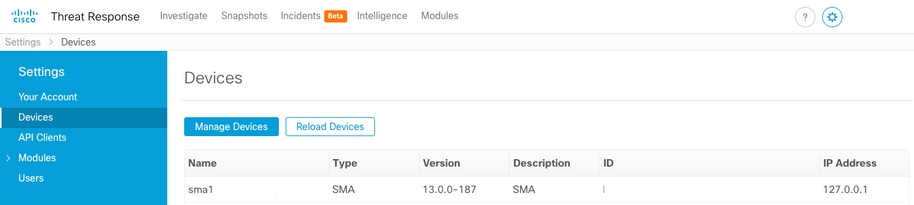

- Levará algum tempo para concluir o processo de registro. Volte para esta página após alguns minutos para verificar o status novamente.

- Retorne ao CTR > Modules > Device e clique no botão Recarregar dispositivo para verificar se o SMA aparece na lista:

Conclusão

Este documento tinha como objetivo descrever as configurações padrão ou de práticas recomendadas para o Cisco Advanced Malware Protection (AMP) no Email Security Appliance. A maioria dessas configurações está disponível nas políticas de entrada e saída de e-mail, e a configuração e a filtragem são recomendadas em ambas as direções.

Colaboração de

- Alex ChanTechnical Marketing Engineer Cisco Email Security

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback