Introdução

A entrega descontrolada de e-mails em alto volume pode sobrecarregar os domínios dos destinatários. O AsyncOS oferece controle total da entrega de mensagens definindo o número de conexões que o serviço de Segurança de Email abrirá ou o número de mensagens que enviará a cada domínio de destino.

Neste documento, abordaremos:

- Configurando a verificação de devolução para proteger sua organização contra ataques de devolução

- Usando a tabela de controle de destino para praticar políticas de bom vizinho

- Implantação da Autenticação de Entidades Nomeadas (DANE) baseada em DNS SMTP para fornecer entrega segura de mensagens

Verificação de devolução

Ativar a verificação de devolução é uma ótima maneira de combater ataques de retrodifusão/devolução. O conceito por trás da verificação de devolução é simples. Primeiro, marque as mensagens que saem do seu ESA. Procure essa marcação em todas as mensagens de devolução; se a marcação estiver presente, significa que esta é uma devolução de uma mensagem originada em seu ambiente. Se a marcação estiver ausente, a devolução é fraudulenta e pode ser rejeitada ou descartada.

Por exemplo, MAIL FROM: joe@example.com torna-se MAIL FROM: prvs=joe=123ABCDEFG@example.com. A string 123... no exemplo é a devolução marca de verificação que é adicionada ao remetente do envelope quando ele é enviado pelo seu dispositivo ESA. Se devoluções de mensagem, o endereço do destinatário do envelope na mensagem devolvida incluirá a marca de verificação de devolução, que permite que o ESA saiba que é uma marca legítima de mensagem.

Você pode ativar ou desativar a marcação de verificação de devolução em todo o sistema como padrão. Você pode também habilitar ou desabilitar marcação de verificação de devolução para domínios específicos. Na maioria dos implantações, ela é habilitada por padrão para todos os domínios.

Configuração do ESA

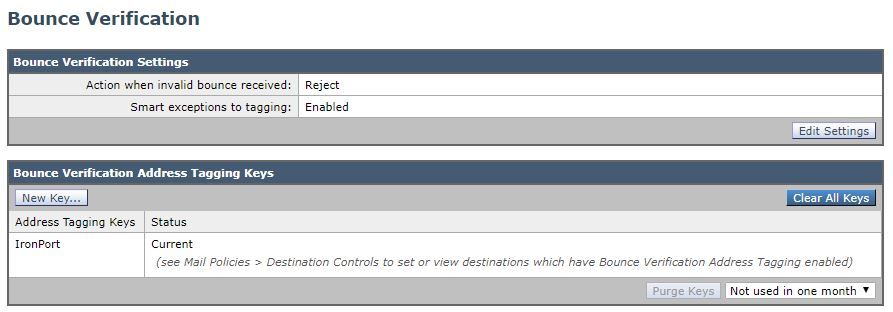

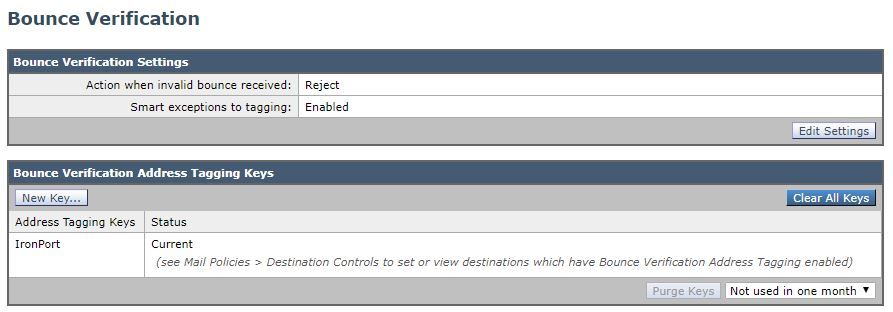

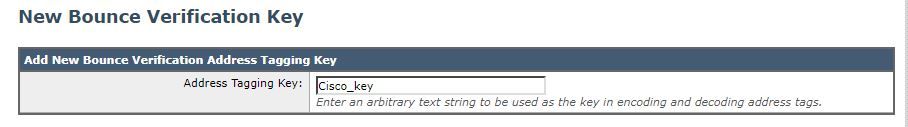

- Navegue para Políticas de e-mail > Verificação de devolução e clique em Nova chave

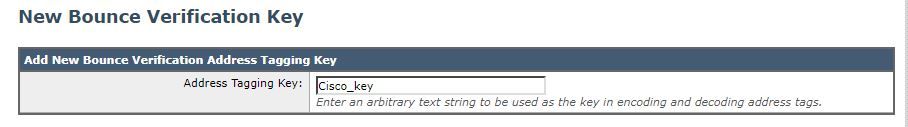

- Insira qualquer texto arbitrário a ser usado como a chave nas marcas de endereço de codificação e decodificação. Por exemplo, "Cisco_key".

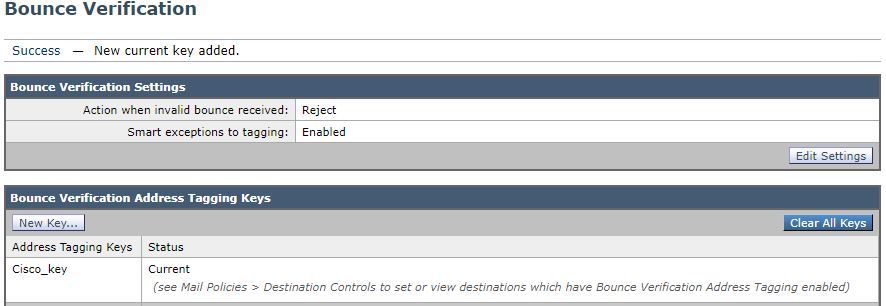

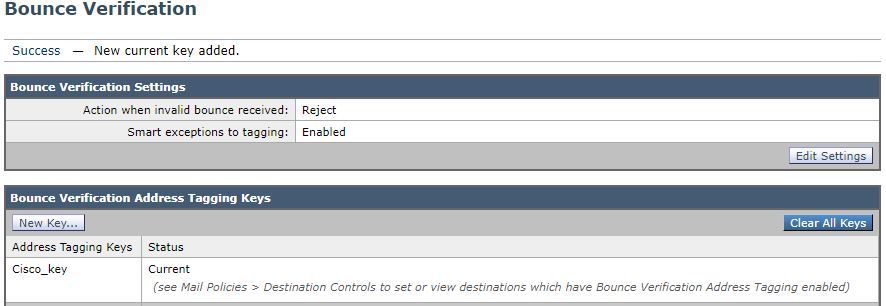

- Clique em Enviar e verifique a nova chave de marcação de endereço

Agora, vamos habilitar a verificação de devolução para nosso domínio "Padrão":

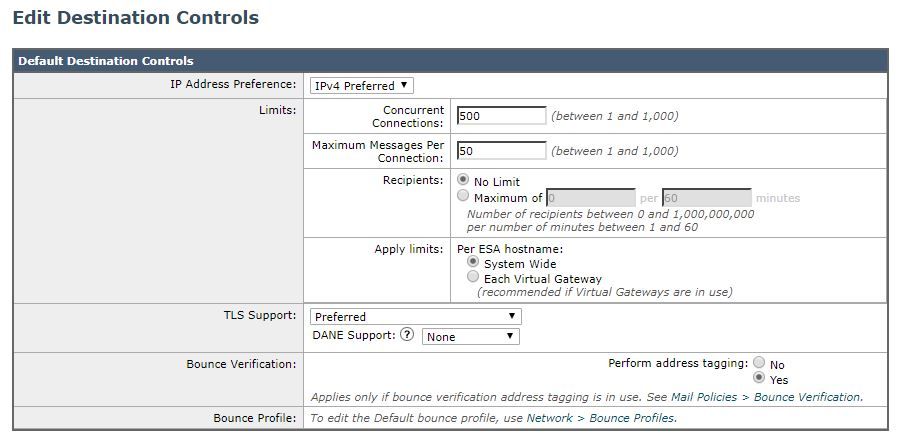

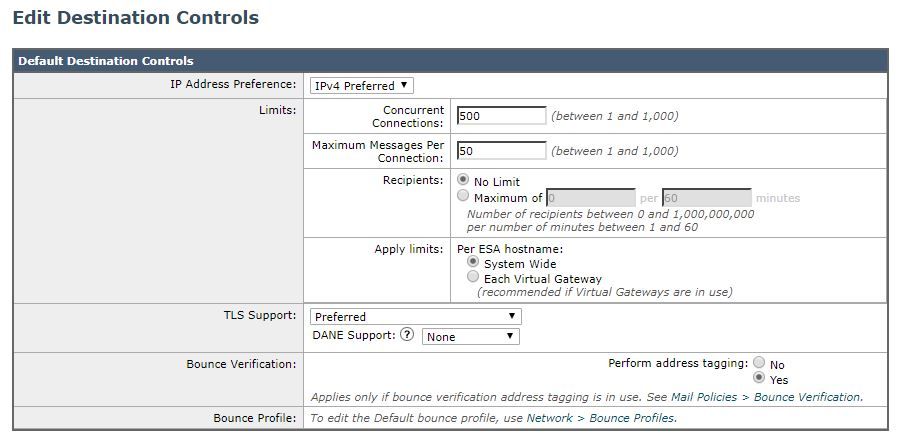

- Navegue para Políticas de e-mail > Controles de destino e clique no Padrão.

- Configurar Verificação de Devolução: Executar marcação de endereço: Sim

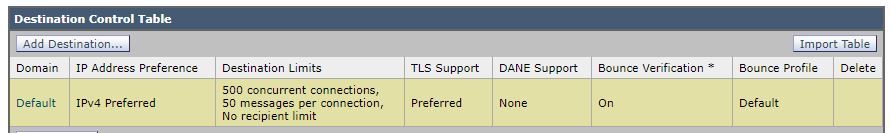

- Clique em Enviar e Confirmar alterações. Observe que a verificação de devolução está ativada para o domínio padrão.

Usando a Tabela de Controle de Destino

A entrega não controlada de e-mails pode sobrecarregar os domínios dos destinatários. O ESA oferece controle total sobre entrega de mensagem definindo o número de conexões que o equipamento abrirá ou o número de mensagens que o equipamento enviará para cada domínio de destino. A tabela de controles de destino fornece configurações para taxas de conexão e de mensagem quando o ESA é para destinos remotos. Ele também fornece configurações para tentar ou impor o uso de TLS para esses destinos. O ESA é configurado com uma configuração padrão para a Tabela de controle de destino.

O que abordaremos neste documento é como podemos gerenciar e configurar o controle sobre destinos onde o padrão não é adequado. Por exemplo, o Google tem um conjunto de regras de recebimento que os usuários do Gmail devem seguir ou eles correm o risco de enviar de volta um código de resposta SMTP 4XX e uma mensagem dizendo que você está enviando muito rapidamente, ou a caixa de correio do destinatário excedeu seu limite de armazenamento. Adicionaremos o domínio do Gmail à tabela de controle de destino, limitando a quantidade de mensagens enviadas a um destinatário do Gmail abaixo.

Adicionando um novo Domínio à Tabela de Controle de Destino

Como mencionado, o Google tem limitações para os remetentes que enviam para o Gmail. Os limites de recebimento podem ser verificados consultando as limitações do remetente do Gmail publicadas aqui - https://support.google.com/a/answer/1366776?hl=en

Vamos configurar o domínio de destino para o Gmail como um exemplo de boas políticas de vizinhança.

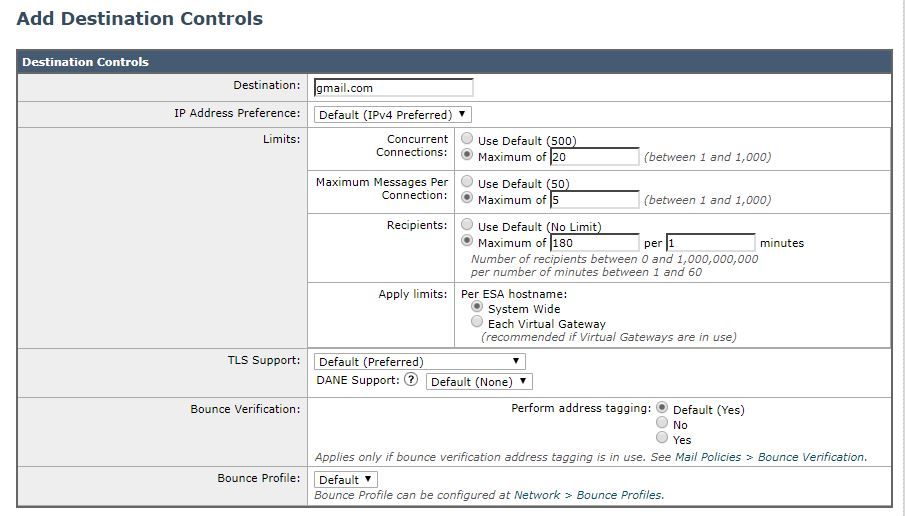

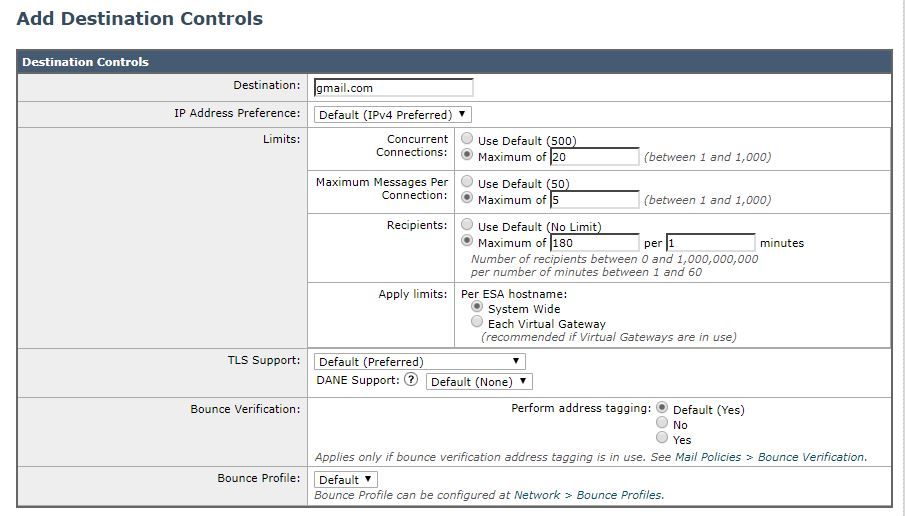

- Navegue para Políticas de e-mail > Controles de destino e clique em Adicionar destino e crie um novo perfil usando os seguintes parâmetros:

- Destino: gmail.com

- Preferência de endereço IP: IPv4 preferido

- Conexões simultâneas: máx. de 20

- Máximo de mensagens por conexão: 5

- Destinatários: Máximo de 180 por 1 minuto

- Verificação de devolução: Executar marcação de endereço: Padrão (Sim)

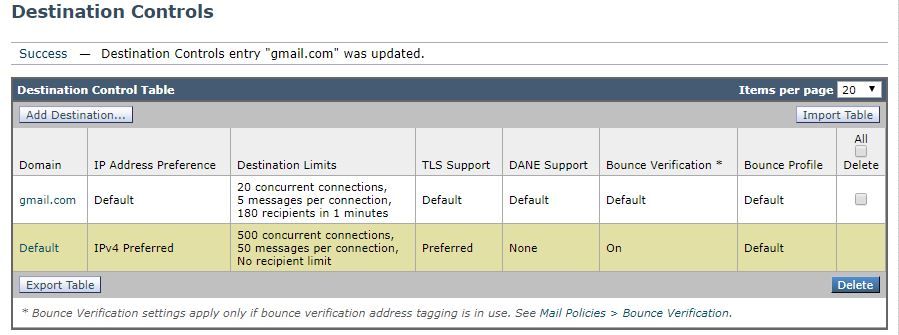

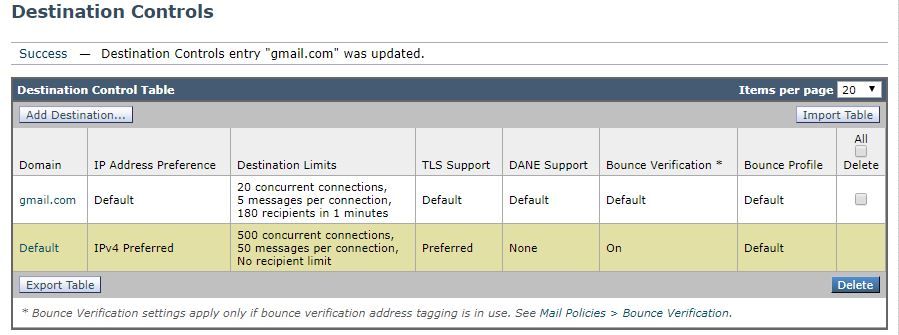

- Clique em Enviar e Confirmar alterações. Esta é a aparência da Tabela de controle de destino após a adição do domínio.

Observe que "Limites de destino" e "Verificação de devolução" são alterados na imagem abaixo:

Implantação de Autenticação de Entidades Nomeadas (DANE) baseada em DNS SMTP

O protocolo DANE (Autenticação de Entidades Nomeadas) baseado em DNS SMTP valida seus certificados X.509 com nomes DNS usando uma extensão DNSSEC (Domain Name System Security) configurada em seu servidor DNS e um registro de recurso DNS, também conhecido como registro TLSA.

O registro TLSA é adicionado ao certificado que contém detalhes sobre a Autoridade de Certificação (CA), o certificado de entidade final ou a âncora de confiança usada para o nome DNS descrito no RFC 6698. As extensões de Segurança do Sistema de Nomes de Domínio (DNSSEC) fornecem segurança adicional no DNS ao abordar vulnerabilidades na segurança do DNS. O DNSSEC que usa chaves criptográficas e assinaturas digitais garante que os dados de pesquisa estejam corretos e se conecte a servidores legítimos.

A seguir estão os benefícios de usar SMTP DANE para conexões TLS de saída:

- Fornece entrega segura de mensagens evitando ataques de downgrade de Man-in-the-Middle (MITM), espionagem e ataques de envenenamento de cache de DNS.

- Fornece autenticidade de certificados TLS e informações DNS, quando protegido por DNSSEC.

Configuração do ESA

Antes de começar a configurar o DANE no ESA, certifique-se de que o remetente de envelope e o registro de recurso TLSA sejam verificados pelo DNSSEC e que o domínio receptor seja protegido pelo DANE. Você pode fazer isso no ESA usando o comando CLI daneverify.

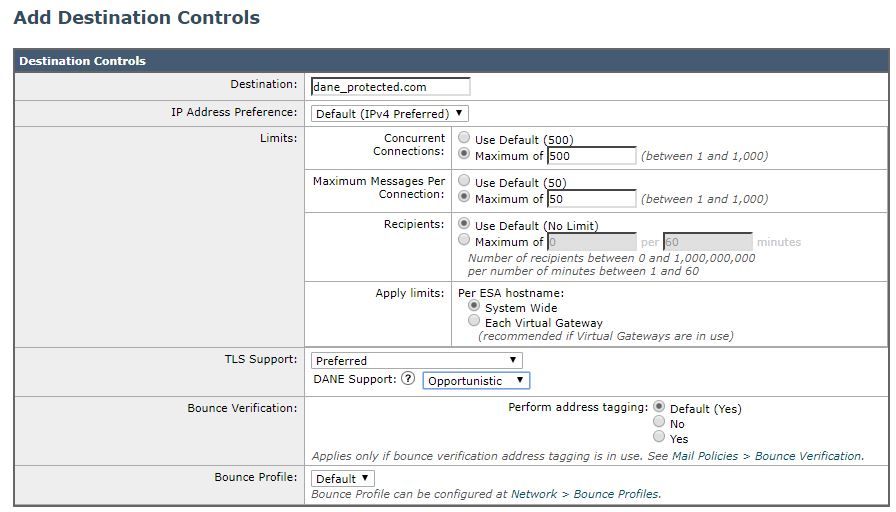

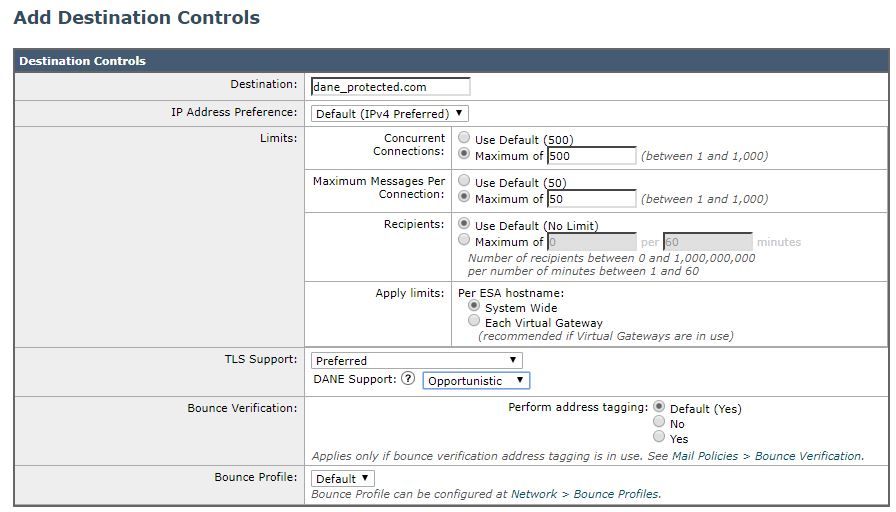

- Navegue para Políticas de e-mail > Controles de destino e clique em Adicionar destino e crie um novo perfil usando os seguintes parâmetros:

- Destino: dane_protected.com

- Suporte TLS: preferido

- Suporte DANE: Oportunista

- Clique em Enviar e Confirmar alterações.

Feedback

Feedback