Introdução

Este documento descreve por que os e-mails S/MIME (Secure/Multipurpose Internet Mail Extensions) recebidos na caixa de entrada dos destinatários não contêm conteúdo após a passagem pelo ESA (Email Security Appliance) ou pelo CES (Cloud Email Security).

Problema: os e-mails perdem seu conteúdo após as tags ESA/CES.

Uma organização configurou seus e-mails para serem assinados ou criptografados por certificados S/MIME e, após serem enviados por um dispositivo Cisco ESA/CES, o e-mail parece ter perdido seu conteúdo quando chegou na caixa de entrada dos destinatários finais. Esse comportamento geralmente ocorre quando o ESA/CES é configurado para modificar o conteúdo do e-mail, a modificação típica do ESA/CES é a marcação de isenção de responsabilidade.

Quando um e-mail é assinado ou criptografado com S/MIME, todo o conteúdo do corpo é misturado para proteger sua integridade. Quando qualquer servidor de e-mail altera o conteúdo modificando o corpo, o hash não corresponde mais ao que foi assinado/criptografado e, por sua vez, faz com que o conteúdo do corpo seja perdido.

Além disso, e-mails criptografados com S/MIME ou que usam assinatura S/MIME 'opaca' (ou seja, arquivos p7m) podem não ser reconhecidos automaticamente pelo software S/MIME na extremidade de recebimento se forem modificados. No caso de um e-mail p7m S/MIME, o conteúdo do e-mail, incluindo anexos, está contido no arquivo .p7m. Se a estrutura for reorganizada quando o ESA/CES adicionar o carimbo de isenção de responsabilidade, esse arquivo .p7m pode não estar mais em um lugar onde o software MUA que manipula o S/MIME possa entendê-lo corretamente.

Normalmente, os e-mails assinados ou criptografados pelo S/MIME não devem ser alterados. Quando o ESA/CES é o gateway configurado para assinar/criptografar um e-mail, isso deve ser feito após qualquer modificação do e-mail ser necessária e, geralmente, quando o ESA/CES é o último salto que lida com o e-mail antes de enviá-lo ao servidor de e-mail do destinatário.

Solução

Para evitar a manipulação ou modificação de ESA/CES de emails recebidos da Internet que são criptografados S/MIME, configure um filtro de mensagem para localizar o email para adicionar um X-Header e ignorar quaisquer filtros de mensagem restantes, seguido pela criação de um filtro de conteúdo para localizar esse X-Header e ignorar os filtros de conteúdo restantes que podem alterar o conteúdo do corpo/anexo.

Cuidado: ao trabalhar com skip-filters(); action ou Skip Remaining Content Filters (Ação Final), a ordem dos filtros é muito crítica. A definição de um filtro para ignorar em ordem incorreta pode permitir que a mensagem ignore alguns filtros não intencionalmente.

Isso inclui, entre outros:

- A filtragem de URL regrava, tanto regravações de proxy seguras como desativadas.

- Marcação de isenção de responsabilidade no email.

- Verificação e substituição do corpo do e-mail.

Observação: para obter acesso à linha de comando da solução CES, consulte o Guia CLI do CES.

Para configurar um filtro de mensagens, faça login no ESA/CES a partir da CLI:

C680.esa.lab> filters

Choose the operation you want to perform:

- NEW - Create a new filter.

- DELETE - Remove a filter.

- IMPORT - Import a filter script from a file.

- EXPORT - Export filters to a file

- MOVE - Move a filter to a different position.

- SET - Set a filter attribute.

- LIST - List the filters.

- DETAIL - Get detailed information on the filters.

- LOGCONFIG - Configure log subscriptions used by filters.

- ROLLOVERNOW - Roll over a filter log file.

[]> new

Enter filter script. Enter '.' on its own line to end.

encrypted_skip:

if (encrypted)

{

insert-header("X-Encrypted", "true");

skip-filters();

}

.

1 filters added.

Observação: os filtros de detecção de vírus da Cisco quando definidos com Modificação de mensagem também causam falha no hash de assinatura/criptografia S/MIME. Caso a política de e-mail tenha filtros de detecção de vírus ativados com modificação de mensagem, é recomendável desativar a modificação de mensagem na política de e-mail correspondente ou ignorar a filtragem de detecção, bem como uma ação de filtro de mensagem de skip-outbreakcheck(); .

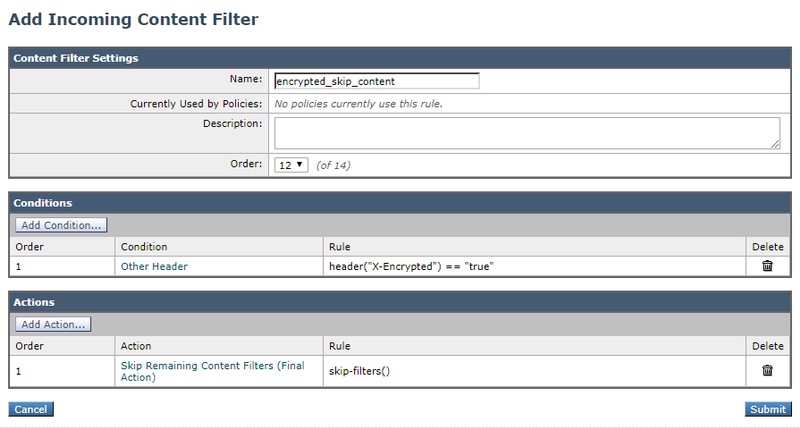

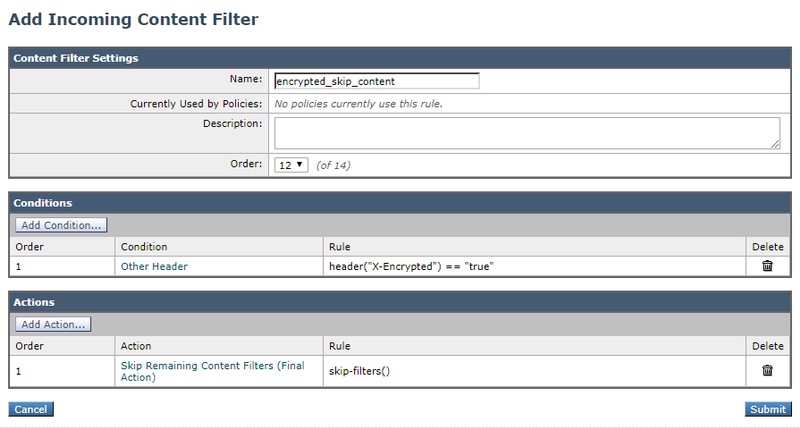

Depois que o filtro de mensagens estiver configurado para marcar e-mails criptografados com um X-Header, crie um filtro de conteúdo para localizar esse cabeçalho e aplique a ação ignorar filtro de conteúdo restante.

Configure este filtro de conteúdo nas políticas de e-mail de entrada existentes, em que os e-mails criptografados devem ignorar os filtros de conteúdo restantes.

Informações Relacionadas

Feedback

Feedback