Definir Configurações da Conta de Email Segura da Cisco para a API do Microsoft Azure (Microsoft 365)

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve um passo a passo "como fazer" para registrar um novo aplicativo no Microsoft Azure (Azure Ative Diretory) para gerar a ID do Cliente, a ID do Locatário e as credenciais do Cliente necessárias e, em seguida, a configuração das Configurações de Conta em um Cisco Secure Email Gateway ou Cloud Gateway. A configuração das configurações de conta e do perfil de conta associado é necessária quando um administrador de e-mail configura o Mailbox Auto Remediation (MAR) para Proteção avançada contra malware (AMP) ou Filtragem de URL, ou utiliza a ação Remediar do Rastreamento de mensagens no Cisco Secure Email e Web Manager ou no Cisco Secure Gateway/Cloud Gateway.

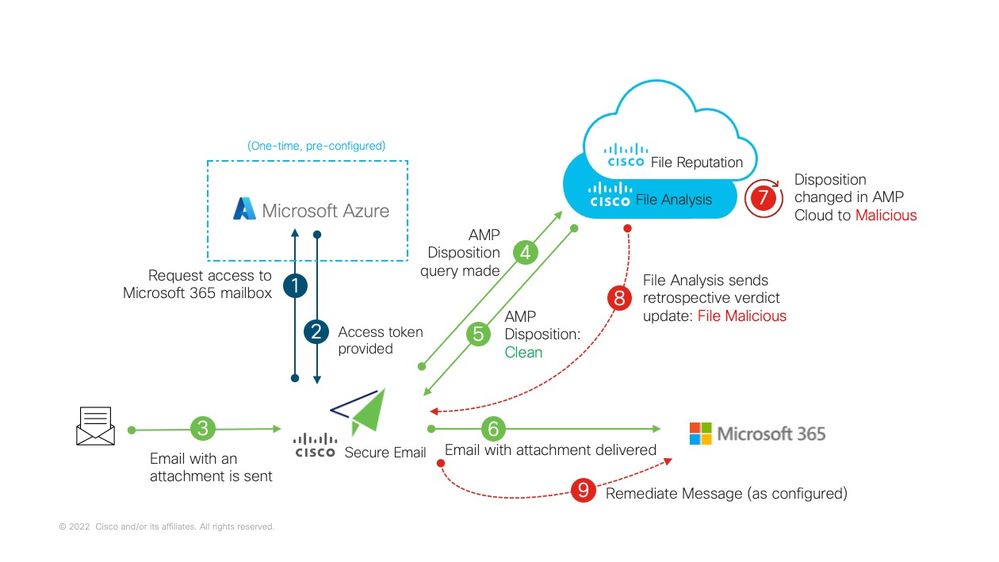

Fluxo do processo de correção automática da caixa de correio

Um anexo (arquivo) em seu e-mail ou URL pode ser pontuado como mal-intencionado a qualquer momento, mesmo depois de ter atingido a caixa de correio de um usuário. O AMP no Cisco Secure Email (via Cisco Secure Malware Analytics) pode identificar esse desenvolvimento à medida que novas informações surgem e enviará alertas retrospectivos para o Cisco Secure Email. O Cisco Talos fornece o mesmo com análise de URL, a partir do AsyncOS 14.2 para Cisco Secure Email Cloud Gateway. Se sua organização estiver usando o Microsoft 365 para gerenciar caixas de correio, você poderá configurar o Cisco Secure Email para executar ações de correção automática nas mensagens na caixa de correio de um usuário quando esses vereditos de ameaça forem alterados.

O Cisco Secure Email se comunica de forma segura e direta com o Ative Diretory do Microsoft Azure para obter acesso às caixas de correio do Microsoft 365. Por exemplo, se um e-mail com um anexo for processado por meio do gateway e examinado pelo AMP, o anexo do arquivo (SHA256) será fornecido ao AMP quanto à reputação do arquivo. A disposição da AMP pode ser marcada como Limpa (etapa 5, Figura 1) e, em seguida, entregue à caixa de correio do Microsoft 365 do destinatário final. Posteriormente, a disposição da AMP será alterada para Mal-intencionada, o Cisco Malware Analytics enviará uma atualização de veredito retrospectivo (etapa 8, Figura 1) para qualquer gateway que tenha processado esse SHA256 específico. Quando o gateway receber a atualização de veredito retrospectivo de Malicioso (se configurado), o gateway adotará uma das seguintes ações de Correção automática de caixa de correio (MAR): Encaminhar, Excluir ou Encaminhar e Excluir.

Figura 1: MAR (para AMP) no Cisco Secure Email

Figura 1: MAR (para AMP) no Cisco Secure Email

Este guia é sobre como configurar o Cisco Secure Email com Microsoft 365 somente para Correção Automática de Caixa de Correio. O AMP (File Reputation and File Analysis, Reputação de arquivos e Análise de arquivos) e/ou a filtragem de URL no gateway já deve estar configurado. Para obter mais detalhes sobre a reputação do arquivo e a análise do arquivo, consulte o Guia do usuário da versão do AsyncOS implantada.

Pré-requisitos

1. Assinatura de conta do Microsoft 365 (Certifique-se de que sua assinatura de conta do Microsoft 365 inclua acesso ao Exchange, como uma conta Enterprise E3 ou Enterprise E5.)

2. Conta de administrador do Microsoft Azure e acesso a http://portal.azure.com

3. As contas do Microsoft 365 e do Microsoft Azure AD estão vinculadas corretamente a um endereço de email ativo "user@domain.com", e você pode enviar e receber emails por meio desse endereço de email.

Você criará os seguintes valores para configurar a comunicação da API do gateway do Cisco Secure Email para o AD do Microsoft Azure:

- ID do cliente

- ID do Locatário

- Segredo do cliente

Note: A partir do AsyncOS 14.0, as Configurações de Conta permitem a configuração usando um segredo do Cliente ao criar o Registro de Aplicativo do Microsoft Azure. Esse é o método mais fácil e preferido.

Opcional - Se NÃO estiver utilizando o segredo do cliente, você precisará criar e ter pronto:

- Impressão digital

- A chave privada (arquivo PEM)

A criação da impressão digital e da chave privada é abordada no Apêndice deste guia:

- Um CER (certificado público ou privado) ativo e a chave privada usada para assinar o certificado (PEM), ou a capacidade de criar um CER (certificado público) e a capacidade de salvar a chave privada usada para assinar o certificado (PEM). A Cisco fornece dois métodos neste documento para fazer isso com base em sua preferência de administração:

- Certificado: Unix/Linux/OS X (utilizando OpenSSL)

- Certificado: Windows (utilizando o PowerShell)

- Acesso ao Windows PowerShell, geralmente administrado a partir de um Host ou Servidor Windows - ou - acesso ao aplicativo Terminal via Unix/Linux

Para criar esses valores necessários, você precisará concluir as etapas fornecidas neste documento.

Registrar um aplicativo do Azure para uso com o Cisco Secure Email

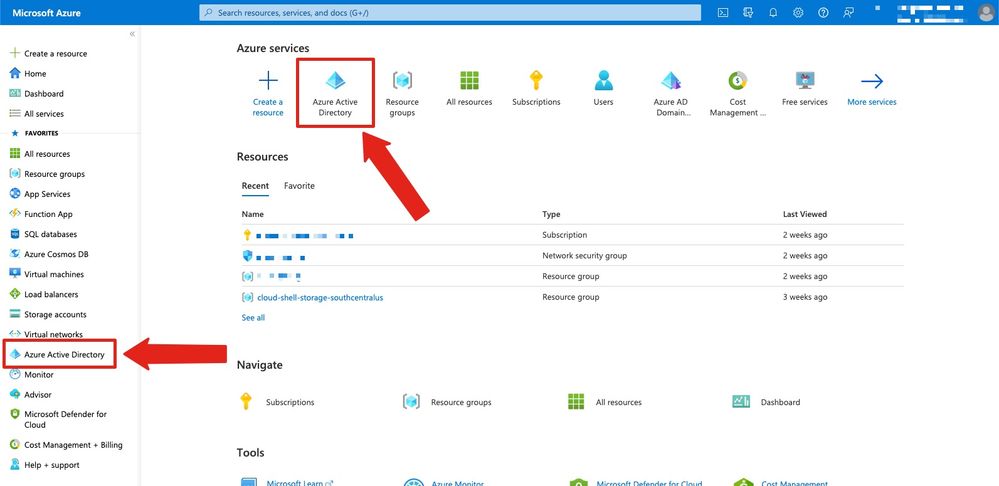

Registro do aplicativo

|

Faça logon no Portal do Microsoft Azure 1. Clique no Azure Ative Diretory (Figura 2) 2. Clique em Registros do aplicativo 3. Clique em + Novo registro 4. Na página "Registrar um pedido": a. Nome: Cisco Secure Email MAR (ou o nome de sua escolha) [Nota: Você pode deixar este campo em branco ou pode usar https://id.cisco.com/app/ciscoid_aemcloudprodsaml_1/exk14lk1xf6SKDANc5d7/sso/saml para preencher] |

|

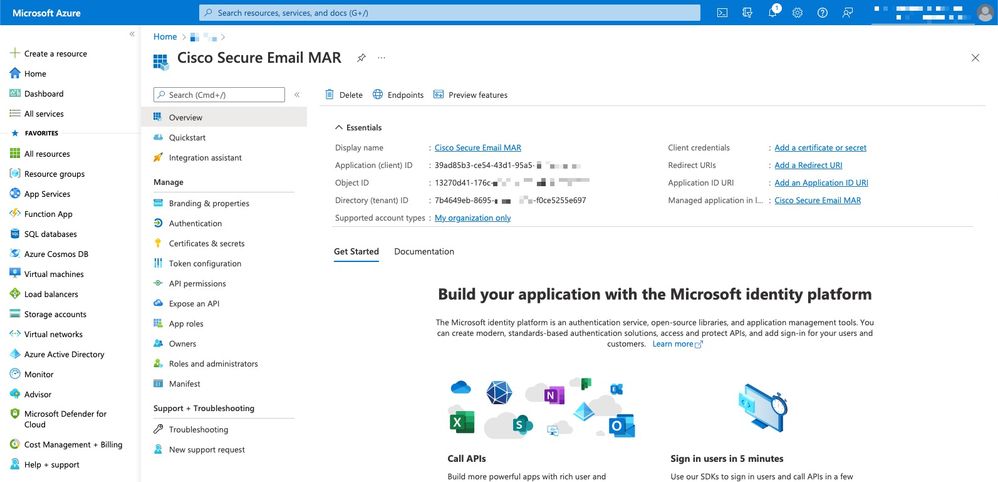

Após concluir as etapas acima, você verá o aplicativo:

Figura 3: Página do aplicativo do Ative Diretory do Microsoft Azure

Figura 3: Página do aplicativo do Ative Diretory do Microsoft Azure

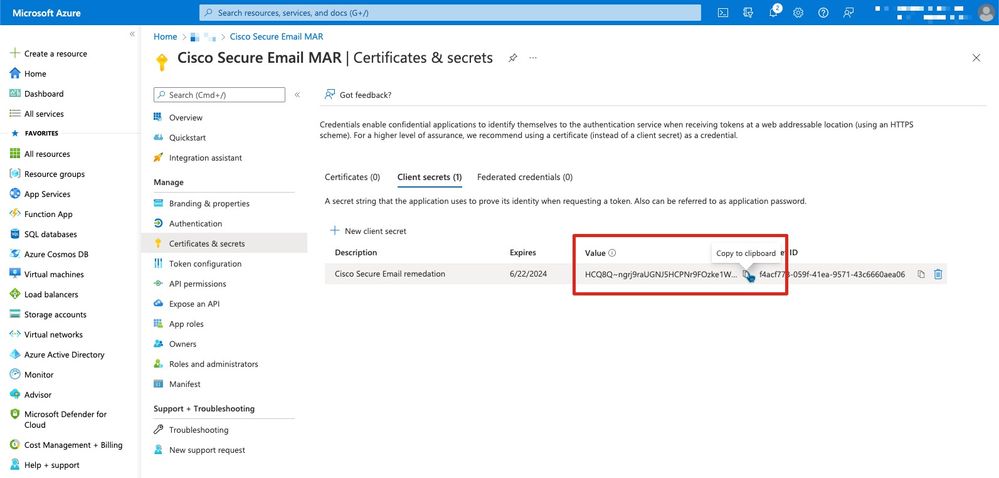

Certificados e segredos

Se você estiver executando o AsyncOS 14.0 ou posterior, a Cisco recomenda configurar seu aplicativo do Azure para utilizar um segredo do cliente. No painel do aplicativo, nas opções Gerenciar:

1. Selecionar certificados e segredos

2. Na seção Segredos do cliente, clique em + Novo segredo do cliente

3. Adicione uma descrição para ajudar a identificar o objetivo desse segredo do cliente, por exemplo: "Correção do Cisco Secure Email"

4. Selecione um período de expiração

5. Clique em Adicionar

6. Passe o mouse sobre à direita do valor que é gerado e clique no ícone Copiar para a Área de Transferência.

7. Salve esse valor em suas anotações, anote como "Segredo do cliente"

Figura 4: Exemplo de criar segredo do cliente do Microsoft Azure

Figura 4: Exemplo de criar segredo do cliente do Microsoft Azure

Note: Depois que você sair da sessão ativa do Microsoft Azure, o valor do segredo do cliente que você acabou de gerar *** o valor. Se você não gravar e proteger o valor antes de sair, será necessário recriar o segredo do cliente para ver a saída em texto claro.

Opcional - Se você não estiver configurando seu aplicativo do Azure com um segredo do Cliente, configure seu aplicativo do Azure para usar seu certificado. No painel do aplicativo, nas opções Gerenciar:

- Selecionar certificados e segredos

- Clique em Carregar certificado

- Selecionar o arquivo CRT (como criado anteriormente)

- Clique em Add

Permissões de API

Note: Começando no AsyncOS 13.0 for Email Security, as permissões de API para a comunicação entre o Microsoft Azure e o Cisco Secure Email necessárias mudaram do Microsoft Exchange para o Microsoft Graph. Se você já tiver configurado o MAR e estiver atualizando o gateway existente do Cisco Secure Email para o AsyncOS 13.0, poderá simplesmente atualizar/adicionar as novas permissões de API. (Se você estiver executando uma versão mais antiga do AsyncOS, 11.x ou 12.x, consulte o Apêndice B antes de continuar.)

No painel do aplicativo, nas opções Gerenciar:

- Selecionar permissões de API

- Clique em + Adicionar uma permissão

- Selecionar Microsoft Graph

- Selecione as permissões abaixo em Permissões de aplicativo:

- Mail > "Mail.Read" (Leia o e-mail em todas as caixas de correio)

- Mail > "Mail.ReadWrite" (Ler e escrever e-mail em todas as caixas de correio)

- Mail > "Mail.Send" (Enviar e-mail como qualquer usuário)

- Diretório > "Diretory.Read.All" (Ler dados do diretório) [*Opcional: Se você estiver usando o Conector LDAP/sincronização LDAP, habilite. Caso contrário, isso não é necessário.]

- Opcional: Você verá que o Microsoft Graph por padrão está habilitado para permissões "User.Read"; você pode deixar isso como configurado ou clicar em Ler e em Remover permissão para removê-lo das permissões de API associadas ao aplicativo.

- Clique em Adicionar permissões (ou Atualizar permissões, se o Microsoft Graph já estiver listado)

- Finalmente, clique em Conceder consentimento administrativo para... para garantir que suas novas permissões sejam aplicadas ao aplicativo

- Haverá um pop-up no painel que pergunta:

"Deseja conceder o consentimento para as permissões solicitadas para todas as contas no <Nome do Azure>? Isso atualizará todos os registros de consentimento de administrador existentes que este aplicativo já tem para corresponder ao que está listado abaixo."

Clique em Sim

Nesse ponto, você verá uma mensagem de êxito verde e a coluna "Consentimento administrativo necessário" será exibida.

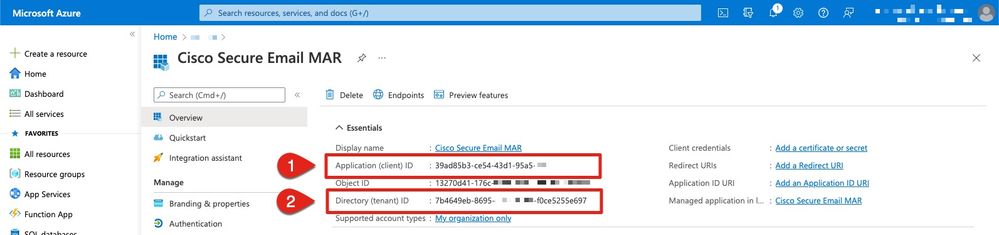

Obtendo a ID do cliente e a ID do locatário

No painel do aplicativo, nas opções Gerenciar:

- Clique em Visão geral

- Passe o mouse sobre a direita de sua ID do aplicativo (cliente) e clique no ícone Copiar para a área de transferência

- Salve esse valor em suas anotações, anote-o como "ID do cliente"

- Passe o mouse sobre à direita de sua ID do diretório (espaço) e clique no ícone Copiar para a área de transferência

- Salve esse valor em suas anotações, anote-o como "ID do Locatário"

Figura 5: Microsoft Azure... ID do cliente, exemplo de ID do locatário

Figura 5: Microsoft Azure... ID do cliente, exemplo de ID do locatário

Configurando seu Cisco Secure Email Gateway/Gateway de nuvem

Neste momento, você deve ter os seguintes valores preparados e salvos em suas anotações:

- ID do cliente

- ID do Locatário

- Segredo do cliente

Opcional, se não estiver usando segredo do cliente:

- Impressão digital

- A chave privada (arquivo PEM)

Você está pronto para usar os valores criados a partir de suas anotações e configurar as Configurações da conta no gateway do Cisco Secure Email!

Criar perfil de conta

- Faça login no gateway

- Navegue até Administração do sistema > Configurações da conta

- Note: Se você estiver executando uma versão anterior ao AsyncOS 13.x, esta será Administração do sistema > Configurações da caixa de correio

- Clique em Habilitar

- Clique na caixa de seleção Enable Account Settings e clique em Submit

- Clique em Criar perfil da conta

- Forneça um nome de perfil e uma descrição (algo que descreverá exclusivamente sua conta se você tiver vários domínios)

- Como você está definindo uma conexão do Microsoft 365, deixe o tipo de perfil como Office 365 / Híbrido (Graph API)

- Digite sua ID do cliente

- Digite sua ID de Locatário

- Para as credenciais do Cliente, siga um destes procedimentos, conforme configurado no Azure:

- Clique em Segredo do Cliente e cole o segredo do cliente configurado ou...

- Clique em Client Certificate e digite sua impressão digital e também forneça seu PEM clicando em "Choose File"

- Clique em Submit

- Clique em Confirmar alterações no canto superior direito da interface do usuário

- Insira comentários e conclua as alterações de configuração clicando em Confirmar alterações

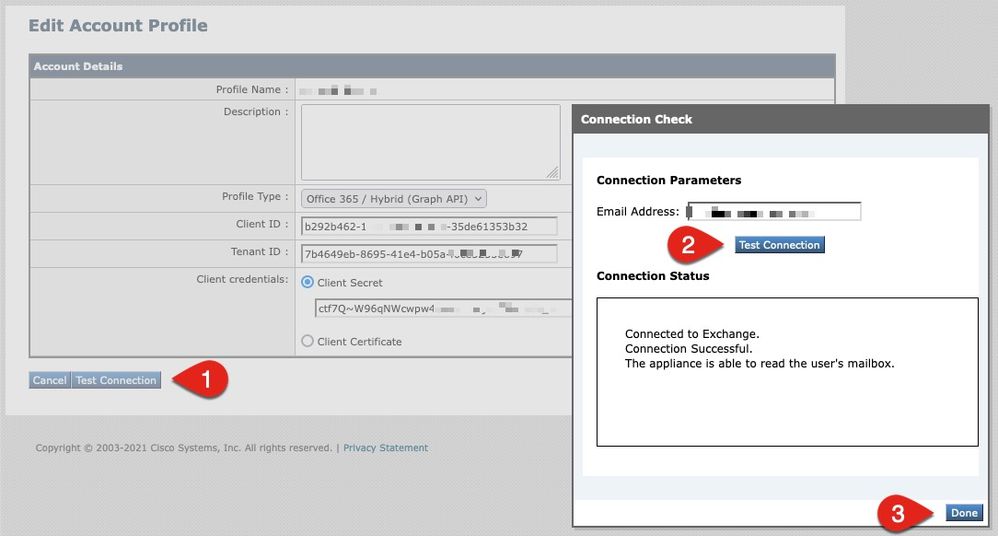

Verificar Conexão

A próxima etapa é apenas verificar a conexão da API do seu gateway do Cisco Secure Email para o Microsoft Azure:

- Na mesma página Detalhes da conta, clique em Testar conexão

- Insira um endereço de email válido para o domínio gerenciado em sua conta do Microsoft 365

- Clique em Testar conexão

- Você deve receber uma mensagem de êxito (Figura 6)

- Clique em Concluído para concluir

Figura 6: Exemplo de verificação de conexão/perfil da conta

Figura 6: Exemplo de verificação de conexão/perfil da conta

6. Na seção Mapeamento de Domínio, clique em Criar Mapeamento de Domínio

7. Digite em seu(s) nome(s) de domínio associado(s) à conta do Microsoft 365 para a qual você acabou de validar a conexão de API

A seguir, uma lista de formatos de domínio válidos que podem ser usados para mapear um Perfil de Caixa de Correio:

- O domínio pode ser a palavra-chave especial 'ALL' para corresponder a todos os domínios a fim de criar um mapeamento de domínio padrão.

- Nomes de domínio como 'example.com' - Corresponde a qualquer endereço com este domínio.

- Nomes de domínio parciais, como '@.partial.example.com' - Corresponde a qualquer endereço que termine com esse domínio

- Vários domínios podem ser inseridos usando uma lista de domínios separados por vírgulas.

8. Clique em Enviar

9. Clique em Confirmar Alterações no canto superior direito da interface do usuário

10. Insira todos os comentários e conclua as alterações de configuração clicando em Confirmar Alterações

Habilitar Correção Automática de Caixa de Correio (MAR) para Proteção Avançada contra Malware na Política de Email

Conclua esta etapa para ativar o MAR na configuração do AMP para políticas de e-mail.

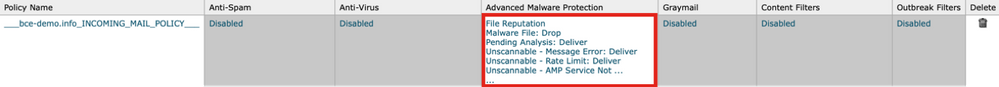

- Navegue até Políticas de e-mail > Políticas de recebimento de e-mail

- Clique nas configurações na coluna Proteção avançada contra malware para o nome da política que deseja configurar (por exemplo, Figura 7):

Figura 7: Habilitar MAR (políticas de recebimento de email)

Figura 7: Habilitar MAR (políticas de recebimento de email)

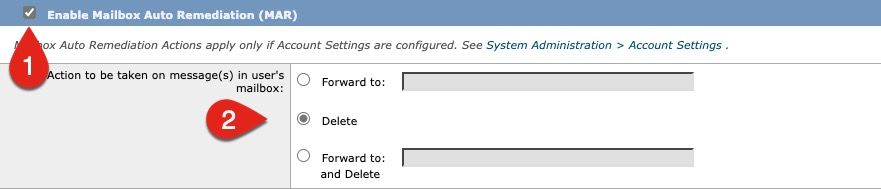

- Rolar para a parte inferior da página

- Clique na caixa de seleção de Habilitar correção automática de caixa de correio (MAR)

- Selecione uma das seguintes ações que você deseja executar para MAR (por exemplo, Figura 8):

- Encaminhar para: <insira o endereço de e-mail>

- excluir

- Encaminhar para: <insira o endereço de e-mail> e exclua

Figura 8: Exemplo de configuração de ativação do MAR para AMP

Figura 8: Exemplo de configuração de ativação do MAR para AMP

- Clique em Submit

- Clique em Confirmar alterações no canto superior direito da interface do usuário

- Insira comentários e conclua as alterações de configuração clicando em Confirmar alterações

Habilitar Correção Automática de Caixa de Correio (MAR) para Filtragem de URL

Começando com o AsyncOS 14.2 para o Cisco Secure Email Cloud Gateway, a filtragem de URL agora inclui o veredito retrospectivo de URL e a correção de URL.

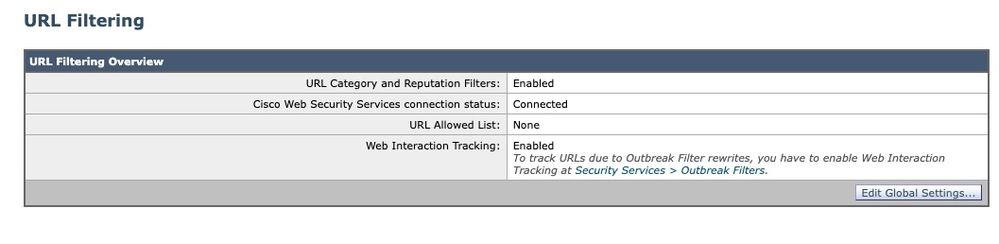

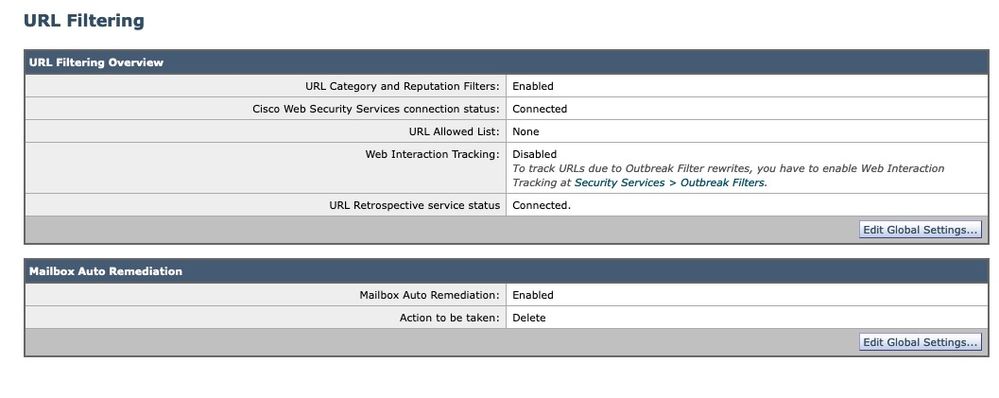

- Navegue até Serviços de segurança > Filtragem de URL

- Se você ainda não tiver a filtragem de URL configurada, clique em Habilitar

- Clique na caixa de seleção "Habilitar categoria de URL e filtros de reputação"

- As Configurações avançadas com as configurações padrão

- Clique em Submit

Sua filtragem de URL deve ser semelhante a esta:

Figura 9: Exemplo de pós-ativação de filtragem de URL

Figura 9: Exemplo de pós-ativação de filtragem de URL

Para visualizar a retrospecção de URL com filtragem de URL integrada, execute o seguinte ou abra um caso de suporte para a Cisco executar:

esa1.hcxxyy-zz.iphmx.com> urlretroservice enable

URL Retro Service is enabled.

esa1.hcxxyy-zz.iphmx.com> websecurityconfig

URL Filtering is enabled.

No URL list used.

Web Interaction Tracking is enabled.

URL Retrospective service based Mail Auto Remediation is disabled.

URL Retrospective service status - Unavailable

Disable URL Filtering? [N]>

Do you wish to disable Web Interaction Tracking? [N]>

Do you wish to add URLs to the allowed list using a URL list? [N]>

Enable URL Retrospective service based Mail Auto Remediation to configure remediation actions.

Do you wish to enable Mailbox Auto Remediation action? [N]> y

URL Retrospective service based Mail Auto Remediation is enabled.

Please select a Mailbox Auto Remediation action:

1. Delete

2. Forward and Delete

3. Forward

[1]> 1

esa1.hcxxyy-zz.iphmx.com> commit

Please enter some comments describing your changes:

[]>

Do you want to save the current configuration for rollback? [Y]>

Changes committed: Tue Mar 29 19:43:48 2022 EDT

Depois de concluir, atualize sua IU na página Filtragem de URLs e agora você verá algo semelhante ao seguinte:

Figura 10: Filtragem de URL (AsyncOS 14.2 para Cisco Secure Email Cloud Gateway)

Figura 10: Filtragem de URL (AsyncOS 14.2 para Cisco Secure Email Cloud Gateway)

A proteção de URL agora está pronta para executar ações corretivas quando um veredito muda de pontuação. Para obter mais informações, consulte Proteção contra URLs maliciosos ou indesejáveis no Guia do usuário do AsyncOS 14.2 para Cisco Secure Email Cloud Gateway.

Configuração concluída!

No momento, o Cisco Secure Email está pronto para avaliar continuamente as ameaças emergentes à medida que novas informações se tornam disponíveis e notificá-lo sobre os arquivos que são considerados ameaças depois que eles entram na sua rede.

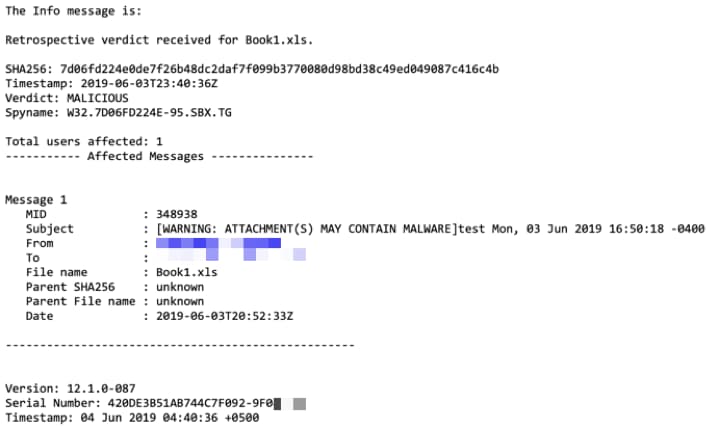

Quando um veredito retrospectivo é produzido a partir da análise de arquivos (Cisco Secure Malware Analytics), uma mensagem de informação é enviada ao administrador de segurança de e-mail (se configurado). Exemplo:

A Correção automática de caixa de correio será considerada como configurada se for configurada de acordo com a política de correio.

Exemplos de Relatório de Correção Automática de Caixa de Correio

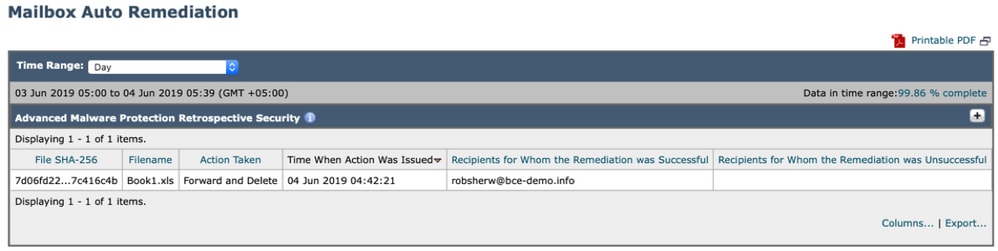

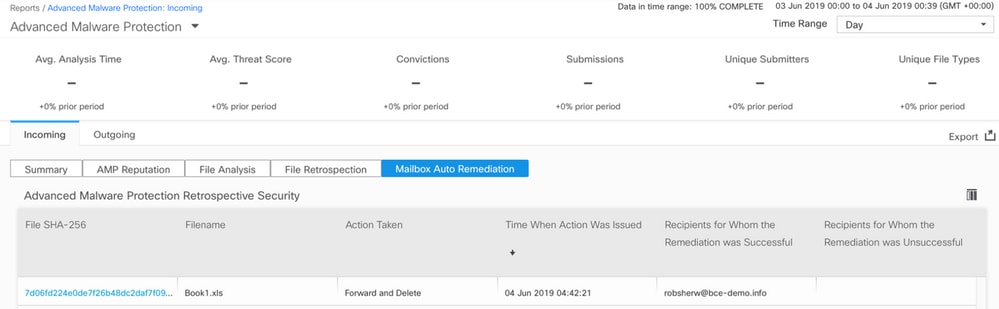

Os relatórios de qualquer SHA256 que tenha sido corrigido estarão no relatório Mailbox Auto Remediation disponível no gateway do Cisco Secure Email e no Cisco Secure Email e Web Manager.

Figura 11: Relatório de Correção Automática de Caixa de Correio (IU Herdada)

Figura 11: Relatório de Correção Automática de Caixa de Correio (IU Herdada)

Figura 12: Relatório de Correção Automática de Caixa de Correio (NG UI)

Figura 12: Relatório de Correção Automática de Caixa de Correio (NG UI)

Log de Correção Automática de Caixa de Correio

A Correção automática de caixa de correio tem um log individual, "mar". Os logs de Correção Automática de Caixa de Correio conterão todas as atividades de comunicação entre o gateway do Cisco Secure Email e o Microsoft Azure, Microsoft 365.

Um exemplo dos registros de marca:

Mon May 27 02:24:28 2019 Info: Version: 12.1.0-087 SN: 420DE3B51AB744C7F092-9F0000000000

Mon May 27 02:24:28 2019 Info: Time offset from UTC: 18000 seconds

Fri May 31 01:11:53 2019 Info: Process ready for Mailbox Auto Remediation

Fri May 31 01:17:57 2019 Info: Trying to connect to Azure AD.

Fri May 31 01:17:57 2019 Info: Requesting token from Azure AD.

Fri May 31 01:17:58 2019 Info: Token request successful.

Fri May 31 01:17:58 2019 Info: The appliance is able to read the user's(robsherw@bce-demo.info) mailbox.

Fri May 31 04:41:54 2019 Info: Trying to perform the configured action on MID:312391 SHA256:de4dd03acda0a24d0f7e375875320538952f1fa30228d1f031ec00870ed39f62 Recipient:robsherw@bce-demo.info.

Fri May 31 04:41:55 2019 Info: Message containing attachment(s) for which verdict update was(were) available was not found in the recipient's (robsherw@bce-demo.info) mailbox.

Tue Jun 4 04:42:20 2019 Info: Trying to perform the configured action on MID:348938 SHA256:7d06fd224e0de7f26b48dc2daf7f099b3770080d98bd38c49ed049087c416c4b Recipient:robsherw@bce-demo.info.

Tue Jun 4 04:42:21 2019 Info: Message containing attachment(s) for which verdict update was(were) available was not found in the recipient's (robsherw@bce-demo.info) mailbox.

Solução de problemas do Cisco Secure Email Gateway

Se você não estiver vendo resultados bem-sucedidos para o teste de status da conexão, talvez seja conveniente revisar o registro de aplicativo executado no AD do Microsoft Azure.

No gateway do Cisco Secure Email, configure seus registros MAR para o nível de 'rastreamento' e teste novamente a conexão.

Para conexões malsucedidas, os logs podem ser semelhantes a:

Thu Mar 30 16:08:49 2017 Info: Trying to connect to Azure AD.

Thu Mar 30 16:08:49 2017 Info: Requesting token from Azure AD.

Thu Mar 30 16:08:50 2017 Info: Error in requesting token: AADSTS70001: Application with identifier '445796d4-8e72-4d06-a72c-02eb47a4c59a' was not found in the directory ed437e13-ba50-479e-b40d-8affa4f7e1d7

Trace ID: 4afd14f4-ca97-4b15-bba4-e9be19f30d00

Correlation ID: f38e3388-729b-4068-b013-a08a5492f190

Timestamp: 2017-03-30 20:08:50Z

Thu Mar 30 16:08:50 2017 Info: Error while requesting token AADSTS70001: Application with identifier '445796d4-8e72-4d06-a72c-02eb47a4c59a' was not found in the directory ed437e13-ba50-479e-b40d-8affa4f7e1d7

Trace ID: 4afd14f4-ca97-4b15-bba4-e9be19f30d00

Correlation ID: f38e3388-729b-4068-b013-a08a5492f190

Timestamp: 2017-03-30 20:08:50Z

Confirme a ID do Aplicativo, a ID do Diretório (que é a mesma que a ID do Locatário) ou outros identificadores associados do log com seu aplicativo no Azure AD. Se você não tiver certeza dos valores, exclua o aplicativo do portal do Azure AD e reinicie.

Para uma conexão bem-sucedida, os logs devem ser semelhantes a:

Thu Mar 30 15:51:58 2017 Info: Trying to connect to Azure AD.

Thu Mar 30 15:51:58 2017 Info: Requesting token from Azure AD.

Thu Mar 30 15:51:58 2017 Trace: command session starting

Thu Mar 30 15:52:00 2017 Info: Token request successful.

Thu Mar 30 15:52:00 2017 Info: The appliance is able to read the user's(myuser@mydomain.onmicrosoft.com) mailbox.

Solução de Problemas do Azure AD

Observação: o Cisco TAC e o Suporte da Cisco não estão qualificados para solucionar problemas do cliente com o Microsoft Exchange, Microsoft Azure AD ou Office 365.

Para problemas do lado do cliente com o AD do Microsoft Azure, você precisará entrar em contato com o Suporte da Microsoft. Consulte a opção "Ajuda + suporte" no Painel do Microsoft Azure. Talvez você possa abrir solicitações de suporte direto para o Suporte da Microsoft no painel.

Apêndice A

Observação: isso será necessário SOMENTE se você NÃO estiver utilizando o segredo do Cliente para configurar seu aplicativo do Azure.

Criação de um par de chave e certificado público e privado

Dica: Tenha a saída salva localmente para $base64Value, $base64Thumbprint e $keyid, pois eles serão necessários mais tarde nas etapas de configuração. Tenha o .crt e o .pem associado do certificado em uma pasta local disponível no computador.

Note: Se você já tiver um certificado (formato/padrão x509) e uma chave privada, ignore esta seção. Certifique-se de que você tenha os arquivos CRT e PEM, pois eles serão necessários nas próximas seções!

Certificado: Unix/Linux (utilizando o openssl)

|

Valores a serem criados: |

|

● impressão digital ● Certificado Público (arquivo CRT) ● chave privada (arquivo PEM) |

Administradores que usam Unix/Linux/OS X, para a finalidade e execução do script fornecido, presume-se que você tenha o OpenSSL instalado.

Note: Execute os comandos 'which openssl' e 'openssl version' para verificar a instalação do OpenSSL. Instale o OpenSSL se ele não estiver presente!

Consulte o seguinte documento para obter assistência: Script de Configuração do Azure AD para Cisco Secure Email

Do host (UNIX/Linux/OS X):

- A partir de um aplicativo de terminal, um editor de texto (ou no entanto, você se sente confortável criando um script de shell), crie um script copiando o seguinte: https://raw.githubusercontent.com/robsherw/my_azure/master/my_azure.sh

- Colar o script

- Certifique-se de tornar o script executável! Execute o seguinte comando: chmod u+x my_azure.sh

- Execute o script: ./my_azure.sh

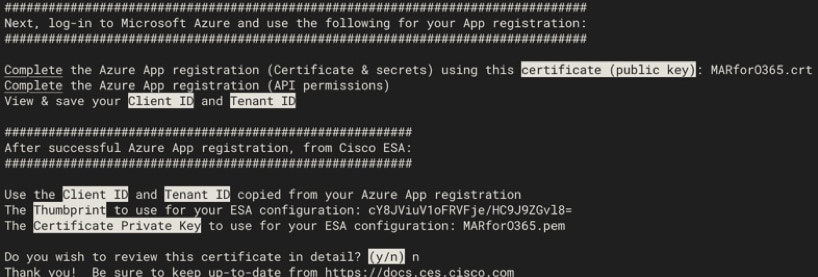

Figura 13: saída de tela de my_azure.sh

Figura 13: saída de tela de my_azure.sh

Como você vê na Figura 2, o script compila e chama o Certificado Público (arquivo CER) necessário para o registro do Aplicativo do Azure. O roteiro também chama a atenção paraImpressão digitaleChave privada do certificado (arquivo PEM)você usará na seção Configurando o Cisco Secure Email.

você tem os valores necessários para registrar nosso aplicativo no Microsoft Azure!

[Pular a próxima seção! Prossiga para "Registrar um aplicativo do Azure para uso com o Cisco Secure Email"]

Certificado: Windows (utilizando o PowerShell)

Para administradores que usam o Windows, você precisará utilizar um aplicativo ou ter o conhecimento necessário para criar um certificado autoassinado. Este certificado é usado para criar o aplicativo do Microsoft Azure e associar a comunicação da API.

|

Valores a serem criados: |

|

● impressão digital ● Certificado Público (arquivo CRT) ● chave privada (arquivo PEM) |

Nosso exemplo para este documento criar um certificado autoassinado é usar XCA (https://hohnstaedt.de/xca/,https://sourceforge.net/projects/xca/).

Note: XCA pode ser baixado para Mac, Linux ou Windows.

|

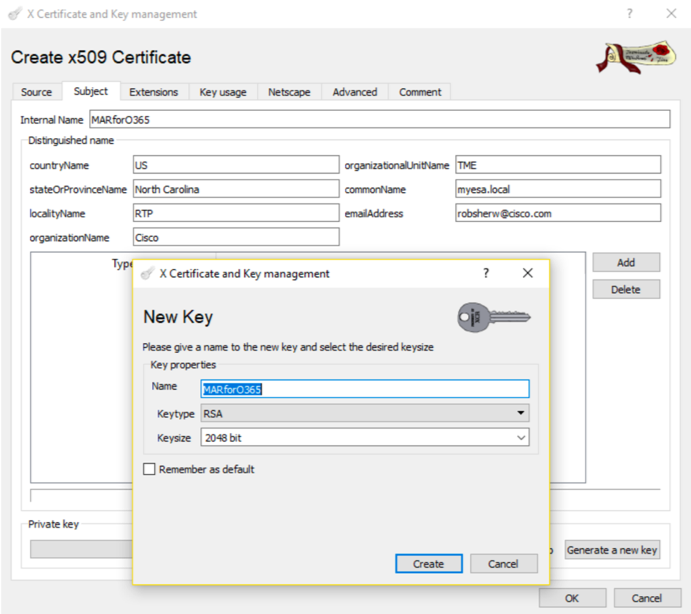

1. Crie um banco de dados para o certificado e as chaves: a. Selecione Arquivo na barra de ferramentas b. Selecionar Novo Banco de Dados c. Crie uma senha para o banco de dados (você vai precisar dele em etapas posteriores, então lembre-se!) 2. Clique na guia Certificados e em Novo Certificado |

|

|

3. Clique na guia Assunto e preencha o seguinte: a. Nome interno b. nome do país c. nomeEstadoOuProvíncia d. localityName e. nome da organização f. nome da unidade organizacional (OU) g. Nome comum (CN) h. endereço de e-mail 4. Clique em Gerar uma Nova Chave 5. Na janela pop-up, verifique as informações fornecidas (alterando conforme desejado): a. Nome b. Tipo de chave: RSA c. Tamanho da chave: 2048 bit d. Clique em Criar e. Reconheça o pop-up "Nome" da chave privada RSA criado com êxito clicando em OK |

Figura 14: Usando XCA (etapas 3-5) Figura 14: Usando XCA (etapas 3-5) |

|

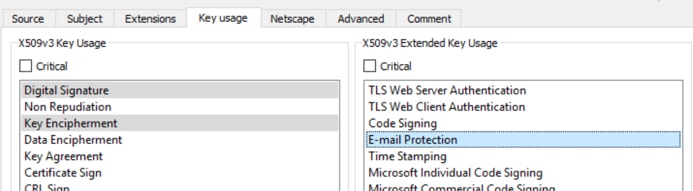

6. Clique na guia Uso de chave e selecione o seguinte: a. Em X509v3 Uso de chave: Assinatura Digital, Codificação de Chave b. Em X509v3 Extended Key Usage: Proteção de e-mail |

Figura 15: Usando XCA (etapa 6) Figura 15: Usando XCA (etapa 6) |

|

7. Clique em OK para aplicar as alterações ao seu certificado 8. Reconheça o pop-up "Nome do certificado criado com êxito" clicando em OK |

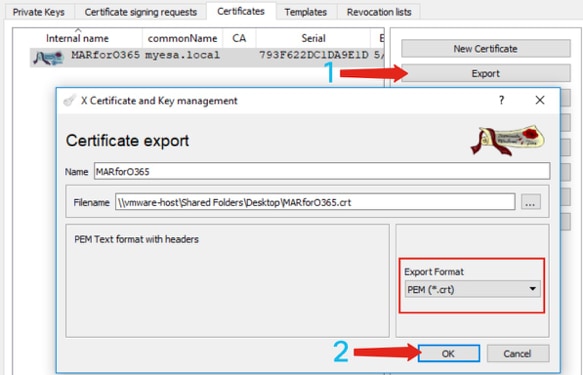

Em seguida, você desejará exportar o certificado público (arquivo CER) e a chave privada do certificado (arquivo PEM) para uso nos comandos do PowerShell a seguir e para uso nas etapas de configuração do Cisco Secure Email:

|

1. Clique e realce o Nome interno do certificado recém-criado. 2. Clique em Exportar a. Defina o diretório de salvamento para facilitar o acesso (alterando conforme desejado) b. Verifique se o formato de exportação está definido como PEM (.crt) c. Clique em OK |

Figura 16: Usando XCA (exportar CRT)(etapas 1-2) Figura 16: Usando XCA (exportar CRT)(etapas 1-2) |

|

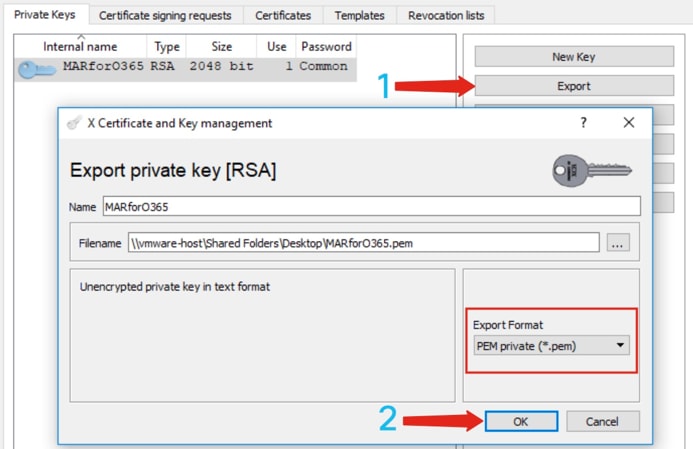

3. Clique na guia Private Keys 4. Clique e destaque o Nome Interno do certificado recém-criado. 5. Clique em Exportar a. Defina o diretório de salvamento para facilitar o acesso (alterando conforme desejado) b. Verifique se o formato de exportação está definido como PEM private (.pem) c. Clique em OK 6. Saia e feche o XCA |

Figura 17: Usando XCA (exportar PEM) (etapas 3-5) Figura 17: Usando XCA (exportar PEM) (etapas 3-5) |

Por fim, você pegará o certificado criado e extrairá a impressão digital, que é necessária para configurar o Cisco Secure Email.

- Usando o Windows PowerShell, execute o seguinte:

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2

$cer.Import("c:\Users\joe\Desktop\myCert.crt")

$bin = $cer.GetRawCertData()

$base64Value = [System.Convert]::ToBase64String($bin)

$bin = $cer.GetCertHash()

$base64Thumbprint = [System.Convert]::ToBase64String($bin)

$keyid = [System.Guid]::NewGuid().ToString()[Note: “c:\Users\joe\Desktop...” is the location on your PC where your CRT file is saved.]

- Para obter valores para as próximas etapas, salve em um arquivo ou copie para sua área de transferência:

$base64Thumbprint | Out-File c:\Users\joe\Desktop\base64Thumbprint.txt

$base64Thumbprint

Note: “c:\Users\joe\Desktop..." é o local no seu PC onde você está salvando a saída.

A saída esperada ao executar o comando do PowerShell deve ser semelhante à seguinte:

PS C:\Users\joe\Desktop> $base64Thumbprint

75fA1XJEJ4I1ZVFOB2xqkoCIh94=

Como você pode ver, o comando PowerShell chama a impressão digital base64, que é a impressão digital necessária para a configuração do gateway do Cisco Secure Email.

Você também concluiu a criação do Certificado Público (arquivo CER) necessário para o registro do Aplicativo do Azure. E você criou a chave privada do certificado (arquivo PEM)que você usará na seção Configurando o Cisco Secure Email.

Você tem os valores necessários para registrar seu aplicativo no Microsoft Azure!

[Prossiga para "Registrar um aplicativo do Azure para uso com o Cisco Secure Email"]

Apêndice B

Observação: isso é necessário SOMENTE se você estiver executando o AsyncOS 11.x ou 12.x para E-mail em seu gateway.

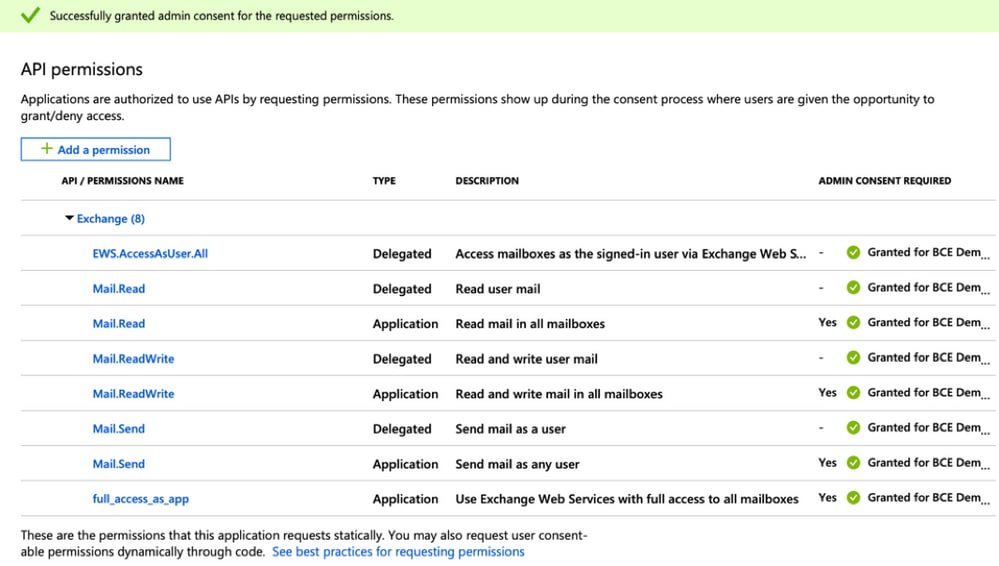

Permissões de API (AsyncOS 11.x, 12.x)

No painel do aplicativo, em Gerenciar opções...

- Selecionar permissões de API

- Clique em + Adicionar uma permissão

- Role até Supported legacy APIs e selecione Exchange

- Selecione as permissões abaixo em Permissões delegadas:

- EWS > "EWS.AccessAsUser.All" (Acesse caixas de correio como o usuário conectado via Serviços Web do Exchange)

- E-mail > "Mail.Read" (Leia o e-mail do usuário)

- E-mail > "Mail.ReadWrite" (Ler e escrever e-mail do usuário)

- Mail > "Mail.Send" (Enviar e-mail como um usuário)

- Rolar para a parte superior do painel...

- Selecione as permissões abaixo em Permissões de aplicativo:

- "full_access_as_app" (Use os Serviços Web do Exchange com acesso total a todas as caixas de correio)

- E-mail > "Mail.Read" (Leia o e-mail do usuário)

- E-mail > "Mail.ReadWrite" (Ler e escrever e-mail do usuário)

- Mail > "Mail.Send" (Enviar e-mail como um usuário)

- Opcional: Você verá que o Microsoft Graph por padrão está habilitado para permissões "User.Read"; você pode deixar isso como configurado ou clicar em Ler e em Remover permissão para removê-lo das permissões de API associadas ao aplicativo.

- Clique em Adicionar permissões (ou Atualizar permissões, se o Microsoft Graph já estiver listado)

- Finalmente, clique em Conceder consentimento administrativo para... para garantir que suas novas permissões sejam aplicadas ao aplicativo

- Haverá um pop-up no painel que pergunta:

"Deseja conceder o consentimento para as permissões solicitadas para todas as contas no <Nome do Azure>? Isso atualizará todos os registros de consentimento de administrador existentes que este aplicativo já tem para corresponder ao que está listado abaixo."

Clique em Sim

Nesse ponto, você verá uma mensagem de êxito verde e a coluna "Consentimento administrativo necessário" exibirá Concedido, semelhante ao mostrado:

Figura 18: Registro do Aplicativo do Microsoft Azure (permissões de API necessárias)

Figura 18: Registro do Aplicativo do Microsoft Azure (permissões de API necessárias)

[Prossiga para "Registrar um aplicativo do Azure para uso com o Cisco Secure Email"]

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

22-Jun-2022

|

Atualização do artigo com preferência atualizada para utilizar Segredo de cliente do Microsoft Azure. |

1.0 |

31-Aug-2021

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Robert SherwinEngenheiro de marketing técnico do Cisco Secure Email

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback