Configurar a configuração Gold do gateway de nuvem

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve uma análise aprofundada da Configuração Gold fornecida para o Cisco Secure Email Cloud Gateway.

Pré-requisitos

Requisitos

A Cisco recomenda que você conheça estes tópicos:

- Cisco Secure Email Gateway ou Cloud Gateway, administração de UI e CLI

- Cisco Secure Email e Web Manager, administração de nível de UI

- Os clientes do Cisco Secure Email Cloud podem solicitar acesso à CLI; consulte: Acesso à Interface de Linha de Comando (CLI)

Componentes Utilizados

As informações neste documento são da configuração ouro e das práticas recomendadas para clientes e administradores do Cisco Secure Email Cloud.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Produtos Relacionados

Este documento também se aplica a:

- Dispositivo virtual ou hardware local do Cisco Secure Email Gateway

- Dispositivo virtual e de hardware no local do Cisco Secure Email and Web Manager

Quarentenas de política

As quarentenas são configuradas e mantidas no Gerenciador de e-mail e Web para clientes do Cisco Secure Email Cloud. Faça login no Gerenciador de e-mail e Web para exibir as quarentenas:

- CONTA_TRANSFERÊNCIA

- ANTI_FALSIFICAÇÃO

- BLOCK_ATTACHMENTS

- LISTA DE BLOQUEIO

- DKIM_FAIL

- DMARC_QUARANTINE

- DMARC_REJECT

- E-MAIL_FORJADO

- CONTEÚDO_INAPROPRIADO

- MACRO

- OPEN_RELAY

- SDR_DATA

- SPF_HARDFAIL

- SPF_SOFTFAIL

- TG_OUTBOUND_MALWARE

- URL_MAL-INTENCIONADO

Configuração Gold do Gateway de Nuvem

Aviso: qualquer alteração nas configurações com base nas práticas recomendadas fornecidas neste documento precisa ser revisada e compreendida antes de você confirmar as alterações de configuração no seu ambiente de produção. Consulte seu engenheiro Cisco CX, o DSM (Designated Service Manager, gerente de serviço designado) ou a equipe de conta antes de alterar a configuração.

Antes de Começar

A Configuração Gold para clientes de nuvem do Cisco Secure Email é a configuração de dia zero e a prática recomendada para o Gateway de nuvem e o Cisco Secure Email and Web Manager. As implantações do Cisco Secure Email Cloud usam Gateway(s) de nuvem e pelo menos um (1) Gerenciador de e-mail e Web. Partes da configuração e das práticas recomendadas instruem os administradores a usar quarentenas localizadas no Gerenciador de e-mail e da Web para fins de gerenciamento centralizado.

Configuração básica

Políticas de e-mail > Recipient Access Table (RAT)

A tabela de acesso de destinatário define quais destinatários são aceitos por um ouvinte público. No mínimo, a tabela especifica o endereço e se deve aceitá-lo ou rejeitá-lo. Revise a RAT para adicionar e gerenciar seus domínios conforme necessário.

Rede > Rotas SMTP

Se o destino da rota SMTP for Microsoft 365, consulte Nova Instância de CES de Limitação do Office365 com "4.7.500 Servidor ocupado. Please try again later." (Tente novamente mais tarde.)

Serviços de segurança

Os serviços listados são configurados para todos os clientes do Cisco Secure Email Cloud com os valores fornecidos:

Antisspam IronPort (IPAS)

- Habilitado e configurar Sempre verificar 1M e Nunca verificar 2M

- Tempo limite para verificação de mensagem única: 60 segundos

Filtragem de URL

- Habilitar categorização de URL e filtros de reputação

- (Opcional) Crie e configure a lista de permissão de URL chamada "bypass_urls".

- Habilitar Rastreamento de Interação da Web

- Configurações avançadas:

- Tempo limite de pesquisa de URL: 15 segundos

- Número máximo de URLs verificados no corpo e no anexo: 400

- Reescrever texto de URL e HREF na Mensagem: Não

- Log de URL: Habilitado

- (Opcional) A partir do AsyncOS 14.2 para gateway de nuvem, o veredito retrospectivo de URL e a correção de URL estão disponíveis; consulte as notas de versão fornecidas e Configure a filtragem de URL para gateway de e-mail seguro e gateway de nuvem

Detecção de Correio de Cinza

- Habilitar e configurar Sempre verificar 1M e Nunca verificar 2M

- Tempo limite para verificação de mensagem única: 60 segundos

Filtros de epidemia

- Ativar regras adaptáveis

- Tamanho máximo de mensagem para varredura: 2M

- Habilitar Rastreamento de Interação da Web

Proteção avançada contra malware > Reputação e análise de arquivos

- Habilitar reputação do arquivo

- Habilitar Análise de Arquivo

- Consulte as Configurações globais para examinar os tipos de arquivo para análise de arquivo

Rastreamento de mensagem

- Ativar Log de Conexões Rejeitadas (se necessário)

Administração do sistema

Usuários (Administração do sistema > Usuários)

- Lembre-se de revisar e definir as políticas de senha associadas às configurações de conta de usuário local e senha

- Se possível, configure e habilite o Lightweight Diretory Access Protocol (LDAP) para autenticação (Administração do sistema > LDAP)

Inscrições de log (Administração do sistema > Inscrições de log)

- Se não estiver configurado, crie e habilite:

- Logs do histórico de configuração

- Logs de clientes do URL Reputation

- Nas Configurações globais de inscrições de log, edite as configurações e adicione os cabeçalhos To, From, Reply-To, Sender.

Configuração adicional (opcional)

Serviços adicionais a serem analisados e considerados:

Administração do sistema > LDAP

- Se você configurar LDAP, a Cisco recomenda LDAP com SSL habilitado

Defesa de URL

- Consulte Configurar a filtragem de URL para Secure Email Gateway e Cloud Gateway para obter as melhores práticas de configuração mais atualizadas para a defesa de URL.

- A Cisco também se aprofunda na defesa de URL; consulte o Guia de defesa de URL.

- Alguns exemplos incluídos no Guia de defesa de URL também estão incorporados neste documento.

SPF

- Os registros DNS da Sender Policy Framework (SPF) são criados externamente para o Gateway de Nuvem. Portanto, a Cisco recomenda que todos os clientes integrem as práticas recomendadas de SPF, DKIM e DMARC em sua postura de segurança. Consulte Configuração e práticas recomendadas do SPF para obter mais informações sobre a validação do SPF.

- Para os clientes do Cisco Secure Email Cloud, uma macro é publicada para todos os Gateways de nuvem por nome de host de alocação para facilitar a adição de todos os hosts.

- Coloque-o antes de ~all ou -all no registro DNS TXT (SPF) atual, se existir:

exists:%{i}.spf.<allocation>.iphmx.com

Observação: certifique-se de que o registro SPF termine com ~all ou -all. Valide os registros SPF para seus domínios antes e depois de qualquer alteração!

- Informações e ferramentas recomendadas para obter mais informações sobre o SPF:

Exemplos adicionais de SPF

- Um excelente exemplo de SPF é se você receber e-mails do Gateway de nuvem e enviar e-mails de saída de outros servidores de e-mail. Você pode usar o mecanismo "a:" para especificar hosts de e-mail:

v=spf1 mx a:mail01.yourdomain.com a:mail99.yourdomain.com ~all

- Se você só enviar emails de saída pelo Gateway de Nuvem, poderá usar:

v=spf1 mx exists:%{i}.spf.<allocation>.iphmx.com ~all

- Neste exemplo, o mecanismo "ip4:" ou "ip6:" especifica um endereço IP ou intervalo de endereços IP:

v=spf1 exists:%{i}.spf.<allocation>.iphmx.com ip4:192.168.0.1/16 ~all

Alterações no nível de CLI

- Como observado nos pré-requisitos, os clientes do Cisco Secure Email Cloud podem solicitar acesso à CLI; consulte Acesso à Interface de Linha de Comando (CLI).

Filtro Anti-Spoof

- Não se esqueça de revisar o Guia de práticas recomendadas para anti-falsificação

- Este guia fornece exemplos abrangentes e práticas recomendadas de configuração para prevenção de falsificação de e-mail

Adicionar filtro de cabeçalho

- Somente CLI, escreva e habilite o filtro de mensagens addHeaders:

addHeaders: if (sendergroup != "RELAYLIST")

{

insert-header("X-IronPort-RemoteIP", "$RemoteIP");

insert-header("X-IronPort-MID", "$MID");

insert-header("X-IronPort-Reputation", "$Reputation");

insert-header("X-IronPort-Listener", "$RecvListener");

insert-header("X-IronPort-SenderGroup", "$Group");

insert-header("X-IronPort-MailFlowPolicy", "$Policy");

}

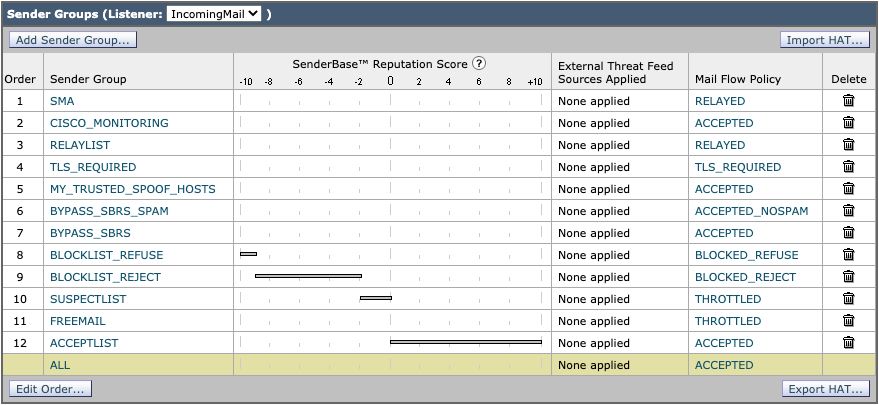

Tabela de acesso de host (Políticas de e-mail > Tabela de acesso de host (HAT))

Visão geral do HAT > Grupos de remetentes adicionais

- Guia do usuário do ESA: criação de um grupo de remetente para tratamento de mensagens

- BYPASS_SBRS - Colocar em posição superior para origens que ignoram a reputação

- MY_TRUSTED_SPOOF_HOSTS - Parte do Filtro de Falsificação

- TLS_REQUIRED - Para conexões TLS forçadas

No grupo de remetente SUSPECTLIST predefinido

- Guia do usuário do ESA: Verificação do remetente: Host

- ative "Pontuações SBRS em Nenhum".

- (Opcional) habilite "Falha na pesquisa de registro PTR de host de conexão devido a uma falha temporária do DNS."

Exemplo de HAT agressivo

- BLOCKLIST_REFUSE [-10.0 a -9.0] POLÍTICA: BLOCKED_REFUSE

- BLOCKLIST_REJECT [-9.0 to -2.0] POLÍTICA: BLOCKED_REJECT

- POLÍTICA SUSPECTLIST [-2.0 a 0.0 e pontuações SBRS de "None"]: LIMITADA

- ACCEPTLIST [0.0 a 10.0] POLÍTICA: ACEITA

Observação: os exemplos de HAT mostram políticas de fluxo de e-mail (MFP) configuradas adicionalmente. Para obter informações completas sobre MFP, consulte "Understanding the Email Pipeline > Incoming/Receiving" (Entendendo o pipeline de e-mail > Recebimento/Entrada) no User Guide (Guia do usuário) para obter a versão apropriada do AsyncOS para o Cisco Secure Email Gateway que você implantou.

Exemplo de HAT:

Política de fluxo de e-mail (Parâmetros de política padrão)

Parâmetros de política padrão

Configurações de segurança

- Definir Transport Layer Security (TLS) como preferencial

- Habilitar Sender Policy Framework (SPF)

- Habilitar DomainKeys Identified Mail (DKIM)

- Habilitar verificação de autenticação, relatório e conformidade de mensagens com base em domínio (DMARC) e enviar relatórios de feedback agregados

Observação: o DMARC requer ajuste adicional para ser configurado. Para obter mais informações sobre o DMARC, consulte "Autenticação de e-mail > Verificação de DMARC" no Guia do usuário para obter a versão apropriada do AsyncOS para o Cisco Secure Email Gateway implantado.

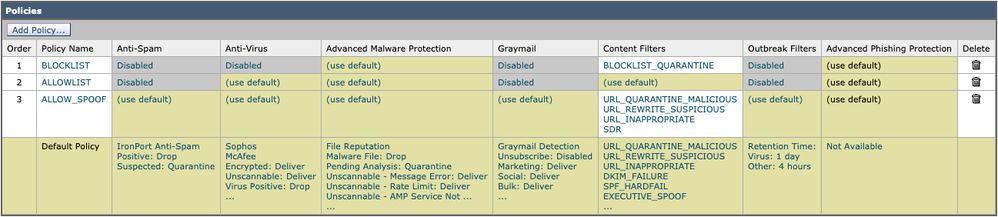

Políticas de recebimento de e-mail

A política padrão é configurada de forma semelhante a:

Antisspam

- Ativado, com limites deixados nos limites padrão. (A modificação da pontuação pode aumentar os falsos positivos.)

Antivírus

- Varredura de mensagens: somente varredura para vírus

- certifique-se de que a caixa de seleção "Incluir um cabeçalho X" esteja ativada

- Para mensagens não verificáveis e mensagens infectadas por vírus, defina Arquivar mensagem original como Não

AMP

- Para ações não verificáveis em erros de mensagem, use Advanced e Add Custom Header to Message, X-TG-MSGERROR, value: True.

- Para ações não verificáveis no limite de taxa, use Advanced e Add Custom Header to Message, X-TG-RATELIMIT, value: True.

- Para mensagens com análise de arquivo pendente, use Ação aplicada à mensagem: "Quarentena".

Correio de Cinza

- A digitalização é habilitada para cada veredito (Marketing, Social, Bulk), com Prepend para Add Text to Subject e a ação é Deliver.

- Para Action on Bulk Mail, use Advanced e Add Custom Header (opcional): X-Bulk, valor: True.

Filtros de conteúdo

- Enabled e URL_QUARANTINE_MALICIOUS, URL_REWRITE_SUSPICIOUS, URL_INAPPROPRIATE, DKIM_FAILURE, SPF_HARDFAIL, EXECUTIVE_SPOOF, DOMAIN_SPOOF, SDR, TG_RATE_LIMIT estão selecionados

- Esses filtros de conteúdo são fornecidos posteriormente neste guia

Filtros de epidemia

- O nível de ameaça padrão é 3; ajuste-o aos seus requisitos de segurança.

- Se o nível de ameaça de uma mensagem for igual ou exceder esse limite, a mensagem será movida para a Quarentena de detecção. (1 = ameaça mais baixa, 5 = ameaça mais alta)

- Habilitar modificação de mensagem

- Reescrita de URL definida para "Habilitar para todas as mensagens".

- Alterar assunto do prefixo para: [Possível fraude $threat_category]

Nomes de política (mostrados)

- BLOCKLIST Política de e-mail

A política de e-mail da LISTA DE BLOQUEIO é configurada com todos os serviços desativados, exceto a Proteção avançada contra malware, e vincula a um filtro de conteúdo com a ação QUARENTENA.

- Política de E-mail ALLOWLIST

A política de e-mail ALLOWLIST tem Antispam, Graymail desabilitado e Filtros de conteúdo habilitados para URL_QUARANTINE_MALICIOUS, URL_REWRITE_SUSPICIOUS, URL_INAPPROPRIATE, DKIM_FAILURE, SPF_HARDFAIL, EXECUTIVE SPOOF, DOMAIN_SPOOF, SDR, TG_RATE_LIMIT ou filtros de conteúdo de sua escolha e configuração.

- Política de e-mail ALLOW_SPOOF

A política de e-mail ALLOW_SPOOF tem todos os serviços padrão ativados, com Filtros de conteúdo ativados para URL_QUARANTINE_MALICIOUS, URL_REWRITE_SUSPICIOUS, URL_INAPPROPRIATE, SDR ou filtros de conteúdo de sua escolha e configuração.

Políticas de envio de e-mail

A política padrão é configurada de forma semelhante a:

Antisspam

- Desabilitado

Antivírus

- Varredura de mensagens: somente varredura para vírus

- Desmarque a caixa de seleção "Incluir um cabeçalho X".

- (Opcional) Para todas as mensagens: Avançado > Outra Notificação, habilite "Outros" e inclua seu endereço de e-mail de contato do administrador/SOC

Proteção avançada contra malware

- Habilitar somente a reputação do arquivo

- Ações não verificáveis no limite de taxa: use Advanced e Add Custom Header to Message: X-TG-RATELIMIT, valor: "True".

- Mensagens com Anexos de Malware: use Avançado e Adicionar Cabeçalho Personalizado à Mensagem: X-TG-OUTBOUND, valor: "MALWARE DETECTADO".

Correio de Cinza

- Desabilitado

Filtros de conteúdo

- Enabled e TG_OUTBOUND_MALICIOUS, Strip_Secret_Header, EXTERNAL_SENDER_REMOVE, ACCOUNT_TAKEOVER ou os filtros de conteúdo de sua escolha estão selecionados.

Filtros de epidemia

- Desabilitado

DLP

- Habilitar, com base no licenciamento DLP e na configuração DLP.

Outras configurações

Dicionários (Políticas de e-mail > Dicionários)

- Habilitar e revisar o dicionário Profanity e Sexual_Content

- Criar dicionário Executive_FED para detecção de e-mail forjado com todos os nomes executivos

- Crie dicionários adicionais para palavras-chave restritas ou outras conforme necessário para suas políticas, ambiente e controle de segurança

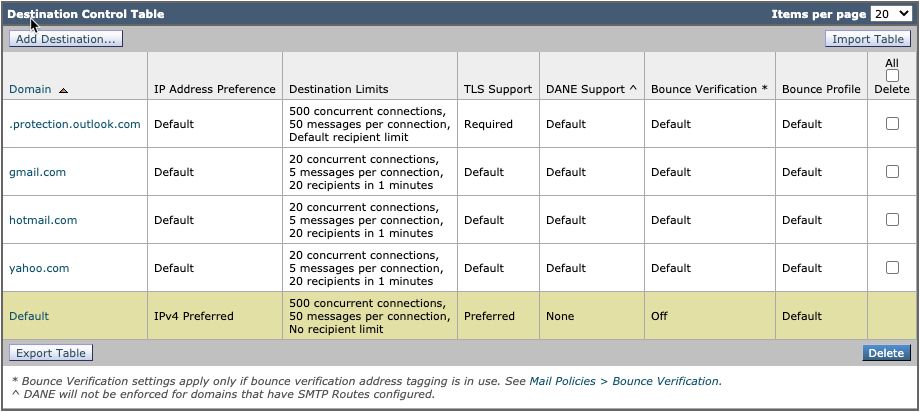

Controles de destino (Políticas de e-mail > Controles de destino)

- Para o domínio padrão, configure Suporte TLS como Preferencial

- Você pode adicionar destinos para domínios de webmail e definir limites mais baixos

- Consulte o nosso guia Rate Limit Your Outbound Mail with Destination Control Settings para obter mais informações.

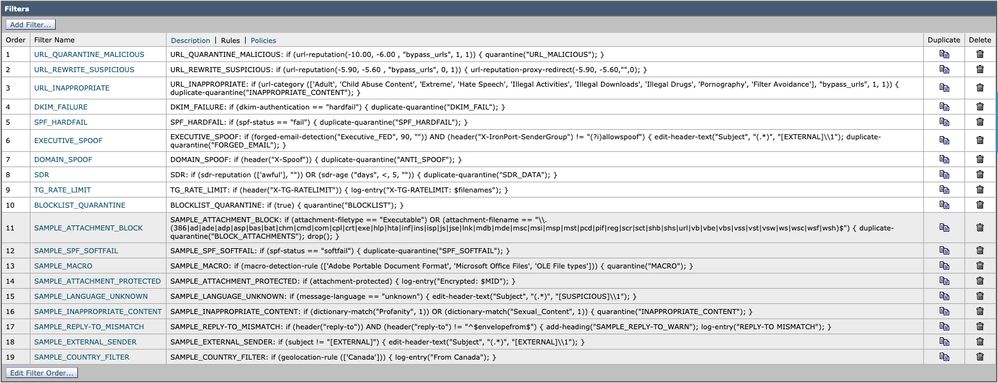

Filtros de conteúdo

Observação: para obter informações adicionais sobre filtros de conteúdo, consulte "Filtros de conteúdo" no Guia do usuário para obter a versão apropriada do AsyncOS para o Cisco Secure Email Gateway que você implantou.

Filtros de conteúdo de entrada

URL_QUARANTINE_MALICIOUS

Condição: Reputação de URL; url-reputation(-10.00, -6.00 , "bypass_urls", 1, 1)

Ação: Quarentena: quarantine("URL_MALICIOUS")

URL_REWRITE_SUSPICIOUS

Condição: Reputação de URL; url-reputation(-5.90, -5.60 , "bypass_urls", 0, 1)

Ação: Reputação de URL; url-reputation-proxy-redirect(-5.90, -5.60,"",0)

URL_INAPROPRIADO

Condição: URL Category; url-category (['Adult', 'Child Abuse Content', 'Extreme', 'Hate Speech', 'Illegal Activities', 'Illegal Downloads', 'Illegal Drugs', 'Pornography', 'Filter Avoidance'], "bypass_urls", 1, 1)

Ação: Quarentena; quarentena-duplicada("INAPPROPRIATE_CONTENT")

DKIM_FAILURE

Condição: Autenticação DKIM; autenticação dkim == falha grave

Ação: Quarentena; quarentena duplicada("DKIM_FAIL")

SPF_HARDFAIL

Condição: Verificação de SPF; spf-status == fail

Ação: Quarentena; quarentena duplicada("SPF_HARDFAIL")

EXECUTIVE_SPOOF

Condição: Detecção de e-mail forjado; forged-email-detection("Executive_FED", 90, "")

Condição: Outro cabeçalho; cabeçalho("X-IronPort-SenderGroup") != "(?i)allowspoof"

* set Aplicar regra: Somente se todas as condições corresponderem

Ação: Adicionar/Editar cabeçalho; edit-header-text("Assunto", "(.*)", "[EXTERNO]\\1")

Ação: Quarentena; quarentena duplicada("FORGED_EMAIL")

DOMAIN_SPOOF

Condição: Outro Cabeçalho; header("X-Spoof")

Ação: Quarentena; quarentena duplicada("ANTI_SPOOF")

SDR

Condição: Reputação de domínio; sdr-reputation (['terrível'], "")

Condição: Reputação de domínio; sdr-age ("dias", <, 5, "")

* set Aplicar regra: Se uma ou mais condições corresponderem

Ação: Quarentena; quarentena duplicada("SDR_DATA")

TG_RATE_LIMIT

Condição: Outro cabeçalho; header("X-TG-RATELIMIT")

Ação: Adicionar entrada de log; log-entry("X-TG-RATELIMIT: $filenames")

BLOCKLIST_QUARANTINE

Condição: (Nenhum)

Ação: Quarentena; quarentena("BLOCKLIST")

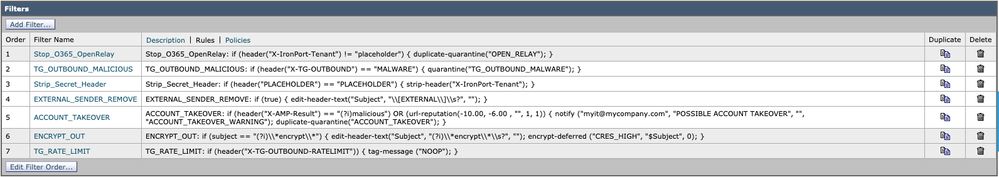

Filtros de conteúdo de saída

TG_OUTBOUND_MALICIOUS

Condição: Outro cabeçalho; cabeçalho("X-TG-OUTBOUND") == MALWARE

Ação: Quarentena; quarentena("TG_OUTBOUND_MALWARE")

Strip_Secret_Header

Condição: Outro cabeçalho; header("PLACEHOLDER") == PLACEHOLDER

Ação: Cabeçalho da Faixa; strip-header("X-IronPort-Tenant")

EXTERNAL_SENDER_REMOVE

Condição: (Nenhum)

Ação: Adicionar/editar cabeçalho; edit-header-text("Assunto", "\\[EXTERNO\\]\\s?", "")

CONTA_TRANSFERÊNCIA

Condição: Outro cabeçalho; cabeçalho("X-AMP-Result") == (?i)mal-intencionado

Condição: Reputação de URL; reputação de URL(-10.00, -6.00 , "", 1, 1)

*Definir Regra de Aplicação: Se uma ou mais condições corresponderem

Ação: Notificar;notificar ("<Inserir endereço de e-mail do administrador ou distribuidor>", "POSSÍVEL TRANSFERÊNCIA DE CONTA", "", "CONTA_TRANSFERÊNCIA_AVISO")

Ação: duplicate-quarantine("CONTA_TRANSFERÊNCIA")

Para clientes do Cisco Secure Email Cloud, temos filtros de conteúdo de exemplo incluídos na configuração gold e nas práticas recomendadas. Além disso, reveja os filtros "SAMPLE_" para obter mais informações sobre condições e ações associadas que podem ser benéficas na sua configuração.

Cisco Live

O Cisco Live hospeda muitas sessões globalmente e oferece sessões presenciais e inovações técnicas que cobrem as melhores práticas do Cisco Secure Email. Para acesso e sessões anteriores, visite o Cisco Live (requer login no CCO):

-

Cisco Email Security: práticas recomendadas e ajuste fino - BRKSEC-2131

- DMARCate seu perímetro de e-mail - BRKSEC-2131

- Corrigindo e-mail! - Solução avançada de problemas do Cisco Email Security - BRKSEC-3265

- Integrações de API para Cisco Email Security - DEVNET-2326

- Proteção de serviços de caixa de correio SaaS com Cloud Email Security da Cisco - BRKSEC-1025

- Segurança de e-mail: práticas recomendadas e ajuste fino - TECSEC-2345

- 250 não OK - Entrando na defensiva com o Cisco Email Security - TECSEC-2345

- Cisco Domain Protection e Cisco Advanced Phishing Protection: aproveitando ao máximo a próxima camada em segurança de e-mail! - BRKSEC-1243

- SPF não é um acrônimo para "Spoof"! Vamos utilizar o máximo da próxima camada de segurança de e-mail! - DGTL-BRKSEC-2327

Se uma sessão não estiver disponível, o Cisco Live reserva-se o direito de removê-la devido à idade da apresentação.

Informações adicionais

Documentação do Cisco Secure Email Gateway

- Notas de versão

- Guia do usuário

- Guia de referência CLI

- Guias de programação de API para Cisco Secure Email Gateway

- Fonte aberta usada no Cisco Secure Email Gateway

- Guia de instalação do Cisco Content Security Virtual Appliance(inclui vESA)

Documentação do Secure Email Cloud Gateway

Documentação do Cisco Secure Email and Web Manager

- Notas de versão e matriz de compatibilidade

- Guia do usuário

- Guias de programação de API para Cisco Secure Email e Web Manager

- Guia de instalação do Cisco Content Security Virtual Appliance(inclui vSMA)

Documentação do produto Cisco Secure

Informações Relacionadas

- Conformidade com o Cisco Secure Email Security

- Descrição da oferta: E-mail seguro

- Termos da Cisco Universal Cloud

- Suporte e downloads da Cisco

- [EXTERNO] OpenSPF: Informações básicas e avançadas sobre o SPF

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

31-Jul-2022

|

Atualização dos valores mais recentes da Configuração Gold, reformulação para atender aos critérios de publicação, atualização de links e referências. |

1.0 |

15-May-2017

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Robert SherwinE-mail seguro da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback