ASA: Exemplo de Configuração de Envio de Tráfego de Rede do ASA para o CSC-SSM

Contents

Introduction

Este documento fornece uma configuração de exemplo de como enviar o tráfego de rede do Cisco ASA 5500 Series Adaptive Security Appliance (ASA) para o Content Security and Control Security Services Module (CSC-SSM).

O CSC-SSM fornece proteção contra vírus, spyware, spam e outro tráfego indesejado. Isso é feito verificando o tráfego FTP, HTTP, POP3 e SMTP que é desviado para ele pelo aplicativo de segurança adaptável. Para forçar o ASA a desviar o tráfego para o CSC-SSM, você precisa usar a Estrutura de política modular.

Consulte o ASA: Exemplo de Configuração de Envio de Tráfego de Rede do ASA para o AIP SSM para enviar o tráfego de rede que passa pelo Cisco ASA 5500 Series Adaptive Security Appliance (ASA) para o módulo Advanced Inspection and Prevention Security Services Module (AIP-SSM) (IPS).

Observação: o CSC-SSM pode verificar o tráfego FTP, HTTP, POP3 e SMTP somente quando a porta de destino do pacote que solicita a conexão é a porta conhecida do protocolo especificado. O CSC-SSM pode verificar somente estas conexões:

-

Conexões FTP abertas à porta TCP 21

-

Conexões HTTP abertas à porta TCP 80

-

Conexões POP3 abertas à porta TCP 110

-

Conexões SMTP abertas à porta TCP 25

Prerequisites

Requirements

Certifique-se de atender a estes requisitos antes de tentar esta configuração:

-

Uma compreensão básica de como configurar o Cisco ASA 5500 Series executa o software versão 7.1 e posterior.

-

O CSC-SSM foi instalado.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

ASA 5520 com versão de software 7.1 e posterior

-

CSC-SSM-10 com versão de software 6.1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

O CSC-SSM mantém um arquivo que contém perfis de assinatura de conteúdo suspeito, atualizado regularmente de um servidor de atualização na Trend Micro. O CSC-SSM verifica o tráfego que recebe do aplicativo de segurança adaptável e o compara aos perfis de conteúdo que obtém do Trend Micro. Em seguida, encaminha conteúdo legítimo para o dispositivo de segurança adaptável para roteamento ou bloqueia e relata conteúdo suspeito.

Por padrão, o CSC-SSM vem com uma licença básica que fornece estes recursos:

-

Detecta e age sobre vírus e malware no tráfego de rede

-

Bloqueia arquivos compactados ou muito grandes que excedem os parâmetros especificados

-

Procura e remove spyware, adware e outros tipos de software cinza

Além disso, se estiver equipado com uma Licença Plus, ele também executará estas tarefas:

-

Reduz spam e protege contra fraudes de phishing em seu tráfego SMTP e POP3

-

Configura filtros de conteúdo que permitem permitir ou proibir o tráfego de e-mail que contenha palavras-chave ou frases

-

Filtra/bloqueia URLs que você não deseja que os usuários acessem ou URLs que são conhecidos por terem propósitos ocultos ou mal-intencionados

Observação: o CSC-SSM pode verificar as transferências de arquivos FTP somente quando a inspeção de FTP está habilitada no ASA. Por padrão, a inspeção de FTP está habilitada.

Observação: o CSC-SSM não pode suportar failover stateful porque o CSC-SSM não mantém informações de conexão e, portanto, não pode fornecer à unidade de failover as informações necessárias para failover stateful. As conexões que um CSC-SSM está digitalizando são descartadas quando o Security Appliance no qual o CSC-SSM está instalado falha. Quando o dispositivo de segurança adaptável em standby se torna ativo, ele encaminha o tráfego digitalizado para o CSC-SSM e as conexões são redefinidas.

Configurar

Em uma rede na qual o dispositivo de segurança adaptável é implantado com o CSC-SSM, você configura o dispositivo de segurança adaptável para enviar ao CSC-SSM apenas os tipos de tráfego que deseja verificar.

Nota: Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

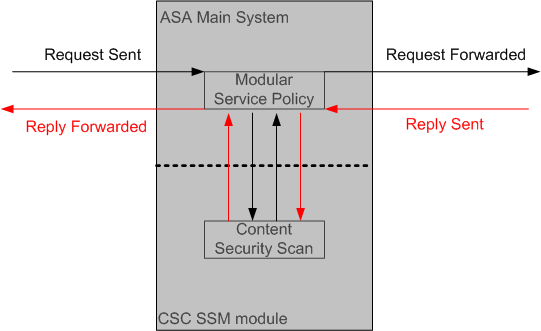

ASA - Diagrama de fluxo do CSC SSM

Este diagrama mostra o fluxo de tráfego no ASA e no CSC-SSM:

Neste exemplo, os clientes podem ser usuários de rede que acessam um site, fazem download de arquivos de um servidor FTP ou recuperam e-mails de um servidor POP3.

Nesta configuração, é assim que o tráfego flui:

-

O cliente inicia uma solicitação.

-

O aplicativo de segurança adaptável recebe a solicitação e a encaminha à Internet.

-

Quando o conteúdo solicitado é recuperado, o aplicativo de segurança adaptável determina se suas políticas de serviço definem esse tipo de conteúdo como aquele que deve ser desviado para o CSC-SSM para digitalização e o faz, se apropriado.

-

O CSC-SSM recebe o conteúdo do aplicativo de segurança adaptável, o examina e o compara à atualização mais recente dos filtros de conteúdo do Trend Micro.

-

Se o conteúdo for suspeito, o CSC-SSM bloqueia o conteúdo e relata o evento. Se o conteúdo não for suspeito, o CSC-SSM encaminha o conteúdo solicitado de volta ao dispositivo de segurança adaptável para roteamento.

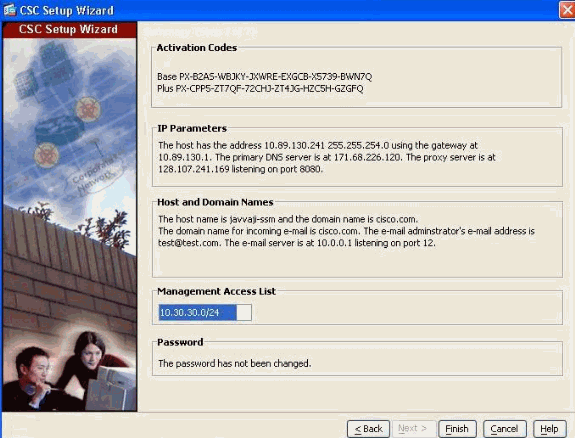

Configuração inicial do CSC

Na configuração inicial, vários parâmetros precisam ser configurados. Verifique se você reuniu as informações necessárias para esses parâmetros antes de começar.

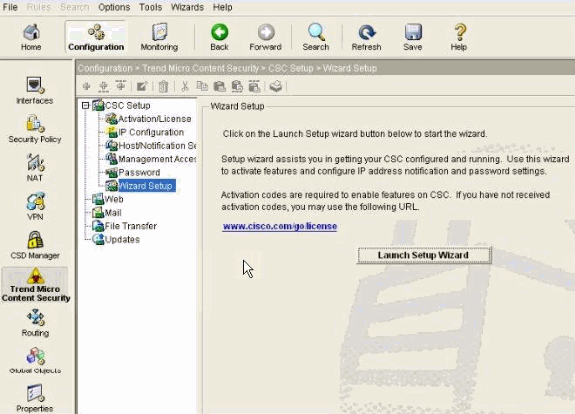

Como primeira etapa para configurar o CSC-SSM, inicie o Cisco ASDM. Por padrão, você pode acessar o CSC-SSM por meio do endereço IP de gerenciamento do ASA em https://192.168.1.1/. Você precisa garantir que seu PC e a interface de gerenciamento do ASA estejam na mesma rede. Como alternativa, você pode baixar o ASDM Launcher para os acessos subsequentes.

Configure estes parâmetros com o ASDM:

-

Na janela principal do ASDM, escolha Configuration > Trend Micro Content Security > Wizard Setup e clique em Launch Setup Wizard.

-

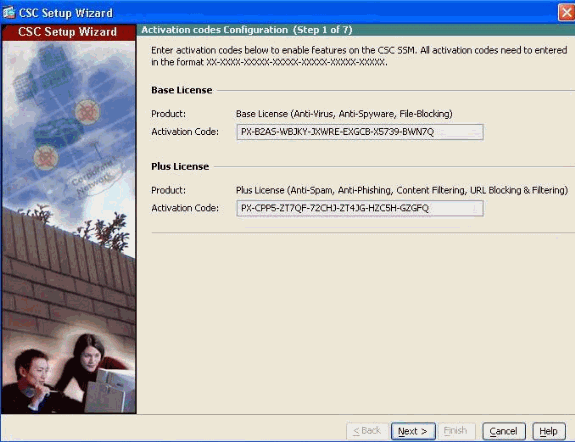

Chave de ativação:

A primeira etapa para obter a chave de ativação é identificar a chave de autorização do produto (PAK) enviada junto com o produto. Contém um código de barras e 11 caracteres hexadecimais. Por exemplo, um exemplo de PAK pode ser 120106C7D4A.

Use a PAK para registrar a página CSC-SSM no Product License Registration (somente clientes registrados). Depois de se registrar, você recebe as chaves de ativação por e-mail.

-

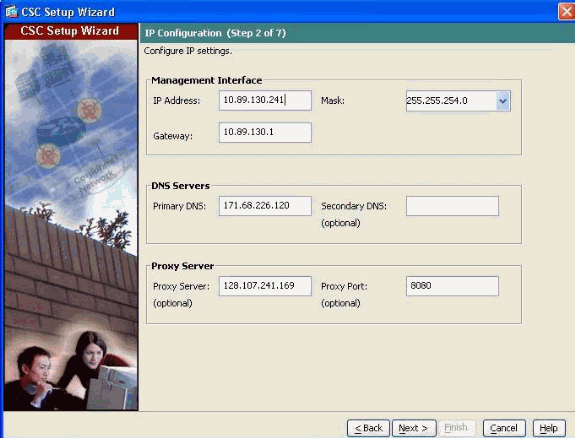

Parâmetros IP da porta de gerenciamento:

Especifique o endereço IP, a máscara de rede e o endereço IP do gateway para a interface de gerenciamento do CSC.

Servidores DNS — Endereço IP do servidor DNS primário.

-

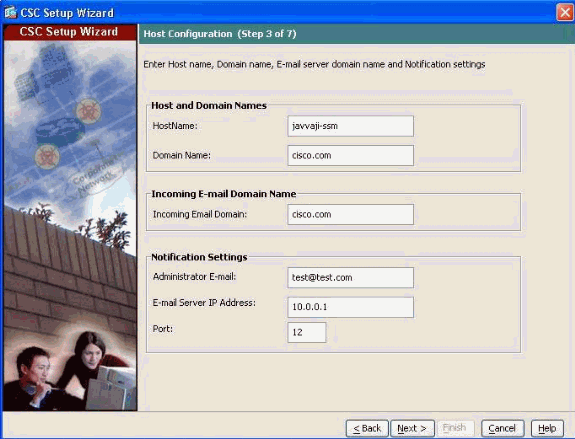

Host e Nomes de Domínio — Especifique um nome de host, bem como o nome de domínio do CSC-SSM.

Domínio de entrada — Nome de domínio usado pelo servidor de e-mail local como o domínio de e-mail de entrada.

Observação: as políticas anti-SPAM são aplicadas somente ao tráfego de e-mail que entra neste domínio.

Configurações de notificação — Endereço de email do administrador e o endereço IP e a porta do servidor de email a serem usados para notificações.

-

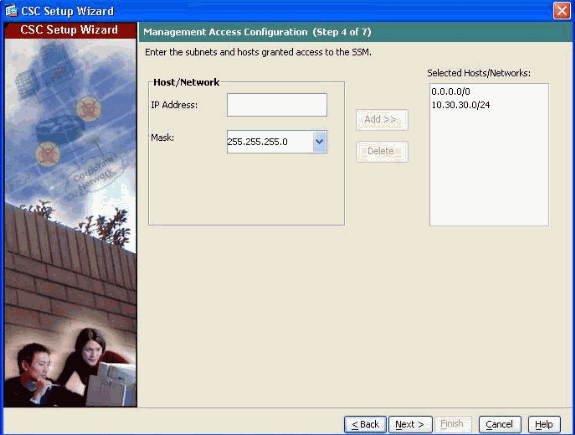

Parâmetros de acesso do host de gerenciamento:

Insira o endereço IP e a máscara para cada sub-rede e host que devem ter acesso de gerenciamento ao CSC-SSM.

Observação: por padrão, todas as redes têm acesso de gerenciamento ao CSC-SSM. Para fins de segurança, a Cisco recomenda que você restrinja o acesso a sub-redes específicas ou hosts de gerenciamento.

-

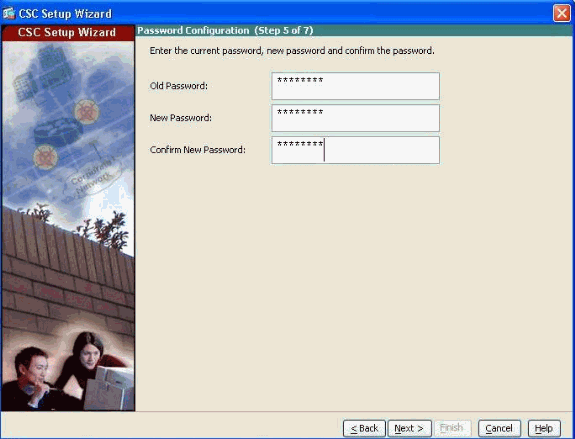

Nova senha para CSC-SSM:

Altere a senha padrão, cisco, para uma nova senha de acesso de gerenciamento.

-

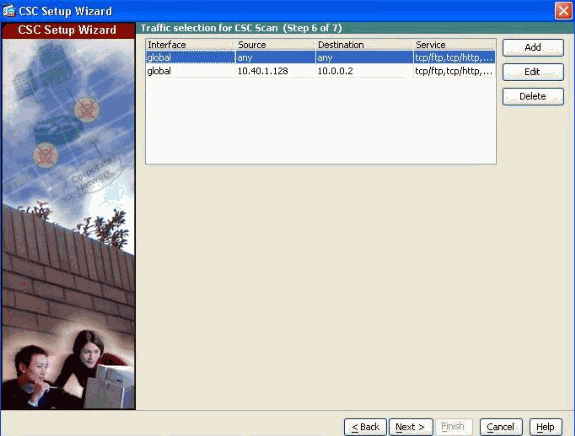

Na etapa 6 do Assistente para configuração do CSC, especifique o tipo de tráfego a ser verificado.

O dispositivo de segurança adaptável encaminha pacotes para o CSC-SSM depois que as políticas de firewall são aplicadas, mas antes que os pacotes saiam da interface de saída. Por exemplo, os pacotes que são bloqueados por uma lista de acesso não são encaminhados para o CSC-SSM.

Configure as políticas de serviço para especificar qual tráfego o dispositivo de segurança adaptável deve desviar para o CSC-SSM. O CSC-SSM pode verificar o tráfego HTTP, POP3, FTP e SMTP enviado para as portas conhecidas desses protocolos.

Para simplificar o processo de configuração inicial, esse procedimento cria uma política de serviço global que encaminha todo o tráfego dos protocolos suportados para o CSC-SSM, tanto de entrada quanto de saída. Como a verificação de todo o tráfego que vem através do dispositivo de segurança adaptável pode reduzir o desempenho do dispositivo de segurança adaptável e do CSC-SSM, é conveniente revisar essa política de segurança posteriormente. Por exemplo, geralmente não é necessário verificar todo o tráfego que vem de sua rede interna porque ele vem de uma fonte confiável. Se você refinar as políticas de serviço para que o CSC-SSM verifique somente o tráfego de fontes não confiáveis, você poderá atingir suas metas de segurança e maximizar o desempenho do dispositivo de segurança adaptável e do CSC-SSM.

Conclua estes passos para criar uma política de serviço global que identifique o tráfego a ser digitalizado:

-

Clique em Adicionar para adicionar um novo tipo de tráfego.

-

Escolha Global na lista suspensa Interface.

-

Deixe os campos Origem e Destino definidos como Qualquer.

-

No menu Service are, clique no botão de opção ellipsis (...). Nesta caixa de diálogo, escolha um serviço predefinido ou clique em Adicionar para definir um novo serviço.

-

Na área Se a placa CSC falhar, escolha se o aplicativo de segurança adaptável deve permitir ou negar o tráfego selecionado se o CSC-SSM não estiver disponível.

-

Clique em OK para retornar à janela Seleção de tráfego para verificação CSC.

-

Clique em Next.

-

-

Na etapa 7 do Assistente para configuração do CSC, revise as configurações inseridas para o CSC-SSM.

Se estiver satisfeito com essas configurações, clique em Finish (Concluir).

O ASDM mostra uma mensagem que indica que o dispositivo CSC agora está ativo.

Por padrão, o CSC-SSM é configurado para executar verificações de segurança de conteúdo habilitadas pela licença adquirida, que pode incluir antivírus, antisspam, antiphishing e filtragem de conteúdo. Também está configurado para obter atualizações periódicas do servidor de atualização do Trend Micro.

Se estiver incluído na licença comprada, você poderá criar configurações personalizadas para bloqueio de URL e filtragem de URL, bem como parâmetros de e-mail e FTP. Consulte o Cisco Content Security and Control SSM Administrator Guide para obter mais informações.

Como configurar o ASA para encaminhar tráfego para o CSC-SSM

Para forçar o ASA a desviar o tráfego para o CSC-SSM, você precisa usar a Estrutura de política modular. Conclua estes passos para realizar a identificação e desvio do tráfego para CSC-SSM:

-

Crie uma lista de acesso que corresponda ao tráfego que você deseja digitalizar pelo CSC-SSM, para desviar o tráfego para o CSC-SSM, com o comando access-list extended:

hostname(config)#access-list acl-name extended {deny | permit} protocol src_ip mask dest_ip mask operator port -

Crie um mapa de classe para identificar o tráfego que deve ser desviado para o CSC-SSM com o comando class-map:

hostname(config)#class-map class_map_name -

Uma vez no modo de configuração do mapa de classe, use o comando match access-list para identificar o tráfego com o uso da lista de acesso especificada anteriormente:

hostname(config-cmap)#match access-list acl-name hostname(config-cmap)#exit -

Crie um mapa de política para enviar o tráfego para o CSC-SSM com o comando policy-map:

hostname(config)#policy-map policy_map_name -

Uma vez no modo de configuração do mapa de política, use o comando class para especificar o mapa de classe, criado anteriormente, que identifica o tráfego a ser digitalizado:

hostname(config-pmap)#class class_map_name -

No modo de configuração de classe de mapa de política, você pode configurar estes:

-

Se você quiser aplicar um limite por cliente para conexões simultâneas que o dispositivo de segurança adaptável desvie para o CSC-SSM, use o comando set connection, da seguinte forma:

hostname(config-pmap-c)#set connection per-client-max nonde n é o máximo de conexões simultâneas que o dispositivo de segurança adaptável permite para cada cliente. Esse comando impede que um único cliente abuse dos serviços do CSC-SSM ou de qualquer servidor protegido pelo SSM, o que inclui a prevenção de tentativas de ataques de DoS em servidores HTTP, FTP, POP3 ou SMTP que o CSC-SSM protege.

-

Use o comando csc para controlar como o ASA trata o tráfego quando o CSC-SSM não está disponível:

hostname(config-pmap-c)#csc {fail-close | fail-open}onde fail-close especifica que o ASA deve bloquear o tráfego se o CSC-SSM falhar e, em contraste, fail-open especifica que o ASA deve permitir o tráfego se o CSC-SSM falhar.

Observação: aplica-se somente ao tráfego selecionado pelo mapa de classes. Outro tráfego não enviado para o CSC-SSM não é afetado por uma falha do CSC-SSM.

-

-

Por fim, aplique o mapa de política globalmente ou a uma interface específica com o comando service-policy:

hostname(config-pmap-c)#service-policy policy_map_name [global | interface interface_ID]onde interface_ID é o nome atribuído à interface com o comando nameif.

Observação: somente uma política global é permitida. Você pode substituir a política global em uma interface com a aplicação de uma política de serviço a essa interface. Você só pode aplicar um mapa de política a cada interface.

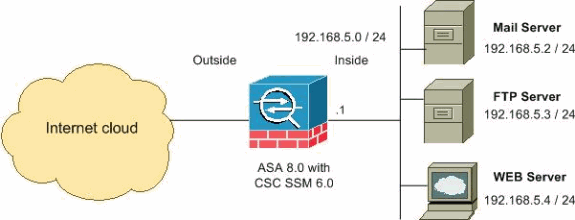

Diagrama de Rede

Este diagrama é um exemplo de um ASA 5500 configurado para estes parâmetros:

O resumo do diagrama de rede ilustra estes:

-

Conexão HTTP com as redes externas

-

Conexão FTP de clientes dentro do Security Appliance para servidores fora do Security Appliance

-

Clientes POP3 dos clientes dentro do Security Appliance para os servidores fora do Security Appliance.

-

Conexões SMTP de entrada designadas para o servidor de email interno

Configuração do ASA

| ASA5520 |

|---|

ciscoasa(config)#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa domain-name Security.lab.com enable password 2kxsYuz/BehvglCF encrypted no names dns-guard ! interface GigabitEthernet0/0 speed 100 duplex full nameif outside security-level 0 ip address 172.30.21.222 255.255.255.0 ! interface GigabitEthernet0/1 description INSIDE nameif inside security-level 100 ip address 192.168.5.1 255.255.255.0 ! !--- Output suppressed access-list csc-acl remark Exclude CSC module traffic from being scanned access-list csc-acl deny ip host 10.89.130.241 any !--- In order to improve the performance of the ASA and CSC Module. !--- Any traffic from CSC Module is excluded from the scanning. access-list csc-acl remark Scan Web & Mail traffic access-list csc-acl permit tcp any any eq www access-list csc-acl permit tcp any any eq smtp access-list csc-acl permit tcp any any eq pop3 ! !--- All Inbound and Outbound traffic for WEB, Mail services is scanning. access-list csc-acl-ftp permit tcp any any eq ftp !--- All Inbound and Outbound traffic for FTP service is scanning. class-map csc-class match access-list csc-acl ! class-map csc-ftp-class match access-list csc-acl-ftp ! policy-map global_policy class csc-class csc fail-open class csc-ftp-class csc fail-open policy-map global_policy class inspection_default !--- Inspect FTP traffic for scanning. inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp inspect icmp inspect http service-policy global_policy global !--- Output suppressed |

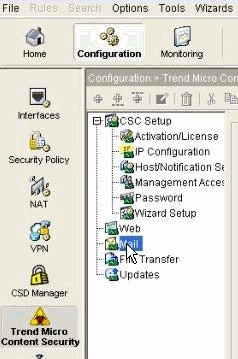

Página inicial do CSC

Configuração CSC

O Trend Micro InterScan para Cisco CSC-SSM fornece proteção para os principais protocolos de tráfego, como SMTP, HTTP e FTP, bem como tráfego POP3, para garantir que os funcionários não introduzam vírus acidentalmente de suas contas de e-mail pessoais.

Escolha Configuration > Trend Micro Content Security para abrir o CSC-SSM. No menu Configuração, escolha entre estas opções de configuração:

-

CSC Setup —Inicia o Assistente para configuração para instalar e configurar o CSC-SSM

-

Web —Configura a análise da Web, bloqueio de ficheiros, filtragem de URL e bloqueio de URL

-

Correio —Configura a análise, filtragem de conteúdo e prevenção de spam para e-mails SMTP e POP3 de entrada e saída

-

Transferência de arquivos — Configura a verificação e o bloqueio de arquivos

-

Atualizações — Programa atualizações para componentes de análise de segurança de conteúdo, por exemplo, ficheiro de padrão de vírus, mecanismo de pesquisa, etc.

As opções Web, Mail, File Transfer e Updates são descritas com mais detalhes nestes capítulos:

-

Transferência de arquivos e da Web—Configurando o tráfego da Web (HTTP) e de Transferência de arquivos (FTP)

-

Atualizações — Gerenciamento de Atualizações e Consultas de Log

Este exemplo mostra como configurar um CSC-SSM para verificar a mensagem SMTP recebida na rede interna.

As mensagens SMTP recebidas são desviadas para o CSC-SSM para verificação. Neste exemplo, todo o tráfego de fora para acessar o servidor de email interno (192.168.5.2/24) para serviços SMTP é desviado para o CSC-SSM.

access-list csc_inbound extended permit tcp any host 192.168.5.2 eq smtp

Essas configurações padrão fornecem alguma proteção para o tráfego de e-mail após a instalação do Trend Micro InterScan para Cisco CSC-SSM.

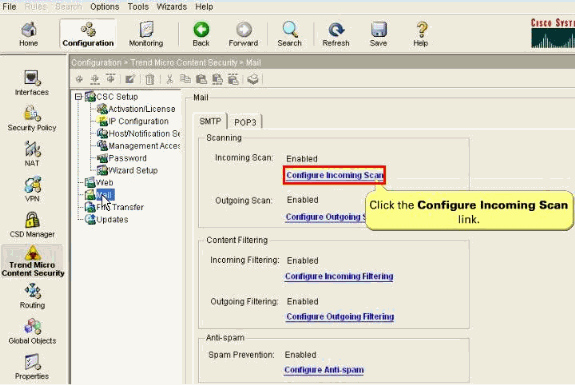

Configuração SMTP

Configuração do Trend Micro SMTP

Conclua estes passos para configurar o CSC-SSM para verificar a mensagem SMTP recebida usando ASDM:

-

Escolha Configuration > Trend Micro Content Security > Mail no ASDM e clique em Configure Incoming Scan para exibir a janela SMTP Incoming Message Scan/Target.

-

A janela o leva ao prompt de login do Trend Micro InterScan para Cisco CSC-SSM. Insira a senha do CSC-SSM.

-

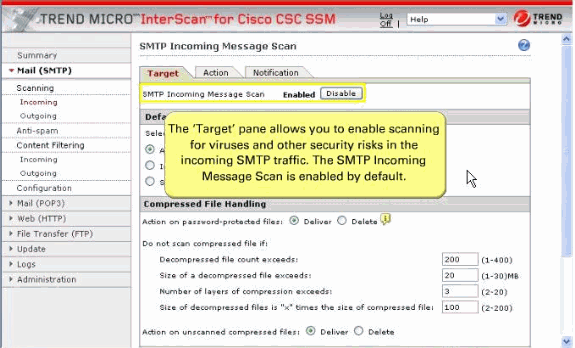

A janela SMTP Incoming Message Scan possui estas três exibições:

-

Destino

-

Ação

-

Notificação

Você pode alternar entre exibições se clicar na guia apropriada para obter as informações desejadas. O nome da guia ativa é exibido em texto marrom; os nomes das guias inativas aparecem em texto preto. Use todas as três guias para configurar a varredura de vírus do tráfego SMTP recebido.

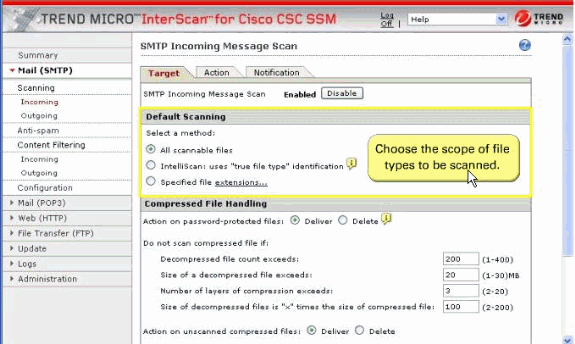

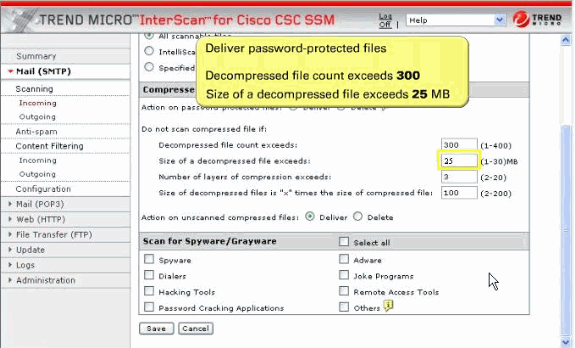

Clique em Destino para permitir que você defina o escopo da atividade sobre a qual ela é realizada.

A verificação de mensagem de entrada SMTP está ativada por padrão.

-

-

Na seção Verificação padrão, Todos os arquivos digitalizáveis são selecionados por padrão. Ele verifica independentemente das extensões do nome do arquivo.

-

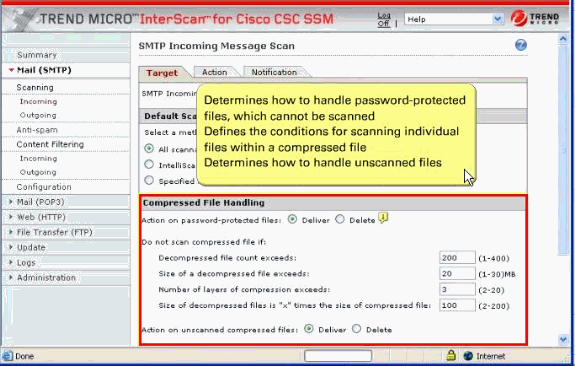

Configure o tratamento de arquivos compactados SMTP para emails de entrada.

Configure para ignorar a verificação de arquivos compactados quando um destes for verdadeiro:

-

A contagem de arquivos descompactados é maior que 200.

-

O tamanho do arquivo descompactado excede 20 MB.

-

O número de camadas de compactação excede três.

-

A proporção de tamanho de arquivo descompactado ou compactado é maior que 100 para 1.

-

Os arquivos compactados excedem os critérios de verificação especificados.

Modifique os parâmetros padrão da contagem de arquivos descompactados como 300 e o tamanho do arquivo descompactado como 30 MB.

-

-

Na seção Scan for Spyware/Grayware dessas janelas, exibida na etapa 5, escolha os tipos de software de cinza que deseja detectar pelo Trend Micro InterScan for Cisco CSC-SSM. Consulte a ajuda on-line para obter uma descrição de cada tipo de software cinza listado.

Clique em Salvar para ativar a nova configuração

-

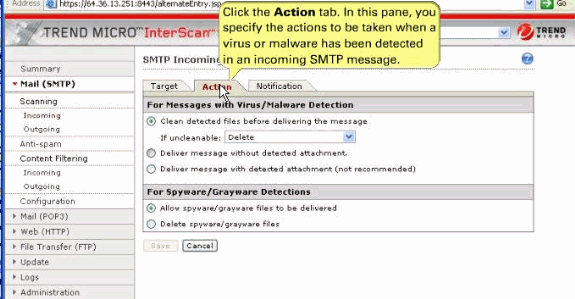

Clique na guia Ação, que permite definir a ação a ser executada quando uma ameaça é detectada. Exemplos de ações são limpas ou excluídas.

Esses valores são ações padrão tomadas para os emails de entrada.

-

Seção Mensagens com detecção de vírus/malware—Limpe a mensagem ou o anexo em que o malware foi detectado e, se a mensagem ou o anexo não puder ser limpo, exclua-o.

-

Para Detecções de Spyware/Grayware — Estes são os arquivos a serem entregues se as mensagens SMTP nas quais spyware ou grayware são detectados.

Clique em Salvar para ativar a nova configuração

-

-

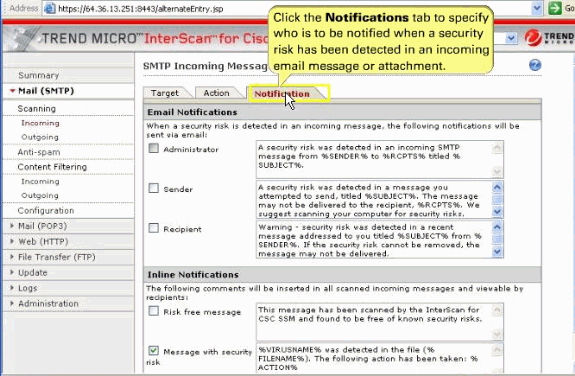

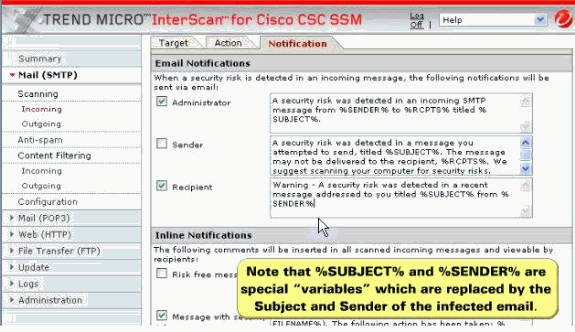

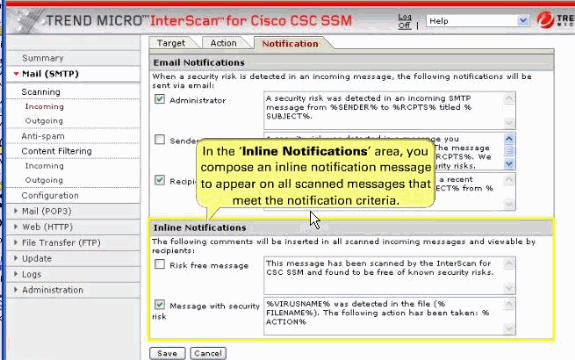

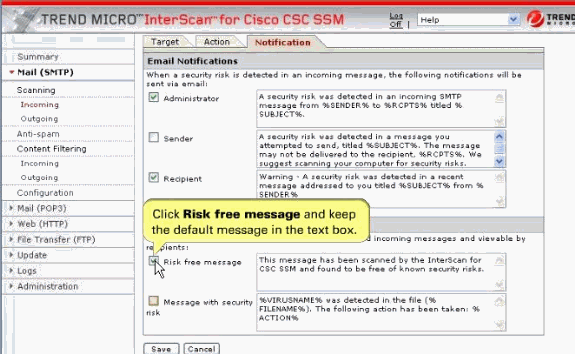

Clique na guia Notificação, que permite que você rediga uma mensagem de notificação, bem como defina quem é notificado do evento e da ação.

Se você estiver satisfeito com a configuração de notificação padrão, nenhuma ação adicional será necessária. Mas, você pode rever as opções de notificação e decidir se deseja alterar os padrões. Por exemplo, você pode enviar uma notificação ao administrador quando um risco de segurança tiver sido detectado em uma mensagem de e-mail. Para SMTP, você também pode notificar o remetente ou destinatário.

Marque as caixas Administrador e Destinatário para receber notificações por e-mail. Você também pode personalizar o texto padrão na mensagem de notificação para algo mais apropriado para sua organização, como nesta captura de tela.

-

Na seção Notificações em linha da janela, escolha uma das opções listadas, nenhuma ou ambas.

No nosso exemplo, escolha Mensagem sem risco e digite sua própria mensagem no campo fornecido.

Clique em Salvar para habilitar a nova configuração.

Configuração HTTP

Digitalização

Após a instalação, por padrão, o tráfego HTTP e FTP é verificado quanto a vírus, worms e cavalos de troia. Malware como spyware e outros programas de cinza exigem uma alteração na configuração antes de serem detectados.

Essas configurações padrão oferecem alguma proteção para o tráfego da Web e do FTP após a instalação do Trend Micro InterScan para Cisco CSC-SSM. Você pode alterar essas configurações. Por exemplo, você pode preferir usar a opção Analisar por extensões de arquivo especificadas em vez de Todos os arquivos verificáveis para detecção de malware. Antes de fazer alterações, consulte a ajuda on-line para obter mais informações sobre essas seleções.

Após a instalação, é possível que você queira atualizar configurações adicionais para obter a proteção máxima para o tráfego da Web e do FTP. Se você adquiriu a Licença Plus, que permite que você receba a funcionalidade de bloqueio de URL, anti-phishing e filtragem de URL, você deve configurar esses recursos adicionais.

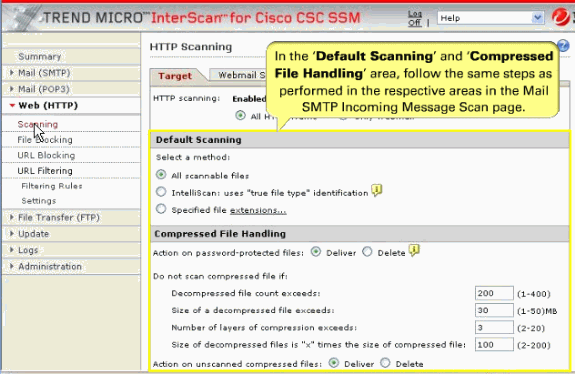

Conclua estes passos para configurar o CSC-SSM para verificar a mensagem HTTP com ASDM:

-

Clique na Web (HTTP) na página Trend Micro e esta janela do Web Message Scan tem quatro exibições:

-

Destino

-

Verificação de Webmail

-

Ação

-

Notificação

Clique na guia apropriada para obter as informações desejadas para alternar entre as exibições. O nome da guia ativa é exibido em texto marrom; os nomes das guias inativas aparecem em texto preto. Use todas as guias para configurar a varredura de vírus do tráfego da Web.

Clique no Destino para permitir que você defina o escopo da atividade sobre a qual deve ser agido.

-

Por padrão, a verificação de mensagem HTTP está habilitada.

-

Habilitado com o uso de Todos os arquivos digitalizáveis como método de digitalização.

-

Manipulação de arquivos compactados da Web (HTTP) para download na Web—Configurado para ignorar a verificação de arquivos compactados quando um destes é verdadeiro:

-

A contagem de arquivos descompactados é maior que 200.

-

O tamanho do arquivo descompactado excede 30 MB.

-

O número de camadas de compactação excede três.

-

A proporção de tamanho de arquivo descompactado ou compactado é maior que 100 para 1.

-

Para digitalização de Webmail — Configurado para digitalizar sites de Webmail para Yahoo, AOL, MSN e Google.

-

-

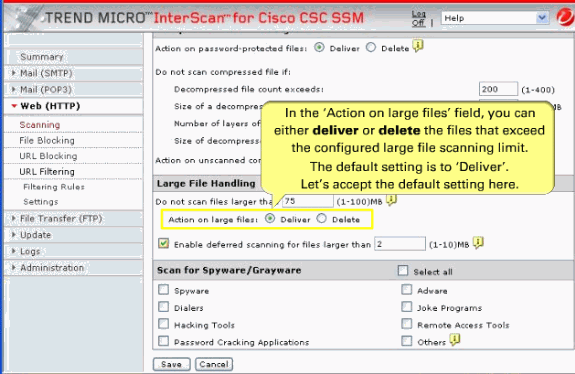

Tratamento de arquivos grandes

As guias Destino nas janelas Verificação HTTP e Verificação FTP permitem definir o tamanho do maior download que você deseja verificar. Por exemplo, você pode especificar que um download com menos de 20 MB é verificado, mas um download com mais de 20 MB não é verificado.

Além disso, você pode:

-

Especifique grandes downloads a serem entregues sem verificação, o que pode apresentar um risco à segurança.

-

Especifique se os downloads maiores que o limite especificado são excluídos.

Por padrão, o software CSC-SSM especifica que arquivos menores que 50 MB são digitalizados. Modifique como 75 MB. Arquivos com 75 MB ou mais são entregues sem verificação ao cliente solicitante.

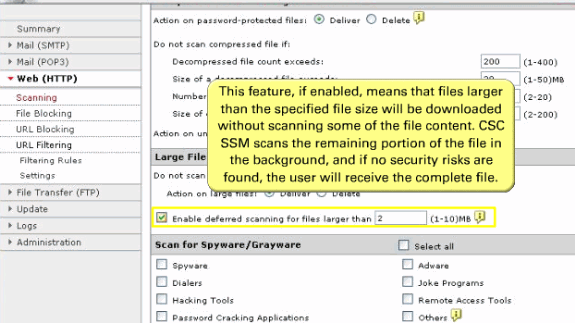

Varredura adiada

O recurso de verificação adiada não está habilitado por padrão. Quando habilitado, esse recurso permite que você comece a fazer download de dados sem verificar o download inteiro. A varredura adiada permite que você comece a visualizar os dados sem uma espera prolongada enquanto todo o corpo das informações é digitalizado.

Observação: se você não habilitar a opção de verificação adiada, poderá enfrentar uma atualização malsucedida através do módulo CSC.

Observação: quando a verificação adiada está ativada, a parte não verificada das informações pode apresentar um risco à segurança.

Observação: o tráfego que se move pelo HTTPS não pode ser verificado quanto a vírus e outras ameaças pelo software CSC-SSM.

Se a verificação adiada não estiver ativada, todo o conteúdo do download deverá ser digitalizado antes de ser apresentado a você. No entanto, alguns softwares clientes podem expirar devido ao tempo necessário para coletar pacotes de rede suficientes para compor arquivos completos para verificação. Este quadro resume as vantagens e desvantagens de cada método.

Método Vantagem Desvantagem Varredura adiada habilitada Evita timeouts de cliente Pode introduzir um risco de segurança Verificação adiada desabilitada Mais seguro. O arquivo inteiro é examinado quanto a riscos de segurança antes de ser apresentado a você. Pode resultar no tempo limite do cliente antes que o download seja concluído Verificar spyware e Grayware

O Grayware é uma categoria de software que pode ser legítima, indesejada ou mal-intencionada. Ao contrário de ameaças como vírus, worms e cavalos de Troia, o software cinza não infecta, replica ou destrói dados, mas pode violar sua privacidade. Exemplos de software cinza incluem spyware, adware e ferramentas de acesso remoto.

Por padrão, a detecção de spyware ou de software cinza não está habilitada. Você deve configurar esse recurso nessas janelas para detectar spyware e outras formas de spyware e outros programas de cinza na Web e no tráfego de transferência de arquivos:

Clique em Salvar para atualizar sua configuração.

-

-

Você pode alternar para a guia Scanning Webmail (Digitalizando webmail) para verificar sites de webmail para Yahoo, AOL, MSN e Google.

Observação: se você optar por digitalizar apenas o Webmail, a verificação HTTP será restrita aos sites especificados na guia Webmail Scanning (Verificação do Webmail) da janela Web (HTTP) > Scanning > HTTP Scanning (Digitalização > Verificação de HTTP). Outro tráfego HTTP não é verificado. Os sites configurados são digitalizados até que você os remova quando clica no ícone do Trashcan.

No campo Nome, digite o nome exato do site, uma palavra-chave URL e uma string para definir o site do Webmail.

Observação: os anexos às mensagens gerenciadas no Webmail são verificados.

Clique em Salvar para atualizar sua configuração.

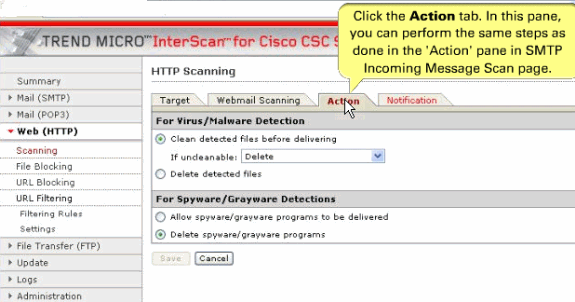

-

Você pode alternar para a guia Ação para a configuração de Detecção de Vírus/Malware e Detecções de Spyware/Grayware.

-

Downloads da Web (HTTP) para arquivos nos quais vírus/malware é detectado—Limpe o arquivo ou arquivo baixado no qual o malware foi detectado. Se não for possível limpar, exclua o arquivo.

-

Downloads e transferências de arquivos (FTP) da Web (HTTP) para arquivos em que spyware ou software cinza é detectado — os arquivos são excluídos.

-

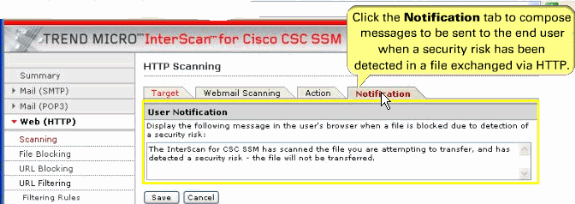

-

Downloads da Web (HTTP) quando o malware é detectado — Uma notificação em linha é inserida no navegador, que indica que o Trend Micro InterScan para CSC-SSM analisou o arquivo que você tenta transferir e detectou um risco à segurança.

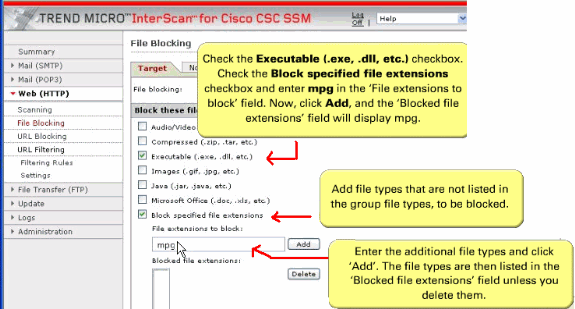

Bloqueio de arquivos

No menu suspenso à esquerda, clique em File Blocking (Bloqueio de arquivos).

Este recurso é ativado por padrão; no entanto, você deve especificar os tipos de arquivos que deseja bloquear. O bloqueio de arquivos ajuda a aplicar as políticas da sua empresa para uso da Internet e outros recursos de computação durante o tempo de trabalho. Por exemplo, sua empresa não permite o download de música, tanto por questões legais quanto por problemas de produtividade dos funcionários.

-

Na guia Target da janela File Blocking, marque a caixa de seleção Executable para bloquear .exe.

-

Você pode especificar tipos de arquivos adicionais por extensão de nome de arquivo. Marque a caixa de seleção Bloquear extensões de arquivo especificadas para habilitar este recurso.

-

Em seguida, insira tipos de arquivo adicionais no campo Extensões de arquivo para bloquear e clique em Adicionar. No exemplo, os arquivos .mpg estão bloqueados.

Clique em Salvar quando terminar para atualizar a configuração.

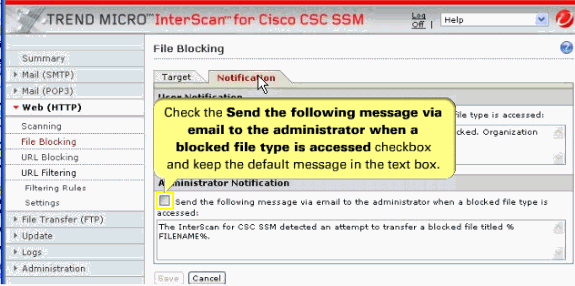

Marque a caixa Administrator Notification para enviar as mensagens padrão na caixa de texto.

Clique na guia Notificação da mensagem de alerta.

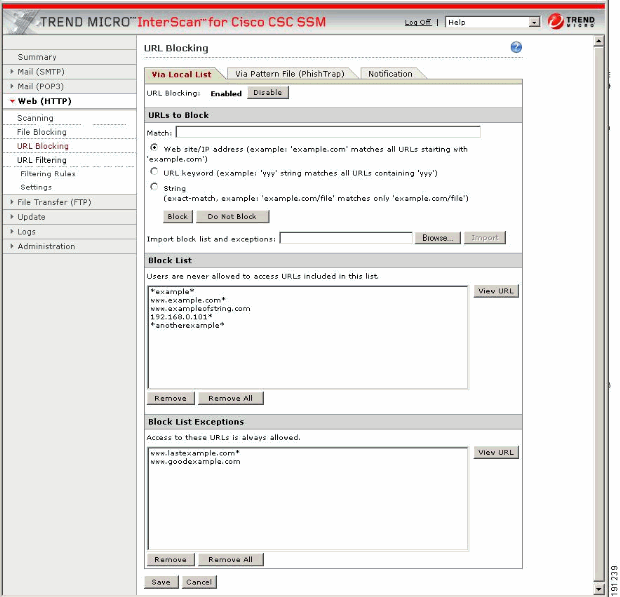

Bloqueio de URL

Esta seção descreve o recurso de bloqueio de URLs e inclui estes tópicos:

Observação: este recurso requer a licença Plus.

O recurso de bloqueio de URL ajuda a impedir que os funcionários acessem sites proibidos. Por exemplo, é possível que você queira bloquear alguns sites porque as políticas em sua organização proíbem o acesso a serviços de namoro, serviços de compras on-line ou sites ofensivos.

Você também pode bloquear sites que sejam conhecidos por perpetrar fraudes, como phishing. Phishing é uma técnica usada por criminosos que enviam mensagens de e-mail que parecem ser de uma organização legítima, que solicitam que você revele informações privadas, como números de conta bancária. Esta imagem mostra um exemplo de uma mensagem de e-mail usada para phishing.

Por padrão, o bloqueio de URLs está ativado. No entanto, somente sites no arquivo de padrão TrendMicro PhishTrap são bloqueados até que você especifique sites adicionais para bloqueio.

Bloqueio na guia Lista local via

Conclua estes passos para configurar o bloqueio de URLs na guia Lista local:

-

Escolha Configuration > Trend Micro Content Security > Web no ASDM e clique em Configure URL Blocking para exibir a janela URL Blocking.

-

Na guia Lista local da janela Bloqueio de URL, digite os URLs que deseja bloquear no campo Corresponder. Você pode especificar o nome exato do site, uma palavra-chave URL e uma string.

-

Clique em Bloquear após cada entrada para mover o URL para a Lista de bloqueio. Clique em Não Bloquear para adicionar a entrada a Exceções da Lista de Bloqueios para especificar sua entrada como uma exceção. As entradas permanecem como bloqueadas ou exceções até que você as remova.

Nota: Você também pode importar um bloco e uma lista de exceções. O arquivo importado deve estar em um formato específico. Consulte a ajuda on-line para obter instruções.

Bloqueio a partir da guia Através Pattern File (PhishTrap)

Conclua estes passos para configurar o bloqueio de arquivos de URL na guia Via Pattern File (PhishTrap):

-

Escolha Configuration > Trend Micro Content Security > Web no ASDM e clique no link Configure URL Blocking para exibir a janela URL Blocking.

-

Em seguida, clique na guia Via Pattern File (PhishTrap).

-

Por padrão, o arquivo padrão Trend Micro PhishTrap detecta e bloqueia sites de phishing conhecidos, sites de spyware, sites de antivírus associados a explorações conhecidas e vetores de doenças, que são sites da Web que existem apenas para propósitos mal-intencionados. Use os campos Submeter a URL de Phishing Potencial para TrendLabs para enviar sites que você acha que devem ser adicionados ao arquivo de padrão PhishTrap. A TrendLabs avalia o site e pode adicionar o site a este arquivo se tal ação for justificada.

-

Clique na guia Notificação para revisar o texto da mensagem padrão que aparece no navegador quando uma tentativa é feita para acessar um site bloqueado. A ajuda on-line mostra um exemplo. Destaque-o e redefina-o para personalizar a mensagem padrão.

-

Clique em Salvar quando terminar para atualizar a configuração.

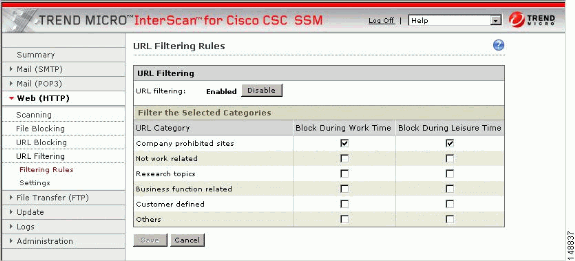

Filtragem de URL

Há duas seções importantes a serem discutidas aqui.

-

As URLs definidas nas janelas de bloqueio de URL descritas anteriormente são sempre permitidas ou sempre não permitidas. O recurso de filtragem de URL, no entanto, permite filtrar URLs em categorias, que você pode programar para permitir acesso em determinados horários, definidos como tempo de lazer, e não permitir acesso durante o tempo de trabalho.

Observação: este recurso requer a licença Plus.

Estas são as seis categorias de filtragem de URL:

-

Proibido pela empresa

-

Não relacionado ao trabalho

-

Tópicos da pesquisa

-

Função empresarial

-

Cliente definido

-

Outros

-

Por padrão, os sites proibidos pela empresa são bloqueados durante o trabalho e o lazer.

Configurações de filtragem

Conclua estes passos para configurar o recurso de filtragem de URL:

-

Escolha Configuration > Trend Micro Content Security > Web no ASDM e clique em Configure URL Filtering Settings para exibir a janela URL Filtering Settings.

-

Na guia Categorias de URL, revise as subcategorias listadas e as classificações padrão atribuídas a cada categoria para ver se as atribuições são apropriadas para a sua organização. Por exemplo, Drogas Ilegais é uma subcategoria da categoria proibida pela Empresa. Se sua empresa for uma empresa de serviços financeiros, é possível que você queira deixar essa categoria classificada como empresa proibida. Marque a caixa de seleção Drogas Ilegais para permitir a filtragem de sites relacionados a drogas ilegais. Mas, se sua organização é uma agência de aplicação da lei, você deve reclassificar a subcategoria Drogas Ilegais na categoria de função Empresa. Consulte a ajuda on-line para obter mais informações sobre reclassificação.

-

Depois de revisar e refinar as classificações de subcategoria, marque a subcategoria associada para ativar todas as subcategorias para as quais deseja executar a filtragem.

-

Se houver sites dentro de algumas das subcategorias habilitadas que você não deseja filtrar, clique na guia Exceções de filtragem de URL.

-

Digite os URLs que deseja excluir da filtragem no campo Corresponder. Você pode especificar o nome exato do site, uma palavra-chave URL e uma string.

-

Clique em Adicionar após cada entrada para mover o URL para a lista Não Filtrar os seguintes Sites. As entradas permanecem como exceções até que você as remova.

Nota: Você também pode importar uma lista de exceções. O arquivo importado deve estar em um formato específico. Consulte a ajuda on-line para obter instruções.

-

Clique na guia Agendar para definir os dias da semana e as horas do dia que devem ser considerados tempo de trabalho. O tempo não designado como tempo de trabalho é automaticamente designado como tempo de lazer.

-

Clique em Salvar para atualizar a configuração de filtragem de URL.

-

Clique na guia Reclassificar URL para enviar URLs suspeitos para TrendLabs para avaliação.

Regras de filtragem

Depois de atribuir as subcategorias de URL às categorias corretas para a sua organização, definir exceções (se houver) e criar a programação de tempo de trabalho e lazer, atribua as regras de filtragem que determinam quando uma categoria está filtrando.

Conclua estes passos para atribuir as regras de filtragem de URL:

-

Escolha Configuration > Trend Micro Content Security > Web no ASDM e clique no link Configure URL Filtering Rules para exibir a janela URL Filtering Rules.

-

Para cada uma das seis categorias principais, especifique se os URLs dessa categoria estão bloqueados e, em caso afirmativo, durante o trabalho, o tempo de lazer ou ambos. Consulte a ajuda on-line para obter mais informações.

-

Clique em Salvar para atualizar a configuração.

Observação: para que a filtragem de URL funcione corretamente, o módulo CSC-SSM deve ser capaz de enviar solicitações HTTP para o serviço Trend Micro. Se um proxy HTTP for necessário, escolha Update > Proxy Settings para configurar o proxy. O componente de filtragem de URL não suporta o proxy SOCKS4.

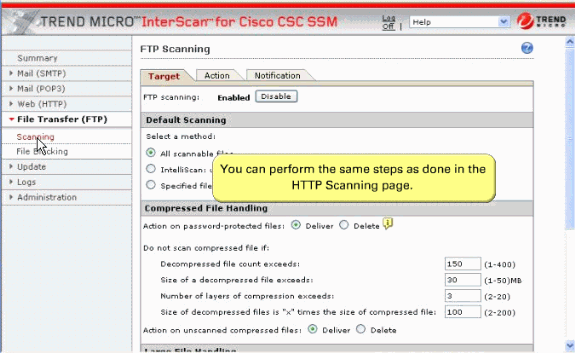

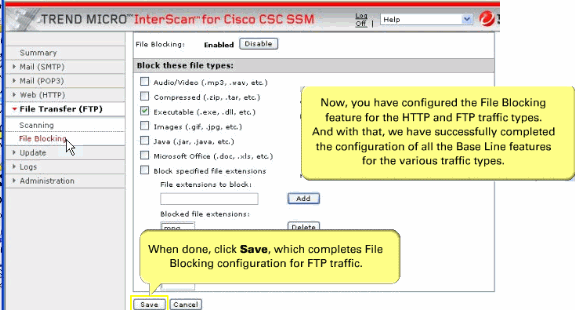

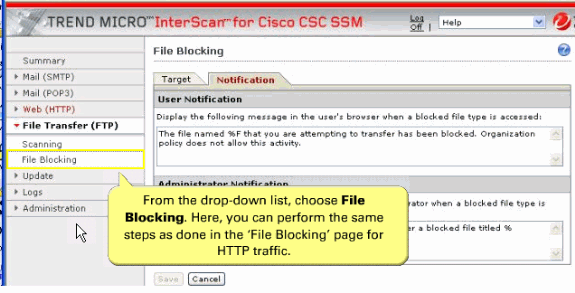

Configuração FTP

Configuração do Trend Micro FTP

Após a instalação, por padrão, o tráfego de FTP é verificado em busca de vírus, worms e cavalos de Troia. Malware como spyware e outros programas de cinza exigem uma alteração na configuração antes de serem detectados.

Verificação de transferência de arquivos (FTP) de transferências de arquivos—Habilitado usando Todos os arquivos digitalizáveis como método de verificação.

Conclua as etapas fornecidas na página File Blocking para tráfego HTTP.

Conclua as etapas fornecidas na página File Blocking para tráfego HTTP.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Embora a OIT possa ser usada para visualizar uma análise de algumas saídas de comandos show, esses comandos show atualmente não são compatíveis com essa ferramenta.

-

show module — Para verificar o status de um SSM, por exemplo:

ciscoasa#show module Mod Card Type Model Serial No. --- -------------------------------------------- ------------------ ----------- 0 ASA 5520 Adaptive Security Appliance ASA5520 JMX090000B7 1 ASA 5500 Series Security Services Module-20 ASA-SSM-20 JAF10333331 Mod MAC Address Range Hw Version Fw Version Sw Version --- --------------------------------- ------------ ------------ --------------- 0 0014.c482.5151 to 0014.c482.5155 1.1 1.0(10)0 8.0(2) 1 000b.fcf8.012c to 000b.fcf8.012c 1.0 1.0(10)0 Trend Micro InterScan Security Module Version 6.0 Mod SSM Application Name Status SSM Application Version --- ------------------------------ ---------------- -------------------------- 1 Trend Micro InterScan Security Up Version 6.0 Mod Status Data Plane Status Compatibility --- ------------------ --------------------- ------------- 0 Up Sys Not Applicable 1 Up Up

-

show module 1 details —Use a palavra-chave details para exibir informações adicionais do SSM, por exemplo:

ciscoasa#show module 1 details Getting details from the Service Module, please wait... ASA 5500 Series Security Services Module-20 Model: ASA-SSM-20 Hardware version: 1.0 Serial Number: JAF10333331 Firmware version: 1.0(10)0 Software version: Trend Micro InterScan Security Module Version 6.0 App. name: Trend Micro InterScan Security Module App. version: Version 6.0 Data plane Status: Up Status: Up HTTP Service: Up Mail Service: Up FTP Service: Up Activated: Yes Mgmt IP addr: 172.30.21.235 Mgmt web port: 8443

-

show module slot_num recovery — Determina se há uma configuração de recuperação para o SSM. Se houver uma configuração de recuperação para o SSM, o ASA a exibirá. Por exemplo:

ciscoasa#show module 1 recover Module 1 recover parameters. . . Boot Recovery Image: Yes Image URL: tftp://10.21.18.1/ids-oldimg Port IP Address: 172.30.21.10 Port Mask: 255.255.255.0 Gateway IP Address: 172.30.21.254

Consulte Verificando a Configuração Inicial para obter mais informações sobre como verificar se o Trend Micro InterScan para Cisco CSC-SSM opera corretamente.

Troubleshoot

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração. Consulte Troubleshooting Trend Micro InterScan para Cisco CSC SSM para obter mais informações sobre como solucionar problemas de CSC-SSM.

Acesso à Internet

Problema

O CSC não consegue acessar a Internet através da interface de gerenciamento ASA ou o CSC não consegue obter atualizações do servidor Trend através da Internet. .

Solução

A interface de gerenciamento configura com o comando management-only e faz com que ele aceite somente o tráfego de ou para o ASA, não através dele. Portanto, remova o comando management-only e a instrução NAT para o tráfego de gerenciamento para o externo e, em seguida, permita que a Internet para CSC seja atualizada.

Spam não detectado

Problema

O CSC não consegue detectar o SPAM.

Solução

Tem de ativar a opção antisspam, que não está ativada por predefinição. A licença Plus deve ser instalada e as configurações de DNS devem estar corretas para que o Reputação de e-mail antisspam baseado na rede funcione corretamente. Consulte Ativação da filtragem de spam SMTP e POP3 para obter mais informações.

Erros de violação de licença

Problema

O módulo CSC mostra erros de violação de licença e relata mais hosts do que na rede. A violação de licença foi detectada no erro InterScan for CSC SSM é visto no módulo CSC. Como esse erro pode ser resolvido?

Solução

Mova todas as interfaces, exceto a WAN externa (nível de segurança 0) para os níveis de segurança mais altos.

Problema de desempenho

Problema

O tráfego SMTP recebido ficou muito lento. O servidor de e-mail interno às vezes recebe resposta do servidor que leva alguns minutos ou dois para receber.

Solução

Você pode ter tráfego lento devido a pacotes fora de ordem. Tente este exemplo, o que pode resolver o problema.

!--- Creates a new tcp map and allows for 100 out of order packets tcp-map localmap queue-limit 100 !--- This is the class that defines traffic to sent to the csc-module. The name you use can be different. Sets the localmap parameters to flow matching the class map. policy-map global_policy class csc-class set connection advanced-options localmap

Problema

A verificação de HTTP não funcionou e exibiu este erro:

Error: Failed to rate URL, rc=-723

Solução

Essa mensagem de erro é gerada quando o CSC-SSM tem problemas para entrar em contato com os Trend Micro Servers. Isso pode acontecer quando há latência na rede ou se o CSC-SSM estiver muito ocupado para lidar com solicitações de conexão. O máximo de conexões simultâneas no CSC-SSM-10 é de aproximadamente 500. Nesse caso, durante o período especificado, o número de conexões possivelmente ultrapassou o limite máximo. Consulte a Tabela 2 no Módulo de Serviços de Segurança de Conteúdo e Controle do Cisco ASA 5500 Series para obter mais informações sobre limites de conexão.

Uma solução possível para isso é limitar as conexões simultâneas. Consulte Limitar conexões através do CSC SSM para obter mais informações.

Problema de e-mail

Problema

A isenção de responsabilidade nos emails não pode ser removida dos emails, se necessário, e também as fontes não podem ser alteradas na isenção de responsabilidade por email. Por que isso acontece?

Solução

Não é possível remover a isenção de responsabilidade de alguns e-mails de saída no CSC-SSM. Além disso, você não pode alterar a fonte da isenção de responsabilidade, pois ela não é suportada no CSC-SSM.

Problema de tráfego

Problema

Você não pode impedir que o tráfego seja enviado do ASA para o CSC-SSM. Como isso pode ser resolvido?

Solução

Para impedir que o tráfego seja enviado para o ASA do CSC-SSM, o administrador deve remover a política de serviço da interface com o comando no service-policy:

hostname(config-pmap-c)#no service-policy policy_map_name [global | interface interface_ID]

Problema de atualização de padrão do Grayware

Problema

Esta mensagem de erro está registrada no módulo CSC.

Padrão do Grayware: Atualização de padrões: Não é possível obter as informações do padrão. Atualização de padrões: O arquivo de download não foi bem-sucedido para o AtiveUpdate. Não foi possível descompactar os pacotes de patches baixados. O arquivo zip pode estar corrompido. Isso pode ocorrer devido a uma conexão de rede instável. Tente baixar o arquivo novamente. O código de erro é 24.

PadrãoAntivírus: Atualização de padrões: O arquivo de download não foi bem-sucedido para o AtiveUpdate. Não foi possível descompactar os pacotes de patches baixados. O arquivo zip pode estar corrompido. Isso pode ocorrer devido a uma conexão de rede instável. Tente baixar o arquivo novamente. O código de erro é 24.

Como essa mensagem de erro pode ser resolvida?

Solução

Esse problema está relacionado à ID de bug da Cisco CSCtc37947 (somente clientes registrados) e ID de bug da Cisco CSCsk10777 (registrados apenas) . Recoloque o CSC-SSM ou atualize o código para 6.2.x para resolver esse problema. Além disso, a remoção dos arquivos temporários criados para atualização automática na conta raiz do CSC pode resolver o problema. Reinicie os serviços depois de recolocar o CSC-SSM ou atualizar o código.

Problema de tráfego HTTPS

Problema

Você não pode bloquear o tráfego HTTPS por meio do CSC-SSM. Como o tráfego HTTPS pode ser bloqueado?

Solução

O CSC-SSM não pode bloquear o tráfego HTTPS porque não pode inspecionar profundamente o pacote devido à criptografia SSL nele contida.

Não é possível ignorar o tráfego da Inspeção CSC

O tráfego pode ser ignorado da inspeção CSC se você adicionar instruções deny para os intervalos de rede em questão à ACL usada para correspondência de tráfego para passar para o módulo.

Não é possível registrar todo o tráfego HTTP que passa pelo CSC-SSM

O CSC não pode registrar todo o tráfego, mas exibe apenas informações sobre tentativas bloqueadas/filtradas.

Erro ao atualizar o CSC

O [ERR-PAT-0002] O sistema de atualização não pode descompactar o arquivo de atualização e não pode continuar. Esta mensagem é somente para fins de diagnóstico. Clientes - por favor, entre em contato com o suporte técnico quando a mensagem de erro for exibida ao atualizar o CSC. Esta mensagem de erro é vista quando o arquivo .bin é usado em vez do arquivo .pkg. O problema não ocorre quando o arquivo .pkg é usado.

Erro ao atualizar automaticamente as assinaturas do CSC

Problema:

Quando o CSC faz a atualização automática, ele recebe esta mensagem.

O padrão antisspam 17462 foi baixado e instalado com êxito. Não é possível copiar o arquivo. Você deve copiar manualmente o arquivo /opt/trend/isvw/temp/AU/piranhacache/* para o caminho /opt/trend/isvw/lib/mail/cache.

Solução:

Este é um problema conhecido com o código Trendmicro do CSC. Um bug foi arquivado para isso e para obter detalhes completos. Consulte o bug da Cisco ID CSCtc37947 (somente clientes registrados) . Atualize o CSC para 6.3.1172(2) ou posterior para eliminar o problema.

O módulo CSC falha ao mostrar syslogs

Problema:

Depois de atualizar para 6.3.1172.4, o serviço LogServer no módulo CSC pode falhar e o administrador recebe esta notificação por e-mail: O LogServer parou recentemente no InterScan para CSC SSM. Entre em contato com o Atendimento ao Cliente para obter assistência.

Solução:

Há duas opções como solução alternativa:

-

Instale a correção de build de engenharia.

Entre em contato com o Cisco TAC (somente clientes registrados) para obter informações sobre como instalar esta compilação.

-

Faça uma nova imagem do dispositivo para uma versão mais antiga.

Consulte Recriando o CSC-SSM para obter informações completas sobre esse processo.

Consulte o bug da Cisco ID CSCtl21378 (somente clientes registrados) para obter mais informações.

O servidor de log CSC é executado em loop infinito e interrompe abruptamente

Problema:

O servidor de log do módulo CSC é executado em um loop infinito e interrompido abruptamente.

Solução:

Esse problema é devido à ID de bug CSCtl21378 da Cisco. Consulte CSCtl21378 (somente clientes registrados) para obter mais informações.

Comandos para Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para visualizar uma análise da saída do comando show.

Consulte Troubleshooting Trend Micro InterScan para Cisco CSC-SSM para obter mais informações sobre como solucionar vários problemas do CSC-SSM.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

debug module-boot — Mostra mensagens de depuração sobre o processo de inicialização do SSM.

-

hw-module module 1 shutdown—Desligar o SSM

-

hw-module module 1 reset —Reinicialize o SSM

Nota: O %ASA-3-421001: O fluxo de TCP de dentro:172.22.50.112/1718 para fora:XX.XX.XX.XX/80 é ignorado porque a mensagem Content Security and Control Card has failed é uma mensagem de registro que aparece quando o módulo CSC torna-se totalmente inoperante.

Observação: use este comando para redefinir o módulo.

ASA#hw-module module 1 reset The module in slot 1 should be shut down before resetting it or loss of configuration may occur. Reset module in slot 1? [confirm] (Confirm it at this point by 'return'.)

Consulte o guia de referência de comando para obter mais informações sobre esse comando.

Informações Relacionadas

- Cisco ASA 5500 Series Adaptive Security Appliances - Suporte ao produto

- Cisco Content Security and Control SSM Administrator Guide, 6.2

- Guia do administrador do Cisco Content Security and Control SSM

- Cisco Adaptive Security Device Manager - Suporte ao produto

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

18-Oct-2007 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback