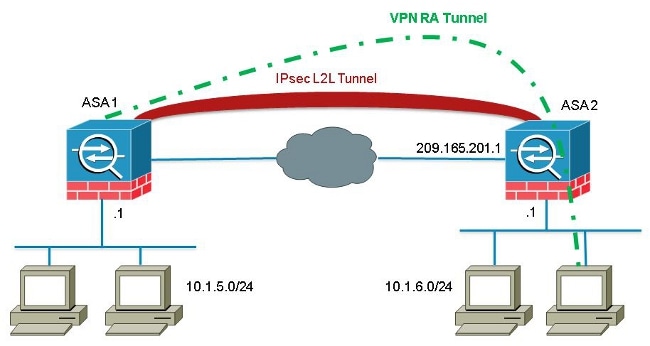

Exemplo de conexão de cliente VPN ASA através de um túnel L2L

Contents

Introduction

Este documento descreve como configurar o Cisco Adaptive Security Appliance (ASA) para permitir uma conexão de cliente VPN remoto de um endereço de peer de Lan para Lan (L2L).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco ASA

- VPNs de acesso remoto

- VPNs de LAN para LAN

Componentes Utilizados

As informações neste documento são baseadas no Cisco 5520 Series ASA que executa o software versão 8.4(7).

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

Embora não seja comum encontrar um cenário em que um cliente VPN tenta estabelecer uma conexão através de um túnel L2L, os administradores podem querer atribuir privilégios específicos ou restrições de acesso a determinados usuários remotos e instruí-los a usar o cliente de software quando o acesso a esses recursos for necessário.

O bug da Cisco ID CSCuc75090 introduziu uma alteração de comportamento. Anteriormente, com o PIX (Private Internet Exchange), quando o proxy IPSec (Internet Protocol Security) não correspondia a uma ACL (crypto-map Access Control List, lista de controle de acesso), ele continuou a verificar as entradas mais abaixo da lista. Isso inclui correspondência com um mapa de criptografia dinâmico sem nenhum peer especificado.

Isso foi considerado uma vulnerabilidade, pois os administradores remotos poderiam obter acesso a recursos que o administrador do headend não pretendia quando o L2L estático foi configurado.

Foi criada uma correção que adicionou uma verificação para evitar correspondências com uma entrada de mapa de criptografia sem um peer quando ela já marcou uma entrada de mapa que correspondeu ao peer. No entanto, isso afetou o cenário discutido neste documento. Especificamente, um cliente VPN remoto que tenta se conectar de um endereço de peer L2L não pode se conectar ao headend.

Configurar

Use esta seção para configurar o ASA a fim permitir uma conexão de cliente VPN remoto a partir de um endereço de peer L2L.

Adicionar uma nova entrada dinâmica

Para permitir conexões VPN remotas de endereços de peer L2L, você deve adicionar uma nova entrada dinâmica que contenha o mesmo endereço IP de peer.

Aqui está um exemplo da configuração de trabalho do mapa de criptografia dinâmico anterior:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Esta é a configuração do mapa de criptografia dinâmico com a nova entrada dinâmica configurada:

crypto dynamic-map ra-dyn-map 10 set ikev1 transform-set ESP-AES-128-SHA

crypto dynamic-map ra-dyn-map 10 set peer 209.165.201.1

crypto dynamic-map ra-dyn-map 20 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 1 match address outside_cryptomap_1

crypto map outside_map 1 set peer 209.165.201.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-128-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic ra-dyn-map

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshoot

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

16-Jun-2014

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback