ASA 8.3(x): Exemplo de conexão de três redes internas com a Internet

Contents

Introduction

Este documento fornece informações sobre como configurar o Cisco Adaptive Security Appliance (ASA) com a versão 8.3(1) para uso com três redes internas. As rotas estáticas são usadas nos roteadores por simplicidade.

Consulte o PIX/ASA: Exemplo de conexão de três redes internas com a configuração da Internet para a mesma configuração no Cisco Adaptive Security Appliance (ASA) com versões 8.2 e anteriores.

Prerequisites

Requirements

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas no Cisco Adaptive Security Appliance (ASA) com a versão 8.3(1).

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. All of the devices used in this document started with a cleared (default) configuration. Se você estiver trabalhando em uma rede ativa, certifique-se de que entende o impacto potencial de qualquer comando antes de utilizá-lo.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Observação: para encontrar informações adicionais sobre os comandos usados neste documento, use a ferramenta Command Lookup Tool (somente clientes registrados).

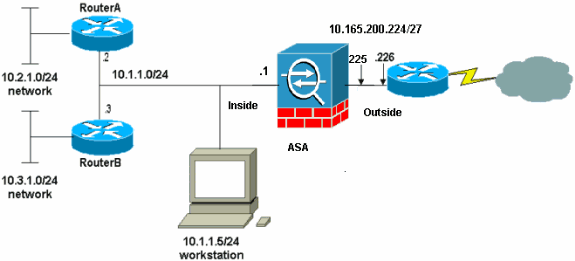

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede.

Observação: o gateway padrão dos hosts na rede 10.1.1.0 aponta para o Roteador A. Uma rota padrão no RouterB é adicionada que aponta para o RouterA. O RoteadorA tem uma rota padrão que aponta para a interface interna do ASA.

Observação: os esquemas de endereçamento IP usados nesta configuração não são legalmente roteáveis na Internet. Eles são endereços RFC 1918 que foram usados em um ambiente de laboratório.

Configuração do ASA 8.3

Este documento utiliza estas configurações.

Se tiver a saída de um comando write terminal do dispositivo Cisco, você poderá usar o Output Interpreter (somente para clientes registrados) para exibir os possíveis problemas e soluções.

| Configuração do Roteador A |

|---|

RouterA#show running-config Building configuration... Current configuration : 1151 bytes ! version 12.4 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! boot-start-marker boot-end-marker ! enable password cisco ! memory-size iomem 25 no network-clock-participate slot 1 no network-clock-participate wic 0 no network-clock-participate wic 1 no network-clock-participate wic 2 no network-clock-participate aim 0 no network-clock-participate aim 1 no aaa new-model ip subnet-zero ip cef ! ! ! ! ip audit po max-events 100 no ftp-server write-enable ! ! ! ! ! no crypto isakmp enable ! ! ! interface FastEthernet0/0 ip address 10.1.1.2 255.255.255.0 duplex auto speed auto ! interface FastEthernet0/1 ip address 10.2.1.1 255.255.255.0 duplex auto speed auto ! interface IDS-Sensor1/0 no ip address shutdown hold-queue 60 out ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.1 ip route 10.3.1.0 255.255.255.0 10.1.1.3 no ip http server no ip http secure-server ! ! ! ! ! control-plane ! ! ! line con 0 line 33 no activation-character no exec transport preferred none transport input all transport output all line aux 0 line vty 0 4 password ww login ! ! end RouterA# |

| Configuração do roteador B |

|---|

RouterB#show running-config Building configuration... Current configuration : 1132 bytes ! version 12.4 no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterB ! boot-start-marker boot-end-marker ! ! no network-clock-participate slot 1 no network-clock-participate wic 0 no network-clock-participate wic 1 no network-clock-participate wic 2 no network-clock-participate aim 0 no network-clock-participate aim 1 no aaa new-model ip subnet-zero ip cef ! ! ! ! ip audit po max-events 100 no ip domain lookup no ftp-server write-enable ! ! ! ! ! no crypto isakmp enable ! ! ! interface FastEthernet0/0 ip address 10.1.1.3 255.255.255.0 duplex auto speed auto no cdp enable ! interface FastEthernet0/1 ip address 10.3.1.1 255.255.255.0 duplex auto speed auto ! interface IDS-Sensor1/0 no ip address shutdown hold-queue 60 out ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.2 no ip http server no ip http secure-server ! ! ! ! ! control-plane ! ! ! line con 0 stopbits 1 line 33 no activation-character no exec transport preferred none transport input all transport output all line aux 0 line vty 0 4 password cisco login ! ! end RouterB# |

Configuração do ASA 8.3 e posterior

Observação: comandos não padrão são mostrados em negrito.

| ASA 8.3(1) executando a configuração |

|---|

ASA#show run : Saved : ASA Version 8.3(1) ! hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0 nameif outside security-level 0 ip address 10.165.200.225 255.255.255.224 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! boot system disk0:/asa831-k8.bin ftp mode passive !--- Output Suppressed !--- Creates an object called OBJ_GENERIC_ALL. !--- Any host IP not already matching another configured !--- object will get PAT to the outside interface IP !--- on the ASA (or 10.165.200.226) for internet bound traffic. object network OBJ_GENERIC_ALL subnet 0.0.0.0 0.0.0.0 nat (inside,outside) source dynamic OBJ_GENERIC_ALL interface !--- Output Suppressed !--- Define a default route to the ISP router. route outside 0.0.0.0 0.0.0.0 10.165.200.226 1 !--- Define a route to the INTERNAL router with network 10.2.1.0. route inside 10.2.1.0 255.255.255.0 10.1.1.2 1 !--- Define a route to the INTERNAL router with network 10.3.1.0. route inside 10.3.1.0 255.255.255.0 10.1.1.3 1 : end |

Observação: para obter mais informações sobre a configuração de NAT e PAT no ASA 8.3, consulte Informações sobre NAT.

Para obter mais informações sobre como configurar listas de acesso no PIX/ASA, consulte PIX/ASA 7.x : Redirecionamento de porta (encaminhamento) com comandos nat, global, static e access-list.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshoot

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

Observação: para obter mais informações sobre como solucionar problemas de PIX/ASA, consulte Solução de problemas de conexões por meio do PIX e do ASA.

Comandos para Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

debug icmp tracâ Mostra se as solicitações ICMP dos hosts acessam o PIX. Você precisa adicionar o comando access-list para permitir o ICMP em sua configuração para executar essa depuração.

-

logging buffer debuggingâ Mostra as conexões estabelecidas e negadas aos hosts que passam pelo PIX.? As informações são armazenadas no buffer de log PIX e a saída pode ser vista usando o comando show log.

Consulte Setting Up the PIX Syslog para obter mais informações sobre como configurar o registro.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

09-Jun-2011

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback