ASA/PIX: Exemplo de Configuração de Servidor VPN Remoto com NAT de Entrada para Tráfego de Cliente VPN com CLI e ASDM

Contents

Introdução

Este documento descreve como configurar o Cisco 5500 Series Adaptive Security Appliance (ASA) para atuar como um servidor de VPN remoto usando o Adaptive Security Device Manager (ASDM) ou CLI e NAT para o tráfego de entrada do cliente VPN. O ASDM oferece gerenciamento de segurança de nível mundial e monitoramento através de uma interface de gerenciamento baseada na Web intuitiva e fácil de usar. Quando a configuração do Cisco ASA estiver concluída, ela poderá ser verificada por meio do Cisco VPN Client.

Pré-requisitos

Requisitos

Este documento pressupõe que o ASA esteja totalmente operacional e configurado para permitir que o Cisco ASDM ou CLI faça alterações de configuração. Supõe-se também que o ASA esteja configurado para NAT de saída. Consulte Permitir Acesso de Hosts Internos a Redes Externas com o uso de PAT para obter mais informações sobre como configurar o NAT de Saída.

Observação: Consulte Permitindo o Acesso HTTPS para ASDM ou o PIX/ASA 7.x: Exemplo de Configuração de SSH na Interface Interna e Externa para permitir que o dispositivo seja configurado remotamente pelo ASDM ou Secure Shell (SSH).

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Software Cisco Adaptive Security Appliance versão 7.x ou posterior

-

Adaptive Security Device Manager versão 5.x ou posterior

-

Cisco VPN Client versão 4.x e posterior

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Produtos Relacionados

Essa configuração também pode ser usada com o Cisco PIX Security Appliance versão 7.x ou posterior.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

As configurações de acesso remoto fornecem acesso remoto seguro para clientes Cisco VPN, como usuários móveis. Uma VPN de acesso remoto permite que os usuários remotos acessem com segurança recursos de rede centralizados. O Cisco VPN Client está em conformidade com o protocolo IPSec e foi projetado especificamente para trabalhar com o Security Appliance. No entanto, o Security Appliance pode estabelecer conexões IPSec com muitos clientes compatíveis com o protocolo. Consulte os Guias de configuração do ASA para obter mais informações sobre IPSec.

Grupos e usuários são conceitos centrais no gerenciamento da segurança de VPNs e na configuração do dispositivo de segurança. Eles especificam atributos que determinam o acesso dos usuários à VPN e o uso da mesma. Um grupo é uma coleção de usuários tratados como uma entidade única. Os usuários obtêm seus atributos das políticas de grupo. Os grupos de túnel identificam a política de grupo para conexões específicas. Se você não atribuir uma determinada política de grupo aos usuários, a política de grupo padrão para a conexão será aplicada.

Um grupo de túneis consiste em um conjunto de registros que determina as políticas de conexão do túnel. Esses registros identificam os servidores para os quais os usuários do túnel são autenticados, bem como os servidores de contabilidade, se houver, para os quais as informações de conexão são enviadas. Eles também identificam uma política de grupo padrão para as conexões e contêm parâmetros de conexão específicos do protocolo. Os grupos de túneis incluem um pequeno número de atributos que pertencem à criação do próprio túnel. Os grupos de túnel incluem um ponteiro para uma política de grupo que define atributos orientados ao usuário.

Configurações

Configurar o ASA/PIX como um Servidor VPN Remoto com ASDM

Conclua estas etapas para configurar o Cisco ASA como um servidor VPN remoto com o ASDM:

-

Abra seu navegador e insira https://<IP_Address da interface do ASA que foi configurada para o ASDM Access> para acessar o ASDM no ASA.

Certifique-se de autorizar todos os avisos que o seu navegador fornecer relacionados à autenticidade do certificado SSL. O nome de usuário e a senha padrão estão em branco.

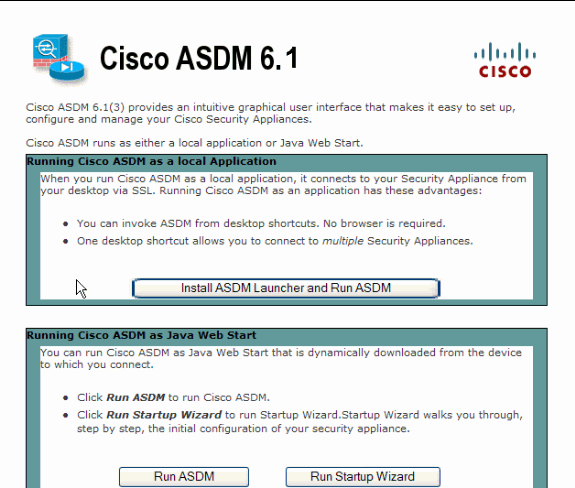

O ASA apresenta esta janela para permitir o download do aplicativo ASDM. Este exemplo carrega o aplicativo no computador local e não é executado em um miniaplicativo Java.

-

Clique em Download ASDM Launcher e Start ASDM para fazer o download do instalador do aplicativo ASDM.

-

Após o download do Iniciador do ASDM, execute as etapas indicadas pelos prompts para instalar o software e executar o Iniciador do ASDM da Cisco.

-

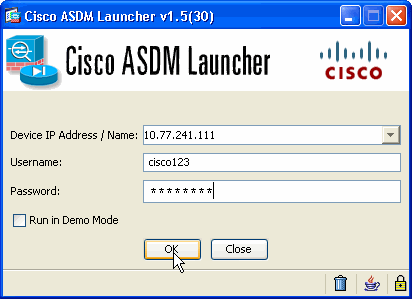

Insira o endereço IP da interface que você configurou com o comando http - e um nome de usuário e uma senha, se você especificou algum.

Este exemplo usa cisco123 como o nome de usuário e cisco123 como a senha.

-

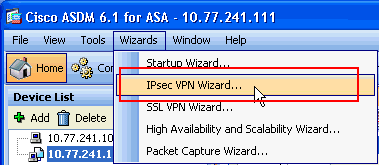

Selecione Wizards > IPsec VPN Wizard na janela Home.

-

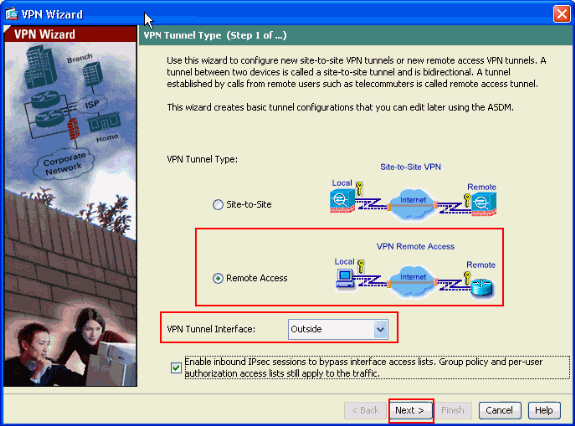

Selecione o tipo de túnel Remote Access VPN e verifique se a interface de túnel VPN está definida como desejado e clique em Next, como mostrado aqui.

-

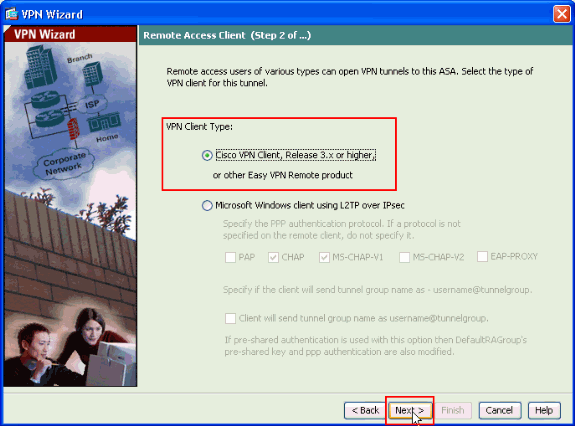

O tipo de cliente VPN é escolhido, como mostrado. Cisco VPN Client é escolhido aqui. Clique em Next.

-

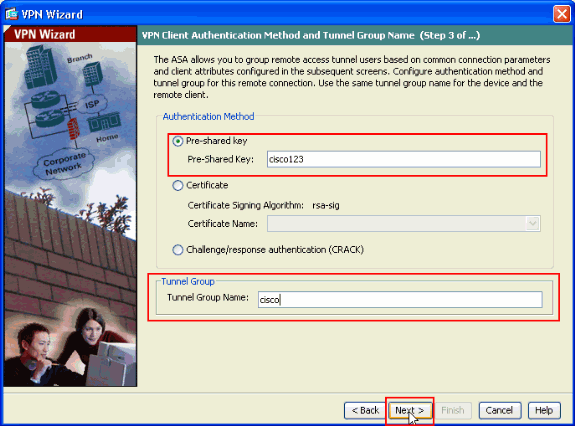

Insira um nome para o Nome do grupo de túneis. Insira as informações de autenticação a serem usadas, que é a chave pré-compartilhada neste exemplo. A chave pré-compartilhada usada neste exemplo é cisco123. O Nome do grupo de túneis usado neste exemplo é cisco. Clique em Next.

-

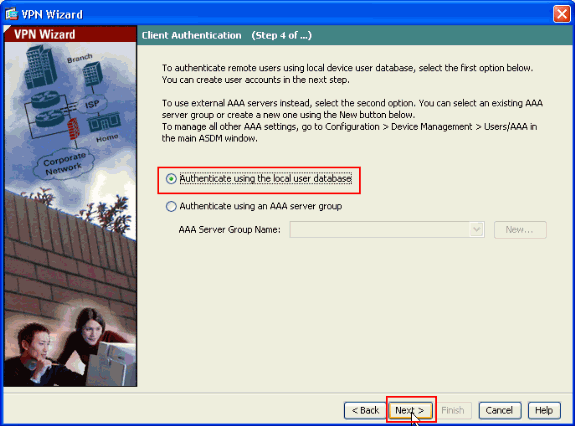

Escolha se você deseja que os usuários remotos sejam autenticados no banco de dados de usuário local ou em um grupo de servidores AAA externo.

Observação: Você adiciona usuários ao banco de dados de usuários locais na etapa 10.

Observação: consulte PIX/ASA 7.x Authentication and Authorization Server Groups for VPN Users via ASDM Configuration Example para obter informações sobre como configurar um grupo de servidor AAA externo com o ASDM.

-

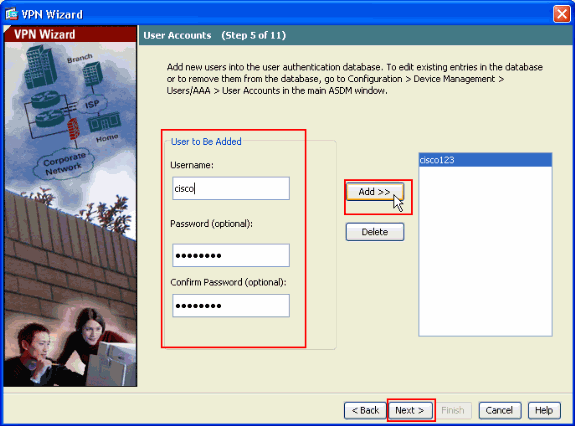

Forneça um Nome de usuário e Senha opcional e clique em Adicionar para adicionar novos usuários ao banco de dados de autenticação de usuário. Clique em Next.

Observação: Não remova usuários existentes desta janela. Selecione Configuration > Device Management > Users/AAA > User Accounts na janela principal do ASDM para editar entradas existentes no banco de dados ou removê-las do banco de dados.

-

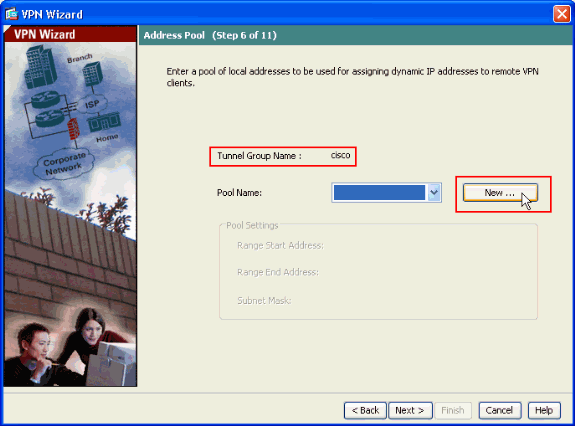

Para definir um pool de endereços locais a serem atribuídos dinamicamente a Clientes VPN remotos, clique em New para criar um novo Pool IP.

-

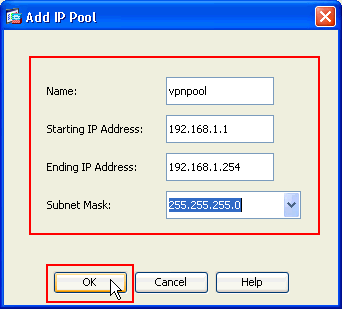

Na nova janela chamada Add IP Pool, forneça essas informações e clique em OK.

-

Nome do Pool de IPs

-

Endereço IP inicial

-

Endereço IP final

-

Máscara de sub-rede

-

-

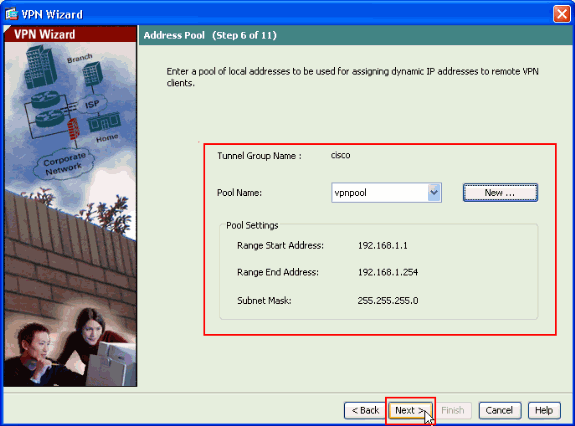

Depois de definir o pool de endereços locais a serem atribuídos dinamicamente a Clientes VPN remotos quando eles se conectarem, clique em Próximo.

-

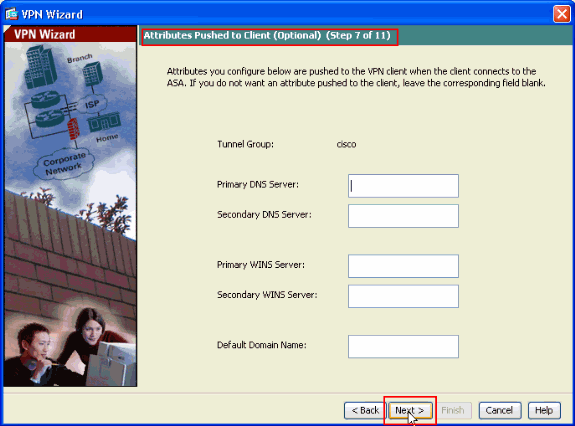

Opcional: Especifique as informações de servidor DNS e WINS e um nome de domínio padrão a ser enviado para clientes VPN remotos.

-

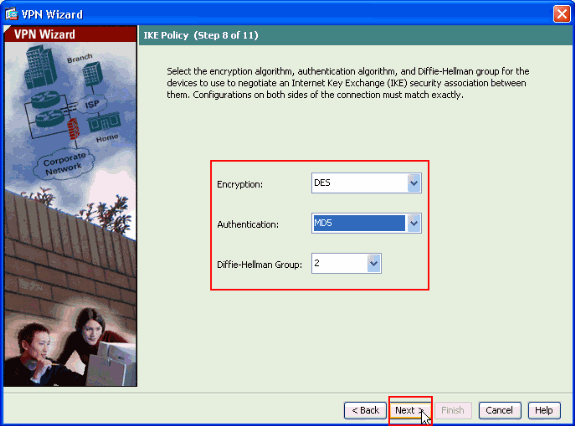

Especifique os parâmetros para IKE, também conhecido como Fase 1 do IKE.

As configurações em ambos os lados do túnel devem corresponder exatamente. No entanto, o Cisco VPN Client seleciona automaticamente a configuração apropriada para ele mesmo. Portanto, nenhuma configuração de IKE é necessária no PC cliente.

-

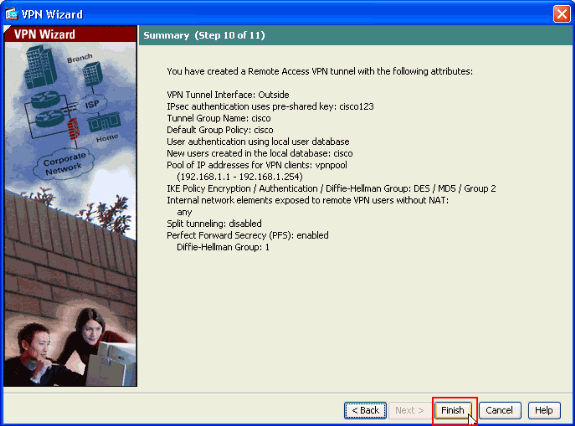

Essa janela mostra um resumo das ações que você realizou. Clique em Finish se estiver satisfeito com a configuração.

Configurar o ASA/PIX para tráfego de entrada de cliente VPN NAT com ASDM

Conclua estas etapas para configurar o Cisco ASA para o tráfego do cliente VPN de entrada NAT com o ASDM:

-

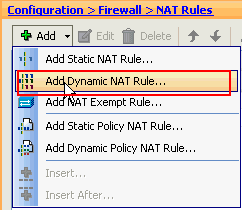

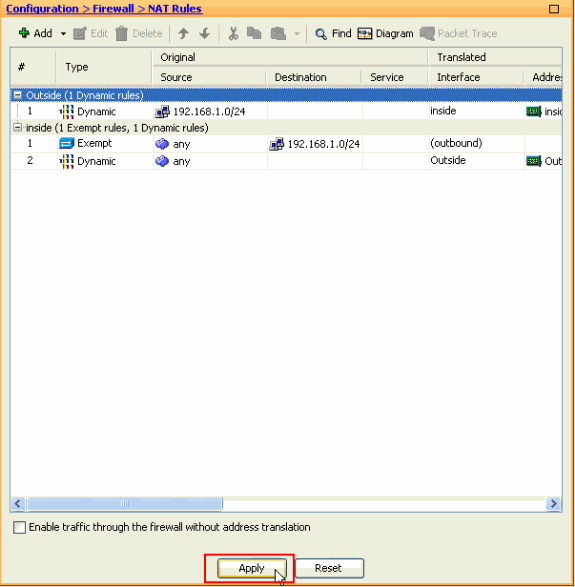

Escolha Configuration > Firewall > Nat Rules e clique em Add. Na lista suspensa, selecione Add Dynamic NAT Rule.

-

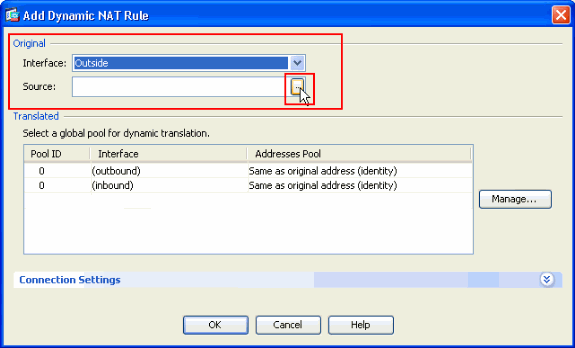

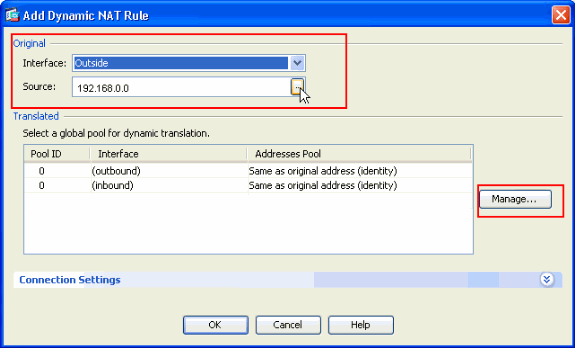

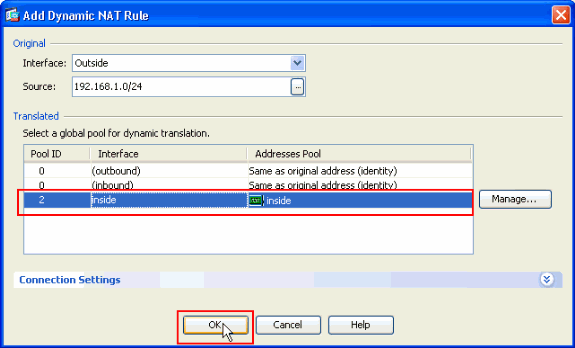

Na janela Add Dynamic NAT Rule, escolha Outside como a interface e clique no botão Procurar ao lado da caixa Source.

-

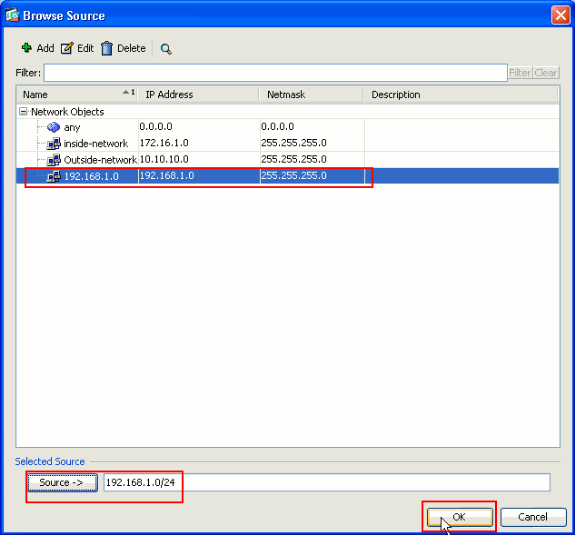

Na janela Procurar origem, selecione os objetos de rede apropriados e também escolha a origem na seção Origem selecionada e clique em OK. Aqui o objeto de rede 192.168.1.0 é escolhido.

-

Clique em Gerenciar.

-

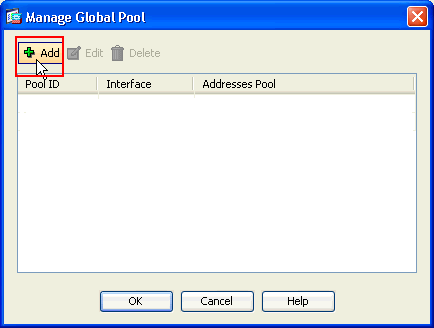

Na janela Gerenciar pool global, clique em Adicionar.

-

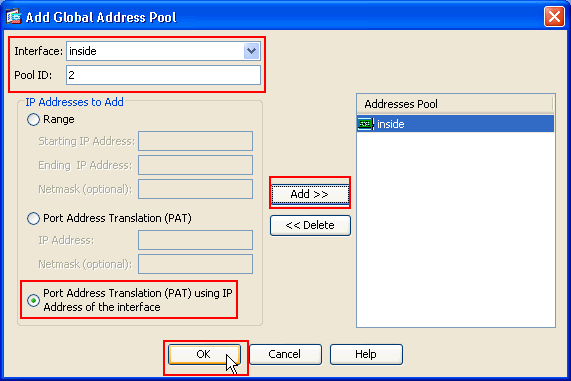

Na janela Add Global Address Pool, escolha Inside como a interface e 2 como o Pool ID. Verifique também se o botão de opção ao lado de PAT using IP Address of the interface está selecionado. Clique em Add>> e em OK.

-

Clique em OK depois de selecionar o pool global com o ID de pool 2 configurado na etapa anterior.

-

Agora clique em Aplicar para que a configuração seja aplicada ao ASA. Isso conclui a configuração.

Configurar o ASA/PIX como um Servidor VPN Remoto e para NAT de Entrada com a CLI

| Execução da configuração no dispositivo ASA |

|---|

ciscoasa#show running-config : Saved ASA Version 8.0(3) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0/0 nameif Outside security-level 0 ip address 10.10.10.2 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 172.16.1.2 255.255.255.0 ! ! passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa803-k8.bin ftp mode passive access-list inside_nat0_outbound extended permit ip any 192.168.1.0 255.255.255 0 pager lines 24 logging enable mtu Outside 1500 mtu inside 1500 ip local pool vpnpool 192.168.1.1-192.168.1.254 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-615.bin asdm history enable arp timeout 14400 nat-control global (Outside) 1 interface global (inside) 2 interface nat (Outside) 2 192.168.1.0 255.255.255.0 outside nat (inside) 0 access-list inside_nat0_outbound nat (inside) 1 0.0.0.0 0.0.0.0 route Outside 0.0.0.0 0.0.0.0 10.10.10.3 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute dynamic-access-policy-record DfltAccessPolicy http server enable no snmp-server location no snmp-server contact !--- Configuration for IPsec policies. !--- Enables the crypto transform configuration mode, !--- where you can specify the transform sets that are used !--- during an IPsec negotiation. crypto ipsec transform-set ESP-DES-SHA esp-des esp-sha-hmac crypto ipsec transform-set ESP-DES-MD5 esp-des esp-md5-hmac crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set pfs group1 crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set transform-set ESP-DES-SH ESP-DES-MD5 crypto map Outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP crypto map Outside_map interface Outside crypto isakmp enable Outside !--- Configuration for IKE policies. !--- Enables the IKE policy configuration (config-isakmp) !--- command mode, where you can specify the parameters that !--- are used during an IKE negotiation. Encryption and !--- Policy details are hidden as the default values are chosen. crypto isakmp policy 10 authentication pre-share encryption des hash sha group 2 lifetime 86400 crypto isakmp policy 30 authentication pre-share encryption des hash md5 group 2 lifetime 86400 telnet timeout 5 ssh timeout 60 console timeout 0 management-access inside threat-detection basic-threat threat-detection statistics access-list group-policy cisco internal group-policy cisco attributes vpn-tunnel-protocol IPSec !--- Specifies the username and password with their !--- respective privilege levels username cisco123 password ffIRPGpDSOJh9YLq encrypted privilege 15 username cisco password ffIRPGpDSOJh9YLq encrypted privilege 0 username cisco attributes vpn-group-policy cisco tunnel-group cisco type remote-access tunnel-group cisco general-attributes address-pool vpnpool default-group-policy cisco !--- Specifies the pre-shared key "cisco123" which must !--- be identical at both peers. This is a global !--- configuration mode command. tunnel-group cisco ipsec-attributes pre-shared-key * ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns migrated_dns_map_1 parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns migrated_dns_map_1 inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global prompt hostname context Cryptochecksum:f2ad6f9d5bf23810a26f5cb464e1fdf3 : end ciscoasa# |

Verificar

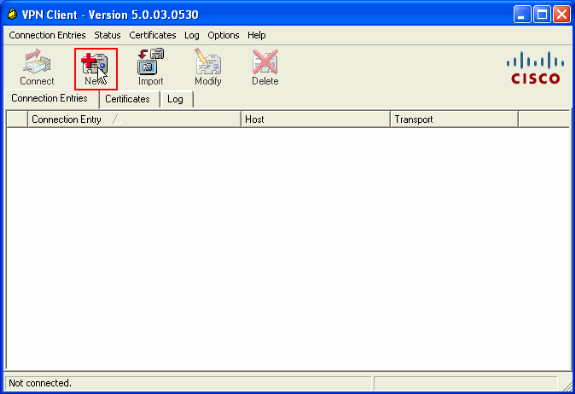

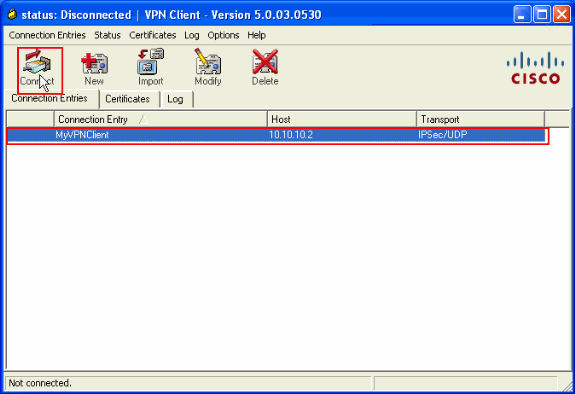

Tente se conectar ao Cisco ASA através do Cisco VPN Client para verificar se o ASA foi configurado com êxito.

-

Clique em New.

-

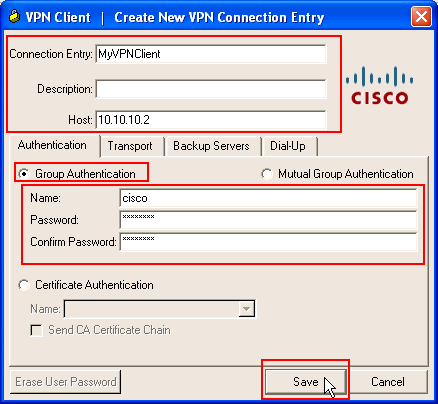

Preencha os detalhes da nova conexão.

O campo Host deve conter o endereço IP ou o nome de host do Cisco ASA configurado anteriormente. As informações de autenticação de grupo devem corresponder às usadas na etapa 4. Clique em Save quando terminar.

-

Selecione a conexão recém-criada e clique em Connect.

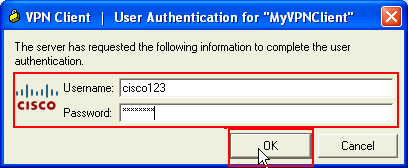

-

Insira um nome de usuário e uma senha para a autenticação estendida. Essas informações devem corresponder às especificadas nas etapas 5 e 6.

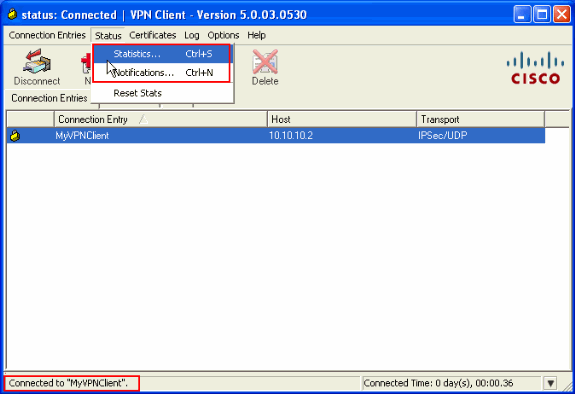

-

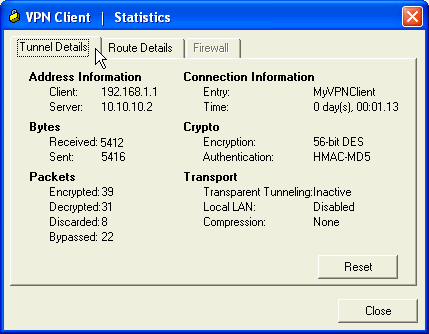

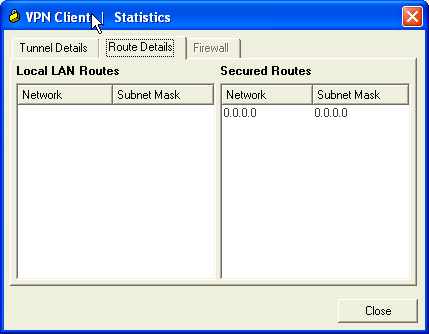

Depois que a conexão for estabelecida com êxito, escolha Statistics no menu Status para verificar os detalhes do túnel.

Essa janela mostra informações de tráfego e criptografia:

Essa janela mostra informações de separação de túneis:

ASA/PIX Security Appliance - Comandos show

-

show crypto isakmp sa — Mostra todas as SAs IKE atuais em um peer.

ASA#show crypto isakmp sa Active SA: 1 Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 1 1 IKE Peer: 10.10.10.1 Type : user Role : responder Rekey : no State : AM_ACTIVE -

show crypto ipsec sa — Mostra todas as SAs IPsec atuais em um par.

ASA#show crypto ipsec sa interface: Outside Crypto map tag: SYSTEM_DEFAULT_CRYPTO_MAP, seq num: 65535, local addr: 10.10 .10.2 local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0) remote ident (addr/mask/prot/port): (192.168.1.1/255.255.255.255/0/0) current_peer: 10.10.10.1, username: cisco123 dynamic allocated peer ip: 192.168.1.1 #pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20 #pkts decaps: 74, #pkts decrypt: 74, #pkts verify: 74 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 20, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 10.10.10.2, remote crypto endpt.: 10.10.10.1 path mtu 1500, ipsec overhead 58, media mtu 1500 current outbound spi: F49F954C inbound esp sas: spi: 0x3C10F9DD (1007745501) transform: esp-des esp-md5-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 24576, crypto-map: SYSTEM_DEFAULT_CRYPTO_MAP sa timing: remaining key lifetime (sec): 27255 IV size: 8 bytes replay detection support: Y outbound esp sas: spi: 0xF49F954C (4104099148) transform: esp-des esp-md5-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 24576, crypto-map: SYSTEM_DEFAULT_CRYPTO_MAP sa timing: remaining key lifetime (sec): 27255 IV size: 8 bytes replay detection support: Y -

ciscoasa(config)#debug icmp trace !--- Inbound Nat Translation is shown below for Outside to Inside ICMP echo request translating Outside:192.168.1.1/768 to inside:172.16.1.2/1 ICMP echo reply from inside:172.16.1.3 to Outside:172.16.1.2 ID=1 seq=7936 len=3 2 !--- Inbound Nat Translation is shown below for Inside to Outside ICMP echo reply untranslating inside:172.16.1.2/1 to Outside:192.168.1.1/768 ICMP echo request from Outside:192.168.1.1 to inside:172.16.1.3 ID=768 seq=8192 len=32 ICMP echo request translating Outside:192.168.1.1/768 to inside:172.16.1.2/1 ICMP echo reply from inside:172.16.1.3 to Outside:172.16.1.2 ID=1 seq=8192 len=3 2 ICMP echo reply untranslating inside:172.16.1.2/1 to Outside:192.168.1.1/768 ICMP echo request from 192.168.1.1 to 172.16.1.2 ID=768 seq=8448 len=32 ICMP echo reply from 172.16.1.2 to 192.168.1.1 ID=768 seq=8448 len=32 ICMP echo request from 192.168.1.1 to 172.16.1.2 ID=768 seq=8704 len=32 ICMP echo reply from 172.16.1.2 to 192.168.1.1 ID=768 seq=8704 len=32 ICMP echo request from 192.168.1.1 to 172.16.1.2 ID=768 seq=8960 len=32 ICMP echo reply from 172.16.1.2 to 192.168.1.1 ID=768 seq=8960 len=32

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Consulte Soluções Mais Comuns de Troubleshooting de VPN L2L e de Acesso Remoto IPSec para obter mais informações sobre como resolver problemas de VPN Site a Site.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

03-Jun-2010 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback