ASA 8.3(x) PAT dinâmico com duas redes internas e exemplo de configuração de Internet

Contents

Introdução

Este documento fornece uma configuração de exemplo para PAT dinâmico em um Cisco Adaptive Security Appliance (ASA) que executa a versão de software 8.3(1). O PAT dinâmico converte vários endereços reais em um único endereço IP mapeado, convertendo o endereço de origem real e a porta de origem no endereço mapeado e na porta mapeada exclusiva. Cada conexão exige uma sessão de tradução separada, pois a porta de origem difere para cada conexão.

Pré-requisitos

Requisitos

Certifique-se de atender a estes requisitos antes de tentar esta configuração:

-

Certifique-se de que a rede interna tenha duas redes localizadas no interior do ASA:

-

192.168.0.0/24 — Rede diretamente conectada ao ASA.

-

192.168.1.0/24 — Rede no interior do ASA, mas atrás de outro dispositivo (por exemplo, um roteador).

-

-

Certifique-se de que os usuários internos obtenham o PAT da seguinte maneira:

-

Os hosts na sub-rede 192.168.1.0/24 obterão o PAT para um endereço IP sobressalente fornecido pelo ISP (10.1.5.5).

-

Qualquer outro host por trás do ASA obterá o PAT para o endereço IP da interface externa do ASA (10.1.5.1).

-

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco Adaptive Security Appliance (ASA) com versão 8.3(1)

-

ASDM versão 6.3(1)

Observação: consulte Permitindo o Acesso HTTPS para o ASDM para permitir que o ASA seja configurado pelo ASDM.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter informações sobre convenções de documentos.

Configuração

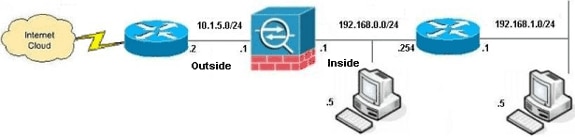

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Observação: os esquemas de endereçamento IP usados nesta configuração não são legalmente roteáveis na Internet. São endereços RFC 1918![]() , que foram usados em um ambiente de laboratório.

, que foram usados em um ambiente de laboratório.

Configuração do ASA via CLI

Este documento utiliza as configurações mostradas abaixo.

| Configuração de PAT dinâmico ASA |

|---|

ASA#configure terminal Enter configuration commands, one per line. End with CNTL/Z. !--- Creates an object called OBJ_GENERIC_ALL. !--- Any host IP not already matching another configured !--- object will get PAT to the outside interface IP !--- on the ASA (or 10.1.5.1), for internet bound traffic. ASA(config)#object network OBJ_GENERIC_ALL ASA(config-obj)#subnet 0.0.0.0 0.0.0.0 ASA(config-obj)#exit ASA(config)#nat (inside,outside) source dynamic OBJ_GENERIC_ALL interface !--- The above statements are the equivalent of the !--- nat/global combination (as shown below) in v7.0(x), !--- v7.1(x), v7.2(x), v8.0(x), v8.1(x) and v8.2(x) ASA code: nat (inside) 1 0.0.0.0 0.0.0.0 global (outside) 1 interface !--- Creates an object called OBJ_SPECIFIC_192-168-1-0. !--- Any host IP facing the the ‘inside’ interface of the ASA !--- with an address in the 192.168.1.0/24 subnet will get PAT !--- to the 10.1.5.5 address, for internet bound traffic. ASA(config)#object network OBJ_SPECIFIC_192-168-1-0 ASA(config-obj)#subnet 192.168.1.0 255.255.255.0 ASA(config-obj)#exit ASA(config)#nat (inside,outside) source dynamic OBJ_SPECIFIC_192-168-1-0 10.1.5.5 !--- The above statements are the equivalent of the nat/global !--- combination (as shown below) in v7.0(x), v7.1(x), v7.2(x), v8.0(x), !--- v8.1(x) and v8.2(x) ASA code: nat (inside) 2 192.168.1.0 255.255.255.0 global (outside) 2 10.1.5.5 |

| Configuração de execução do ASA 8.3(1) |

|---|

ASA#show run : Saved : ASA Version 8.3(1) ! hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! !--- Configure the outside interface. ! interface GigabitEthernet0/0 nameif outside security-level 0 ip address 10.1.5.1 255.255.255.0 !--- Configure the inside interface. ! interface GigabitEthernet0/1 nameif inside security-level 100 ip address 192.168.0.1 255.255.255.0 ! interface GigabitEthernet0/2 shutdown no nameif no security-level no ip address ! interface GigabitEthernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address management-only ! boot system disk0:/asa831-k8.bin ftp mode passive object network OBJ_SPECIFIC_192-168-1-0 subnet 192.168.1.0 255.255.255.0 object network OBJ_GENERIC_ALL subnet 0.0.0.0 0.0.0.0 pager lines 24 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-631.bin no asdm history enable arp timeout 14400 nat (inside,outside) source dynamic OBJ_GENERIC_ALL interface nat (inside,outside) source dynamic OBJ_SPECIFIC_192-168-1-0 10.1.5.5 route inside 192.168.1.0 255.255.255.0 192.168.0.254 1 route outside 0.0.0.0 0.0.0.0 10.1.5.2 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute timeout tcp-proxy-reassembly 0:01:00 dynamic-access-policy-record DfltAccessPolicy http server enable http 192.168.0.0 255.255.254.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart crypto ipsec security-association lifetime seconds 28800 crypto ipsec security-association lifetime kilobytes 4608000 telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list no threat-detection statistics tcp-intercept ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum client auto message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp inspect ip-options ! service-policy global_policy global prompt hostname context Cryptochecksum:6fffbd3dc9cb863fd71c71244a0ecc5f : end |

Configuração do ASDM

Para concluir essa configuração por meio da interface do ASDM, você deve:

-

Adicione três objetos de rede; este exemplo adiciona estes objetos de rede:

-

OBJ_GENERIC_ALL

-

OBJ_SPECIFIC_192-168-1-0

-

10.1.5.5

-

-

Crie duas regras NAT/PAT; este exemplo cria regras NAT para estes objetos de rede:

-

OBJ_GENERIC_ALL

-

OBJ_SPECIFIC_192-168-1-0

-

Adicionar objetos de rede

Conclua estas etapas para adicionar objetos de rede:

-

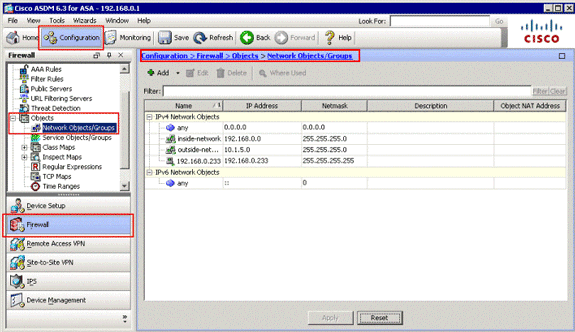

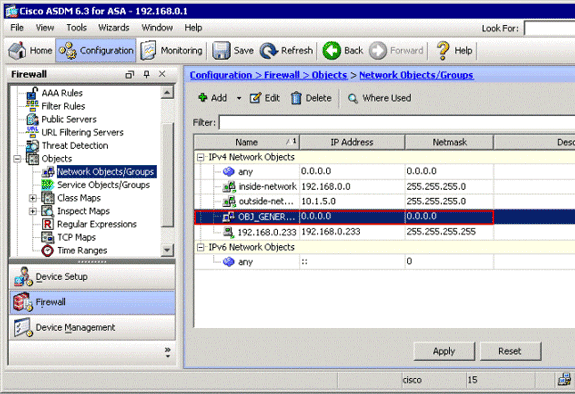

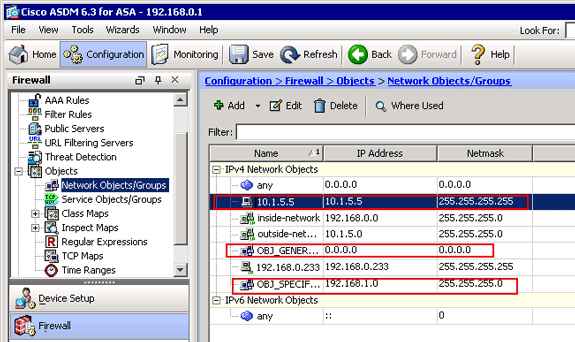

Efetue login no ASDM e escolha Configuration > Firewall > Objects > Network Objects/Groups.

-

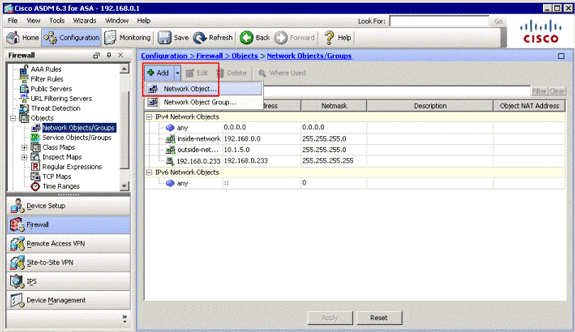

Escolha Add > Network Object para adicionar um objeto de rede.

A caixa de diálogo Add Network Object (Adicionar objeto de rede) é exibida.

-

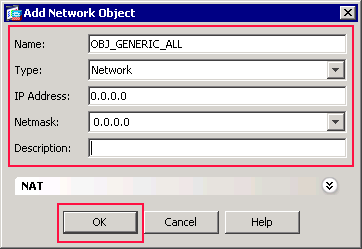

Digite estas informações na caixa de diálogo Add Network Object:

-

Nome do objeto de rede. (Este exemplo usa OBJ_GENERIC_ALL.)

-

Tipo de objeto de rede. (Este exemplo usa Rede.)

-

Endereço IP do objeto de rede. (Este exemplo usa 0.0.0.0.)

-

Máscara de rede do objeto de rede. (Este exemplo usa 0.0.0.0.)

-

-

Click OK.

O objeto de rede é criado e exibido na lista Objetos de rede/Grupos, conforme mostrado na imagem:

-

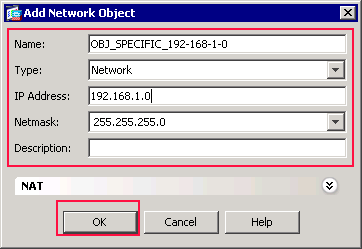

Repita as etapas anteriores para adicionar um segundo objeto de rede e clique em OK.

Este exemplo usa estes valores:

-

Nome: OBJ_SPECIFIC_192-168-1-0

-

Tipo: Rede

-

Endereço IP: 192.168.1.0

-

Máscara de rede: 255.255.255.0

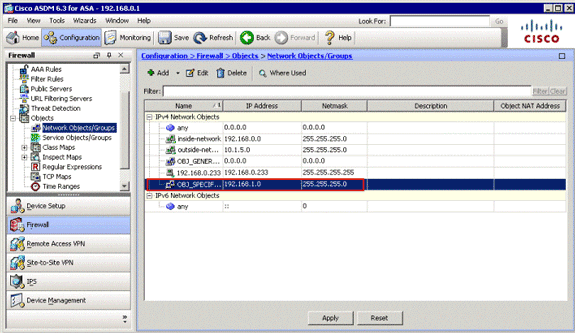

O segundo objeto é criado e exibido na lista Network Objects/Groups, conforme mostrado nesta imagem:

-

-

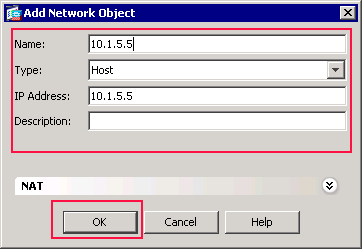

Repita as etapas anteriores para adicionar um terceiro objeto de rede e clique em OK.

Este exemplo usa estes valores:

-

Nome: 10.1.5.5

-

Tipo: Host

-

Endereço IP: 10.1.5.5

O terceiro objeto de rede é criado e exibido na lista Objetos de rede/Grupos.

A lista Network Objects/Groups agora deve incluir os três objetos necessários para que as regras de NAT façam referência.

-

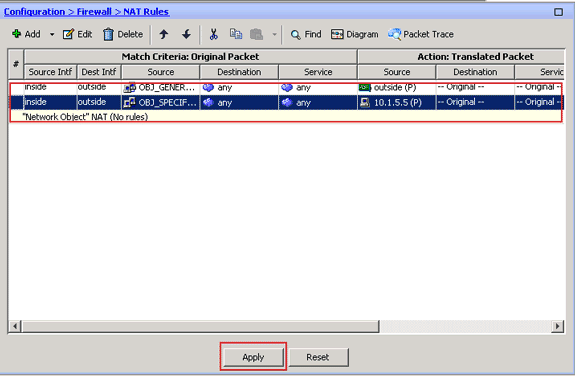

Criar regras NAT/PAT

Conclua estas etapas para criar regras NAT/PAT:

-

Crie a primeira regra NAT/PAT:

-

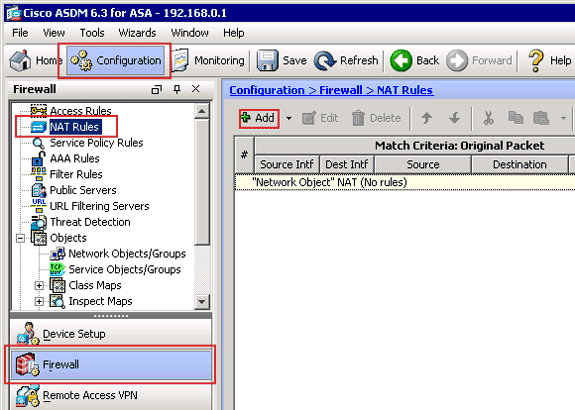

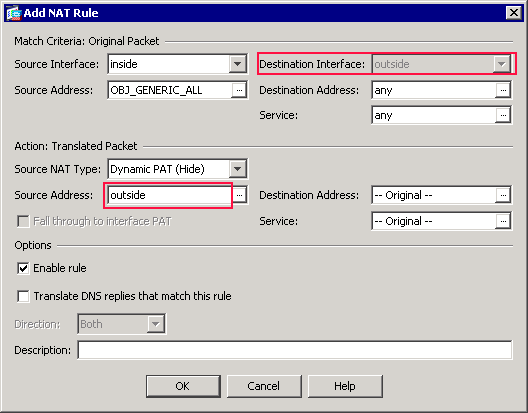

No ASDM, escolha Configuration > Firewall > NAT Rules e clique em Add.

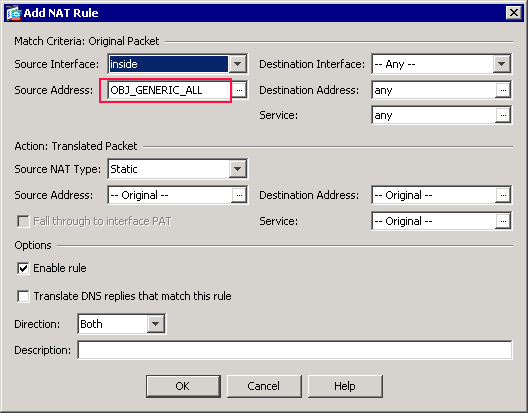

A caixa de diálogo Add NAT Rule (Adicionar regra NAT) é exibida.

-

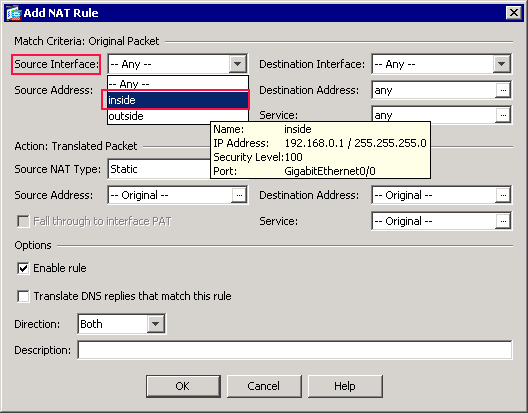

Na área Match Criteria: Original Packet da caixa de diálogo Add NAT Rule, escolha inside na lista suspensa Source Interface.

-

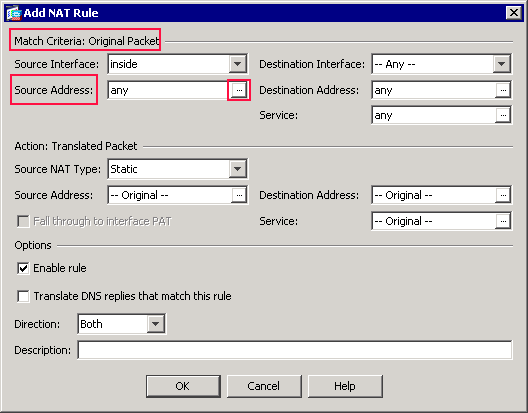

Clique no botão Procurar (...) localizado à direita do campo de texto Endereço de origem.

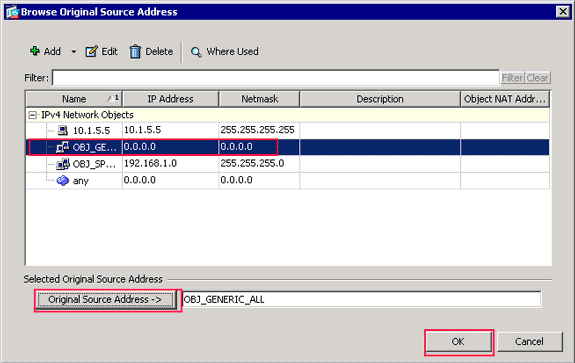

A caixa de diálogo Procurar endereço de origem original é exibida.

-

Na caixa de diálogo Procurar endereço de origem original, escolha o primeiro objeto de rede criado. (Para este exemplo, escolha OBJ_GENERIC_ALL.)

-

Clique em Original Source Address e em OK.

O objeto de rede OBJ_GENERIC_ALL agora aparece no campo Endereço de origem na área Critérios de correspondência: Pacote original da caixa de diálogo Adicionar regra NAT.

-

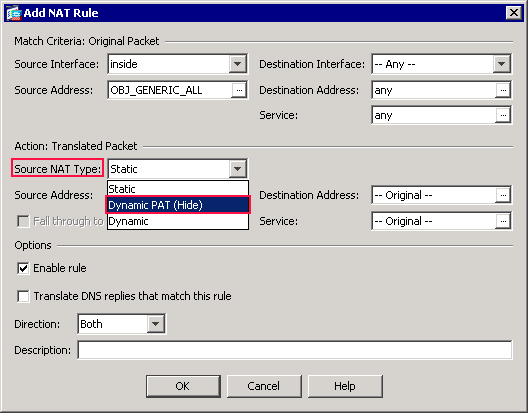

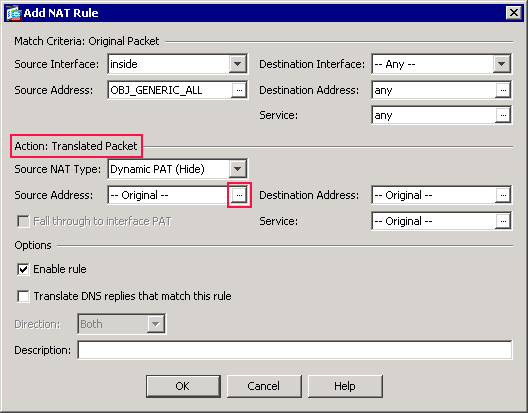

Na área Ação: Pacote traduzido da caixa de diálogo Adicionar regra NAT, escolha PAT dinâmico (Ocultar) na caixa de diálogo Tipo de NAT de origem.

-

Clique no botão Procurar (...) localizado à direita do campo Endereço de origem.

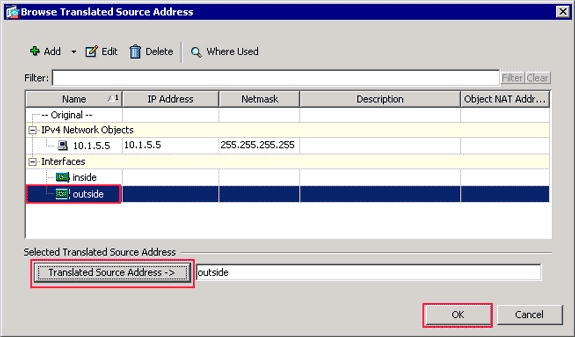

A caixa de diálogo Procurar endereço de origem traduzido é exibida.

-

Na caixa de diálogo Browse Translated Source Address (Procurar endereço de origem traduzido), escolha o objeto de interface externo. (Esta interface já foi criada porque faz parte da configuração original.)

-

Clique em Translated Source Address e clique em OK.

A interface externa agora aparece no campo Endereço de origem na área Ação: Pacote traduzido na caixa de diálogo Adicionar regra NAT.

Observação: o campo Interface de destino também muda para a interface externa.

-

Verifique se a primeira regra PAT concluída é exibida da seguinte maneira:

Na área Critérios de Correspondência: Pacote Original, verifique estes valores:

-

Interface de origem = interna

-

Endereço origem = OBJ_GENERIC_ALL

-

Endereço destino = qualquer um

-

Serviço = qualquer um

Na área Ação: Pacote Traduzido, verifique estes valores:

-

Tipo de NAT de origem = PAT dinâmico (ocultar)

-

Endereço de Origem = externo

-

Endereço de destino = Original

-

Serviço = Original

-

-

Click OK.

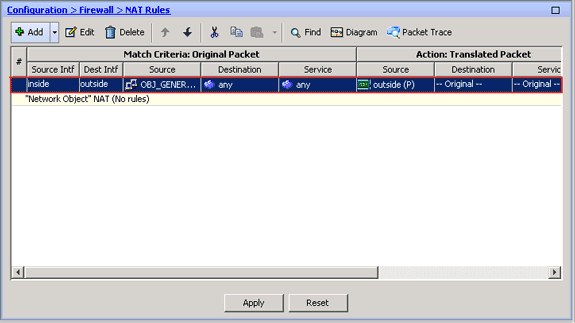

A primeira regra de NAT aparece no ASDM, como mostrado nesta imagem:

-

-

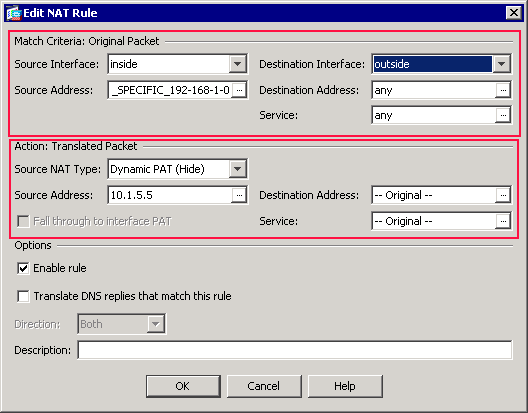

Crie a segunda regra NAT/PAT:

-

No ASDM, escolha Configuration > Firewall > NAT Rules e clique em Add.

-

Na área Match Criteria: Original Packet da caixa de diálogo Add NAT Rule, escolha inside na lista suspensa Source Interface.

-

Clique no botão Procurar (...) localizado à direita do campo Endereço de origem.

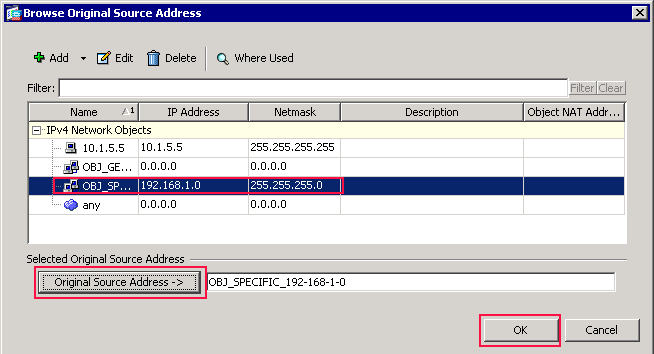

A caixa de diálogo Procurar endereço de origem original é exibida.

-

Na caixa de diálogo Procurar endereço de origem original, escolha o segundo objeto criado. (Para este exemplo, escolha OBJ_SPECIFIC_192-168-1-0.)

-

Clique em Original Source Address e em OK.

O objeto de rede OBJ_SPECIFIC_192-168-1-0 aparece no campo Endereço de Origem na área Critérios de Correspondência: Pacote Original da caixa de diálogo Adicionar Regra NAT.

-

Na área Ação: Pacote traduzido da caixa de diálogo Adicionar regra NAT, escolha PAT dinâmico (Ocultar) na caixa de diálogo Tipo de NAT de origem.

-

Clique no botão ... localizado à direita do campo Endereço de origem.

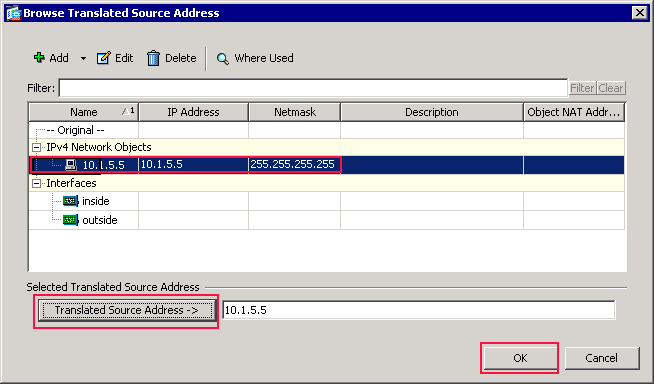

A caixa de diálogo Procurar endereço de origem traduzido é exibida.

-

Na caixa de diálogo Procurar endereço de origem traduzido, escolha o objeto 10.1.5.5. (Esta interface já foi criada porque faz parte da configuração original).

-

Clique em Translated Source Address e em OK.

O objeto de rede 10.1.5.5 aparece no campo Endereço de origem na área Ação: Pacote traduzido da caixa de diálogo Adicionar regra NAT.

-

Na área Match Criteria: Original Packet, escolha outside na lista suspensa Destination Interface.

Observação: se você não escolher outside para esta opção, a interface de destino fará referência a Any.

-

Verifique se a segunda regra NAT/PAT concluída é exibida da seguinte maneira:

Na área Critérios de Correspondência: Pacote Original, verifique estes valores:

-

Interface de origem = interna

-

Endereço de origem = OBJ_SPECIFIC_192-168-1-0

-

Endereço destino = externo

-

Serviço = qualquer um

Na área Ação: Pacote Traduzido, verifique estes valores:

-

Tipo de NAT de origem = PAT dinâmico (ocultar)

-

Endereço de origem = 10.1.5.5

-

Endereço de destino = Original

-

Serviço = Original

-

-

Click OK.

A configuração de NAT concluída aparece no ASDM, como mostrado nesta imagem:

-

-

Clique no botão Apply para aplicar as alterações à configuração em execução.

Isso conclui a configuração do PAT dinâmico em um Cisco Adaptive Security Appliance (ASA).

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Verificação de regra PAT genérica

-

show local-host — Mostra os estados de rede dos hosts locais.

ASA#show local-host Interface outside: 1 active, 2 maximum active, 0 denied local host: <125.252.196.170>, TCP flow count/limit = 2/unlimited TCP embryonic count to host = 0 TCP intercept watermark = unlimited UDP flow count/limit = 0/unlimited !--- The TCP connection outside address corresponds !--- to the actual destination of 125.255.196.170:80 Conn: TCP outside 125.252.196.170:80 inside 192.168.0.5:1051, idle 0:00:03, bytes 13758, flags UIO TCP outside 125.252.196.170:80 inside 192.168.0.5:1050, idle 0:00:04, bytes 11896, flags UIO Interface inside: 1 active, 1 maximum active, 0 denied local host: <192.168.0.5>, TCP flow count/limit = 2/unlimited TCP embryonic count to host = 0 TCP intercept watermark = unlimited UDP flow count/limit = 0/unlimited !--- The TCP PAT outside address corresponds to the !--- outside IP address of the ASA – 10.1.5.1. Xlate: TCP PAT from inside:192.168.0.5/1051 to outside:10.1.5.1/32988 flags ri idle 0:00:17 timeout 0:00:30 TCP PAT from inside:192.168.0.5/1050 to outside:10.1.5.1/17058 flags ri idle 0:00:17 timeout 0:00:30 Conn: TCP outside 125.252.196.170:80 inside 192.168.0.5:1051, idle 0:00:03, bytes 13758, flags UIO TCP outside 125.252.196.170:80 inside 192.168.0.5:1050, idle 0:00:04, bytes 11896, flags UIO -

show conn — Mostra o estado da conexão para o tipo de conexão designado.

ASA#show conn 2 in use, 3 most used TCP outside 125.252.196.170:80 inside 192.168.0.5:1051, idle 0:00:06, bytes 13758, flags UIO TCP outside 125.252.196.170:80 inside 192.168.0.5:1050, idle 0:00:01, bytes 13526, flags UIO -

show xlate — Mostra as informações sobre os slots de conversão.

ASA#show xlate 4 in use, 7 most used Flags: D - DNS, I - dynamic, r - portmap, s - static, I - identity, T - twice TCP PAT from inside:192.168.0.5/1051 to outside:10.1.5.1/32988 flags ri idle 0:00:23 timeout 0:00:30 TCP PAT from inside:192.168.0.5/1050 to outside:10.1.5.1/17058 flags ri idle 0:00:23 timeout 0:00:30

Verificação de regra PAT específica

-

show local-host — Mostra os estados de rede dos hosts locais.

ASA#show local-host Interface outside: 1 active, 2 maximum active, 0 denied local host: <125.252.196.170>, TCP flow count/limit = 2/unlimited TCP embryonic count to host = 0 TCP intercept watermark = unlimited UDP flow count/limit = 0/unlimited !--- The TCP connection outside address corresponds to !--- the actual destination of 125.255.196.170:80. Conn: TCP outside 125.252.196.170:80 inside 192.168.1.5:1067, idle 0:00:07, bytes 13758, flags UIO TCP outside 125.252.196.170:80 inside 192.168.1.5:1066, idle 0:00:03, bytes 11896, flags UIO Interface inside: 1 active, 1 maximum active, 0 denied local host: <192.168.0.5>, TCP flow count/limit = 2/unlimited TCP embryonic count to host = 0 TCP intercept watermark = unlimited UDP flow count/limit = 0/unlimited !--- The TCP PAT outside address corresponds to an !--- outside IP address of 10.1.5.5. Xlate: TCP PAT from inside:192.168.1.5/1067 to outside:10.1.5.5/35961 flags ri idle 0:00:17 timeout 0:00:30 TCP PAT from inside:192.168.1.5/1066 to outside:10.1.5.5/23673 flags ri idle 0:00:17 timeout 0:00:30 Conn: TCP outside 125.252.196.170:80 inside 192.168.1.5:1067, idle 0:00:07, bytes 13758, flags UIO TCP outside 125.252.196.170:80 inside 192.168.1.5:1066, idle 0:00:03, bytes 11896, flags UIO -

show conn — Mostra o estado da conexão para o tipo de conexão designado.

ASA#show conn 2 in use, 3 most used TCP outside 125.252.196.170:80 inside 192.168.1.5:1067, idle 0:00:07, bytes 13653, flags UIO TCP outside 125.252.196.170:80 inside 192.168.1.5:1066, idle 0:00:03, bytes 13349, flags UIO -

show xlate — Mostra as informações sobre os slots de conversão.

ASA#show xlate 3 in use, 9 most used Flags: D - DNS, I - dynamic, r - portmap, s - static, I - identity, T - twice TCP PAT from inside:192.168.1.5/1067 to outside:10.1.5.5/35961 flags ri idle 0:00:23 timeout 0:00:30 TCP PAT from inside:192.168.1.5/1066 to outside:10.1.5.5/29673 flags ri idle 0:00:23 timeout 0:00:30

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

09-Mar-2010 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback