Usar o AnyConnect para configurar a VPN SSL básica para o headend do roteador com CLI

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve a configuração básica de um roteador Cisco IOS® como um headend AnyConnect Secure Sockets Layer VPN (SSL VPN).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco IOS

- AnyConnect Secure Mobility Client

- Operação geral de SSL

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Roteador Cisco 892W com versão 15.3(3)M5

- AnyConnect Secure Mobility Client 3.1.08009

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Observação: o AnyConnect foi renomeado para Cisco Secure Client. Nada mais mudou, apenas o nome e o processo de instalação é o mesmo.

Informações de Licença para Diferentes Versões do IOS

- O conjunto de recursos securityk9 é necessário para usar os recursos VPN SSL, independentemente da versão do Cisco IOS que está sendo usada.

- Cisco IOS 12.x - o recurso de VPN SSL é integrado em todas as imagens 12.x que começam com a 12.4(6)T que têm pelo menos uma licença de segurança (ou seja, advsecurityk9, adventerprisek9 e assim por diante).

- Cisco IOS 15.0 - versões anteriores requerem que um arquivo LIC seja instalado no roteador, o que permite conexões de 10, 25 ou 100 usuários. As licenças Right to Use* foram implementadas na versão 15.0(1)M4.

- Cisco IOS 15.1 - versões anteriores requerem que um arquivo LIC seja instalado no roteador, o que permite conexões de 10, 25 ou 100 usuários. As licenças Right to Use* foram implementadas nas versões 15.1(1)T2, 15.1(2)T2, 15.1(3)T e 15.1(4)M1.

- Cisco IOS 15.2 - todas as versões 15.2 oferecem licenças Right to Use* para VPN SSL.

- Cisco IOS 15.3 e posterior - as versões anteriores oferecem as licenças de direito de uso*. A partir da versão 15.3(3)M, o recurso VPN SSL estará disponível após a inicialização em um pacote de tecnologia securityk9.

Para o licenciamento RTU, uma licença de avaliação é habilitada quando o primeiro recurso webvpn é configurado (ou seja, o gateway webvpn GATEWAY1) e o Contrato de Licença de Usuário Final (EULA) é aceito. Após 60 dias, esta licença de avaliação se torna uma licença permanente. Essas licenças são baseadas em honra e exigem que uma licença em papel seja adquirida para usar o recurso. Além disso, em vez da limitação de um determinado número de usos, o RTU permite o número máximo de conexões simultâneas que a plataforma do roteador pode suportar simultaneamente.

Melhorias significativas de software

Essas IDs de bug resultaram em recursos ou correções significativos para o AnyConnect:

- A ID de bug da Cisco CSCti89976 adicionou suporte para AnyConnect 3.x ao IOS.

- Correção de bug da Cisco ID CSCtx3806 para vulnerabilidade do BEAST, Microsoft KB2585542.

Configurar

Etapa 1. Confirmar se a licença está ativada

A primeira etapa quando o AnyConnect é configurado em um headend do IOS Router é confirmar se a licença foi corretamente instalada (se aplicável) e ativada. Consulte as informações de licenciamento na seção anterior para obter as especificações da licença em diferentes versões. Depende da versão do código e da plataforma se o comando show license relaciona uma licença SSL_VPN ou securityk9. Independentemente da versão e da licença, o EULA precisa ser aceito e a licença é exibida como Ativa.

Etapa 2. Carregar e instalar o pacote AnyConnect Secure Mobility Client no roteador

Para carregar uma imagem do AnyConnect para a VPN, o headend tem duas finalidades. Primeiro, somente os sistemas operacionais com imagens do AnyConnect presentes no headend do AnyConnect têm permissão para se conectar. Por exemplo, os clientes Windows exigem que um pacote Windows seja instalado no headend, os clientes Linux de 64 bits exigem que um pacote Linux de 64 bits seja instalado e assim por diante. Segundo, a imagem do AnyConnect instalada no headend é automaticamente enviada para a máquina cliente durante a conexão. Os usuários que se conectam pela primeira vez podem baixar o cliente do portal da Web e os usuários que retornam podem atualizar, desde que o pacote do AnyConnect no headend seja mais recente do que o que está instalado em sua máquina cliente.

Os pacotes do AnyConnect podem ser obtidos na seção AnyConnect Secure Mobility Client do site Cisco Software Downloads. Embora haja muitas opções disponíveis, os pacotes a serem instalados no headend são rotulados com o sistema operacional e a implantação do headend (PKG). Os pacotes do AnyConnect estão disponíveis atualmente para estas plataformas de sistema operacional: Windows, Mac OS X, Linux (32 bits) e Linux de 64 bits. Para Linux, existem pacotes de 32 e 64 bits. Cada sistema operacional requer que o pacote apropriado seja instalado no headend para que as conexões sejam permitidas.

Após o download do pacote do AnyConnect, ele pode ser carregado no flash do roteador com o copy comando por TFTP, FTP, SCP ou algumas outras opções. Aqui está um exemplo:

copy tftp: flash:/webvpn/

Address or name of remote host []? 192.168.100.100

Source filename []? anyconnect-win-3.1.08009-k9.pkg

Destination filename [/webvpn/anyconnect-win-3.1.08009-k9.pkg]?

Accessing tftp://192.168.100.100/anyconnect-win-3.1.08009-k9.pkg...

Loading anyconnect-win-3.1.08009-k9.pkg from 192.168.100.100 (via GigabitEthernet0): !!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

[OK - 37997096 bytes]

37997096 bytes copied in 117.644 secs (322984 bytes/sec)

Depois de copiar a imagem do AnyConnect para a memória flash do roteador, ela deve ser instalada pela linha de comando. Vários pacotes do AnyConnect podem ser instalados quando você especifica um número de sequência no final do comando de instalação. Isso permite que o roteador atue como headend para vários sistemas operacionais clientes. Quando você instala o pacote do AnyConnect, ele também o move para o flash:/webvpn/ directory se ele não tiver sido copiado inicialmente.

crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1 SSLVPN Package SSL-VPN-Client (seq:1): installed successfully

Nas versões do código que foram lançadas antes da 15.2(1)T, o comando para instalar o PKG é ligeiramente diferente.

webvpn install svc flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

Etapa 3. Gerar par de chaves RSA e certificado autoassinado

Quando você configura o SSL ou qualquer recurso que implemente a infraestrutura de chave pública (PKI) e certificados digitais, um par de chaves Rivest-Shamir-Adleman (RSA) é necessário para a assinatura do certificado. Esse comando gera um par de chaves RSA, que é usado quando o certificado PKI autoassinado é gerado. Faça uso de um módulo de 2048 bits, não é um requisito, mas é recomendável usar o maior módulo disponível para maior segurança e compatibilidade com as máquinas cliente AnyConnect. Também é recomendável usar um rótulo de chave descritivo que seja atribuído com o gerenciamento de chave. A geração da chave pode ser confirmada com o show crypto key mypubkey rsa comando.

Observação: como há muitos riscos de segurança quando as chaves RSA são exportáveis, a prática recomendada é garantir que as chaves sejam configuradas para não serem exportáveis, que é o padrão. Os riscos envolvidos quando você torna as chaves RSA exportáveis são discutidos neste documento: Implantação de chaves RSA em um PKI.

crypto key generate rsa label SSLVPN_KEYPAIR modulus 2048

The name for the keys will be: SSLVPN_KEYPAIR

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 3 seconds)

show crypto key mypubkey rsa SSLVPN_KEYPAIR

% Key pair was generated at: 14:01:34 EDT May 21 2015

Key name: SSLVPN_KEYPAIR

Key type: RSA KEYS

Storage Device: not specified

Usage: General Purpose Key

Key is not exportable.

Key Data:

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

00C4C7D6 F9533CD3 A5489D5A 4DC3BAE7 6831E832 7326E322 CBECC41C 8395A5F7

4613AF70 827F581E 57F72074 FD803EEA 693EBACC 0EE5CA65 5D1875C2 2F19A432

84188F61 4E282EC3 D30AE4C9 1F2766EF 48269FE2 0C1AECAA 81511386 1BA6709C

7C5A2A40 2FBB3035 04E3770B 01155368 C4A5B488 D38F425C 23E430ED 80A8E2BD

E713860E F654695B C1780ED6 398096BC 55D410DB ECC0E2D9 2621E1AB A418986D

39F241FE 798EF862 9D5EAEEB 5B06D73B E769F613 0FCE2585 E5E6DFF3 2E48D007

3443AD87 0E66C2B1 4E0CB6E9 81569DF2 DB0FE9F1 1A9E737F 617DC68B 42B78A8B

952CD997 78B96CE6 CB623328 C2C5FFD6 18C5DA2C 2EAFA936 5C866DE8 5184D2D3

6D020301 0001

Depois que o par de chaves RSA tiver sido gerado com êxito, um ponto confiável PKI deverá ser configurado com essas informações do roteador e o par de chaves RSA. O Nome comum (CN) no Nome do assunto pode ser configurado com o endereço IP ou o Nome de domínio totalmente qualificado (FQDN) que os usuários usam para se conectar ao gateway do AnyConnect. Neste exemplo, os clientes usam o FQDN de fdenofa-SSLVPN.cisco.com quando tentam se conectar. Embora não seja obrigatório, quando você digita corretamente o CN, ele ajuda a reduzir o número de erros de certificado que são solicitados no login.

Observação: em vez do uso de um certificado autoassinado gerado pelo roteador, é possível usar um certificado emitido por uma CA de terceiros. Isso pode ser feito por alguns métodos diferentes, conforme discutido neste documento: Configuring Certificate Enrollment for a PKI.

crypto pki trustpoint SSLVPN_CERT enrollment selfsigned subject-name CN=fdenofa-SSLVPN.cisco.com rsakeypair SSLVPN_KEYPAIR

Depois que o ponto de confiança tiver sido definido corretamente, o roteador deverá gerar o certificado pelo uso do crypto pki enroll comando. Com esse processo, é possível especificar alguns outros parâmetros, como o número de série e o endereço IP; no entanto, isso não é necessário. A geração do certificado pode ser confirmada com o show crypto pki certificates comando.

crypto pki enroll SSLVPN_CERT % Include the router serial number in the subject name? [yes/no]: no % Include an IP address in the subject name? [no]: no Generate Self Signed Router Certificate? [yes/no]: yes Router Self Signed Certificate successfully created show crypto pki certificates SSLVPN_CERT Router Self-Signed Certificate Status: Available Certificate Serial Number (hex): 01 Certificate Usage: General Purpose Issuer: hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Subject: Name: fdenofa-892.fdenofa.lab hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Validity Date: start date: 18:54:04 EDT Mar 30 2015 end date: 20:00:00 EDT Dec 31 2019 Associated Trustpoints: SSLVPN_CERT

Etapa 4. Configurar Contas de Usuário da VPN Local

Embora seja possível usar um servidor externo de Autenticação, Autorização e Contabilização (AAA - Authentication, Authorization, and Accounting), para este exemplo, a autenticação local é usada. Esses comandos criam um nome de usuário VPNUSER e também criam uma lista de autenticação AAA chamada SSLVPN_AAA.

aaa new-model aaa authentication login SSLVPN_AAA local username VPNUSER password TACO

Etapa 5. Definir o pool de endereços e a lista de acesso do túnel dividido a serem usados pelos clientes

Um pool de endereços IP local deve ser criado para que os adaptadores de cliente AnyConnect obtenham um endereço IP. Certifique-se de configurar um pool grande o suficiente para suportar o número máximo de conexões de cliente AnyConnect simultâneas.

Por padrão, o AnyConnect opera no modo de túnel completo, o que significa que qualquer tráfego gerado pela máquina cliente é enviado pelo túnel. Como isso geralmente não é desejável, é possível configurar uma ACL (Access Control List, lista de controle de acesso) que defina o tráfego, que pode ou não ser enviado pelo túnel. Como em outras implementações de ACL, o deny implícito no final elimina a necessidade de um deny explícito; portanto, é necessário apenas configurar instruções permit para o tráfego que pode ser encapsulado.

ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 access-list 1 permit 192.168.0.0 0.0.255.255

Etapa 6. Configurar a VTI (Virtual-Template Interface, interface de modelo virtual)

Os VTIs dinâmicos fornecem uma interface de acesso virtual separada sob demanda para cada sessão VPN que permite conectividade altamente segura e escalável para VPNs de acesso remoto. A tecnologia DVTI substitui os mapas de criptografia dinâmicos e o método hub-and-spoke dinâmico que ajuda a estabelecer túneis. Como os DVTIs funcionam como qualquer outra interface real, eles permitem uma implantação de acesso remoto mais complexa, pois suportam QoS, firewall, atributos por usuário e outros serviços de segurança assim que o túnel é ativado.

interface Loopback0 ip address 172.16.1.1 255.255.255.255

!

interface Virtual-Template 1 ip unnumbered Loopback0

Passo 7. Configurar o gateway WebVPN

O Gateway WebVPN é o que define o endereço IP e a(s) porta(s) usada(s) pelo headend do AnyConnect, bem como o algoritmo de criptografia SSL e o certificado PKI apresentados aos clientes. Por padrão, o gateway suporta todos os algoritmos de criptografia possíveis, que variam, dependendo da versão do Cisco IOS no roteador.

webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 http-redirect port 80 ssl trustpoint SSLVPN_CERT inservice

Etapa 8. Configurar o Contexto WebVPN e a Política de Grupo

O contexto WebVPN e a política de grupo definem alguns parâmetros adicionais usados para a conexão do cliente AnyConnect. Para uma configuração básica do AnyConnect, o Contexto simplesmente serve como um mecanismo usado para chamar a política de grupo padrão que é usada para o AnyConnect. No entanto, o Contexto pode ser usado para personalizar ainda mais a página inicial do WebVPN e a operação do WebVPN. No Grupo de políticas definido, a lista SSLVPN_AAA é configurada como a lista de autenticação AAA da qual os usuários são membros. O functions svc-enabled comando é a parte da configuração que permite que os usuários se conectem com o AnyConnect SSL VPN Client em vez de apenas WebVPN através de um navegador. Por último, os comandos SVC adicionais definem parâmetros que são relevantes somente para conexões SVC: svc address-pool informa o gateway para distribuir endereços no SSLVPN_POOL para os clientes, svc split include define a política de túnel dividido por ACL 1 definida acima e svc dns-server define o servidor DNS que é usado para a resolução do nome de domínio. Com essa configuração, todas as consultas DNS são enviadas ao servidor DNS especificado. O endereço recebido na resposta da consulta determina se o tráfego será ou não enviado pelo túnel.

webvpn context SSLVPN_CONTEXT

virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY inservice

policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

default-group-policy SSLVPN_POLICY

Etapa 9. Configurar um perfil de cliente (opcional)

Ao contrário dos ASAs, o Cisco IOS não tem uma interface GUI integrada que possa ajudar os administradores na criação do perfil do cliente. O perfil do cliente AnyConnect precisa ser criado/editado separadamente com o editor de perfil independente.

Dica: procure anyconnect-profileeditor-win-3.1.03103-k9.exe.

Execute estas etapas para que o roteador implante o perfil:

- Carregue-o no Flash do IOS com o uso de ftp/tftp.

- Use este comando para identificar o perfil que acabou de ser carregado:

crypto vpn annyconnect profile SSLVPN_PROFILE flash:test-profile.xml

Dica: nas versões do Cisco IOS anteriores à 15.2(1)T, este comando precisa ser usado: webvpn import svc profile <profile_name> flash:<profile.xml>.

No contexto, use este comando para vincular o perfil a esse contexto:

webvpn context SSLVPN_CONTEXT

policy group SSLVPN_POLICY

svc profile SSLVPN_PROFILE

Observação: use a Command Lookup Tool para obter mais informações sobre os comandos usados nesta seção.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

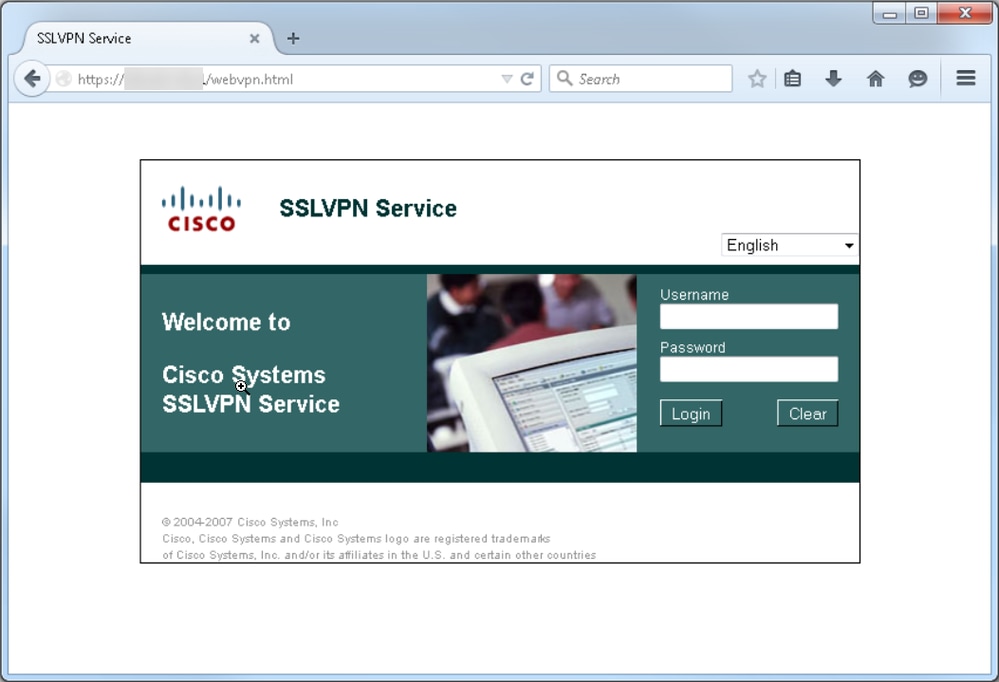

Uma vez concluída a configuração, quando você acessa o endereço e a porta do gateway pelo navegador, ele retorna à página inicial do WebVPN:

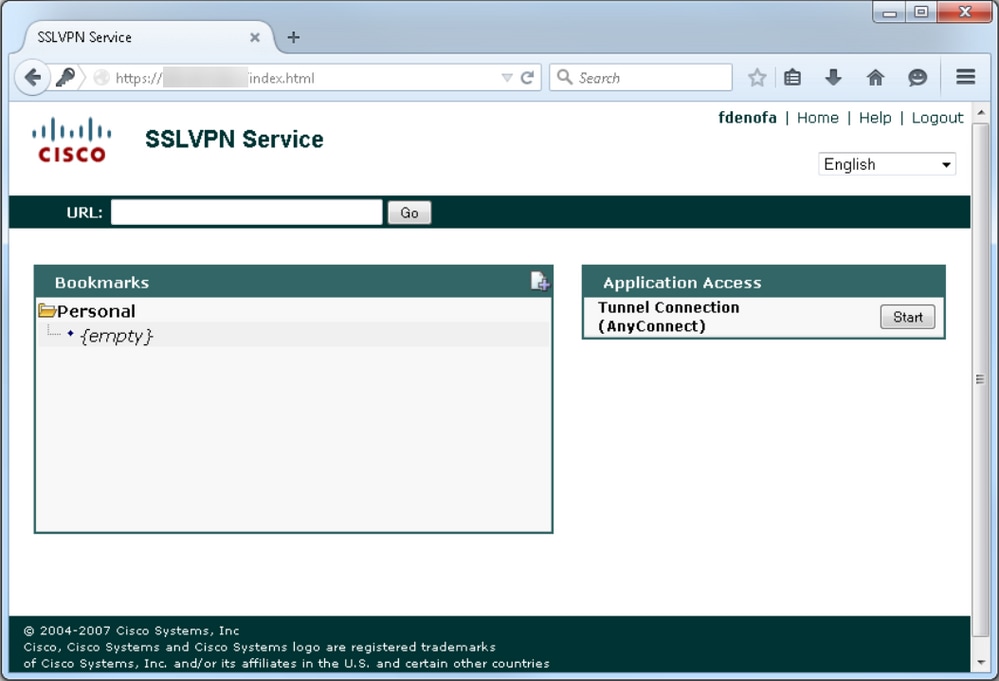

Após o login, a página inicial do WebVPN é exibida. Em seguida, clique em Tunnel Connection (AnyConnect). Quando o Internet Explorer é usado, o AtiveX é usado para enviar e instalar o cliente AnyConnect. Se não for detectado, o Java será usado. Todos os outros navegadores usam Java imediatamente.

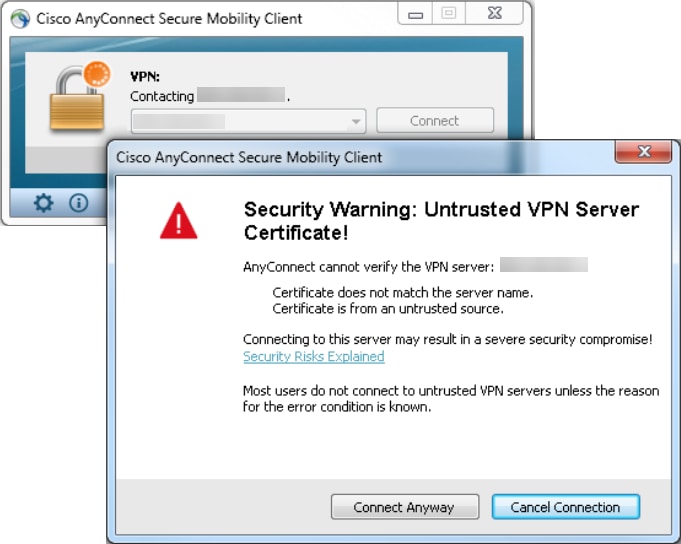

Uma vez concluída a instalação, o AnyConnect tenta se conectar automaticamente ao gateway WebVPN. Como um certificado autoassinado é usado para que o gateway se identifique, vários avisos de certificado aparecem durante a tentativa de conexão. Eles são esperados e devem ser aceitos para que a conexão continue. Para evitar esses avisos de certificado, o certificado autoassinado apresentado deve ser instalado no repositório de certificados confiáveis da máquina cliente ou, se um certificado de terceiros for usado, o certificado da Autoridade de Certificação deverá estar no repositório de certificados confiáveis.

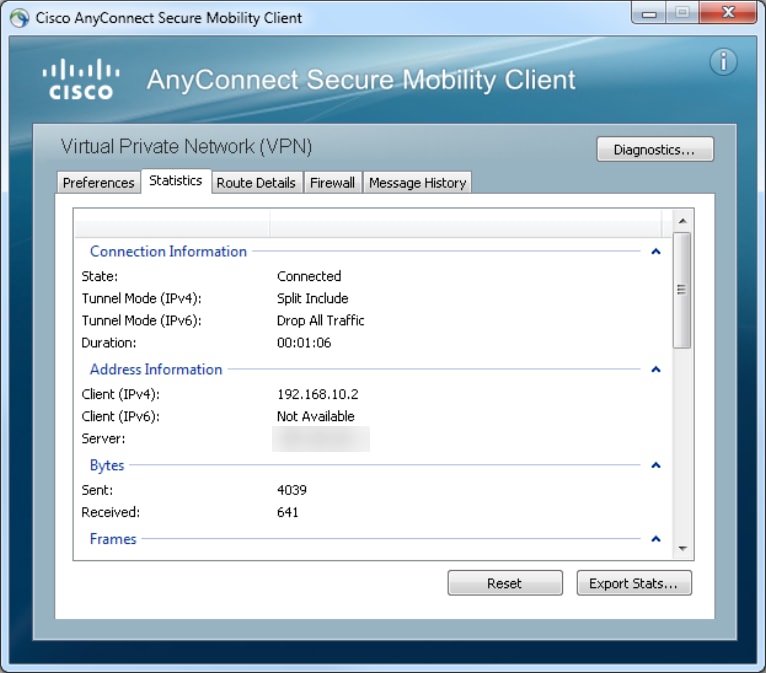

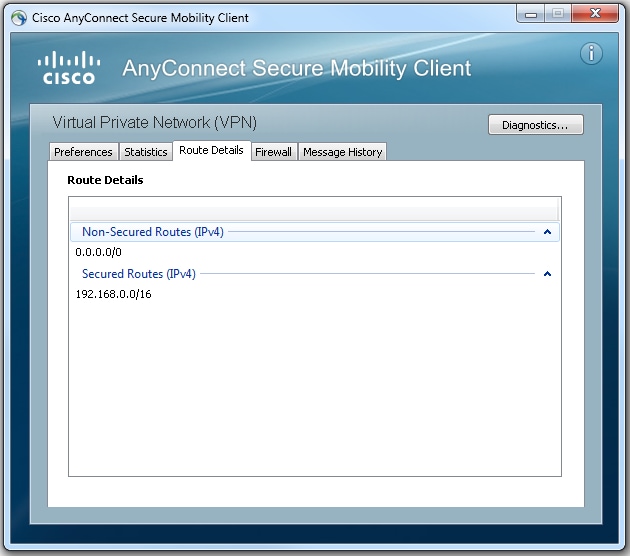

Quando a conexão concluir a negociação, clique no gear ícone no canto inferior esquerdo do AnyConnect, ele exibe algumas informações avançadas sobre a conexão. Nesta página, é possível exibir algumas estatísticas de conexão e detalhes de rota obtidos da ACL do túnel dividido na configuração da Política de Grupo.

Aqui está o resultado final da configuração de execução das etapas de configuração:

crypto pki trustpoint SSLVPN_TP_SELFSIGNED enrollment selfsigned serial-number subject-name cn=892_SELF_SIGNED_CERT revocation-check none rsakeypair SELF_SIGNED_RSA ! crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

crypto vpn anyconnect profile SSLVPN_PROFILE flash:test-profile.xml ! access-list 1 permit 192.168.0.0 0.0.255.255 ! ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 ! webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 ssl trustpoint SSLVPN_TP_SELFSIGNED inservice ! webvpn context SSLVPN_CONTEXT virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY

! ssl authenticate verify all inservice ! policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

svc profile SSLVPN_PROFILE default-group-policy SSLVPN_POLICY

Troubleshooting

Esta seção disponibiliza informações para a solução de problemas de configuração.

Há alguns componentes comuns que devem ser verificados quando você solucionar problemas de conexão do AnyConnect:

- Como o cliente deve apresentar um certificado, é um requisito que o certificado especificado no gateway WebVPN seja válido. Emitir um

show crypto pki certificate comando mostra informações que pertencem a todos os certificados no roteador. - Sempre que uma alteração é feita na configuração da WebVPN, é uma prática recomendada emitir um

no inservice e inservice no gateway e no Contexto. Isso garante que as alterações entrem em vigor corretamente. - Como mencionado anteriormente, é um requisito ter um PKG do AnyConnect para cada sistema operacional cliente que se conecta a esse gateway. Por exemplo, clientes Windows requerem um PKG do Windows, clientes Linux de 32 bits requerem um PKG do Linux de 32 bits e assim por diante.

- Quando você considera o cliente AnyConnect e a WebVPN baseada em navegador para usar SSL, para poder acessar a página inicial da WebVPN geralmente indica que o AnyConnect pode se conectar (suponha que a configuração pertinente do AnyConnect esteja correta).

O Cisco IOS oferece várias opções de WebVPN de depuração que podem ser usadas para solucionar problemas de conexões com falha. Esta é a saída gerada do comando debug WebVPN aaa, debug WebVPN tunnel e show WebVPN session em uma tentativa de conexão bem-sucedida:

fdenofa-892#show debugging WebVPN Subsystem: WebVPN AAA debugging is on WebVPN tunnel debugging is on WebVPN Tunnel Events debugging is on WebVPN Tunnel Errors debugging is on *May 26 20:11:06.381: WV-AAA: Nas Port ID set to 192.168.157.2. *May 26 20:11:06.381: WV-AAA: AAA authentication request sent for user: "VPNUSER"AAA returned status: 2 for session 37 *May 26 20:11:06.381: WV-AAA: AAA Authentication Passed! *May 26 20:11:06.381: WV-AAA: User "VPNUSER" has logged in from "192.168.157.2" to gateway "SSLVPN_GATEWAY" context "SSLVPN_CONTEXT" *May 26 20:11:12.265: *May 26 20:11:12.265: *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] CSTP Version recd , using 1 *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Allocating IP 192.168.10.9 from address-pool SSLVPN_POOL *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Using new allocated IP 192.168.10.9 255.255.255.0 *May 26 20:11:12.265: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:12.265: HTTP/1.1 200 OK *May 26 20:11:12.265: Server: Cisco IOS SSLVPN *May 26 20:11:12.265: X-CSTP-Version: 1 *May 26 20:11:12.265: X-CSTP-Address: 192.168.10.9 *May 26 20:11:12.269: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:12.269: X-CSTP-Keep: false *May 26 20:11:12.269: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:12.269: X-CSTP-Lease-Duration: 43200 *May 26 20:11:12.269: X-CSTP-MTU: 1280 *May 26 20:11:12.269: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:12.269: X-CSTP-DPD: 300 *May 26 20:11:12.269: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Session-Timeout: 0 *May 26 20:11:12.269: X-CSTP-Keepalive: 30 *May 26 20:11:12.269: X-DTLS-Session-ID: 85939A3FE33ABAE5F02F8594D56DEDE389F6FB3C9EEC4D211EB71C0820DF8DC8 *May 26 20:11:12.269: X-DTLS-Port: 443 *May 26 20:11:12.269: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:12.269: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:12.269: X-DTLS-DPD: 300 *May 26 20:11:12.269: X-DTLS-KeepAlive: 30 *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: [WV-TUNL-EVT]:[8A3AE410] For User VPNUSER, DPD timer started for 300 seconds *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd a Req Cntl Frame (User VPNUSER, IP 192.168.10.9) Severity ERROR, Type CLOSE_ERROR Text: reinitiate tunnel to negotiate a different MTU *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd Close Error Frame *May 26 20:11:14.105: *May 26 20:11:14.105: *May 26 20:11:14.105: [WV-TUNL-EVT]:[8A3AE690] CSTP Version recd , using 1 *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Tunnel Client reconnecting removing existing tunl ctx *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE410] Closing Tunnel Context 0x8A3AE410 for Session 0x8A3C2EF8 and User VPNUSER *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Reusing IP 192.168.10.9 255.255.255.0 *May 26 20:11:14.109: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:14.109: HTTP/1.1 200 OK *May 26 20:11:14.109: Server: Cisco IOS SSLVPN *May 26 20:11:14.109: X-CSTP-Version: 1 *May 26 20:11:14.109: X-CSTP-Address: 192.168.10.9 *May 26 20:11:14.109: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:14.109: X-CSTP-Keep: false *May 26 20:11:14.109: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:14.113: X-CSTP-Lease-Duration: 43200 *May 26 20:11:14.113: X-CSTP-MTU: 1199 *May 26 20:11:14.113: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:14.113: X-CSTP-DPD: 300 *May 26 20:11:14.113: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Session-Timeout: 0 *May 26 20:11:14.113: X-CSTP-Keepalive: 30 *May 26 20:11:14.113: X-DTLS-Session-ID: 22E54D9F1F6344BCB5BB30BC8BB3737907795E6F3C3665CDD294CBBA1DA4D0CF *May 26 20:11:14.113: X-DTLS-Port: 443 *May 26 20:11:14.113: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:14.113: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:14.113: X-DTLS-DPD: 300 *May 26 20:11:14.113: X-DTLS-KeepAlive: 30 *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: [WV-TUNL-EVT]:[8A3AE690] For User VPNUSER, DPD timer started for 300 seconds fdenofa-892#show webvpn session user VPNUSER context SSLVPN_CONTEXT Session Type : Full Tunnel Client User-Agent : AnyConnect Windows 3.1.08009 Username : VPNUSER Num Connection : 5 Public IP : 192.168.157.2 VRF Name : None Context : SSLVPN_CONTEXT Policy Group : SSLVPN_POLICY Last-Used : 00:00:00 Created : *16:11:06.381 EDT Tue May 26 2015 Session Timeout : Disabled Idle Timeout : 2100 DNS primary serve : 8.8.8.8 DPD GW Timeout : 300 DPD CL Timeout : 300 Address Pool : SSLVPN_POOL MTU Size : 1199 Rekey Time : 3600 Rekey Method : Lease Duration : 43200 Tunnel IP : 192.168.10.9 Netmask : 255.255.255.0 Rx IP Packets : 0 Tx IP Packets : 42 CSTP Started : 00:00:13 Last-Received : 00:00:00 CSTP DPD-Req sent : 0 Virtual Access : 2 Msie-ProxyServer : None Msie-PxyPolicy : Disabled Msie-Exception : Split Include : ACL 1 Client Ports : 17462 17463 17464 17465 17471

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

07-Mar-2024

|

Adicionada observação sobre o AnyConnect ser renomeado para Cisco Secure Client. |

1.0 |

22-Jun-2016

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Frank DeNofaEngenheiro do Cisco TAC

- Rich HenryEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback