Anyconnect Client para ASA com Uso de DHCP para Atribuição de Endereço

Contents

Introdução

Este documento descreve como configurar o Cisco 5500-X Series Adaptive Security Appliance (ASA) para fazer com que o servidor DHCP forneça o endereço IP do cliente a todos os clientes do Anyconnect com o uso do Adaptive Security Device Manager (ASDM) ou CLI.

Pré-requisitos

Requisitos

Este documento pressupõe que o ASA esteja totalmente operacional e configurado para permitir que o Cisco ASDM ou CLI faça alterações de configuração.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

Firewall de próxima geração Cisco ASA 5500-X versão 9.2(1)

Adaptive Security Device Manager versão 7.1(6)

Cisco AnyConnect Secure Mobility Client 3.1.05152

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Produtos Relacionados

Essa configuração também pode ser usada com o Cisco ASA Security Appliance 5500 Series versão 7.x ou posterior.

Informações de Apoio

Os VPNs de Acesso Remoto atendem ao requisito de força de trabalho móvel para conectar com segurança a rede da organização. Os usuários móveis podem configurar uma conexão segura usando o software Cisco Anyconnect Secure Mobility Client. O Cisco Anyconnect Secure Mobility Client inicia uma conexão com um dispositivo de local central configurado para aceitar essas solicitações. Neste exemplo, o dispositivo do local central é um ASA 5500-X Series Adaptive Security Appliance que usa mapas de criptografia dinâmicos.

No gerenciamento de endereços do Security Appliance, você precisa configurar endereços IP que conectem um cliente a um recurso na rede privada, através do túnel, e permitir que o cliente funcione como se estivesse diretamente conectado à rede privada.

Além disso, você está lidando apenas com os endereços IP privados que são atribuídos aos clientes. Os endereços IP atribuídos a outros recursos na sua rede privada fazem parte das suas responsabilidades de administração de rede, não do gerenciamento de VPN. Portanto, quando os endereços IP são discutidos aqui, Cisco significa aqueles endereços IP disponíveis em seu esquema de endereçamento de rede privada que permitem que o cliente funcione como um ponto final de túnel.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

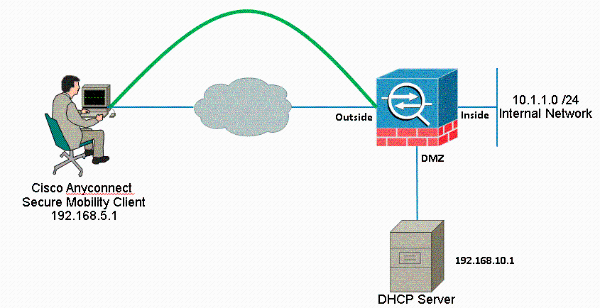

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Configurar o Cisco Anyconnect Secure Mobility Client

Procedimento ASDM

Conclua estas etapas para configurar a VPN de acesso remoto:

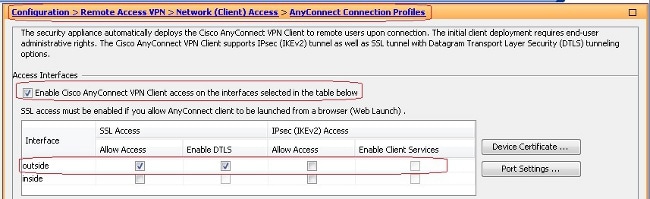

- Ative o WebVPN.

- Selecione Configuration > Remote Access VPN > Network (Client) Access > SSL VPN Connection Profiles e, sob Access Interfaces, clique nas caixas de seleção Allow Access e Enable DTLS para a interface externa. Além disso, marque a caixa de seleção Habilitar o Cisco AnyConnect VPN Client ou o acesso ao SSL VPN Client legado na interface selecionada nesta tabela para habilitar o SSL VPN na interface externa.

- Clique em Apply.

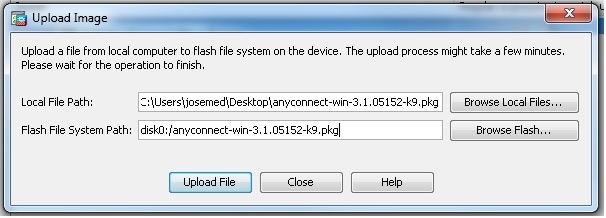

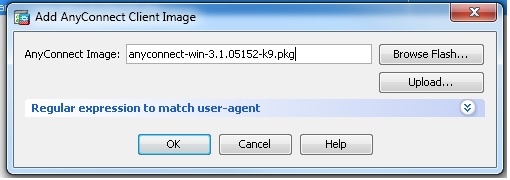

- Escolha Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Client Software > Add para adicionar a imagem do Cisco AnyConnect VPN Client da memória flash do ASA, como mostrado.

Configuração via CLI Equivalente:ciscoasa(config)#webvpn

ciscoasa(config-webvpn)#enable outside

ciscoasa(config-webvpn)#anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

ciscoasa(config-webvpn)#tunnel-group-list enable

ciscoasa(config-webvpn)#anyconnect enable

- Selecione Configuration > Remote Access VPN > Network (Client) Access > SSL VPN Connection Profiles e, sob Access Interfaces, clique nas caixas de seleção Allow Access e Enable DTLS para a interface externa. Além disso, marque a caixa de seleção Habilitar o Cisco AnyConnect VPN Client ou o acesso ao SSL VPN Client legado na interface selecionada nesta tabela para habilitar o SSL VPN na interface externa.

- Configure a Política de Grupo.

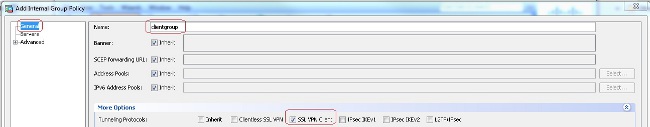

- Selecione Configuration > Remote Access VPN > Network (Client) Access > Group Policies para criar uma política de grupo interna clientgroup. Na guia General, marque a caixa de seleção SSL VPN Client para ativar o SSL como protocolo de tunelamento.

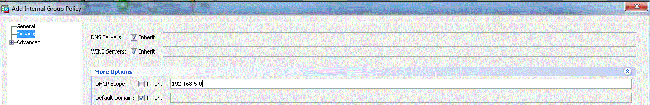

- Configure o escopo de rede DHCP na guia Servers, escolha More Options para configurar o escopo DHCP para que os usuários sejam atribuídos automaticamente.

Configuração via CLI Equivalente:ciscoasa(config)#group-policy clientgroup internal

ciscoasa(config)#group-policy clientgroup attributes

ciscoasa(config-group-policy)#vpn-tunnel-protocol ssl-client

ciscoasa(config-group-policy)#

- Selecione Configuration > Remote Access VPN > Network (Client) Access > Group Policies para criar uma política de grupo interna clientgroup. Na guia General, marque a caixa de seleção SSL VPN Client para ativar o SSL como protocolo de tunelamento.

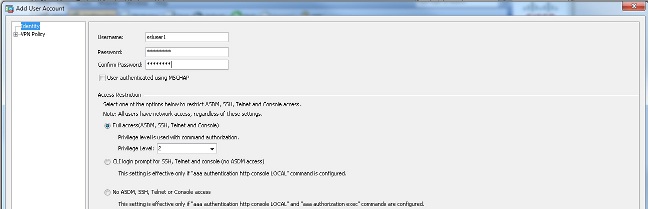

- Escolha Configuration > Remote Access VPN > AAA/Local Users > Local Users > Add para criar uma nova conta de usuário ssluser1. Clique em OK e, em seguida, em Apply.

Configuração via CLI Equivalente:

ciscoasa(config)#username ssluser1 password asdmASA

- Configure o Grupo de Túneis.

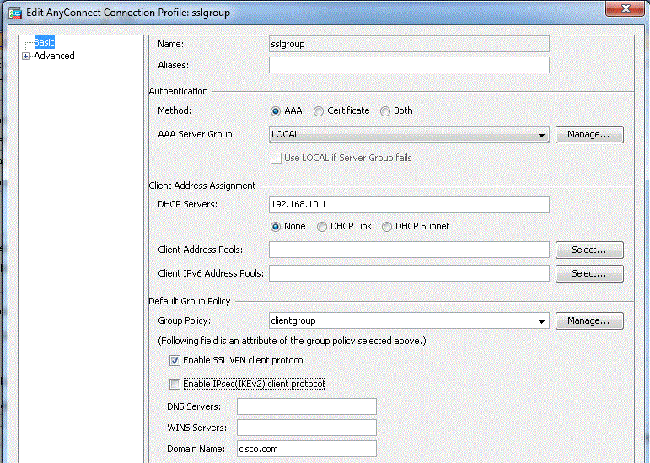

- Escolha Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Connection Profiles > Add para criar um novo grupo de túneis sslgroup.

- Na guia Basic, você pode executar a lista de configurações como mostrado:

- Nomeie o grupo de túneis como sslgroup.

- Forneça o endereço IP do servidor DHCP no espaço fornecido para Servidores DHCP.

- Em Default Group Policy, escolha a política de grupo clientgroup na lista suspensa Group Policy.

- Configure o link DHCP ou a sub-rede DHCP.

- Na guia Advanced > Group Alias/Group URL, especifique o nome do alias do grupo como sslgroup_users e clique em OK.

Configuração via CLI Equivalente:ciscoasa(config)#tunnel-group sslgroup type remote-access

ciscoasa(config)#tunnel-group sslgroup general-attributes

ciscoasa(config-tunnel-general)#dhcp-server 192.168.10.1

ciscoasa(config-tunnel-general)#default-group-policy clientgroup

ciscoasa(config-tunnel-general)#exit

ciscoasa(config)#tunnel-group sslgroup webvpn-attributes

ciscoasa(config-tunnel-webvpn)#group-alias sslgroup_users enable

- Escolha Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Connection Profiles > Add para criar um novo grupo de túneis sslgroup.

Seleção de sub-rede ou de link

O suporte de proxy DHCP para RFC 3011 e RFC 3527 é um recurso introduzido nas versões 8.0.5 e 8.2.2 e tem sido suportado em versões posteriores.

- O RFC 3011 define uma nova opção de DHCP, a opção de seleção de sub-rede, que permite que o cliente DHCP especifique a sub-rede na qual alocar um endereço. Essa opção tem precedência sobre o método que o servidor DHCP usa para determinar a sub-rede na qual selecionar um endereço.

- O RFC 3527 define uma nova subopção de DHCP, a subopção de seleção de link, que permite que o cliente DHCP especifique o endereço ao qual o servidor DHCP deve responder.

Em termos do ASA, esses RFCs permitirão que um usuário especifique um dhcp-network-scope para a Atribuição de endereço DHCP que não seja local para o ASA, e o servidor DHCP ainda poderá responder diretamente à interface do ASA. Os diagramas abaixo devem ajudar a ilustrar o novo comportamento. Isso permitirá o uso de escopos não locais sem ter que criar uma rota estática para esse escopo em sua rede.

Quando o RFC 3011 ou o RFC 3527 não está habilitado, a troca de Proxy DHCP é semelhante a esta:

Com qualquer um desses RFCs habilitado, a troca será semelhante a essa, e o cliente VPN ainda receberá um endereço na sub-rede correta:

Configurar o ASA com o uso da CLI

Conclua estes passos para configurar o servidor DHCP para fornecer o endereço IP aos clientes VPN a partir da linha de comando. Consulte Cisco ASA 5500 Series Adaptive Security Appliances-Referências de Comandos para obter mais informações sobre cada comando usado.

ASA# show run

ASA Version 9.2(1)

!

!--- Specify the hostname for the Security Appliance.

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

!--- Configure the outside and inside interfaces.

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 192.168.1.1 255.255.255.0

!

interface GigabitEthernet0/2

nameif DMZ

security-level 50

ip address 192.168.10.2 255.255.255.0

!--- Output is suppressed.

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa802-k8.bin

ftp mode passive

object network obj-10.1.1.0

subnet 10.1.1.0 255.255.255.0

object network obj-192.168.5.0

subnet 192.168.5.0 255.255.255.0

pager lines 24

logging enable

logging asdm informational

mtu inside 1500

mtu outside 1500

mtu dmz 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

!--- Specify the location of the ASDM image for ASA to fetch the image

for ASDM access.

asdm image disk0:/asdm-716.bin

no asdm history enable

arp timeout 14400

nat (inside,outside) source static obj-10.1.1.0 obj-10.1.1.0 destination static

obj-192.168.5.0 obj-192.168.5.0

!

object network obj-10.1.1.0

nat (inside,outside) dynamic interface

route outside 0.0.0.0 0.0.0.0 192.168.1.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 0.0.0.0 0.0.0.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet timeout 5

ssh timeout 5

console timeout 0

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

!

!--- Enable webvpn and specify an Anyconnect image

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy clientgroup internal

group-policy clientgroup attributes

!--- define the DHCP network scope in the group policy.This configuration is Optional

dhcp-network-scope 192.168.5.0

!--- In order to identify remote access users to the Security Appliance,

!--- you can also configure usernames and passwords on the device.

username ssluser1 password ffIRPGpDSOJh9YLq encrypted

!--- Create a new tunnel group and set the connection

!--- type to remote-access.

tunnel-group sslgroup type remote-access

!--- Define the DHCP server address to the tunnel group.

tunnel-group sslgroup general-attributes

default-group-policy clientgroup

dhcp-server 192.168.10.1

!--- If the use of RFC 3011 or RFC 3527 is required then the following command will

enable support for them

tunnel-group sslgroup general-attributes

dhcp-server subnet-selection (server ip) (3011)

hcp-server link-selection (server ip) (3527)

!--- Configure a group-alias for the tunnel-group

tunnel-group sslgroup webvpn-attributes

group-alias sslgroup_users enable

prompt hostname context

Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d

: end

ASA#

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

12-Mar-2015

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback