Introdução

Sempre nos esforçamos para melhorar e expandir a inteligência de ameaças para nossa tecnologia de proteção avançada contra malware (AMP). No entanto, se a sua solução AMP não acionou um alerta ou disparou um alerta incorretamente, você poderá tomar algumas medidas para evitar qualquer impacto adicional no seu ambiente. Este documento fornece uma diretriz sobre esses itens de ação.

Descrição

Ações imediatas

Se você acredita que sua solução AMP não protegeu sua rede de uma ameaça, execute as seguintes ações imediatamente:

- Isole as máquinas suspeitas do restante da rede. Isso pode incluir desligar a máquina ou desconectá-la fisicamente da rede.

- Anote as informações importantes sobre a infecção, como o horário em que a máquina pode estar infectada, as atividades do usuário nas máquinas suspeitas etc.

Aviso: não apague ou recrie a máquina. Ele elimina as chances de encontrar o software ou os arquivos ofensivos durante a investigação forense ou o processo de solução de problemas.

Análise

- Use o recurso Device Trajetory para iniciar sua própria investigação. A trajetória do dispositivo é capaz de armazenar aproximadamente os 9 milhões de eventos de arquivos mais recentes. A trajetória do dispositivo da AMP para endpoints é muito útil para rastrear arquivos ou processos que levaram a uma infecção.

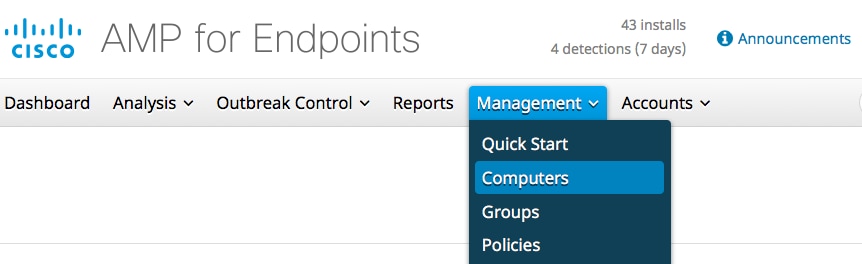

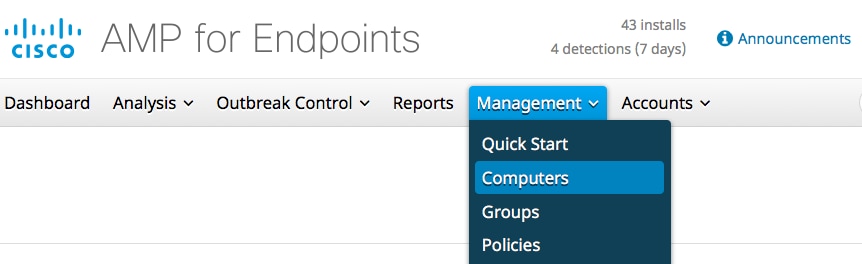

No painel, navegue até Gerenciamento > Computadores.

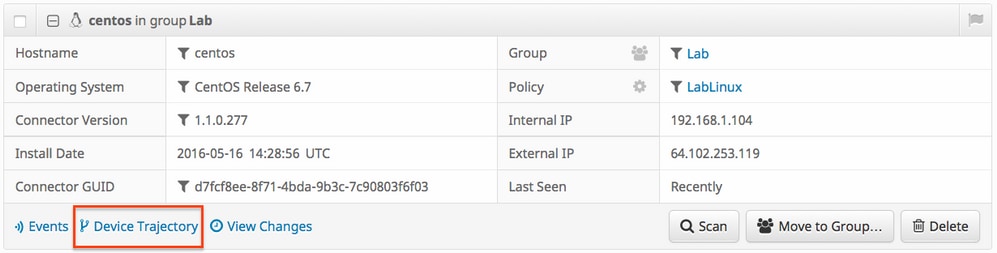

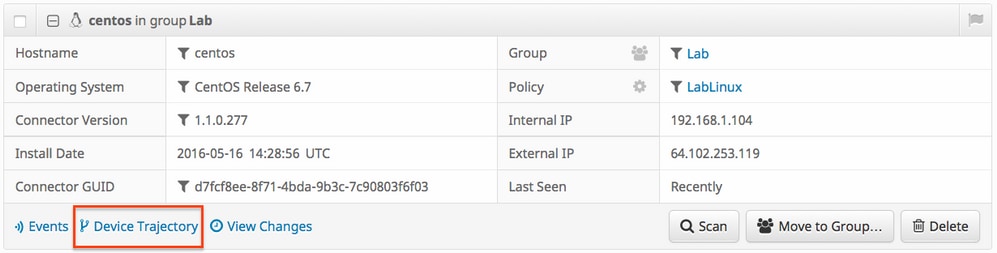

Localize a máquina suspeita e expanda o registro dessa máquina. Clique na opção Device Trajetory.

-

Se você encontrar algum arquivo ou hash suspeito, adicione-o às suas listas de detecção personalizadas. O AMP para endpoints pode usar uma lista de detecção personalizada para tratar um arquivo ou hash como mal-intencionado. Essa é uma ótima maneira de fornecer cobertura de intervalo de parada para evitar mais impacto.

Análise da Cisco

- Submeta amostras suspeitas para análise dinâmica. Você pode submetê-las manualmente em Análise > Análise de Arquivo no painel. O AMP para endpoints inclui recursos de análise dinâmica que geram um relatório do comportamento do arquivo do Threat Grid. Isso também tem o benefício de fornecer o arquivo para a Cisco caso seja necessária uma análise adicional por parte de nossa equipe de pesquisa.

-

Se você suspeitar de qualquer detecção de falso positivo ou falso negativo em sua rede, recomendamos que você utilize a funcionalidade personalizada da lista negra ou da lista branca para seus produtos AMP. Ao entrar em contato com o Cisco Technical Assistance Center (TAC), forneça as seguintes informações para análise:

- O hash SHA256 do arquivo.

- Uma cópia do arquivo, se possível.

- Informações sobre o arquivo, como sua origem e por que ele precisa estar no ambiente.

- Explique por que você acredita que isso seja um falso positivo ou um falso negativo.

- Se precisar de ajuda para mitigar uma ameaça ou executar a triagem do seu ambiente, você precisará envolver a equipe de resposta a incidentes do Cisco Talos (CTIR) especializada na criação de planos de ação, pesquisa de máquinas infectadas e utilização de ferramentas ou recursos avançados para mitigar um ataque ativo.

Note: O Cisco Technical Assistance Center (TAC) não oferece assistência com esse tipo de contrato.

O CTIR pode ser contatado aqui. Esse é um serviço pago a partir de US$ 60.000, a menos que sua empresa tenha um responsável pela retenção para serviços de resposta a incidentes da Cisco. Depois de contratados, eles fornecerão informações adicionais sobre os serviços e abrirão um caso para o incidente. Recomendamos também que você faça um acompanhamento com seu gerente de contas da Cisco para que ele possa fornecer orientações adicionais sobre o processo.

Artigos relacionados

Feedback

Feedback