Solucionar erros de pesquisa na nuvem e problemas de filtragem de URL

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve os possíveis problemas relacionados à filtragem de URL e aos erros de pesquisa na nuvem.

Pré-requisitos

O recurso de filtragem de URL no FireSIGHT Management Center permite gravar uma condição em uma regra de controle de acesso para determinar o tráfego que atravessa uma rede com base em solicitações de URL não criptografadas pelos hosts monitorados.

Antes de começar com a parte de configuração, é importante verificar a disponibilidade da licença de filtragem de URL e verificar se ela foi corretamente instalada e ativada no sistema FireSIGHT. Adicione condições de URL baseadas em categoria e reputação às regras de controle de acesso. No entanto, sem uma licença de filtragem de URL, você não pode aplicar a política de controle de acesso aos dispositivos gerenciados.

Requisitos

A Cisco recomenda que você tenha o conhecimento destes tópicos:

- Conhecimento da tecnologia Firepower.

- Conhecimento básico do FireSIGHT Management Center (FMC).

Componentes Utilizados

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

As informações neste documento são baseadas nestas versões de software e hardware:

- Módulos ASA FirePower (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X ) executando a versão de software a partir das versões 5.3, 5.4 e posteriores

- Módulo ASA FirePower (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X) executando a versão de software a partir de 5.3, 5.4 , 6.0.0 e superior

- Todos os Cisco FirePower 7000 Series e Cisco FirePOyouR 8000 Series

- FS 750 , FS 1500 , FS 3500 , FireSIGHT Management Center FS2000, FS4000 ou dispositivo virtual com todas as versões de software.

Configurar

Consulte o seguinte artigo para começar com as configurações iniciais .

Como verificar as falhas de pesquisa de nuvem e problemas de conectividade

Verifique os erros de pesquisa na nuvem usando essas etapas de solução de problemas com base no cenário.

Etapa 1. Resolução DNS

O FireSIGHT Management Center se comunica com os seguintes servidores durante a execução do processo de pesquisa na nuvem.

database.brightcloud.com service.brightcloud.com

Como primeiro pré-requisito para gerenciar essa conexão , você precisa se certificar de que ambos os servidores sejam permitidos nos firewalls. Se as conexões forem permitidas, verifique-as usando o seguinte comando nslookup para confirmar se os servidores são capazes de resolver os nomes sem nenhuma falha.

root@123:#nslookup service.brightcloud.com

root@123:#nslookup database.brightcloud.com

Etapa 2. Conectividade de porta

Depois de confirmar a conectividade do domínio , você precisa verificar a conectividade desses domínios com as portas necessárias.

Os FireSIGHT Systems usam as portas 443/HTTPS e 80/HTTP para se comunicar com os serviços em nuvem. Verifique a conectividade com as portas 80 e 443 usando o comando telnet. O banco de dados de URL é baixado com database.brightcloud.com na porta 443, enquanto as consultas de URL desconhecidas são feitas com service.brigthcloud.com na porta 80.

root@123:#telnet service.brightcloud.com 80

root@123:#telnet database.brightcloud.com 80

root@123:#telnet database.brightcloud.com 443

Se a comunicação telnet for bem-sucedida, uma das saídas será semelhante a:

Connected to service.brightcloud.com. Escape character is '^]'.

Observação: Telnet removido para service.brightcloud.com por 443, já que nunca se conecta por design.

| Informações internas da Cisco

|

O dispositivo tenta se conectar a BcapServer (service.brightcloud.com) em BcapPort (80) e DbServer (database.brightcloud.com) em SslPort (443).

Se essas tentativas de conexão falharem, o banco de dados de URL não será baixado.

Etapa 3. Verificação de Download de Arquivo

Depois de confirmar a conectividade do domínio com as portas necessárias , você deve verificar se o download dos seguintes arquivos foi concluído no equipamento.

root@123:#ls /var/sf/cloud_download/

root@123:#lsof | grep bcdb SFDataCor 2516 root mem REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc SFDataCor 2516 root mem REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 SFDataCor 2516 root mem REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx SFDataCor 2516 root 54u REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 SFDataCor 2516 root 55u REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc SFDataCor 2516 root 61u REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2541 sfsnort mem REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2541 sfsnort mem REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2541 sfsnort mem REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2541 sfsnort 15u REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2541 sfsnort 16u REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2541 sfsnort 25u REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2542 sfsnort mem REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2542 sfsnort mem REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2542 sfsnort mem REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2542 sfsnort 15u REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2542 sfsnort 16u REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2542 sfsnort 25u REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2543 sfsnort mem REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2543 sfsnort mem REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2543 sfsnort mem REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2543 sfsnort 16u REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2543 sfsnort 25u REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2543 sfsnort 29u REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2549 sfsnort mem REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2549 sfsnort mem REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2549 sfsnort mem REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx snort 2549 sfsnort 16u REG 0,11 480000000 573211 /dev/shm/Global.bcdb1 snort 2549 sfsnort 25u REG 0,11 129531946 573212 /dev/shm/Global.bcdb1acc snort 2549 sfsnort 29u REG 0,11 262144 573213 /dev/shm/Global.bcdb1cacheinx

root@123:#pidof snort 2549 2543 2542 2541

Quando a instalação local do conjunto de dados de URL estiver concluída, o arquivo chamado full_bcdb_rep_4.xxx.bin estará presente no diretório /var/sf/cloud_download.

root@123:# ls /var/sf/cloud_download/full_bcdb_rep_4.* -rw-r--r-- 1 root root 429M Mar 14 03:07 full_bcdb_rep_4.494.bin

Etapa 4. Reiniciar o SFDC

Se alguns dos arquivos não forem baixados completamente ou se estiverem ausentes deste local de pasta, será necessário reiniciar os serviços a seguir para obter o download completo do arquivo.

root@123:# pmtool restartbyid SFDataCorrelator

Etapa 5. Reiniciar instância do Snort

root@123:# pmtool restartbytype snort

Etapa 6. Reiniciar o serviço CloudAgent

root@123:# pmtool restartbyid CloudAgent

Depois de reiniciar os serviços necessários , você precisa tentar atualizar a URL novamente a partir do Firesight Management Center.

| Informações internas da Cisco Se o download do arquivo falhar novamente , verifique as mensagens de erro exibidas no seguinte local.

Consulte para saber mais sobre os códigos de erro. Arquivos necessários para o serviço Brightcloud bem-sucedido.

|

Verifique também o arquivo urldb_log para verificar as saídas. Quando o CloudAgent estiver atualizado , você poderá ver a seguinte saída .

root@123:# cd /var/log/

root@123:# tail -900f urldb_log

Jun 2 05:40:51 gw-iaps-01 SF-IMS[3769]: [3808] CloudAgent:CloudAgent [INFO] Nothing to do, up to date

Jun 2 05:40:53 gw-iaps-01 SF-IMS[3769]: [3808] CloudAgent:CloudAgent [INFO] Nothing to do, up to date

Jun 2 05:41:00 gw-iaps-01 SF-IMS[3769]: [3808] CloudAgent:CloudAgent [INFO] Nothing to do, up to date

Jun 2 05:41:01 gw-iaps-01 SF-IMS[3769]: [3808] CloudAgent:CloudAgent [INFO] Nothing to do, up to date

Jun 2 05:45:07 gw-iaps-01 SF-IMS[3769]: [3808] CloudAgent:CloudAgent [INFO] Nothing to do, up to date

Passo 7. Executar captura de pacotes

Em alguns cenários, mesmo que o arquivo de log do CloudAgent pareça atualizado, o telnet para o seguinte falhou para conexões 443/HTTPS:

root@123:# telnet service.brightcloud.com 443 Trying 54.221.218.187... telnet: connect to address 54.221.218.187: Connection refused Trying 107.22.214.128... telnet: connect to address 107.22.214.128: Connection refused

Se você observar esses resultados, execute uma captura de pacote usando essas etapas.

1. SSH para o Firesight Management Center e elevar como usuário raiz com:

sudo su -

2. Execute o comando a seguir para iniciar a captura.

tcpdump -i

-s 0 -w /var/tmp/

port 443

Para adquirir as capturas especificamente para os serviços de nuvem , execute o comando no seguinte padrão . Certifique-se de fornecer a opção -s , caso contrário, o tamanho padrão do pacote será de 96 bytes, devido ao qual os pacotes serão truncados.

tcpdump -i <interface> -w testpcap1.pcap -s 9000 "host service.brightcloud.com or host database.brightcloud.com or host service2.brightcloud.com"

3. Se o problema for mais frequente, deixe a captura ser executada até que o alerta de integridade da falha reapareça. Seria bom se você executasse um telnet para ambas as portas durante a captura . (service.brightcloud e database.brightcloud).

4. Pare a captura e scp o arquivo para o servidor.

5. Na captura coletada , confirme se os pacotes para 443 estão disparando ou se estão sendo descartados.

Etapa 8. Abra um novo terminal e execute a depuração

Se os pacotes não forem descartados e você descobrir que os pacotes estão sendo disparados com êxito, é bem possível que o CloudAgent tenha baixado o banco de dados de URL, mas esteja falhando na pesquisa de alguns URLs desconhecidos específicos.

Enquanto a captura está em execução, você precisa abrir um novo terminal e executar uma depuração para o CloudAgent. Você precisaria desabilitar o processo CloudAgent para fazer isso.

Execute as seguintes etapas para iniciar as depurações no Firesight Management Center

Coloque o agente de nuvem no modo de depuração desabilitando o serviço CloudAgent.

root@123:# pmtool disablebyid CloudAgent

Execute o comando Depurar para o CloudAgent

root@123:# CloudAgent --debug --config /etc/sf/cloudagent.conf --peers-config /etc/sf/device_cap.conf --ccfg /etc/sf/bca.cfg

Depois de capturar dados suficientes, interrompa a depuração encerrando o processo CloudAgent com o comando a seguir e, em seguida, reabilitando o serviço CloudAgent.

root@123:# pkill -15 CloudAgent

root@123:# pmtool enablebyid CloudAgent

A saída da depuração é semelhante a esta:

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Setting debug level to 1

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Processing configuration '/etc/sf/cloudagent.conf'

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Processing peer list configuration '/etc/sf/device_cap.conf'

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Processing cloud config file '/etc/sf/bca.cfg'

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set cloud poll time to 1800

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set queue memcap to 50485760

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set persistent cache memcap to 524288000

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set request cache memcap to 50485760

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set ip reputation max download size to 536870912

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set ip reputation max redirects to 2

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set ip reputation connection time out to 5

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set ip reputation max download size to 600

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] Set ip reputation auto update time to 7200

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] config file = /etc/sf/cloudagent.conf

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [INFO] pid file = /var/sf/run/CloudAgent.pid

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:158:ProcessConfiguration(): Local authority is 5fe379a0-a765-11e4-b74e-eef0c3580dec

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:250:auth_license_init(): Initializing license /etc/sf/license

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:256:readSigFile(): File I/O problem for /etc/sf/license: No such file or directory

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:263:auth_license_init(): Can't read signature file

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:250:auth_license_init(): Initializing license /etc/sf/license.d/57b856615f0d4649da3fc262d8fbc3fa.lic

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:277:readSigFile(): old_length is 918, new length is 669

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:543:verifyBuffer(): The length of the buffer, less the signature is 154

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:544:verifyBuffer(): The length of the signature is 512

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:629:rsa_verify(): Checking hash signature

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:638:rsa_verify(): Possible old license format, trying alternate method

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:562:verifyBuffer(): Found valid signature: sf_new.pub

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] key.c:595:verifyBuffer(): Valid signature

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:291:auth_license_init(): Valid signature

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1103:load_kvp(): Calling initToken with l->buffer_length=669

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = model, kvp->value = 0x42

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = expires, kvp->value = forever

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = node, kvp->value = 00:50:56:91:44:6B

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = serial_number, kvp->value = 74245185

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = feature_id, kvp->value = 0xC

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1121:load_kvp(): kvp->token = model_info, kvp->value = 66E:50000:HOST,66E:50000:USER

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:421:auth_license_validate_license(): license mac 00:50:56:91:44:6B

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1345:auth_search_for_matching_mac(): Compare 00:50:56:91:44:6B license mac 00:50:56:91:44:6B

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:447:auth_license_validate_license(): local model is 66, license model = 66

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:463:auth_license_validate_license(): feature license 0xC

Jul 20 05:36:23 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:250:auth_license_init(): Initializing license /etc/sf/license.d/c4d0c77c3c574ec3bc45cfb3d5aa8b0c.lic

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:421:auth_license_validate_license(): license mac 00:50:56:91:44:6B

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:1345:auth_search_for_matching_mac(): Compare 00:50:56:91:44:6B license mac 00:50:56:91:44:6B

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:437:auth_license_validate_license(): now is 1437370584, license time is 1452402889

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:447:auth_license_validate_license(): local model is 66, license model = 66

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:463:auth_license_validate_license(): feature license 0xB

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:AUTH [DEBUG] license.c:564:auth_license_validate_license(): Got URL License type: SUBSCRIPTION

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:405:GetURLFilteringLicenseInfo(): URLFiltering License: /etc/sf/license.d/aa434b92b62bc5982e2603b59e9fe06e.lic

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:479:Get

URLFilteringLicenseInfo(): count for model 72H(URLFilter) is 2

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:171:ProcessConfiguration(): total 2 URL Filtering Licenses

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:111:add_peer(): Adding peer e8590790-b18e-11e4-9098-ed176e943d42 to peer list

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:118:add_peer(): The peer version for peer e8590790-b18e-11e4-9098-ed176e943d42 is 0

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:344:ProcessURLFilteringPeers(): URLFiltering peers are *************************

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:151:PrintPeers(): peer 'e8590790-b18e-11e4-9098-ed176e943d42' and peer status is 2 and version 5.3 is 0

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:346:ProcessURLFilteringPeers(): URLFiltering peers are *************************

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:111:add_peer(): Adding peer bfc13f04-b0e5-11e4-9c85-a922b39543ad to peer list

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:118:add_peer(): The peer version for peer bfc13f04-b0e5-11e4-9c85-a922b39543ad is 0

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:344:ProcessURLFilteringPeers(): URLFiltering peers are *************************

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:151:PrintPeers(): peer 'e8590790-b18e-11e4-9098-ed176e943d42' and peer status is 2 and version 5.3 is 0

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:DM_peers [DEBUG] DM_peers.c:151:PrintPeers(): peer 'bfc13f04-b0e5-11e4-9c85-a922b39543ad' and peer status is 2 and version 5.3 is 0

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:346:ProcessURLFilteringPeers(): URLFiltering peers are *************************

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:350:ProcessURLFilteringPeers(): no URL Filtering Licenses available

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:cloud_config [DEBUG] config.c:178:ProcessConfiguration(): Peers Configuration read, 0 URL Filtering Licenses remaining

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:SFTL [DEBUG] SSLSupport.c:26:init_OpenSSL(): Loading error strings

Jul 20 05:36:24 bne-fsm-01 SF-IMS[27417]: [27417] CloudAgent:CloudAgent [DEBUG] CloudAgent.cpp:278:main(): Started

Etapa 9. Executar testes

Se a depuração parecer correta, bem como os logs de bd da url também declararem que nada deve ser atualizado, você terá que executar mais um teste para confirmar se o alerta de pesquisa em nuvem disparado é um falso positivo ou não .

Para executar o teste a seguir, você deve organizar uma janela de manutenção .

Teste -1

Faça backup dos arquivos bcdb do FireSIGHT Management Center e do Firepower.

Os arquivos para os quais você precisa executar o backup estão disponíveis no seguinte local.

root@123:# cd /var/sf/cloud_download/

Mova os arquivos desse local para um local diferente no FireSIGHT Management Center e no Firepower.

Depois de fazer o backup, remova os arquivos bcdb dos locais /var/sf/cloud_download/ e execute um download forçado do banco de dados executando as próximas etapas.

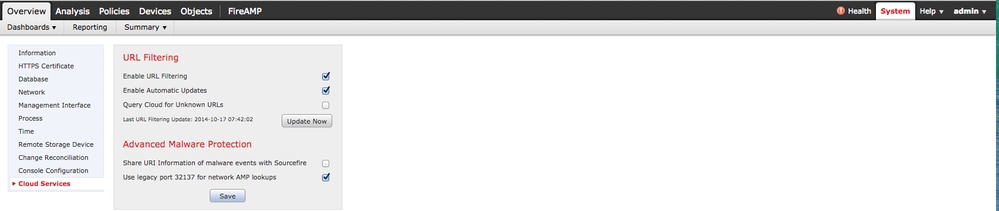

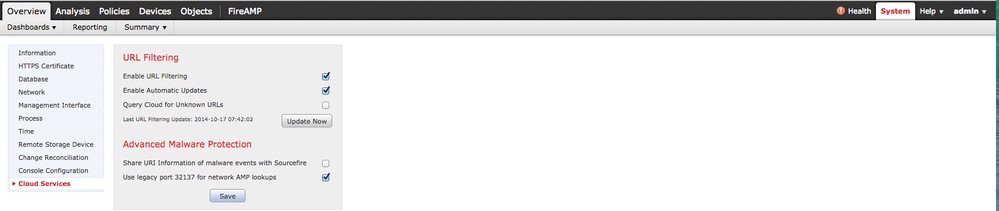

Faça login no FireSIGHT Management Center e navegue até System > Local > Configuration > Cloud Services.

Clique no botão Update Now.

Verifique se os novos arquivos bcdb estão sendo atualizados com êxito no mesmo local /var/sf/cloud_download/ no FireSIGHT Management Center. Se o download estiver sendo feito recentemente no FireSIGHT Management Center, será necessário aplicar a política de controle de acesso para garantir que os mesmos arquivos de banco de dados sejam atualizados no Firepower (sensor gerenciado).

Se não foi possível fazer o download dos arquivos com êxito, copie novamente os arquivos bcdb no mesmo local dentro de /var/sf/cloud_download/ para que nada seja afetado.

Teste -2

Execute a pesquisa de url (execute a pesquisa de url para uma url que não esteja presente/disponível no banco de dados) e reconfirme a resposta.

Se os arquivos reaparecerem após a execução do teste depois que os arquivos do banco de dados forem excluídos de /var/sf/cloud_downloads, isso significa que as conexões em 443 foram bem-sucedidas.

Conclusão

Às vezes, os erros de pesquisa na nuvem são intermitentes. Em versões como 5.3.1.2, há uma possibilidade de que o módulo de monitoramento de integridade relate alertas falsos positivos para os erros de pesquisa na nuvem.O alerta de pesquisa de integridade intermitente fornece um relatório semelhante a este:

Health Monitor Alert from abc.com Time: youd Aug 5 12:01:41 2015 UTC Severity: critical Module: URL Filtering Monitor Description: Cloud lookup failure Health Monitor Alert from abc.com Time: youd Aug 5 12:17:03 2015 UTC Severity: recovery Module: URL Filtering Monitor Description: Process is running correctly

Depois de confirmar que todos os testes foram bem-sucedidos e se você ainda receber os erros intermitentes de pesquisa na nuvem, isso é um problema com o alarme de integridade muito sensível a partir da versão 5.3.1.2. O bug Cisco CSCut77594  sobre esta matéria. O alarme de integridade é acionado mesmo quando há uma falha para uma pesquisa de url, e a falha significa que você não obteve uma resposta do servidor brightcloud para essa URL específica. Problemas de falsos positivos com o módulo de monitoramento de integridade de URL foram corrigidos nestas versões:

sobre esta matéria. O alarme de integridade é acionado mesmo quando há uma falha para uma pesquisa de url, e a falha significa que você não obteve uma resposta do servidor brightcloud para essa URL específica. Problemas de falsos positivos com o módulo de monitoramento de integridade de URL foram corrigidos nestas versões:

DRAMBUIE 5.4.1.5_KENTON 5.4.0.6_AND_5.4.1.5_DC 5.3.1.7 5.3.0.8

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

23-Aug-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Jetsy MathewExperiência do cliente Especialista em sucesso do cliente

- John BennionEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback