Configurar o failover para túneis de site a site IPSec

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar o failover baseado em mapa de criptografia com links de ISP de backup com o recurso de rastreamento SLA IP no FTD gerenciado pelo FMC.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Entendimento básico de uma VPN (Virtual Private Network, rede virtual privada)

- Experiência com FTD

- Experiência com o FMC

- Experiência com a linha de comando do Adaptive Security Appliance (ASA)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- FMC versão 6.6.0

- FTD versão 6.6.0

- ASA versão 9.14.1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Este documento descreve como configurar o failover baseado em mapa de criptografia para o link do provedor de serviços de Internet (ISP) de backup com o recurso de rastreamento do Contrato de nível de serviço de protocolo (IP SLA) no Firepower Threat Defense (FTD) gerenciado pelo Firepower Management Center (FMC). Ele também explica como configurar a isenção de conversão de endereço de rede (NAT - Network Address Translation) para o tráfego de VPN quando há dois ISPs e exige um failover perfeito.

Neste cenário, a VPN é estabelecida do FTD para o ASA como o peer da VPN com apenas uma interface do ISP. O FTD usa um link de ISP por vez para estabelecer a VPN. Quando o enlace do ISP principal é desativado, o FTD assume com o enlace do ISP secundário através do Monitor de SLA e a VPN é estabelecida.

Configurar

Diagrama de Rede

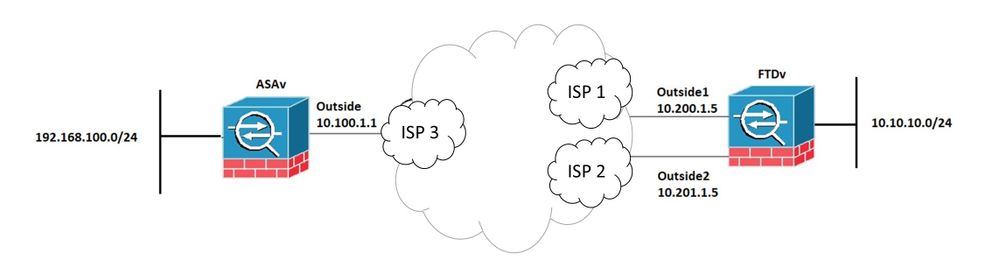

Esta é a topologia usada para o exemplo neste documento:

Configurar o FTD

Etapa 1. Definir as interfaces do ISP primário e secundário

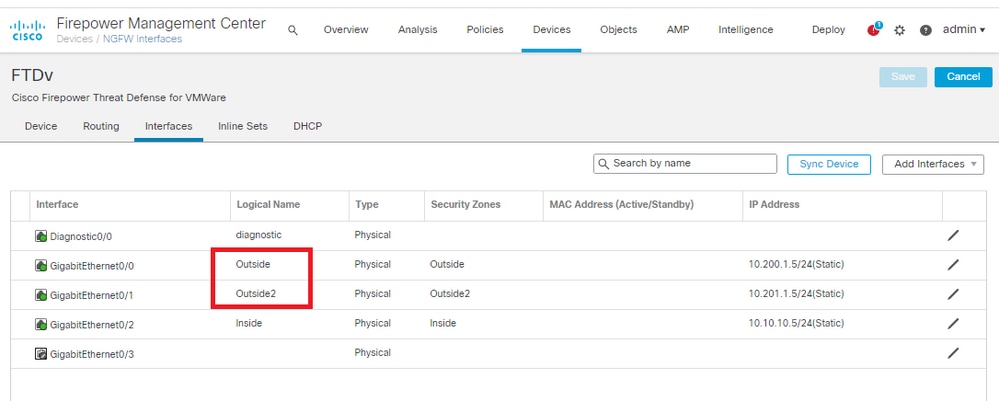

1. Navegue até Devices > Device Management > Interfaces conforme mostrado na imagem.

Etapa 2. Definir a Topologia VPN para a Interface do ISP Principal

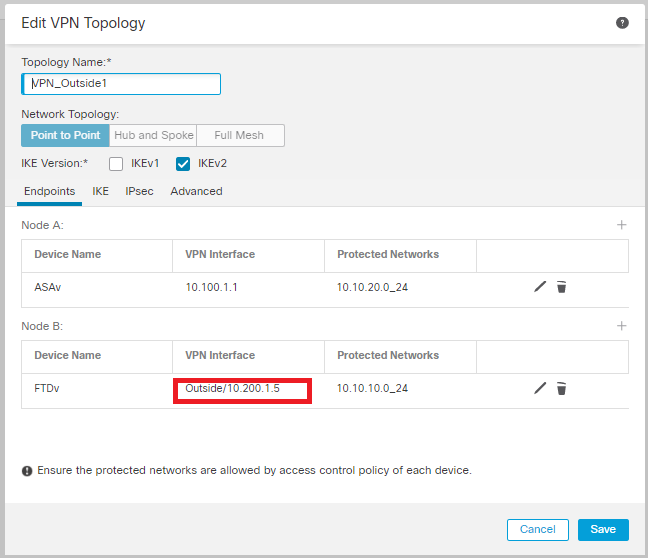

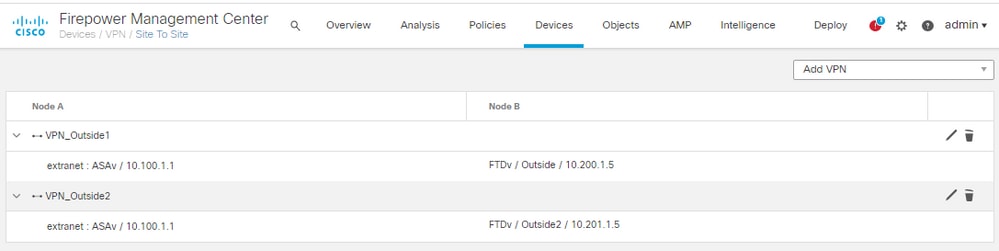

1. Navegue até Devices > VPN > Site To Site. Em Add VPN, clique em Firepower Threat Defense Device, crie a VPN e selecione a interface Externa.

Note: Este documento não descreve como configurar uma VPN S2S a partir do zero. Para obter mais referências sobre a configuração da VPN S2S no FTD, acesse https://www.cisco.com/c/en/us/support/docs/security-vpn/ipsec-negotiation-ike-protocols/215470-site-to-site-vpn-configuration-on-ftd-ma.html

Etapa 3. Definir a topologia VPN para a interface secundária do ISP

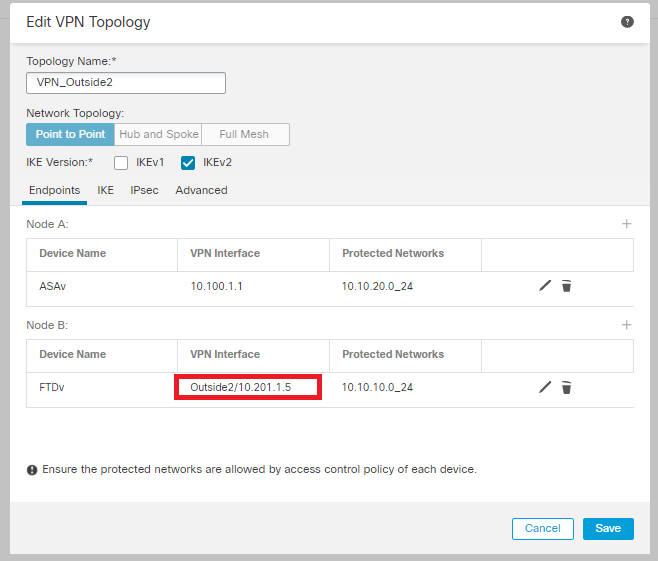

1. Navegue até Devices > VPN > Site To Site. Em Add VPN, clique em Firepower Threat Defense Device, crie a VPN e selecione a interface Outside2.

Observação: a configuração de VPN que usa a interface Outside2 deve ser exatamente a mesma que a topologia de VPN Externa, exceto para a interface VPN.

As topologias VPN devem ser configuradas conforme mostrado na imagem.

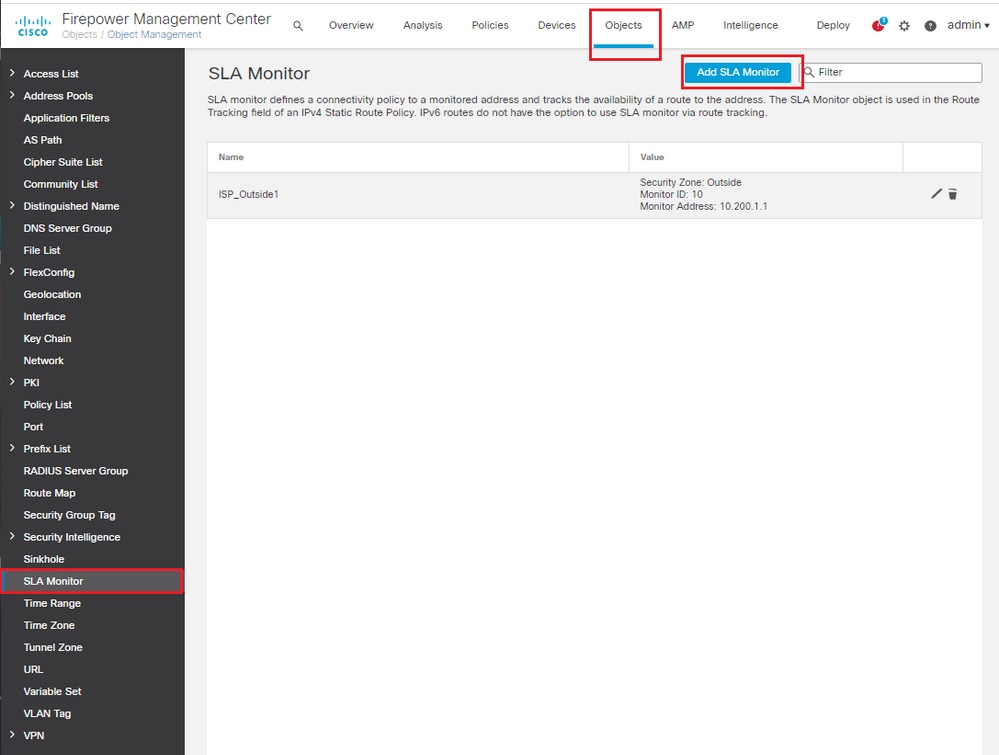

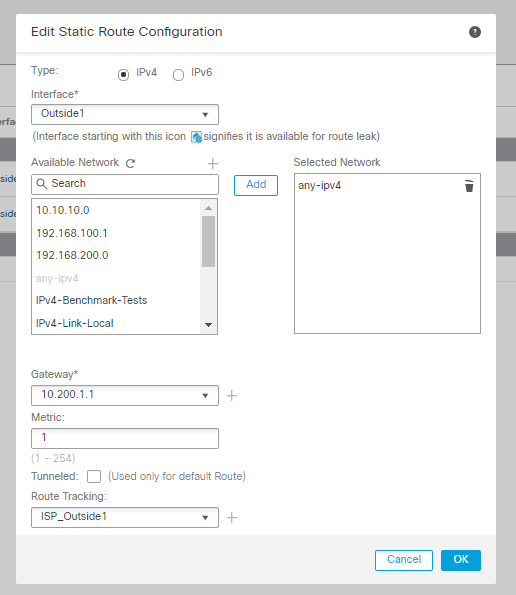

Etapa 4. Configurar o monitor de SLA

1. Navegue até Objetos > Monitor de SLA > Adicionar monitor de SLA. Em Adicionar VPN, clique em Dispositivo Firepower Threat Defense e configure o Monitor de SLA conforme mostrado na imagem.

2. Para o campo ID do Monitor do SLA* os valores podem variar de 1 a 2147483647

3. Para o campo Monitor Address*, use o endereço IP do próximo salto externo.

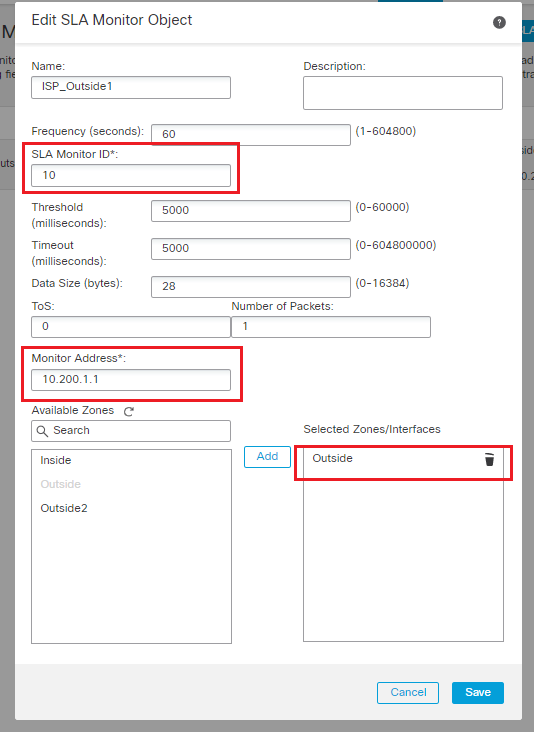

Etapa 5. Configurar as rotas estáticas com o monitor SLA

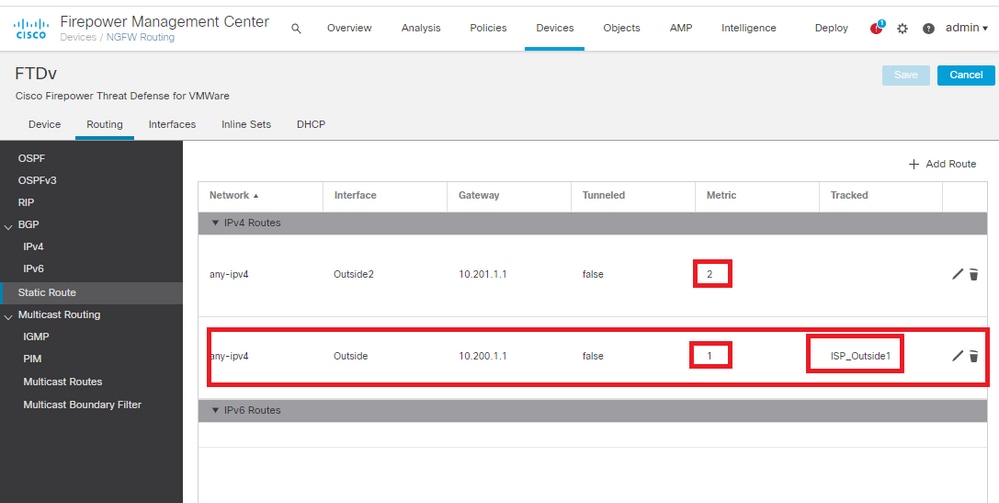

1. Navegue até Devices > Routing > Static Route. Selecione Add Route e configure a rota padrão para a interface externa (primária) com as informações do SLA Monitor (Criado na etapa 4) no campo Route Tracking.

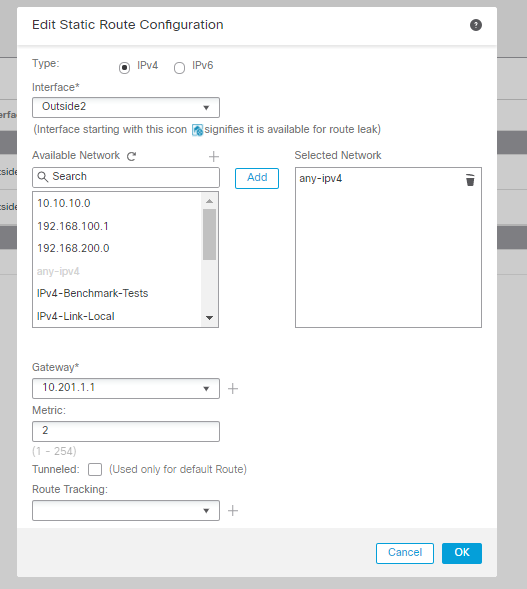

2. Configure a rota padrão para a interface Externa2 (secundária). O valor de Metric deve ser superior à rota padrão primária. Nenhum campo Rastreamento de rota é necessário nesta seção.

As rotas devem ser configuradas conforme mostrado na imagem.

Etapa 6. Configurar a isenção de NAT

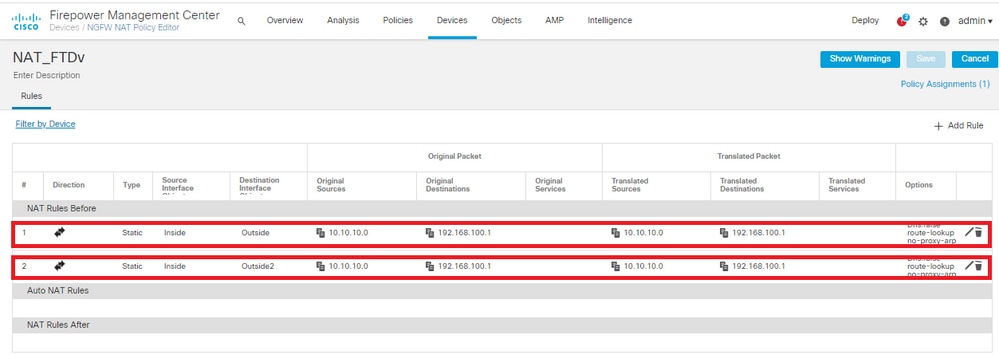

1. Navegue até Devices > NAT > NAT Policy e selecione a Policy que se destina ao dispositivo FTD. Selecione Add Rule e configure uma isenção de NAT por interface do ISP (Outside e Outside2). As regras de NAT devem ser as mesmas, exceto para a interface de destino.

Note: Para este cenário, ambas as regras de NAT exigem Route-lookup para serem habilitadas. Caso contrário, o tráfego atingiria a primeira regra e não manteria as rotas de failover. Se a pesquisa de rota não estiver habilitada, o tráfego sempre será enviado com o uso da interface externa (primeira regra NAT). Com Route-lookup habilitado, o tráfego sempre se mantém na tabela de roteamento que é controlada através do Monitor SLA.

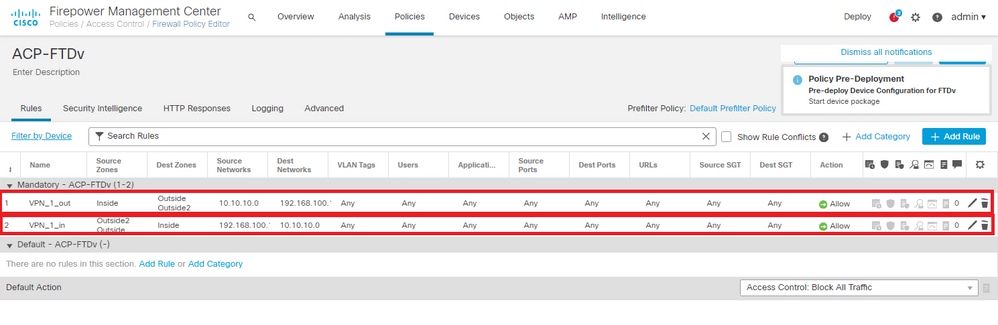

Etapa 7. Configurar a política de controle de acesso para tráfego interessante

1. Navegue até Policies > Access Control > Select the Access Control Policy. Para adicionar uma Regra, clique em Add Rule, conforme mostrado na imagem aqui.

Configure uma regra de Dentro para Fora das zonas (Fora1 e Fora2) que permita o tráfego interessado de 10.10.10.0/24 para 192.168.100/24.

Configure outra regra de Outside zones (Outside1 e Outside 2) para Inside, que permita o tráfego interessante de 192.168.100/24 para 10.10.10.0/24.

Configurar o ASA

Note: Para esse cenário específico, um peer de backup é configurado no mapa de criptografia IKEv2, esse recurso exige que o ASA esteja na versão 9.14.1 ou posterior. Se o ASA estiver executando uma versão mais antiga, use IKEv1 como solução alternativa. Para obter mais referências, acesse o bug da Cisco ID CSCud22276.

-

Ative o IKEv2 na interface externa do ASA:

Crypto ikev2 enable Outside

2. Crie a Política IKEv2 que define os mesmos parâmetros configurados no FTD:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 14

prf sha256

lifetime seconds 86400

3. Crie uma política de grupo para permitir o protocolo ikev2:

group-policy IKEV2 internal

group-policy IKEV2 attributes

vpn-tunnel-protocol ikev2

4. Crie um grupo de túneis para cada endereço IP do FTD externo (Externo1 e Externo2). Consulte a política de grupo e especifique a chave pré-compartilhada:

tunnel-group 10.200.1.5 type ipsec-l2l

tunnel-group 10.200.1.5 general-attributes

default-group-policy IKEV2

tunnel-group 10.200.1.5 ipsec-attributes

ikev2 remote-authentication pre-shared-key Cisco123

ikev2 local-authentication pre-shared-key Cisco123

tunnel-group 10.201.1.5 type ipsec-l2l

tunnel-group 10.201.1.5 general-attributes

default-group-policy IKEV2

tunnel-group 10.201.1.5 ipsec-attributes

ikev2 remote-authentication pre-shared-key Cisco123

ikev2 local-authentication pre-shared-key Cisco123

5. Crie uma lista de acesso que defina o tráfego a ser criptografado: (FTD-Sub-rede 10.10.10.0/24) (ASA-Sub-rede 192.168.100.0/24):

Object network FTD-Subnet

Subnet 10.10.10.0 255.255.255.0

Object network ASA-Subnet

Subnet 192.168.100.0 255.255.255.0

access-list VPN_1 extended permit ip 192.168.100.0 255.255.255.0 10.10.10.0 255.255.255.0

6. Crie uma proposta ikev2 ipsec para fazer referência aos algoritmos especificados no FTD:

crypto ipsec ikev2 ipsec-proposal CSM_IP_1

protocol esp encryption aes-256

protocol esp integrity sha-256

7. Crie uma entrada de mapa de criptografia que ligue a configuração e adicione os endereços IP de FTD Externos1 e Externos2:

crypto map CSM_Outside_map 1 match address VPN_1

crypto map CSM_Outside_map 1 set peer 10.200.1.5 10.201.1.5

crypto map CSM_Outside_map 1 set ikev2 ipsec-proposal CSM_IP_1

crypto map CSM_Outside_map 1 set reverse-route

crypto map CSM_Outside_map interface Outside

8. Crie uma declaração de isenção de NAT que impeça que o tráfego de VPN seja NAT pelo firewall:

Nat (inside,Outside) 1 source static ASA-Subnet ASA-Subnet destination static FTD-Subnet FTD-Subnet no-proxy-arp route-lookup

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

FTD

Na linha de comando, use o comando show crypto ikev2 sa para verificar o status da VPN.

Observação: a VPN é estabelecida com o endereço IP de Outside1 (10.200.1.5) como local.

firepower# sh crypto ikev2 sa

IKEv2 SAs:

Session-id:24, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

373101057 10.200.1.5/500 10.100.1.1/500 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/37 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.100.0/0 - 192.168.100.255/65535

ESP spi in/out: 0x829ed58d/0x2051ccc9

Rota

A rota padrão mostra o endereço IP do próximo salto do Outside1.

firepower# sh route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 10.200.1.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.200.1.1, Outside1

C 10.10.10.0 255.255.255.0 is directly connected, Inside

L 10.10.10.5 255.255.255.255 is directly connected, Inside

C 10.200.1.0 255.255.255.0 is directly connected, Outside1

L 10.200.1.5 255.255.255.255 is directly connected, Outside1

C 10.201.1.0 255.255.255.0 is directly connected, Outside2

L 10.201.1.5 255.255.255.255 is directly connected, Outside2

Track

Como visto na saída de show track 1, "Reachability is Up".

firepower# sh track 1

Track 1

Response Time Reporter 10 reachability

Reachability is Up <-----

36 changes, last change 00:00:04

Latest operation return code: OK

Latest RTT (millisecs) 1

Tracked by:

STATIC-IP-ROUTING 0

NAT

É necessário confirmar se o tráfego interessante atinge a regra de isenção de NAT com a interface Outside1.

Use o comando "packet-tracer input Inside icmp 10.10.10.1 8 0 192.168.100.10 detail" para verificar a regra NAT aplicada para o tráfego interessante.

firepower# packet-tracer input inside icmp 10.10.10.1 8 0 192.168.100.1 det

---------------OMITTED OUTPUT -----------------

Phase: 4

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

nat (Inside,Outside1) source static 10.10.10.0 10.10.10.0 destination static 192.168.100.1 192.168.100.1 no-proxy-arp route-lookup description NAT EXEMPTION OUTSIDE _VPN

Additional Information:

NAT divert to egress interface Outside1(vrfid:0)

Untranslate 192.168.100.1/0 to 192.168.100.1/0

---------------OMITTED OUTPUT -----------------

Phase: 7

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (Inside,Outside1) source static 10.10.10.0 10.10.10.0 destination static 192.168.100.1 192.168.100.1 no-proxy-arp route-lookup description NAT EXEMPTION OUTSIDE _VPN

Additional Information:

Static translate 10.10.10.1/0 to 10.10.10.1/0

Forward Flow based lookup yields rule:

in id=0x2b3e09576290, priority=6, domain=nat, deny=false

hits=19, user_data=0x2b3e0c341370, cs_id=0x0, flags=0x0, protocol=0

src ip/id=10.10.10.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=192.168.100.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0

input_ifc=Inside(vrfid:0), output_ifc=Outside1(vrfid:0)

Phase: 8

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x2b3e0a482330, priority=0, domain=nat-per-session, deny=true

hits=3596, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0

input_ifc=any, output_ifc=any

---------------OMITTED OUTPUT -----------------

Phase: 12

Type: VPN

Subtype: encrypt

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

out id=0x2b3e0c8d0250, priority=70, domain=encrypt, deny=false

hits=5, user_data=0x16794, cs_id=0x2b3e0b633c60, reverse, flags=0x0, protocol=0

src ip/id=10.10.10.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=192.168.100.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0

input_ifc=any(vrfid:65535), output_ifc=Outside1

Phase: 13

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

nat (Inside,Outside1) source static 10.10.10.0 10.10.10.0 destination static 192.168.100.1 192.168.100.1 no-proxy-arp route-lookup description NAT EXEMPTION OUTSIDE _VPN

Additional Information:

Forward Flow based lookup yields rule:

out id=0x2b3e095d49a0, priority=6, domain=nat-reverse, deny=false

hits=1, user_data=0x2b3e0c3544f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=10.10.10.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=192.168.100.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0

input_ifc=Inside(vrfid:0), output_ifc=Outside1(vrfid:0)

Phase: 14

Type: VPN

Subtype: ipsec-tunnel-flow

Result: ALLOW

Config:

Additional Information:

Reverse Flow based lookup yields rule:

in id=0x2b3e0c8ad890, priority=70, domain=ipsec-tunnel-flow, deny=false

hits=5, user_data=0x192ec, cs_id=0x2b3e0b633c60, reverse, flags=0x0, protocol=0

src ip/id=192.168.100.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=10.10.10.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0

input_ifc=Outside1(vrfid:0), output_ifc=any

Phase: 15

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Reverse Flow based lookup yields rule:

in id=0x2b3e0a482330, priority=0, domain=nat-per-session, deny=true

hits=3598, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0

input_ifc=any, output_ifc=any

---------------OMITTED OUTPUT -----------------

Result:

input-interface: Inside(vrfid:0)

input-status: up

input-line-status: up

output-interface: Outside1(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Executar Failover

Para este exemplo, o failover é executado por um desligamento no Next Hop do Outside1 usado na configuração do monitor IP SLA.

firepower# sh sla monitor configuration 10

IP SLA Monitor, Infrastructure Engine-II.

Entry number: 10

Owner:

Tag:

Type of operation to perform: echo

Target address: 10.200.1.1

Interface: Outside1

Number of packets: 1

Request size (ARR data portion): 28

Operation timeout (milliseconds): 5000

Type Of Service parameters: 0x0

Verify data: No

Operation frequency (seconds): 60

Next Scheduled Start Time: Start Time already passed

Group Scheduled : FALSE

Life (seconds): Forever

Entry Ageout (seconds): never

Recurring (Starting Everyday): FALSE

Status of entry (SNMP RowStatus): Active

Enhanced History:

Rota

A rota padrão agora usa o endereço IP do próximo salto do Outside2 e o alcance está desativado.

firepower# sh route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 10.201.1.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [2/0] via 10.201.1.1, Outside2

C 10.10.10.0 255.255.255.0 is directly connected, Inside

L 10.10.10.5 255.255.255.255 is directly connected, Inside

C 10.200.1.0 255.255.255.0 is directly connected, Outside1

L 10.200.1.5 255.255.255.255 is directly connected, Outside1

C 10.201.1.0 255.255.255.0 is directly connected, Outside2

L 10.201.1.5 255.255.255.255 is directly connected, Outside2

Track

Como visto na saída de show track 1, "Reachability is Down" neste ponto.

firepower# sh track 1

Track 1

Response Time Reporter 10 reachability

Reachability is Down <----

37 changes, last change 00:17:02

Latest operation return code: Timeout

Tracked by:

STATIC-IP-ROUTING 0

NAT

firepower# packet-tracer input inside icmp 10.10.10.1 8 0 192.168.100.1 det

---------------OMITTED OUTPUT -----------------

Phase: 4

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (Inside,Outside2) source static 10.10.10.0 10.10.10.0 destination static 192.168.100.1 192.168.100.1 no-proxy-arp route-lookup description NAT EXEMPTION OUTSIDE _VPN

Additional Information:

Static translate 10.10.10.1/0 to 10.10.10.1/0

Forward Flow based lookup yields rule:

in id=0x2b3e0c67d470, priority=6, domain=nat, deny=false

hits=44, user_data=0x2b3e0c3170e0, cs_id=0x0, flags=0x0, protocol=0

src ip/id=10.10.10.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=192.168.100.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0

input_ifc=Inside(vrfid:0), output_ifc=Outside2(vrfid:0)

---------------OMITTED OUTPUT -----------------

Phase: 9

Type: VPN

Subtype: encrypt

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

out id=0x2b3e0c67bdb0, priority=70, domain=encrypt, deny=false

hits=1, user_data=0x1d4cfb24, cs_id=0x2b3e0c273db0, reverse, flags=0x0, protocol=0

src ip/id=10.10.10.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=192.168.100.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0

input_ifc=any(vrfid:65535), output_ifc=Outside2

Phase: 10

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

nat (Inside,Outside2) source static 10.10.10.0 10.10.10.0 destination static 192.168.100.1 192.168.100.1 no-proxy-arp route-lookup description NAT EXEMPTION OUTSIDE _VPN

Additional Information:

Forward Flow based lookup yields rule:

out id=0x2b3e0c6d5bb0, priority=6, domain=nat-reverse, deny=false

hits=1, user_data=0x2b3e0b81bc00, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=10.10.10.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=192.168.100.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0

input_ifc=Inside(vrfid:0), output_ifc=Outside2(vrfid:0)

Phase: 11

Type: VPN

Subtype: ipsec-tunnel-flow

Result: ALLOW

Config:

Additional Information:

Reverse Flow based lookup yields rule:

in id=0x2b3e0c8a14f0, priority=70, domain=ipsec-tunnel-flow, deny=false

hits=1, user_data=0x1d4d073c, cs_id=0x2b3e0c273db0, reverse, flags=0x0, protocol=0

src ip/id=192.168.100.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=10.10.10.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0

input_ifc=Outside2(vrfid:0), output_ifc=any

Phase: 12

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Reverse Flow based lookup yields rule:

in id=0x2b3e0a482330, priority=0, domain=nat-per-session, deny=true

hits=3669, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0

input_ifc=any, output_ifc=any

---------------OMITTED OUTPUT -----------------

Result:

input-interface: Inside(vrfid:0)

input-status: up

input-line-status: up

output-interface: Outside2(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

13-Aug-2024

|

Formatação, cabeçalhos, texto alternativo, pontuação. |

1.0 |

19-Jan-2021

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Amanda NavaLíder técnico de engenharia de entrega ao cliente

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback