Configurar e verificar a filtragem de URL

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar e verificar a filtragem de URL em roteadores Cisco IOS-XE® usando a GUI do Cisco Catalyst Manager.

Pré-requisitos

Carregue a imagem virtual do software UTD compatível com o código atual do Cisco IOS-XE no vManage. Consulte a seção Informações relacionadas para obter instruções sobre como instalar a imagem virtual de segurança UTD em roteadores cEdge.

O roteador Cisco Edge deve estar no modo vManaged com o modelo pré-conectado.

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- O Cisco SD-WAN Overlay traz a configuração inicial.

- Configuração da filtragem de URL GUI do Cisco Catalyst Manager.

Componentes Utilizados

Este documento é baseado nestas versões de software e hardware:

- Cisco Catalyst SD-WAN Manager versão 20.14.1.

- Controlador Cisco Catalyst SD-WAN versão 20.14.1.

- Cisco Edge Router versão 17.14.1.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

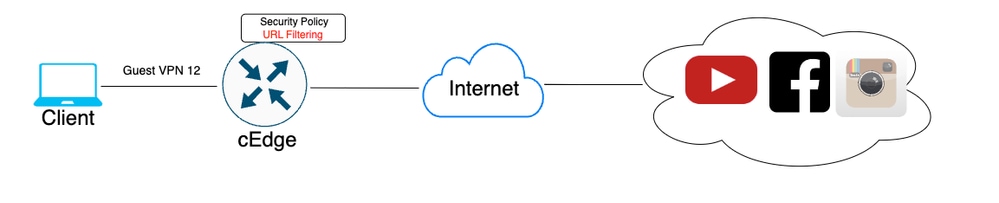

Diagrama de Rede

Configurar Componentes para Política de Filtragem de URL

Este artigo explica como configurar a filtragem de URL para bloquear/permitir o tráfego HTTPS de determinados clientes com base na categoria, reputação ou por listas de bloqueio/permissão de domínio, considerando estes requisitos de exemplo:

- Bloquear estas solicitações HTTPS de clientes nas categorias da Web de VPN convidado:

- Jogos

- Jogos de azar

- Hacking

- Drogas ilegais

- Qualquer solicitação de URL HTTPS para sites do cliente na VPN convidada com reputação da Web menor ou igual a 60 deve ser bloqueada.

- As solicitações de HTTP(s) para sites de clientes no VPN convidado bloqueiam Facebook, Instagram e YouTube, ao mesmo tempo em que permitem acesso a google.com e yahoo.com.

Para configurar a filtragem de URL:

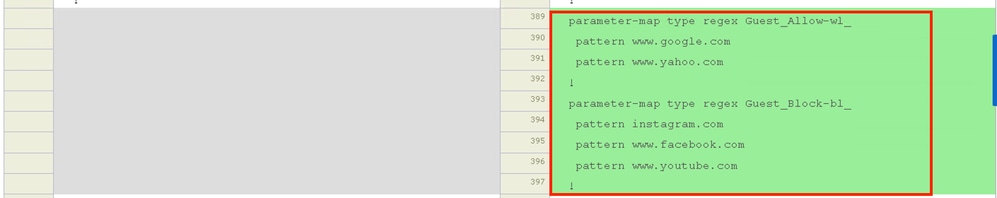

Criar listas de URL de interesse

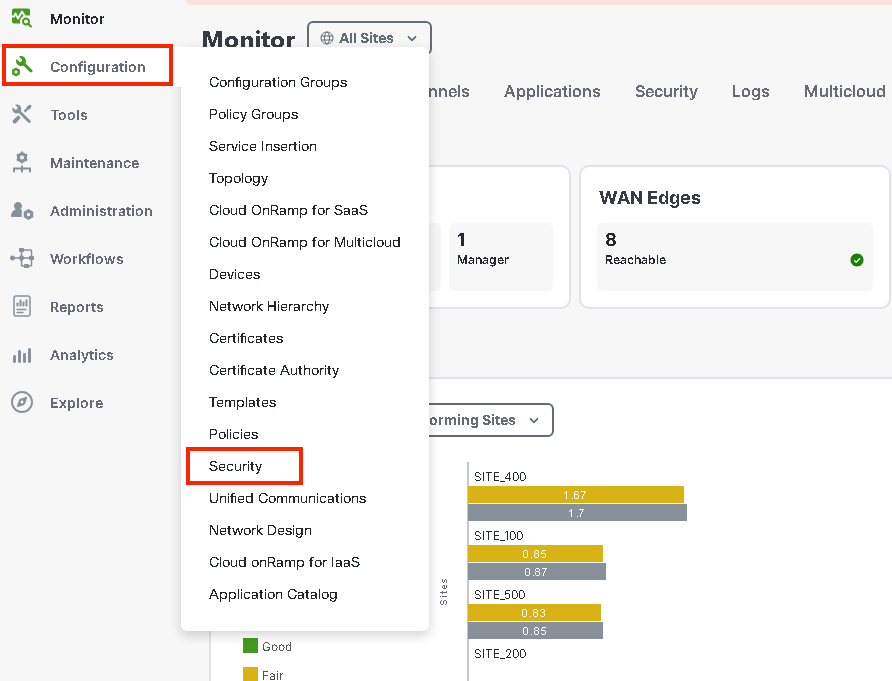

- No menu Cisco SD-WAN Manager, navegue para a guia Configuration > Security no painel do lado esquerdo.

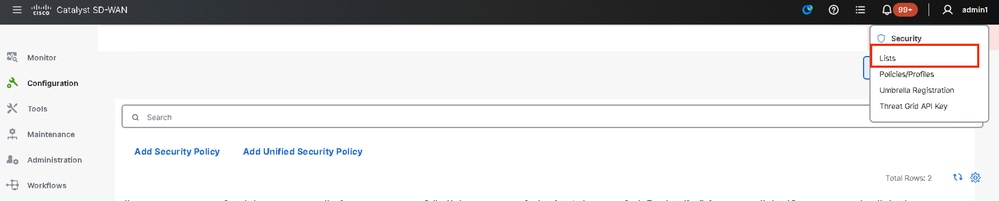

Para criar ou gerenciar Lista de URLs da lista de permissão ou Lista de URLs da lista de bloqueio, selecione Listas no menu suspenso Opções personalizadas na parte superior direita da página.

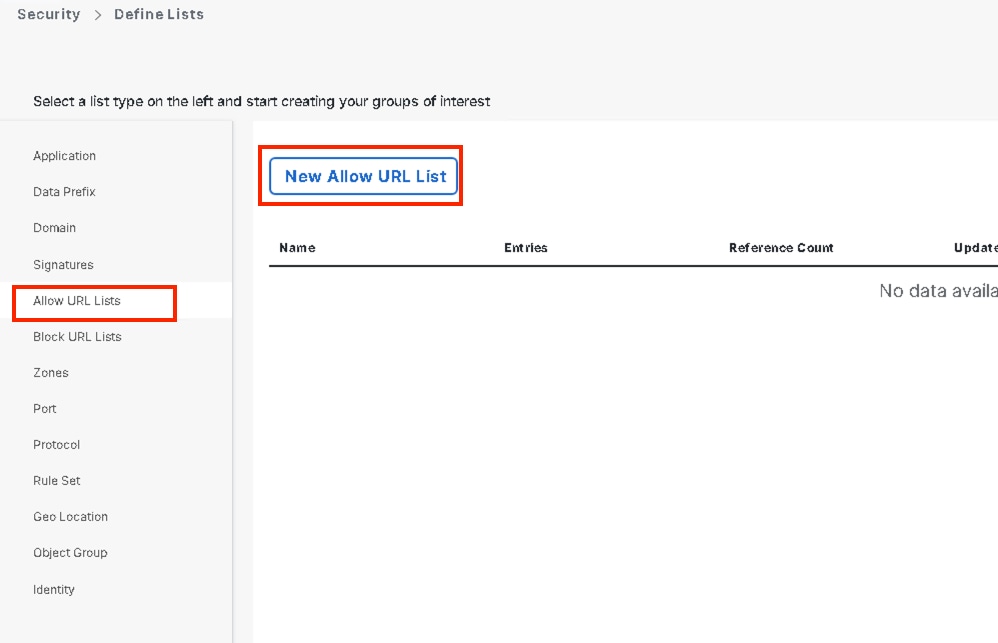

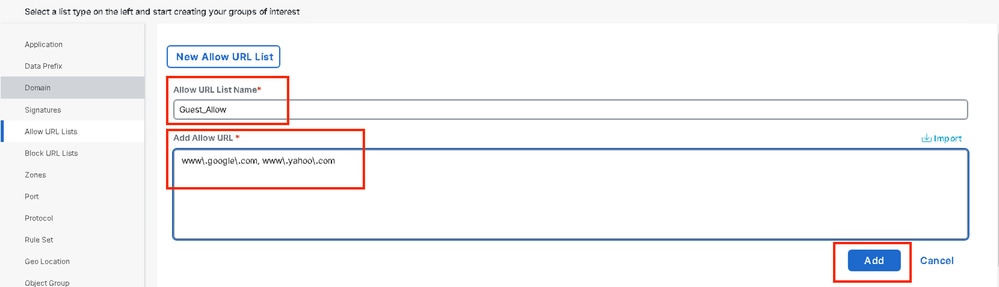

Clique em Allow URLs Lists no painel esquerdo e crie New Allow URL List.

- No campo Nome da lista de URLs, insira um nome de lista que contenha até 32 caracteres (somente letras, números, hífens e sublinhados).

- No campo URL, digite os URLs a serem incluídos na lista, separados por vírgulas. Você também pode usar o botão Importar para adicionar listas de um local de armazenamento acessível.

- Clique em Adicionar quando concluir.

Observação: você pode considerar o uso de um padrão regex para o nome de domínio nas listas de permissão e bloqueio

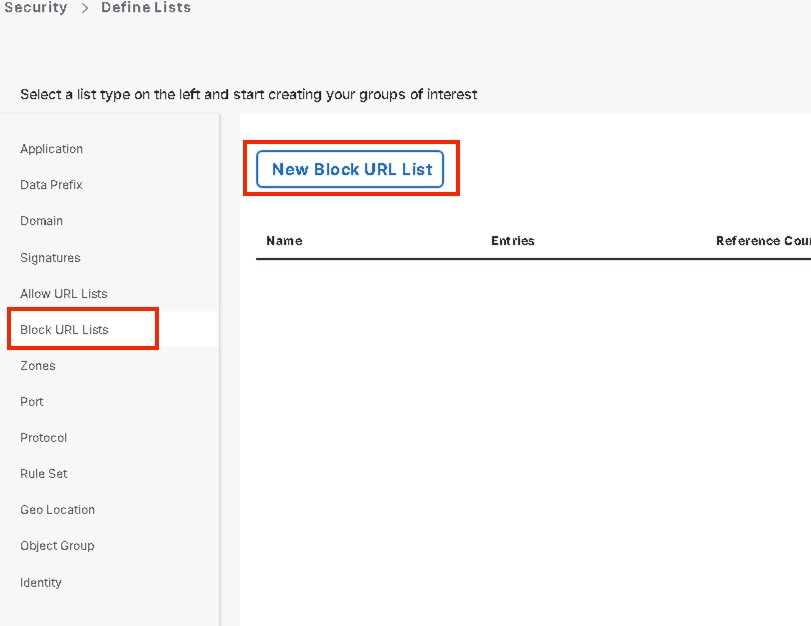

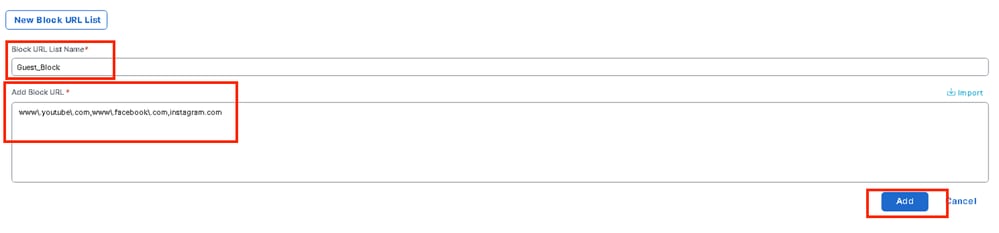

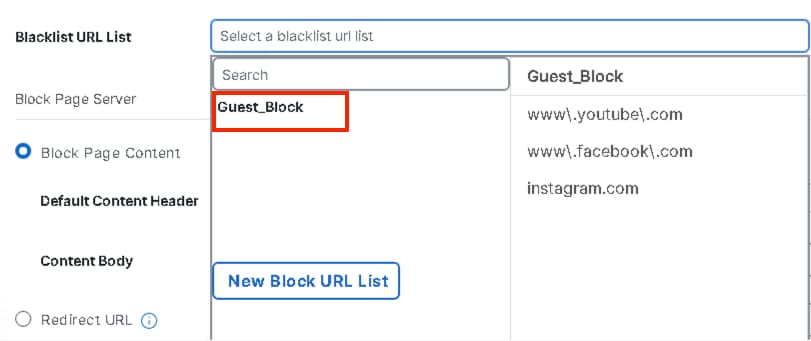

Clique em Block URLs Lists no painel esquerdo e crie New Block URL List.

- No campo Nome da lista de URLs, insira um nome de lista que contenha até 32 caracteres (somente letras, números, hífens e sublinhados)

- No campo URL, digite os URLs a serem incluídos na lista, separados por vírgulas. Você também pode usar o botão Importar para adicionar listas de um local de armazenamento acessível.

- Clique em Adicionar quando concluir.

Criar Política de Segurança

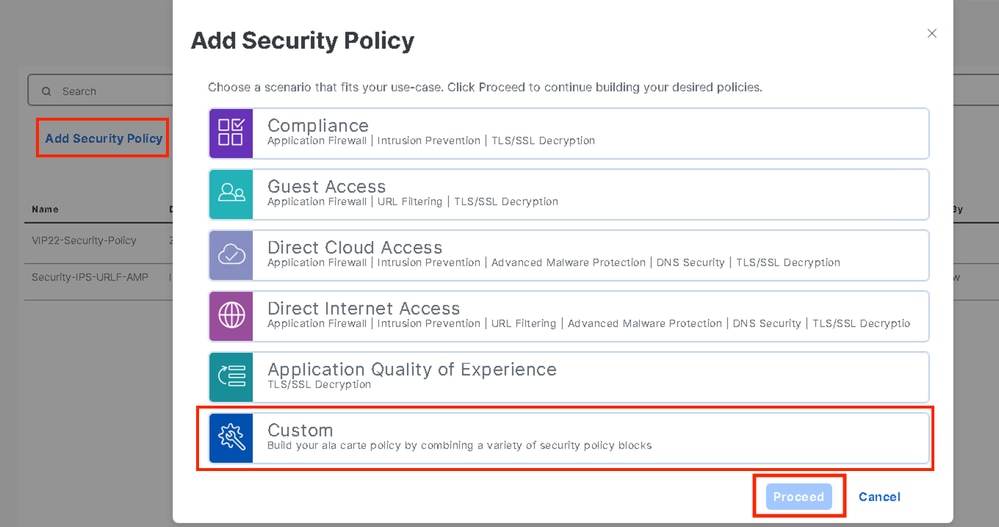

2. No menu do Cisco SD-WAN Manager, navegue para Configuração > Segurança Clique em Adicionar nova política de segurança. O assistente Adicionar política de segurança é aberto e vários cenários de caso de uso são exibidos ou usam a política existente na lista. Selecione personalizado, clique em Continuar para adicionar uma política de filtragem de URL no assistente.

Nota: em Adicionar política de segurança, escolha um cenário que ofereça suporte à filtragem de URL (Acesso de convidado, Acesso direto à Internet ou Personalizado).

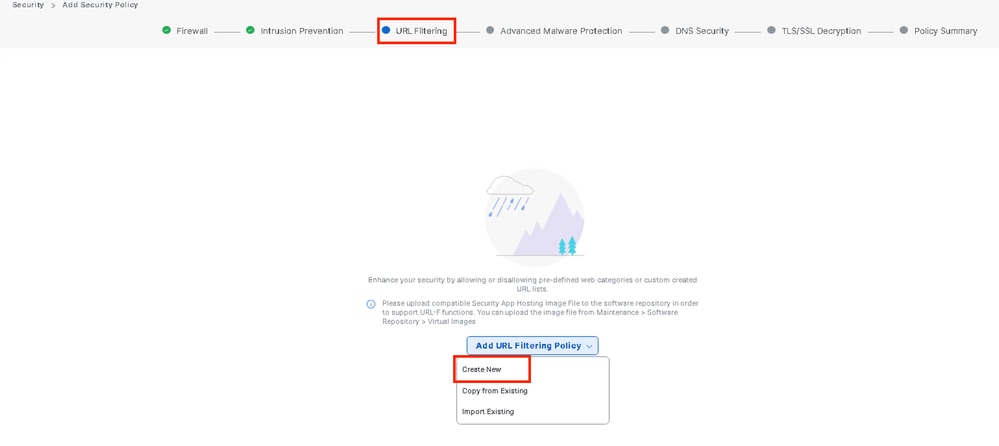

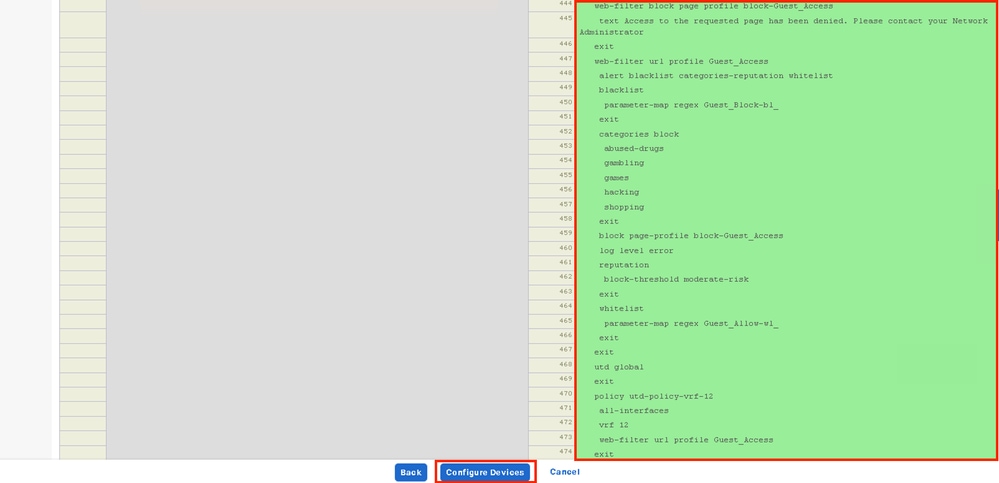

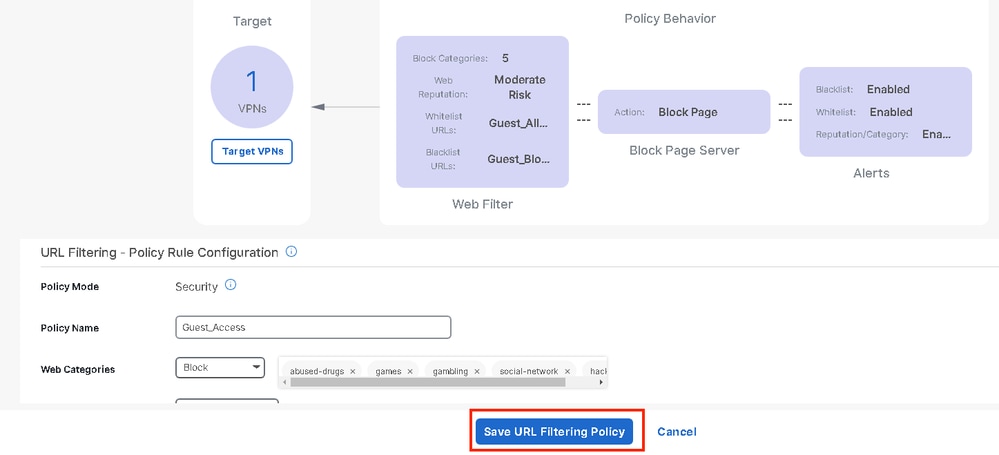

No Assistente Adicionar política de segurança, clique em Avançar até que a janela Filtragem de URL seja exibida. Agora, crie uma política de filtragem de URL indo para Filtragem de URL > Adicionar política de filtragem de URL > Criar novo. Clique em Next

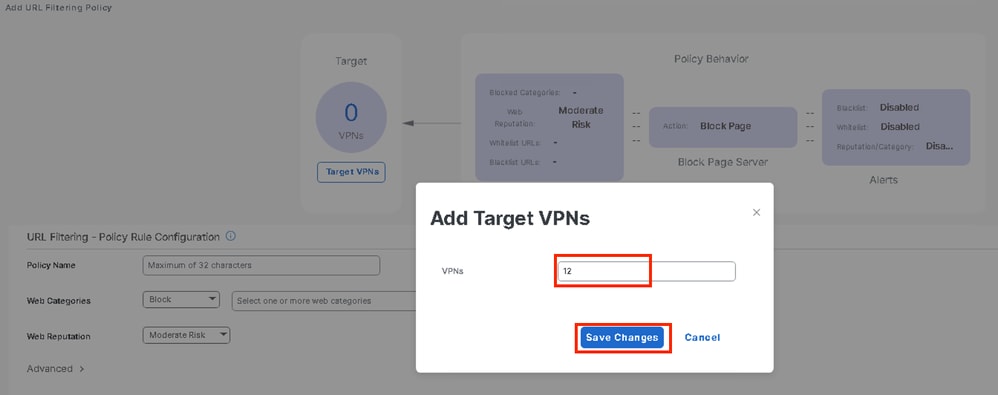

Clique em Target VPNs para adicionar o número necessário de VPNs no assistente Add Target VPNs.

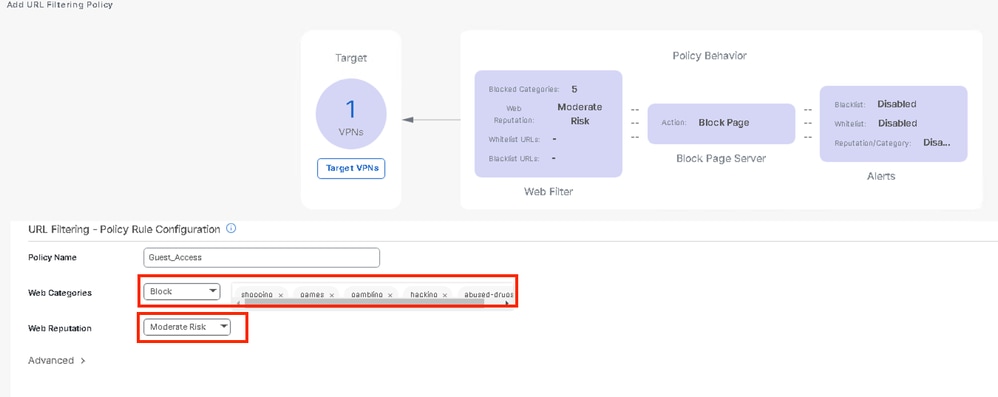

- Insira um nome de política no campo Policy Name.

- Escolha uma dessas opções no menu suspenso Categorias da Web, selecione Bloquear e os sites que corresponderem às categorias escolhidas serão bloqueados.

Bloquear — Bloqueia sites da Web que correspondam às categorias selecionadas.

Permitir — Permitir sites que correspondam às categorias selecionadas.

Escolha um Web Reputation no menu suspenso e defina como Risco moderado. Qualquer URL que tenha uma pontuação de reputação 60 ou inferior será bloqueada.

Alto risco: pontuação de reputação de 0 a 20.

Suspeito: pontuação de reputação de 0 a 40.

Risco moderado: pontuação de reputação de 0 a 60.

Risco baixo: pontuação de reputação de 0 a 80.

Confiável: pontuação de reputação de 0 a 100.

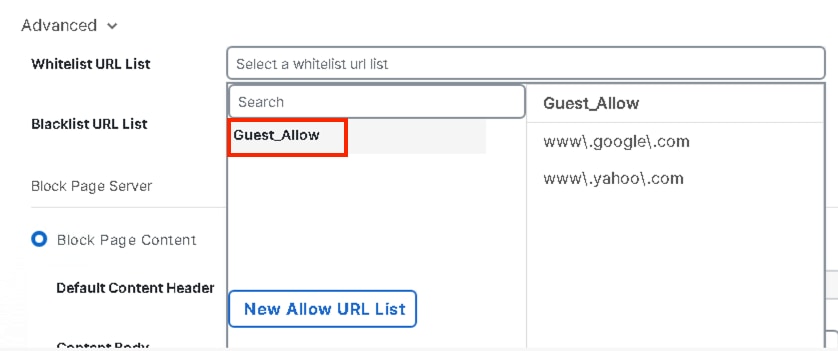

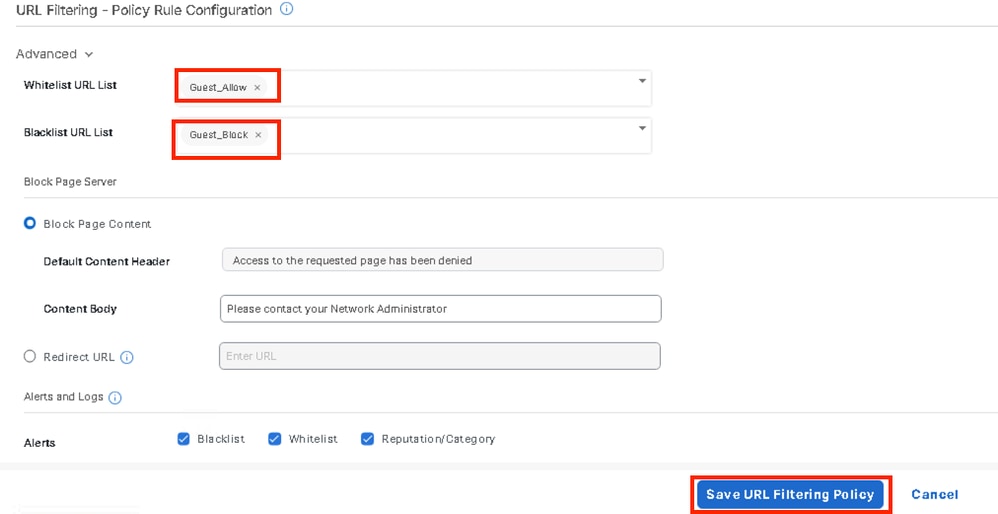

Em Advanced, escolha listas existentes ou crie uma nova lista conforme necessário no menu suspenso Allowlist URL List ou blocklist URL List.

Se necessário, altere o corpo do conteúdo em Bloquear conteúdo da página e verifique se todos os Alertas estão selecionados.

Clique em Save URL filtering Policy para adicionar uma política de filtragem de URL.

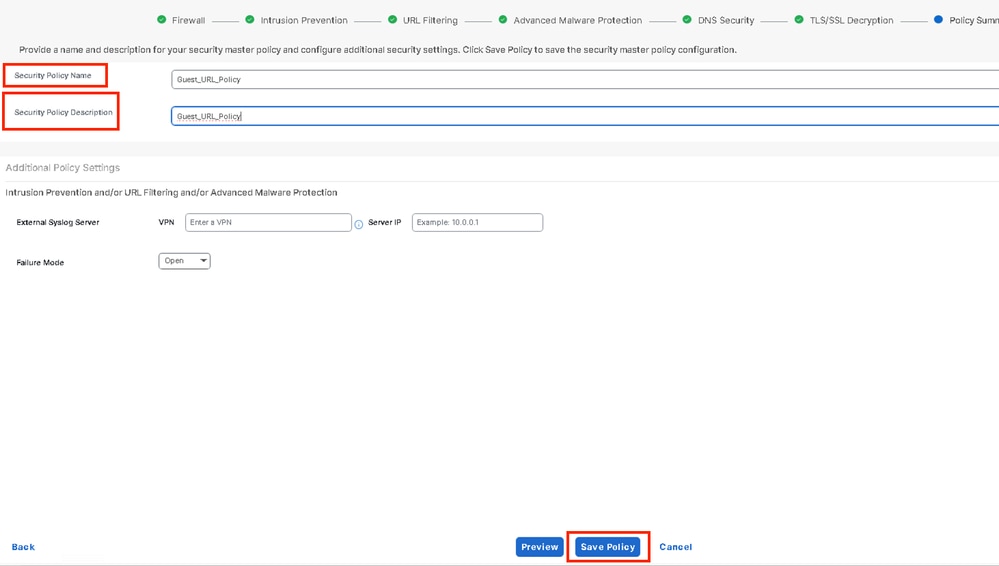

Clique em Avançar até que a página Resumo da política seja exibida.

Insira Security Policy Name (Nome da política de segurança) e Security Policy Description (Descrição da política de segurança) nos respectivos campos.

Aplicar uma política de segurança a um dispositivo

Para aplicar uma política de segurança a um dispositivo:

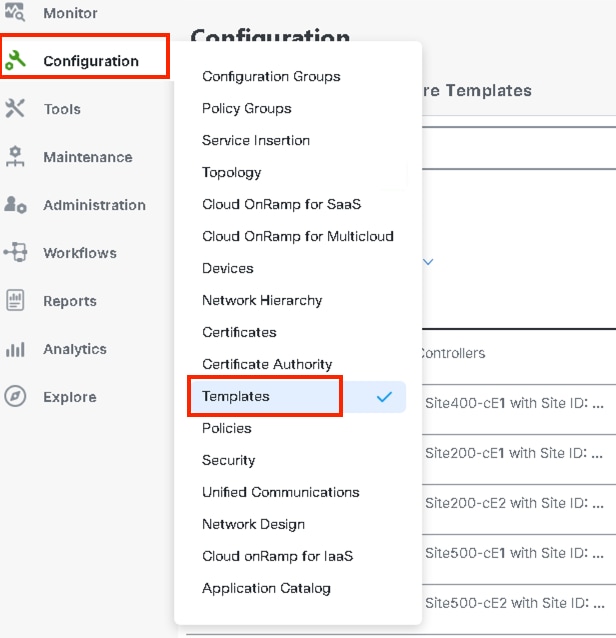

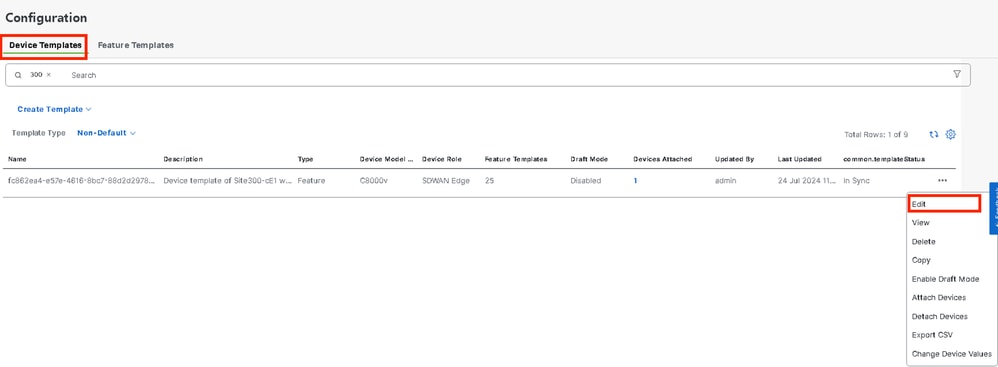

No menu do Cisco SD-WAN Manager, escolha Configuration > Templates.

Clique em Device Templates e clique em Edit em Device Template.

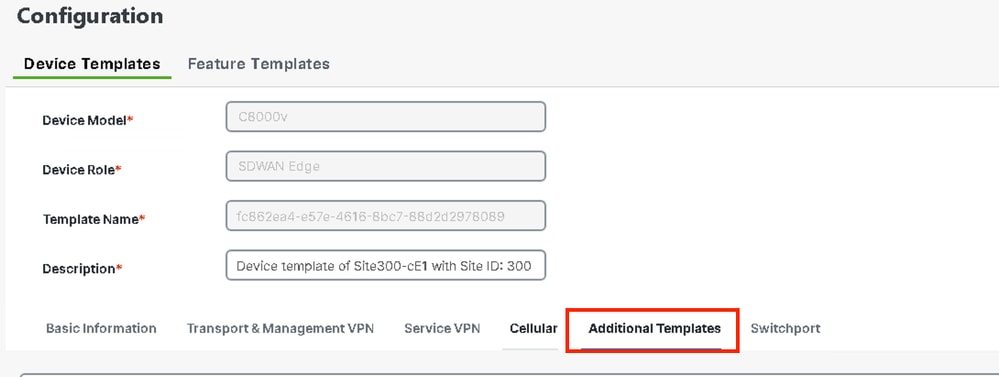

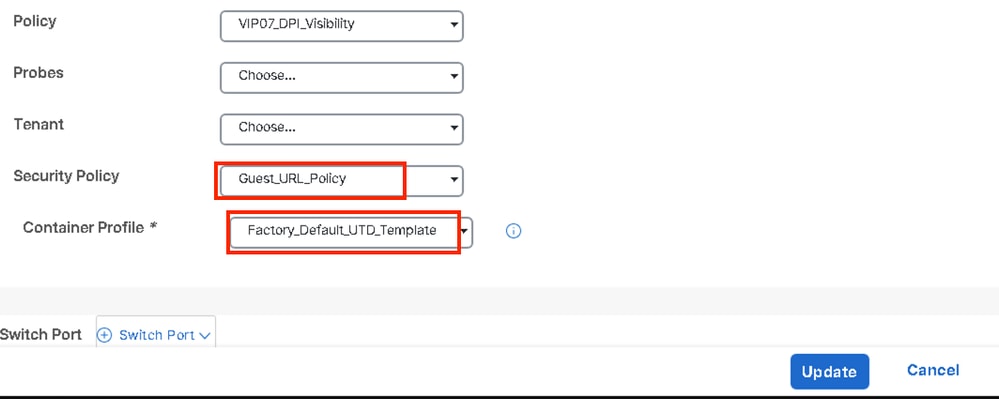

Clique em Modelos Adicionais.

- Na lista suspensa Security Policy, escolha o nome da política que você configura em Guest_URL_Policy anteriormente e clique em Update.

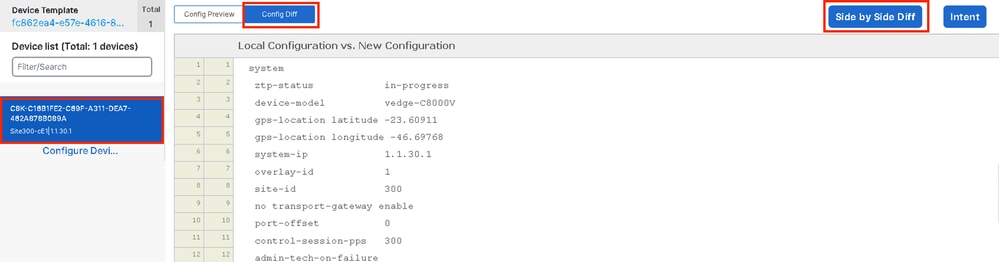

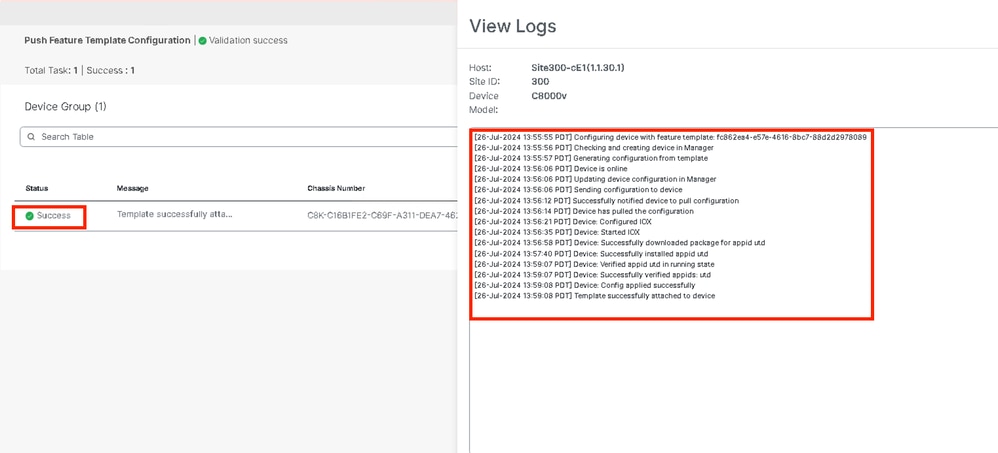

Clique nos dispositivos e verifique se a configuração está correta e clique em Config Diff e Side by Side Diff. Clique em Configure Devices.

O vManage configurou com êxito o modelo de dispositivo com a política de segurança e instalou o pacote UTD no dispositivo Edge.

Modificar filtragem de URL

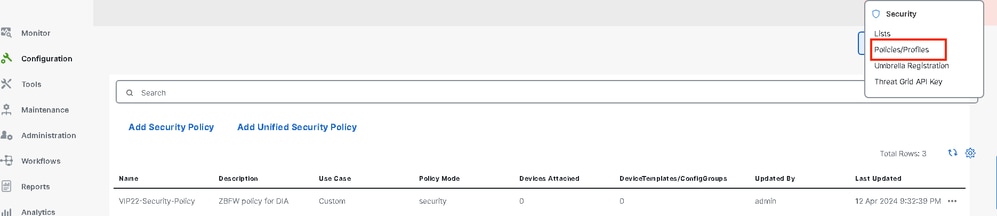

Para modificar uma política de filtragem de URL, siga estas etapas:

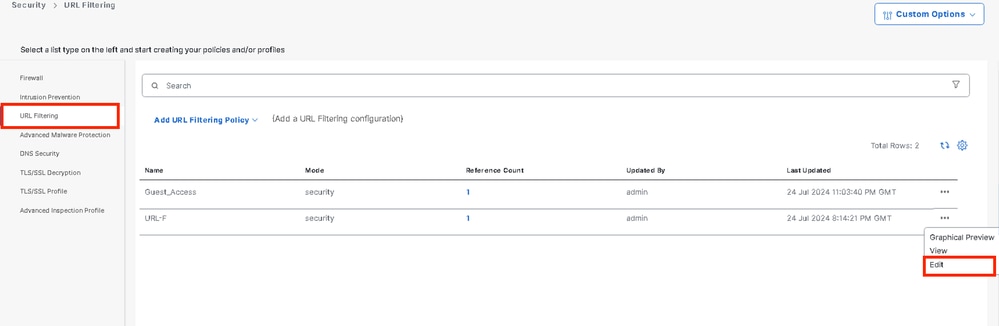

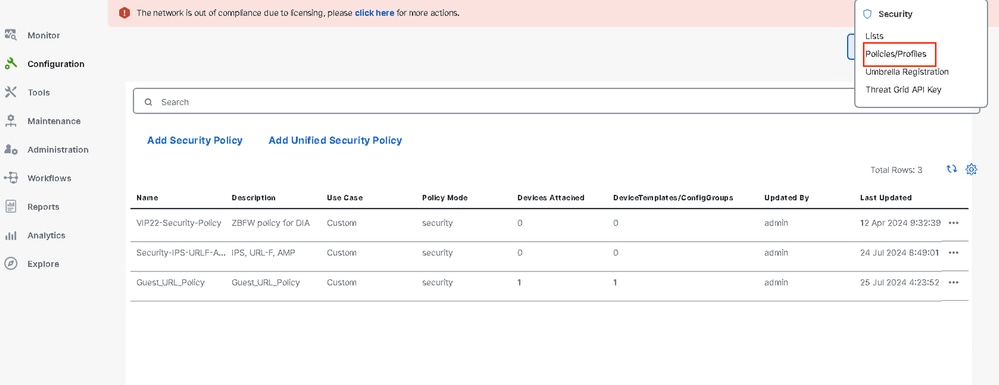

- No menu Cisco SD-WAN Manager, escolha Configuration > Security.

- Na tela Security, clique no menu suspenso Custom Options , selecione Policies/Profiles.

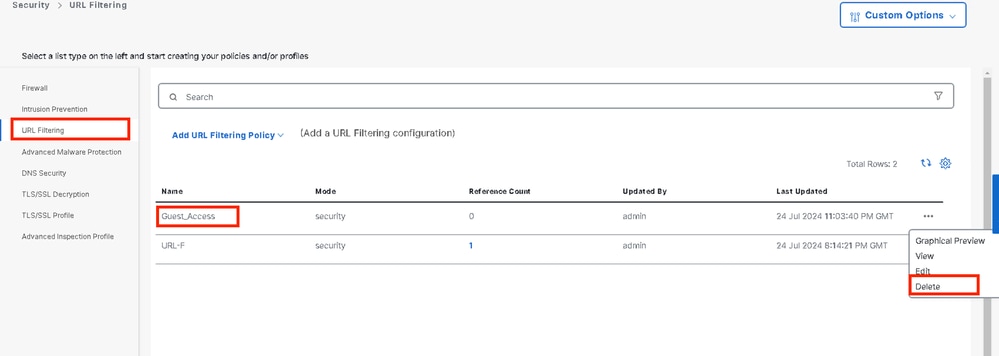

Clique em Filtragem de URL na guia esquerda, para a política desejada que você deseja modificar, clique em 3 pontos (...)e escolha Editar.

Modifique a política conforme necessário e clique em Save URL Filtering Policy.

Excluir filtragem de URL

Para excluir uma política de filtragem de URL, primeiro desanexe a política da política de segurança:

No menu do Cisco SD-WAN Manager, escolha Configuration > Security.

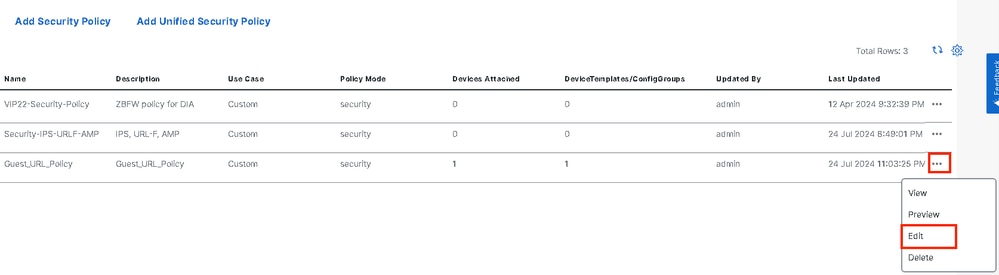

Para desanexar a política de filtragem de URL da política de segurança:

- Para a política de segurança que contém a política de filtragem de URL, clique em 3 pontos (...) e em Editar.

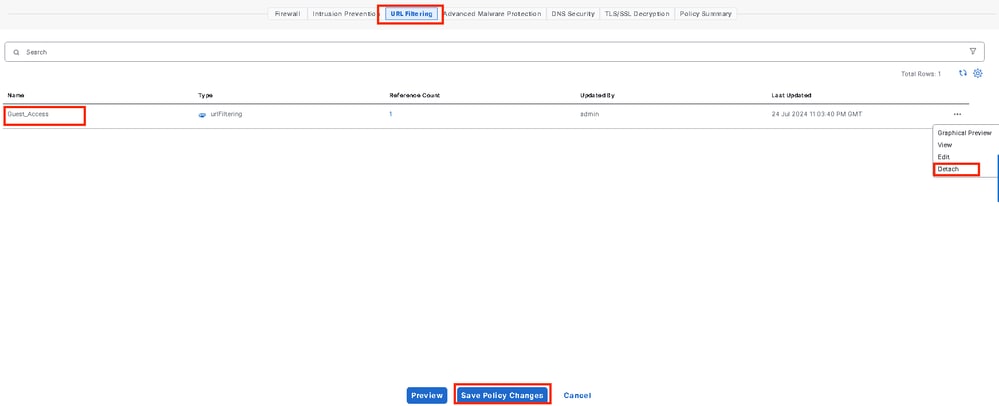

A página Resumo da política é exibida. Clique na guia Filtragem de URL.

Para a diretiva que você deseja excluir, clique em 3 pontos (...) e escolha Desanexar.

Clique em Save Policy Changes (Salvar alterações de política).

Para excluir a política de filtragem de URL:

Na tela Security, clique no menu suspenso Custom Options , selecione Policies/Profiles e escolha URL Filtering.

Para a diretiva que deseja excluir, clique em 3 pontos (...) e em Excluir.

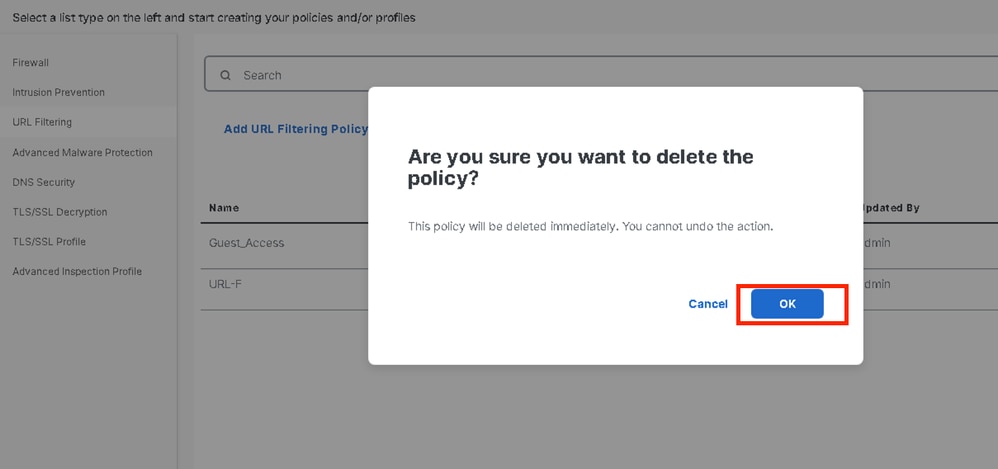

Clique em OK.

Verificar

Verifique se a versão do Cisco UTD está instalada.

Site300-cE1#show utd engine standard version

UTD Virtual-service Name: utd

IOS-XE Recommended UTD Version: 1.0.2_SV3.1.67.0_XE17.14

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.14$

UTD Installed Version: 1.0.2_SV3.1.67.0_XE17.14

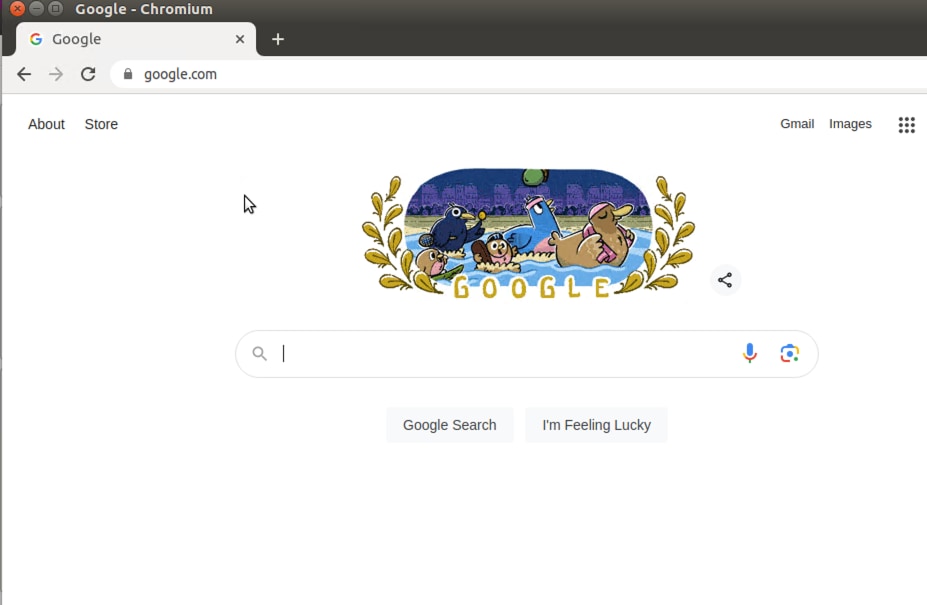

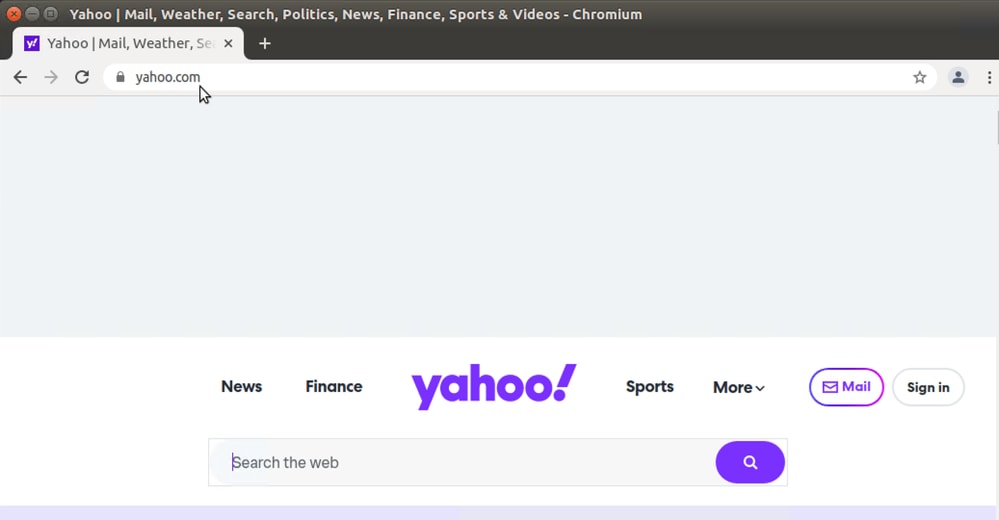

No PC cliente localizado na VPN de convidado, se você tentar abrir google.com e yahoo.com, eles serão permitidos.

Site300-cE1#show utd engine standard logging events | in google

2024/07/24-13:22:38.900508 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.google.com] [VRF: 12] {TCP} 10.32.1.10:55310 -> 142.250.189.196:443

2024/07/24-13:24:03.429964 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.google.com] [VRF: 12] {TCP} 10.32.1.10:55350 -> 142.250.189.196:443

Site300-cE1#show utd engine standard logging events | in yahoo

2024/07/24-13:20:45.238251 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.yahoo.com] [VRF: 12] {TCP} 10.32.1.10:48714 -> 69.147.88.8:443

2024/07/24-13:20:45.245446 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.yahoo.com] [VRF: 12] {TCP} 10.32.1.10:48716 -> 69.147.88.8:443

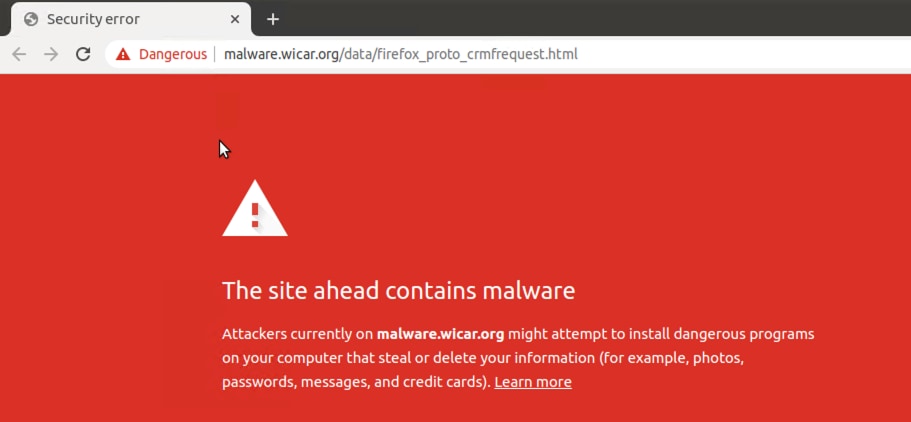

No PC cliente localizado na VPN de convidado, se você tentar abrir páginas da Web com baixa pontuação de reputação ou em uma das categorias da Web bloqueadas, o mecanismo de filtragem de URL negará a solicitação HTTPs.

Site300-cE1#show utd engine standard logging events | in mal

2024/07/24-13:32:18.475318 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: malware.wicar.org/data/firefox_proto_crmfrequest.html] ** [Category: Malware Sites] ** [Reputation: 10] [VRF: 12] {TCP} 10.32.1.10:40154 -> 208.94.116.246:80

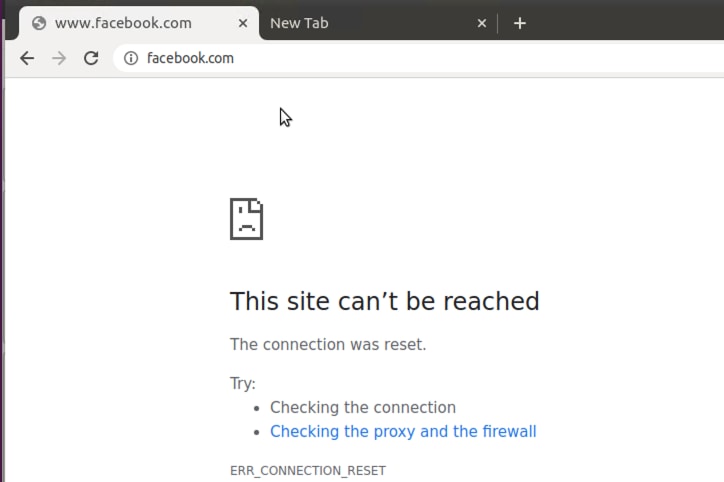

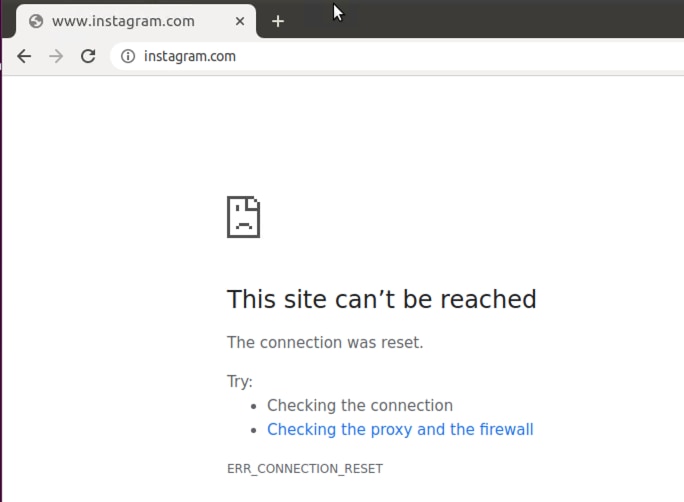

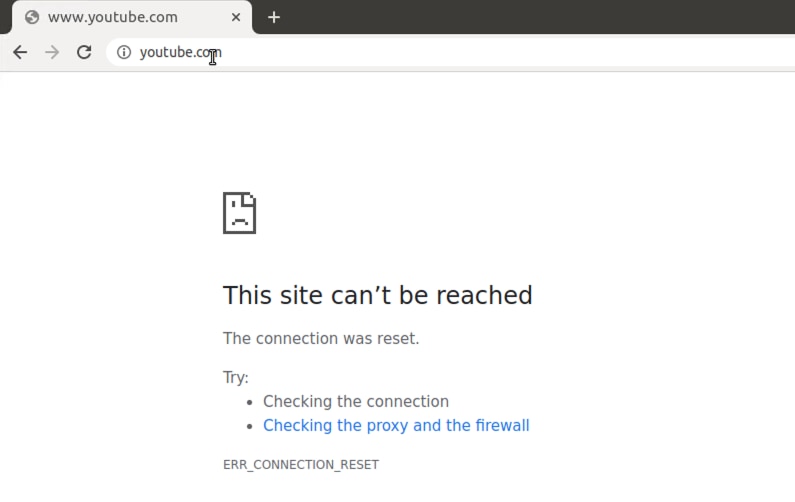

No PC cliente localizado na VPN de convidado, se você tentar abrir o facebook, o instagram e o youtube serão bloqueados.

Site300-cE1#show utd engine standard logging events | in face

2024/07/24-13:05:25.622746 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.facebook.com] [VRF: 12] {TCP} 10.32.1.10:55872 -> 157.240.22.35:443

2024/07/24-13:05:25.638612 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.facebook.com] [VRF: 12] {TCP} 10.32.1.10:55876 -> 157.240.22.35:443

Site300-cE1#show utd engine standard logging events | in insta

2024/07/24-13:09:07.027559 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.instagram.com] [VRF: 12] {TCP} 10.32.1.10:58496 -> 157.240.22.174:443

2024/07/24-13:09:07.030067 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.instagram.com] [VRF: 12] {TCP} 10.32.1.10:58498 -> 157.240.22.174:443

2024/07/24-13:09:07.037384 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.instagram.com] [VRF: 12] {TCP} 10.32.1.10:58500 -> 157.240.22.174:443

Site300-cE1#show utd engine standard logging events | in youtube

2024/07/24-13:10:01.712501 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 12] {TCP} 10.32.1.10:54292 -> 142.250.72.206:443

2024/07/24-13:10:01.790521 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 10] {TCP} 10.30.1.10:37988 -> 142.250.72.206:443

2024/07/24-13:11:11.400417 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 12] {TCP} 10.32.1.10:54352 -> 142.250.72.206:443

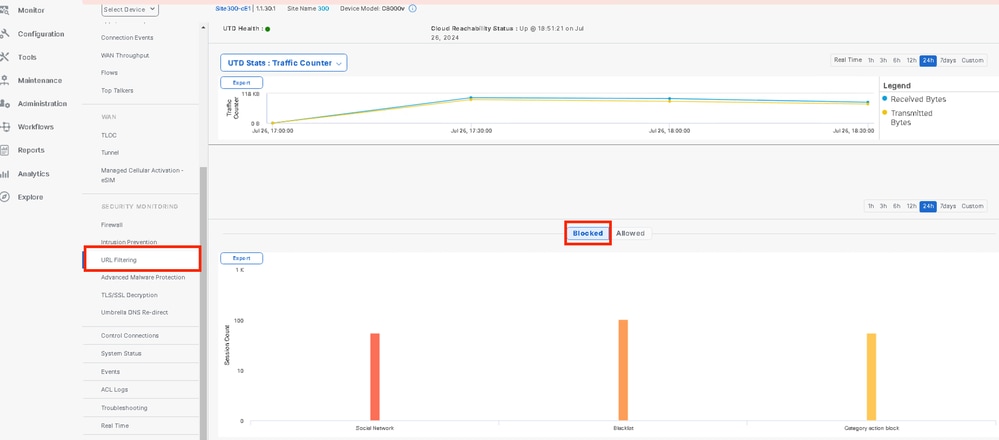

Monitore a filtragem de URL a partir da GUI do vManage

Você pode monitorar a filtragem de URL em tempo real ou historicamente para cada dispositivo por categorias da Web usando essas etapas.

Para monitorar os URLs que estão bloqueados ou permitidos em um dispositivo Cisco IOS XE Catalyst SD-WAN:

-

No menu Cisco SD-WAN Manager, escolha Monitor > Dispositivos > Selecionar dispositivo

2. No painel esquerdo, em Monitoramento de segurança, clique emFiltragem de URL. As informações de filtragem de URL são exibidas no painel direito.

- Clique em Bloqueado. A contagem de sessões em uma URL bloqueada é exibida.

- Clique em Allowed. A contagem de sessão em URLs permitidas é exibida.

Troubleshooting

Verifique se a versão UTD suportada está instalada:

Site300-cE1#show utd engine standard version

UTD Virtual-service Name: utd

IOS-XE Recommended UTD Version: 1.0.2_SV3.1.67.0_XE17.14

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.14$

UTD Installed Version: 1.0.2_SV3.1.67.0_XE17.14 <<<<<<<<<<<<<<<<

Observação: a versão instalada do UTD não pode estar no estado NÃO SUPORTADO.

Verificar se UTD está ativadoexecutando estado.

Site300-cE1#show app-hosting list

App id State

---------------------------------------------------------

utd RUNNING

O status de integridade de Validar UTD está em VERDE.

Site300-cE1#show utd engine standard status

Engine version : 1.0.2_SV3.1.67.0_XE17.14

Profile : Cloud-Low

System memory :

Usage : 11.70 %

Status : Green

Number of engines : 1

Engine Running Health Reason

=======================================================

Engine(#1): Yes Green None

=======================================================

Overall system status: Green

Signature update status:

=========================

Current signature package version: 29.0.c

Last update status: None

Last successful update time: None

Last failed update time: None

Last failed update reason: None

Next update scheduled at: None

Current status: Idle

Verifique se o recurso Filtragem de URLs está habilitado.

Site300-cE1#show platform hardware qfp active feature utd config

Global configuration

NAT64: disabled

Drop pkts: disabled

Multi-tenancy: enabled

Data plane initialized: yes

TLS Decryption Policy: disabled

Divert controller mode: enabled

Unified Policy mode: disabled

SN threads: 12

CFT inst_id 0 feat id 4 fo id 4 chunk id 19

Max flows: 165000

SN Health: channel: Threat Defense : Green

SN Health: channel: Service : Down

Flow-logging Information:

------------------------

State : disabled

Context Id: 3, Name: 3 : 12

Ctx Flags: (0xc50001)

Engine: Standard

State : Enabled

SN Redirect Mode : Fail-open, Divert

Threat-inspection: Not Enabled

Domain Filtering : Not Enabled

URL Filtering : Enabled

File Inspection : Not Enabled

All Interfaces : Enabled

Para exibir os logs de filtragem de URL, execute o comando show utd engine standard logging events url-filtering.

Site300-cE1#show utd engine standard logging events url-filtering

2024/07/24-20:36:58.833237 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 12] {TCP} x.x.x.x:57214 -> x.x.x.x:443

2024/07/24-20:37:59.000400 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.linkedin.com] ** [Category: Social Network] ** [Reputation: 81] [VRF: 12] {TCP} x.x.x.x:38058 -> x.x.x.x:443

2024/07/24-20:37:59.030787 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.twitter.com/] ** [Category: Social Network] ** [Reputation: 92] [VRF: 12] {TCP} x.x.x.x:41642 -> x.x.x.x:80

2024/07/24-20:38:59.311304 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.linkedin.com] ** [Category: Social Network] ** [Reputation: 81] [VRF: 12] {TCP} x.x.x.x:38068 -> x.x.x.x:443

2024/07/24-20:38:59.343273 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.twitter.com/] ** [Category: Social Network] ** [Reputation: 92] [VRF: 12] {TCP} x.x.x.x:41652 -> x.x.x.x:80

Observação: execute o comando clear utd engine standard logging events para limpar eventos antigos.

Verificar pacotes de entrada/saída no contêiner UTD, atraso na pesquisa.

Site300-cE1#show utd engine standard statistics url-filtering vrf name 12 internal

UTM Preprocessor URLF Statistics

--------------------------------

URL Filter Requests Sent: 50

URL Filter Response Received: 50

blocklist Hit Count: 27

Allowlist Hit Count: 0

Reputation Lookup Count: 50

Reputation Action Block: 0

Reputation Action Pass: 50

Reputation Action Default Pass: 0

Reputation Action Default Block: 0

Reputation Score None: 0

Reputation Score Out of Range: 0

Category Lookup Count: 50

Category Action Block: 15

Category Action Pass: 35

Category Action Default Pass: 0

Category Action Default Block: 0

Category None: 0

Category Out of Range: 0

UTM Preprocessor URLF Internal Statistics

-----------------------------------------

Total Packets Received: 1335

SSL Packet Count: 56

HTTP Header Count: 22

Action Drop Flow: 69

Action Reset Session: 0

Action Block: 42

Action Pass: 503

Action Offload Session: 0

Invalid Action: 0

No UTM Tenant Persona: 0

No UTM Tenant Config: 0

URL Lookup Response Late: 150

URL Lookup Response Very Late: 21

URL Lookup Response Extremely Late: 0

URL Lookup Response Status Invalid: 0

Response Does Not Match Session: 0

No Response When Freeing Session: 0

First Packet Not From Initiator: 0

No HTTP Header: 0

Invalid Action: 0

Send Error Fail Open Count: 0

Send Error Fail Close Count: 0

Lookup Error Fail Open Count: 0

Lookup Error Fail Close Count: 0

Lookup Timeout Fail Open Count: 0

Lookup Timeout Fail Close Count: 0

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

07-Aug-2024

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Andy RookLíder técnico de engenharia de entrega ao cliente

- Karthik Reddy YasaEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback