Introdução

Este documento descreve a configuração para executar um NAT estático de e para o VRF do lado do serviço em um roteador Cisco IOS-XE® SD-WAN.

Pré-requisitos

Devem ser usados dispositivos Cisco IOS-XE SD-WAN na versão 17.3.1a ou posterior.

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Rede de longa distância definida por software da Cisco (SD-WAN)

- Tradução de Endereço de Rede (NAT)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware.

- ISR4451-X/K9 versão 17.6.2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

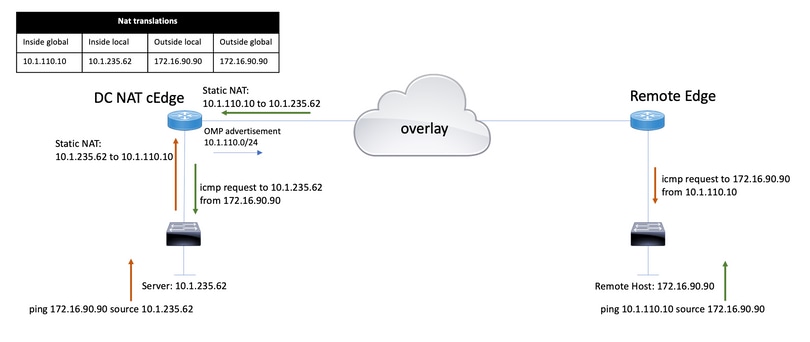

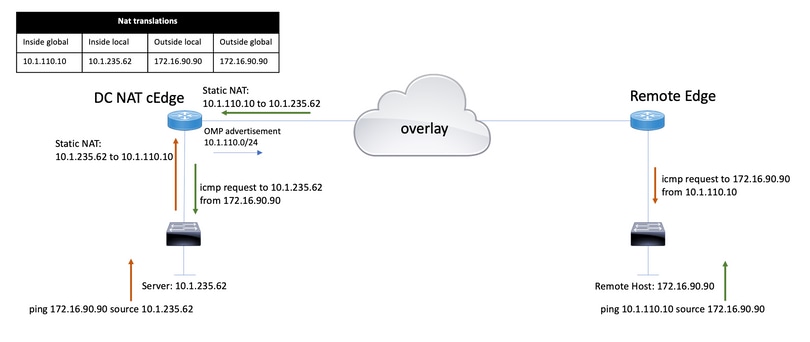

Diagrama de Rede

Para configurar o NAT estático de serviço descrito neste documento, esta topologia é usada.

A sub-rede 10.1.235.0/24 é privada e local para o site DC. Esta sub-rede não é anunciada no OMP (Overlay Management Protocol). Para que os servidores tenham comunicação, eles são classificados estaticamente na sub-rede 10.1.110.0/24.

- Quando o servidor 10.1.235.62 inicia a comunicação com 172.16.90.90, o cEdge precisa realizar a NAT 10.1.235.62 a 10.1.110.10.

- Quando o host 172.16.90.90 precisa se comunicar com o servidor, ele faz a solicitação para 10.1.110.10 e o cEdge precisa converter o IP de destino para 10.1.235.62.

Configuração

Configuração do cEdge

Essa configuração pode ser executada por meio da CLI do roteador ou por meio de um modelo de recurso do vManage.

Usando a CLI

Configure o pool NAT:

ip nat pool natpool10 10.1.110.1 10.1.110.253 prefix-length 24

Configure um pool global de NAT estático interno:

ip nat inside source list global-list pool natpool10 vrf 10 match-in-vrf

Configure a entrada de NAT estático:

ip nat inside source static 10.1.235.62 10.1.110.10 vrf 10 match-in-vrf pool natpool10

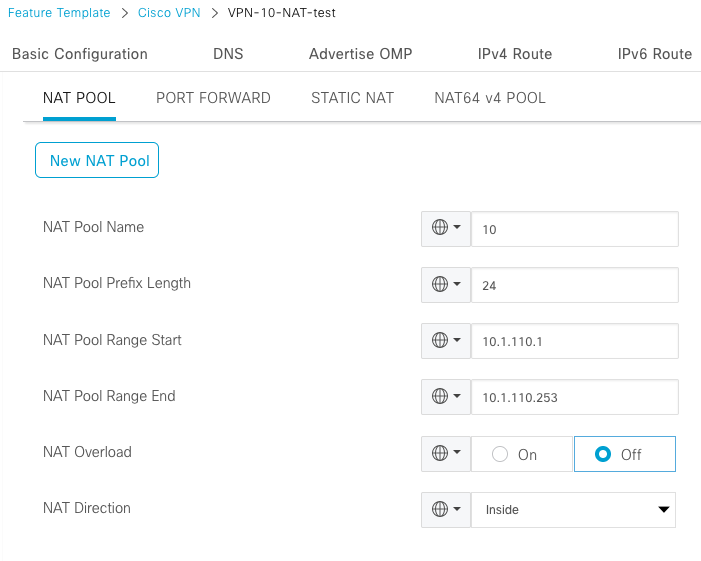

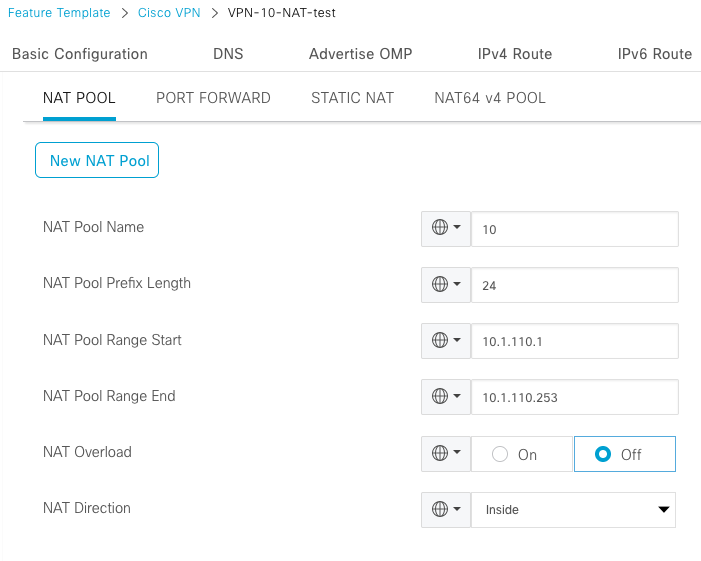

Através do modelo de recurso vManage

No modelo de recurso de VPN de serviço, navegue para a seção NAT > NAT Pool e clique em New NAT Pool.

Preencha as variáveis e clique em Adicionar quando terminar:

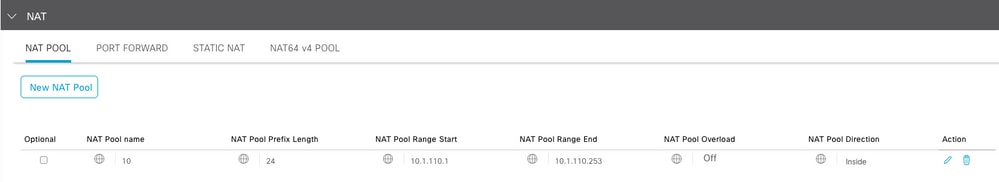

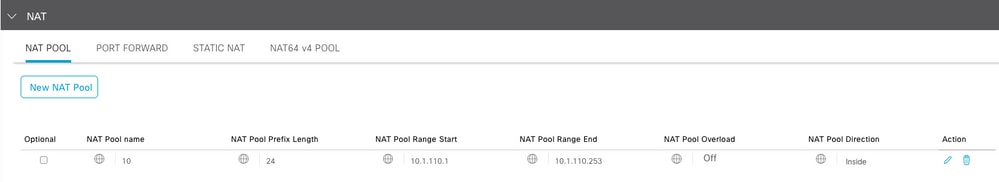

Verifique se o Pool foi criado da seguinte maneira:

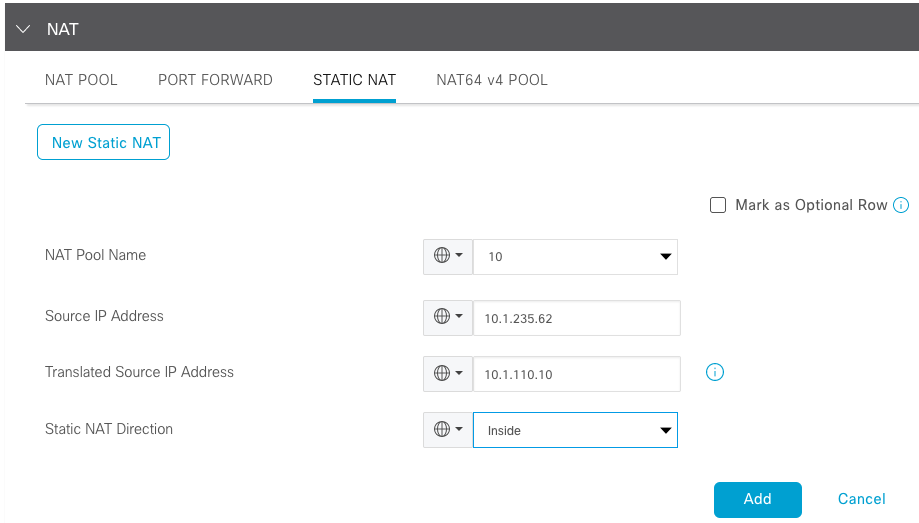

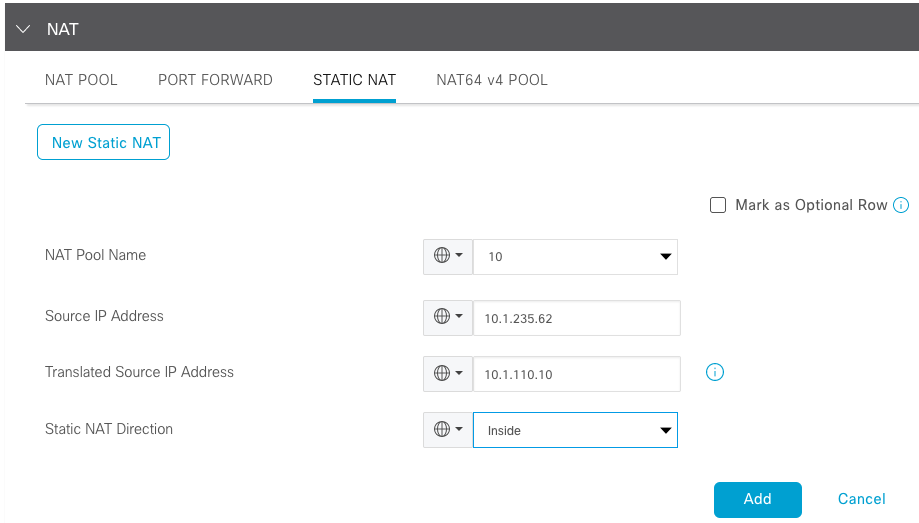

Depois que o pool for criado, navegue para NAT estático e clique no botão Novo NAT estático.

Preencha as variáveis e clique em Adicionar quando terminar:

Política de dados centralizada

Uma política de dados centralizada é necessária para direcionar o tráfego de dados com os prefixos desejados para o NAT do lado do serviço.

Defina a VPN e a lista de sites:

policy

lists

vpn-list VPN-10

vpn 10

!

site-list CEDGE

site-id 30

!

Defina a primeira sequência para a tradução de dentro para fora:

data-policy _VPN-10_Data_NAT_cEdge

vpn-list VPN-10

sequence 1

match

source-ip 10.1.235.62/32

!

action accept

count nat_cedge_-1665659624

nat pool 10

!

!

A próxima sequência é usada para a conversão do endereço de destino. É usado quando o tráfego é iniciado de fora para dentro:

sequence 11

match

destination-ip 10.1.110.10/32

!

action accept

count nat_cedge_out2in_-1665659624

nat pool 10

!

!

default-action accept

!

!

Aplique a política em todas as direções:

apply-policy

site-list CEDGE

data-policy _VPN-10_Data_NAT_cEdge all

Verificar

Verifique o estado da configuração do NAT com os comandos de verificação.

show sdwan policy from-vsmart

show ip nat translations

sdwan policy data-policy-filter

Teste de ping do servidor 10.1.235.62 para o host 172.16.90.90:

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:0 10.1.235.62:0 172.16.90.90:0 172.16.90.90:0

Total number of translations: 2

Teste de ping do host 10.90.90.90 para o servidor 10.1.110.10:

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:8299 10.1.235.62:8299 172.16.90.90:8299 172.16.90.90:8299

Total number of translations: 2

Troubleshooting

Verifique se os pacotes aumentaram nos contadores da política de dados:

cEdge#show sdwan policy data-policy-filter

data-policy-filter _VPN-10_Data_NAT_cEdge

data-policy-vpnlist VPN-10

data-policy-counter default_action_count

packets 1412

bytes 109382

data-policy-counter nat_cedge_-1665659624

packets 154

bytes 16852

data-policy-counter nat_cedge_out2in_-1665659624

packets 7

bytes 886

Informações Relacionadas

Feedback

Feedback