Configurar Network Address Translation

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar o Network Address Translation (NAT) em um roteador da Cisco.

Pré-requisitos

Requisitos

Este documento exige um conhecimento básico dos termos usados em relação ao NAT.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco 2500 Series Routers

-

Cisco IOS® Software, Versão 12.2(10b)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Etapas de início rápido para configurar e implantar a NAT

Note: Neste documento, uma referência à Internet ou a um dispositivo da Internet significa um dispositivo de qualquer rede externa.

Quando você configura o NAT, é às vezes difícil saber onde começar, especialmente se você é novo ao NAT. Estas etapas guiam-no para definir o que você quer o NAT fazer e como o configurar:

-

Defina as interfaces interna e externa de NAT.

-

Os usuários existem fora das interfaces múltiplas?

-

Há várias interfaces disponíveis para a Internet?

-

-

Defina o que você deseja realizar com a NAT.

-

Deseja permitir que usuários internos acessem a Internet ?

-

Deseja permitir que a Internet acesse dispositivos internos (como um servidor de e-mail ou servidor Web)?

-

Deseja redirecionar o tráfego TCP para outra porta ou endereço TCP ?

-

Deseja usar o NAT durante uma transição de rede (por exemplo, você alterou um endereço IP de servidor e, até poder atualizar todos os clientes, deseja que os clientes não atualizados possam acessar o servidor com o endereço IP original, bem como permitir que os clientes atualizados acessem o servidor com o novo endereço)?

-

Deseja permitir que as redes que se sobrepõem se comuniquem?

-

-

Configure a NAT para realizar o que você definiu anteriormente. De acordo com o que você definiu na etapa 2, determine qual dos próximos recursos deve ser usado:

-

NAT Estático

-

NAT dinâmica

-

Overloading -

Qualquer combinação destes recursos.

-

-

Verifique a operação NAT.

Cada um destes exemplos de NAT orientam você nas etapas 1 a 3 das etapas de início rápido na imagem anterior. Estes exemplos descrevem alguns cenários comuns em que Cisco o recomenda distribui o NAT.

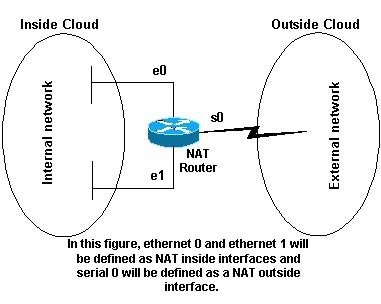

Definir a NAT nas interfaces interior e exterior

A primeira etapa para distribuir o NAT é definir interfaces NAT interna e externa. Você pode achar mais fácil definir a rede interna como interior e a rede externa como exterior. Entretanto, os termos interno e externo também estão sujeitos à arbitragem. Esta figura mostra um exemplo desta.

Topologia NAT

Topologia NAT

Examples

1. Permitir que usuários internos acessem a Internet

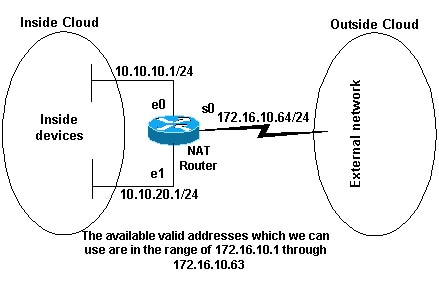

É possível que você queira permitir que usuários internos acessem a Internet, mas você não tem endereços válidos suficientes para acomodar todos? Se toda a comunicação com os dispositivos na Internet origina dos dispositivos internos, você precisa um único endereço válido ou um pool dos endereços válidos.

Esta imagem mostra um diagrama de rede simples com as interfaces do roteador definidas como interior e exterior.

Endereços válidos disponíveis

Endereços válidos disponíveis

Neste exemplo, você deseja que o NAT permita que determinados dispositivos internos (os primeiros 31 de cada sub-rede) originem a comunicação com dispositivos externos e convertam seus endereços inválidos em um endereço válido ou pool de endereços. O pool foi definido como o intervalo de endereços de 172.16.10.1 a 172.16.10.63.

Agora, você pode configurar a NAT. Para realizar o que foi definido na imagem anterior, use a NAT dinâmica. Com NAT dinâmico, a tabela de tradução no roteador está inicialmente vazia e é povoada uma vez que o tráfego que precisa de ser traduzido passa através do roteador. Ao contrário do NAT estático, onde uma tradução estaticamente é configurada e colocada na tabela de tradução sem a necessidade para todo o tráfego.

Neste exemplo, você pode configurar o NAT para traduzir cada um dos dispositivos internos a um endereço válido exclusivo, ou para traduzir cada um dos dispositivos internos ao mesmo endereço válido. Esse segundo método é conhecido como . overloading Um exemplo de como configurar cada método é dado aqui.

Configurar a NAT para permitir que usuários internos acessem a Internet

| NAT Router |

|---|

interface ethernet 0 ip address 10.10.10.1 255.255.255.0 ip nat inside !--- Defines Ethernet 0 with an IP address and as a NAT inside interface. interface ethernet 1 ip address 10.10.20.1 255.255.255.0 ip nat inside !--- Defines Ethernet 1 with an IP address and as a NAT inside interface. interface serial 0 ip address 172.16.10.64 255.255.255.0 ip nat outside !--- Defines serial 0 with an IP address and as a NAT outside interface. ip nat pool no-overload 172.16.10.1 172.16.10.63 prefix 24 !--- Defines a NAT pool named no-overload with a range of addresses |

Note: A Cisco recomenda que você não configure listas de acesso referenciadas pelos comandos NAT com permit any. Se você usar permit any na NAT, ela consumirá muitos recursos do roteador que podem causar problemas na rede.

Observe na configuração anterior que somente os primeiros 32 endereços da sub-rede 10.10.10.0 e os primeiros 32 endereços da sub-rede 10.10.20.0 são permitidos pela lista de acesso 7. Portanto, somente esses endereços de origem são convertidos. Pode haver outros dispositivos com outros endereços na rede interior, mas eles não estão convertidos.

Configurar a NAT para permitir que usuários internos acessem a Internet com sobrecarga

| NAT Router |

|---|

interface ethernet 0 ip address 10.10.10.1 255.255.255.0 ip nat inside !--- Defines Ethernet 0 with an IP address and as a NAT inside interface. interface ethernet 1 ip address 10.10.20.1 255.255.255.0 ip nat inside !--- Defines Ethernet 1 with an IP address and as a NAT inside interface. interface serial 0 ip address 172.16.10.64 255.255.255.0 ip nat outside !--- Defines serial 0 with an IP address and as a NAT outside interface. ip nat pool ovrld 172.16.10.1 172.16.10.1 prefix 24 |

Observe que, na segunda configuração anterior, o pool de NAT tem apenas um intervalo de um endereço. ovrld A sobrecarga de palavra-chave usada no comando ip nat inside source list 7 pool ovrld overload permite que o NAT traduza dispositivos internos múltiplos ao único endereço no pool.

Outra variação desse comando éip nat inside source list 7 interface serial 0 overload, que configura a NAT para uma sobrecarga no endereço atribuído à interface serial 0.

Quando é configurado, o roteador mantém informações suficientes de protocolos de nível superior (por exemplo, números de porta TCP ou UDP) para converter o endereço global no endereço local correto.overloading Para obter definições de endereço global e local, consulte NAT: Definições Globais e Locais.

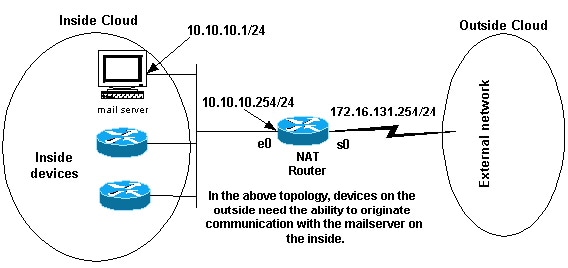

2. Permitir que a Internet acesse dispositivos internos

Você pode precisar de dispositivos internos para trocar informações com dispositivos na Internet, em que a comunicação é iniciada pelos dispositivos da Internet, por exemplo, e-mail. É normal que os dispositivos na Internet enviem e-mails para um servidor de e-mail localizado na rede interna.

Originar comunicações

Originar comunicações

Configurar a NAT para permitir que a Internet acesse dispositivos internos

Neste exemplo, você define primeiramente as interfaces NAT interna e externa, segundo as indicações do diagrama da rede precedente.

Em segundo, você define que você quer usuários no interior poder originar uma comunicação com a parte externa. Os dispositivos na interface exterior devem originar a comunicação apenas com o servidor de e-mail na interface interior.

A terceira etapa é configurar o NAT. Para realizar o que você definiu, você pode configurar o NAT estático e dinâmico junto. Para obter mais informações sobre como configurar este exemplo, consulte Configurar NAT estático e dinâmico simultaneamente.

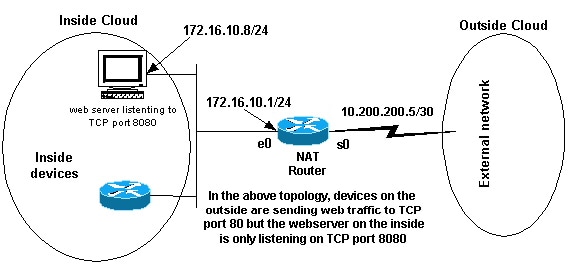

3. Redirecionar o tráfego TCP para outra porta ou endereço TCP

Um servidor Web na rede interna é outro exemplo de quando pode ser necessário que os dispositivos na Internet iniciem a comunicação com dispositivos internos. Em alguns casos, o servidor web interno pode ser configurado para escutar o tráfego web em uma porta TCP diferente da porta 80. Por exemplo, o servidor web interno pode ser configurado para escutar a porta TCP 8080. Nesse caso, você pode usar NAT para redirecionar o tráfego destinado à porta TCP 80 para a porta TCP 8080.

Porta TCP de tráfego da Web

Porta TCP de tráfego da Web

Depois de definir as interfaces, conforme mostrado no diagrama de rede anterior, você pode decidir que deseja que a NAT redirecione os pacotes da interface exterior destinados a 172.16.10.8:80 para 172.16.10.8:8080. Você pode usar um comando static nat a fim traduzir o número de porta de TCP para conseguir isto. Uma configuração de exemplo é mostrada aqui.

Configurar a NAT para redirecionar o tráfego TCP para outra porta ou endereço TCP

| NAT Router |

|---|

interface ethernet 0 ip address 172.16.10.1 255.255.255.0 ip nat inside !--- Defines Ethernet 0 with an IP address and as a NAT inside interface. interface serial 0 ip address 10.200.200.5 255.255.255.252 ip nat outside !--- Defines serial 0 with an IP address and as a NAT outside interface. ip nat inside source static tcp 172.16.10.8 8080 172.16.10.8 80 !--- Static NAT command that states any packet received in the inside |

Note: A descrição de configuração do comando NAT estático indica qualquer pacote recebido na interface interna com um endereço de origem 172.16.10.8:8080 convertido em 172.16.10.8:80. Isso também implica que qualquer pacote recebido na interface externa com um endereço de destino 172.16.10.8:80 tem o destino convertido em 172.16.10.8:8080.

show ip nat translations Pro Inside global Inside local Outside local Outside global tcp 172.16.10.8:80 172.16.10.8:8080 --- ---

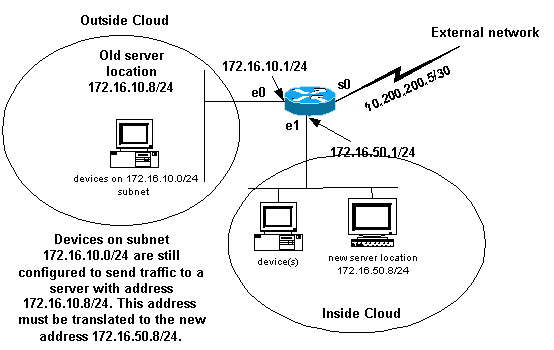

4. Usar a NAT para uma transição de rede

A NAT é útil quando você precisa reendereçar dispositivos na rede ou quando substitui um dispositivo por outro. Por exemplo, se todos os dispositivos no uso da rede um servidor particular e este server precisam de ser substituídos com um novo que tenha um endereço IP novo, a reconfiguração de todos os dispositivos de rede para usar o endereço do servidor novo toma alguma hora. Entretanto, você pode usar o NAT a fim configurar os dispositivos com o endereço velho para traduzir seus pacotes para comunicar-se com o server novo.

Transição de rede NAT

Transição de rede NAT

Depois de definir as interfaces NAT, como ilustra a imagem anterior, você pode decidir que deseja que a NAT permita que os pacotes da interface exterior destinados ao endereço de servidor antigo (172.16.10.8) sejam convertidos e enviados para o novo endereço de servidor. Esteja ciente de que o novo servidor está em outra LAN, e os dispositivos nessa LAN ou qualquer dispositivo acessível através dessa LAN (dispositivos na parte interna da rede), devem ser configurados para usar o novo endereço IP do servidor, se possível.

É possível utilizar a NAT estática para realizar o que você necessita. Esta é uma configuração de exemplo.

Configurar a NAT para uso por meio de uma transição de rede

| NAT Router |

|---|

interface ethernet 0 ip address 172.16.10.1 255.255.255.0 ip nat outside !--- Defines Ethernet 0 with an IP address and as a NAT outside interface. interface ethernet 1 ip address 172.16.50.1 255.255.255.0 ip nat inside !--- Defines Ethernet 1 with an IP address and as a NAT inside interface. interface serial 0 ip address 10.200.200.5 255.255.255.252 !--- Defines serial 0 with an IP address. This interface is not |

Note: O comando inside source NAT neste exemplo também implica que os pacotes recebidos na interface externa com um endereço destino 172.16.10.8 têm o endereço destino convertido em 172.16.50.8.

5. Usar a NAT para redes com sobreposição

As redes com sobreposição ocorrem quando você atribui endereços IP a dispositivos internos que já são usados por outros dispositivos na Internet. Essas redes também resultam da fusão de duas empresas, que usam endereços IP RFC 1918 nas redes. Essas duas redes precisam se comunicar, de preferência, sem que todos os dispositivos sejam endereçados novamente.

Diferença entre o mapeamento de um para um e de muitos para muitos

Uma configuração do NAT estático cria um mapeamento um a um e traduz um endereço específico a um outro endereço. O este tipo de configuração cria uma entrada permanente na tabela NAT enquanto a configuração esta presente e a permite tanto dentro como fora dos anfitriões de iniciar uma conexão. Isto é na maior parte útil para os anfitriões que fornecem serviços de aplicativo como o correio, Web, FTP e assim por diante. Por exemplo:

Router(config)#ip nat inside source static 10.3.2.11 10.41.10.12 Router(config)#ip nat inside source static 10.3.2.12 10.41.10.13

O NAT dinâmico é útil quando menos endereços estão disponíveis do que o número real de anfitriões a ser traduzidos. Cria uma entrada na tabela NAT quando o host inicia uma conexão e estabelece um mapeamento um a um entre os endereços. Mas, o traço pode variar e depende em cima do endereço registrado disponível no pool na altura da comunicação. O NAT dinâmico permite que as sessões sejam iniciadas somente do interior ou as redes externas para que é configurado. As entradas NAT dinâmicas estão removidas da tabela de tradução se o host não se comunica por um período de tempo específico que seja configurável. O endereço é retornado então ao pool para o uso de um outro host.

Por exemplo, termine estas etapas da configuração detalhada:

-

Crie um conjunto de endereço.

Router(config)#ip nat pool MYPOOLEXAMPLE 10.41.10.1 10.41.10.41 netmask 255.255.255.0

-

Crie uma lista de acesso para as redes internas que tenha que ser traçada.

Router(config)#access-list 100 permit ip 10.3.2.0 0.0.0.255 any

-

Associe a lista de acesso 100 que seleciona a rede interna 10.3.2.0 0.0.0.255 a ser convertida ao pool MYPOOLEXAMPLE e, então, sobrecarregue os endereços.

Router(config)#ip nat inside source list 100 pool MYPOOLEXAMPLE overload

Verifique a operação NAT

Depois de configurar a NAT, verifique se ela funciona conforme o esperado. Você pode fazer isso de diversas formas: com um analisador de rede, comandos show ou comandos debug. Para obter um exemplo detalhado de verificação de NAT, consulte Verificar a operação de NAT e NAT básico.

Conclusão

Os exemplos neste documento demonstram as etapas de início rápido que podem ajudar você a configurar e implantar a NAT.

Estão entre as etapas de início rápido:

-

Defina as interfaces interna e externa de NAT.

-

O que você deseja realizar com a NAT.

-

Configure a NAT para realizar o que você definiu na etapa 2.

-

Verifique a operação NAT.

Em cada um dos exemplos anteriores, foram usadas várias formas do comando ip nat inside. Você também pode usar o comando ip nat outside para atingir os mesmos objetivos, mas tenha em mente a ordem das operações NAT. Para obter exemplos de configuração que usam os comandos ip nat outside, consulte Configurar IP NAT Outside Source List Command.

Os exemplos anteriores igualmente demonstraram estas ações:

| Comando | Ação |

|---|---|

|

ip nat inside source |

|

|

ip nat outside source |

|

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

24-Apr-2025

|

Formatação atualizada. |

2.0 |

03-Nov-2023

|

Requisitos de estilo, SEO e formatação atualizados. |

1.0 |

10-Dec-2001

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Engenheiros do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback