Introdução

Este documento descreve a configuração para acesso de servidor remoto com o protocolo LDAP em nosso Unified Computing System Manager Domain (UCSM).

Pré-requisitos

Requisitos

A Cisco recomenda o conhecimento destes tópicos:

Unified Computing System Manager Domain (UCSM)- Autenticação local e remota

Lightweight Directory Access Protocol (LDAP) Microsoft Active Directory (MS-AD)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

Cisco UCS 6454 Fabric Interconnect- UCSM versão 4.0(4k)

Microsoft Active Directory (MS-AD)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Lightweight Directory Access Protocol (LDAP) é um dos principais protocolos desenvolvidos para serviços de diretório que gerenciam com segurança os usuários e seus direitos de acesso aos recursos de TI.

A maioria dos serviços de diretório ainda usa LDAP hoje, embora também possam usar protocolos adicionais como Kerberos, SAML, RADIUS, SMB, Oauth e outros.

Configurar

Antes de Começar

Efetue login noCisco UCS Manager GUIcomo um usuário administrativo.

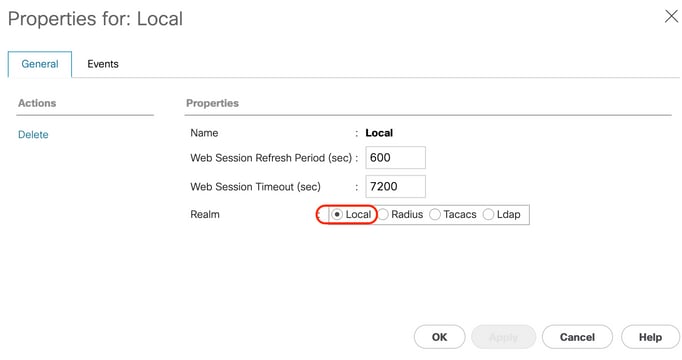

Criar um domínio de autenticação local

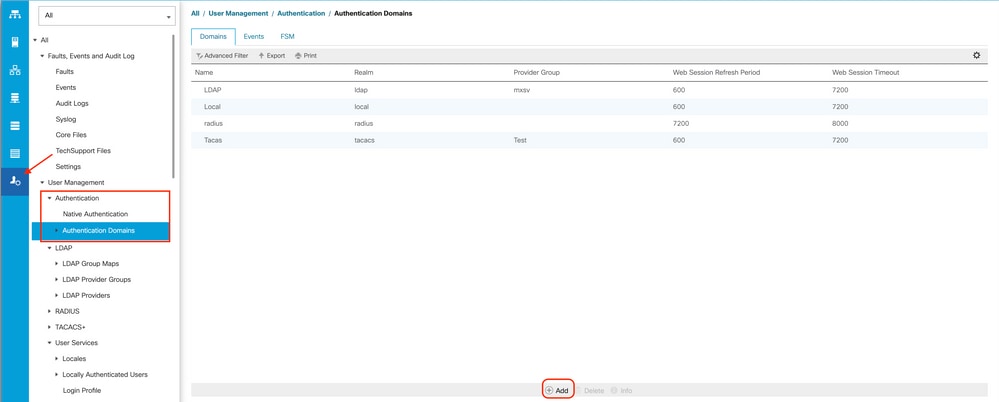

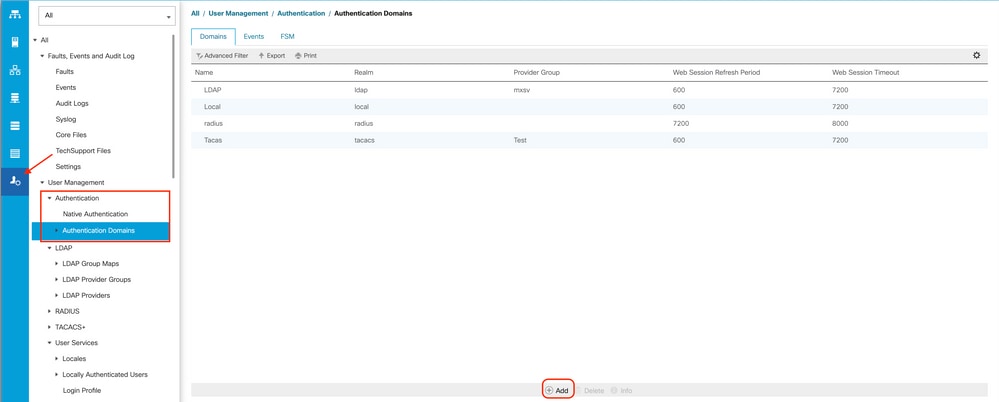

Etapa 1. No Navigation clique no botão Admin guia.

Etapa 2. Na guia Admin , expandir All > User Management > Authentication

Etapa 3. Clique com o botão direito do mouse Authentication Domains e selecione Create a Domain.

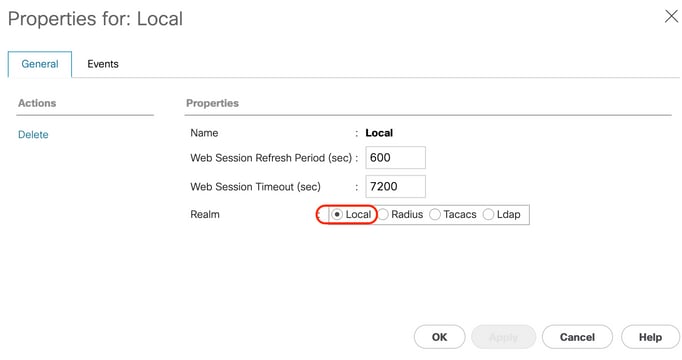

Etapa 4. Para a Name campo, tipo Local.

Etapa 5. Para a Realm, clique no botão Local botão de opção.

Etapa 6. Clique em OK.

Criar um provedor LDAP

Este exemplo de configuração não inclui etapas para configurar LDAP com SSL.

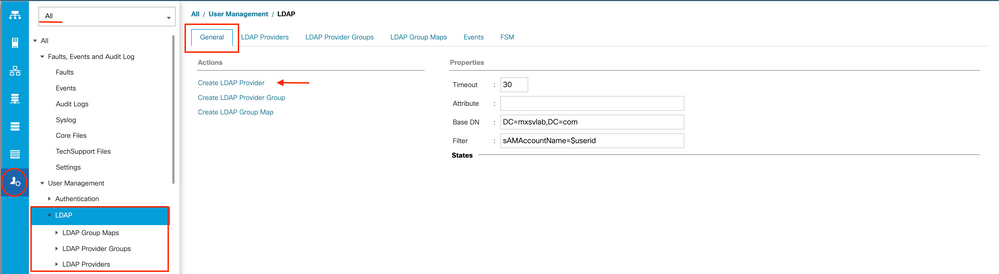

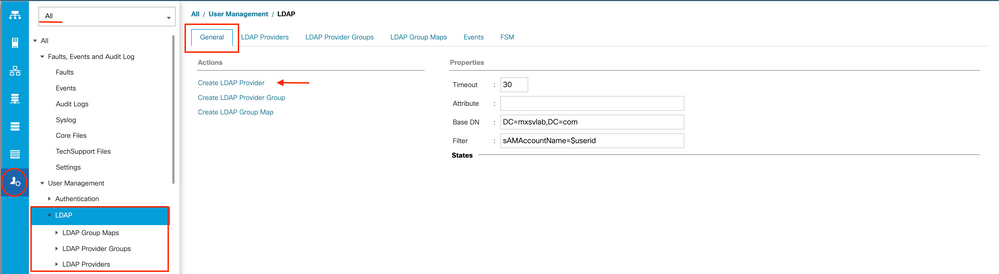

Etapa 1.No Navigation clique no botão Admin guia.

Etapa 2. Na guia Admin , expandir All > User Management > LDAP.

Etapa 3. No Work clique no botão General guia.

Etapa 4. No Actions , clique em Create LDAP Provider

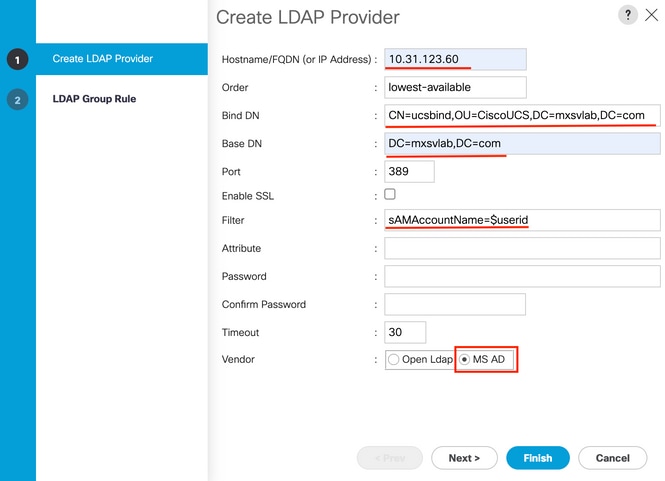

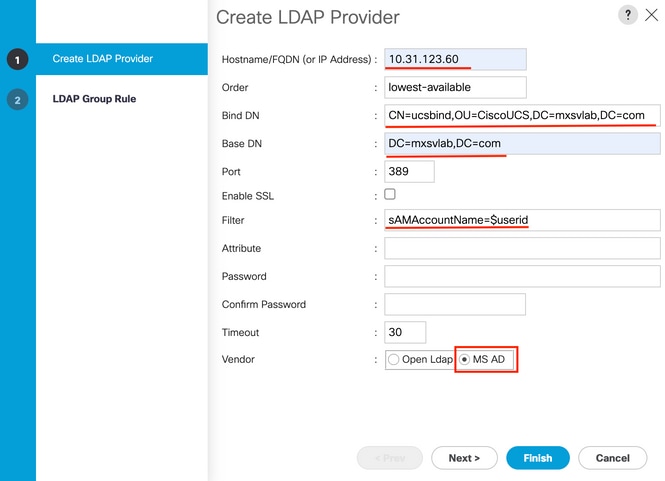

Etapa 5. No Create LDAP Provider do assistente, insira as informações apropriadas:

- No

Hostnamedigite o endereço IP ou o nome de host do servidor do AD.

- No

Order , aceite o lowest-available padrão.

- No

BindDN , copie e cole o BindDN da sua configuração do AD.

Para esta configuração de exemplo, o valor BindDN é CN=ucsbind,OU=CiscoUCS,DC=mxsvlab,DC=com.

- No

BaseDN , copie e cole o BaseDN da sua configuração do AD.

Para esta configuração de exemplo, o valor de BaseDN é DC=mxsvlab,DC=com.

- Deixe o

Enable SSL caixa de seleção desmarcada.

- No

Port aceite o padrão 389.

- No

Filter , copie e cole o atributo de filtro da sua configuração do AD.

O Cisco UCS usa o valor de filtro para determinar se o nome de usuário (fornecido na tela de logon pelo Cisco UCS Manager) está em AD.

Para esta configuração de exemplo, o valor do filtro é sAMAccountName=$userid, onde $useridé o user name para entrar no Cisco UCS Manager tela de login.

- Deixe o

Attribute campo em branco.

- No

Password digite a senha para a conta ucsbind configurada no AD.

Se você precisar voltar para a página Create LDAP Provider wizard para redefinir a senha, não fique alarmado se o campo password estiver em branco.

O Set: yes que aparece ao lado do campo de senha indica que uma senha foi definida.

- No

Confirm Password digite novamente a senha para a conta ucsbind configurada no AD.

- No

Timeout , aceite o 30 padrão.

- No

Vendor selecione o botão de opção MS-ADpara Microsoft Ative Diretory.

Etapa 6. Clique em Next

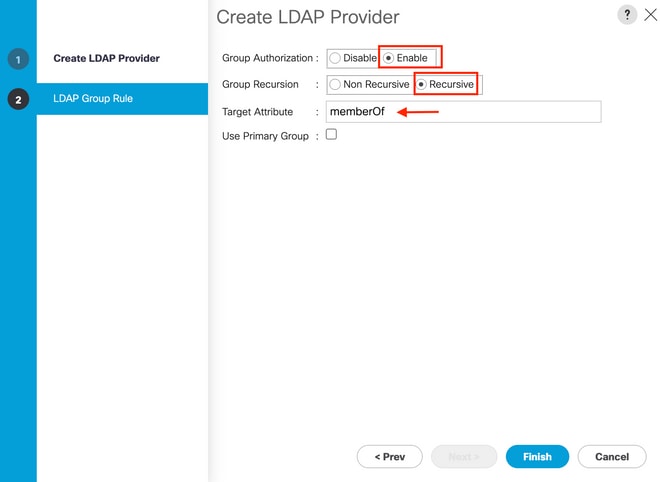

Configuração de regra de grupo LDAP

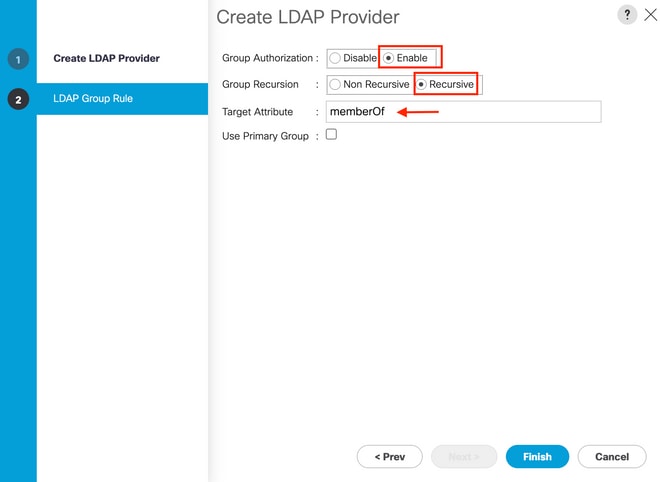

Passo 1. Na guiaLDAP Group Rule do assistente, preencha os próximos campos:

Se a Group Recursion está definido como Non-Recursive, ele limita o UCS a uma pesquisa de primeiro nível, mesmo que a pesquisa não localize um usuário qualificado.

- No

Target Attribute , aceite omemberOf padrão.

Etapa 2. Clique em Finish.

Observação: em um cenário real, você provavelmente teria vários provedores LDAP. Para vários provedores LDAP, você deve repetir as etapas para configurar a Regra de grupo LDAP para cada provedor LDAP. No entanto, nesta configuração de exemplo, há apenas um provedor LDAP, portanto, isso não é necessário.

O endereço IP do servidor do AD é exibido no painel de navegação >.

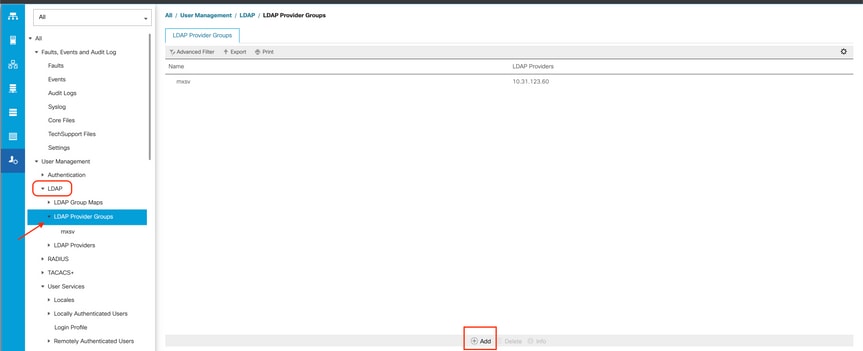

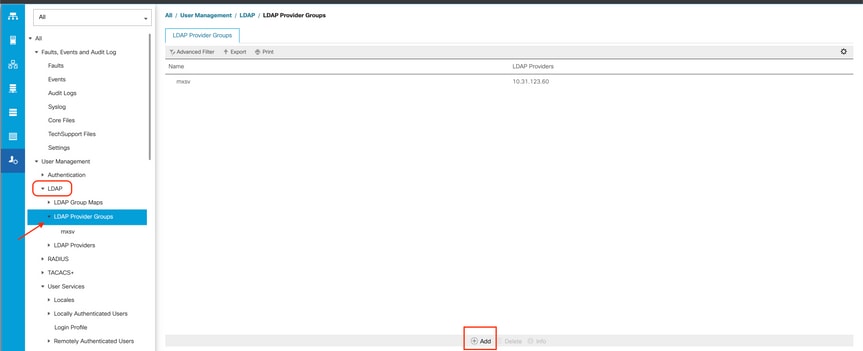

Criar um grupo de provedores LDAP

Etapa 1. No painel Navegação, clique com o botão direito do mouse em LDAP Provider Groups e selecione Create LDAP Provider Group.

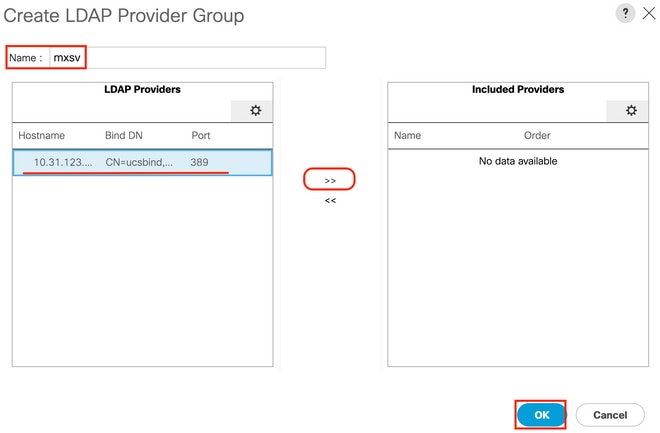

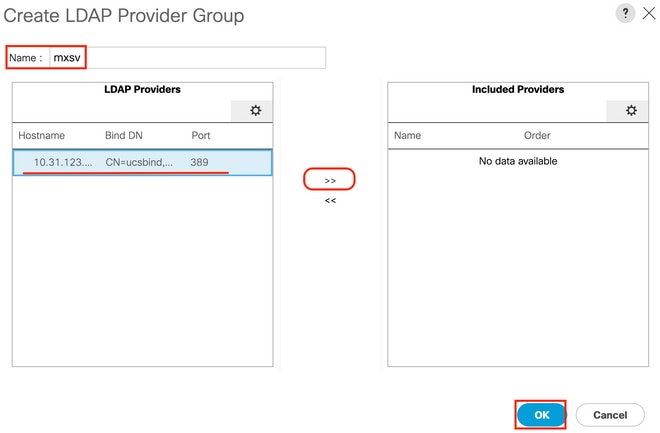

Etapa 2. No Create LDAP Provider Group , preencha as informações adequadamente:

- No

Name insira um nome exclusivo para o grupo, como LDAP Providers.

- No

LDAP Providers , escolha o endereço IP do servidor AD.

- Clique no botão >> para adicionar o servidor AD ao seu

Included Providers tabela.

Etapa 3. Click OK.

Etapa 3. Click OK.

Seu grupo de provedores aparece no LDAP Provider Groups pasta.

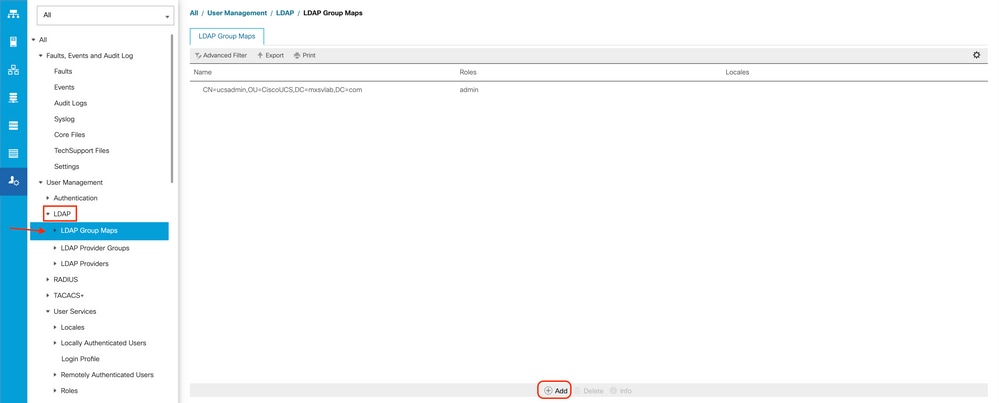

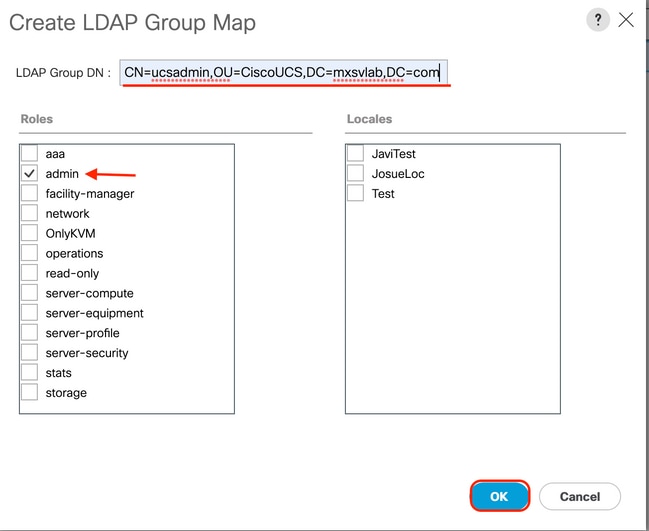

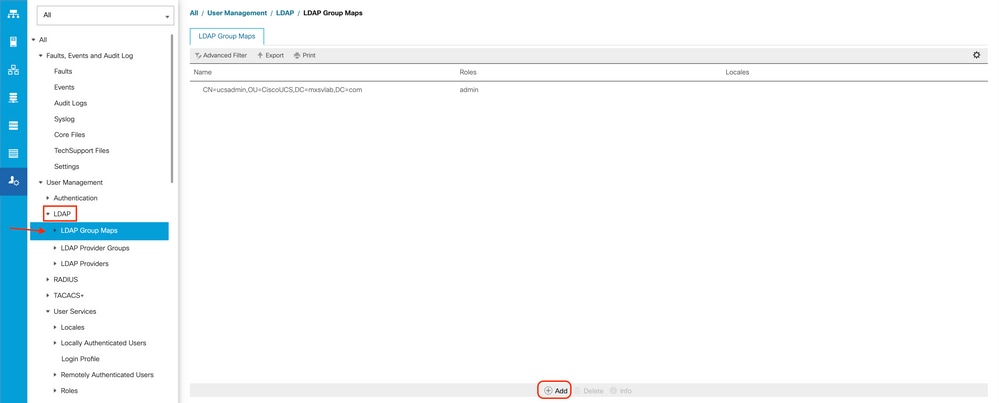

Criar um mapa de grupo LDAP

Etapa 1. No painel Navegação, clique no botão Adminguia.

Etapa 2. Na guia Admin , expandir All > User Management > LDAP.

Etapa 3. No painel Trabalho, clique em Criar LDAP Group Map.

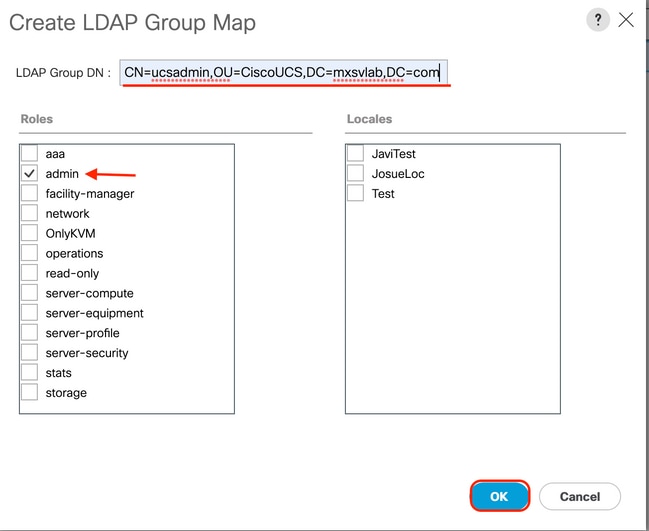

Etapa 4. No Create LDAP Group Map , preencha as informações adequadamente:

- No

LDAP Group DN , copie e cole o valor que você tem na seção de configuração do servidor AD para seu grupo LDAP.

O valor DN do grupo LDAP solicitado nesta etapa mapeia para o nome distinto de cada um dos grupos criados no AD em Grupos UCS.

Por esse motivo, o valor DN do grupo inserido no Cisco UCS Manager deve corresponder exatamente ao valor DN do grupo no servidor AD.

Nesta configuração de exemplo, esse valor é CN=ucsadmin,OU=CiscoUCS,DC=sampledesign,DC=com.

- No

Roles , clique no botão Admin e clique em OK.

Clique na caixa de seleção de uma função para indicar que você deseja atribuir privilégios de administrador a todos os usuários incluídos no mapa de grupos.

Etapa 5. Crie novos mapas de grupo LDAP (use as informações gravadas anteriormente no AD) para cada uma das funções restantes no servidor AD que você deseja testar.

Próximo: Crie seu domínio de autenticação LDAP.

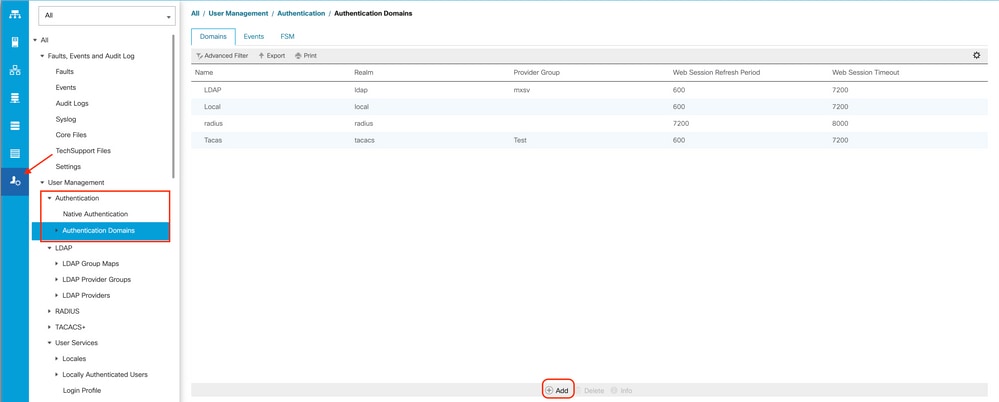

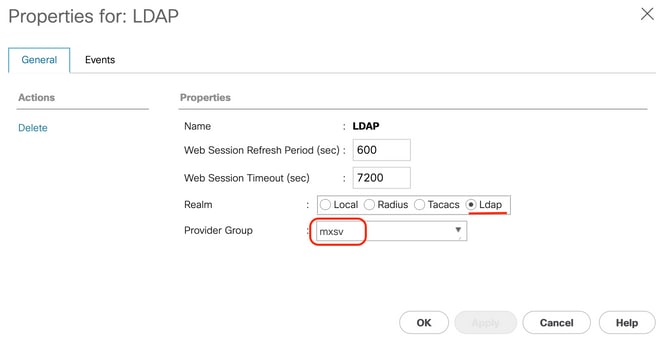

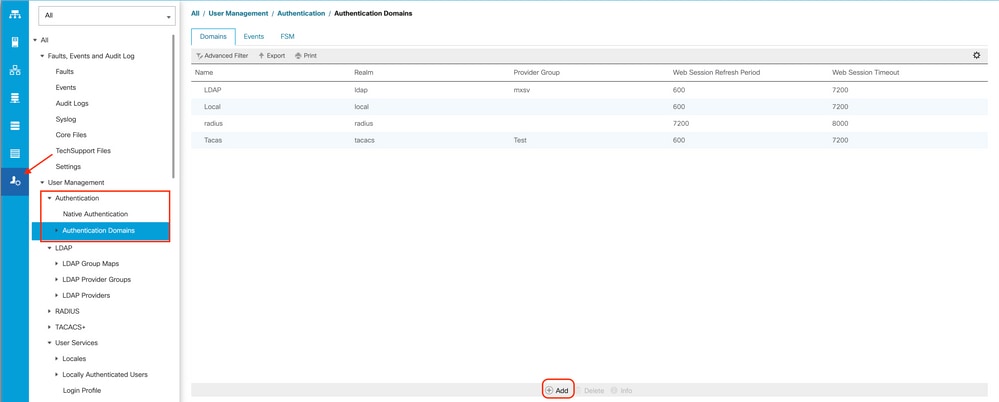

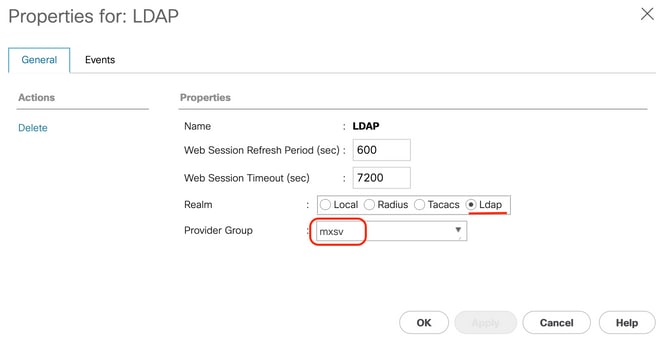

Criar um domínio de autenticação LDAP

Etapa 1. Na guia Admin , expandir All > User Management > Authentication

Etapa 2. Clique com o botão direito do mouse Autenticação Authentication Domains e selecione Create a Domain.

Etapa 3.Na  Create a Domain preencha o seguinte:

- No

Name digite um nome para o seu domínio, como LDAP.

- No

Realm clique no botão Ldap botão de opção.

- Nos

Provider Group , selecione a LDAP Provider Group criado anteriormente e clique em OK.

O domínio de autenticação aparece em Authentication Domains.

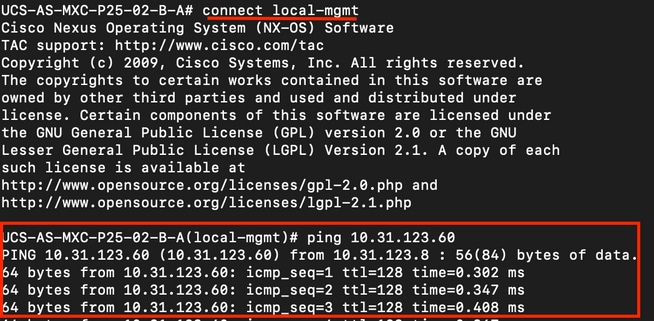

Verificar

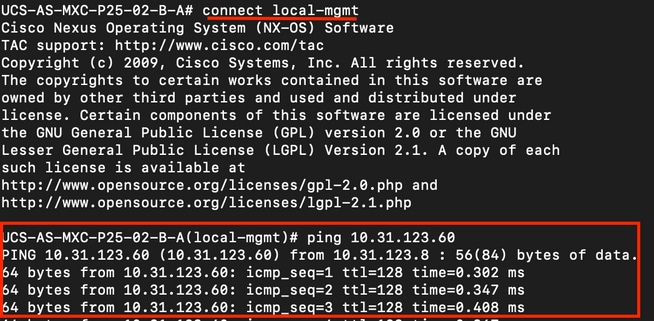

Ping para LDAP Provider IP ou FQDN:

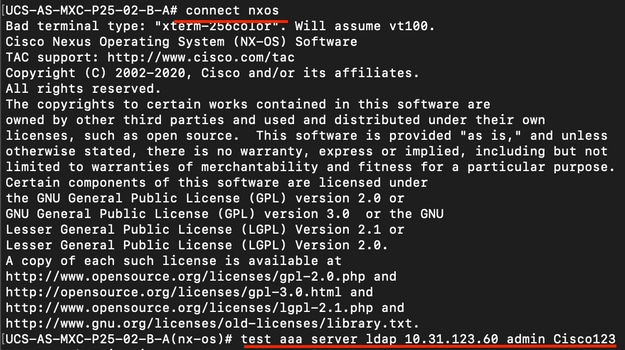

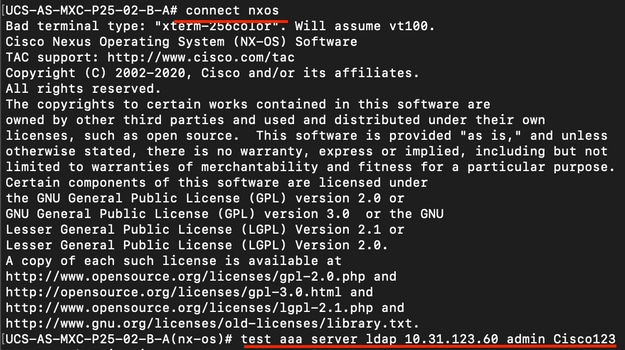

Para testar a autenticação do NX-OS, use o comando test aaa (disponível somente no NXOS).

Validamos a configuração do nosso servidor:

ucs(nxos)# test aaa server ldap <LDAP-server-IP-address or FQDN> <username> <password>

Problemas comuns de LDAP.

- Configuração básica.

- Senha incorreta ou caracteres inválidos.

- Porta ou campo de filtro incorreto.

- Não há comunicação com nosso provedor devido a uma regra de Firewall ou Proxy.

- FSM não é 100%.

- Problemas de certificado.

Troubleshooting

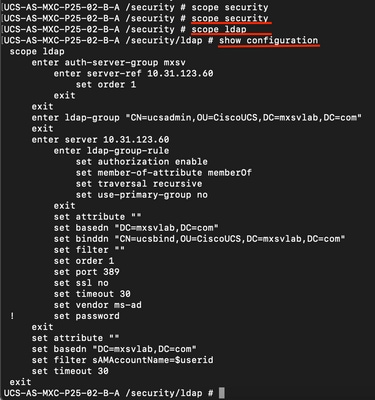

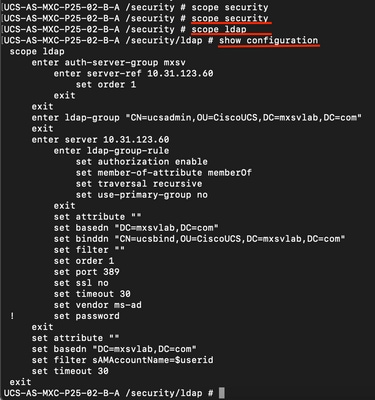

Verificar configuração LDAP do UCSM:

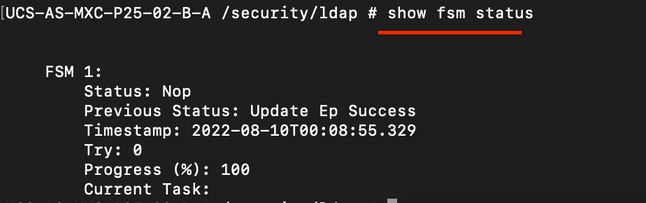

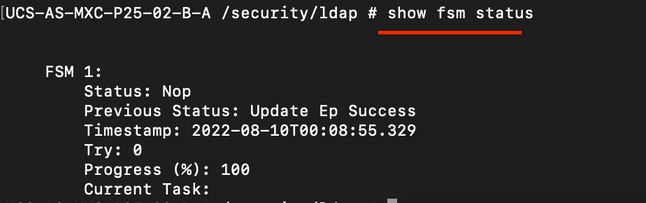

Você deve garantir que o UCSM tenha implementado a configuração com êxito, pois o status do Finite State Machine (FSM) é mostrado como 100% concluído.

Para verificar a configuração a partir da linha de comando de nosso UCSM:

ucs # scope security

ucs /security# scope ldap

ucs /security/ldap# show configuration

ucs /security/ldap# show fsm status

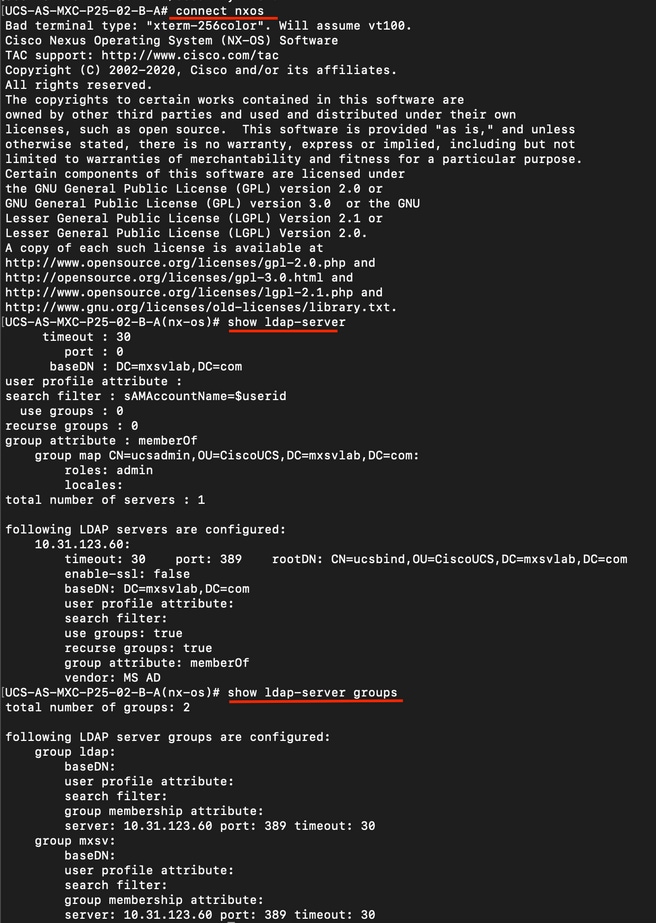

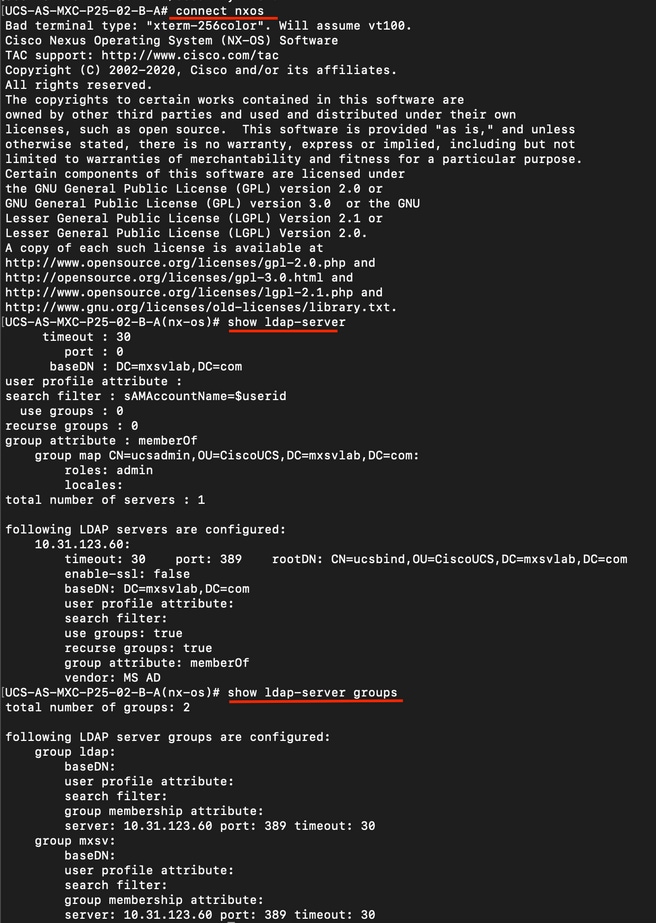

Para verificar a configuração do NXOS:

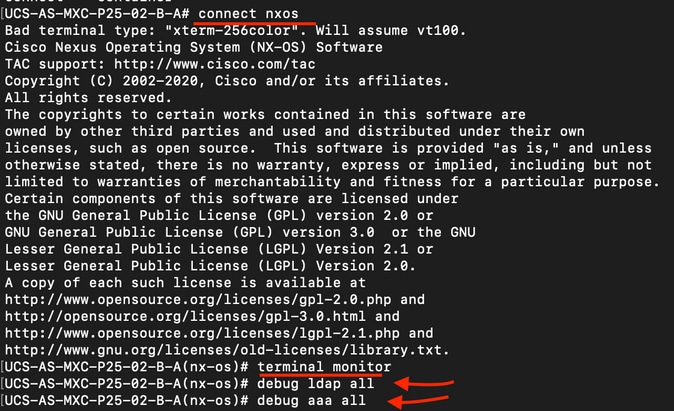

ucs# connect nxos

ucs(nxos)# show ldap-server

ucs(nxos)# show ldap-server groups

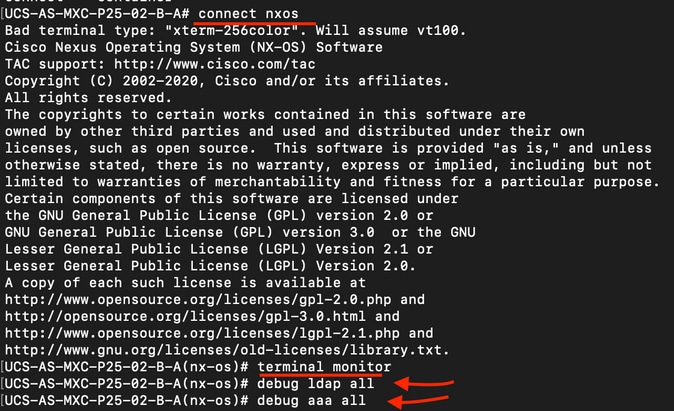

O método mais eficaz para ver erros é habilitar nossa depuração, com essa saída, podemos ver os grupos, a conexão e a mensagem de erro que impede a comunicação.

- Abra uma sessão SSH para FI e faça login como um usuário local, altere para o contexto CLI do NX-OS e inicie o monitor de terminal.

ucs # connect nxos

ucs(nxos)# terminal monitor

- Habilite sinalizadores de depuração e verifique a saída da sessão SSH para o arquivo de log.

ucs(nxos)# debug aaa all <<< not required, incase of debugging authentication problems

ucs(nxos)# debug aaa aaa-requests

ucs(nxos)# debug ldap all <<< not required, incase of debugging authentication problems.

ucs(nxos)# debug ldap aaa-request-lowlevel

ucs(nxos)# debug ldap aaa-request

- Agora, abra uma nova sessão de GUI ou CLI e tente fazer login como um usuário remoto ( LDAP ).

- Após receber uma mensagem de falha de login, desative as depurações.

Informações Relacionadas

Feedback

Feedback