Introduction

Este documento descreve como filtrar certos IPs para não serem registrados pelo NetFlow.

Contribuição de Vishal Kothari, engenheiro do Cisco TAC.

Prerequisites

Requirements

A Cisco recomenda que você conheça o Flexible NetFlow.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- 3650 Switch

- Roteador de serviço integrado (ISR) 4351

Note: Para obter essa filtragem necessária no NetFlow, você precisará instalar a licença AppxK9. Para testes, você pode usar a licença RTU (Right-To-Use, direito de uso) AppxK9.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Nesta seção, você deve filtrar a lista de IPs que não precisam ser registrados pelo NetFlow, o que significa ainda que o roteador não deve enviar detalhes sobre a origem e o destino do IP definido em uma ACL. Como você pode conseguir isso com o Flexible NetFlow? Você vai descobrir aqui.

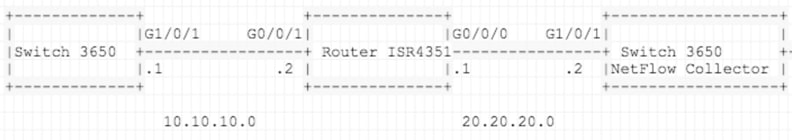

Diagrama de Rede

Configurações

Prepare uma lista de todas as redes que você deseja filtrar ao enviá-la ao NetFlow Collector. Neste exemplo, o tráfego telnet deny/filter é enviado a um coletor e permite todos os outros tráfegos.

Configuração do ISR4351:

IP access-list extended acl-filter

deny tcp host 10.10.10.1 host 10.10.10.2 eq telnet

deny tcp host 10.10.10.2 eq telnet host 10.10.10.1

permit ip any any

flow record type performance-monitor NET-FLOW

match ipv4 tos

match ipv4 protocol

match ipv4 source address

match ipv4 destination address

match transport source-port

match transport destination-port

match interface output

match flow direction

match flow sampler

match application name

collect routing source as

collect routing destination as

collect routing next-hop address ipv4

collect ipv4 source mask

collect ipv4 destination mask

collect transport tcp flags

collect interface input

collect counter bytes

collect counter packets

collect timestamp sys-uptime first

collect timestamp sys-uptime last

!

!

flow exporter NET-FLOW

description NET-FLOW

destination 20.20.20.2

source Loopback28

transport udp 2055

!

!

flow monitor type performance-monitor NET-FLOW

record NET-FLOW

exporter NET-FLOW

class-map match-any class-filter

match access-group name acl-filter

!

policy-map type performance-monitor policy-filter

class class-filter

flow monitor NET-FLOW

interface Loopback28

ip address 10.11.11.28 255.255.255.255

interface GigabitEthernet0/0/1

ip address 10.10.10.2 255.255.255.0

negotiation auto

service-policy type performance-monitor input policy-filter

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Como confirmar se as redes foram filtradas ao enviá-las ao NetFlow Collector?

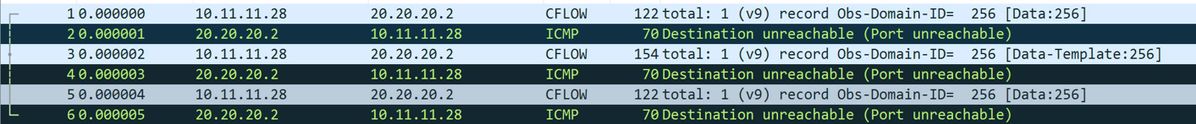

Para provar que você pode usar o Embedded Packet Capture (EPC) no ISR4351 Gi0/0/0 (interface apontada para o coletor NetFlow). Está aqui a configuração:

ip access-list extended CAP-FILTER

permit ip host 10.11.11.28 host 20.20.20.2

permit ip host 20.20.20.2 host 10.11.11.28

monitor capture CAP access-list CAP-FILTER buffer size 10 interface GigabitEthernet 0/0/0 both

monitor capture CAP start

++ TEST I

3650: -

telnet 10.10.10.2

Trying 10.10.10.2 ... Open

Nenhum pacote foi capturado para tráfego Telnet em EPC, o motivo foi que o tráfego foi negado na Access Control List (ACL) (ACL-filter) e o restante foi permitido.

show monitor capture CAP buffer brief

-------------------------------------------------------------

# size timestamp source destination protocol

-------------------------------------------------------------

Agora no Teste 02, gere o tráfego de ping para ver se ele é correspondido em EPC:

++ TEST II

3650: -

ping 10.10.10.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.10.2, timeout is 2 seconds:

!!!!!

ISR4351:

show monitor capture CAP buffer brief

-------------------------------------------------------------

# size timestamp source destination protocol

-------------------------------------------------------------

0 122 0.000000 10.11.11.28 -> 20.20.20.2 UDP

1 70 0.001998 20.20.20.2 -> 10.11.11.28 ICMP

Troubleshoot

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.