Solucionar problemas de Wired Dot1x no ISE 3.2 e no Windows

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve como configurar uma autenticação PEAP 802.1X básica para o Identity Services Engine (ISE) 3.2 e o solicitante nativo do Windows.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Protocolo PEAP protegido

- PEAP 802.1x

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Versão do Cisco Identity Services Engine (ISE)

- Software Cisco C1117 Cisco IOS® XE, versão 17.12.02

- Notebook com Windows 10

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

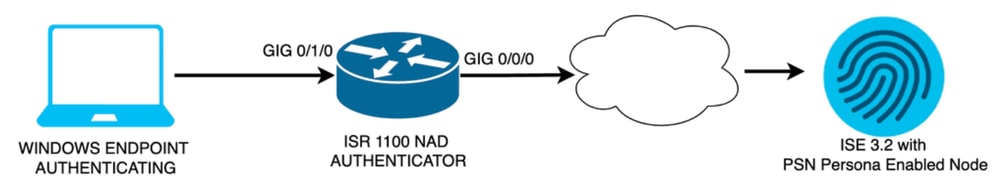

Diagrama de Rede

Diagrama de Rede

Diagrama de Rede

Configurações

Execute estas etapas para configurar:

Etapa 1. Configure o roteador ISR 1100.

Etapa 2. Configure o Identity Service Engine 3.2.

Etapa 3. Configurar o Solicitante Nativo do Windows.

Etapa 1. Configurar o roteador ISR 1100

Esta seção explica a configuração básica que pelo menos o NAD deve ter para fazer o dot1x funcionar.

Observação: para implantação do ISE com vários nós, configure o IP do nó que tem a persona PSN habilitada. Isso pode ser ativado se você navegar até o ISE na guia Administração > Sistema > Implantação.

aaa new-model

aaa session-id common

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client A.B.C.D server-key <Your shared secret>

!

!

radius server ISE-PSN-1

address ipv4 A.B.C.D auth-port 1645 acct-port 1646

timeout 15

key <Your shared secret>

!

!

aaa group server radius ISE-CLUSTER

server name ISE-PSN-1

!

interface GigabitEthernet0/1/0

description "Endpoint that supports dot1x"

switchport access vlan 15

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast

Etapa 2. Configure o Identity Service Engine 3.2.

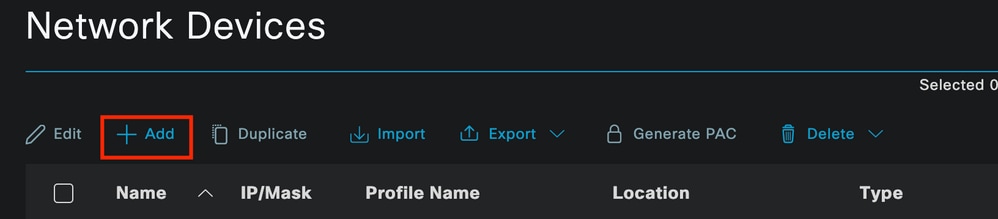

2. a. Configure e adicione o dispositivo de rede a ser usado para a autenticação.

Adicione o dispositivo de rede à seção Dispositivos de rede do ISE.

Clique no botão Add para iniciar.

Dispositivos de rede ISE

Dispositivos de rede ISE

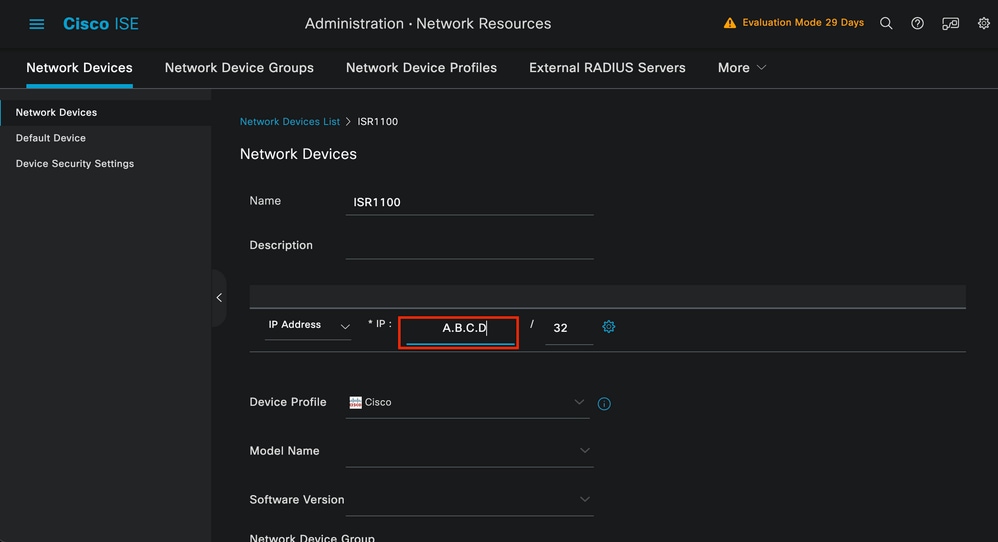

Insira os valores, atribua um nome ao NAD que você está criando e adicione também o IP que o dispositivo de rede usa para entrar em contato com o ISE.

Página Network Device Creation

Página Network Device Creation

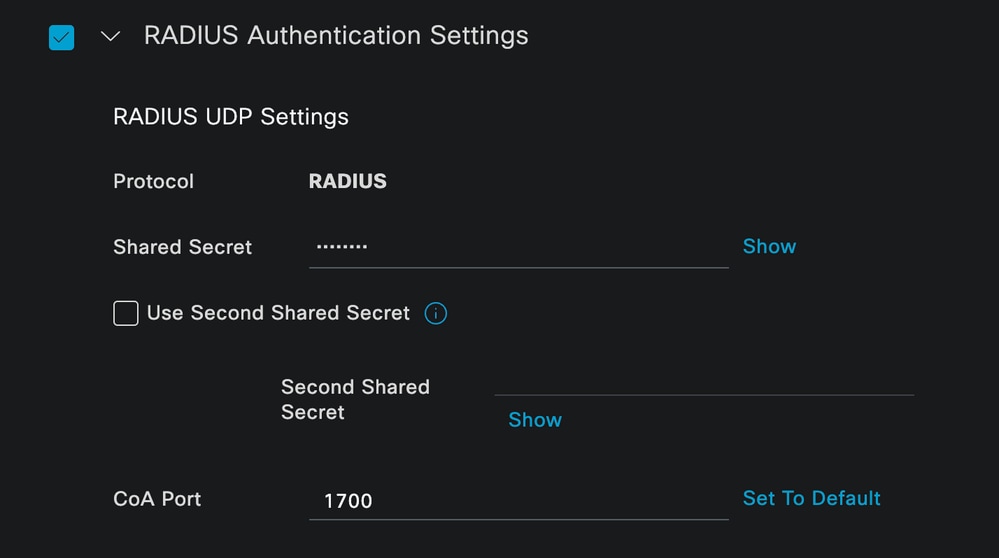

Nesta mesma página, role para baixo para encontrar as configurações de autenticação Radius. Como mostrado na próxima imagem.

Adicione o Shared Secret que você usou na sua configuração NAD.

Configuração de RADIUS

Configuração de RADIUS

Salve as alterações.

2. b. Configure a identidade que é usada para autenticar o ponto final.

Observação: com o objetivo de manter este guia de configuração simples, a autenticação local do ISE é usada.

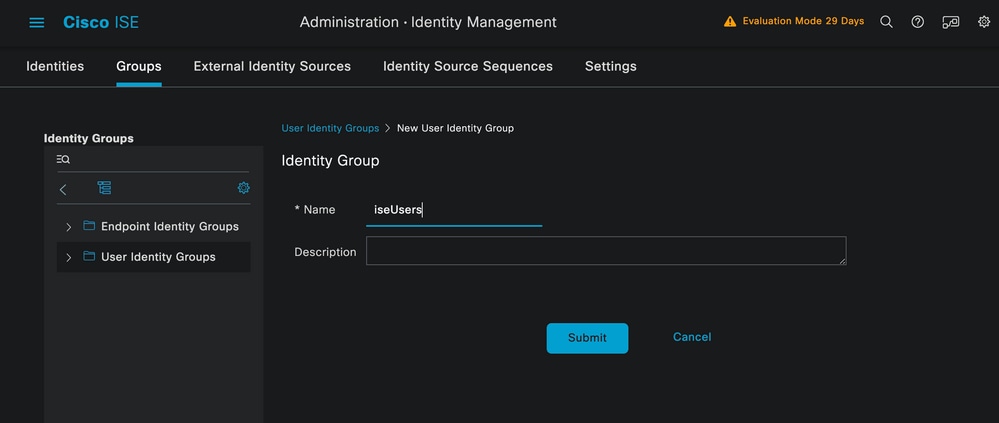

Navegue até a guia Administração > Gerenciamento de identidades > Grupos. Crie o grupo e a identidade, o grupo criado para esta demonstração é iseUsers.

Página Criação do Grupo de Identidade

Página Criação do Grupo de Identidade

Clique no botão Submit.

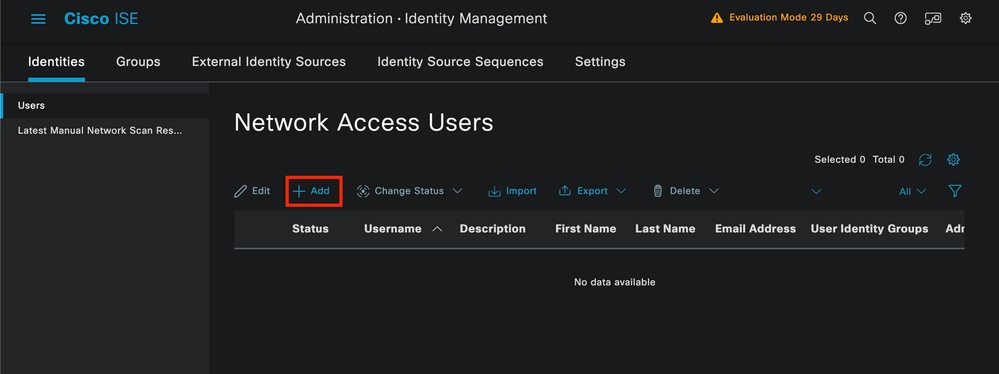

Em seguida, navegue até a guia Administração > Gerenciamento de identidades > Identidade.

Clique em Add.

Página Criação de Usuário

Página Criação de Usuário

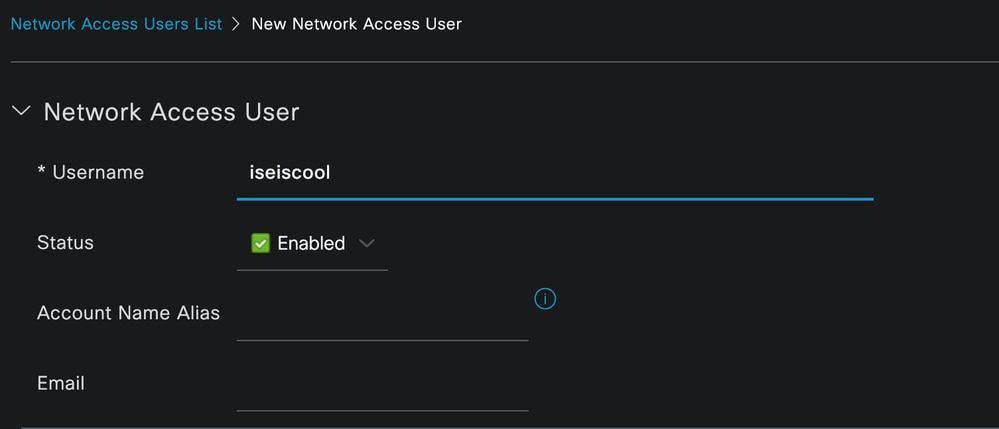

Como parte dos campos obrigatórios, comece com o nome do usuário. O nome de usuário isiscool é usado neste exemplo.

Nome atribuído ao nome de usuário

Nome atribuído ao nome de usuário

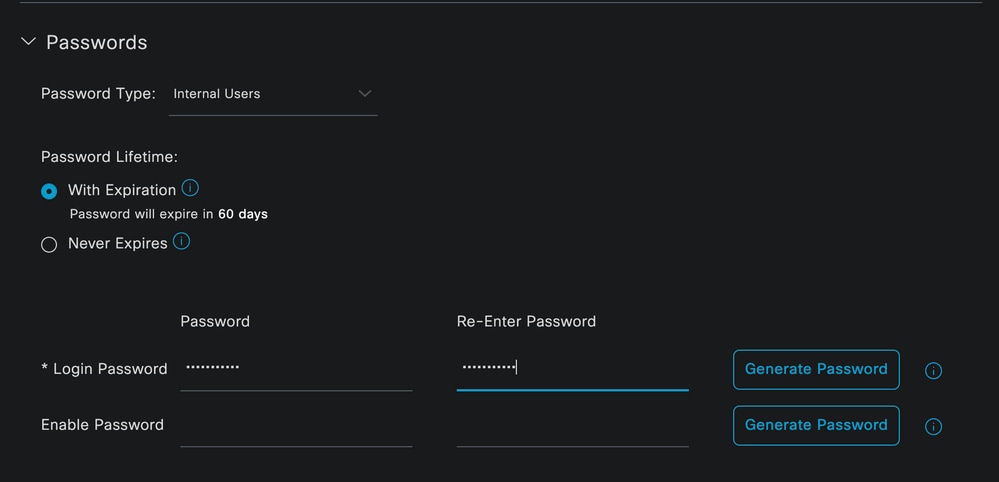

A próxima etapa é atribuir uma senha ao nome de usuário criado. O VainillaISE97 é usado nesta demonstração.

Criação de Senha

Criação de Senha

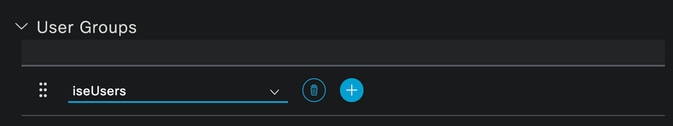

Atribua o usuário ao grupo iseUsers.

Atribuição do grupo de usuários

Atribuição do grupo de usuários

2. c. Configurar o Conjunto de Políticas

Navegue até o menu do ISE > Política > Conjuntos de políticas.

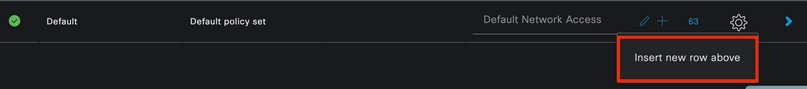

O conjunto de políticas padrão pode ser usado. No entanto, neste exemplo, um conjunto de políticas é criado e é chamado de Wired. Classificar e diferenciar os conjuntos de políticas ajuda na solução de problemas,

Se o ícone de adição ou adição não estiver visível, é possível clicar no ícone de engrenagem de qualquer conjunto de diretivas. Selecione o ícone de engrenagem e depois selecione Inserir nova linha acima.

Criação de política

Criação de política

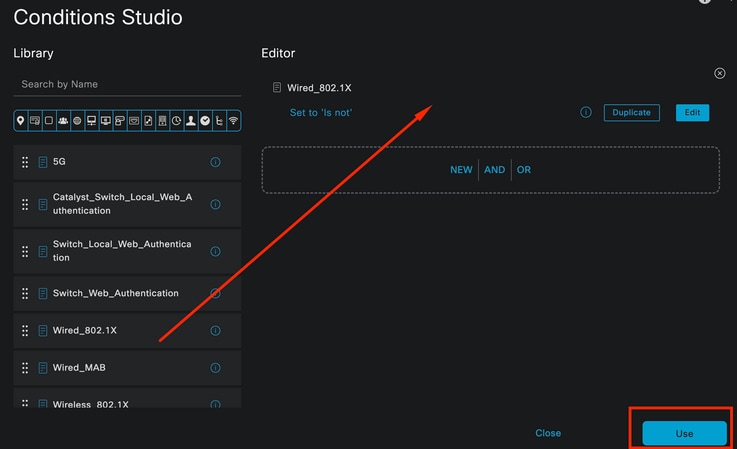

A condição configurada neste exemplo é Wired 8021x, que é uma condição pré-configurada em novas implantações do ISE. Arraste-o e clique em Usar.

Estúdio de Condição

Estúdio de Condição

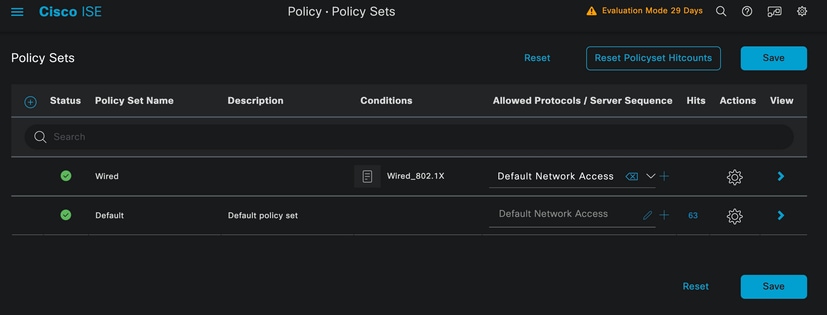

Por fim, selecione Default Network Access preconfigured allowed protocols service.

Exibição do conjunto de políticas

Exibição do conjunto de políticas

Click Save.

2. d. Configure as Políticas de Autenticação e Autorização.

Clique na seta à direita do conjunto de políticas recém-criado.

Conjunto de políticas com fio

Conjunto de políticas com fio

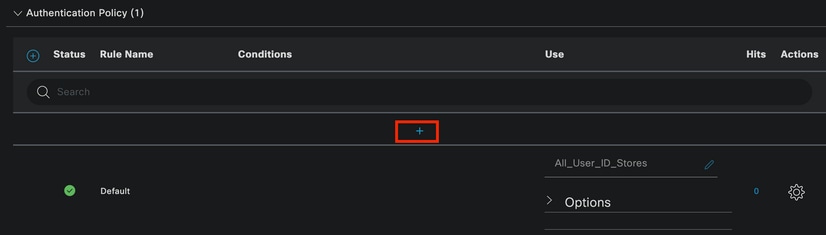

Expanda a política de autenticação

Clique no ícone +.

Adicionar política de autenticação

Adicionar política de autenticação

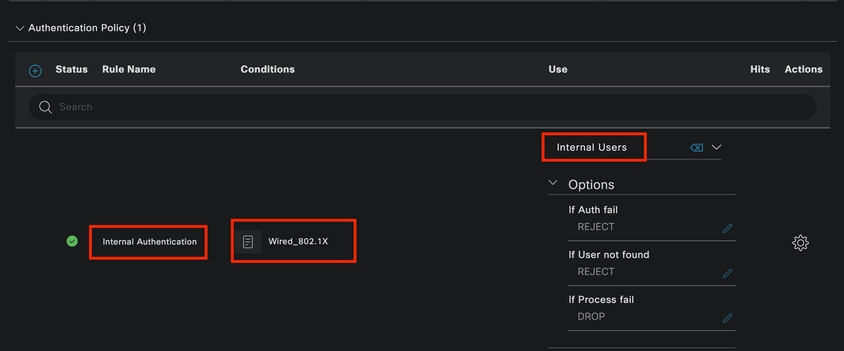

Atribua um nome à política de autenticação; neste exemplo, Internal Authentication é usado.

Clique no ícone + na coluna condições para esta nova Política de autenticação.

A condição pré-configurada Wired Dot1x ISE vem com pode ser usada.

Por fim, na coluna Use, selecione Internal Users na lista suspensa.

Política de autenticação

Política de autenticação

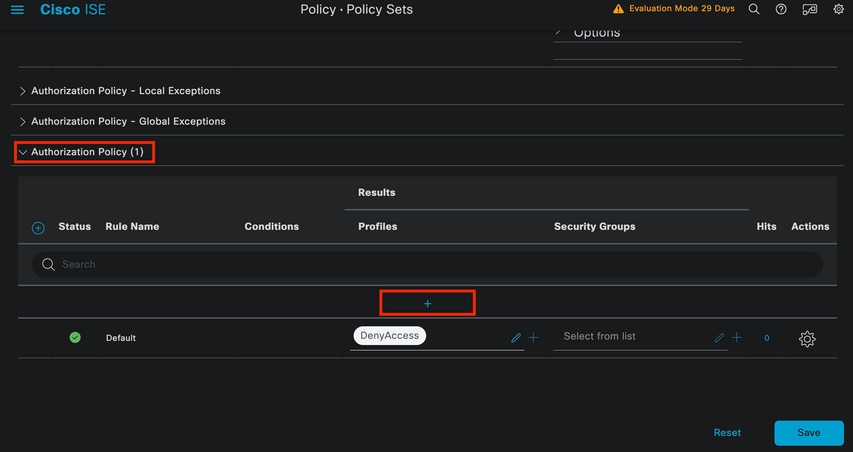

Política de Autorização

A seção Política de autorização está na parte inferior da página. Expanda-o e clique no ícone +.

Política de Autorização

Política de Autorização

Nomeie a política de autorização que você acabou de adicionar. Neste exemplo de configuração, o nome Internal ISE Users é usado.

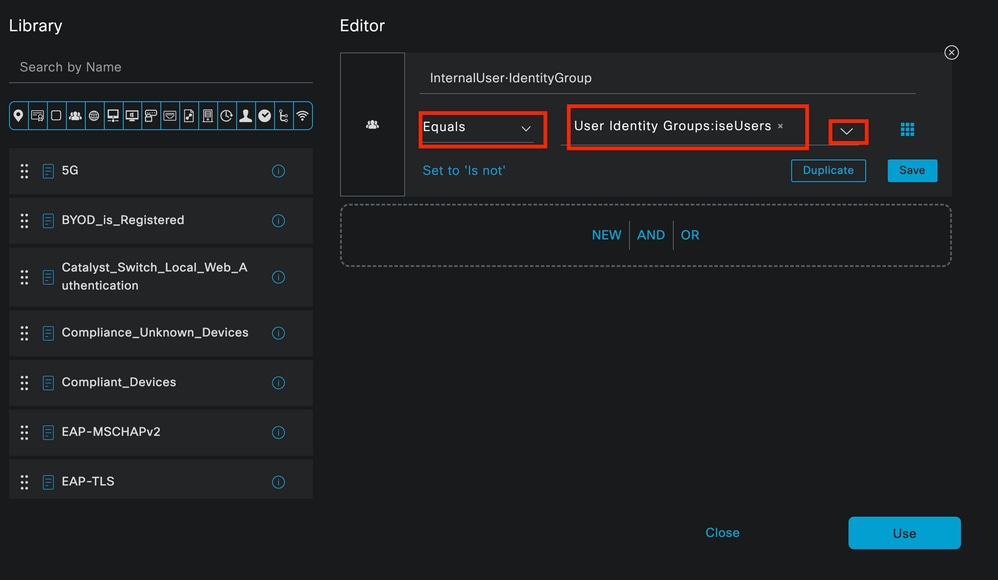

Para criar uma condição para esta Diretiva de autorização, clique no ícone + sob a coluna Condições.

O usuário criado anteriormente faz parte do grupo IseUsers.

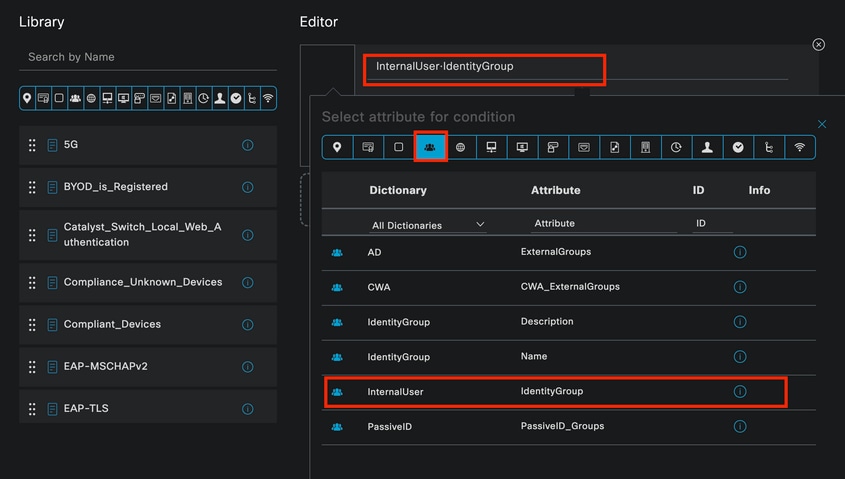

No editor, clique na seção Clique para adicionar um atributo.

Selecione o ícone Grupo de identidade.

No dicionário, selecione o dicionário InternalUser que vem com o atributo Identity Group.

Estúdio de Condição para Diretiva de Autorização

Estúdio de Condição para Diretiva de Autorização

Selecione o operador Equals.

Na lista suspensa User Identity Groups, selecione o grupo IseUsers.

Condição da Diretiva de Autorização Concluída

Condição da Diretiva de Autorização Concluída

Clique em Usar.

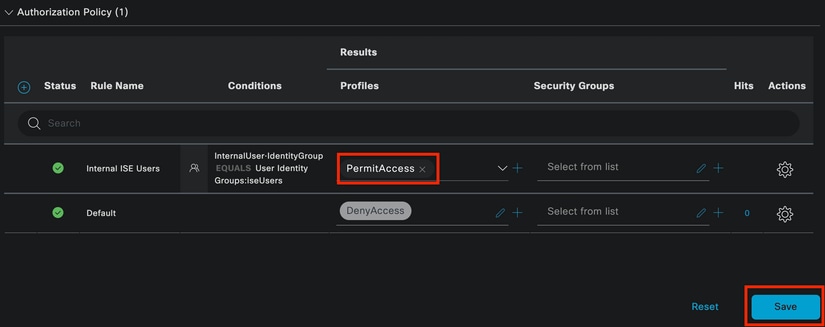

Por fim, selecione o Result Authorization Profile que recebe a parte de autenticações deste grupo de identidade.

Observação: observe que as autenticações que chegam ao ISE e estão atingindo esse conjunto de políticas Wired Dot1x que não fazem parte do Users Identity Group ISEUsers, agora atingem a política padrãoAuthorizationPolicy. Isso tem o resultado do perfil DenyAccess.

O ISE é pré-configurado com o perfil Permit Access. Selecione-o.

Política de Autorização Concluída

Política de Autorização Concluída

Click Save.

A configuração do ISE está concluída.

Etapa 3. Configuração do Solicitante Nativo do Windows

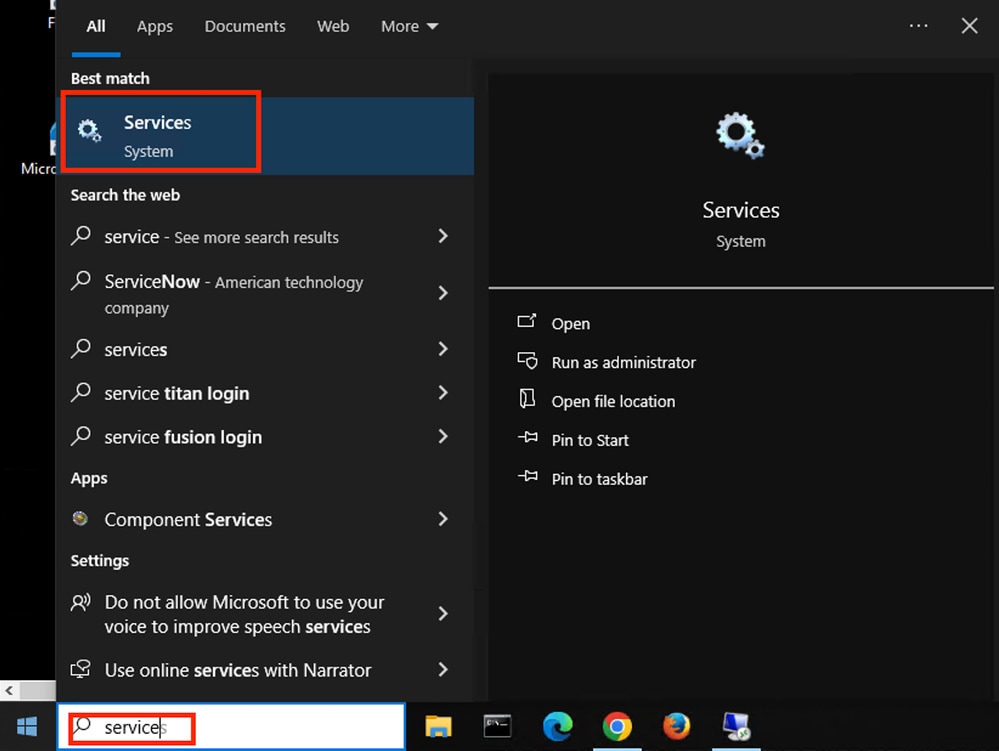

3. a. Ative Wired dot1x no Windows.

Na Barra de Pesquisa do Windows, abra Serviços.

Barra de Pesquisa do Windows

Barra de Pesquisa do Windows

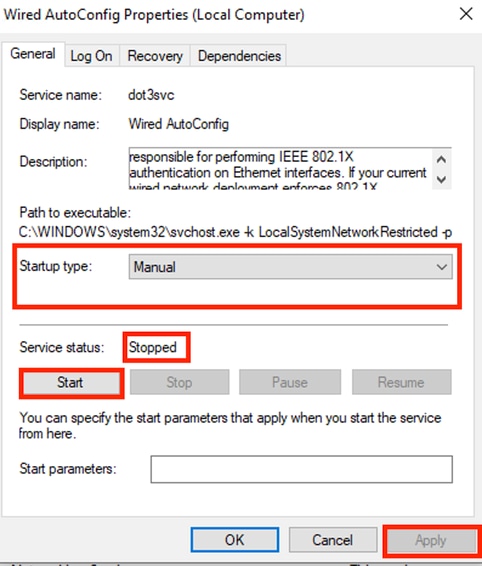

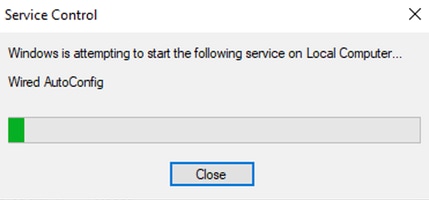

Na parte inferior da lista Serviços, localize Wired Autoconfig.

Clique com o botão direito em Wired AutoConfig e selecione Properties.

Janela Propriedades

Janela Propriedades

Observação: o serviço Wired AutoConfig (DOT3SVC) é responsável por executar a autenticação IEEE 802.1X em interfaces Ethernet.

O tipo de inicialização Manual é selecionado.

Como o status do serviço é Parado. Clique em Iniciar.

Controle de serviços

Controle de serviços

Em seguida, clique em OK.

O serviço está em execução depois disso.

Serviço de configuração automática com fio

Serviço de configuração automática com fio

3. b. Configure a interface do laptop Windows que está conectada ao NAD Authenticator (ISR 1100).

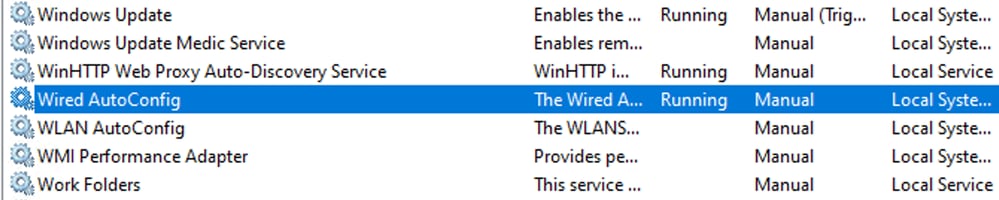

Na barra de tarefas, localize o canto direito e use o ícone do computador.

Clique duas vezes no ícone do computador.

Selecione Open Network & Internet settings.

Barra de Tarefas do Windows

Barra de Tarefas do Windows

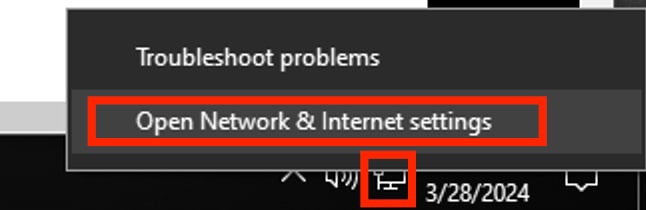

Quando a janela Conexões de rede for aberta, clique com o botão direito do mouse na interface Ethernet que está conectada ao ISR Gig 0/1/0. Clique na opção Properties.

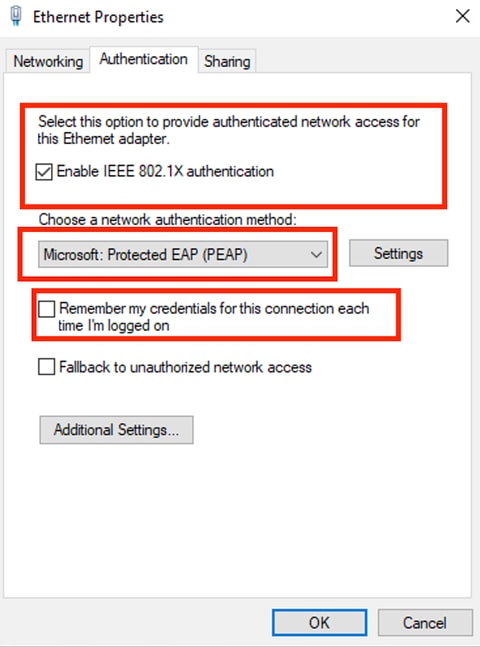

Clique na guia Authentication.

Propriedades Ethernet da interface

Propriedades Ethernet da interface

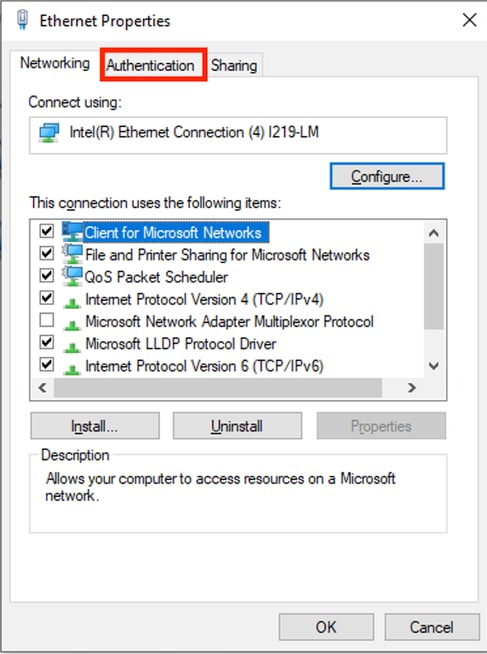

Marque a caixa de seleção Enable IEEE 802.1X authentication.

Propriedades Ethernet de Autenticação

Propriedades Ethernet de Autenticação

Selecione EAP protegido (PEAP).

Desmarque a opção Lembrar minhas credenciais para esta conexão sempre que eu fizer logon.

Clique em Configurações.

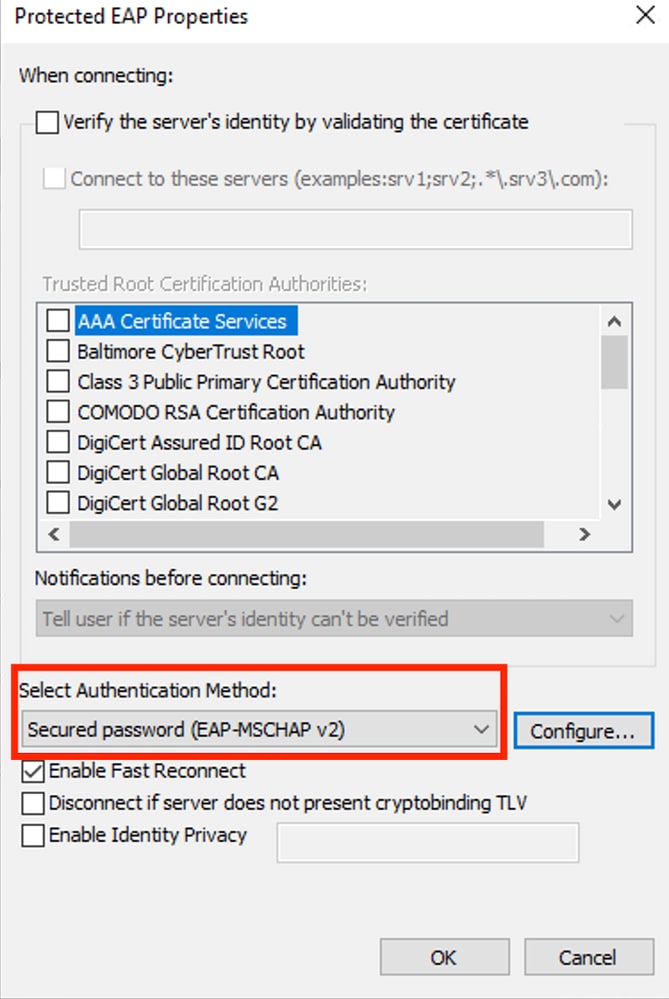

Propriedades PEAP

Propriedades PEAP

Verifique se o Método de autenticação é EAP-MSCHAP v2.

Clique em Configurar.

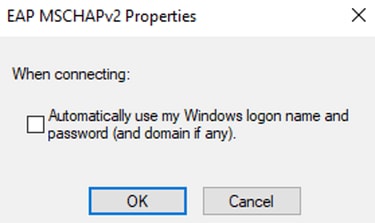

Propriedades de MSCHAPv2

Propriedades de MSCHAPv2

Não é necessário usar credenciais de domínio, no entanto, se as credenciais de domínio forem usadas, o ISE deverá ser integrado ao Ative Diretory ou ao LDAP, o que não é explicado neste artigo.

Desmarcar essa opção gera uma janela de prompt, solicitando um nome de usuário e uma senha toda vez que o notebook Windows precisar ser autenticado.

Click OK.

Na janela de propriedades de EAP protegido, clique em Ok novamente.

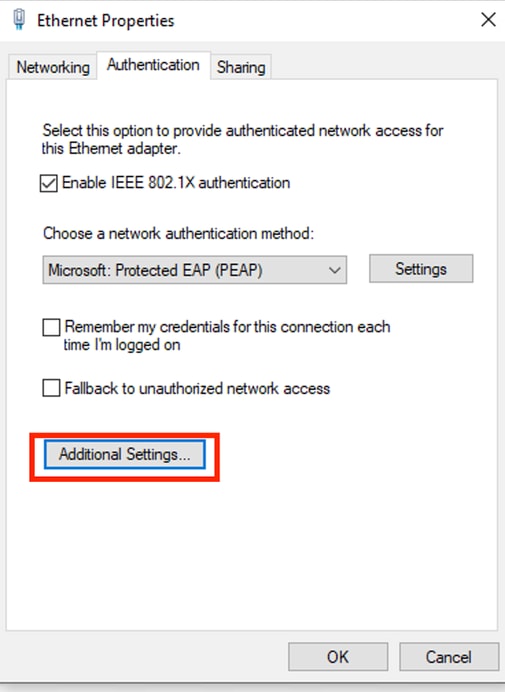

Clique em Additional Settings.

Clique em Configurações adicionais...

Clique em Configurações adicionais...

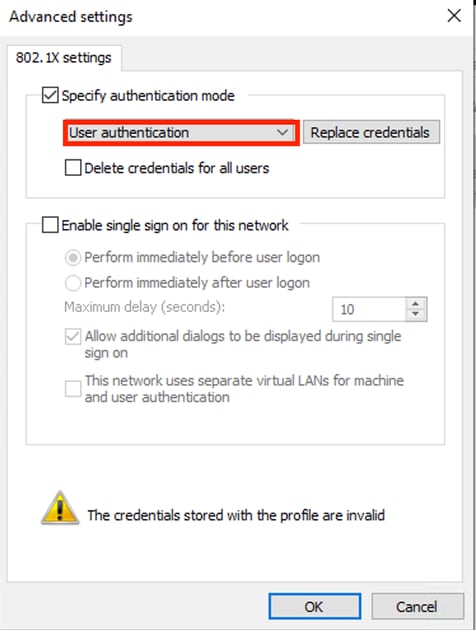

Verifique se a opção User authentication em Authentication mode está selecionada.

Configurações avançadas

Configurações avançadas

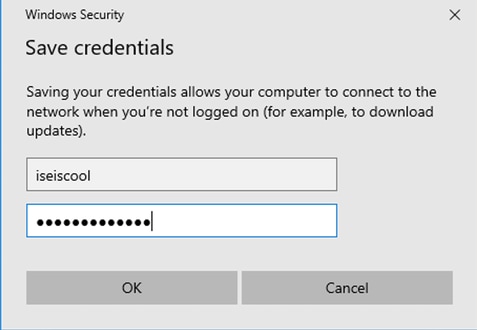

Clique em Substituir credenciais/Salvar credenciais.

Insira o nome de usuário e a senha que foram criados no ISE.

Adicionando credenciais de usuário manualmente

Adicionando credenciais de usuário manualmente

Clique em OK na janela Segurança do Windows.

Finalmente, clique em OK na janela Propriedades Ethernet para fechá-la.

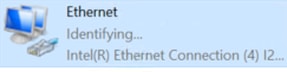

Observe como o adaptador tenta autenticar com as credenciais que acabaram de ser configuradas.

Identificando a rede

Identificando a rede

Verificar

Detalhes da Sessão ISR Dot1x

O comando show authentication sessions interface <interface where the laptop is attached> details exibe informações detalhadas sobre as sessões dot1x em execução na porta especificada.

Router#show authentication sessions interface gigabitEthernet 0/1/0 details

Interface: GigabitEthernet0/1/0

IIF-ID: 0x08767C0D

MAC Address: 8c16.450d.f42b

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: iseiscool <--------- The username configured for Windows Native Supplicant

Status: Authorized <--------- An indication that this session was authorized by the PSN

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 22781F0A0000000C83E28461

Acct Session ID: 0x00000003

Handle: 0xc6000002

Current Policy: POLICY_Gi0/1/0

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success <--------- An indication that dot1x is used for this authentication

Router#

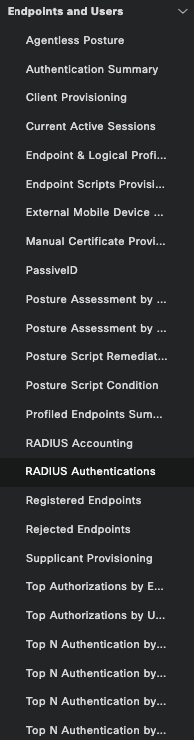

Logs ISE

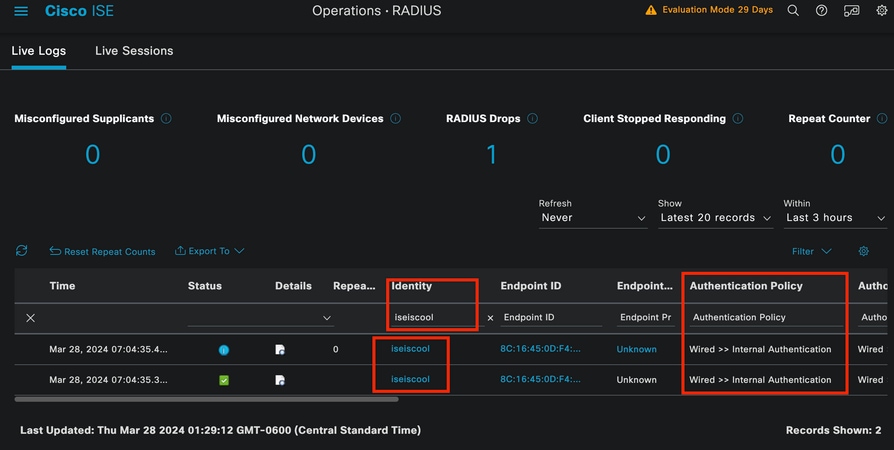

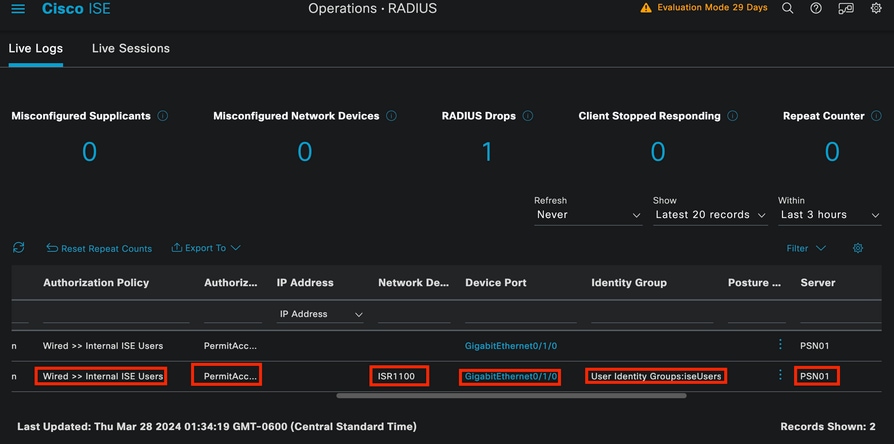

Navegue até a guia Operations > Radius > Live logs.

Filtre pela identidade do nome de usuário, neste exemplo, o nome de usuário isisicool é usado.

Livelogs do ISE

Livelogs do ISE

Livelogs do ISE

Livelogs do ISE

Observe que, nessa visualização rápida, os logs dinâmicos fornecem informações importantes:

- Carimbo de data/hora da autenticação.

- Identidade usada.

- Endereço MAC do ponto final.

- Política definida e Política de Autenticação atingida.

- Política definida e Política de Autorização atingida.

- Resultado do Perfil de Autorização.

- O dispositivo de rede que envia a solicitação Radius ao ISE.

- A interface à qual o ponto de extremidade está conectado.

- O Grupo de Identidade do usuário que foi autenticado.

- O Nó do Servidor de Políticas (PSN) que tratou a autenticação.

Troubleshooting

1 - Lendo detalhes do Live Log do ISE

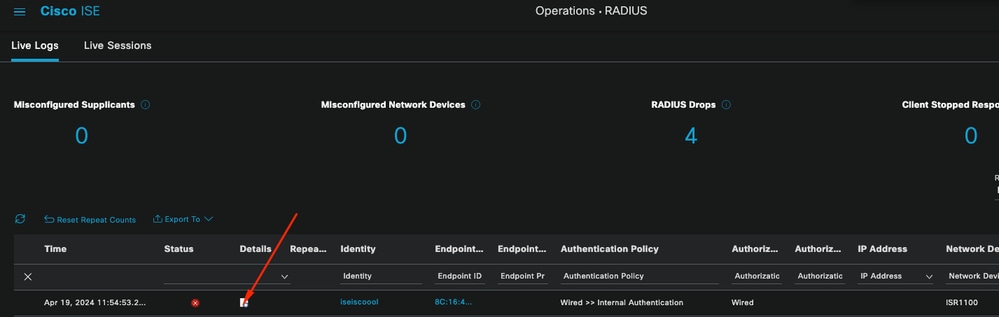

Navegue até a guia Operations > Radius > Live logs, filtre por Auth status: Failed OU pelo nome de usuário usado OU pelo endereço MAC OU pelo Network Access Device usado.

Acesse Operations > Radius > Live logs > Desired authentication > Live log details.

Na mesma página, depois que a autenticação for filtrada, clique no ícone Pesquisar.

Primeiro cenário: o usuário digita seu nome de usuário com um erro de digitação.

Abrindo Detalhes do Live Log

Abrindo Detalhes do Live Log

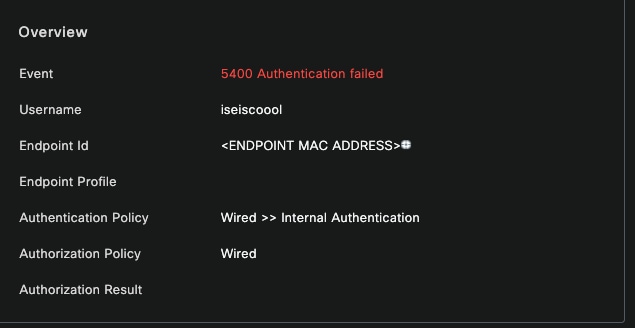

Uma vez que o detalhe do registro em tempo real é aberto, você pode ver que a autenticação falhou e também o nome de usuário usado é listado.

Seção Visão Geral

Seção Visão Geral

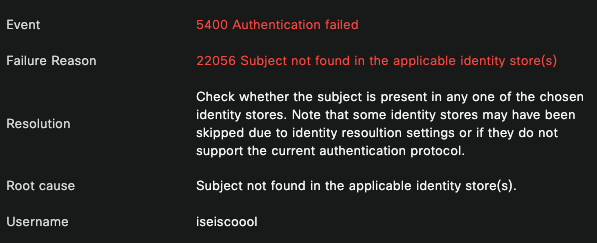

Em seguida, nos mesmos detalhes do registro em tempo real, na seção Authentication Details (Detalhes de autenticação), pode ser encontrado o Failure Reason, Root Cause (Motivo da falha) e Resolution do erro.

Detalhes da autenticação

Detalhes da autenticação

Nesse cenário, o motivo da falha da autenticação é porque o nome de usuário tem um erro de digitação, no entanto, esse mesmo erro seria apresentado se o usuário não fosse criado no ISE ou se o ISE não fosse capaz de validar se o usuário existe em outros armazenamentos de identidade, por exemplo, LDAP ou AD.

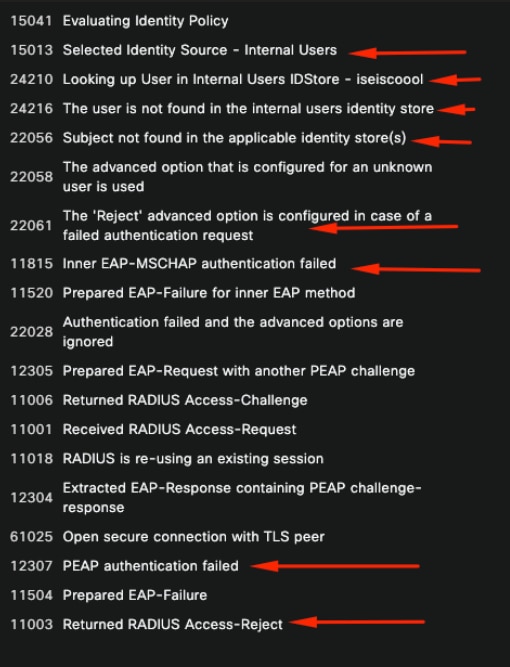

Seção Etapas

Seção Etapa de Detalhes do Log ao Vivo

Seção Etapa de Detalhes do Log ao Vivo

A seção de etapas descreve em detalhes o processo que o ISE executou durante a conversação do RADIUS.

Você pode encontrar informações aqui como:

- Como a conversa foi iniciada.

- processo de handshake SSL.

- O método EAP foi negociado.

- Processo do método EAP.

Neste exemplo, pode-se ver que o ISE acabou de fazer check-in das identidades internas para essa autenticação. O usuário não foi encontrado e, por esse motivo, o ISE enviou como resposta um Access-Reject.

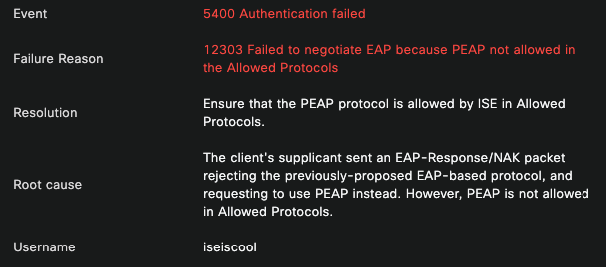

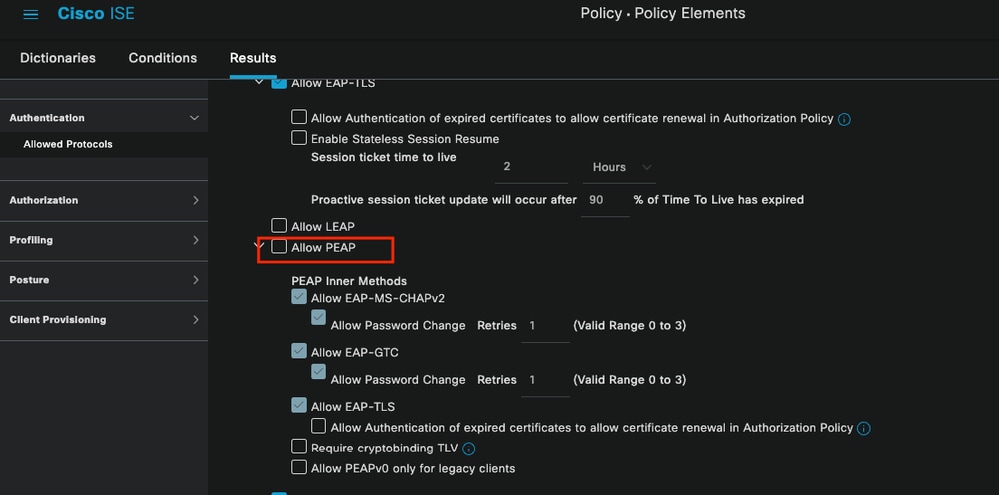

Segundo cenário: o administrador do ISE desabilitou o PEAP dos protocolos Policy Set Allowed.

2 - PEAP desativado

Quando o detalhe do registro ao vivo da falha da sessão é aberto, a mensagem de erro "PEAP não é permitido nos protocolos permitidos" é exibida.

Relatório de Detalhes do Log ao Vivo

Relatório de Detalhes do Log ao Vivo

Esse erro é fácil de resolver, a resolução é navegar para Policy > Policy Elements > Authentication > Allowed Protocols. Verifique se a opção Allow PEAP está desativada.

Seção de protocolos permitidos

Seção de protocolos permitidos

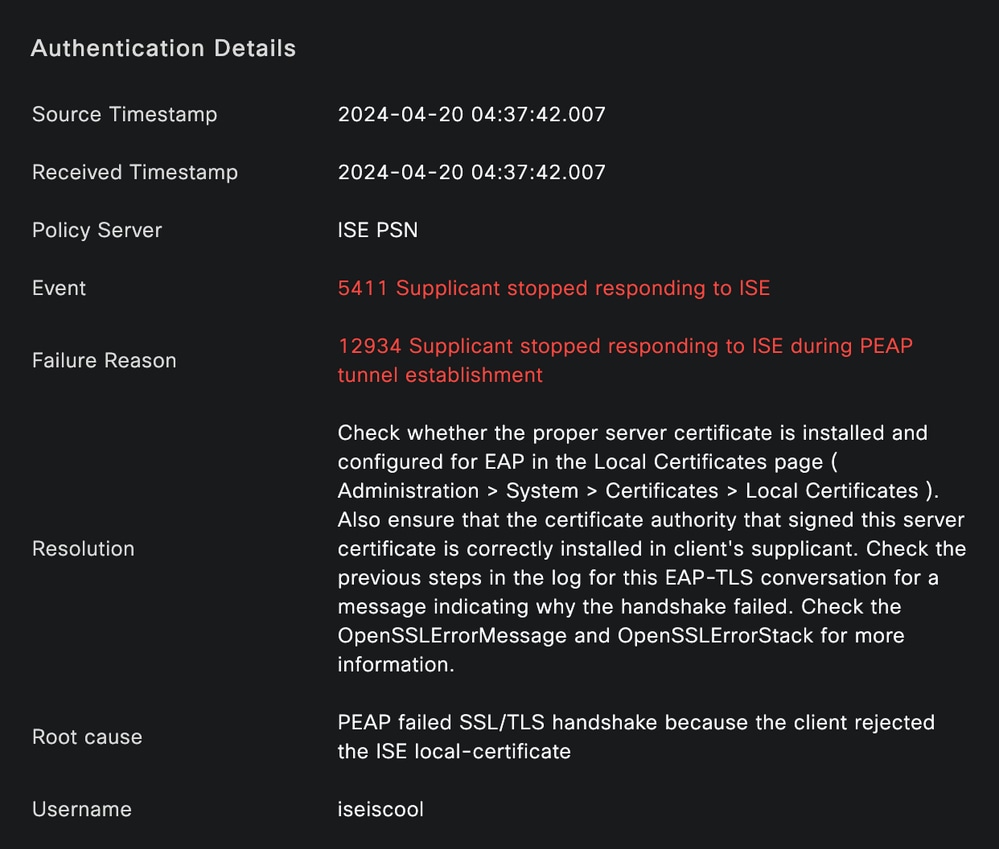

Terceiro cenário: a autenticação falha porque o ponto de extremidade não confia no certificado ISE.

Navegue até os detalhes do log ao vivo. Localize o registro da autenticação que falhar e verifique os detalhes do log ao vivo.

Detalhes do Log ao Vivo

Detalhes do Log ao Vivo

O ponto de extremidade está rejeitando o certificado usado para o estabelecimento de túnel PEAP.

Para resolver esse problema, no endpoint do Windows onde você tem o problema, verifique se a cadeia de CA que assinou o certificado ISE está na seção do Windows Gerenciar certificados de usuário > Autoridades de certificação raiz confiáveis OU Gerenciar certificados de computador > Autoridades de certificação raiz confiáveis.

Você pode acessar esta seção de configuração em seu dispositivo Windows pesquisando-os na barra de pesquisa do Windows.

Resultados da Barra do Windows Search

Resultados da Barra do Windows Search

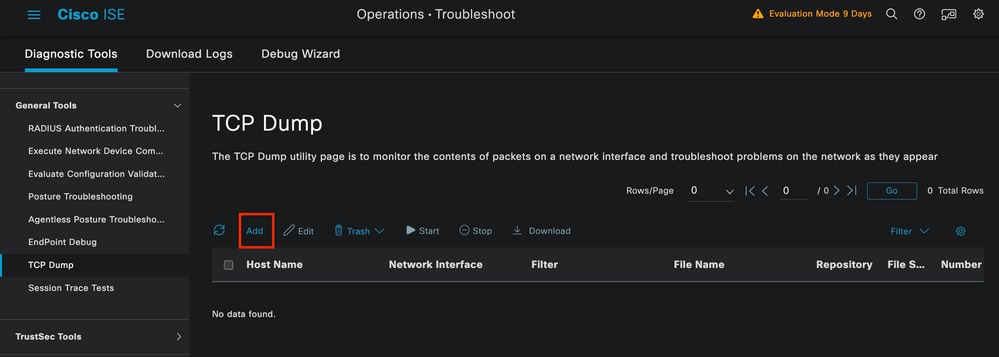

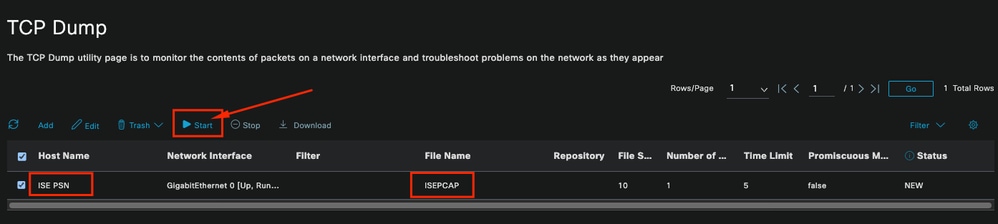

3 - Ferramenta de despejo TCP do ISE (captura de pacotes)

A análise de captura de pacotes é essencial ao solucionar problemas. As capturas de pacotes diretamente do ISE podem ser feitas em todos os nós e em qualquer interface dos nós.

Para acessar essa ferramenta, navegue para Operações > Ferramentas de diagnóstico > Ferramentas gerais > Despejo TCP.

Seção Despejo TCP

Seção Despejo TCP

Clique no botão Add para iniciar a configuração de um pcap.

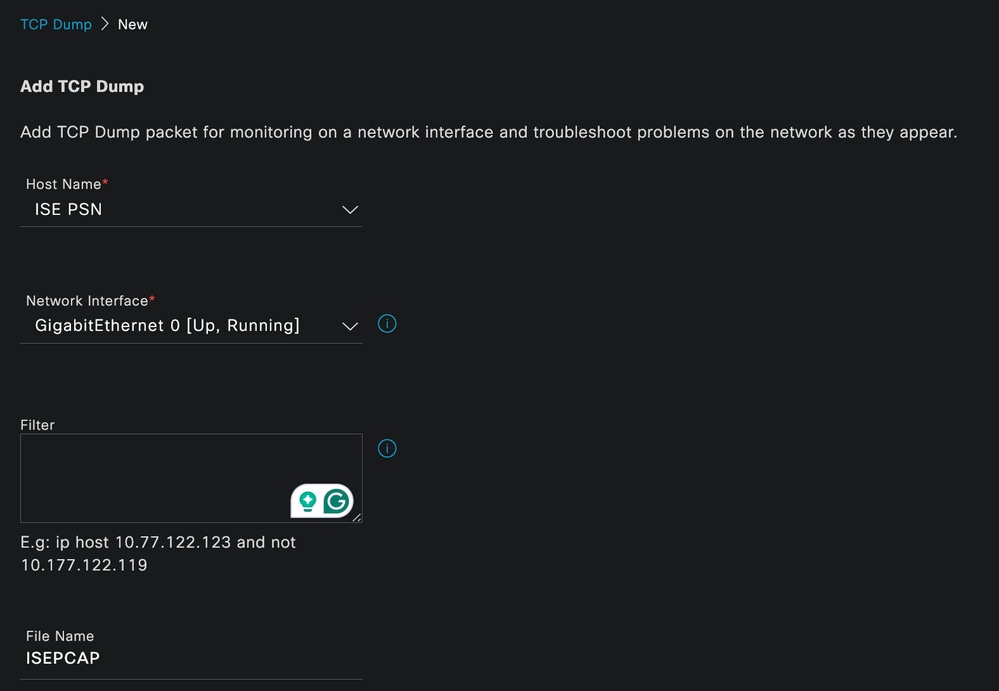

Criação de despejo TCP

Criação de despejo TCP

Seção Despejo TCP

Seção Despejo TCP

Para criar um pcap no ISE, estes são os dados que você deve inserir:

- Selecione o nó no qual você precisa pegar o pcap.

- Selecione a interface do nó ISE que é usada para o pcap.

- Caso você precise capturar determinado tráfego, use os filtros, o ISE fornece alguns exemplos.

- Nomeie o pcap. Neste cenário, usamos ISEPCAP.

- Selecione o repositório, se nenhum repositório for selecionado, a captura será salva no disco local do ISE e poderá ser baixada da GUI.

- Além disso, se necessário, modifique o tamanho do arquivo pcap.

- Se necessário, use mais de 1 arquivo, portanto, se o pcap exceder o tamanho do arquivo, um novo arquivo será criado posteriormente.

- Estenda o tempo de captura de tráfego para o pcap, se necessário.

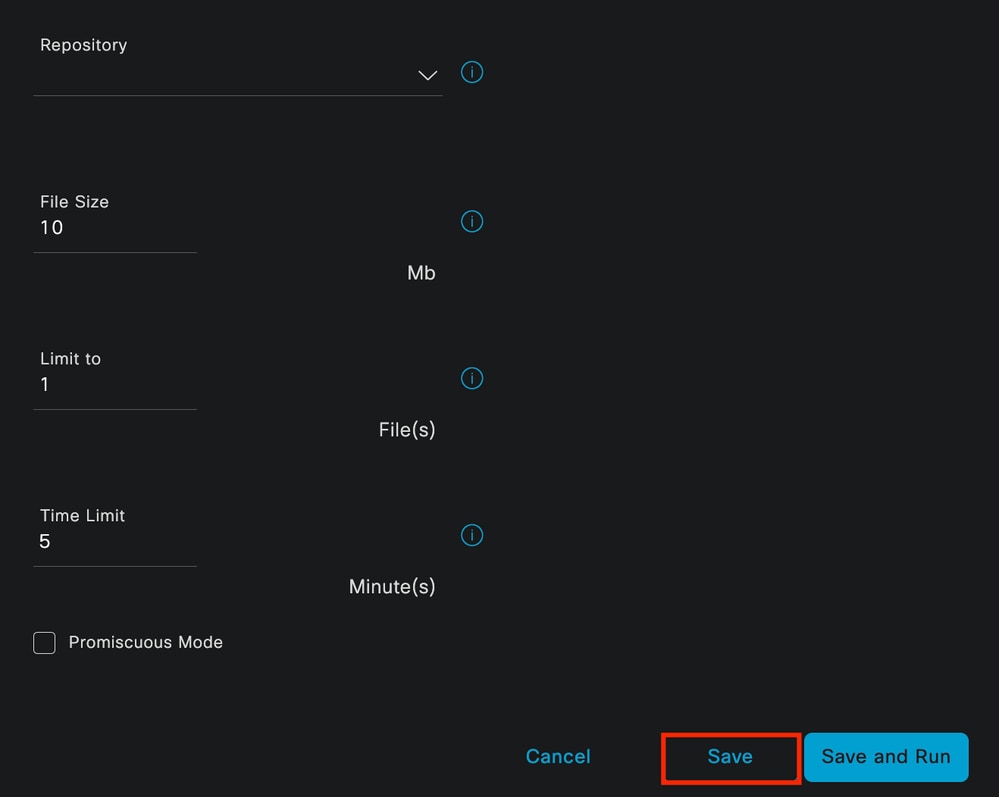

Por fim, clique no botão Save.

Seção Despejo TCP

Seção Despejo TCP

Em seguida, quando estiver pronto, selecione o pcap e clique no botão Start.

Depois de clicar em Iniciar, a coluna Status é alterada para o estado EXECUTANDO.

Observação: enquanto o PCAP estiver no estado RUNNING, replique o cenário de falha ou o comportamento que você precisa capturar. Uma vez concluídos, os detalhes do RADIUS, a conversação são visíveis no PCAP.

Quando os dados necessários forem capturados enquanto o PCAP estiver em execução, conclua a coleta do pcap. Selecione-a novamente e clique em Parar.

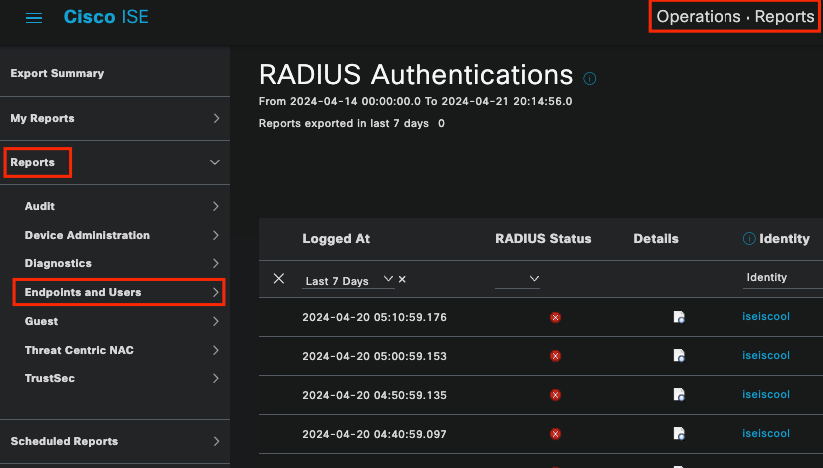

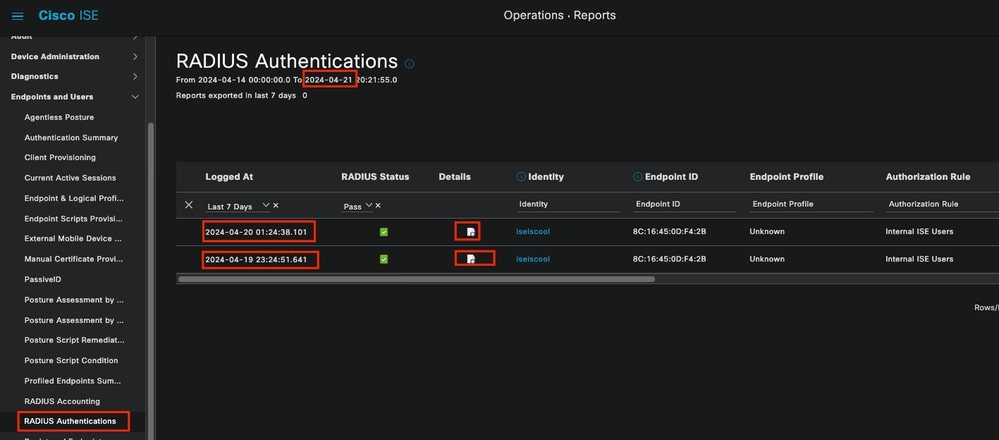

3 a 1 relatórios do ISE

Caso seja necessária uma análise mais profunda, o ISE oferece relatórios úteis para investigar eventos passados.

Para localizá-los, navegue até Operações > Relatórios > Relatórios > Endpoints e Usuários

Seção Relatórios do ISE

Seção Relatórios do ISE

Relatórios de endpoint e usuários

Relatórios de endpoint e usuários

Nesta seção, você pode encontrar vários relatórios que oferecem dados diferentes que podem ser valiosos, dependendo do cenário em que você está solucionando problemas.

Aqui estão alguns relatórios que podem ser usados para erros de autenticação.

3-2 Relatórios de autenticação RADIUS

Na seção Logs ao vivo do ISE, você pode selecionar até 24 horas de dados passados. Às vezes são necessárias autenticações antigas. Quando as autenticações que estavam funcionando bem no passado começarem a falhar repentinamente, você deverá comparar as que não estavam funcionando, com as que funcionavam no passado. Isso pode ser obtido com o Relatório de autenticação Radius.

O relatório permite selecionar um intervalo de tempo até os 30 dias anteriores. Além disso, retenha os relatórios detalhados do registro em tempo real para cada autenticação.

Relatório de autenticação

Relatório de autenticação

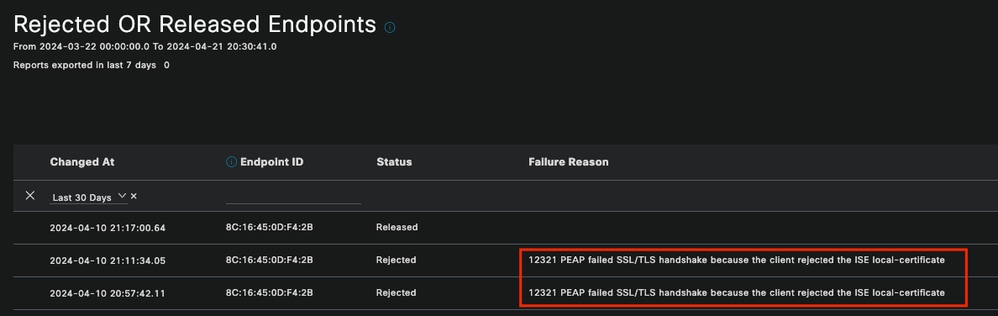

3 a 3 endpoints rejeitados ou liberados

Verifique quais são os motivos de falha para pontos de extremidade rejeitados. Você pode verificar o relatório de Endpoints rejeitados OU liberados. Em um cenário em que o certificado EAP foi atualizado em todos os nós PSN em uma implantação do ISE e, em seguida, as autenticações PEAP começam a falhar para uma região completa. Esse relatório pode ser verificado e, sem verificar os detalhes do registro em tempo real, você saberá que o cliente está rejeitando e não confiando no certificado ISE.

Relatório de endpoints rejeitados

Relatório de endpoints rejeitados

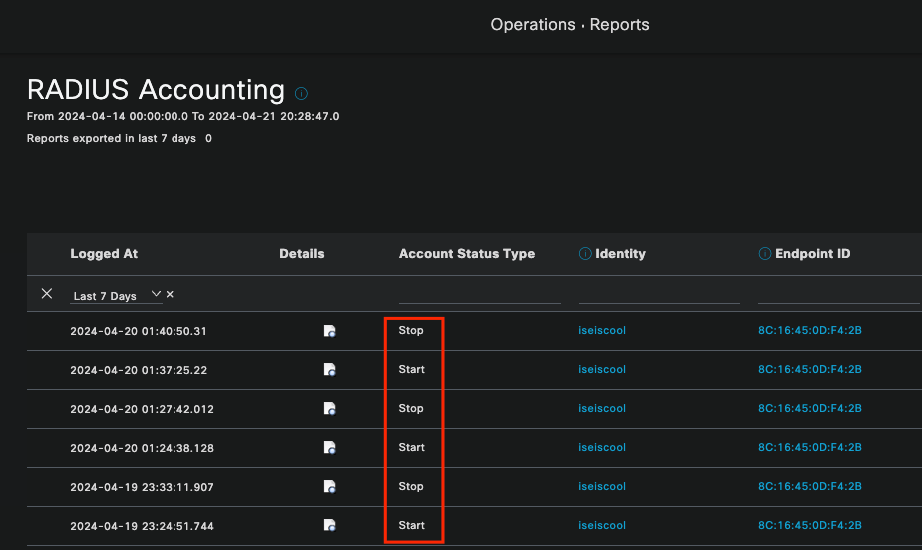

3-4 Relatório de Contabilidade RADIUS

Isso é frequentemente usado quando problemas de consumo de licenciamento excessivo são vistos. Nesses cenários, o ISE não libera as licenças porque não pode determinar se a sessão foi concluída. O ISE usa os pacotes de contabilização que o dispositivo de rede envia para determinar isso. Esta é a aparência quando a contabilidade é compartilhada corretamente do dispositivo de rede para o ISE:

Relatório de Contabilidade RADIUS

Relatório de Contabilidade RADIUS

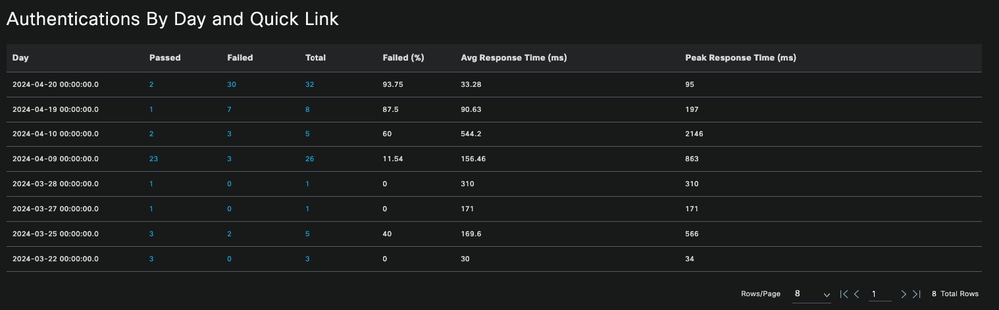

Relatório de resumo de autenticação 3-5

Esses são os relatórios mais usados e úteis fornecidos pelo ISE. Ele permite selecionar até 30 dias de dados antigos. Neste relatório, você pode ver informações como:

- O percentual de autenticações passadas e com falha por dia.

Gráfico: Autenticações Passadas por Dia

Gráfico: Autenticações Passadas por Dia

- Número de autenticações por dia, em um gráfico e com a opção de clicar nos valores azuis para ver os dados em detalhes.

Autenticações por dia e link rápido

Autenticações por dia e link rápido

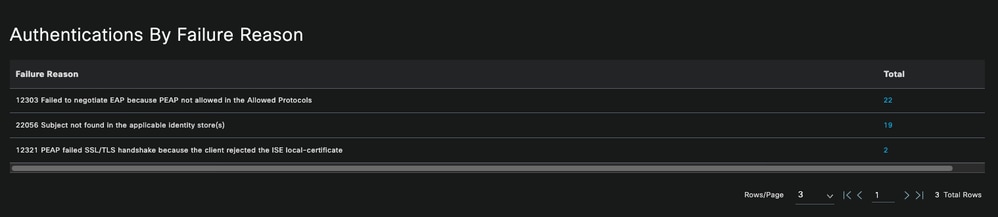

- Authentication by Failure Reason (Autenticação por motivo de falha), listado em uma lista superior, com a mais repetida e a menos repetida.

Autenticações por Motivo da Falha

Autenticações por Motivo da Falha

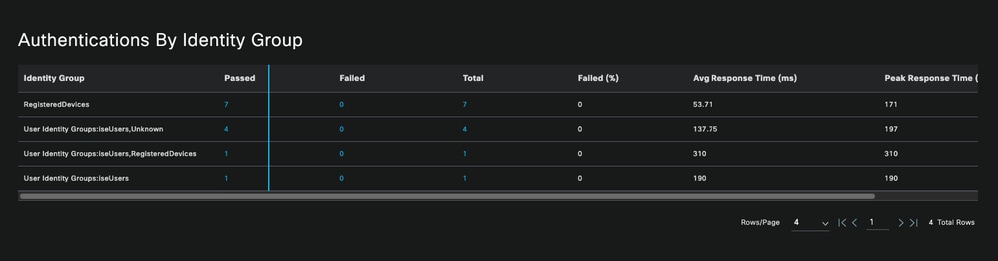

- Opção para ver os grupos de Identidade que são comumente usados nas autenticações de implantação.

Autenticações por Grupo de Identidades

Autenticações por Grupo de Identidades

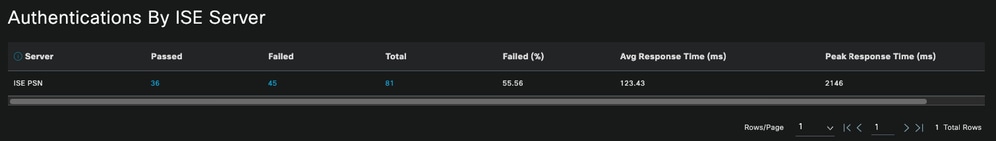

- Qual PSN recebe mais autenticações.

Observação: na implantação usada para este documento, apenas uma PSN foi usada; no entanto, para implantações maiores, esses dados são úteis para ver se o balanceamento de carga é necessário.

Autenticações pelo servidor ISE

Autenticações pelo servidor ISE

4 - Alarmes ISE

No Painel do ISE, a seção Alarmes exibe os problemas de implantação.

Aqui estão vários alarmes ISE que ajudam na solução de problemas.

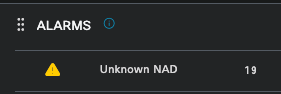

NAD desconhecido — Esse alarme é mostrado quando há um dispositivo de rede que autentica um endpoint e acessa o ISE. Mas o ISE não confia nele e desconecta a conexão RADIUS. Os motivos mais comuns são que o dispositivo de rede não foi criado ou o IP que o dispositivo de rede está usando não é o mesmo que o ISE registrou.

NAD desconhecido

NAD desconhecido

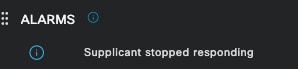

Supplicant Stopped Responding — Este alarme ocorre quando há um problema com a comunicação do suplicante, na maioria das vezes devido a um erro de configuração no suplicante que precisa ser verificado e investigado no lado do endpoint.

O Requerente Parou de Responder

O Requerente Parou de Responder

A ferramenta de diagnóstico do Ative Diretory encontrou problemas — quando o Ative Diretory é usado para validar a identidade do usuário, se começar a ter problemas com o processo de comunicação ou se a conexão for interrompida, você verá este alarme. Em seguida, você perceberia por que as autenticações de que a identidade existe no AD falham.

Falha no diagnóstico do AD

Falha no diagnóstico do AD

Falha no COA (Change of Authorization) — Vários fluxos no ISE usam CoA; esse alarme informa se foram encontrados problemas durante a comunicação da porta de CoA com qualquer dispositivo de rede.

Falha de Coa

Falha de Coa

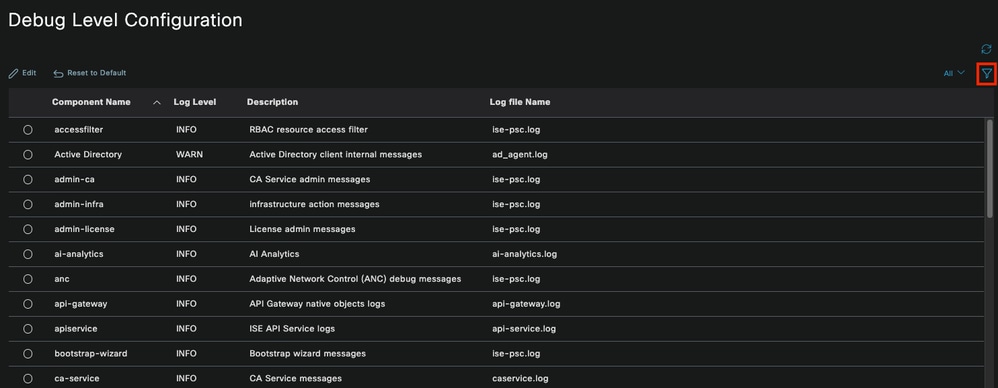

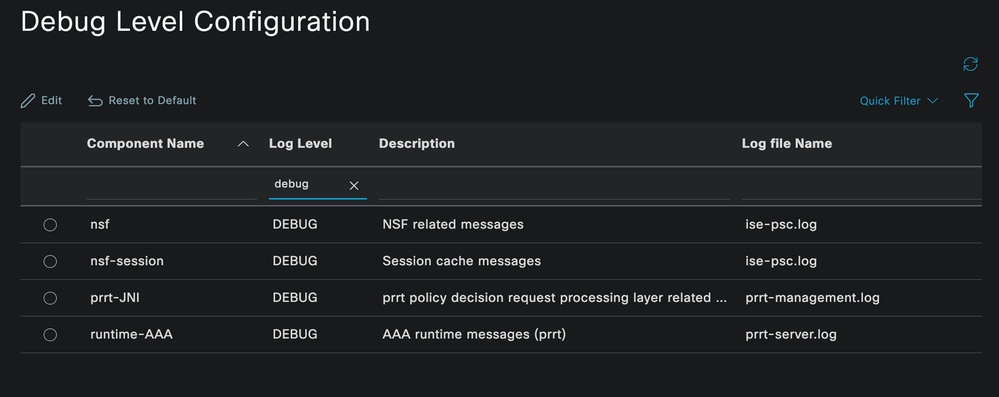

5 - Configuração de depuração do ISE e coleta de logs

Para continuar com os detalhes do processo de autenticação, você deve habilitar os próximos componentes em DEBUG para problemas de mab e dot1x:

Problema: dot1x/mab

Atributos a serem definidos para o nível de depuração.

- runtime-AAA (prrt-server.log)

- nsf (ise-psc.log)

- nsf-session (ise-psc.log)

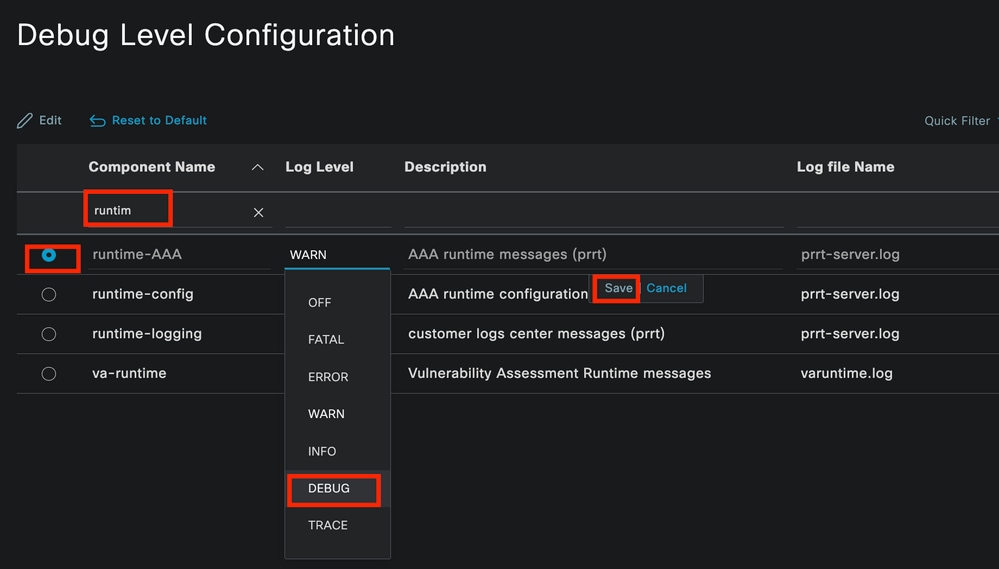

Para habilitar os componentes para o nível DEBUG, primeiro é necessário identificar qual é a PSN que recebe a autenticação que está falhando ou precisa ser investigada. Essas informações podem ser obtidas nos logs ao vivo. Depois disso, você deve ir para o menu ISE > Solução de problemas > Assistente de depuração > Configuração do log de depuração > Selecionar o PSN > Clique no botão Editar.

O próximo menu é exibido. Clique no ícone de filtro:

Configuração do Log de Depuração

Configuração do Log de Depuração

Na coluna Nome do Componente, procure os atributos listados anteriormente. Selecione cada nível de log e altere-o para DEBUG. Salve as alterações.

Configuração de Componente AAA de Tempo de Execução

Configuração de Componente AAA de Tempo de Execução

Quando terminar de configurar cada componente, filtre-os com DEBUG para que você possa ver se todos os componentes foram configurados corretamente.

Configuração do Log de Depuração

Configuração do Log de Depuração

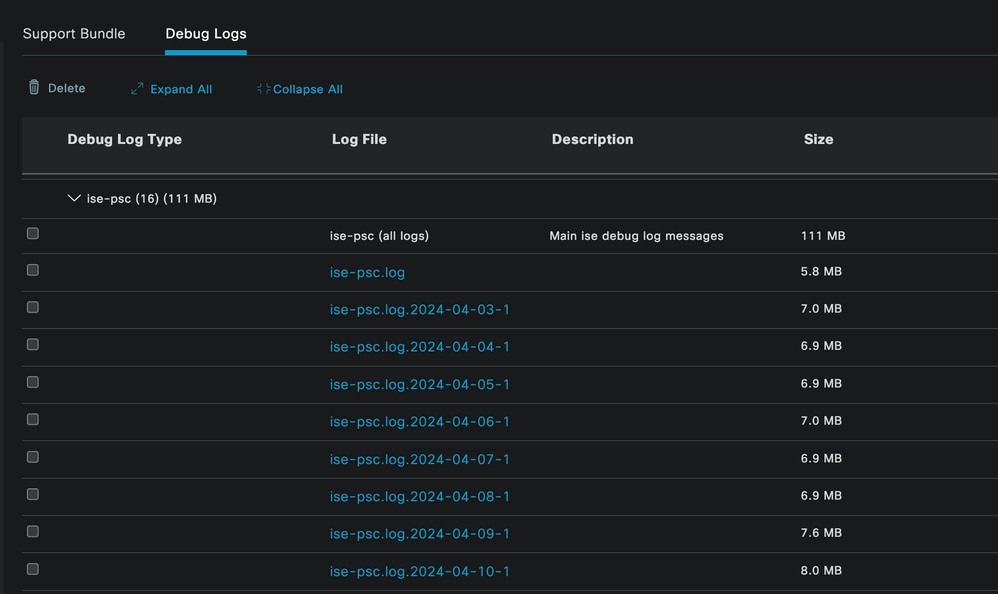

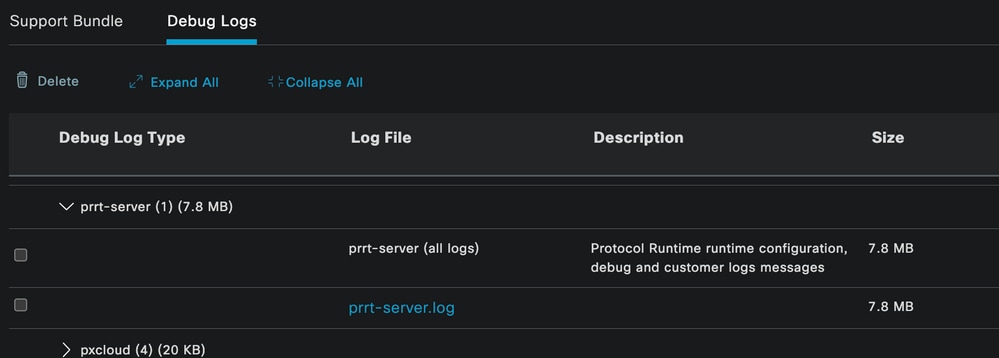

Caso haja necessidade de analisar imediatamente os registros, você pode baixá-los navegando até o caminho ISE Menu > Operações > Solução de problemas > Download Logs > Lista de nós do dispositivo > PSN e ativando o DEBUGS > Debug Logs.

Nesse caso, você deve fazer o download para problemas de dot1x e mab nos arquivos prt-server.log e ise-psc.log. O log que você deve baixar é aquele com a data do último teste.

Basta clicar no arquivo de registro mostrado nesta imagem e baixá-lo (exibido em texto azul).

Logs de depuração do nó PSN

Logs de depuração do nó PSN

Seção Logs de Depuração

Seção Logs de Depuração

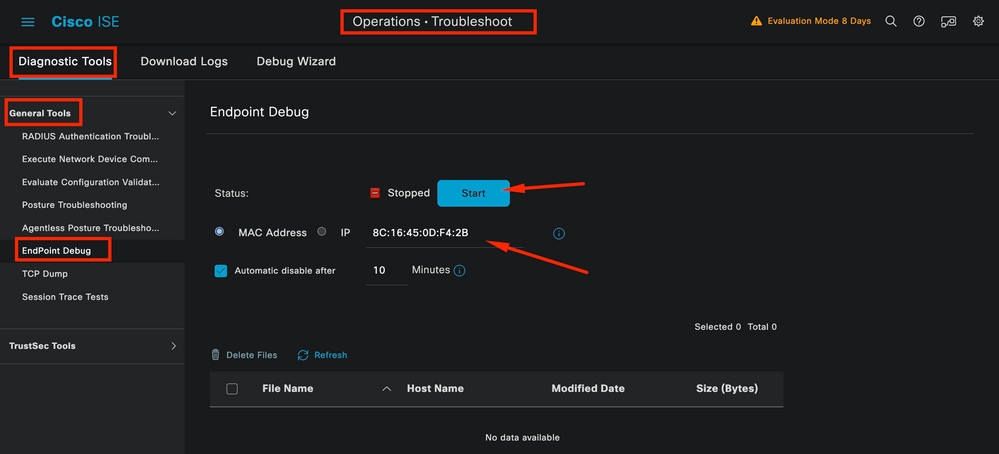

6 - Depuração do ISE por endpoint

Há também outra opção para obter logs de DEBUG, por logs de depuração de endpoint com base no endereço MAC ou IP. Você pode usar a ferramenta Depuração de endpoint do ISE.

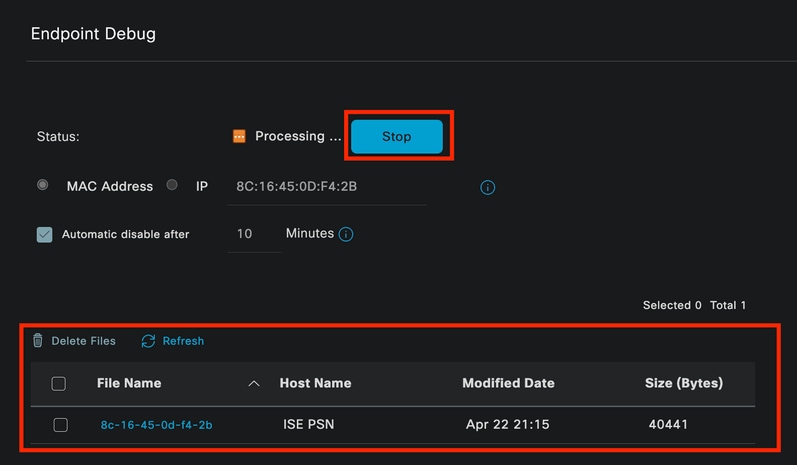

Navegue até o menu ISE > Operações > Solução de problemas > Ferramentas de diagnóstico > Ferramentas gerais > Depuração de endpoint.

Depuração de Ponto Final

Depuração de Ponto Final

Em seguida, insira as informações de endpoint desejadas para iniciar a captura de logs. Clique em Iniciar.

Em seguida, clique em Continuar na mensagem de aviso.

Depuração de Ponto Final

Depuração de Ponto Final

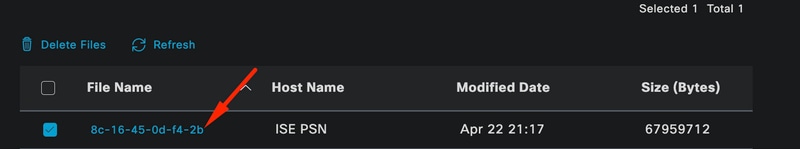

Depois que as informações forem capturadas, clique em Stop.

Clique no nome de arquivo mostrado em azul nesta imagem.

Depuração de Ponto Final

Depuração de Ponto Final

Você deve ser capaz de ver os logs de autenticação com os logs de DEBUG sem ativá-los diretamente da Configuração do Log de Depuração.

Observação: como algumas coisas podem ser omitidas na saída de Depuração de Ponto Final, você obteria um arquivo de log mais completo gerando-o com a Configuração de Log de Depuração e fazendo download de todos os logs necessários de qualquer arquivo que você precise. Conforme explicado na seção anterior Configuração de depuração do ISE e Coleta de logs.

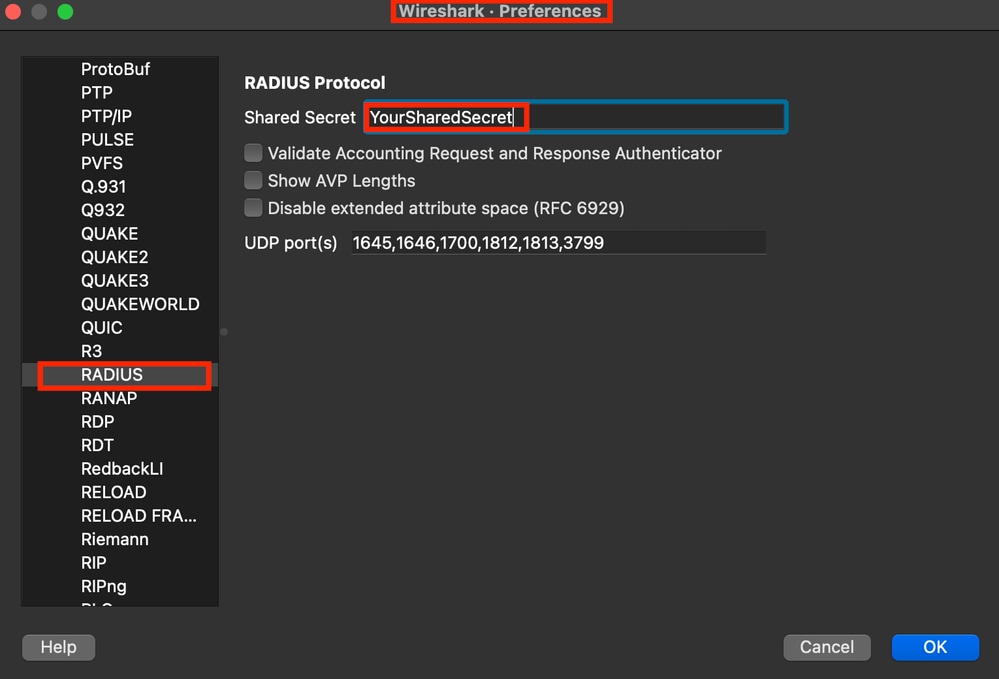

7 - Descriptografar pacotes RADIUS

Os pacotes Radius não são criptografados, exceto pelo campo de senha do usuário. No entanto, você precisa verificar a senha enviada. Você pode ver o pacote que o usuário enviou navegando para Wireshark > Preferências > Protocolos > RADIUS e adicionar a chave compartilhada RADIUS usada pelo ISE e o dispositivo de rede. Depois disso, os pacotes RADIUS são exibidos descriptografados.

Opções de raio do Wireshark

Opções de raio do Wireshark

8 - Comandos de identificação e solução de problemas do dispositivo de rede

O comando a seguir ajuda a solucionar problemas no ISR 1100 ou em dispositivos com fio NAD.

8 - 1 Para ver se o servidor AAA ou ISE está disponível e acessível a partir do dispositivo de rede, use show aaa servers.

Router>show aaa servers

RADIUS: id 1, priority 1, host 10.88.240.80, auth-port 1645, acct-port 1646, hostname ISE-PSN-1

State: current UP, duration 2876s, previous duration 0s

Dead: total time 0s, count 0

Platform State from SMD: current UP, duration 2876s, previous duration 0s

SMD Platform Dead: total time 0s, count 0

Platform State from WNCD (1) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (2) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (3) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (4) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (5) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (6) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (7) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (8) : current UP, duration 3015s, previous duration 0s

WNCD Platform Dead: total time 0s, count 0UP

Quarantined: No

Authen: request 11, timeouts 0, failover 0, retransmission 0

Response: accept 1, reject 0, challenge 10

Response: unexpected 0, server error 0, incorrect 0, time 33ms

Transaction: success 11, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Dot1x transactions:

Response: total responses: 11, avg response time: 33ms

Transaction: timeouts 0, failover 0

Transaction: total 1, success 1, failure 0

MAC auth transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Author: request 0, timeouts 0, failover 0, retransmission 0

Response: accept 0, reject 0, challenge 0

Response: unexpected 0, server error 0, incorrect 0, time 0ms

Transaction: success 0, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

MAC author transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Account: request 6, timeouts 4, failover 0, retransmission 3

Request: start 1, interim 0, stop 0

Response: start 1, interim 0, stop 0

Response: unexpected 0, server error 0, incorrect 0, time 27ms

Transaction: success 2, failure 1

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Elapsed time since counters last cleared: 47m

Estimated Outstanding Access Transactions: 0

Estimated Outstanding Accounting Transactions: 0

Estimated Throttled Access Transactions: 0

Estimated Throttled Accounting Transactions: 0

Maximum Throttled Transactions: access 0, accounting 0

Consecutive Response Failures: total 0

SMD Platform : max 0, current 0 total 0

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 0, current 0 total 0

Consecutive Timeouts: total 3

SMD Platform : max 0, current 0 total 0

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 3, current 0 total 3

Requests per minute past 24 hours:

high - 0 hours, 47 minutes ago: 4

low - 0 hours, 45 minutes ago: 0

average: 0

Router>

8-2 Para ver o status da porta, os detalhes, as ACLs aplicadas à sessão, o método de autenticação e informações mais úteis, use o comando show authentication sessions interface <interface where the laptop is attached> details.

Router#show authentication sessions interface gigabitEthernet 0/1/0 details

Interface: GigabitEthernet0/1/0

IIF-ID: 0x01D9BEFB

MAC Address: 8c16.450d.f42b

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: iseiscool

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 22781F0A0000000C0777AECD

Acct Session ID: 0x00000003

Handle: 0x0a000002

Current Policy: POLICY_Gi0/1/0

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success

Router#

8-3 Para verificar se você tem todos os comandos necessários para aaa na configuração global, execute show running-config aaa.

Router#sh run aaa

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client <A.B.C.D> server-key Cisc0123

!

!

radius server COHVSRADISE01-NEW

address ipv4 <A.B.C.D> auth-port 1645 acct-port 1646

timeout 15

key Cisc0123

!

!

aaa group server radius ISE-CLUSTER

server name COHVSRADISE01-NEW

!

!

!

!

aaa new-model

aaa session-id common

!

!

Router#

8-4 Outro comando útil é test aaa group radius server <A.B.C.D> isiscool VainillaISE97 legacy.

Router#test aaa group radius server <A.B.C.D> iseiscool VainillaISE97 legacy

User was successfully authenticated.

Router#

9 - Depurações relevantes do dispositivo de rede

- debug dot1x all - Exibe todas as mensagens EAP dot1x

- debug aaa authentication - Exibe informações de depuração de autenticação de aplicativos AAA

- debug aaa authorization - Exibe informações de depuração para autorização AAA

- debug radius authentication - Fornece informações detalhadas sobre atividades no nível de protocolo apenas para a autenticação

- debug radius - Fornece informações detalhadas sobre as atividades em nível de protocolo

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

29-Apr-2024

|

Versão inicial |

Colaborado por engenheiros da Cisco

- David Albanil De CastillaEngenheiro de consultoria técnica de segurança da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback