Configuração e destruição de túnel L2TP

Contents

Introduction

Este documento discute a configuração e o desligamento do túnel L2TP (Layer Two Tunneling Protocol). O documento também oferece um resumo de PPP e L2TP.

Prerequisites

Requirements

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento se baseiam no Cisco IOS® Software Releases 12.0(1)T e versões posteriores.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

PPP

PPP é um protocolo ponto-a-ponto simétrico que transporta tráfego L2 e de Camada 3 (L3) em links ponto-a-ponto. Existem três componentes principais:

-

Encapsulamento

-

Link Control Protocol (LCP)

-

Network Control Protocol (NCP)

Os datagramas são encapsulados em PPP. O LCP permite a negociação das opções de configuração para permitir o estabelecimento de link. Os NCPs são negociados para cada um dos protocolos L3 executados no link.

Durante a vida de uma sessão PPP, o link passa por quatro fases distintas:

-

Estabelecimento de link — Como parte da fase de estabelecimento de link, PPP utiliza uma função LCP que deva ser concluída e declarada aberta antes do link entrar na fase de autenticação, se aplicável, e negocia a abertura da camada de rede. O LCP também é usado para terminar o link PPP.

-

Autenticação — A fase de autenticação é específica da implementação e não é um requisito obrigatório para uma movimentação de LCP para NCP. Se negociado e acordado durante a fase LCP, o peer remoto deve se identificar e passar pelo método de autenticação acordado antes do PPP se mover para a camada de rede.

-

Camada de rede — A negociação NCP assegura que ambos os peers concordem com as características do protocolo L3. No caso de IP, o protocolo de controle é chamado de IP Control Protocol (IPCP). Além da negociação entre correspondentes, também existe um elemento de atribuição. Isso é comum com clientes de acesso remoto do tipo Microsoft Windows que não têm nenhum endereço IP alocado e dependem do provedor de serviços para alocar o endereço IP mediante a conexão.

-

Terminação de link — A fase de terminação de link pode ser iniciada a qualquer momento durante o ciclo de vida da chamada. O LCP é usado para fornecer a requisição de terminação.

L2TP

L2TP estende a natureza ponto-a-ponto de PPP. L2TP fornece um método de encapsulamento para a transmissão de frames PPP encapsulados, o que permite aos pontos de extremidade PPP serem encapsulados em uma rede comutada por pacote. L2TP é o mais implantado em cenários do tipo de acesso remoto que utilizam a Internet para oferecer serviços de tipo intranet. O conceito é de uma Rede Virtual Privada (VPN, Virtual Private Network).

Os dois elementos físicos primários de L2TP são o Concentrador de Acesso L2TP (LAC, L2TP Access Concentrator) e o Servidor de Rede L2TP (LNS, L2TP Network Server):

-

LAC — O LAC é um peer para o LNS que funciona como um lado do ponto de extremidade do túnel. O LAC termina a conexão PPP remota e passa entre o remoto e o LNS. Os pacotes são encaminhados da e para a conexão remota pela conexão PPP. Os pacotes para e de LNS são encaminhados pelo túnel L2TP.

-

LNS — O LNS é um peer para o LAC que funciona como um lado do ponto de extremidade do túnel. O LNS é o ponto de terminação para as sessões encapsuladas LAC PPP. Ele é utilizado para agregar as várias sessões PPP encapsuladas por LAC e entrar na rede privada.

Há dois tipos de mensagem diferentes utilizados por L2TP:

-

Mensagens de controle—o L2TP passa mensagens de controle e de dados sobre canais separados de controle e de dados. O canal de controle dentro da banda passa pelo gerenciamento de conexão de controle em sequência, pelo gerenciamento de chamadas, pelos relatórios de erro e pelas mensagens de controle de sessão. O início da conexão de controle não é específico do LAC ou do LNS, mas o originador de túnel e o receptor com relevância no estabelecimento da conexão de controle. Um método de autenticação de desafio com segredo compartilhado é utilizado entre os pontos de extremidade do túnel.

-

Mensagens de dados—As mensagens de dados são usadas para encapsular os quadros PPP que são enviados para o túnel L2TP.

O L2TP utiliza a porta 1701 registrada do Protocolo de Datagrama de Usuário (UDP), e o pacote de L2TP inteiro é encapsulado dentro do datagrama UDP. De acordo com a operação normal do UDP, o iniciador do túnel seleciona uma porta UDP disponível e envia o número de porta 1701 ao destino de UPD. Na resposta, o número da porta de destino é o mesmo do número da porta de origem utilizado no cabeçalho UDP de entrada. A porta de origem é definida com base em qualquer porta livre encontrada. Depois que as portas de origem e de destino forem estabelecidas, as portas deverão continuar as mesmas durante a duração do túnel. No software Cisco IOS, os números das portas de origem e de destino são sempre definidos como o número de porta UDP 1701.

Observação: o protocolo L2F (Layer 2 Forwarding) e L2TP compartilham o mesmo número de porta UDP. O campo Version do cabeçalho permite a você diferenciar os dois protocolos. Um valor de 1 indica L2F e um valor de 2 indica L2TP.

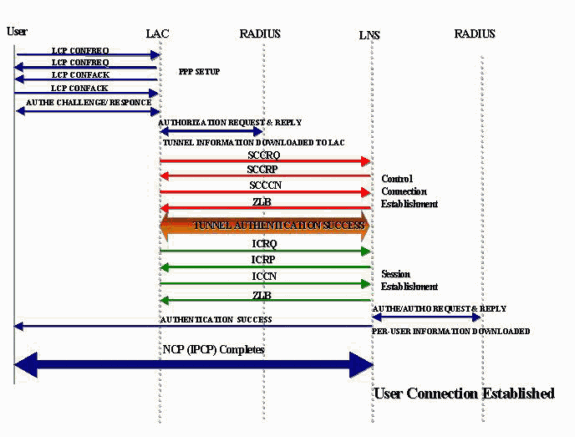

Resumo do fluxo PPP e L2TP

O estabelecimento da conexão de controle e da sessão deve ocorrer antes que os frames PPP possam ser encaminhados por meio do túnel.

Após o estabelecimento bem-sucedido do canal de controle, as sessões são criadas para cada conexão PPP. O estabelecimento da sessão é direcional, em relação ao LAC e ao LNS. Para chamadas de entrada, o LAC solicita ao LNS aceitar a sessão. Para chamadas de saída, o LNS solicita que o LAC aceite a sessão.

A seção A Sequência de Conexão PPP/L2TP deste documento detalha a configuração de chamada PPP e L2TP quando um usuário de acesso remoto faz uma chamada para o LAC. Este exemplo utiliza o serviço de identificação de número discado (DNIS) para iniciar o túnel L2TP, embora você também possa usar o nome de domínio para essa finalidade. A sequência mostra o início da sessão PPP de um roteador SOHO 2500, a negociação LCP entre o usuário de acesso remoto e o LAC e a autenticação parcial. Em seguida, o LAC continua estabelecendo o túnel e a sessão L2TP dentro do túnel. Uma sessão é estabelecida para cada conexão PPP entre o LAC e o LNS. O L2TP utiliza o túnel de peer e os identificadores de sessão em todas as mensagens de saída para multiplexar e desmultiplexar conexões PPP. Esses identificadores são atribuídos e trocados durante as respectivas fases de conexão de controle e de estabelecimento da sessão. O túnel e as IDs de sessão têm significado apenas local. Os pontos de extremidade do túnel têm identificadores diferentes para o mesmo túnel e a mesma sessão.

Observação: o valor 0 tem significado exclusivo e é usado somente quando o túnel e o identificador de sessão ainda precisam ser atribuídos.

Após o estabelecimento do túnel, o processo de autenticação PPP é concluído entre o usuário de acesso remoto e o LNS. O LAC continua recebendo quadros PPP. O enquadramento de link e a verificação de redundância cíclica (CRC, cyclic redundancy check) são removidos, encapsulados em LT2P e encaminhados pelo túnel para o LNS. Lá, o pacote L2TP é recebido e tratado como se tivesse terminado em uma interface PPP local. Ocorre a negociação de PPP NCP e, em seguida, IPCP é declarado aberto. A conexão está completa.

A seqüência de conexão PPP/L2TP

Esta é a sequência de conexão dos eventos:

-

O usuário remoto inicia uma conexão PPP. O LAC aceita a conexão. Um enlace de PPP é estabelecido.

-

O LCP é negociado entre o usuário remoto e o LAC. O LAC emite um desafio de Challenge Handshake Authentication Protocol (CHAP) para executar uma autenticação parcial do usuário remoto. A resposta é enviada ao LNS durante o estabelecimento da sessão. A resposta é enviada como resposta de autenticação de proxy 33 do par atributo-valor (AVP, attribute-value pair) na Chamada de Entrada Conectada (ICCN, Incoming-Call-Connected).

-

O DNIS é utilizado para determinar se o usuário é um cliente de virtual private dial-up network (VPDN).

-

Como não há nenhum túnel existente para o número discado (614629), é necessária a criação de um túnel novo. RADIUS é consultado e as informações de túnel são baixadas para o LAC.

-

A conexão de controle é iniciada. O túnel está em um estado de OCIOSIDADE:

-

O iniciador de túnel (neste caso, o LAC) envia uma Start-Control-Connection-Request (SCCRQ) para o LNS. A SCCRQ contém um desafio AVP 11, que indica que o LAC deseja autenticar o túnel utilizando uma autenticação de estilo CHAP. O mesmo segredo é conhecido por ambos os pontos finais de túnel. O túnel está agora em um estado WAIT-CTL-REPLY.

-

Como o LNS pode ativar o túnel, o LNS responde com uma SCCRP. A SCCRP contém um desafio AVP 11 e uma resposta para o desafio AVP 13 em resposta à SCCRQ. O túnel está agora em um estado WAIT-CTL-REPLY.

-

O LAC responde com uma mensagem SCCCN. O SCCCN contém um AVP 13 em resposta ao SCCRP. O túnel está agora no estado Established (Estabelecido).

-

O LNS envia uma mensagem Corpo de Tamanho Zero (ZLB, Zero-Length Body) para o LAC. A mensagem ZLB é um reconhecimento em sequência. O túnel está agora no estado Established (Estabelecido).

-

-

A autenticação de túnel já está concluída e o túnel está estabelecido. A sessão está agora em um estado IDLE.

-

Agora que o túnel existe, é realizado um intercâmbio tridimensional para o estabelecimento de sessão dentro do túnel:

-

O LAC envia uma Requisição de Chamada de Entrada (ICRQ) com as informações de parâmetros da sessão. Agora a sessão está em um estado de Espera pela Resposta.

-

O LNS envia uma Resposta de Chamada de Entrada (ICRP, Incoming-Call-Reply) que contém a ID de sessão. Agora a sessão está em um estado de Espera pela Conexão.

-

O LAC envia uma ICCN e fornece ao LNS as informações adicionais para a chamada atendida. Essas informações incluem as informações do LCP da negociação realizada pelo LAC e pelo usuário remoto. A sessão está agora em um estado Estabelecido.

-

O LNS envia uma mensagem ZLB, que é um reconhecimento em sequência, para o LAC. A sessão está agora em um estado Estabelecido.

-

-

Após o estabelecimento da sessão, uma interface de acesso virtual é criada no LNS. As informações de configuração do LCP que foi entregue na ICCN são forçadas na pilha PPP da interface de acesso virtual. Essas informações incluem as informações de autenticação parcial.

-

O LNS gera um desafio de autenticação. A resposta da autenticação de proxy AVP 33, que foi entregue na ICCN, é repetida.

-

A Autenticação, Autorização e Auditoria (AAA) normal ou a autenticação e a autorização PPP ocorrem.

-

Uma Solicitação de Acesso RADIUS é enviada a cada autenticação e autorização do usuário.

-

Uma Aceitação de Acesso RADIUS é recebida.

Observação: o RADIUS foi configurado para permitir o endereço IP que o usuário remoto ofereceu na solicitação de configuração IPCP recebida.

-

É enviada uma mensagem de êxito do CHAP ao usuário remoto.

-

A negociação PPP IPCP é concluída e declarada ABERTA. Uma rota host é instalada na interface remota. Agora o usuário remoto está conectado, e o fluxo de tráfego pode começar.

Fluxo de chamada de conexão PPP e L2TP

Debugação Obtida de LAC que Mostra o Estabelecimento de Chamada PPP e L2TP

Jan 1 00:04:10.235: %LINK-3-UPDOWN: Interface Serial0:0,

changed state to up

Jan 1 00:04:10.455: Se0:0 PPP: Treating connection as a callin

Jan 1 00:04:10.455: Se0:0 PPP: Phase is ESTABLISHING,

Passive Open [0 sess, 0 load]

Jan 1 00:04:10.455: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.455: Se0:0 LCP: State is Listen

Jan 1 00:04:10.455: Se0:0 LCP: I CONFREQ [Listen] id 118 len 10

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x6EE4E865 (0x05066EE4E865)

Jan 1 00:04:10.455: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.455: Se0:0 LCP: O CONFREQ [Listen] id 11 len 28

Jan 1 00:04:10.455: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.455: Se0:0 LCP: MRRU 1524 (0x110405F4)

Jan 1 00:04:10.455: Se0:0 LCP: EndpointDisc 1 Local (0x130901353330302D31)

Jan 1 00:04:10.455: Se0:0 LCP: O CONFACK [Listen] id 118 len 10

Jan 1 00:04:10.455: Se0:0 LCP: MagicNumber 0x6EE4E865 (0x05066EE4E865)

Jan 1 00:04:10.495: Se0:0 LCP: I CONFREJ [ACKsent] id 11 len 17

Jan 1 00:04:10.495: Se0:0 LCP: MRRU 1524 (0x110405F4)

Jan 1 00:04:10.495: Se0:0 LCP: EndpointDisc 1 Local (0x130901353330302D31)

Jan 1 00:04:10.495: Se0:0 LCP: O CONFREQ [ACKsent] id 12 len 15

Jan 1 00:04:10.495: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.495: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.527: Se0:0 LCP: I CONFACK [ACKsent] id 12 len 15

Jan 1 00:04:10.527: Se0:0 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:10.527: Se0:0 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:10.527: Se0:0 LCP: State is Open

Jan 1 00:04:10.527: Se0:0 PPP: Phase is AUTHENTICATING,

by this end [0 sess, 0 load]

Jan 1 00:04:10.527: Se0:0 CHAP: Using alternate hostname 5300-1

Jan 1 00:04:10.527: Se0:0 CHAP: O CHALLENGE id 6 len 27 from "5300-1"

Jan 1 00:04:10.555: Se0:0 CHAP: I RESPONSE id 6 len 27 from "2500-1"

Jan 1 00:04:10.555: Se0:0 PPP: Phase is FORWARDING [0 sess, 0 load]

Jan 1 00:04:10.555: Se0:0 VPDN: Got DNIS string 614629

Jan 1 00:04:10.555: Se0:0 VPDN: Looking for tunnel -- dnis:614629 --

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): Port='Serial0:0'

list='default' service=NET

Jan 1 00:04:10.555: AAA/AUTHOR/VPDN: Serial0:0 (1692520761) user='dnis:614629'

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): send AV service=ppp

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): send AV protocol=vpdn

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): found list "default"

Jan 1 00:04:10.555: Serial0:0 AAA/AUTHOR/VPDN (1692520761): Method=NSA_LAB (radius)

Jan 1 00:04:10.559: RADIUS: Initial Transmit Serial0:0 id 18 10.51.6.3:1645,

Access-Request, len 112

Jan 1 00:04:10.559: Attribute 4 6 0A330644

Jan 1 00:04:10.559: Attribute 5 6 00000000

Jan 1 00:04:10.559: Attribute 26 17 00000009020B5365

Jan 1 00:04:10.559: Attribute 61 6 00000002

Jan 1 00:04:10.559: Attribute 1 13 646E6973

Jan 1 00:04:10.559: Attribute 30 8 36313436

Jan 1 00:04:10.559: Attribute 31 12 32303835

Jan 1 00:04:10.559: Attribute 2 18 D0A81832

Jan 1 00:04:10.559: Attribute 6 6 00000005

Jan 1 00:04:10.559: RADIUS: Received from id 18 10.51.6.3:1645,

Access-Accept, len 156

Jan 1 00:04:10.559: Attribute 6 6 00000005

Jan 1 00:04:10.559: Attribute 26 29 0000000901177670

Jan 1 00:04:10.559: Attribute 26 26 0000000901147670

Jan 1 00:04:10.559: Attribute 26 36 00000009011E7670

Jan 1 00:04:10.559: Attribute 26 39 0000000901217670

Jan 1 00:04:10.563: RADIUS: saved authorization data

for user 626A0C10 at 62258960

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:tunnel-type=l2tp"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:tunnel-id=hgw"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:ip-addresses=10.51.6.82"

Jan 1 00:04:10.563: RADIUS: cisco AVPair "vpdn:l2tp-tunnel-password=hello"

Jan 1 00:04:10.563: AAA/AUTHOR (1692520761):

Post authorization status = PASS_ADD

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV service=ppp

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV protocol=vpdn

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV tunnel-type=l2tp

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV tunnel-id=hgw

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV ip-addresses=10.51.6.82

Jan 1 00:04:10.563: AAA/AUTHOR/VPDN: Processing AV l2tp-tunnel-password=hello

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: Got tunnel info for dnis:614629

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: LAC hgw

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: l2tp-busy-disconnect yes

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: l2tp-tunnel-password xxxxxx

Jan 1 00:04:10.563: Se0:0 VPDN/RPMS/: IP 10.51.6.82

Jan 1 00:04:10.563: Se0:0 VPDN/: curlvl 1 Address 0: 10.51.6.82,

priority 1

Jan 1 00:04:10.563: Se0:0 VPDN/: Select non-active address 10.51.6.82,

priority 1

Jan 1 00:04:10.567: Tnl 17688 L2TP: SM State idle

Jan 1 00:04:10.567: Tnl 17688 L2TP: O SCCRQ

Jan 1 00:04:10.567: Tnl 17688 L2TP: O SCCRQ, flg TLS, ver 2,

len 128, tnl 0, cl 0, ns 0, nr 0

C8 02 00 80 00 00 00 00 00 00 00 00 80 08 00 00

00 00 00 01 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.567: Tnl 17688 L2TP: Tunnel state change from idle

to wait-ctl-reply

Jan 1 00:04:10.567: Tnl 17688 L2TP: SM State wait-ctl-reply

Jan 1 00:04:10.567: Se0:0 VPDN: Find LNS process created

Jan 1 00:04:10.567: Se0:0 VPDN: Forward to address 10.51.6.82

Jan 1 00:04:10.567: Se0:0 VPDN: Pending

Jan 1 00:04:10.567: Se0:0 VPDN: Process created

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 0, len 8, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse SCCRP

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 2, len 8, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Protocol Ver 256

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 3, len 10, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Framing Cap 0x3

Jan 1 00:04:10.655: Tnl 17688 L2TP: Parse AVP 4, len 10, flag 0x8000 (M)

Jan 1 00:04:10.655: Tnl 17688 L2TP: Bearer Cap 0x3

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 6, len 8, flag 0x0

Jan 1 00:04:10.659: Tnl 17688 L2TP: Firmware Ver 0x1120

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 7, len 13, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Hostname l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 8, len 25, flag 0x0

Jan 1 00:04:10.659: Tnl 17688 L2TP: Vendor Name Cisco Systems, Inc.

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 9, len 8, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Assigned Tunnel ID 55270

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 10, len 8, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Rx Window Size 300

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 11, len 22, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Chlng 98B296C28429E7ADC767237A45F31040

Jan 1 00:04:10.659: Tnl 17688 L2TP: Parse AVP 13, len 22, flag 0x8000 (M)

Jan 1 00:04:10.659: Tnl 17688 L2TP: Chlng Resp 7C358F7A7BA21957C07801195DCADFA6

Jan 1 00:04:10.659: Tnl 17688 L2TP: No missing AVPs in SCCRP

Jan 1 00:04:10.659: Tnl 17688 L2TP: I SCCRP, flg TLS, ver 2,

len 154, tnl 17688, cl 0, ns 0, nr 1

C8 02 00 9A 45 18 00 00 00 00 00 01 80 08 00 00

00 00 00 02 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.659: Tnl 17688 L2TP: I SCCRP from l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Got a challenge from remote peer,

l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Got a response from remote peer, l2tp-gw

Jan 1 00:04:10.659: Tnl 17688 L2TP: Tunnel Authentication success

Jan 1 00:04:10.659: Tnl 17688 L2TP: Tunnel state change from wait-ctl-reply

to established

Jan 1 00:04:10.663: Tnl 17688 L2TP: O SCCCN to l2tp-gw tnlid 55270

Jan 1 00:04:10.663: Tnl 17688 L2TP: O SCCCN, flg TLS, ver 2, len 42,

tnl 55270, cl 0, ns 1, nr 1

C8 02 00 2A D7 E6 00 00 00 01 00 01 80 08 00 00

00 00 00 03 80 16 00 00 00 0D 96 39 53 18 41 AC

22 E3 10 3E 20 8E F7 D9 09 89

Jan 1 00:04:10.663: Tnl 17688 L2TP: SM State established

Jan 1 00:04:10.663: Tnl/Cl 17688/7 L2TP: Session FS enabled

Jan 1 00:04:10.663: Tnl/Cl 17688/7 L2TP: Session state change from idle

to wait-for-tunnel

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: Create session

Jan 1 00:04:10.663: Tnl 17688 L2TP: SM State established

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: O ICRQ to l2tp-gw 55270/0

Jan 1 00:04:10.663: Se0:0 Tnl/Cl 17688/7 L2TP: O ICRQ, flg TLS,

ver 2, len 91, tnl 55270, cl 0, ns 2, nr 1

C8 02 00 5B D7 E6 00 00 00 02 00 01 80 08 00 00

00 00 00 0A 80 08 00 00 00 0E 00 07 80 0A 00 00

00 0F D1 14 C7 C5 80 0A 00 00 00 12 00 00 00 ...

Jan 1 00:04:10.667: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change from

wait-for-tunnel to wait-reply

Jan 1 00:04:10.703: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 1, nr 2

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse AVP 0, len 8,

flag 0x8000 (M)

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse ICRP

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Parse AVP 14, len 8,

flag 0x8000 (M)

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Assigned Call ID 45

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: No missing AVPs in ICRP

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: I ICRP, flg TLS,

ver 2, len 28, tnl 17688, cl 7, ns 1, nr 3

C8 02 00 1C 45 18 00 07 00 01 00 03 80 08 00 00

00 00 00 0B 80 08 00 00 00 0E 00 2D

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: O ICCN to l2tp-gw 55270/45

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: O ICCN, flg TLS, ver 2,

len 151, tnl 55270, cl 45, ns 3, nr 2

C8 02 00 97 D7 E6 00 2D 00 03 00 02 80 08 00 00

00 00 00 0C 80 0A 00 00 00 18 00 00 FA 00 00 0A

00 00 00 26 00 00 FA 00 80 0A 00 00 00 13 00 ...

Jan 1 00:04:10.795: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change

from wait-reply to established

Jan 1 00:04:10.899: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 2, nr 4

Jan 1 00:04:11.667: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0:0,

changed state to up

Jan 1 00:04:16.239: %ISDN-6-CONNECT: Interface Serial0:0 is now connected to

2085730592 2500-1

Debugação Obtida de LNS que Mostra o Estabelecimento de Chamada PPP e L2TP

Jan 1 00:04:10.916: L2X: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.920: L2X: Parse SCCRQ

Jan 1 00:04:10.920: L2X: Parse AVP 2, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.924: L2X: Protocol Ver 256

Jan 1 00:04:10.924: L2X: Parse AVP 3, len 10, flag 0x0x8000 (M)

Jan 1 00:04:10.928: L2X: Framing Cap 0x0x3

Jan 1 00:04:10.928: L2X: Parse AVP 4, len 10, flag 0x0x8000 (M)

Jan 1 00:04:10.932: L2X: Bearer Cap 0x0x3

Jan 1 00:04:10.932: L2X: Parse AVP 6, len 8, flag 0x0x0

Jan 1 00:04:10.936: L2X: Firmware Ver 0x0x1130

Jan 1 00:04:10.936: L2X: Parse AVP 7, len 9, flag 0x0x8000 (M)

Jan 1 00:04:10.940: L2X: Hostname hgw

Jan 1 00:04:10.940: L2X: Parse AVP 8, len 25, flag 0x0x0

Jan 1 00:04:10.944: L2X: Vendor Name Cisco Systems, Inc.

Jan 1 00:04:10.948: L2X: Parse AVP 9, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.952: L2X: Assigned Tunnel ID 17688

Jan 1 00:04:10.952: L2X: Parse AVP 10, len 8, flag 0x0x8000 (M)

Jan 1 00:04:10.956: L2X: Rx Window Size 800

Jan 1 00:04:10.956: L2X: Parse AVP 11, len 22, flag 0x0x8000 (M)

Jan 1 00:04:10.960: L2X: Chlng 545A2343FBE20EA08BCA7B56E4A7D29E

Jan 1 00:04:10.964: L2X: No missing AVPs in SCCRQ

Jan 1 00:04:10.968: L2X: I SCCRQ, flg TLS, ver 2, len 128,

tnl 0, cl 0, ns 0, nr 0 contiguous pak, size 128

C8 02 00 80 00 00 00 00 00 00 00 00 80 08 00 00

00 00 00 01 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:10.975: L2TP: I SCCRQ from hgw tnl 17688

Jan 1 00:04:10.983: Tnl 55270 L2TP: Got a challenge in SCCRQ, hgw

Jan 1 00:04:10.983: Tnl 55270 L2TP: New tunnel created for remote hgw,

address 10.51.6.68

Jan 1 00:04:10.987: Tnl 55270 L2TP: O SCCRP to hgw tnlid 17688

Jan 1 00:04:10.991: Tnl 55270 L2TP: O SCCRP, flg TLS, ver 2,

len 154, tnl 17688, cl 0, ns 0, nr 1

Jan 1 00:04:10.999: contiguous buffer, size 154

C8 02 00 9A 45 18 00 00 00 00 00 01 80 08 00 00

00 00 00 02 80 08 00 00 00 02 01 00 80 0A 00 00

00 03 00 00 00 03 80 0A 00 00 00 04 00 00 00 ...

Jan 1 00:04:11.003: Tnl 55270 L2TP: Tunnel state change from idle

to wait-ctl-reply

Jan 1 00:04:11.019: Tnl 55270 L2TP: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.019: Tnl 55270 L2TP: Parse SCCCN

Jan 1 00:04:11.023: Tnl 55270 L2TP: Parse AVP 13, len 22, flag 0x0x8000 (M)

Jan 1 00:04:11.023: Tnl 55270 L2TP: Chlng Resp 9639531841AC22E3103E208EF7D90989

Jan 1 00:04:11.031: Tnl 55270 L2TP: No missing AVPs in SCCCN

Jan 1 00:04:11.031: Tnl 55270 L2TP: I SCCCN, flg TLS, ver 2, len 42,

tnl 55270, cl 0, ns 1, nr 1 contiguous pak, size 42

C8 02 00 2A D7 E6 00 00 00 01 00 01 80 08 00 00

00 00 00 03 80 16 00 00 00 0D 96 39 53 18 41 AC

22 E3 10 3E 20 8E F7 D9 09 89

Jan 1 00:04:11.043: Tnl 55270 L2TP: O ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 1, nr 2

Jan 1 00:04:11.047: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 01 00 02

Jan 1 00:04:11.051: Tnl 55270 L2TP: I SCCCN from hgw tnl 17688

Jan 1 00:04:11.055: Tnl 55270 L2TP: Got a Challenge Response in SCCCN from hgw

Jan 1 00:04:11.055: Tnl 55270 L2TP: Tunnel Authentication success

Jan 1 00:04:11.059: Tnl 55270 L2TP: Tunnel state change from wait-ctl-reply

to established

Jan 1 00:04:11.063: Tnl 55270 L2TP: SM State established

Jan 1 00:04:11.067: Tnl 55270 L2TP: Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.071: Tnl 55270 L2TP: Parse ICRQ

Jan 1 00:04:11.071: Tnl 55270 L2TP: Parse AVP 14, len 8, flag 0x0x8000 (M)

Jan 1 00:04:11.075: Tnl 55270 L2TP: Assigned Call ID 7

Jan 1 00:04:11.075: Tnl 55270 L2TP: Parse AVP 15, len 10, flag 0x0x8000 (M)

Jan 1 00:04:11.079: Tnl 55270 L2TP: Serial Number

Jan 1 00:04:11.083: Tnl 55270 L2TP: Parse AVP 18, len 10, flag 0x0x8000 (M)

Jan 1 00:04:11.083: Tnl 55270 L2TP: Bearer Type 1

Jan 1 00:04:11.087: Tnl 55270 L2TP: Parse AVP 22, len 16, flag 0x0x8000 (M)

Jan 1 00:04:11.087: Tnl 55270 L2TP: Calling Number 2085730592

Jan 1 00:04:11.095: Tnl 55270 L2TP: Parse AVP 21, len 12, flag 0x0x8000 (M)

Jan 1 00:04:11.095: Tnl 55270 L2TP: Called Number 614629

Jan 1 00:04:11.099: Tnl 55270 L2TP: Parse Cisco AVP 100, len 15, flag 0x0x0

Jan 1 00:04:11.102: Tnl 55270 L2TP: Client NAS Port Serial0:0

Jan 1 00:04:11.106: Tnl 55270 L2TP: No missing AVPs in ICRQ

Jan 1 00:04:11.106: Tnl 55270 L2TP: I ICRQ, flg TLS, ver 2, len 91,

tnl 55270, cl 0, ns 2, nr 1 contiguous pak, size 91

C8 02 00 5B D7 E6 00 00 00 02 00 01 80 08 00 00

00 00 00 0A 80 08 00 00 00 0E 00 07 80 0A 00 00

00 0F D1 14 C7 C5 80 0A 00 00 00 12 00 00 00 ...

Jan 1 00:04:11.118: Tnl 55270 L2TP: I ICRQ from hgw tnl 17688

Jan 1 00:04:11.122: Tnl/Cl 55270/45 L2TP: Session FS enabled

Jan 1 00:04:11.126: Tnl/Cl 55270/45 L2TP: Session state change

from idle to wait-connect

Jan 1 00:04:11.126: Tnl/Cl 55270/45 L2TP: New session created

Jan 1 00:04:11.130: Tnl/Cl 55270/45 L2TP: O ICRP to hgw 17688/7

Jan 1 00:04:11.134: Tnl/Cl 55270/45 L2TP: O ICRP, flg TLS, ver 2,

len 28, tnl 17688, cl 7, ns 1, nr 3

Jan 1 00:04:11.138: contiguous buffer, size 28

C8 02 00 1C 45 18 00 07 00 01 00 03 80 08 00 00

00 00 00 0B 80 08 00 00 00 0E 00 2D

Jan 1 00:04:11.154: Tnl/Cl 55270/45 L2TP: Parse AVP 0, len 8,

flag 0x0x8000 (M)

Jan 1 00:04:11.158: Tnl/Cl 55270/45 L2TP: Parse ICCN

Jan 1 00:04:11.162: Tnl/Cl 55270/45 L2TP: Parse AVP 24, len 10,

flag 0x0x8000 (M)

Jan 1 00:04:11.162: Tnl/Cl 55270/45 L2TP: Connect Speed 64000

Jan 1 00:04:11.166: Tnl/Cl 55270/45 L2TP: Parse AVP 38, len 10, flag 0x0x0

Jan 1 00:04:11.166: Tnl/Cl 55270/45 L2TP: Rx Speed 64000

Jan 1 00:04:11.170: Tnl/Cl 55270/45 L2TP: Parse AVP 19, len 10,

flag 0x0x8000 (M)

Jan 1 00:04:11.174: Tnl/Cl 55270/45 L2TP: Framing Type 2

Jan 1 00:04:11.174: Tnl/Cl 55270/45 L2TP: Parse AVP 27, len 17, flag 0x0x0

Jan 1 00:04:11.178: Tnl/Cl 55270/45 L2TP: Last Sent LCPREQ

0305C223050506109D08F2

Jan 1 00:04:11.182: Tnl/Cl 55270/45 L2TP: Parse AVP 28, len 12, flag 0x0x0

Jan 1 00:04:11.186: Tnl/Cl 55270/45 L2TP: Last Rx LCPREQ 05066EE4E865

Jan 1 00:04:11.190: Tnl/Cl 55270/45 L2TP: Parse AVP 31, len 22, flag 0x0x0

Jan 1 00:04:11.194: Tnl/Cl 55270/45 L2TP: Proxy Auth Chal

5D0D008CB1677CF8BC354556321A7A74

Jan 1 00:04:11.198: Tnl/Cl 55270/45 L2TP: Parse AVP 32, len 8, flag 0x0x0

Jan 1 00:04:11.202: Tnl/Cl 55270/45 L2TP: Proxy Auth ID 6

Jan 1 00:04:11.206: Tnl/Cl 55270/45 L2TP: Parse AVP 30, len 12, flag 0x0x0

Jan 1 00:04:11.206: Tnl/Cl 55270/45 L2TP: Proxy Auth Name 2500-1

Jan 1 00:04:11.210: Tnl/Cl 55270/45 L2TP: Parse AVP 33, len 22,

flag 0x0x8000 (M)

Jan 1 00:04:11.214: Tnl/Cl 55270/45 L2TP: Proxy Auth Resp

CA1CC2E4FA6899E8DF1B695C0A80883E

Jan 1 00:04:11.222: Tnl/Cl 55270/45 L2TP: Parse AVP 29, len 8, flag 0x0x0

Jan 1 00:04:11.222: Tnl/Cl 55270/45 L2TP: Proxy Auth Type 2

Jan 1 00:04:11.225: Tnl/Cl 55270/45 L2TP: No missing AVPs in ICCN

Jan 1 00:04:11.229: Tnl/Cl 55270/45 L2TP: I ICCN, flg TLS, ver 2,

len 151, tnl 55270, cl 45, ns 3, nr 2 contiguous pak, size 151

C8 02 00 97 D7 E6 00 2D 00 03 00 02 80 08 00 00

00 00 00 0C 80 0A 00 00 00 18 00 00 FA 00 00 0A

00 00 00 26 00 00 FA 00 80 0A 00 00 00 13 00 ...

Jan 1 00:04:11.241: Tnl/Cl 55270/45 L2TP: O ZLB ctrl ack, flg TLS,

ver 2, len 12, tnl 17688, cl 0, ns 2, nr 4

Jan 1 00:04:11.245: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 02 00 04

Jan 1 00:04:11.249: Tnl/Cl 55270/45 L2TP: I ICCN from hgw tnl 17688, cl 7

Jan 1 00:04:11.253: Tnl/Cl 55270/45 L2TP: Session state change from

wait-connect to established

Jan 1 00:04:11.257: Vi4 VTEMPLATE: Hardware address 0030.94fe.1bbf

Jan 1 00:04:11.257: Vi4 VPDN: Virtual interface created for 2500-1

Jan 1 00:04:11.261: Vi4 PPP: Phase is DOWN, Setup

Jan 1 00:04:11.261: Vi4 VPDN: Clone from Vtemplate 1 filterPPP=0 blocking

Jan 1 00:04:11.265: Vi4 VTEMPLATE: Has a new cloneblk vtemplate,

now it has vtemplate

Jan 1 00:04:11.269: Vi4 VTEMPLATE:

************* CLONE VACCESS4 *****************

Jan 1 00:04:11.273: Vi4 VTEMPLATE: Clone from Virtual-Template1

interface Virtual-Access4

default ip address

no ip address

encap ppp

ip unnumbered Ethernet0

no peer default ip address

ppp authentication chap vpdn

ppp authorization vpdn

peer default ip address pool default

ppp mu

end

Jan 1 00:04:12.892: %LINK-3-UPDOWN: Interface Virtual-Access4,

changed state to up

Jan 1 00:04:12.908: Vi4 PPP: Using set call direction

Jan 1 00:04:12.908: Vi4 PPP: Treating connection as a callin

Jan 1 00:04:12.912: Vi4 PPP: Phase is ESTABLISHING, Passive Open

Jan 1 00:04:12.912: Vi4 LCP: State is Listen

Jan 1 00:04:12.920: Vi4 LCP: I FORCED CONFREQ len 11

Jan 1 00:04:12.924: Vi4 LCP: AuthProto CHAP (0x0305C22305)

Jan 1 00:04:12.924: Vi4 LCP: MagicNumber 0x109D08F2 (0x0506109D08F2)

Jan 1 00:04:12.928: Vi4 VPDN: PPP LCP accepted rcv CONFACK

Jan 1 00:04:12.928: Vi4 VPDN: PPP LCP accepted sent CONFACK

Jan 1 00:04:12.928: Vi4 PPP: Phase is AUTHENTICATING, by this end

Jan 1 00:04:12.932: Vi4 CHAP: O CHALLENGE id 3 len 27 from "1600-3"

Jan 1 00:04:12.940: Vi4 CHAP: I RESPONSE id 6 len 27 from "2500-1"

Jan 1 00:04:12.967: RADIUS: Initial Transmit Virtual-Access4 id 48

10.51.6.3:1645, Access-Request, len 97

Jan 1 00:04:12.971: Attribute 4 6 0A330652

Jan 1 00:04:12.975: Attribute 5 6 00000004

Jan 1 00:04:12.975: Attribute 61 6 00000005

Jan 1 00:04:12.975: Attribute 1 8 32353030

Jan 1 00:04:12.979: Attribute 30 8 36313436

Jan 1 00:04:12.979: Attribute 31 12 32303835

Jan 1 00:04:12.979: Attribute 3 19 06CA1CC2

Jan 1 00:04:12.983: Attribute 6 6 00000002

Jan 1 00:04:12.983: Attribute 7 6 00000001

Jan 1 00:04:12.987: RADIUS: Received from id 48 10.51.6.3:1645,

Access-Accept, len 38

Jan 1 00:04:12.991: Attribute 6 6 00000002

Jan 1 00:04:12.991: Attribute 7 6 00000001

Jan 1 00:04:12.991: Attribute 8 6 FFFFFFFF

Jan 1 00:04:12.999: AAA/AUTHEN (3530581085): status = PASS

Jan 1 00:04:12.999: Vi4 AAA/AUTHOR/LCP: Authorize LCP

Jan 1 00:04:13.003: Vi4 AAA/AUTHOR/LCP (1947215169): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.003: AAA/AUTHOR/LCP: Vi4 (1947215169) user='2500-1'

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): send AV service=ppp

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): send AV protocol=lcp

Jan 1 00:04:13.007: Vi4 AAA/AUTHOR/LCP (1947215169): found list "vpdn"

Jan 1 00:04:13.011: Vi4 AAA/AUTHOR/LCP (1947215169): Method=radius (radius)

Jan 1 00:04:13.015: Vi4 AAA/AUTHOR (1947215169):

Post authorization status = PASS_REPL

Jan 1 00:04:13.015: Vi4 AAA/AUTHOR/LCP: Processing AV service=ppp

Jan 1 00:04:13.019: Vi4 CHAP: O SUCCESS id 6 len 4

Jan 1 00:04:13.023: Vi4 PPP: Phase is UP

Jan 1 00:04:13.027: Vi4 AAA/AUTHOR/FSM: (0): Can we start IPCP?

Jan 1 00:04:13.027: Vi4 AAA/AUTHOR/FSM (536495163): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.031: AAA/AUTHOR/FSM: Vi4 (536495163) user='2500-1'

Jan 1 00:04:13.031: Vi4 AAA/AUTHOR/FSM (536495163): send AV service=ppp

Jan 1 00:04:13.035: Vi4 AAA/AUTHOR/FSM (536495163): send AV protocol=ip

Jan 1 00:04:13.035: Vi4 AAA/AUTHOR/FSM (536495163): found list "vpdn"

Jan 1 00:04:13.039: Vi4 AAA/AUTHOR/FSM (536495163): Method=radius (radius)

Jan 1 00:04:13.039: RADIUS: allowing negotiated framed address

Jan 1 00:04:13.043: Vi4 AAA/AUTHOR (536495163):

Post authorization status = PASS_REPL

Jan 1 00:04:13.043: Vi4 AAA/AUTHOR/FSM: We can start IPCP

Jan 1 00:04:13.047: Vi4 IPCP: O CONFREQ [Closed] id 1 len 10

Jan 1 00:04:13.051: Vi4 IPCP: Address 10.51.6.82 (0x03060A330652)

Jan 1 00:04:13.102: Vi4 IPCP: I CONFREQ [REQsent] id 187 len 16

Jan 1 00:04:13.114: Vi4 IPCP: CompressType VJ 15 slots (0x0206002D0F00)

Jan 1 00:04:13.118: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.118: Vi4 AAA/AUTHOR/IPCP: Start. Her address 10.10.53.2,

we want 0.0.0.0

Jan 1 00:04:13.122: Vi4 AAA/AUTHOR/IPCP (2669954081): Port='Virtual-Access4'

list='vpdn' service=NET

Jan 1 00:04:13.126: AAA/AUTHOR/IPCP: Vi4 (2669954081) user='2500-1'

Jan 1 00:04:13.126: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV service=ppp

Jan 1 00:04:13.130: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV protocol=ip

Jan 1 00:04:13.130: Vi4 AAA/AUTHOR/IPCP (2669954081): send AV addr*10.10.53.2

Jan 1 00:04:13.134: Vi4 AAA/AUTHOR/IPCP (2669954081): found list "vpdn"

Jan 1 00:04:13.134: Vi4 AAA/AUTHOR/IPCP (2669954081): Method=radius (radius)

Jan 1 00:04:13.138: RADIUS: allowing negotiated framed address 10.10.53.2

Jan 1 00:04:13.142: Vi4 AAA/AUTHOR (2669954081):

Post authorization status = PASS_REPL

Jan 1 00:04:13.146: Vi4 AAA/AUTHOR/IPCP: Processing AV service=ppp

Jan 1 00:04:13.146: Vi4 AAA/AUTHOR/IPCP: Processing AV addr=10.10.53.2

Jan 1 00:04:13.150: Vi4 AAA/AUTHOR/IPCP: Authorization succeeded

Jan 1 00:04:13.150: Vi4 AAA/AUTHOR/IPCP: Done. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.154: Vi4 IPCP: O CONFREJ [REQsent] id 187 len 10

Jan 1 00:04:13.154: Vi4 IPCP: CompressType VJ 15 slots (0x0206002D0F00)

Jan 1 00:04:13.162: Vi4 IPCP: I CONFACK [REQsent] id 1 len 10

Jan 1 00:04:13.162: Vi4 IPCP: Address 10.51.6.82 (0x03060A330652)

Jan 1 00:04:13.213: Vi4 IPCP: I CONFREQ [ACKrcvd] id 188 len 10

Jan 1 00:04:13.217: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.217: Vi4 AAA/AUTHOR/IPCP: Start. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.221: Vi4 AAA/AUTHOR/IPCP: Processing AV service=ppp

Jan 1 00:04:13.221: Vi4 AAA/AUTHOR/IPCP: Processing AV addr=10.10.53.2

Jan 1 00:04:13.225: Vi4 AAA/AUTHOR/IPCP: Authorization succeeded

Jan 1 00:04:13.225: Vi4 AAA/AUTHOR/IPCP: Done. Her address 10.10.53.2,

we want 10.10.53.2

Jan 1 00:04:13.229: Vi4 IPCP: O CONFACK [ACKrcvd] id 188 len 10

Jan 1 00:04:13.233: Vi4 IPCP: Address 10.10.53.2 (0x03060A0A3502)

Jan 1 00:04:13.233: Vi4 IPCP: State is Open

Jan 1 00:04:13.261: Vi4 IPCP: Install route to 10.10.53.2

Jan 1 00:04:14.015: %LINEPROTO-5-UPDOWN: Line protocol on

Interface Virtual-Access4, changed state to up

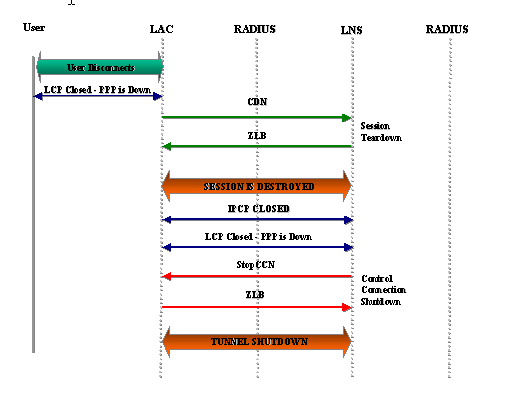

A seqüência de desconexão PPP/L2TP

-

O usuário remoto ignora o link ISDN para ignorar a chamada para o LAC.

-

A máquina de estado PPP do LAC é finalizada e o estado LCP é fechado.

-

Para notificar o LNS da desconexão da sessão, o LAC envia uma Notificação de Desconexão da Chamada (CDN, Call-Disconnect-Notify) e destrói a sessão. A CDN contém um código de resultado AVP 1, que tem "Perda de portadora" como a razão da desconexão. A sessão está agora em um estado IDLE.

-

O LNS envia uma mensagem ZLB, que é um reconhecimento em sequência, e destrói a sessão. A sessão está agora em um estado IDLE.

-

O LNS desativa a interface PPP local. A interface de acesso virtual altera o estado para Desativado:

-

IPCP é fechado, LCP é fechado e a máquina de estado PPP é declarada Desativada.

-

A rota de host para o usuário remoto é removida da tabela de roteamento LNS.

-

Agora o estado de túnel é Sem Sessões Restantes no LAC e no LNS.

-

-

Como esta é a última sessão dentro do túnel, a conexão de controle agora pode ser desativada. Os temporizadores padrão de desligamento do túnel são de dez segundos para o LNS e de 15 segundos para o LAC.

-

O LNS envia uma Notificação de Conexão de Controle de Parada (Stop-CCN, Stop-Control-Connection-Notification) para o LAC a fim de fechar a conexão de controle e o túnel. Stop-CCN contém a razão do desligamento do túnel, que é "Solicitar a limpeza da conexão de controle". O túnel está agora em um estado IDLE (ocioso).

-

O LAC envia uma mensagem ZLB, que é um reconhecimento seqüenciado, para o LNS. O túnel está agora em um estado IDLE (ocioso).

-

Agora o túnel está desligado.

Observação: o LAC ou o LNS podem iniciar a sessão e controlar o desligamento da conexão. Não é necessário limpar as sessões dentro do túnel para que ele seja desativado.

Debugação Obtida de LAC que Mostra a Desconexão PPP e L2TP

Jan 1 00:04:27.375: %ISDN-6-DISCONNECT: Interface Serial0:0

disconnected from 2085730592 2500-1, call lasted 17 seconds

Jan 1 00:04:27.387: %LINK-3-UPDOWN:

Interface Serial0:0, changed state to down

Jan 1 00:04:27.387: Se0:0 PPP: Phase is TERMINATING [0 sess, 0 load]

Jan 1 00:04:27.387: Se0:0 LCP: State is Closed

Jan 1 00:04:27.387: Se0:0 PPP: Phase is DOWN [0 sess, 0 load]

Jan 1 00:04:27.387: Se0:0 VPDN: Cleanup

Jan 1 00:04:27.387: Se0:0 VPDN: Reset

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: O CDN to l2tp-gw 55270/45

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: O CDN,

flg TLS, ver 2, len 38, tnl 55270, cl 45, ns 4, nr 2

C8 02 00 26 D7 E6 00 2D 00 04 00 02 80 08 00 00

00 00 00 0E 80 08 00 00 00 0E 00 07 80 0A 00 00

00 01 00 01 00 00

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP:

Destroying session

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: Session state change

from established to idle

Jan 1 00:04:27.387: Se0:0 Tnl/Cl 17688/7 L2TP: VPDN:

Releasing idb for LAC/LNS tunnel 17688/55270 session 7 state idle

Jan 1 00:04:27.387: Tnl 17688 L2TP: Tunnel state change from established

to no-sessions-left

Jan 1 00:04:27.387: Tnl 17688 L2TP: No more sessions in tunnel,

shutdown (likely) in 15 seconds

Jan 1 00:04:27.431: Tnl 17688 L2TP: I ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:28.387: %LINEPROTO-5-UPDOWN:

Line protocol on Interface Serial0:0, changed state to down

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 0, len 8, flag 0x8000 (M)

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse StopCCN

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 9, len 8, flag 0x8000 (M)

Jan 1 00:04:37.383: Tnl 17688 L2TP: Assigned Tunnel ID 55270

Jan 1 00:04:37.383: Tnl 17688 L2TP: Parse AVP 1, len 8, flag 0x8000 (M)

Jan 1 00:04:37.387: L2X: Result code(1): 1:

Request to clear control connection

Jan 1 00:04:37.387: Error code(0): No error

Jan 1 00:04:37.387: Tnl 17688 L2TP: No missing AVPs in StopCCN

Jan 1 00:04:37.387: Tnl 17688 L2TP: I StopCCN, flg TLS, ver 2,

len 36, tnl 17688, cl 0, ns 2, nr 5

C8 02 00 24 45 18 00 00 00 02 00 05 80 08 00 00

00 00 00 04 80 08 00 00 00 09 D7 E6 80 08 00 00

00 01 00 01

Jan 1 00:04:37.387: Tnl 17688 L2TP: O ZLB ctrl ack, flg TLS, ver 2,

len 12, tnl 55270, cl 0, ns 5, nr 3

C8 02 00 0C D7 E6 00 00 00 05 00 03

Jan 1 00:04:37.387: Tnl 17688 L2TP: I StopCCN from l2tp-gw tnl 55270

Jan 1 00:04:37.387: Tnl 17688 L2TP: Shutdown tunnel

Jan 1 00:04:37.387: Tnl 17688 L2TP: Tunnel state change from no-sessions-left

to idle

Debugação Obtida de LNS que Mostra a Desconexão PPP e L2TP

Jan 1 00:04:27.740: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 0, len 8, flag 0x0x8000 (M)

Jan 1 00:04:27.740: Vi4 Tnl/Cl 55270/45 L2TP: Parse CDN

Jan 1 00:04:27.744: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 14, len 8, flag 0x0x8000 (M)

Jan 1 00:04:27.748: Vi4 Tnl/Cl 55270/45 L2TP: Assigned Call ID 7

Jan 1 00:04:27.752: Vi4 Tnl/Cl 55270/45 L2TP:

Parse AVP 1, len 10, flag 0x0x8000 (M)

Jan 1 00:04:27.752: Vi4 Tnl/Cl 55270/45 L2TP:

Result code(1): 1: Loss of carrier

Jan 1 00:04:27.756: Error code(0): No error

Jan 1 00:04:27.756: Vi4 Tnl/Cl 55270/45 L2TP:

No missing AVPs in CDN

Jan 1 00:04:27.760: Vi4 Tnl/Cl 55270/45 L2TP: I CDN, flg TLS, ver 2,

len 38, tnl 55270, cl 45, ns 4, nr 2 contiguous pak, size 38

C8 02 00 26 D7 E6 00 2D 00 04 00 02 80 08 00 00

00 00 00 0E 80 08 00 00 00 0E 00 07 80 0A 00 00

00 01 00 01 00 00

Jan 1 00:04:27.772: Vi4 Tnl/Cl 55270/45 L2TP: O ZLB ctrl ack, flg TLS,

ver 2, len 12, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:27.776: contiguous buffer, size 12

C8 02 00 0C 45 18 00 00 00 02 00 05

Jan 1 00:04:27.780: Vi4 Tnl/Cl 55270/45 L2TP: I CDN from hgw tnl 17688, cl 7

Jan 1 00:04:27.780: Vi4 Tnl/Cl 55270/45 L2TP: Destroying session

Jan 1 00:04:27.784: Vi4 Tnl/Cl 55270/45 L2TP:

Session state change from established to idle

Jan 1 00:04:27.788: Vi4 Tnl/Cl 55270/45 L2TP:

VPDN: Releasing idb for LAC/LNS tunnel 55270/17688 session 45 state idle

Jan 1 00:04:27.792: Vi4 VPDN: Reset

Jan 1 00:04:27.792: Tnl 55270 L2TP:

Tunnel state change from established to no-sessions-left

Jan 1 00:04:27.796: Tnl 55270 L2TP:

No more sessions in tunnel, shutdown (likely) in 10 seconds

Jan 1 00:04:27.800: %LINK-3-UPDOWN: Interface Virtual-Access4,

changed state to down

Jan 1 00:04:27.816: Vi4 IPCP: State is Closed

Jan 1 00:04:27.820: Vi4 PPP: Phase is TERMINATING

Jan 1 00:04:27.820: Vi4 LCP: State is Closed

Jan 1 00:04:27.824: Vi4 PPP: Phase is DOWN

Jan 1 00:04:27.839: Vi4 IPCP: Remove route to 10.10.53.2

Jan 1 00:04:29.022: %LINEPROTO-5-UPDOWN:

Line protocol on Interface Virtual-Access4, changed state to down

Jan 1 00:04:37.720: Tnl 55270 L2TP: O StopCCN to hgw tnlid 17688

Jan 1 00:04:37.724: Tnl 55270 L2TP: O StopCCN, flg TLS, ver 2,

len 36, tnl 17688, cl 0, ns 2, nr 5

Jan 1 00:04:37.728: contiguous buffer, size 36

C8 02 00 24 45 18 00 00 00 02 00 05 80 08 00 00

00 00 00 04 80 08 00 00 00 09 D7 E6 80 08 00 00

00 01 00 01

Jan 1 00:04:37.736: Tnl 55270 L2TP:

Tunnel state change from no-sessions-left to shutting-down

Jan 1 00:04:37.740: Tnl 55270 L2TP: Shutdown tunnel

Jan 1 00:04:37.744: Tnl 55270 L2TP:

Tunnel state change from shutting-down to idle

Informações Relacionadas

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback