Pacote de solução CCE: Procedimento para obter e carregar certificados de CA de terceiros

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve as etapas envolvidas para obter e instalar um certificado de Autoridade de Certificação (CA), gerado de um fornecedor terceirizado para estabelecer uma conexão HTTPS entre o Finesse e os servidores do Cisco Unified Intelligence Center (CUIC).

Para usar o HTTPS para comunicação segura entre servidores Finesse e CUIC, a configuração de certificados de segurança é necessária. Por padrão, esses servidores fornecem certificados autoassinados que são usados ou os clientes podem adquirir e instalar certificados CA. Esses certificados de CA podem ser obtidos de um fornecedor terceirizado como VeriSign, Thawte, GeoTrust ou podem ser produzidos internamente.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco Package Contact Center Enterprise (PCCE)

- CUIC

- Cisco Finesse

- Certificados CA

Componentes Utilizados

As informações usadas no documento são baseadas na versão da solução PCCE 11.0 (1).

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que você compreende o impacto potencial de qualquer etapa.

Procedimento

Para configurar certificados para comunicação HTTPS nos servidores Finesse e CUIC, siga estas etapas:

- Gerar e baixar CSR (Certificate Signing Request, Solicitação de assinatura de certificado)

- Obter certificado raiz, intermediário (se aplicável) e de aplicativo da CA com o uso do CSR

- Carregar certificados para os servidores

Gerar e fazer download de CSR

1. As etapas descritas aqui servem para gerar e fazer download de CSR. Essas etapas são as mesmas para servidores Finesse e CUIC.

2. Abra a página Administração do Sistema Operacional Cisco Unified Communications com o URL e entre com a conta de administrador do Sistema Operacional (OS) criada no momento do processo de instalação. https://hostname do servidor primário/cmplatform

3. Gerar Solicitação de Assinatura de Certificado.

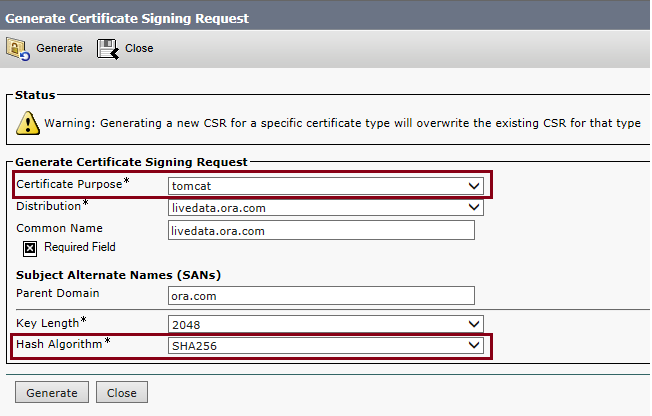

a. Navegue até Segurança > Gerenciamento de certificado > Gerar CSR.

b. Na lista suspensa Certificate Purpose*, selecione tomcat.

c. Selecione Hash Algorithm como SHA256.

d. Clique em Gerar como mostrado na imagem.

4. Faça o download do CSR.

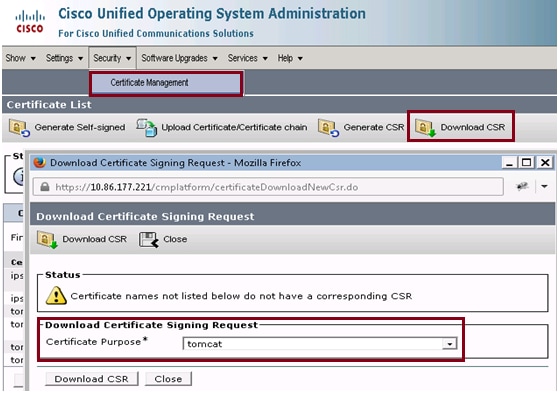

a. Navegue até Segurança > Gerenciamento de certificado > Download de CSR.

b. Na lista suspensa Certificate Purpose*, selecione tomcat.

c. Clique em Download CSR como mostrado na imagem.

Note: Execute estas etapas no servidor secundário com o URL https://hostname do servidor secundário/cmplatform para obter CSRs para CA.

Obter Certificado Raiz, Intermediário (se Aplicável) e de Aplicativo da CA

1. Forneça as informações de CSR do servidor primário e secundário para CAs de terceiros, como VeriSign, Thawte, GeoTrust etc.

2. Da CA, você deve receber esta cadeia de certificados para os servidores primário e secundário:

- Servidores Finesse: Certificado raiz, intermediário e de aplicativo

- Servidores CUIC: Certificado raiz e de aplicativo

Carregar Certificados para Servidores

Esta seção descreve como carregar corretamente a cadeia de certificados nos servidores Finesse e CUIC.

Servidores Finesse

1. Carregar certificado raiz do servidor Finesse primário:

a. Na página Cisco Unified Communications Operating System Administration do servidor primário, navegue para Security > Certificate Management > Upload Certificate.

b. Na lista suspensa Propósito do certificado, selecione tomcat-trust.

c. No campo Upload File, clique em Browse e navegue root certificate file.

d. Clique em Upload File.

2. Carregar certificado intermediário do servidor Finesse primário:

a. Na lista suspensa Propósito do certificado, selecione tomcat-trust.

b. No campo Certificado raiz, insira o nome do certificado raiz que foi carregado na etapa anterior. Este é um arquivo .pem gerado quando o certificado raiz/público foi instalado.

Para visualizar este arquivo, navegue para Gerenciamento de certificados > Localizar. Na lista de certificados, o nome do arquivo .pem é listado em relação a tomcat-trust.

c. No campo Upload File, clique em Browse e procure intermediate certificate file.

d. Clique em Upload File.

Note: Como o armazenamento tomcat-trust é replicado entre os servidores primário e secundário, não é necessário carregar a raiz do servidor primário do Finesse ou o certificado intermediário para o servidor secundário do Finesse.

3. Carregar certificado de aplicativo do servidor Finesse primário:

a. Na lista suspensa Propósito do certificado, selecione tomcat.

b. No campo Certificado raiz, insira o nome do certificado intermediário que é carregado na etapa anterior. Inclua a extensão .pem (por exemplo, TEST-SSL-CA.pem).

c. No campo Upload File, clique em Browse e procure application certificate file.

d. Clique em Upload File.

4. Carregar raiz do servidor Finesse secundário e certificado intermediário:

a. Siga as mesmas etapas mencionadas nas Etapas 1 e 2 no servidor secundário para seus certificados.

Note: Como o armazenamento tomcat-trust é replicado entre os servidores primário e secundário, não é necessário carregar a raiz do servidor secundário Finesse ou o certificado intermediário para o servidor primário Finesse.

5. Carregar certificado de aplicativo do servidor Finesse secundário:

a. Siga as mesmas etapas mencionadas na Etapa 3 no servidor secundário para seus próprios certificados.

6. Reiniciar servidores:

a. Acesse a CLI nos servidores Finesse primário e secundário e execute o comando utils system restart para reiniciar os servidores.

Servidores CUIC

1. Carregar certificado raiz (público) do servidor primário CUIC:

a. Na página Cisco Unified Communications Operating System Administration do servidor primário, navegue para Security > Certificate Management > Upload Certificate.

b. Na lista suspensa Propósito do certificado, selecione tomcat-trust.

c. No campo Upload File, clique em Browse e navegue root certificate file.

d. Clique em Upload File.

Note: Como o armazenamento Tomcat-trust é replicado entre os servidores primário e secundário, não é necessário carregar o certificado raiz do servidor CUIC primário para os servidores CUIC secundários.

2. Carregar certificado (primário) de aplicativo de servidor primário CUIC:

a. Na lista suspensa Propósito do certificado, selecione tomcat.

b. No campo Certificado raiz, insira o nome do certificado raiz que foi carregado na etapa anterior.

Este é um arquivo .pem gerado quando o certificado raiz/público foi instalado. Para visualizar este arquivo, navegue para gerenciamento de certificado > Localizar .

Na lista de certificados, o nome do arquivo .pem é listado em relação a tomcat-trust. Inclua essa extensão .pem (por exemplo, TEST-SSL-CA.pem).

c. No campo Upload File (Carregar arquivo), clique em Browse (Procurar) e procure o arquivo de certificado (primário) do aplicativo.

d. Clique em Upload File.

3. Carregar certificado raiz (público) do servidor secundário CUIC:

a. No servidor CUIC secundário, siga as mesmas etapas mencionadas na Etapa 1 para seu certificado raiz.

Note: Como o armazenamento tomcat-trust é replicado entre os servidores primário e secundário, não é necessário carregar o certificado raiz do servidor CUIC secundário no servidor CUIC primário.

4. Carregar certificado (primário) de aplicativo de servidor secundário CUIC:

a. Siga o mesmo processo descrito na Etapa 2. no servidor secundário para obter seu próprio certificado.

5. Reiniciar servidores:

a. Acesse a CLI nos servidores CUIC primário e secundário e execute o comando utils system restart para reiniciar os servidores.

Note: Para evitar o aviso de exceção de certificado, você deve acessar os servidores com o uso do Nome de domínio totalmente qualificado (FQDN).

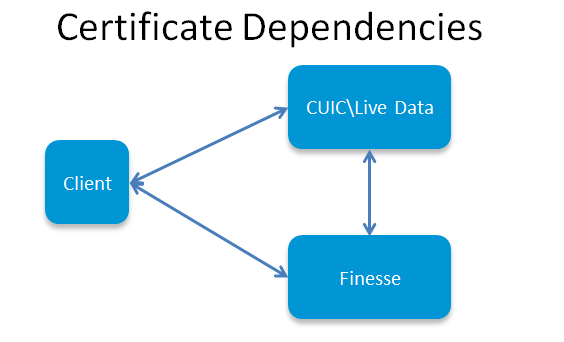

Dependências de certificado

Como os agentes e supervisores do Finesse utilizam gadgets do CUIC para fins de relatórios, você também deve carregar certificados raiz desses servidores, na ordem mencionada aqui para manter dependências de certificado para comunicação HTTPS entre esses servidores e como mostrado na imagem.

- Carregar certificado raiz de servidores CUIC no servidor primário Finesse

- Carregar certificado raiz\intermediário Finesse no servidor primário CUIC

Carregar certificado raiz de servidores CUIC no servidor primário Finesse

1. No servidor Finesse principal, abra a página Administração do Sistema Operacional do Cisco Unified Communications com o URL e entre com a conta de administrador do SO criada no momento do processo de instalação:

https://hostname do servidor/cmplatform principal Finesse

2. Carregue o certificado raiz CUIC primário.

a. Navegue para Segurança > Gerenciamento de Certificado > Carregar Certificado.

b. Na lista suspensa Propósito do certificado, selecione tomcat-trust.

c. No campo Upload File, clique em Browse e navegue root certificate file.

d. Clique em Upload File.

3. Carregue o certificado raiz do CUIC secundário.

a. Navegue para Segurança > Gerenciamento de Certificado > Carregar Certificado.

b. Na lista suspensa Propósito do certificado, selecione tomcat-trust.

c. No campo Upload File, clique em Browse e navegue root certificate file.

d. Clique em Upload File.

Note: Como o armazenamento tomcat-trust é replicado entre os servidores primário e secundário, não é necessário carregar os certificados raiz do CUIC no servidor secundário Finesse.

4. Acesse a CLI nos servidores Finesse primário e secundário e execute o comando utils system restart para reiniciar os servidores.

Carregar certificado raiz/intermediário Finesse no servidor primário CUIC

1. No servidor CUIC primário, abra a página Administração do Sistema Operacional do Cisco Unified Communications com o URL e entre com a conta de administrador do SO criada no momento do processo de instalação:

https://hostname do servidor/plataforma CUIC principal

2. Carregar certificado raiz do Primary Finesse:

a. Navegue para Segurança > Gerenciamento de Certificado > Carregar Certificado.

b. Na lista suspensa Propósito do certificado, selecione tomcat-trust.

c. No campo Upload File, clique em Browse e navegue root certificate file.

d. Clique em Upload File.

3. Carregar certificado intermediário Finesse primário:

a. Na lista suspensa Propósito do certificado, selecione tomcat-trust.

b. No campo Certificado raiz, insira o nome do certificado raiz que foi carregado na etapa anterior.

c. No campo Upload File, clique em Browse e procure intermediate certificate file.

d. Clique em Upload File.

4. Execute a mesma Etapa 2 e Etapa 3 para certificados secundários raiz\intermediários do Finesse no servidor de dados primário do Live.

Note: Como o armazenamento tomcat-trust é replicado entre os servidores primário e secundário, não é necessário carregar o certificado raiz/intermediário Finesse nos servidores CUIC secundários.

5. Acesse a CLI nos servidores CUIC primário e secundário e execute o comando utils system restart para reiniciar os servidores.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

08-Dec-2015

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Anuj BhatiaEngenheiro do Cisco TAC

- Carl HaasEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback