Configurar a integração LDAP do CMS

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve o passo a passo do processo de integração do Lightweight Diretory Access Protocol (LDAP) com o Cisco Meeting Server (CMS).

Pré-requisitos

Requisitos

A Cisco recomenda que você conheça estes tópicos:

-

CMS Callbridge versão 2.9 ou posterior

-

Protocolo LDAP

Componentes Utilizados

As informações neste documento são baseadas no CMS 3.0.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Este documento se concentra em vários tópicos que tratam da integração LDAP com o CMS. Ele também inclui etapas sobre como migrar as configurações do Ative Diretory da GUI do CMS em Configuration > Ative Diretory para a API.

Observação: Os únicos servidores LDAP suportados para o CMS são Microsoft Ative Diretory, OpenLDAP, Diretory LDAP3 e Oracle Internet Diretory.

Observação: as configurações LDAP na GUI da Web podem ser removidas em versões futuras do CMS.

Configurar

O único cenário em que você configuraria o LDAP na interface da Web é se você tivesse uma única origem LDAP para importar para o CMS.

Observação: o Ative Diretory pode ser removido da GUI da Web nas versões posteriores do CMS.

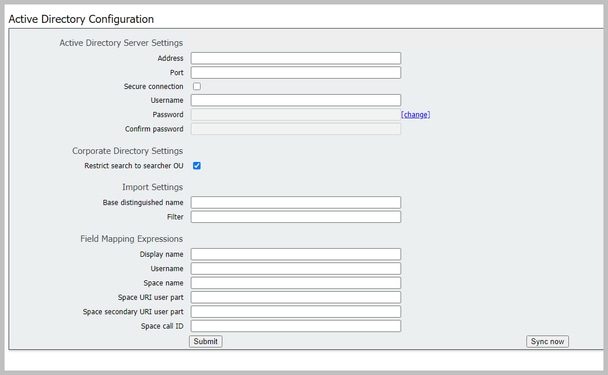

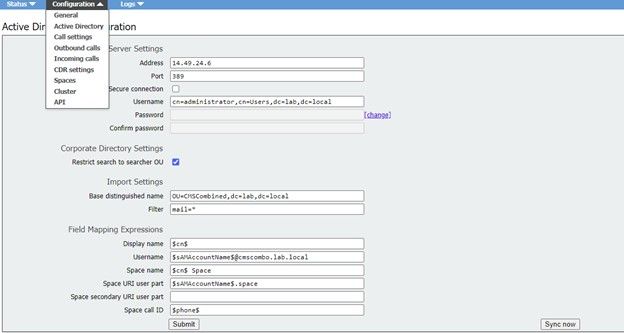

Configurações do Servidor do Ative Diretory

Configure a conexão com o servidor LDAP com:

| Endereço | Este é o nome do host ou endereço IP do seu servidor LDAP. |

| Porta | 389 para Não seguro e 636 para conexão segura (é necessário marcar a caixa de seleção conexão segura) |

| Nome de usuário | O DN (Distinguished Name - Nome Distinto) de um usuário registrado. Você pode criar um especificamente para este fim. Exemplo: cn=Tyler Evans,cn=Users,OU=Engineering,dc=SuaEmpresa,dc=com |

| Senha | A senha do nome de usuário que você está usando |

| Conexão segura | Marque esta caixa se estiver usando a porta 636 |

Importar configurações

Importar configurações é usado para controlar quais usuários são importados:

| Nome Distinto Baseado | O nó na árvore LDAP do qual importar usuários. Este exemplo é uma escolha sensata para o DN base importar usuários |

Exemplo: cn=Users,dc=sales,dc=YourCompany,dc=com |

| Filtrar | uma expressão de filtro que deve ser satisfeita pelos valores de atributo em um LDAP de usuário registro. A sintaxe para o campo Filter (Filtro) é descrita em rfc4515. |

Exemplo: mail=* |

Expressões de mapeamento de campo

As expressões de mapeamento de campo controlam como os valores de campo nos registros de usuário do Servidor de Reunião são construídos a partir daqueles nos registros LDAP correspondentes.

| Nome de exibição |

| User Name |

| Nome do espaço |

| Parte de usuário da URI do espaço |

| Parte do Usuário de URI de Espaço Secundário |

| ID de chamada de espaço |

Implantação resiliente/escalável

Há dois cenários em que você precisaria configurar o LDAP na API. Um cenário é quando você tem uma implantação em cluster de 3 ou mais nós e o segundo cenário é quando você tem mais de uma origem LDAP da qual importar usuários.

API de interface da Web

Navegue até a Interface Web da API efetuando login no Administrador da Web do CMS > Configuração > API. Aqui você faz todas as configurações de API.

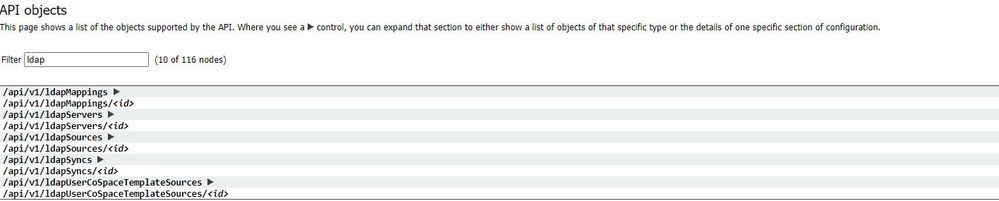

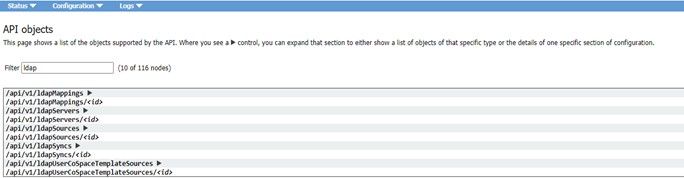

Objetos API LDAP

Depois de navegar para a API, digite "ldap" na barra de filtro para exibir todas as configurações LDAP que você pode fazer.

Os objetos na hierarquia que residem nos nós "/ldapMappings", "/ldapServers" e "/ldapSources" na árvore de objetos relacionam-se à interação dos Servidores de Reunião com um ou mais servidores LDAP (por exemplo, Ative Diretory) que são usados para importar contas de usuário para o Cisco Meeting Server.

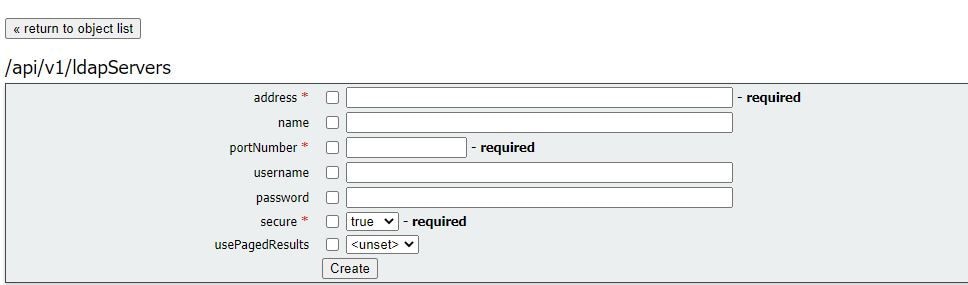

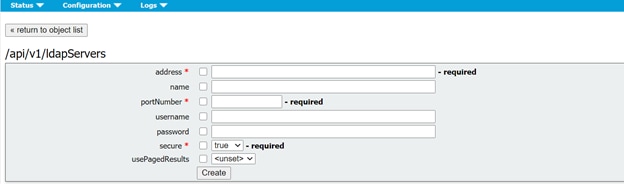

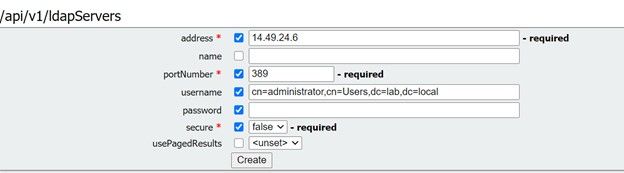

ServidoresLDAP

Um ou mais servidores LDAP devem ser configurados, com cada um tendo informações de nome de usuário e senha associadas para que o Servidor de Reunião use para se conectar a ele com a finalidade de recuperar informações de conta de usuário dele.

* = Obrigatório

| Endereço* | endereço do servidor LDAP ao qual se conectar |

| Nome | nome associado (a partir da versão 2.9) |

| portNumber * | Porta 389(não segura) ou Porta 636(segura) |

| Nome de usuário | nome de usuário a ser usado ao recuperar informações do servidor LDAP |

| Senha | senha da conta associada ao nome de usuário |

| Seguro * | se deve ser feita uma conexão segura com o servidor LDAP. Se "verdadeiro" então TLS é usado; se for "falso", o TCP será usado. |

| usarResultadosPaginados | se usar o controle de resultados paginados LDAP em operações de pesquisa durante Sincronização LDAP; se não for definida, o controle de resultados paginados será usado. Internet Oracle O diretório requer que este parâmetro seja definido como "falso" (da versão 2.1). |

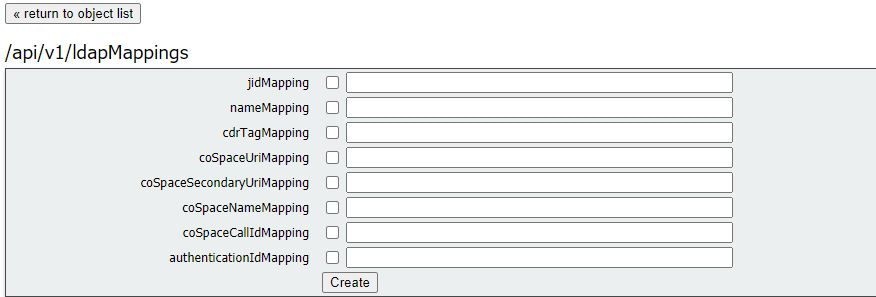

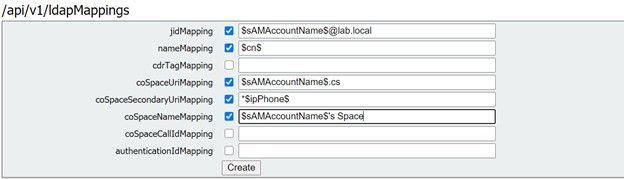

MapeamentosLdap

Um ou mais mapeamentos LDAP também são necessários, o que define o formato dos nomes de conta de usuário que são adicionados ao sistema quando os usuários são importados de servidores LDAP configurados.

* = Obrigatório

| mapeamento jid* | O modelo para gerar JIDs de usuário do LDAP associado entradas de servidores, por exemplo $sAMAccountName$@example.com. Observação: os JIDs de usuário gerados por jidMapping também são usados como URIs deve ser exclusivo e não igual a qualquer URI ou ID de chamada. |

| nameMapping | O modelo para geração de nomes de usuário a partir dos Entradas de servidores LDAP; por exemplo, "$cn$" para usar o comando nome. |

| cdrTagMapping | O modelo para gerar um valor cdrTag de usuário. Pode ser definido para um valor fixo ou ser construído a partir de outros campos LDAP para esse usuário. O cdrTag do usuário é usado em CDRs callLegStart. Consulte a Referência CDR do Cisco Meeting Server para obter detalhes. |

| coSpaceUriMapping | Se esses parâmetros forem fornecidos, eles garantirão que cada usuário conta gerada por este mapeamento LDAP tem uma conta espaço pessoal. |

| coSpaceSecondaryUriMapping | Para que o coSpace seja configurado conforme necessário, esses parâmetros fornecer o modelo para configuração do URI do coSpaces, exibido e a ID de chamada configurada. Por exemplo, configuração coSpaceNameO mapeamento para "$cn$ coSpace pessoal" garante que o coSpace de cada usuário seja rotulado com seu nome seguido por "espaço pessoal". |

| coSpaceNameMapping | |

| coSpaceCallIdMapping | |

| authenticationIdMapping | O modelo para gerar IDs de autenticação a partir do entradas de servidores LDAP associados, por exemplo "$userPrincipalName$" |

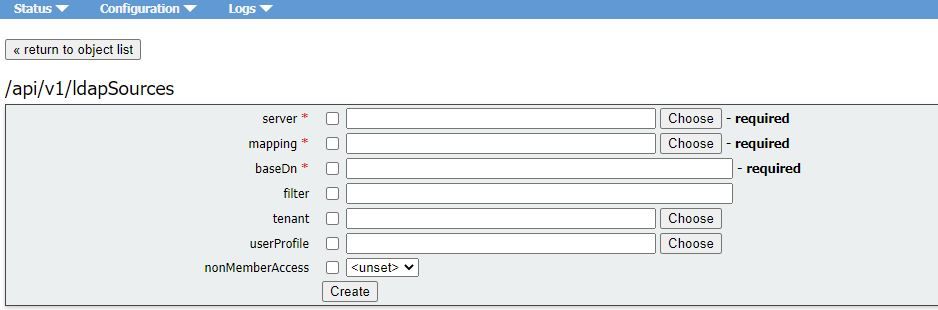

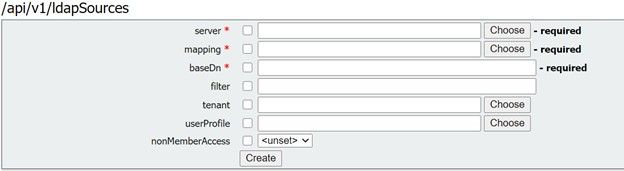

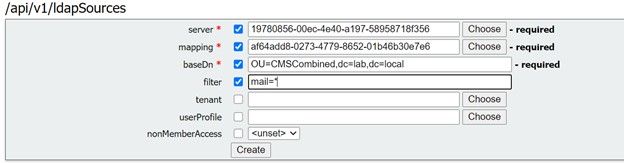

FontesLDAP

É necessário configurar um conjunto de origens LDAP, que reúnem servidores LDAP configurados e mapeamentos LDAP, juntamente com parâmetros próprios, que correspondem à importação real de um conjunto de usuários. Uma origem LDAP usa uma combinação de servidor LDAP/mapeamento LDAP e importa um conjunto filtrado de usuários desse servidor LDAP. Esse filtro é determinado pelas origens LDAP "baseDn" (o nó da árvore de servidores LDAP sob o qual os usuários podem ser encontrados) e um filtro para garantir que as contas de usuário sejam criadas apenas para objetos LDAP que correspondam a um padrão específico.

* = Obrigatório

| servidor* | A ID de um servidor LDAP configurado anteriormente |

| mapeamento* | A ID de um mapeamento LDAP configurado anteriormente ( |

| baseDn* | O nome distinto do nó na árvore de servidores LDAP do qual os usuários devem ser importados, por exemplo "cn=Users,dc=,dc=com" |

| filtrar | |

| locatário | |

| userProfile | |

| acessoNãoMembro |

Migrando configurações da GUI Web para a API

Esta seção discute como você migra as configurações da GUI Web LDAP para a API. Se você tiver configurações Ldap na GUI da Web e quiser migrar essas informações para a API, use este exemplo para evitar a perda de dados.

Observação: o que acontece quando você move o AD da GUI para a API? Se você configurar a API antes de remover as configurações do Ative Diretory da GUI, as informações do usuário permanecerão inalteradas; a ID de chamada e o segredo também permanecerão os mesmos. No entanto, se você remover a GUI antes de configurar a API posteriormente, a nova ID de chamada e os segredos serão atribuídos aos usuários.

Etapa 1. Configurações do Ative Diretory da GUI da Web de notação

Navegue para Configurações > Ative Diretory para ver as configurações LDAP para sua GUI da Web. Tire uma foto desta tela ou copie e cole este conteúdo em um editor de texto para ser usado mais tarde.

Etapa 2: Navegue até os parâmetros LDAP na API

Navegue para Configurations > API > Type "Ldap" na barra de filtro.

É exibida uma lista de configurações LDAP.

Etapa 3. Criar ldapServer na API

Nessa lista, clique em ldapServers e selecione "Create New". Consulte a captura de tela ou o editor de texto para obter o conteúdo que estava dentro do Ative Diretory da interface de usuário da Web. Você agora copiará as "Configurações do servidor Ative Diretory" da GUI da Web para as configurações de API correspondentes.

Etapa 4. Criar ldapMappings na API

Após concluir a Etapa 4, navegue até ldapMapping na API. Configurações > API > Filtrar "ldapMapping" e clique em Criar novo.

Copie as expressões de mapeamento de campo da GUI Web de Configurações > Ative Diretory > Expressões de mapeamento de campo. Em seguida, navegue para Configuration > API > filter "ldapmapping" e clique em Create.

| Expressões de mapeamento de campo (GUI da Web) |

API |

| Nome de exibição |

nameMapping |

| Nome de usuário |

jidMapping |

| Nome do espaço |

|

| Parte de usuário da URI do espaço |

mapeamento de URIMcoSpace |

| Parte de Usuário URI secundária de Espaço |

coSpaceSecondaryUriMapping |

| ID de chamada de espaço |

Etapa 5. Criar ldapSources na API

Agora, migre as configurações de Diretório corporativo/Importação da GUI Web para as configurações de API de códigos-fonte LDAP, Configuração > API > filtro "ldapSources" e clique na seta ao lado de LdapSources e selecione criar novo.

Selecione o Mapeamento LDAP e o servidor LDAP que você configurou nas Etapas 3 e 4.

Selecione o Mapeamento LDAP e o servidor LDAP que você acabou de configurar e, em seguida, adicione o DN base e o filtro da GUI da Web à configuração da API.

| Configurações De Importação (Gui Da Web) |

API LdapSource |

| Nome distinto da base |

baseDn |

| Filtrar |

filtrar |

Etapa 6. Verifique a alteração das configurações por meio do ldapSync

Agora você pode confirmar que funciona. Navegue para ldapSyncs em API, Configuration > API > filter ‘ldapSyncs’ e clique nele e selecione Create New.

Você não precisa preencher nada, basta selecionar Criar. Isso inicia o processo de sincronização. Após 30 segundos - 1 minuto, atualize a página para verificar se você obteve um status completo e um retorno de 200 OK.

Verificar

Verifique se todos os campos estão configurados corretamente.

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

08-Sep-2021

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Tyran CameronEngenheiro do Cisco TAC

- Darren McKinnonEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback