Como configurar a importação LDAP no CMS versão 3.0

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como importar usuários de um diretório LDAP (Lightweight Diretory Access Protocol). Isso permite que os usuários finais façam login por meio do aplicativo da Web da Cisco com sua própria conta para gerenciar seus espaços e participar de reuniões.

Contribuído por Jefferson Madriz e Octavio Miralrio, engenheiros do Cisco TAC.

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Ative Diretory

- CMS versão 3

- Interface de programação de aplicativos (API)

Note: Configurar o LDAP é opcional e não precisa ser concluído se você deseja apenas habilitar o acesso de convidado. Se você não quiser ativar os logins do usuário para o aplicativo Web, ignore esta tarefa.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- CMS versão 3.0

- diretório LDAP do Windows

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Configurações LDAP do servidor de reunião

Local/endereço do servidor LDAP: endereço IP de rede do servidor LDAP.

Nome: um rótulo para ajudar a identificar objetos na API.

Nome de usuário/senha LDAP: credenciais usadas para se conectar ao servidor LDAP.

Número da porta: A porta de rede a ser usada ao se conectar ao servidor LDAP.

Seguro: Quando ativada, a conexão usa LDAP seguro.

Nome distinto base/baseDN: Local LDAP onde o Meeting Server procura usuários.

Filtro: Filtro de pesquisa que define quais objetos LDAP incluir na pesquisa.

Para cada usuário correspondente às configurações de pesquisa acima, o Meeting Server cria um usuário no Meeting Server com as expressões Mapeamento de Campo que o administrador define. Os mapeamentos podem usar expressões regex e nomes de propriedades LDAP para construir resultados com base nos valores LDAP do usuário importado. Os mapeamentos de campo comumente usados são:

Nome/nome de exibiçãoMapeamento: Nome mostrado para o usuário em pesquisas de usuário e diretórios no Meeting Server.

Nome de usuário/jidMapeamento: O nome de usuário que o usuário usa para fazer login via aplicativo da Web, o resultado deve ser exclusivo para cada usuário

Nome do espaço/coSpaceNameMapping: Rótulo fornecido ao espaço gerado automaticamente para esse usuário

Parte do usuário de URI de espaço/coSpaceUriMapping: Define a parte do usuário do Uniform Resource Identifier (URI) para o espaço gerado automaticamente para esse usuário; o resultado deve ser exclusivo para cada usuário.

Parte do usuário de URI secundária/coSpaceSecondaryUriMapping: Define um URI secundário para o espaço gerado automaticamente para o usuário (opcional). Geralmente usado para atribuir uma URI de estilo E164 ao espaço, o resultado deve ser exclusivo para cada usuário.

ID de chamada de espaço/coSpaceCallIdMapping: Define a ID da chamada para o espaço gerado automaticamente para o usuário (opcional). Se não for definido, uma ID de chamada aleatória será gerada automaticamente, o resultado deverá ser exclusivo para cada usuário

Configuração

Para o exemplo de implantação simplificada, neste exemplo é mostrada a importação de todos os usuários do Ative Diretory. Opcionalmente, a importação suporta a criação de um espaço pessoal para cada usuário importado. Essa configuração pode ser feita com Webadmin, ou API, não é possível ter ambos configurados ao mesmo tempo.

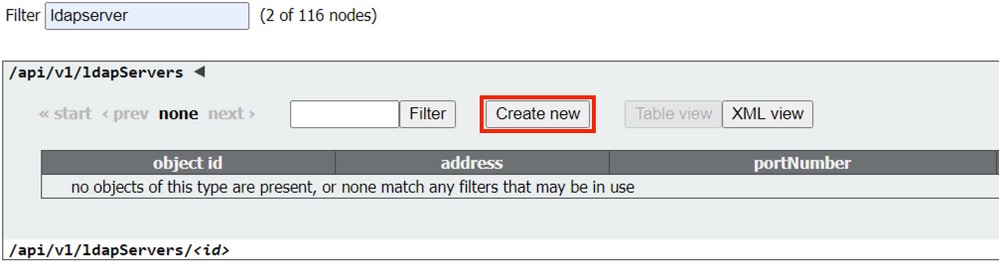

ldapServers

- Faça login na interface do Meeting Server Webadmin

- Navegue até Configuration > API (Configuração > API).

- Use a caixa de entrada Filtro, digite ldapServers para filtrar a exibição de lista.

- Selecione a seta ao lado do objeto /api/v1/ldapServers.

- Clique em Criar novo para configurar um novo objeto ldapServers.

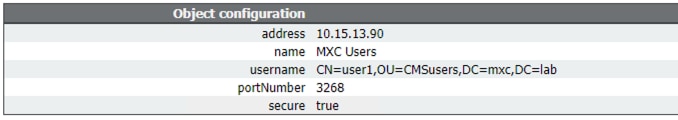

- Insira os valores do servidor. Os valores de exemplo abaixo devem ser atualizados para corresponder ao seu ambiente.

endereço: 10.15.13.90 (ou FQDN)

nome: Usuários MXC

número da porta: 3268

nome de usuário: CN=user1,OU=CMSusers,DC=mxc,DC=lab

senha: <Senha do usuário fornecido>

seguro: definido como verdadeiro

- Clique em Return to object list para retornar à lista completa de objetos API.

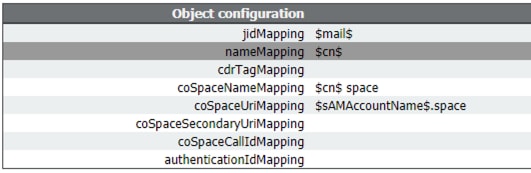

ldapMappings

- Use a caixa de entrada Filtro, insira ldapMappings para filtrar a exibição de lista.

- Selecione a seta ao lado de /api/v1/ldapMappings.

- Selecione Criar novo para configurar um novo objeto ldapMappings.

- Configure as expressões de mapeamento de campo. Esses valores podem ser personalizados para sua implantação. A recomendação de implantação simplificada é usar o endereço de e-mail do usuário para nome de usuário (jidMapping) e criar espaços para todos os usuários importados.

mapeamento de jid: $mail$

nameMapping: $cn$

coSpaceUriMapping: $sAMAccountName$.space

coSpaceNameMapping: $cn$ espaço

- Clique em Return to object list para retornar à lista completa de objetos API.

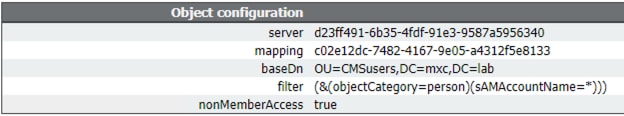

ldapSoruces

- Use a caixa de entrada Filtro, insira ldapSources para filtrar a exibição de lista.

- Selecione a seta ao lado de /api/v1/ldapSources.

- Selecione Criar novo para configurar um novo objeto ldapSources.

- O parâmetro server deve ser definido como o ID do objeto ldapServers criado em etapas anteriores.

- O parâmetro de mapeamento deve ser definido para o ID do objeto ldapMappings criado em etapas anteriores.

- Configure os parâmetros baseDn e filtro. Esses valores definem a pesquisa executada no servidor LDAP quando os usuários são importados.

baseDn OU=CMSusers,DC=mxc,DC=lab

filtro (&(objectCategory=personal)(sAMAccountName=*)) ou (&(sAMAccountType=805306368)(sAMAccountName=*)(mail=*))

Note: : Se o seu diretório tiver um grande número de usuários (mais de 10.000) ou se você não quiser habilitar todos os usuários, o nome distinto básico e o filtro podem ser alterados para um grupo ou conjunto de usuários mais específicos. Consulte-o com o administrador LDAP.

A configuração LDAP para importar usuários agora está completa e pronta para uma sincronização LDAP ser executada.

importação LDAP

Com os objetos ldapServer, ldapMapping e ldapSource criados, o processo de importação/sincronização LDAP deve ser executado para importar usuários. O processo de sincronização deve ser executado novamente sempre que desejar que as alterações do usuário no servidor LDAP sejam atualizadas no Meeting Server.

- Faça login na interface do Meeting Server Webadmin.

- Navegue até Configuração > Ative Diretory:

- Selecione Sincronizar agora na parte inferior da página.

Note: Sincronizar agora ainda pode ser usada mesmo que a configuração nesta página não seja usada.

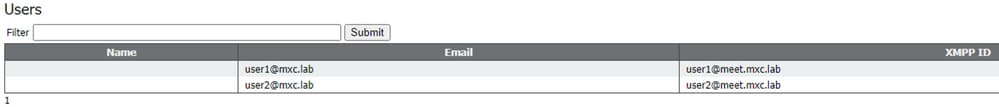

Verificar

Após um ou dois minutos, navegue para Status > Usuários que agora exibe os usuários criados pela importação LDAP.

Navegue até Configuration>Spaces e valide os espaços criados para os usuários importados serão exibidos.

Se a lista de usuários estiver vazia, navegue para Logs > Event Log e localize as entradas com a operação de sincronização LDAP. Quaisquer erros sobre atributos ausentes ou entradas duplicadas significam que seus Mapeamentos de campo ou critérios de pesquisa precisam ser ajustados para evitar erros. Se necessário, você pode usar Configuration > API para modificar qualquer um dos valores configurados anteriormente e, em seguida, repetir a sincronização LDAP.

Additional Information

Colaborado por engenheiros da Cisco

- Jefferson MadrizOctavio Miralrio

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback