Introdução

Este documento descreve as opções de configuração da VLAN nativa em um ambiente do Modo gerenciado pelo Cisco Intersight, destacando cenários comuns.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Noções básicas sobre servidores Unified Computing Systems (UCS)

- Compreensão básica do modo gerenciado de interceptação (IMM)

- Noções básicas sobre os sistemas operacionais ESXi e Windows

- Entendimento básico de rede

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- IMM (Intersight Managed Mode, modo gerenciado de supervisão)

- UCSX-215C-M8

- UCSC-C240-M7SX

- Interconexão de estrutura 6536

- Interconexão de estrutura 6454

- Firmware do Server X Series versão 5.3(0.240016)

- Firmware de interconexão de estrutura 6536 versão 4.3(5.250004)

- Firmware do servidor série C versão 4.3(4.241063)

- Firmware versão 4.2(3m) do Fabric Interconnect 6536

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

As opções de configuração da VLAN nativa em um ambiente do modo gerenciado pelo Cisco Intersight têm cenários comuns que levam à marcação dupla. Este artigo também fornece as etapas recomendadas de solução de problemas.

No Cisco UCS, os adaptadores de placa de rede são virtualizados e apresentados ao sistema operacional via vNICS. Esses adaptadores virtuais são conectados a uma interface ethernet virtual (vEthernet) que geralmente é configurada como uma porta de tronco. A VLAN nativa é usada para transportar tráfego não marcado (ou tráfego que não usa a marca 802.1Q) por uma porta de tronco.

Dependendo do sistema operacional instalado, ele pode ter a capacidade ou não de marcar seu próprio tráfego. Por exemplo, o VMWare ESXi pode marcar várias VLANs. Para sistemas operacionais em que a marcação de VLAN não está disponível ou é desnecessária, é aconselhável selecionar uma VLAN nativa para a VLAN padrão que você deseja usar para tráfego não marcado.

Cenários de Troubleshooting

VMware ESXi

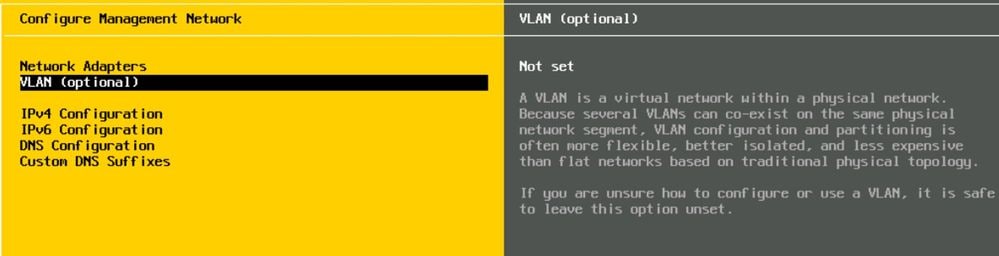

VLAN nativa não configurada na vNIC, nos uplinks FI nem nos dispositivos de rede upstream

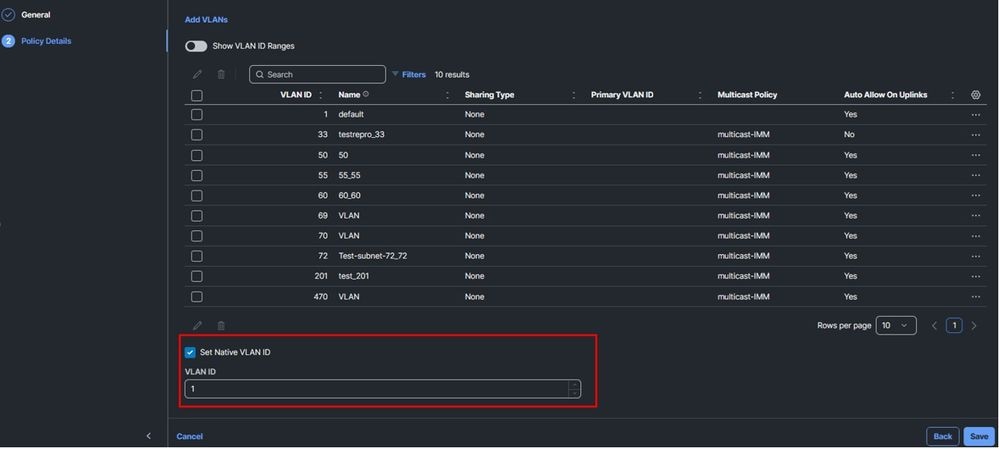

Neste exemplo, as VLANs 470 e 72 são usadas dentro do ambiente. Aqui está um exemplo com um cenário funcional.

- Nenhuma VLAN nativa configurada nos uplinks.

Perfil de domínio:

Usando a CLI:

FI-A:

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

pinning border

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

FI-B:

6536-B(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

pinning border

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

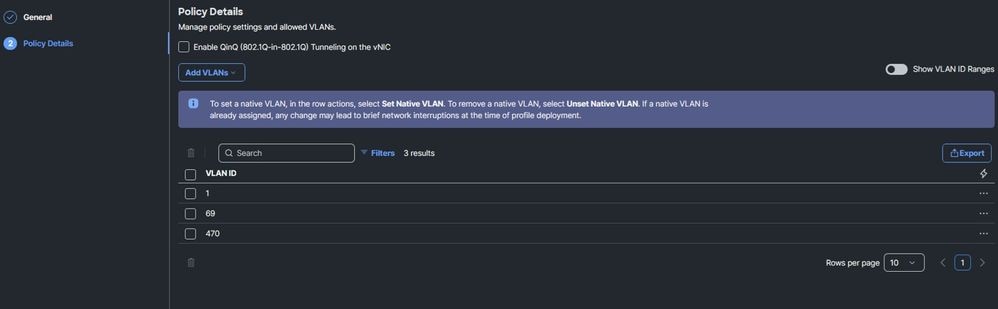

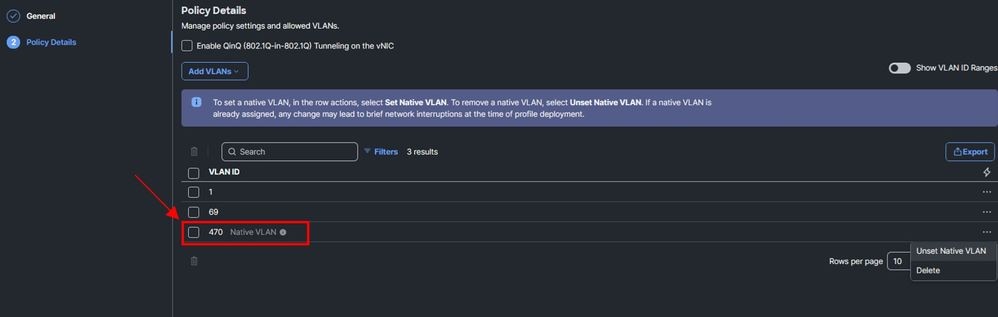

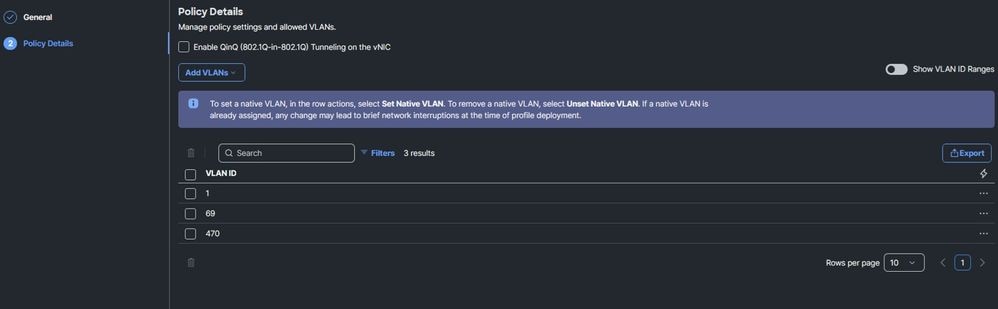

- Nenhuma VLAN nativa é configurada nas vNICs.

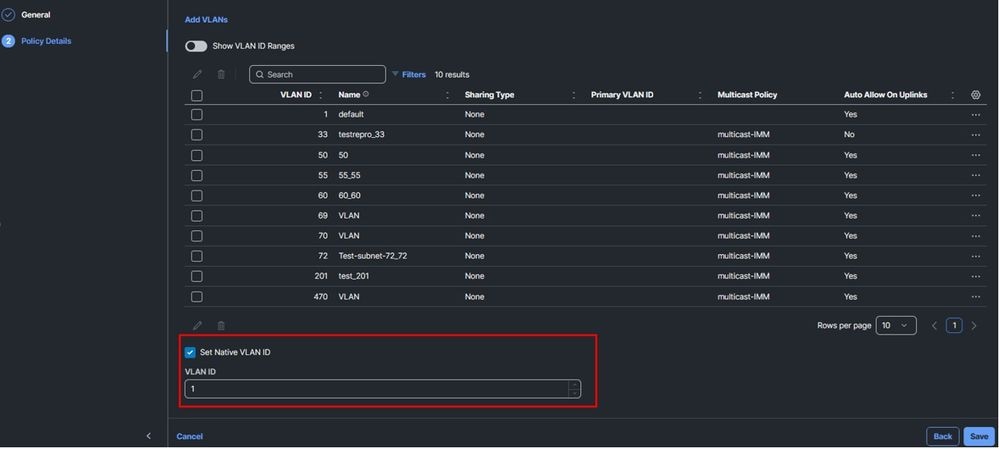

Política de Grupo de Rede Ethernet:

Usando a CLI:

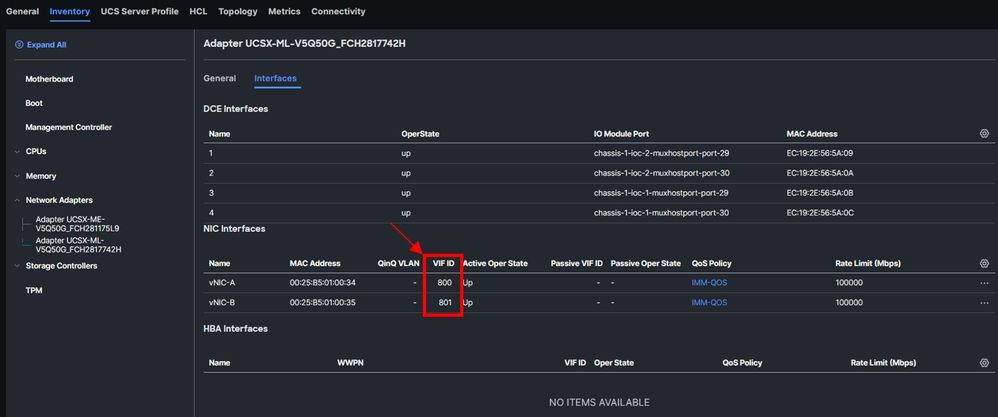

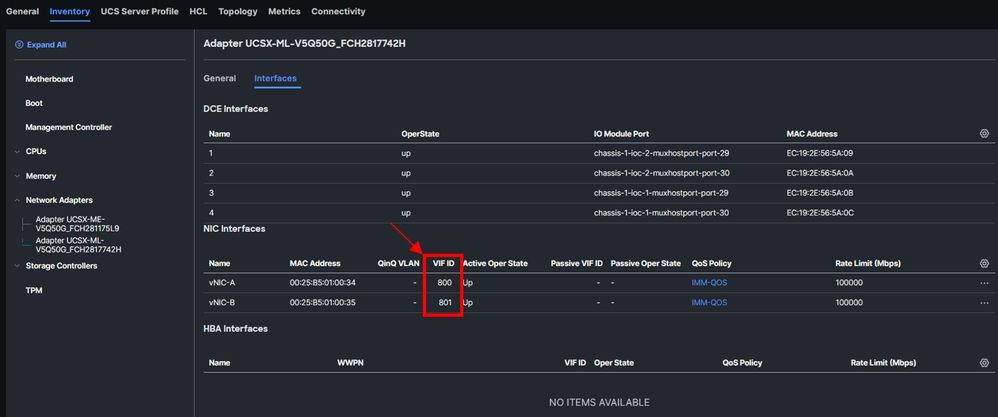

Note: Você pode ver as vEthernets em seus servidores através do caminho Servers > Inventory > Network Adapters, em seguida, selecione a placa VIC e clique em Interfaces.

FI-A:

6536-A(nx-os)# show running-config interface vethernet 800

interface Vethernet800

switchport mode trunk

switchport trunk allowed vlan 1,69,470

FI-B:

6536-B(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk allowed vlan 1,69,470

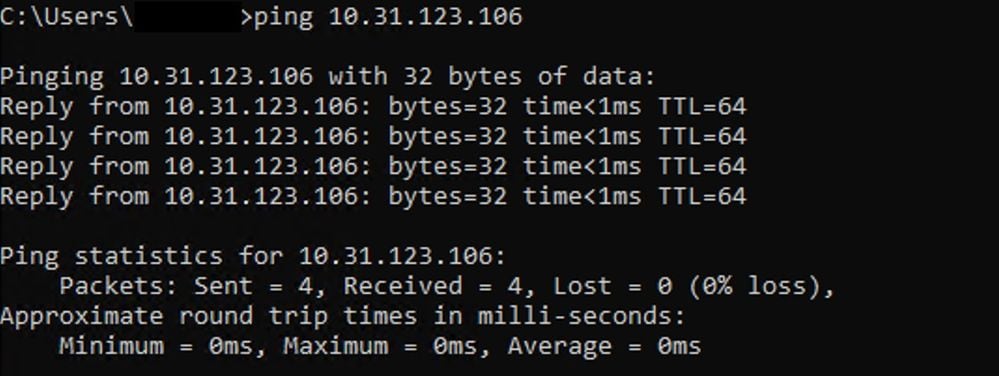

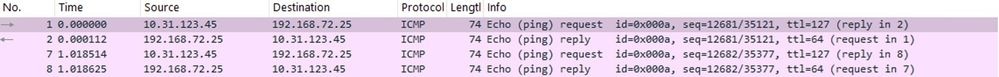

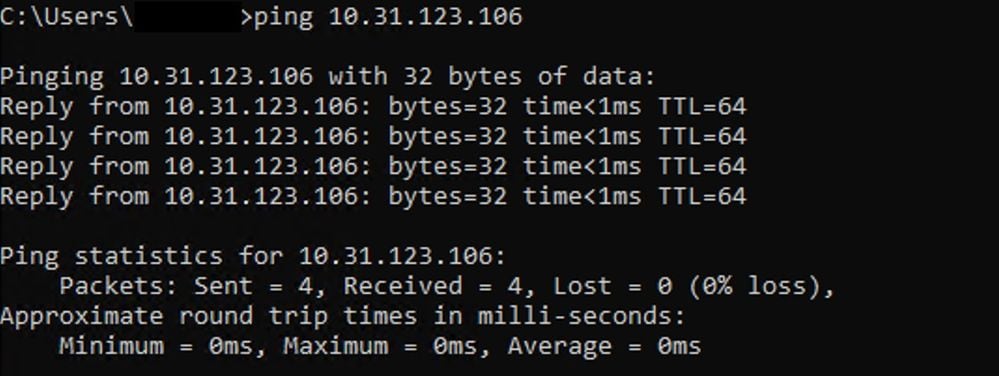

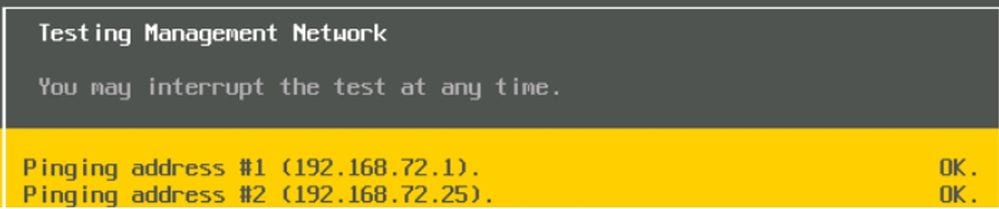

- Teste de ping bem-sucedido:

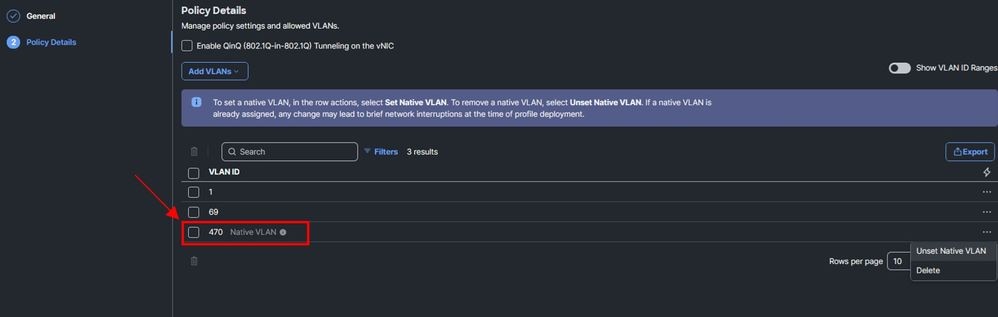

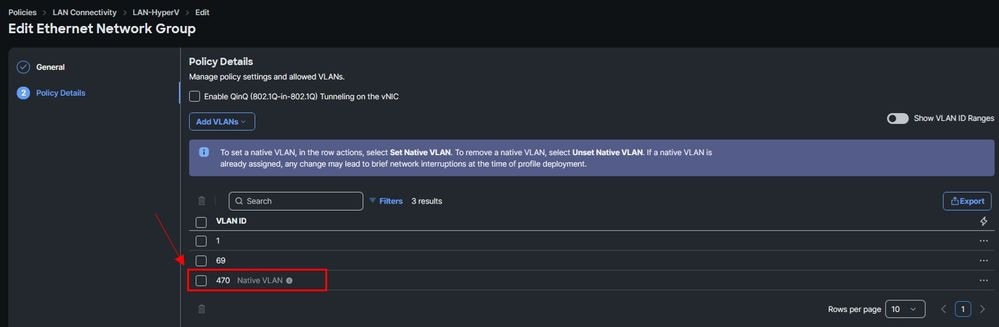

Cenário 1. A VLAN nativa é configurada no nível vNICs

Se você configurar a VLAN como Nativa no grupo de Rede Ethernet, isso poderá causar perda de conectividade de rede devido a problemas de marcação de VLAN.

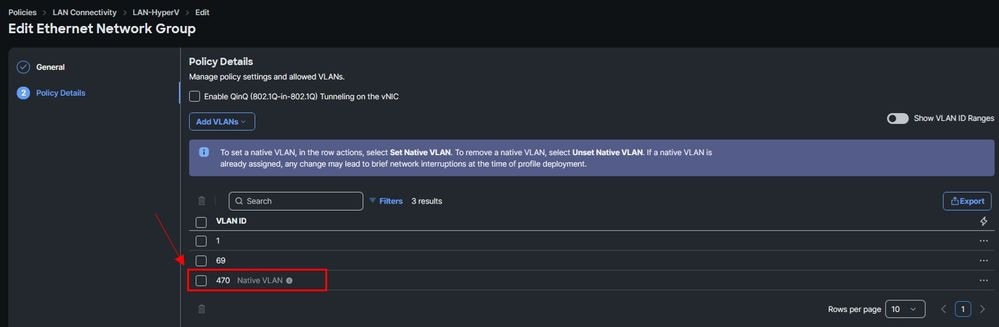

- Configuração no grupo de rede Ethernet:

Usando a CLI:

FI-A:

6536-A(nx-os)# show running-config interface vethernet 800

interface Vethernet800

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

FI-B:

6536-B(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

- Teste de ping malsucedido.

Note: Depois de remover a VLAN nativa do grupo de rede, a conectividade é recuperada.

Cenário 2. A VLAN nativa é configurada nos uplinks FI

FI-A

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

FI-B

6536-B(nx-os)# show running-config interface ethernet 1/1

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

Se você tentar fazer ping no SO com a VLAN Nativa configurada nos uplinks, o teste de ping não terá êxito.

Para corrigir essa condição, você precisa remover a VLAN do uplink e deixar a VLAN configurada no nível do ESXi (OS).

A VLAN nativa é configurada nos vNICs, nos uplinks FI e nos dispositivos de rede upstream

Para essa recriação, outra VLAN foi usada. Neste cenário, a VLAN usada é 72.

Considerações:

- A VLAN 72 está configurada como Nativa em nosso Catalyst DG.

- A VLAN 72 está configurada como Nativa em nosso dispositivo Nexus.

- A VLAN 72 é configurada como Nativa nos uplinks FI.

- A VLAN 72 está configurada como Nativa nos vNICs.

- A VLAN não está rotulada no SO.

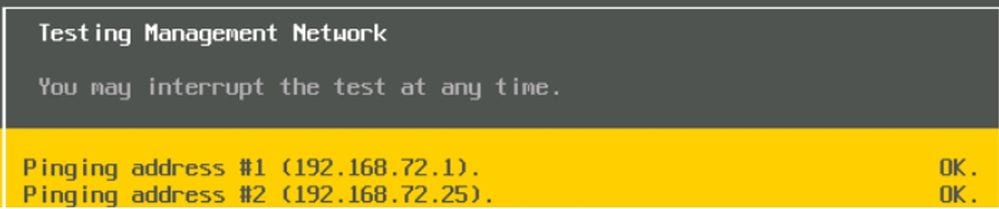

Se você usar essas considerações e tentar um teste de ping, poderá ver que o ping está funcionando conforme esperado:

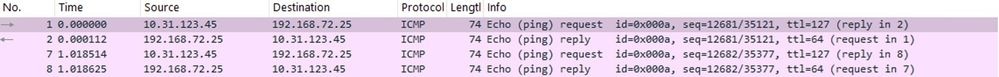

Captura de pacotes no nível do SO:

Outra maneira de ver se o plano de dados está funcionando conforme esperado, você pode executar uma captura de pacote no nível do SO. Para este artigo de solução de problemas, você usou a ferramenta pktcap-uw que permite capturar o tráfego que flui através de adaptadores de rede físicos, por exemplo:

pktcap-uw --uplink vmnic0 --dir 2 -o /vmfs/volumes/datastore1/pcaps/nativeworking.pcap -i icmp:

Captura ELAM:

A captura ELAM pode ser útil quando você estiver solucionando problemas de VLAN nativa, a ferramenta permite a visualização em tempo real dos pacotes sendo encaminhados no nível ASIC. Ele não causa interrupções no plano de dados, para fins de solução de problemas, concentre-se apenas nos endereços MAC e IP do dispositivo origem e destino.

Exemplo quando os pacotes estão funcionando:

root@IMM-SAAS-MXSVLAB-6536-A(nx-os)# attach module 1

root@module-1# debug platform internal tah elam asic 0

root@module-1(TAH-elam)# trigger init asic 0 slice 1 lu-a2d 1 in-select 6 out-select 0

Slot 1: param values: start asic 0, start slice 1, lu-a2d 1, in-select 6, out-select 0

root@module-1(TAH-elam-insel6)# set outer ipv4 src_ip 192.168.72.25 dst_ip 192.168.72.1

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 72

Outgoing Interface Info: dmod 1, dpid 72

Dst Idx : 0x601, Dst BD : 72

Packet Type: IPv4

Dst MAC address: B0:8B:CF:C8:A2:6B

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 72, cos = 0x0

Dst IPv4 address: 192.168.72.1

Src IPv4 address: 192.168.72.25

Ver = 4, DSCP = 0, Don't Fragment = 0

Proto = 1, TTL = 64, More Fragments = 0

Hdr len = 20, Pkt len = 84, Checksum = 0xc0a9

L4 Protocol : 1

ICMP type : 8

ICMP code : 0

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

Na saída obtida, é evidente que src e dst estão na VLAN 72. Isso é esperado porque você sabe que está usando a VLAN 72 como nativa em todos os caminhos e ela chegou na porta ethernet 1/10, designada a interface dpid 72, dpid é o identificador interno da porta ASIC e o mapeamento pode ser encontrado usando show interface hardware-mappings:

6536-A(nx-os)# show interface hardware-mappings

-------------------------------------------------------------------------------------------------------

Name Ifindex Smod Unit HPort FPort NPort VPort Slice SPort SrcId MacId MacSP VIF Block BlkSrcID

-------------------------------------------------------------------------------------------------------

Eth1/1 1a000000 1 0 72 255 0 -1 1 0 0 18 0 1537 0 0

6536-A(nx-os)# show hardware internal tah interface ethernet 1/1

#########################################

IfIndex: 0x1a000000

DstIndex: 6144

IfType: 26

Asic: 0

Asic: 0

AsicPort: 72

SrcId: 0

Slice: 1

PortOnSlice: 0

Table entries for interface Ethernet1/1

Com base nas informações obtidas no comando show interface hardware-mappings, a porta destino é a porta Ethernet 1/1, que é um dos uplinks no domínio UCS.

Cenário 1. A VLAN nativa está configurada nos uplinks FI, dispositivo upstream não configurado no vNIC

Desta vez, é evidente que a solicitação ICMP para de funcionar, o que é esperado porque a VLAN nativa é removida dos vNICs:

Captura ELAM.

Nesse caso, não será possível executar ping nele e, se você tentar usar o endereço IP da origem e do destino, ele não funcionará porque não há conexão. Nesse caso específico, defina os endereços MAC como filtro para obter mais informações:

root@module-1(TAH-elam-insel6)# set outer l2 src_mac 00:25:B5:01:00:34 dst_mac ff:ff:ff:ff:ff:ff

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 1

Outgoing Interface Info: dmod 1, dpid 72

Dst Idx : 0x601, Dst BD : 72

Packet Type: ARP

Dst MAC address: FF:FF:FF:FF:FF:FF

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 1, cos = 0x0

Target Hardware address: 00:00:00:00:00:00

Sender Hardware address: 00:25:B5:01:00:34

Target Protocol address: 192.168.72.1

Sender Protocol address: 192.168.72.25

ARP opcode: 1

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

6536-A(nx-os)# show interface hardware-mappings

-------------------------------------------------------------------------------------------------------

Name Ifindex Smod Unit HPort FPort NPort VPort Slice SPort SrcId MacId MacSP VIF Block BlkSrcID

-------------------------------------------------------------------------------------------------------

Eth1/1 1a000000 1 0 72 255 0 -1 1 0 0 18 0 1537 0 0

Você pode ver que a VLAN para o endereço MAC 00:25:B5:01:00:34 (vNIC-A) está usando a VLAN 1, isso está incorreto porque você precisa usar a VLAN 72.

Cenário 2. A VLAN nativa está configurada em vNIC, mas o dispositivo upstream não está configurado em uplinks FI

Captura ELAM:

root@module-1(TAH-elam-insel6)# set outer l2 src_mac 00:25:B5:01:00:34 dst_mac ff:ff:ff:ff:ff:ff

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 72

Outgoing Interface Info: met_ptr 0

Packet Type: ARP

Dst MAC address: FF:FF:FF:FF:FF:FF

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 72, cos = 0x0

Target Hardware address: 00:00:00:00:00:00

Sender Hardware address: 00:25:B5:01:00:34

Target Protocol address: 192.168.72.1

Sender Protocol address: 192.168.72.25

ARP opcode: 1

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

Na saída, é evidente que a VLAN 72 correta está sendo usada. No entanto, se você verificar a configuração no uplink, poderá ver que a VLAN nativa não está configurada:

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

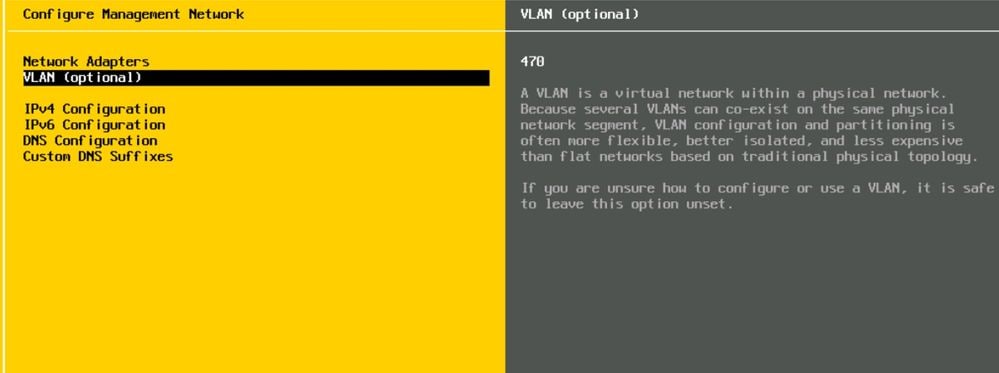

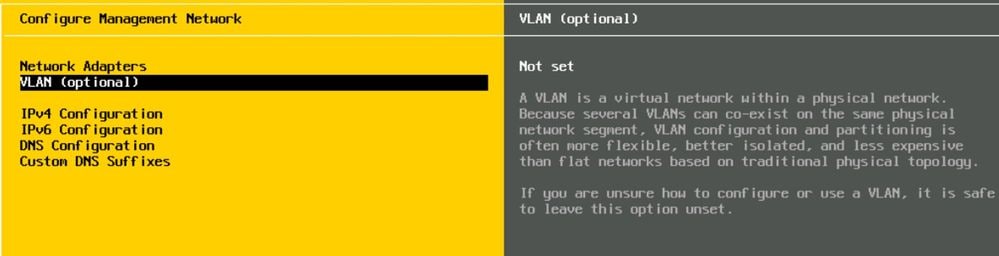

SO Windows Server

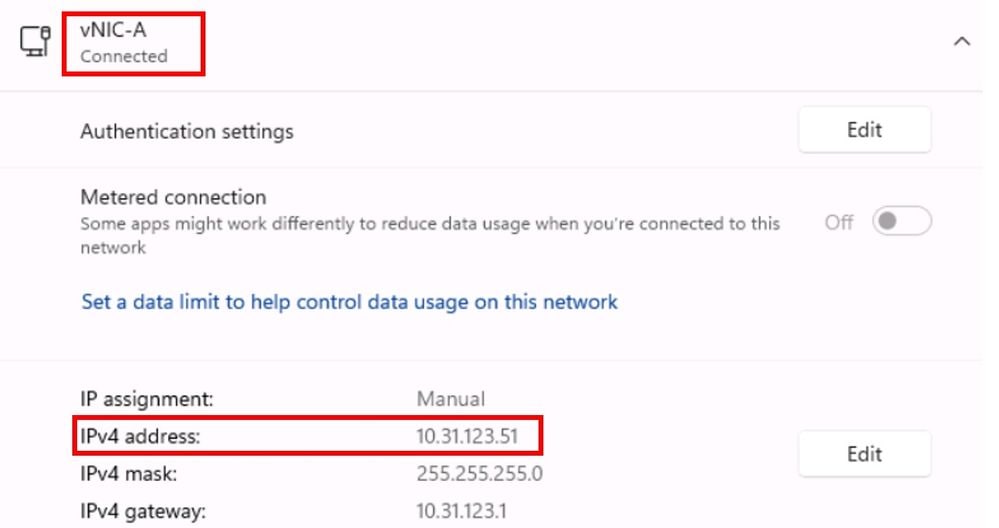

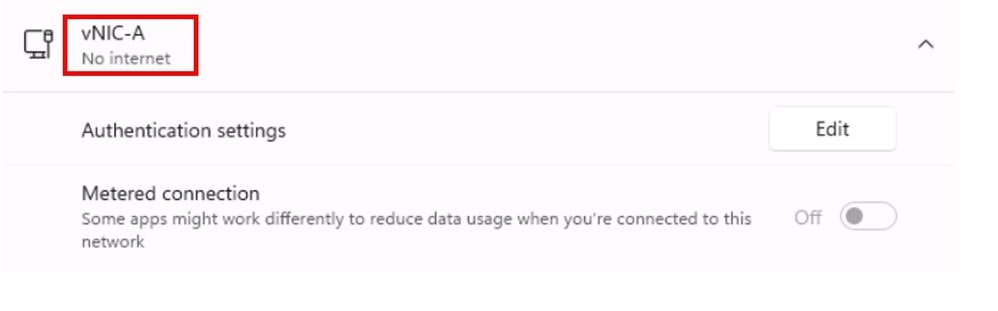

Um problema de VLAN nativa também pode estar presente no sistema operacional Windows, normalmente o problema pode ocorrer porque a VLAN nativa não está marcada no vNIC.

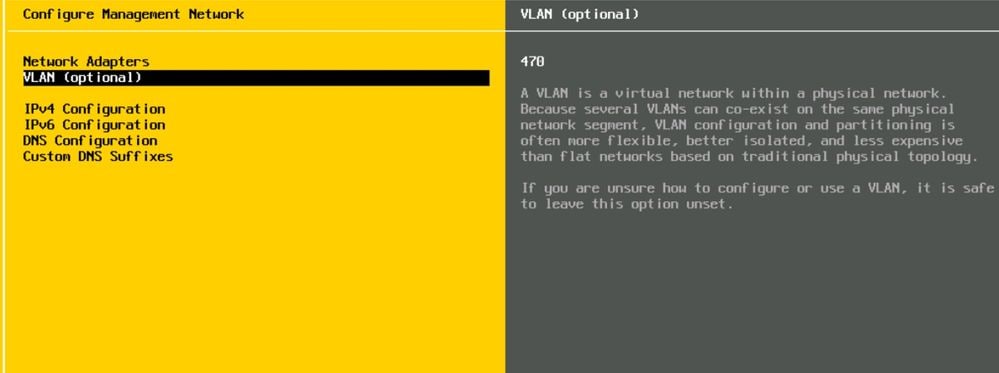

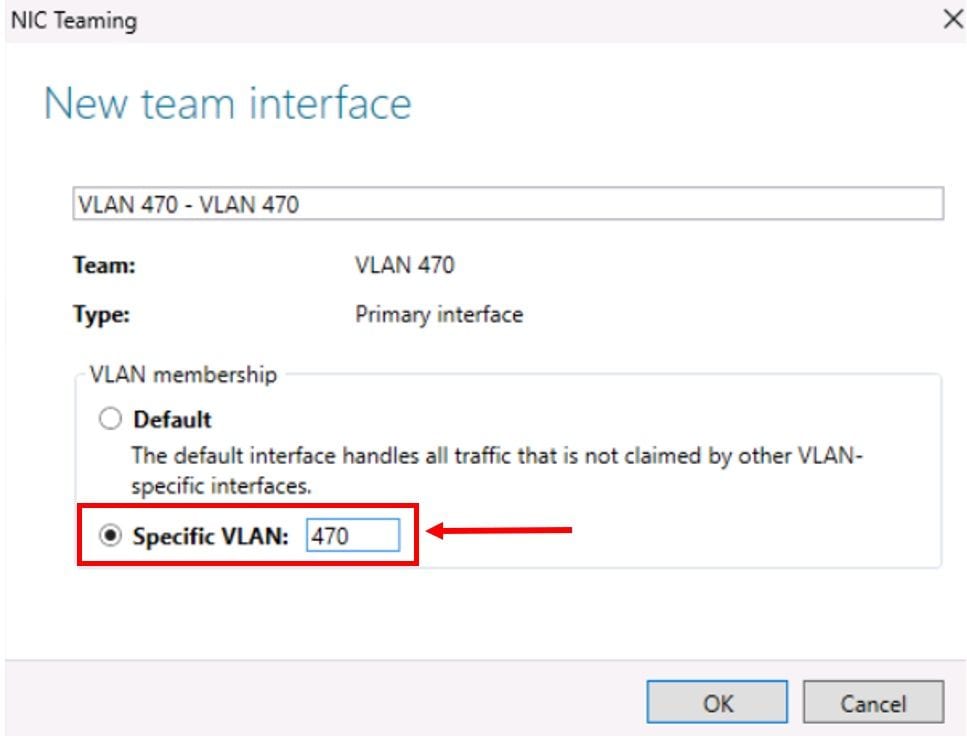

Para este cenário, a VLAN Nativa 470 foi usada:

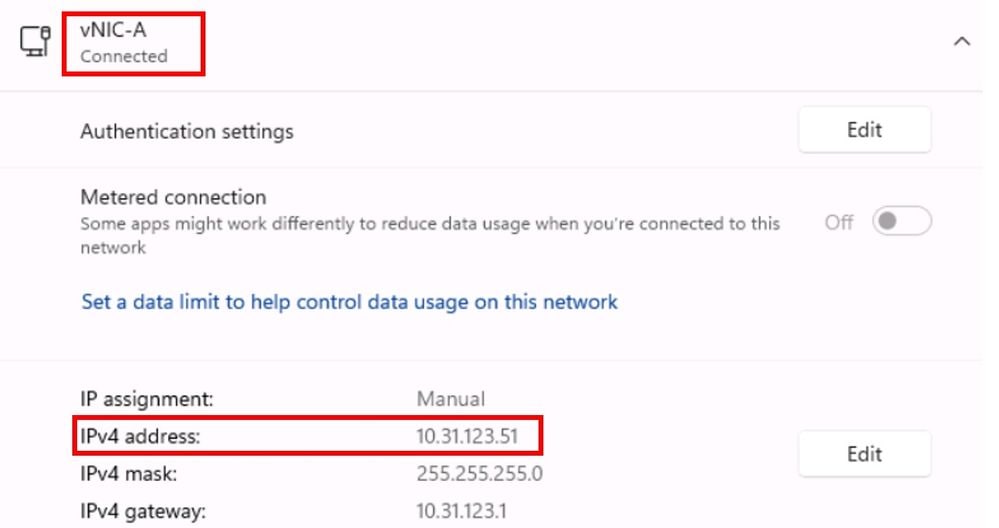

O vNIC usado está conectado no Windows:

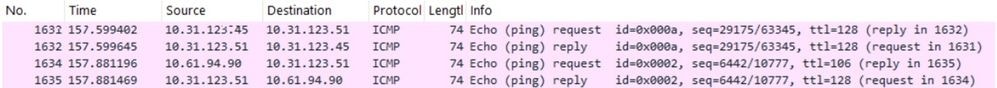

Captura do pacote

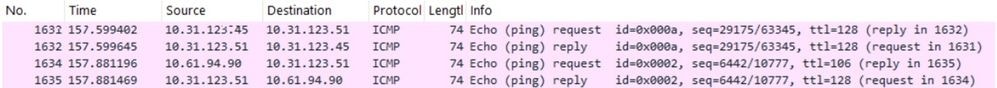

Se você tentar fazer ping na rede, poderá ver que a captura do pacote está funcionando conforme esperado porque a VLAN nativa está marcada no vNIC:

Cenário 1. A VLAN nativa é configurada em uplinks FI, mas não configurada em vNIC

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk allowed vlan 1,69,470

6454-A(nx-os)# show running-config interface ethernet 1/15-16

interface Ethernet1/15

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

interface Ethernet1/16

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

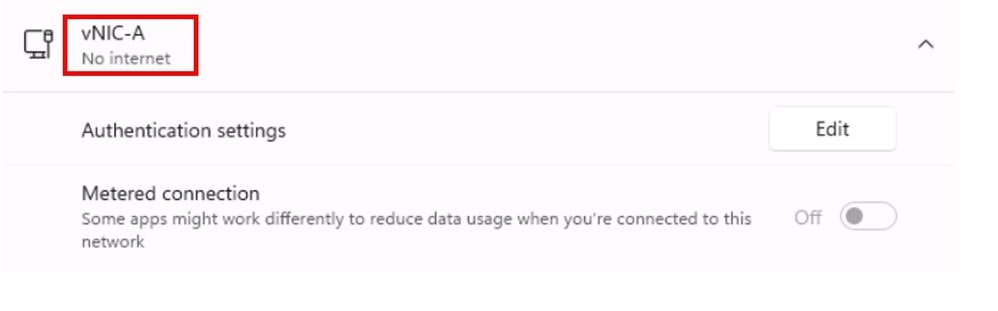

O vNIC usado não está conectado no Windows:

Se você tentar fazer ping, é esperado que isso não funcione.

Cenário 2. A VLAN nativa é configurada em uplinks FI e em vNIC

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

IMM-SAAS-MXSVLAB-6454-A(nx-os)# show running-config interface ethernet

interface Ethernet1/15

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

interface Ethernet1/16

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

Essa configuração não permite conectividade, espera-se que você não obtenha uma resposta ao fazer um teste de ping.

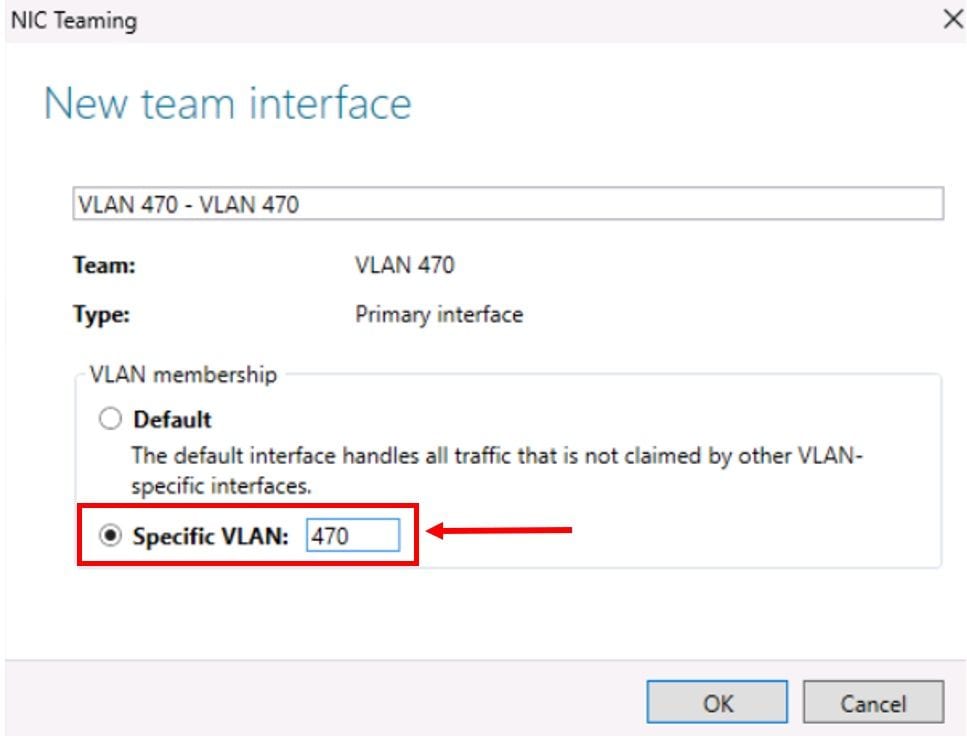

Cenário 3. A VLAN nativa é configurada no nível do OS e vNIC

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

- O teste de ping não funciona e você não tem conectividade.

Informações Relacionadas

Feedback

Feedback