Introdução

Este documento descreve como solucionar problemas quando o Catalyst Center não mostra dados de garantia para um Catalyst 9800 Series WLC.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Uso da CLI Catalyst Center maglev

- Base básica do Linux

- Conhecimento de certificados no Catalyst Center e na plataforma Catalyst 9800

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Dispositivo Catalyst Center 2ª e 3ª gerações, versão 2.3.7.7 e posterior

- Controlador de LAN sem fio (WLC) Catalyst 9800 Series

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Note: Embora este documento tenha sido escrito com base em 2.3.7.9. Esta função também está presente nas versões 3.1.X.

Note: A WLC do Catalyst 9800 já deve ser descoberta pelo Catalyst Center e atribuída a um local e deve executar uma versão compatível do Cisco IOS® XE. Para obter mais detalhes sobre interoperabilidade, consulte a Matriz de Compatibilidade do Catalyst Center.

Informações de Apoio

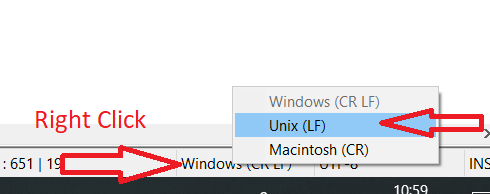

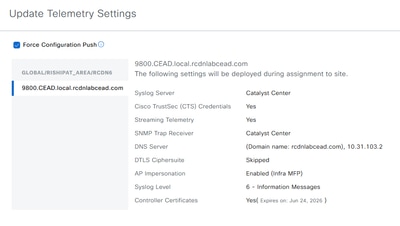

No momento da atribuição do local, o Catalyst Center enviará a configuração da telemetria para o 9800, além das configurações de SNMP e Syslog.

Note: Este exemplo é de um Catalyst 9800-CL Cloud Wireless LAN Controller. Alguns detalhes podem ser diferentes quando você usa um dispositivo físico Catalyst 9800 Series; X.X.X.X é o endereço IP virtual (VIP) da interface corporativa do Catalyst Center e Y.Y.Y.Y é o endereço IP de gerenciamento do WLC.

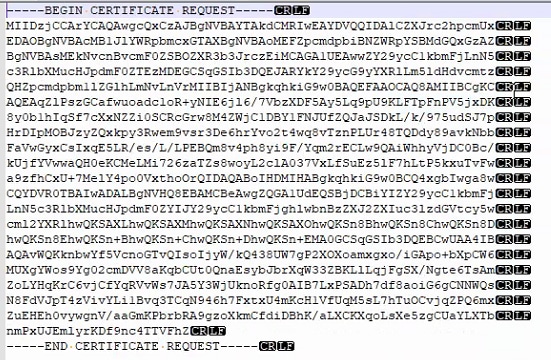

crypto pki trustpoint sdn-network-infra-iwan

enrollment pkcs12

revocation-check crl

rsakeypair sdn-network-infra-iwan

crypto pki trustpoint DNAC-CA

enrollment mode ra

enrollment terminal

usage ssl-client

revocation-check crl none

source interface GigabitEthernet1

crypto pki certificate chain sdn-network-infra-iwan

certificate 14CFB79EFB61506E

3082037D 30820265 A0030201 02020814 CFB79EFB 61506E30 0D06092A 864886F7

<snip>

quit

certificate ca 7C773F9320DC6166

30820323 3082020B A0030201 0202087C 773F9320 DC616630 0D06092A 864886F7

<snip>

quit

crypto pki certificate chain DNAC-CA

certificate ca 113070AFD2D12EA443A8858FF1272F2A

30820396 3082027E A0030201 02021011 3070AFD2 D12EA443 A8858FF1 272F2A30

<snip>

quit

telemetry ietf subscription 1011

encoding encode-tdl

filter tdl-uri /services;serviceName=ewlc/wlan_config

source-address Y.Y.Y.Y

stream native

update-policy on-change

receiver ip address X.X.X.X 25103 protocol tls-native profile sdn-network-infra-iwan

telemetry ietf subscription 1012

<snip - many different "telemetry ietf subscription" sections - which ones depends on

Cisco IOS® version and Catalyst Center version>

network-assurance enable

network-assurance icap server port 32626

network-assurance url https://X.X.X.X

network-assurance na-certificate PROTOCOL_HTTP X.X.X.X /ca/ pem

Solucionar problemas de dados sem garantia do WLC no Catalyst Center

Use a ferramenta de garantia "Troubleshoot" Machine Reasoning Engine (MRE) no WLC360

Vá para a página WLC360. Ao lado da integridade, o usuário verá o texto em azul "Solução de problemas".

Clique nele e execute o Mecanismo de raciocínio da máquina.

Permita que o mecanismo de raciocínio seja executado até a conclusão.

Verifique a guia "Conclusões" para ver quais são os possíveis problemas. Se alguém receber uma mensagem completa sem problemas na "Conclusão", vá para a seção Verificação de dados de entrada deste documento.

Se você não vir esse link "Solução de problemas", poderá executá-lo manualmente na página Ferramentas > Network Reasoner na GUI. Localize o fluxo de trabalho "Análise de telemetria de garantia".

Conclusão: Conectividade do dispositivo

Dados e verificação da avaliação

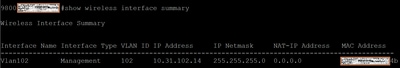

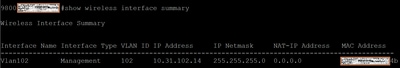

Primeiro, vá até a página Inventário e verifique se a WLC em questão é gerenciada usando o endereço IP de gerenciamento sem fio da WLC.

Para dispositivos 9800: show wireless interface summary

Para 9800-CL: show ip interfaces brief | i GigabitEthernet2

Note: Isso pressupõe que o usuário seguiu o Guia de implantação em https://www.cisco.com/c/en/us/td/docs/wireless/controller/9800/technical-reference/c9800-cl-dg.html#Introduction

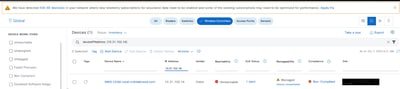

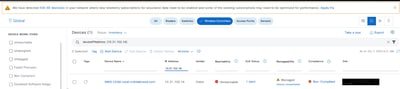

Agora, vá para a página Inventário do Catalyst Center.

Isso verifica se há problemas de conectividade entre o Catalyst Center e esse dispositivo.

Itens para solucionar problemas e verificar

Conectividade de IP

No menu principal, vá para a página System > Settings. Em seguida, no banner esquerdo, vá para a seção "Confiança e privacidade" e selecione "Controle de acesso IP". Um método alternativo é usar a pesquisa global e procurar por "Controle de acesso IP"

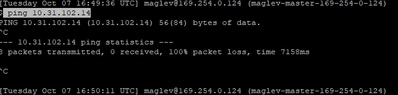

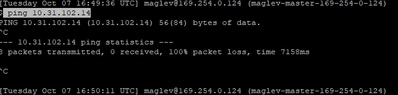

Verifique se as configurações aqui permitem conectividade com o dispositivo em questão. Em seguida, verifique se é possível acessar o dispositivo final via ICMP. Para fazer esse login no CLI do Catalyst Center e emitir o comando "ping [IP_Address]" como visto nesta saída.

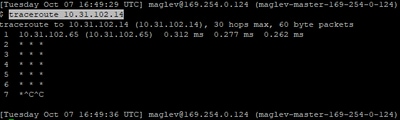

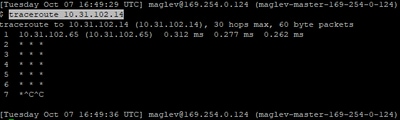

O próximo item a ser examinado é a saída do comando "traceroute" da CLI do Catalyst Center.

Em seguida, verifique se não há problemas de link no Catalyst Center usando o comando "ip -s link show | grep enterprise -A 4"

Se as métricas de interface parecerem aceitáveis, a próxima etapa será executar uma captura de pacote (PCAP) de ambos os lados da conexão. Este guia recomenda executar o primeiro conjunto de PCAPs nos dispositivos em questão. Neste exemplo, os dois dispositivos aqui são um 9800 e o Catalyst Center com o VIP. Se isso não for possível, execute os PCAPs o mais próximo possível dos dispositivos.

Se os pacotes estiverem sendo enviados para a rede, mas não estiverem passando pela infraestrutura com fio, investigue a rede com fio para verificar se há itens como roteamento assíncrono, firewalls, NATs e ACLs bloqueando os pacotes. Depois que esses problemas forem resolvidos, execute novamente o MRE "Solução de problemas" de garantia.

Conclusão: Dispositivo "não gerenciado atualmente pelo Catalyst Center"

A partir de hoje, 2.3.7.10, a saída do fluxo de trabalho pode declarar para entrar em contato com o TAC. Há ações que podem ser executadas antes de atingir o TAC ou determinar se um caso de TAC é o curso de ação imediato correto. Primeiro, vá até a página Inventário e encontre o dispositivo em questão; Menu Principal > Provisionar > Inventário. Aqui está um exemplo de como é uma senha SSH configurada incorretamente

Agora, o próximo item a ser verificado é que o status "Acessibilidade" não mostra "Inalcançável". Se ele mostrar "Inalcançável" ou "Desconhecido", vá para a seção "Conectividade do Dispositivo ou Falha de Credencial" deste guia antes de envolver o TAC. Se ele mostrar "Acessível por Ping" ou "Acessível", então você poderá passar para a solução de problemas das credenciais usadas pelo Catalyst Center. Para fazer isso, clique na caixa à esquerda do dispositivo que você deseja investigar conforme mostrado. A caixa ficará azul com uma marca de seleção azul.

Em seguida, clique em "Actions", "Inventory" e, finalmente, em "Edit Device", como mostrado:

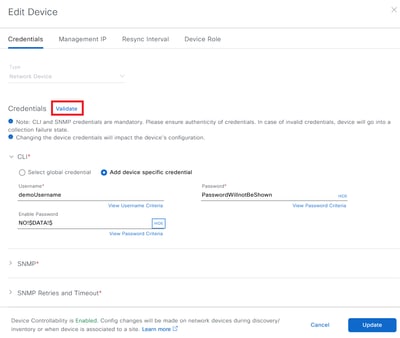

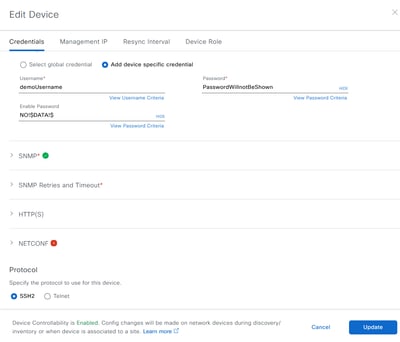

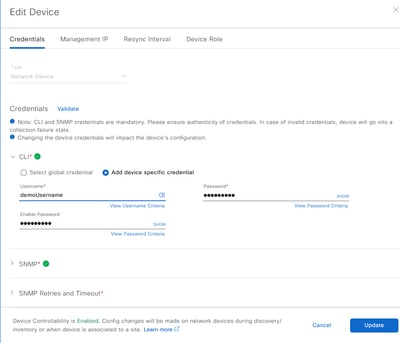

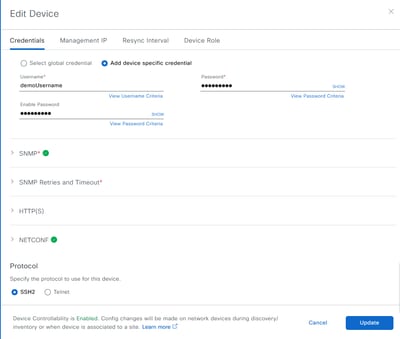

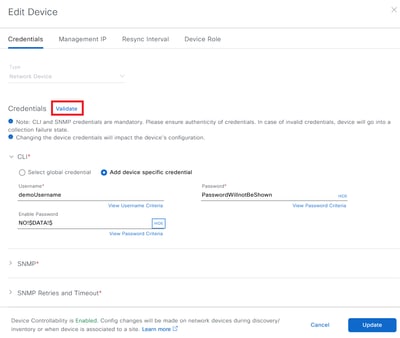

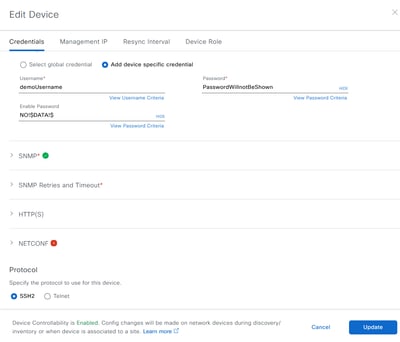

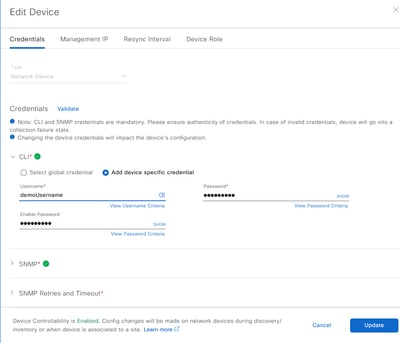

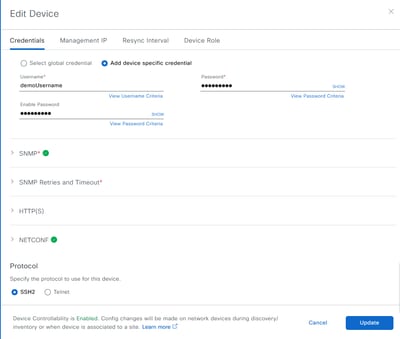

Essa ação trará uma nova janela que permitirá "Validar" essa configuração. Veja esta captura de tela para obter um exemplo.

Note: Nesta página, o "Nome de usuário" será mostrado em texto claro, mas as "Senhas" não. Em vez disso, o Catalyst Center exibirá as senhas como "NO!$DATA!$".

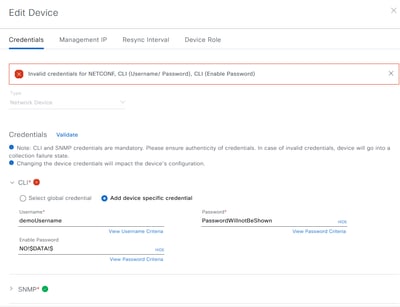

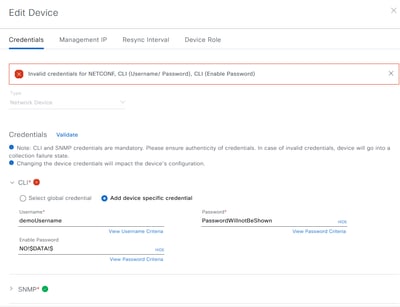

Este é um exemplo de como são as credenciais corretas. Veja o SNMP e as credenciais inválidas, veja CLI e Netconf.

Note: Os access points (APs) sem fio não serão gerenciados dessa maneira. Todos os dados do AP serão obtidos através da WLC.

O acesso à CLI (SSH) é obrigatório para todos os dispositivos.

O SNMP com um mínimo de acesso somente leitura é obrigatório para todos os dispositivos.

O Netconf é obrigatório para WLCs 9800 (baseadas no Cisco IOS® XE). O Netconf fornecerá monitoração adicional, como painéis PoE para switches baseados no Cisco IOS® XE e, portanto, é opcional. O Netconf não é usado por dispositivos baseados em AireOS ou Cisco IOS®.

Depois de corrigir todos os problemas e executar a opção "Validate" novamente, é possível ver isto:

Depois que os erros forem solucionados, clique no botão "Update" no canto inferior esquerdo. Quando isso for feito, o Catalyst Center enfileirará esse dispositivo para uma "sincronização". Se a fila estiver vazia, a "Sincronização" iniciará imediatamente, como mostrado.

Depois que isso for feito, volte para a saída do MRE "Solução de problemas" para ver se outros itens precisam ser tratados. Se nada mais aparecer, aguarde de 15 a 20 minutos para ver as informações atualizadas. Entre em contato com o TAC para obter assistência adicional se as informações não forem atualizadas após esse período.

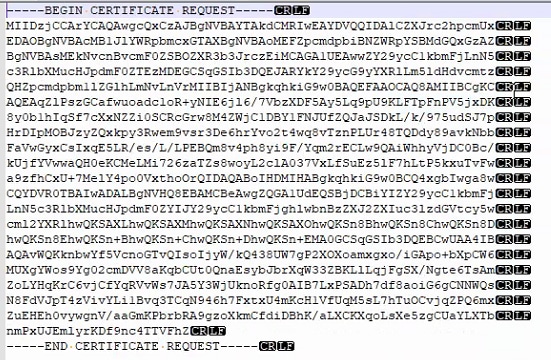

Conclusão: Problemas com o "certificado DNAC-CA (swim)"

Aqui temos algumas possibilidades:

- O certificado é para um Catalyst Center diferente

- A "data/hora atual" no dispositivo está fora do intervalo válido

- O certificado foi substituído e o dispositivo está usando o certificado mais antigo.

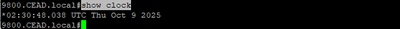

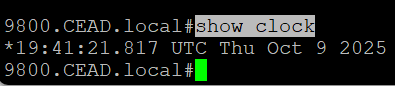

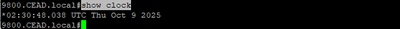

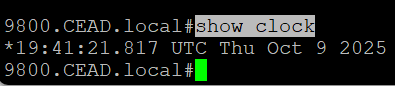

Veja qual o MRE está indicando. A partir daqui, podemos ir para o 9800 e executar alguns comandos para ver qual problema está causando o problema. Primeiro, para determinar a hora e a data em que o dispositivo está usando execute o comando show clock.

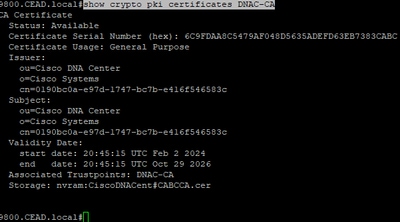

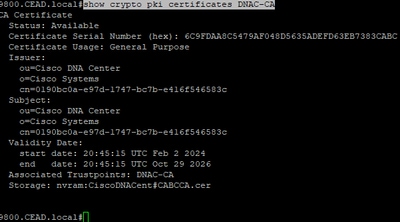

Em seguida, execute show crypto pki certificates DNAC-CA para obter os detalhes do certificado DNAC-CA.

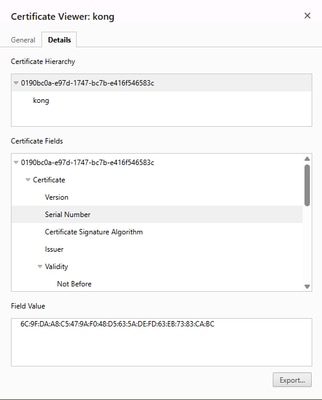

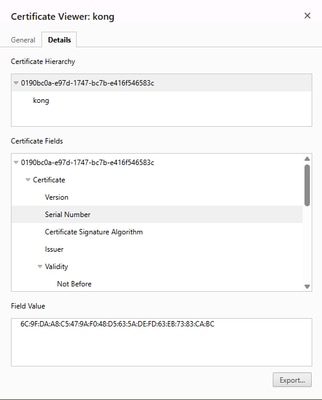

Primeiro, compare a "data de início" e a "data de término" com a data e a hora atuais que o dispositivo acredita ser. Se a Conclusão afirmar que o certificado não corresponde, então no navegador obtenha as informações do certificado. O número de série deve coincidir. Este é um exemplo do Chrome de um número de série de certificado correspondente.

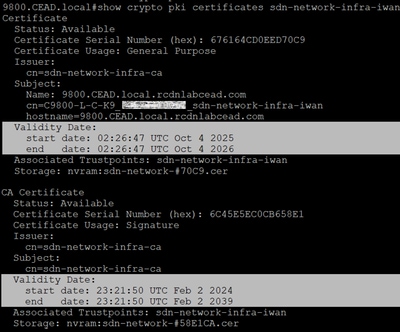

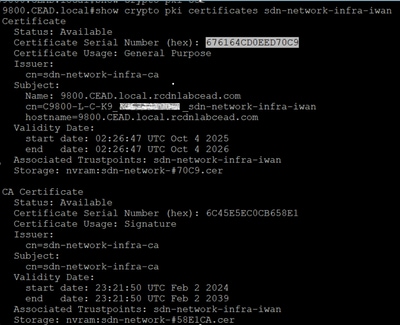

Conclusão: Problema com o "Número de série do certificado sdn-network-infra-iwan"

Primeiro, verifique se a data no dispositivo está correta

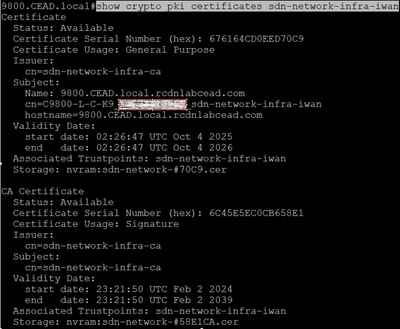

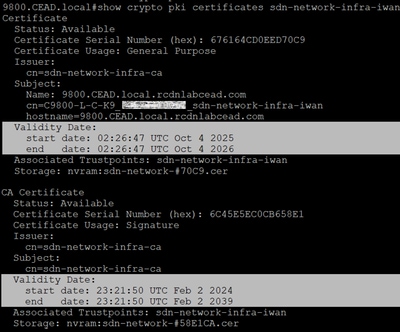

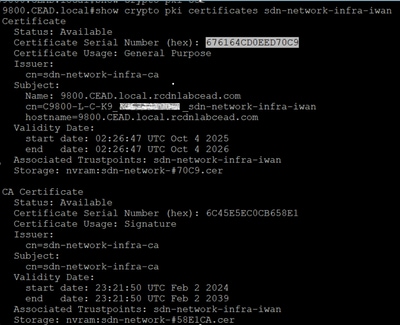

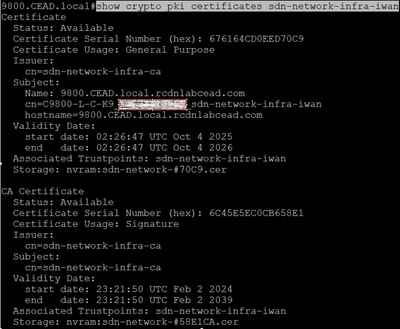

Em seguida, obtenha os detalhes do certificado sdn-network-infra-iwan com show crypto pki certificates sdn-network-infra-iwan

Nesse caso, verifique se as datas de validade estão dentro das datas em que o dispositivo acredita estar.

Em seguida, vá até o Catalyst Center e verifique se o número de série do certificado corresponde.

Vá para a página Menu principal > Sistema > Configurações. Nessa página, localize a página "Certificado do dispositivo". Nessa página, filtre até o dispositivo em questão e verifique se o "Número de série do certificado" corresponde.

Se isso não corresponder, verifique se o dispositivo deve estar aqui e não ser gerenciado por outro cluster do Catalyst Center. Se a falha for recente ou o certificado ainda não tiver expirado, entre em contato com o TAC para obter mais análise da causa raiz, se desejar. Caso contrário, vá para a página "Inventário" e verifique se o dispositivo está "Acessível" e "Gerenciado" com marcas de seleção verdes. Se houver um problema nesta página, vá para a seção Conclusão: Dispositivo "não gerenciado atualmente pelo Catalyst Center" deste guia e siga as instruções.

Se tudo estiver verde e totalmente gerenciado, então execute uma atualização da Telemetria Forçada consulte a seção Executar atualização da Telemetria Forçada.

Verificação de dados de entrada

Navegue até Grafana em System > System 360 > Monitor. Isso trará uma nova tela para Grafana

Em seguida, vá para o painel Assurance - Device Processor clicando na lupa na coluna à esquerda e digitando Device Processor

Na tabela "Esquema de WLC recebido por 5min", verifique o número "Memory". Esse número corresponde ao número de WLCs do Catalyst 9800 (Cisco IOS® XE) que enviam tráfego.

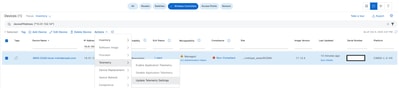

Execute a atualização de telemetria ‘forçada’

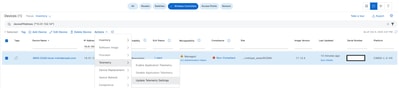

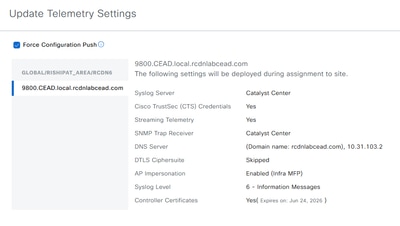

Vá para Inventário e selecione Atualizar configurações de telemetria como mostrado.

Feedback

Feedback