De Cisco VPN 3000 Concentrator configureren met Microsoft RADIUS

Inhoud

Inleiding

Microsoft Internet Verification Server (IAS) en Microsoft Commercial Internet System (MCIS 2.0) zijn momenteel beschikbaar. De Microsoft RADIUS-server is handig omdat deze de Active Directory op de Primary Domain Controller gebruikt voor de gebruikersdatabase. U hoeft geen aparte database meer te onderhouden. Het ondersteunt ook 40-bits en 128-bits codering voor Point-to-Point Tunneling Protocol (PPTP) VPN-verbindingen. Raadpleeg de Microsoft Checklist: De IAS configureren voor inbellen en documentatie voor VPN-toegang![]() voor meer informatie.

voor meer informatie.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

De RADIUS-server op Windows 2000 en Windows 2003 installeren en configureren

De RADIUS-server installeren

Als de RADIUS-server (IAS) nog niet is geïnstalleerd, voert u deze stappen uit om deze te installeren. Als u de RADIUS-server al hebt geïnstalleerd, gaat u verder met de configuratiestappen.

-

Plaats de cd-rom van Windows Server en start het setup-programma.

-

Klik op Install Add-On Components en klik vervolgens op Add/Remove Windows Components.

-

In Componenten, klik op Netwerkservices (maar selecteer of wis het aankruisvakje niet) en klik vervolgens op Details.

-

Controleer de internetverificatieservice en klik op OK.

-

Klik op Next (Volgende).

De Microsoft Windows 2000-server met IAS configureren

Voltooi deze stappen om de RADIUS-server (IAS) te configureren en de service te starten om deze beschikbaar te maken voor het verifiëren van gebruikers op de VPN Concentrator.

-

Kies Start > Programma's > Hulpmiddelen voor beheer > Internet-verificatieservice.

-

Klik met de rechtermuisknop op Internet-verificatieservice en klik op Eigenschappen in het submenu dat nu wordt weergegeven.

-

Ga naar het tabblad RADIUS om de instellingen voor poorten te onderzoeken.

Als uw RADIUS-verificatie en RADIUS-accounting User Datagram Protocol (UDP)-poorten verschillen van de standaardwaarden die worden opgegeven (1812 en 1645 voor verificatie, 1813 en 1646 voor accounting) in Verificatie en accounting, typ dan uw poortinstellingen. Klik op OK wanneer u klaar bent.

Opmerking: verander de standaardpoorten niet. Scheid de poorten door komma's te gebruiken om meerdere poortinstellingen te gebruiken voor verificatie- of boekhoudingsverzoeken.

-

Klik met de rechtermuisknop op Clients en kies Nieuwe client om de VPN Concentrator toe te voegen als een verificatie-, autorisatie- en accounting (AAA)-client aan de RADIUS-server (IAS).

N.B.: Als redundantie is geconfigureerd tussen twee Cisco VPN 3000 Concentrators, moet de back-up van Cisco VPN 3000 Concentrator ook als RADIUS-client aan de RADIUS-server worden toegevoegd.

-

Voer een vriendschappelijke naam in en selecteer als Protocolstraal.

-

Definieer de VPN Concentrator met een IP-adres of DNS-naam in het volgende venster.

-

Kies Cisco in de scrollbar client-leverancier.

-

Voer een gedeeld geheim in.

Opmerking: je moet het exacte geheim onthouden dat je gebruikt. U hebt deze informatie nodig om de VPN Concentrator te kunnen configureren.

-

Klik op Finish (Voltooien).

-

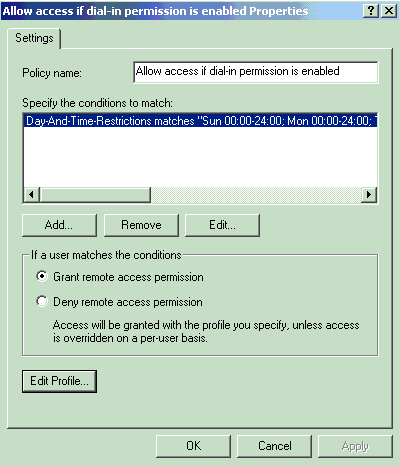

Dubbelklik op Beleid voor externe toegang en dubbelklik op het beleid dat rechts in het venster wordt weergegeven.

Opmerking: Nadat u de IAS hebt geïnstalleerd, zou er al een beleid voor externe toegang moeten bestaan.

In Windows 2000 wordt de autorisatie verleend op basis van de inbeleigenschappen van een gebruikersaccount en het beleid voor externe toegang. Het beleid voor externe toegang is een verzameling voorwaarden en verbindingsinstellingen die netwerkbeheerders meer flexibiliteit bieden bij het autoriseren van verbindingspogingen. De Windows 2000 Routing en Remote Access-service en de Windows 2000 IAS maken beide gebruik van beleid voor externe toegang om te bepalen of pogingen tot verbinding moeten worden geaccepteerd of afgewezen. In beide gevallen wordt het beleid voor externe toegang lokaal opgeslagen. Raadpleeg de IAS-documentatie van Windows 2000 voor meer informatie over de manier waarop verbindingspogingen worden verwerkt.

-

Kies Toestemming voor externe toegang verlenen en klik op Profiel bewerken om inbeleigenschappen te configureren.

-

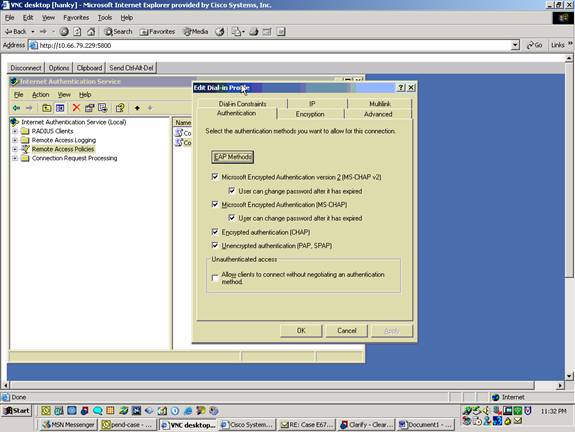

Selecteer het protocol voor verificatie in het tabblad Verificatie. Controleer Microsoft Encrypted Verification versie 2 en verwijder alle andere verificatieprotocollen.

Opmerking: de instellingen in dit inbelprofiel moeten overeenkomen met de instellingen in de VPN 3000 Concentrator-configuratie en de inbelclient. In dit voorbeeld wordt MS-CHAPv2-verificatie zonder PPTP-encryptie gebruikt.

-

Controleer alleen op het tabblad Encryptie of er geen versleuteling is.

-

Klik op OK om het inbelprofiel te sluiten en klik vervolgens op OK om het venster voor het beleid voor externe toegang te sluiten.

-

Klik met de rechtermuisknop op Internet-verificatieservice en klik op Service starten in de consolestructuur.

Opmerking: u kunt deze functie ook gebruiken om de service te stoppen.

-

Voltooi de volgende stappen om de gebruikers aan te passen zodat ze verbinding kunnen maken.

-

Kies console > Snap-in toevoegen/verwijderen.

-

Klik op Add en kies Local Gebruikers and Groups onverwacht-in.

-

Klik op Add (Toevoegen).

-

Zorg ervoor dat u de lokale computer selecteert

-

Klik op Voltooien en OK.

-

-

Breid lokale gebruikers en groepen uit en klik op de map Gebruikers in het linker deelvenster. Dubbelklik in het rechterdeelvenster op de gebruiker (VPN-gebruiker) die u toegang wilt verlenen.

-

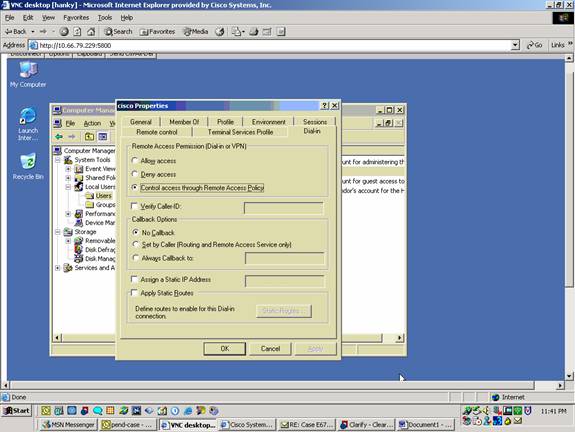

Ga naar het tabblad Inbellen en kies Toegang toestaan onder toestemming voor externe toegang (inbellen of VPN).

-

Klik op Toepassen en op OK om de actie te voltooien. U kunt het venster voor consolebeheer sluiten en de sessie opslaan, indien gewenst.

De gebruikers die u hebt aangepast, kunnen nu de VPN Concentrator benaderen met de VPN-client. Houd er rekening mee dat de IAS-server alleen de gebruikersinformatie authenticeert. De VPN Concentrator voert nog steeds de groepsverificatie uit.

De Microsoft Windows 2003-server configureren met IAS

Voltooi deze stappen om de Microsoft Windows 2003-server met IAS te configureren.

Opmerking: bij deze stappen wordt ervan uitgegaan dat de IAS al op de lokale machine is geïnstalleerd. Als dit niet het geval is, kunt u dit toevoegen via Configuratiescherm > Software.

-

Kies Administratieve Gereedschappen > Internet-verificatieservice en klik met de rechtermuisknop op RADIUS-client om een nieuwe RADIUS-client toe te voegen. Nadat u de clientinformatie hebt getypt, klikt u op OK.

-

Voer een vriendelijke naam in.

-

Definieer de VPN Concentrator met een IP-adres of DNS-naam in het volgende venster.

-

Kies Cisco in de scrollbar client-leverancier.

-

Voer een gedeeld geheim in.

Opmerking: je moet het exacte geheim onthouden dat je gebruikt. U hebt deze informatie nodig om de VPN Concentrator te kunnen configureren.

-

Klik op OK om te voltooien.

-

Ga naar beleid voor externe toegang, klik met de rechtermuisknop op verbindingen met andere toegangsservers en kies Eigenschappen.

-

Kies Toestemming voor externe toegang verlenen en klik op Profiel bewerken om inbeleigenschappen te configureren.

-

Selecteer het protocol voor verificatie in het tabblad Verificatie. Controleer Microsoft Encrypted Verification versie 2 en verwijder alle andere verificatieprotocollen.

Opmerking: de instellingen in dit inbelprofiel moeten overeenkomen met de instellingen in de VPN 3000 Concentrator-configuratie en de inbelclient. In dit voorbeeld wordt MS-CHAPv2-verificatie zonder PPTP-encryptie gebruikt.

-

Controleer alleen op het tabblad Encryptie of er geen versleuteling is.

-

Klik op OK wanneer u klaar bent.

-

Klik met de rechtermuisknop op Internet-verificatieservice en klik op Service starten in de consolestructuur.

Opmerking: u kunt deze functie ook gebruiken om de service te stoppen.

-

Kies Administratieve Gereedschappen > Computerbeheer > Systeemtools > Lokale gebruikers en groepen, klik met de rechtermuisknop op Gebruikers en kies Nieuwe gebruikers om een gebruiker toe te voegen aan het lokale computeraccount.

-

Voeg gebruiker toe met Cisco wachtwoord "vpnPassword" en controleer deze profielinformatie.

-

Zorg er in het tabblad Algemeen voor dat de optie Wachtwoord nooit verlopen is geselecteerd in plaats van de optie Gebruiker moet Wachtwoord wijzigen.

-

Kies op het tabblad Inbellen de optie Toegang toestaan (of verlaat de standaardinstelling van de toegang voor de bediening via het beleid voor externe toegang).

Klik op OK wanneer u klaar bent.

-

De Cisco VPN 3000 Concentrator voor RADIUS-verificatie configureren

Voltooi deze stappen om de Cisco VPN 3000 Concentrator voor RADIUS-verificatie te configureren.

-

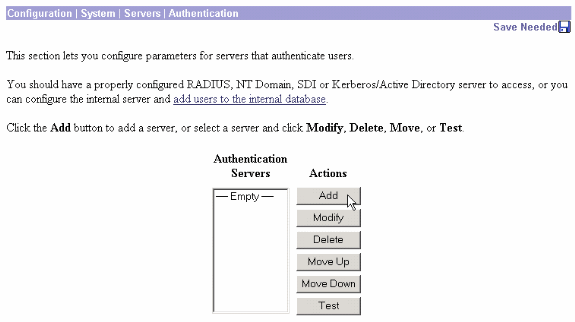

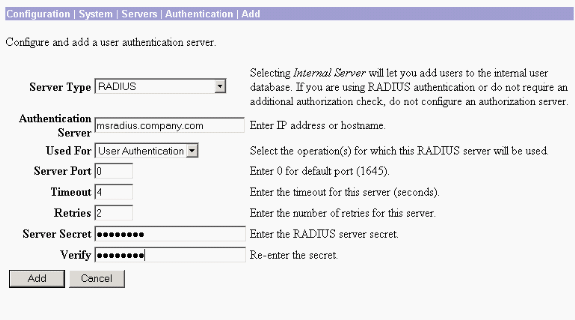

Verbind met de VPN Concentrator met uw Web Browser, en kies Configuratie > Systeem > Servers > Verificatie in het linkerframe menu.

-

Klik op Add en configureer deze instellingen.

-

Servertype = RADIUS

-

Verificatieserver = IP-adres of hostnaam van uw RADIUS-server (IAS)

-

Serverpoort = 0 (0=standaard=1645)

-

Server Secret = hetzelfde als in stap 8 in de sectie Configureren van de RADIUS-server

-

-

Klik op Add om de wijzigingen aan de actieve configuratie toe te voegen.

-

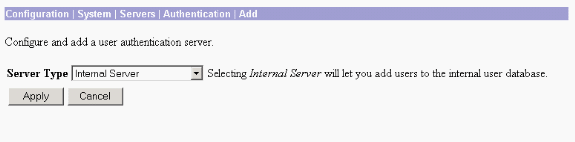

Klik op Add, kies Interne Server voor Servertype en klik op Toepassen.

U hebt dit later nodig om een IPsec-groep te configureren (u hebt alleen servertype nodig = interne server).

-

Configureer de VPN Concentrator voor PPTP-gebruikers of voor VPN-clientgebruikers.

-

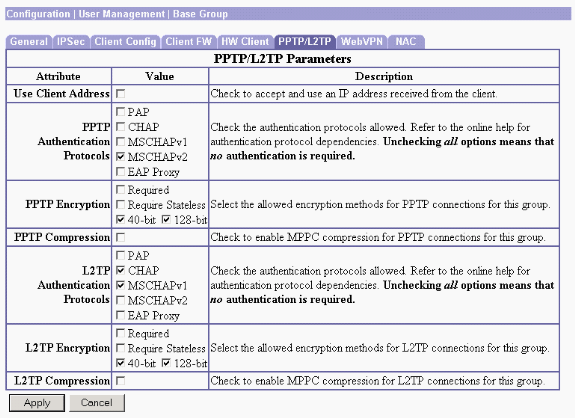

Kies Configuratie > Gebruikersbeheer > Basisgroep en klik op het tabblad PPTP/L2TP.

-

Kies MSCHAPv2 en schakel andere verificatieprotocollen uit in het gedeelte PPTP-verificatieprotocollen.

-

Klik onder aan de pagina op Toepassen om de wijzigingen toe te voegen aan de actieve configuratie.

Nu wanneer PPTP-gebruikers verbinding maken, worden ze geverifieerd door de RADIUS-server (IAS).

PPTP

Voltooi deze stappen om voor gebruikers te vormen PPTP.

-

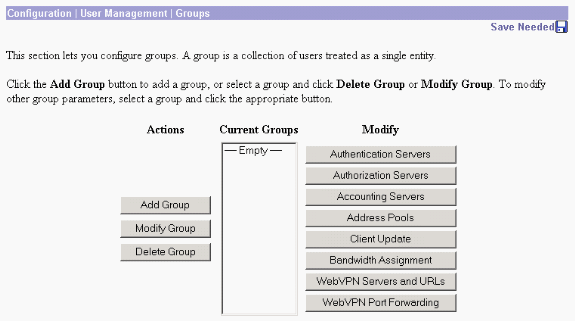

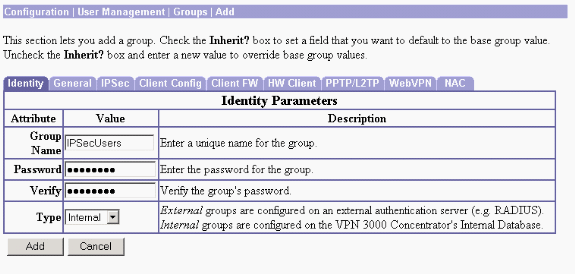

Kies Configuratie > Gebruikersbeheer > Groepen en klik op Toevoegen om een nieuwe groep toe te voegen.

-

Typ een groepsnaam (bijvoorbeeld IPsec-gebruikers) en een wachtwoord.

Dit wachtwoord wordt gebruikt als de vooraf gedeelde sleutel voor de tunnelonderhandeling.

-

Ga naar het tabblad IPSec en stel de verificatie in op RADIUS.

Hiermee kunnen IPsec-clients worden geverifieerd via de RADIUS-verificatieserver.

-

Klik op Add onder aan de pagina om de wijzigingen toe te voegen aan de actieve configuratie.

Wanneer IPsec-clients nu verbinding maken met de groep die u hebt geconfigureerd, worden ze geverifieerd door de RADIUS-server.

VPN-client

Voltooi deze stappen om voor VPN-clientgebruikers te configureren.

-

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

WebVPN-verificatie mislukt

Deze secties geven informatie die u kunt gebruiken om problemen met uw configuratie op te lossen.

-

Probleem: De WebVPN-gebruikers kunnen niet verifiëren tegen de RADIUS-server, maar kunnen wel met succes verifiëren met de lokale database van de VPN Concentrator. Ze ontvangen fouten zoals "Aanmelden mislukt" en dit bericht.

Oorzaak: Dit soort problemen doen zich vaak voor wanneer een andere database dan de interne database van de Concentrator wordt gebruikt. WebVPN-gebruikers raken de Base Group wanneer ze eerst verbinding maken met de Concentrator en moeten de standaard verificatiemethode gebruiken. Vaak wordt deze methode ingesteld op de interne database van de Concentrator en is het geen geconfigureerde RADIUS of andere server.

Oplossing: Wanneer een WebVPN gebruiker authenticeert, controleert de Concentrator de lijst van servers die bij Configuratie > Systeem > Servers > Verificatie worden bepaald en gebruikt de hoogste. Zorg ervoor dat u de server die u WebVPN-gebruikers wilt authenticeren met naar de bovenkant van deze lijst verplaatst. Als RADIUS bijvoorbeeld de verificatiemethode zou moeten zijn, moet u de RADIUS-server naar de bovenkant van de lijst verplaatsen om de verificatie naar deze server te duwen.

Opmerking: Enkel omdat WebVPN-gebruikers in eerste instantie de Base Group raken, betekent dit niet dat ze worden beperkt tot de Base Group. Extra WebVPN-groepen kunnen op de Concentrator worden geconfigureerd en gebruikers kunnen hieraan worden toegewezen door de RADIUS-server met de populatie van kenmerk 25 met OU=groupname . Raadpleeg Gebruikers vergrendelen in een VPN 3000 concentratorgroep met een RADIUS-server voor een gedetailleerdere uitleg.

Gebruikersverificatie mislukt voor Active Directory

In de Active Directory-server, op het tabblad Account van de Gebruikerseigenschappen van de falende gebruiker, kunt u dit selectievakje zien:

[x] Geen voorafgaande verificatie vereist

Als dit selectievakje niet is ingeschakeld, schakelt u dit in en probeert u het opnieuw te verifiëren met deze gebruiker.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

25-Feb-2002 |

Eerste vrijgave |

Feedback

Feedback