Autorisatie voor externe support configureren in ISE 3.4

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt beschreven hoe u Remote Support Authorization configureert op Cisco Identity Services Engine (ISE) 3.4 om toegang van Cisco Agents mogelijk te maken.

Voorwaarden

Vereisten

Cisco raadt je aan om basiskennis te hebben van Cisco ISE®.

Om de RADKit-service in te stellen, moet de ISE Primary Administration Node rechtstreeks of via een geconfigureerde proxy HTTPS-connectiviteit hebben met prod.radkit-cloud.cisco.com. Bovendien is een geldige CCO-account vereist.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE versie 3.4 patch 2

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

De functie voor autorisatie voor externe support maakt gebruik van de mogelijkheid Cisco RADkitom Cisco Specialists veilige, gecontroleerde externe toegang te bieden tot geselecteerde ISE-knooppunten in uw omgeving om probleemoplossing te stroomlijnen.

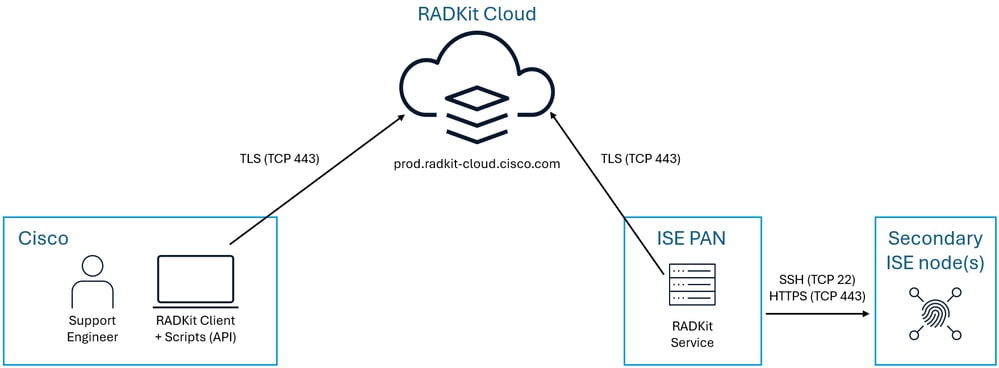

RADKit ISE Architecture - Overzicht

RADKit ISE Architecture - Overzicht

RADKit is goedgekeurd door CSDL. CSDL is een Cisco-proces dat software beoordeelt op beveiligingsrisico's, gegevensprivacy en naleving van licentieregels door derden. RADKit onderging een strenge veiligheidsbeoordeling: de kwaliteit van de code en de afhankelijkheden worden geanalyseerd tijdens het ontwikkelingsproces; onze diensten worden voortdurend gemonitord. Alle gegevens in rust of in transit worden beschermd door industriestandaard algoritmen (AES, RSA, SHA-2, ECDH…) en protocollen (2-weg geauthenticeerd TLS1.3, SSH) met door de industrie aanbevolen parameters.

RADKit faciliteert alleen gegevensoverdracht, maar er wordt niets verzameld of opgeslagen door RADKit in de RADKit Cloud. Het is gewoon een efficiënte manier voor u om gegevens te verzamelen en een veiligere manier om gegevens uit te wisselen met uw supporttechnicus dan het verzenden van e-mails of het handmatig uploaden naar een SR. De enige uitzondering op deze regel is het controlespoor dat we genereren voor uw beveiliging, dat eigendom is van u en dat uw systeem nooit verlaat.

RADKit Service instellen

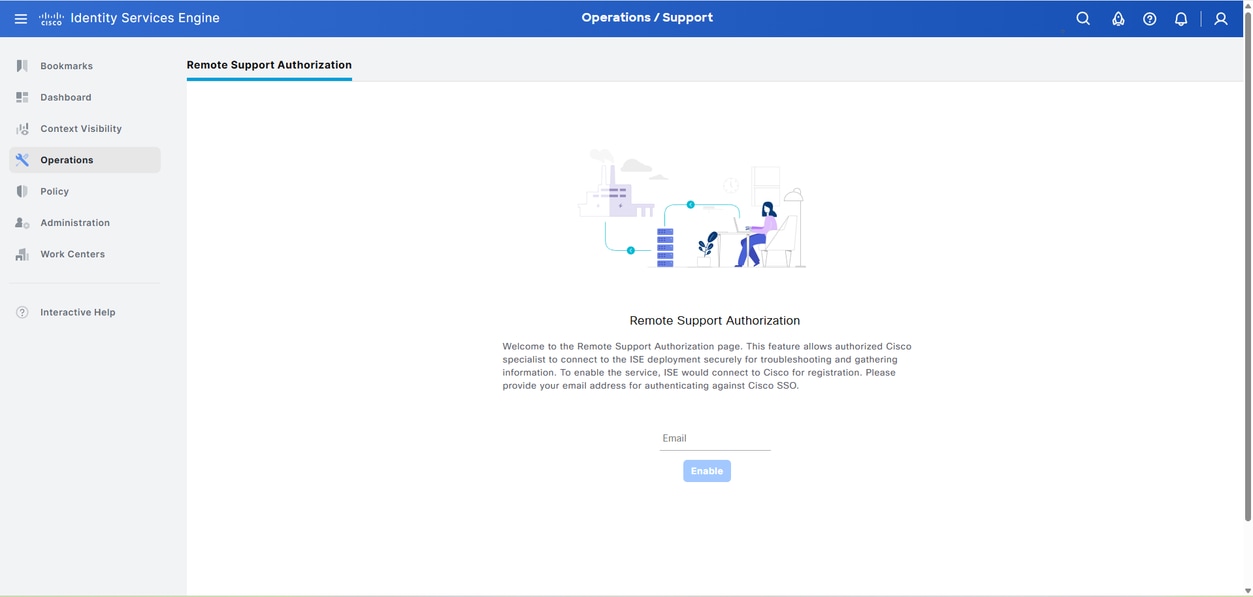

Navigeer naar Operations > Support > Remote Support AuthorizationEuropa. Voer het aan Cisco SSO gekoppelde e-mailadres in voor verificatie.

Eerste autorisatiepagina voor externe support waarvoor e-mailinvoer vereist is

Eerste autorisatiepagina voor externe support waarvoor e-mailinvoer vereist is

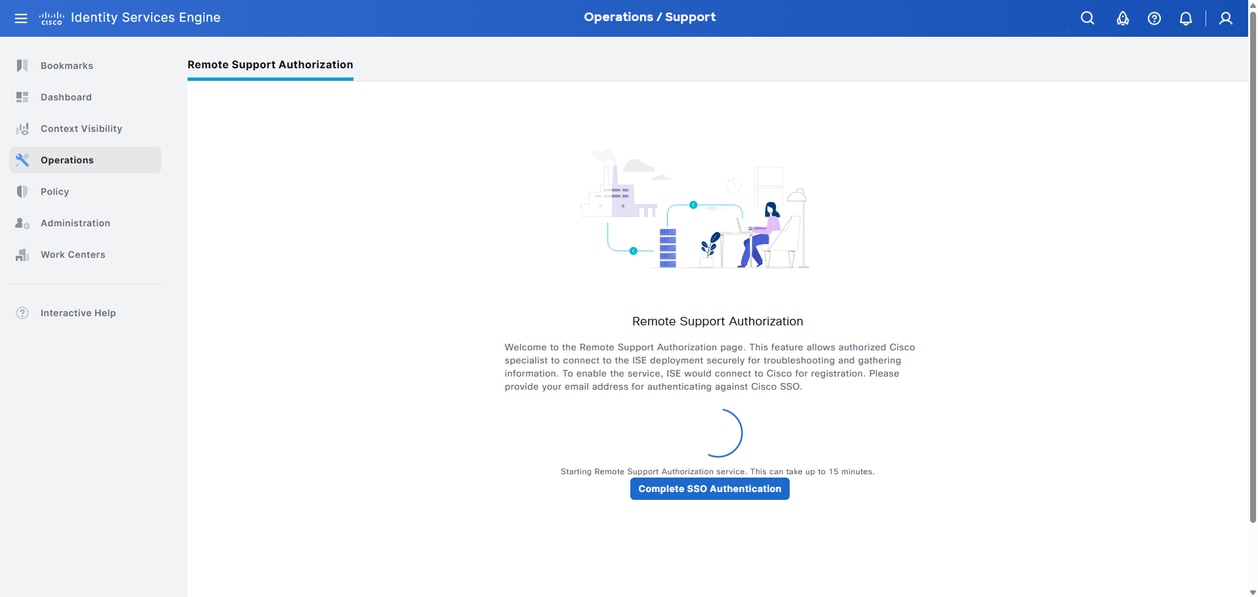

Nadat de autorisatieservice voor externe support is gestart, klikt u op Complete SSO Authentication.

Na het invoeren van e-mail wordt de knop Complete SSO Authentication weergegeven

Na het invoeren van e-mail wordt de knop Complete SSO Authentication weergegeven

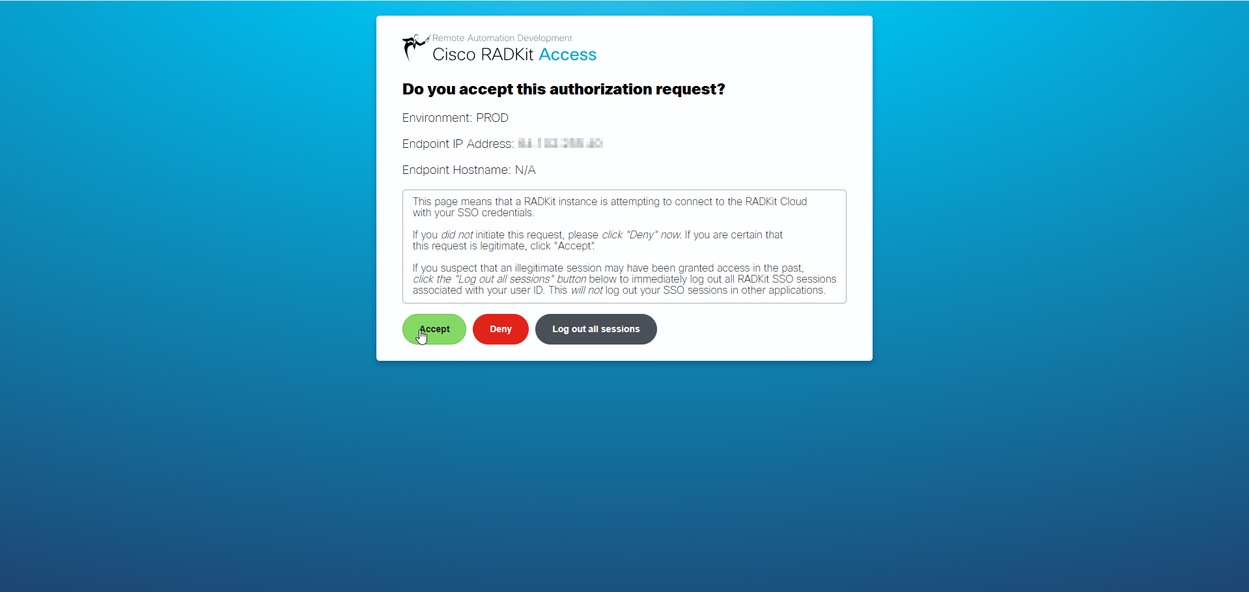

Klik Accept op het nieuw geopende venster om de autorisatie voor het Cisco RADkit Cloudprogramma te voltooien.

Verificatiepagina voor eenmalige aanmelding waar autorisatie is voltooid

Verificatiepagina voor eenmalige aanmelding waar autorisatie is voltooid

Autorisatie voor externe support configureren

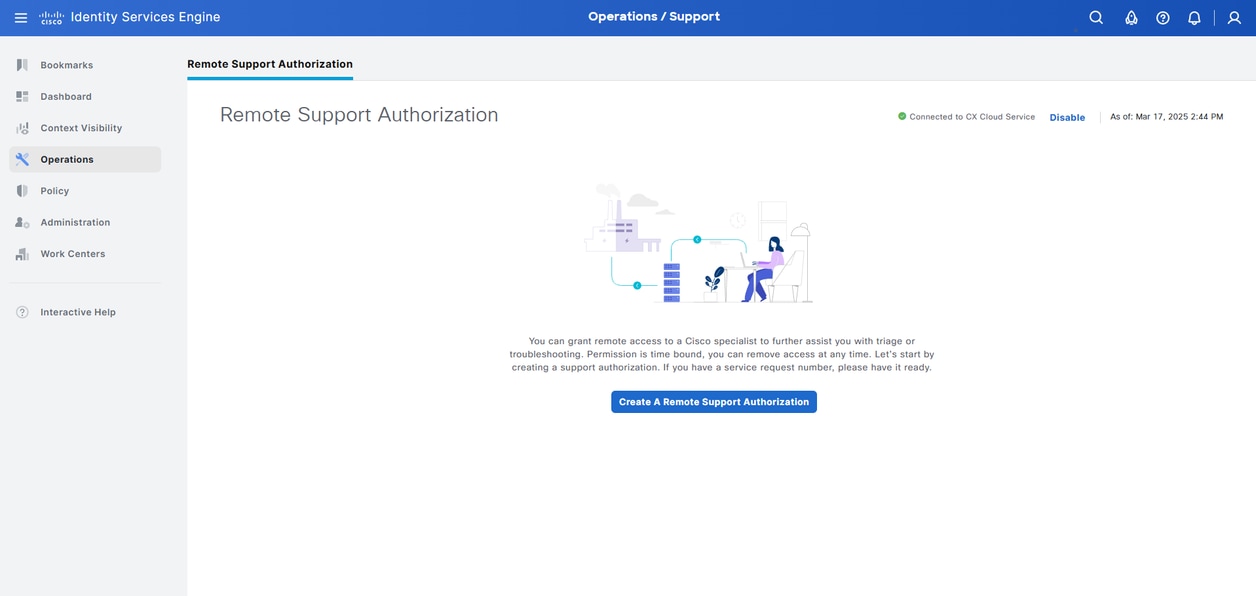

Klik hier Create A Remote Support Authorization om een sessie voor externe toegang te configureren.

Na verificatie wordt de optie voor het maken van een externe supportautorisatie weergegeven

Na verificatie wordt de optie voor het maken van een externe supportautorisatie weergegeven

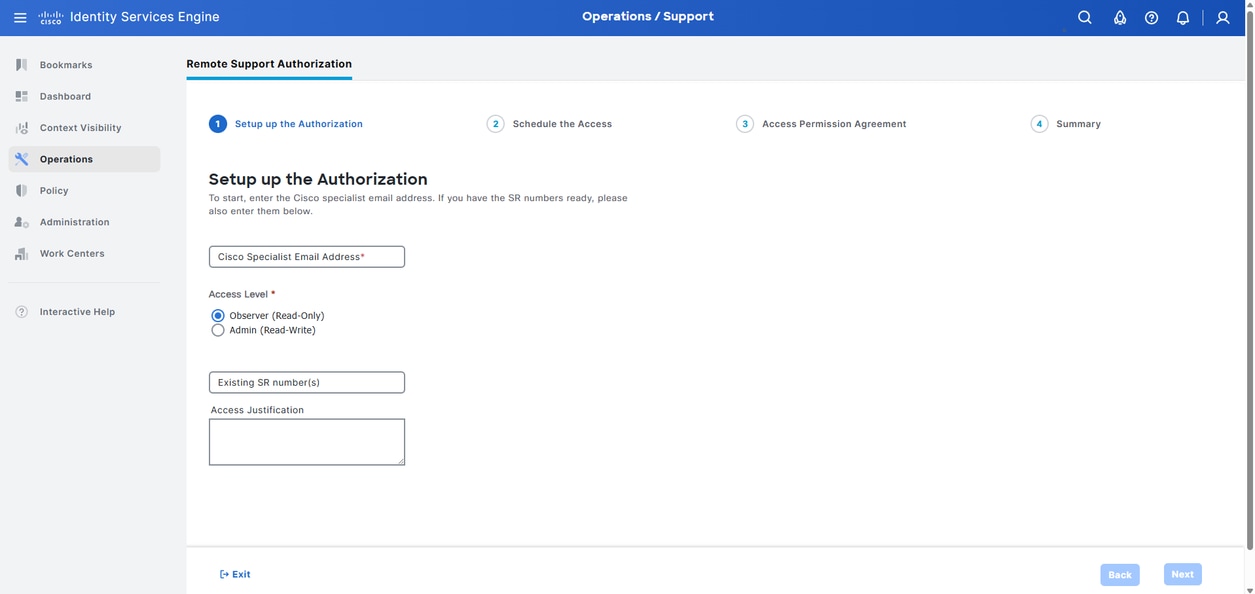

Voer het e-mailadres in van de Cisco Specialist waartoe u toegang wilt verlenen. Selecteer Observer (Read-Only) deze optie om alleen-lezen toegang te bieden tot de Cisco Specialist of Admin (Read-Write)om volledige lees-schrijftoegang te bieden tot de Cisco Specialist. Als deze toegang verband houdt met een bestaand TAC-serviceverzoek, kunt u het SR-nummer invoeren, evenals een andere rechtvaardiging voor de externe toegang. Klik Next na het invoeren van de vereiste informatie.

Opmerking: Door de SR-nummers te verstrekken, kan TAC de verzamelde logs automatisch uploaden zonder enige tussenkomst. Dit helpt ook bij het documenteren van de externe verbinding en opdrachten in de SR.

Eerste pagina van Machtiging maken

Eerste pagina van Machtiging maken

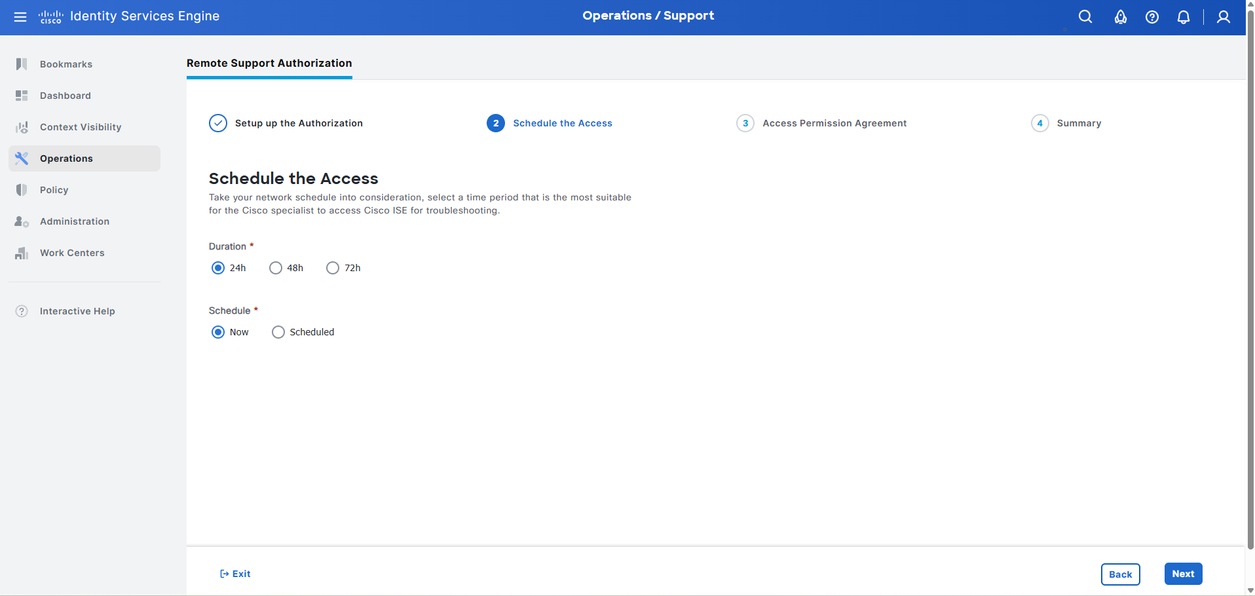

De duur en timing van de autorisatie op afstand plannen. Als u de toegang onmiddellijk wilt plannen, selecteert u Now. Om de toegang voor een latere datum of tijd te plannen, selecteert u Scheduled en stelt u de vereiste informatie in Start Date en Start Time. klikt u Next na het invoeren van de vereiste informatie.

Tweede pagina van Machtiging maken

Tweede pagina van Machtiging maken

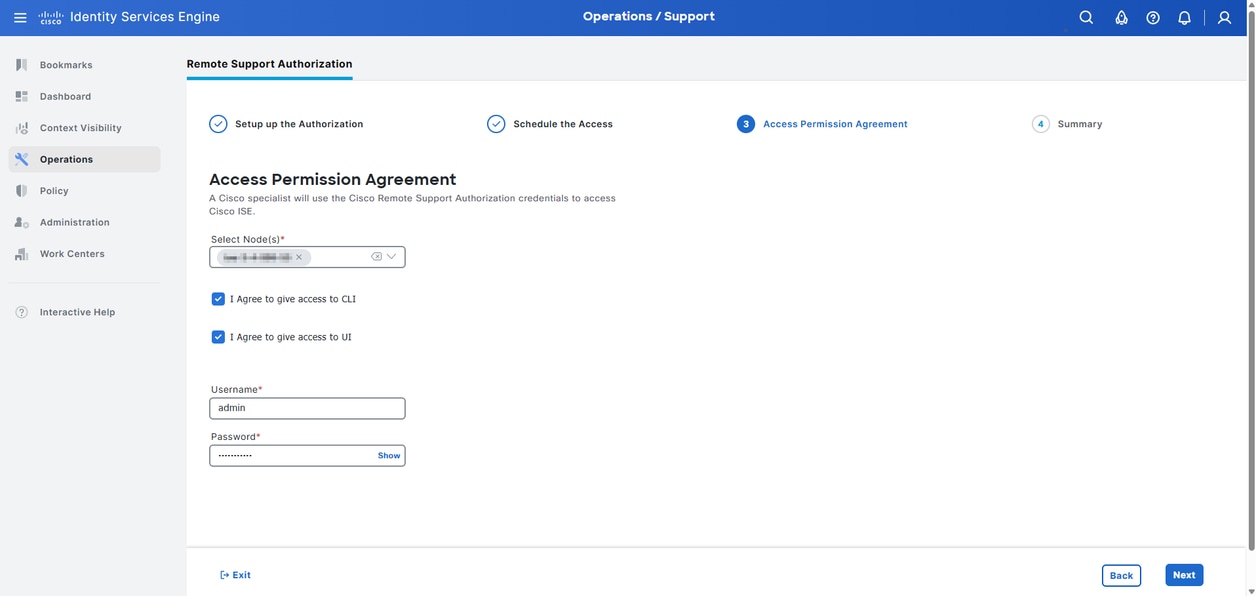

Selecteer elke ISE-node waartoe u toegang wilt geven. Als u externe CLI-toegang tot de knooppunten wilt inschakelen, selecteert u I Agree to give access to CLI. Om externe UI-toegang tot de knooppunten in te schakelen, I Agree to give access to UIselecteert u. Klik Next na het invoeren van de vereiste informatie.

Opmerking: als u UI-toegang wilt bieden, moet u een gebruikersnaam/wachtwoord voor de UI-beheerder configureren. Deze account wordt gebruikt om een nieuwe beheerdersgebruiker aan te maken die de Cisco-specialist gebruikt om in te loggen met het opgegeven toegangsniveau, zodat de ingevoerde account de vereiste machtigingen moet hebben om een nieuwe beheerdersaccount aan te maken. De referenties moeten voor een interne beheerdersgebruiker zijn, tenzij Active Directory is geconfigureerd als een UI-identiteitsbron, in welk geval AD-beheerdersreferenties ook kunnen worden gebruikt.

Derde pagina van Machtiging maken

Derde pagina van Machtiging maken

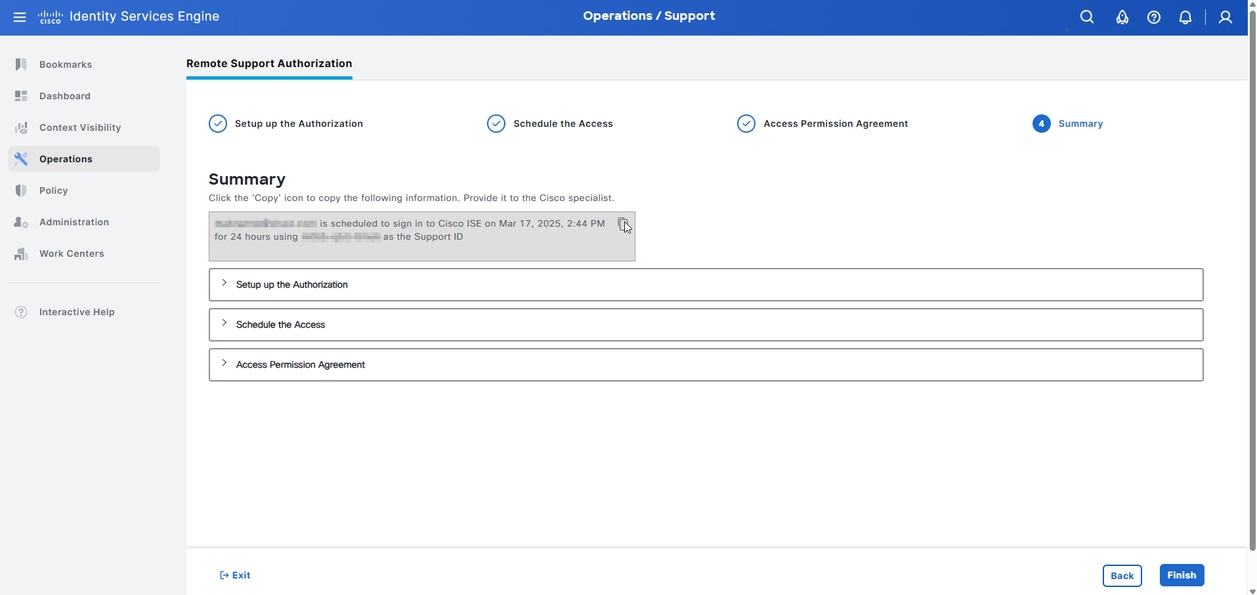

Klik op het kopieerpictogram om de autorisatiegegevens voor ondersteuning op afstand te kopiëren en geef deze door aan de Cisco Specialist. Klik Finish hierop om de machtiging voor externe toegang te voltooien.

Overzichtspagina van Machtiging maken

Overzichtspagina van Machtiging maken

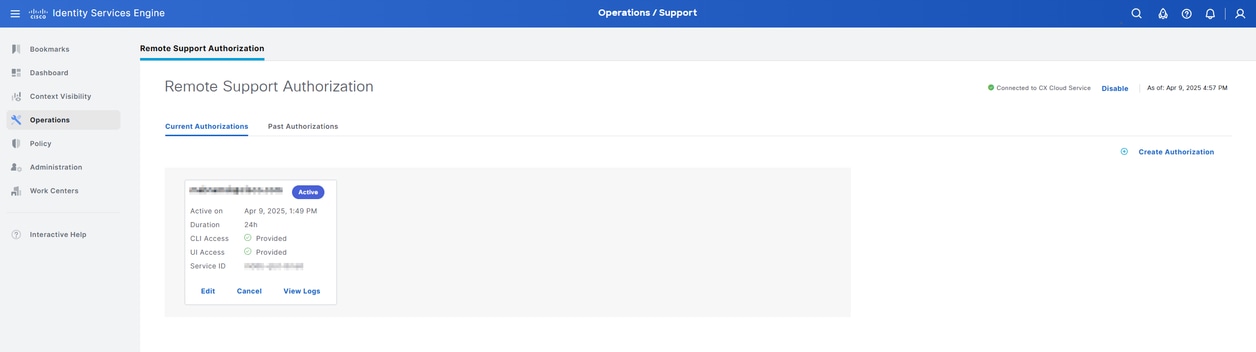

Verifiëren

U kunt alle momenteel actieve machtigingen voor ondersteuning op afstand controleren op het Current Authorizations tabblad. U kunt alle eerdere machtigingen voor ondersteuning op afstand bekijken op het Past Authorizations tabblad.

Actieve autorisaties controleren

Actieve autorisaties controleren

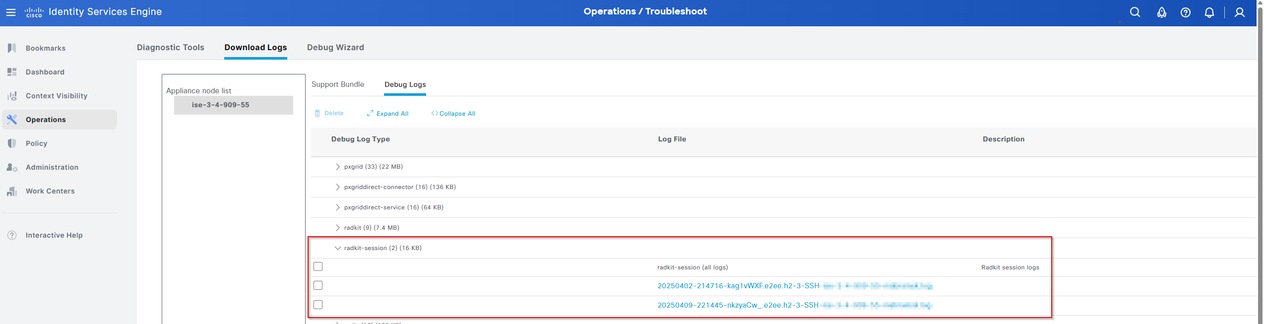

Als u de controlelogboeken van een CLI-sessie voor een node wilt bekijken, navigeert u naar Operations > Support > Troubleshoot > Download Logsen selecteert u de node waarvoor u de logs wilt downloaden en selecteert u Debug Logsvervolgens. Alle CLI-sessies zijn te vinden in de map radikit-sessie. Klik op de bestandsnaam om de audit logs te downloaden.

Opmerking: CLI-sessiebewaking moet per node worden uitgevoerd. Elke node heeft zijn eigen radiokitssessiemap met specifieke auditlogs voor de node.

CLI-controlelogs

CLI-controlelogs

Om UI audit logs te bekijken, kunt u de audit rapporten gebruiken in de ISE UI. Navigeer naar Operations > Reports > Audit > Administrator Logins om aanmeldingen van beheerders in de gebruikersinterface of CLI te bekijken. Navigeer naar Operations > Reports > Audit > Change Configuration Audit om alle wijzigingen te bekijken die door beheerders in de gebruikersinterface zijn aangebracht.

Opmerking: Cisco-specialisten die zich aanmelden bij de gebruikersinterface gebruiken de gebruikersnaam <user>-CustomerSupport waarbij <user> de gebruikersnaam is die is opgegeven in de machtiging voor externe ondersteuning. Cisco-specialisten die zich aanmelden bij de CLI gebruiken supadmin van de gebruikersnaam als ze toegang hebben tot Admin (lezen en schrijven) of klanten suppreadonly als ze toegang hebben tot Observer (alleen lezen).

Problemen oplossen

Om logboeken te bekijken op de container die begint tijdens het eerste installatieproces waarbij de e-mail wordt ingevoerd op de UI, moeten we het bestand ADE.log bekijken. Voer vanuit de CLI de opdracht show logging system ade/ADE.log tail in:

2025-05-20T14:21:07.670874-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status

2025-05-20T14:21:07.818398-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] docker_container_running failed,current status:

2025-05-20T14:21:07.821281-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Starting Remote Support Authorization Service...

2025-05-20T14:21:07.824667-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside setup_radkit

2025-05-20T14:21:07.828862-05:00 ise-3-4-909-55 ADEOSShell[594468]: ADEAUDIT 2061, type=USER, name=RADKIT status, username=system, cause=Remote Support Authorization Service started., adminipaddress=10.201.229.55, interface=CLI, detail=Remote Support Authorization Service started.

2025-05-20T14:21:07.829439-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_container_exists

2025-05-20T14:21:07.877488-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_image_exists

2025-05-20T14:21:08.057775-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Image exist with ID = d6a7d3665e920f00ca484d4f0060c9f3e76ec416c7dda7ff7fc81a60be97537a

2025-05-20T14:21:08.060665-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image exists

2025-05-20T14:21:08.063583-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image ise-radkit-service is already loaded.

2025-05-20T14:21:08.066214-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Setting up radkitISE controleert de container om te controleren of deze actief is en of de RADKit-toepassing gereed is voordat de Remote Authorization Service wordt gemarkeerd als gestart.

2025-05-20T14:21:24.477946-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:24.800804-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:24.804531-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 1

2025-05-20T14:21:27.859691-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:28.024853-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:28.028121-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 2

2025-05-20T14:21:31.079596-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:31.232927-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:31.236149-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 3

2025-05-20T14:21:34.287758-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:34.426699-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:34.429983-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 4

2025-05-20T14:21:37.486192-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

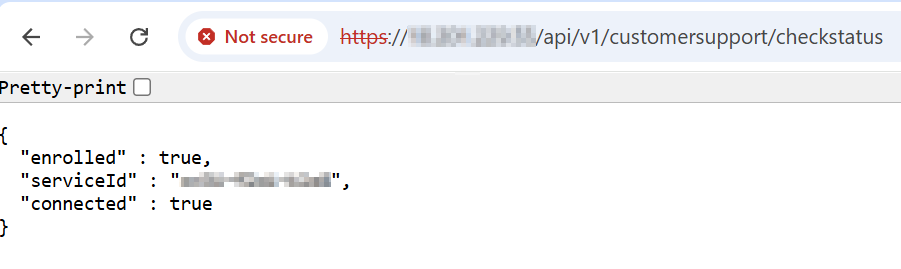

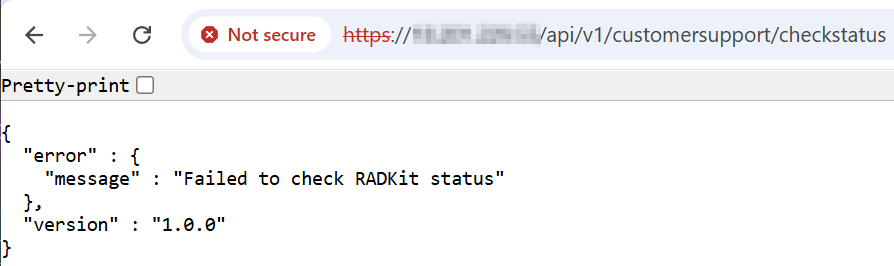

2025-05-20T14:21:37.621712-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Remote Support Authorization Service started.U kunt ook de status van de RADKit-service controleren met behulp van de API-oproep https://<ISE_PPAN>/api/v1/customer support/checkstatus.

Uitvoer wanneer de RadKit-service wordt uitgevoerd

Uitvoer wanneer de RadKit-service wordt uitgevoerd

Uitvoer wanneer de RadKit-service niet wordt uitgevoerd

Uitvoer wanneer de RadKit-service niet wordt uitgevoerd

Als u de logbestanden van de RADKit-service wilt bekijken zodra de autorisatieservice voor externe support is gestart, voert u de opdracht logboekregistratie weergeven op radkit/service/service.log in. Wanneer de service voor het eerst wordt gestart, wordt een aantal basisinstellingen gedaan met de RADKit-toepassing.

2025-05-20T19:21:31.730Z INFO | internal | MainThread [] RADKit Service [version='1.6.12']

2025-05-20T19:21:31.731Z INFO | internal | MainThread [] STDIN is not a terminal; assuming --headless

2025-05-20T19:21:31.732Z INFO | internal | MainThread [] This RADKit release does not expire

2025-05-20T19:21:34.101Z INFO | internal | MainThread radkit_service.database.service_db [DB] Creating new database file. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.102Z INFO | internal | MainThread radkit_service.database.service_db [DB] Storing DB encryption key in credentials backend. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.104Z INFO | internal | MainThread radkit_service.database.service_db [DB] Opening database. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.105Z INFO | internal | MainThread radkit_service.backup [SYSTEM] Ensuring backup directory [backup_dir_path='/radkit/service/backups/20250520-192134_1.6.12'] De RADKit-service die beschikbaar is voor verbindingen wordt gemaakt.

2025-05-20T19:22:25.284Z INFO | radkit_control/superadmin/184f89f8 | MainThread radkit_service.service [SYSTEM] Creating service

2025-05-20T19:22:25.655Z INFO | radkit_control/superadmin/184f89f8 | MainThread Service(0x7F92596171D0) [AUDIT,SYSTEM] Starting RADKit Service [serial='xv3i-f2xi-kls6' log_dir=PosixPath('/radkit/logs/service')]

2025-05-20T19:22:25.664Z INFO | radkit_control/superadmin/184f89f8 | MainThread SingleWebSocketForwarderClient(0x7F925BCE3390) [] Connecting to forwarder [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-3/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-3/websocket/']

2025-05-20T19:22:25.679Z INFO | radkit_control/superadmin/c5f2549f | MainThread radkit_service.webserver.middlewares.logging [AUDIT,FASTAPI] API call request [request_id='591020e2-cb1d-4406-8b95-d2f5dbcd5a04' url='/api/v1/auth/logout' request_method='POST' event_target='::1' event_target_port=8081 app_identifier='RADKit Service' protocol='https' source_location='radkit_control' event_source='::1' event_source_port=48122 peer_identity='superadmin']Wanneer u een externe supportmachtiging toevoegt aan de GUI, wordt de Cisco Specialist gemaakt als een externe gebruiker.

2025-05-20T19:24:10.599Z INFO | radkit_control/superadmin/5d496186 | MainThread DBOperationsAPI(0x7F9259646390) [AUDIT,DB] Creating remote user [username='mabramsk@cisco.com']

2025-05-20T19:24:10.600Z INFO | radkit_control/superadmin/5d496186 | MainThread radkit_service.webserver.fastapi_endpoints.dependencies [AUDIT,FASTAPI] API call success [request_id='eb8879fd-3c0c-45d7-9733-6b7fcdc9f1aa' effects='Created a new remote user' username='mabramsk@cisco.com' labels=[(1, 'mabramsk-7a7675cc')]]Wanneer de Cisco Specialist verbinding maakt met de service en toegang krijgt tot een ISE-node, wordt dit weergegeven in deze logs.

2025-05-20T19:26:02.766Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:03.033Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [AUDIT,RPC] user requested Capabilities

2025-05-20T19:26:03.117Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [RPC] finished handling capabilities request

2025-05-20T19:26:03.121Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.863Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR | MainThread EncryptedRPCServerTransportRequest(0x7F92598C3410) [RPC] New incoming end-to-end encrypted request. [tls_version='TLSv1.3' rpc_name='h2']

2025-05-20T19:26:04.864Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee | MainThread H2MultiplexingRPCServerTransport(0x7F925A1B9550) [RPC] New incoming H2 multiplexed request.

2025-05-20T19:26:04.869Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.879Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [AUDIT,RPC] user requested inventory

2025-05-20T19:26:04.882Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [RPC] finished handling basic inventory request

2025-05-20T19:26:04.885Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.083Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.090Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] interactive terminal request [device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c') device_name='ise']

2025-05-20T19:26:26.146Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread SSHPTYStream.create [] connected to device over SSH [device='ise']

2025-05-20T19:26:26.198Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread radkit_service.session_log [] Session log initialized [filepath='/radkit/session_logs/service/20250520-192626-cjZPy-yR.e2ee.h2-3-SSH-ise.log']

2025-05-20T19:26:43.932Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] device request finished [device_name='ise' device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c')]

2025-05-20T19:26:43.935Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']Zodra de autorisatie op afstand is verlopen of is verwijderd, wordt de externe gebruiker verwijderd uit de RADKit-service.

2025-05-20T19:26:55.195Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] Deleting remote user [router='remote-users' username='mabramsk@cisco.com']

2025-05-20T19:26:55.196Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] API call success [router='remote-users' effects='Deleted remote user' username='mabramsk@cisco.com']Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

13-Nov-2025

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Max Abramskytechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback