L2TP-multihop configureren om meerdere hop van de NAS naar de LNS uit te voeren

Inhoud

Inleiding

Multihop Virtual Private Dialup Network (VPDN) stelt u in staat verschillende hop te configureren via de L2TP-toegangsconcentrator (LAC) naar de L2TP-netwerkserver (LNS). Een maximum van vier hop wordt ondersteund. De tunnel wordt beëindigd in elke hop (LNS) en opnieuw geïnitieerd naar de volgende hopbestemming. Dit proces maakt tunnelomschakeling mogelijk. Multihopping kan tussen ISPs worden gebruikt om een wholesale Access Virtual Private Network (VPN)-service te bieden.

Zowel Layer 2 Forwarding (L2F) als Layer 2 Tunnel Protocol (L2TP) worden in dit scenario ondersteund. Aangezien L2TP echter de industriestandaard wordt, richt dit document zich op L2TP.

Voorwaarden

Conventies

Zie de Cisco Technical Tips Convention voor meer informatie over documentconventies.

Vereisten

Er zijn geen specifieke voorwaarden van toepassing op dit document.

Raadpleeg voor een verklaring van het VPDN-proces het begrip VPDN.

Gebruikte componenten

De informatie in dit document is gebaseerd op de onderstaande software- en hardwareversies.

-

Cisco IOS®-softwarereleases 12.3(6)

-

L2TP-toegangscentrator (LAC): Cisco AS5400 access server

-

L2TP-netwerkservers (LNS): Cisco 7200 routers

De informatie in dit document is gebaseerd op apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als u in een levend netwerk werkt, zorg er dan voor dat u de potentiële impact van om het even welke opdracht begrijpt alvorens het te gebruiken.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

N.B.: Als u aanvullende informatie wilt vinden over de opdrachten in dit document, gebruikt u het Opdrachtplanningprogramma (alleen geregistreerd klanten).

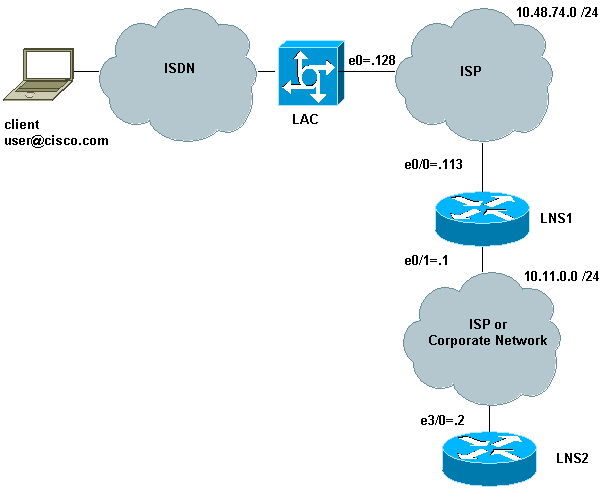

Netwerkdiagram

Dit document gebruikt de netwerkinstellingen die in het onderstaande schema zijn weergegeven.

In deze instelling:

-

De client gebruikt ISDN om de LAC in te schakelen (het kan bijvoorbeeld DSL gebruiken in plaats daarvan).

-

LAC gebruikt een E1 primaire interface (PRI) om oproepen te accepteren.

-

Er is al geen tunnel open tussen de L2TP-apparaten.

-

De tunnel en de zitting opstelling zijn gebaseerd op de domeinnaam. Er is geen AAA-server voor authenticatie of autorisatie.

-

Het gebruikt twee LNS's.

Het proces is als volgt:

-

De klant komt naar de LAC. De cliënt en de LAC onderhandelen over de LCP-opties. De authenticatiefase wordt uitgevoerd en de LAC krijgt de gebruikersnaam (user@cisco.com) en het wachtwoord. Gebaseerd op de domeinnaam (cisco.com in ons voorbeeld) opent het een tunnel gevolgd door een sessie aan LNS1.

-

Zodra de L2TP-sessie wordt geopend tussen de LAC en de LNS1, krijgt LNS1 de LCP-opties die zijn overeengekomen tussen de LAC en de client, samen met de gebruikersnaam en het wachtwoord (user@cisco.com, wachtwoord).

-

LNS1 heeft een VPDN-groep met hetzelfde domein (cisco.com) in zijn configuratie. Het opent een tunnel en een sessie voor LNS2. Als het niet zo een configuratie heeft, beëindigt het de PPP sessie door de client voor het eerst te authentiseren, over het IP-adres te onderhandelen en de route te installeren.

-

Nadat de L2TP-sessie is geopend tussen LNS1 en LNS2, krijgt LNS2 de LCP-opties die zijn overeengekomen tussen de LAC en de client, samen met de gebruiker en het wachtwoord (user@cisco.com, wachtwoord). Het authentiek van de gebruiker, onderhandelt IPCP en installeert de route.

Configuraties

Dit document maakt gebruik van de onderstaande configuraties. Hier wordt het minimale aantal opdrachten gebruikt. LAC zal bijvoorbeeld geen sessie beëindigen, dus is er geen noodzaak om een IP-adres te configureren in de interface Dialer1 of Group-async1. LNS1 zal geen PPP-sessie beëindigen, zodat er geen IP-adres onder Virtual-sjabloon1 is.

| LAC |

|---|

version 12.3 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname LAC ! boot-start-marker no boot startup-test boot-end-marker ! enable password 7 02050D480809 ! ! ! resource-pool disable spe default-firmware spe-firmware-2 no aaa new-model ip subnet-zero no ip domain lookup ! ip cef ! -- Enables VPDN. vpdn enable ! -- VPDN tunnel authorization is based first on the domain name ! -- (the default is DNIS). ! vpdn search-order domain ! ! -- The LAC opens an L2TP tunnel and session to 10.48.74.113 (LNS1) ! -- using the password LACLNS1 for users whose domain-name is cisco.com. vpdn-group 1 request-dialin protocol l2tp domain cisco.com initiate-to ip 10.48.74.113 l2tp tunnel password LACLNS1 ! isdn switch-type primary-net5 ! ! no voice hpi capture buffer no voice hpi capture destination ! ! controller E1 7/0 pri-group timeslots 1-31 ! interface FastEthernet0/0 ip address 10.48.74.128 255.255.255.0 duplex auto speed auto ! interface Serial7/0:15 no ip address encapsulation ppp dialer rotary-group 1 isdn switch-type primary-net5 ! interface Group-Async1 no ip address encapsulation ppp async mode interactive ppp authentication chap callin group-range 1/00 3/107 ! interface Dialer1 no ip address encapsulation ppp ppp authentication chap callin ! ip classless no ip http server ! ! voice-port 7/0:D ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 line 1/00 1/107 modem InOut transport input all line 3/00 3/107 modem InOut transport input all ! scheduler allocate 10000 400 ! end |

| LNS1 |

|---|

version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname LNS1 ! boot-start-marker boot-end-marker ! enable password cisco ! clock timezone CET 1 no aaa new-model ip subnet-zero ip cef ! ! no ip domain lookup ! ! -- Enables VPDN. vpdn enable ! -- Enables VPDN multihop. vpdn multihop ! !-- LNS1 accepts L2TP tunnel/session from the router named LAC. !-- The password LACLNS1 is used between LAC and LNS1 for authentication. !-- The virtual-template 1 is used for the PPP phase. vpdn-group FromLAC accept-dialin protocol l2tp virtual-template 1 terminate-from hostname LAC l2tp tunnel password 0 LACLNS1 ! ! -- The LNS1 opens a L2TP tunnel and session to 10.11.0.2 (LNS2) ! -- using the password LNS1LNS2 for users whose domain-name is cisco.com. vpdn-group TowardsLNS2 request-dialin protocol l2tp domain cisco.com initiate-to ip 10.11.0.2 l2tp tunnel password 0 LNS1LNS2 ! ! interface Ethernet0/0 ip address 10.48.74.113 255.255.255.0 no ip proxy-arp half-duplex ! interface Ethernet0/1 ip address 10.11.0.1 255.255.255.0 half-duplex ! interface Virtual-Template1 no ip address ppp authentication chap callin ! no ip http server ip classless ! ! dial-peer cor custom ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 exec-timeout 0 0 password ww login ! ntp clock-period 17208915 ntp server 10.48.75.134 ! ! end |

| LNS2 |

|---|

version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname LNS2 ! boot-start-marker boot-end-marker ! enable password cisco ! username user@cisco.com password 0 cisco no aaa new-model ip subnet-zero ! ! ip cef ! !-- Enables VPDN. vpdn enable ! !-- LNS2 accepts L2TP tunnel/session from the router named LNS1. !-- The password LNS1LNS2 is used between LNS1 and LNS2 for authentication. !-- The virtual-template 1 is used for the PPP phase. vpdn-group FromLNS1 ! Default L2TP VPDN group accept-dialin protocol l2tp virtual-template 1 l2tp tunnel password 0 LNS1LNS2 ! ! interface Loopback0 ip address 192.168.1.1 255.255.255.0 ! interface Ethernet3/0 ip address 10.11.0.2 255.255.255.0 duplex half ! interface Virtual-Template1 ip unnumbered Loopback0 peer default ip address pool VpdnUsers ppp authentication chap callin ! ip local pool VpdnUsers 192.168.1.2 192.168.1.254 ip classless no ip http server ! ! line con 0 exec-timeout 0 0 transport preferred all transport output all stopbits 1 line aux 0 transport preferred all transport output all stopbits 1 line vty 0 4 login transport preferred all transport input all transport output all ! ! ! end |

Verifiëren

Deze sectie verschaft informatie die u kunt gebruiken om te bevestigen dat uw configuratie correct werkt.

Bepaalde opdrachten met show worden ondersteund door de tool Output Interpreter (alleen voor geregistreerde klanten). Hiermee kunt u een analyse van de output van opdrachten met show genereren.

-

vpdn - Hiermee geeft u informatie weer over actieve L2TP- of L2F-protocoltunnels en berichtenherkenners in een VPDN.

-

de details van de gebruiker van de beller tonen - de informatie over de beller weergeven.

De uitvoer van deze opdrachten op de LAC, LNS1 en LNS2 wordt hier weergegeven:

LAC#show vpdn L2TP Tunnel and Session Information Total tunnels 1 sessions 1 LocID RemID Remote Name State Remote Address Port Sessions VPDN Group 18693 28416 LNS1 est 10.48.74.113 1701 1 1 LocID RemID TunID Intf Username State Last Chg Uniq ID 19 21 18693 Se7/0:3 user@cisco.com est 00:02:04 28 %No active L2F tunnels %No active PPTP tunnels LAC#

We zien dat LNS1 twee tunnels heeft met elk één sessie.

LNS1#show vpdn L2TP Tunnel and Session Information Total tunnels 2 sessions 2 LocID RemID Remote Name State Remote Address Port Sessions VPDN Group 28416 18693 LAC est 10.48.74.128 1701 1 FromLAC LocID RemID TunID Intf Username State Last Chg Uniq ID 21 19 28416 SSS Circuit user@cisco.com est 00:02:25 13 LocID RemID Remote Name State Remote Address Port Sessions VPDN Group 30255 35837 LNS2 est 10.11.0.2 1701 1 TowardsLNS2 LocID RemID TunID Intf Username State Last Chg Uniq ID 22 9 30255 SSS Circuit user@cisco.com est 00:02:25 13 %No active L2F tunnels %No active PPTP tunnels LNS1#

LNS2#show vpdn

L2TP Tunnel and Session Information Total tunnels 1 sessions 1

LocID RemID Remote Name State Remote Address Port Sessions VPDN Group

35837 30255 LNS1 est 10.11.0.1 1701 1 FromLNS1

LocID RemID TunID Intf Username State Last Chg Uniq ID

9 22 35837 Vi2.1 user@cisco.com est 00:03:22 8

%No active L2F tunnels

%No active PPTP tunnels

LNS2#

LNS2#show caller user user@cisco.com detail

User: user@cisco.com, line Vi2.1, service PPPoVPDN

Connected for 00:03:33, Idle for 00:00:58

Timeouts: Limit Remaining Timer Type

- - -

PPP: LCP Open, CHAP (<-), IPCP

LCP: -> peer, AuthProto, MagicNumber

<- peer, MagicNumber, EndpointDisc

NCP: Open IPCP

IPCP: <- peer, Address

-> peer, Address

IP: Local 192.168.1.1, remote 192.168.1.2

Counts: 56 packets input, 2562 bytes

57 packets output, 2570 bytes

LNS2#

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Opdrachten voor troubleshooting

Bepaalde opdrachten met show worden ondersteund door de tool Output Interpreter (alleen voor geregistreerde klanten). Hiermee kunt u een analyse van de output van opdrachten met show genereren.

Opmerking: Voordat u debug-opdrachten afgeeft, raadpleegt u Belangrijke informatie over debug-opdrachten.

Opdrachten voor probleemoplossing op de LAC

-

debug ISDN Q931 - Informatie over installatie bij oproepen en verwijdering van ISDN-netwerkverbindingen (Layer 3) tussen de lokale router (gebruikerszijde) en het netwerk.

-

debug VPDN-gebeurtenis - Hiermee worden L2TP-fouten en -gebeurtenissen weergegeven die deel uitmaken van de normale tunnelinstelling of -afsluiten voor VPDN’s.

-

debug VPDN-fout - Problemen oplossen bij Layer 2 Tunnel Protocol, versie 3 (L2TPv3) en de omliggende Layer 2-tunneling-infrastructuur.

-

debug vpdn l2x-gebeurtenissen - Hier worden gebeurtenissen weergegeven die voortvloeien uit protocol-specifieke voorwaarden.

-

VPDN l2x-fouten - Hiermee worden fouten weergegeven die voorkomen in protocol-specifieke omstandigheden.

-

debug ppp onderhandeling - displays als een client PPP-onderhandeling doorgeeft. U kunt zien welke opties (bijvoorbeeld callback of MLP) en welke protocollen (zoals IP en IPX) worden onderhandeld.

Opdrachten voor probleemoplossing op de LNS1

-

debug van VPN-gebeurtenis

-

fout vpdn debug

-

debug van VPN l2x-gebeurtenis

-

VPN l2x-erro

-

debug van PPP-onderhandeling

-

bug van sjabloon fout - hiermee wordt informatie over klonen weergegeven voor een virtuele toegangsinterface vanaf het moment dat de sjabloon is gekloond van een virtuele sjabloon tot het moment dat de virtuele toegangsinterface afloopt wanneer de oproep stopt.

-

debug-gebeurtenis - hiermee wordt informatie over het klonen weergegeven voor een virtuele toegangsinterface vanaf het moment dat de sjabloon van een virtuele sjabloon wordt gekloond tot het moment dat de virtuele toegangsinterface afloopt wanneer de oproep stopt.

Opdrachten voor probleemoplossing op de LNS2

Hetzelfde als voor LNS1, maar met één extra opdracht:

-

debug ip peer - Hiermee wordt adresactiviteit weergegeven en bevat het extra uitvoer wanneer groepen poolen worden gedefinieerd.

Debug Uitvoer - LAC

De debug uitvoer op de LAC is als volgt:

LAC#

*Apr 23 08:55:23.579: ISDN Se7/0:15 Q931: RX <- SETUP pd = 8 callref = 0x256F

Sending Complete

Bearer Capability i = 0x8890

Standard = CCITT

Transer Capability = Unrestricted Digital

Transfer Mode = Circuit

Transfer Rate = 64 kbit/s

Channel ID i = 0xA18384

Preferred, Channel 4

Calling Party Number i = 0xA1, '8101'

Plan:ISDN, Type:National

Called Party Number i = 0x81, '7070'

Plan:ISDN, Type:Unknown

Locking Shift to Codeset 6

Codeset 6 IE 0x28 i = 'TAC BRI 8101'

*Apr 23 08:55:23.583: ISDN Se7/0:15 Q931: TX -> CALL_PROC pd = 8 callref = 0xA56F

Channel ID i = 0xA98384

Exclusive, Channel 4

*Apr 23 08:55:23.583: ISDN Se7/0:15 Q931: TX -> CONNECT pd = 8 callref = 0xA56F

Channel ID i = 0xA98384

Exclusive, Channel 4

*Apr 23 08:55:23.583: Se7/0:3 PPP: Using dialer call direction

*Apr 23 08:55:23.583: Se7/0:3 PPP: Treating connection as a callin

*Apr 23 08:55:23.583: Se7/0:3 PPP: Phase is ESTABLISHING, Passive Open

*Apr 23 08:55:23.583: Se7/0:3 LCP: State is Listen

*Apr 23 08:55:23.607: ISDN Se7/0:15 Q931: RX <- CONNECT_ACK pd = 8

callref = 0x256F

*Apr 23 08:55:23.695: Se7/0:3 LCP: I CONFREQ [Listen] id 180 len 31

*Apr 23 08:55:23.695: Se7/0:3 LCP: MagicNumber 0x9028FFED (0x05069028FFED)

*Apr 23 08:55:23.695: Se7/0:3 LCP: MRRU 1524 (0x110405F4)

*Apr 23 08:55:23.695: Se7/0:3 LCP: EndpointDisc 1 user@cisco.com

*Apr 23 08:55:23.695: Se7/0:3 LCP: (0x1311017573657240636973636F2E636F)

*Apr 23 08:55:23.695: Se7/0:3 LCP: (0x6D)

*Apr 23 08:55:23.695: Se7/0:3 LCP: O CONFREQ [Listen] id 1 len 15

*Apr 23 08:55:23.695: Se7/0:3 LCP: AuthProto CHAP (0x0305C22305)

*Apr 23 08:55:23.695: Se7/0:3 LCP: MagicNumber 0x050E44FB (0x0506050E44FB)

*Apr 23 08:55:23.695: Se7/0:3 LCP: O CONFREJ [Listen] id 180 len 8

*Apr 23 08:55:23.695: Se7/0:3 LCP: MRRU 1524 (0x110405F4)

*Apr 23 08:55:23.727: Se7/0:3 LCP: I CONFACK [REQsent] id 1 len 15

*Apr 23 08:55:23.727: Se7/0:3 LCP: AuthProto CHAP (0x0305C22305)

*Apr 23 08:55:23.727: Se7/0:3 LCP: MagicNumber 0x050E44FB (0x0506050E44FB)

*Apr 23 08:55:23.751: Se7/0:3 LCP: I CONFREQ [ACKrcvd] id 181 len 27

*Apr 23 08:55:23.751: Se7/0:3 LCP: MagicNumber 0x9028FFED (0x05069028FFED)

*Apr 23 08:55:23.751: Se7/0:3 LCP: EndpointDisc 1 user@cisco.com

*Apr 23 08:55:23.751: Se7/0:3 LCP: (0x1311017573657240636973636F2E636F)

*Apr 23 08:55:23.751: Se7/0:3 LCP: (0x6D)

*Apr 23 08:55:23.751: Se7/0:3 LCP: O CONFACK [ACKrcvd] id 181 len 27

*Apr 23 08:55:23.751: Se7/0:3 LCP: MagicNumber 0x9028FFED (0x05069028FFED)

*Apr 23 08:55:23.751: Se7/0:3 LCP: EndpointDisc 1 user@cisco.com

*Apr 23 08:55:23.751: Se7/0:3 LCP: (0x1311017573657240636973636F2E636F)

*Apr 23 08:55:23.751: Se7/0:3 LCP: (0x6D)

*Apr 23 08:55:23.751: Se7/0:3 LCP: State is Open

*Apr 23 08:55:23.751: Se7/0:3 PPP: Phase is AUTHENTICATING, by this end

*Apr 23 08:55:23.751: Se7/0:3 CHAP: O CHALLENGE id 1 len 24 from "LAC"

*Apr 23 08:55:23.803: Se7/0:3 CHAP: I RESPONSE id 1 len 35 from "user@cisco.com"

*Apr 23 08:55:23.803: Se7/0:3 PPP: Phase is FORWARDING, Attempting Forward

*Apr 23 08:55:23.807: Tnl/Sn 18693/19 L2TP: Session FS enabled

*Apr 23 08:55:23.807: Tnl/Sn 18693/19 L2TP: Session state change

from idle to wait-for-tunnel

*Apr 23 08:55:23.807: Se7/0:3 Tnl/Sn 18693/19 L2TP: Create session

*Apr 23 08:55:23.807: Tnl 18693 L2TP: SM State idle

*Apr 23 08:55:23.807: Tnl 18693 L2TP: O SCCRQ

*Apr 23 08:55:23.807: Tnl 18693 L2TP: Control channel retransmit delay

set to 1 seconds

*Apr 23 08:55:23.807: Tnl 18693 L2TP: Tunnel state change from idle to

wait-ctl-reply

*Apr 23 08:55:23.807: Tnl 18693 L2TP: SM State wait-ctl-reply

*Apr 23 08:55:23.815: Tnl 18693 L2TP: I SCCRP from LNS1

*Apr 23 08:55:23.815: Tnl 18693 L2TP: Got a challenge from remote peer, LNS1

*Apr 23 08:55:23.815: Tnl 18693 L2TP: Got a response from remote peer, LNS1

*Apr 23 08:55:23.815: Tnl 18693 L2TP: Tunnel Authentication success

*Apr 23 08:55:23.815: Tnl 18693 L2TP: Tunnel state change from

wait-ctl-reply to established

*Apr 23 08:55:23.815: Tnl 18693 L2TP: O SCCCN to LNS1 tnlid 28416

*Apr 23 08:55:23.815: Tnl 18693 L2TP: Control channel retransmit

delay set to 1 seconds

*Apr 23 08:55:23.815: Tnl 18693 L2TP: SM State established

*Apr 23 08:55:23.815: Se7/0:3 Tnl/Sn 18693/19 L2TP: O ICRQ to LNS1 28416/0

*Apr 23 08:55:23.815: Se7/0:3 Tnl/Sn 18693/19 L2TP: Session state change

from wait-for-tunnel to wai

t-reply

*Apr 23 08:55:23.831: Se7/0:3 Tnl/Sn 18693/19 L2TP: O ICCN to LNS1 28416/21

*Apr 23 08:55:23.831: Tnl 18693 L2TP: Control channel retransmit delay

set to 1 seconds

*Apr 23 08:55:23.831: Se7/0:3 Tnl/Sn 18693/19 L2TP: Session state change

from wait-reply to establis

hed

*Apr 23 08:55:23.831: Se7/0:3 Tnl/Sn 18693/19 L2TP: VPDN session up

*Apr 23 08:55:23.831: Se7/0:3 PPP: Phase is FORWARDED, Session Forwarded

*Apr 23 08:55:23.831: Se7/0:3 PPP: Process pending packets

LAC#

Debug uitvoer - LNS1

De debug uitvoer op LNS1 is als volgt:

LNS1# .Apr 23 08:57:08.900: L2TP: I SCCRQ from LAC tnl 18693 .Apr 23 08:57:08.900: Tnl 28416 L2TP: Got a challenge in SCCRQ, LAC .Apr 23 08:57:08.900: Tnl 28416 L2TP: New tunnel created for remote LAC, address 10.48.74.128 .Apr 23 08:57:08.904: Tnl 28416 L2TP: O SCCRP to LAC tnlid 18693 .Apr 23 08:57:08.904: Tnl 28416 L2TP: Control channel retransmit delay set to 1 seconds .Apr 23 08:57:08.904: Tnl 28416 L2TP: Tunnel state change from idle to wait-ctl-reply .Apr 23 08:57:08.908: Tnl 28416 L2TP: I SCCCN from LAC tnl 18693 .Apr 23 08:57:08.908: Tnl 28416 L2TP: Got a Challenge Response in SCCCN from LAC .Apr 23 08:57:08.912: Tnl 28416 L2TP: Tunnel Authentication success .Apr 23 08:57:08.912: Tnl 28416 L2TP: Tunnel state change from wait-ctl-reply to established .Apr 23 08:57:08.912: Tnl 28416 L2TP: SM State established .Apr 23 08:57:08.912: Tnl 28416 L2TP: I ICRQ from LAC tnl 18693 .Apr 23 08:57:08.916: Tnl/Sn 28416/21 L2TP: Session FS enabled .Apr 23 08:57:08.916: Tnl/Sn 28416/21 L2TP: Session state change from idle to wait-connect .Apr 23 08:57:08.916: Tnl/Sn 28416/21 L2TP: New session created .Apr 23 08:57:08.916: Tnl/Sn 28416/21 L2TP: O ICRP to LAC 18693/19 .Apr 23 08:57:08.920: Tnl 28416 L2TP: Control channel retransmit delay set to 1 seconds .Apr 23 08:57:08.924: Tnl/Sn 28416/21 L2TP: I ICCN from LAC tnl 18693, cl 19 .Apr 23 08:57:08.924: user@cisco.com Tnl/Sn 28416/21 L2TP: Session state change from wait-connect to wait-for-service-selection .Apr 23 08:57:08.932: ppp13 PPP: Phase is ESTABLISHING .Apr 23 08:57:08.932: ppp13 LCP: I FORCED rcvd CONFACK len 11 .Apr 23 08:57:08.932: ppp13 LCP: AuthProto CHAP (0x0305C22305) .Apr 23 08:57:08.936: ppp13 LCP: MagicNumber 0x050E44FB (0x0506050E44FB) .Apr 23 08:57:08.936: ppp13 LCP: I FORCED sent CONFACK len 23 .Apr 23 08:57:08.936: ppp13 LCP: MagicNumber 0x9028FFED (0x05069028FFED) .Apr 23 08:57:08.936: ppp13 LCP: EndpointDisc 1 user@cisco.com .Apr 23 08:57:08.936: ppp13 LCP: (0x1311017573657240636973636F2E636F) .Apr 23 08:57:08.936: ppp13 LCP: (0x6D) .Apr 23 08:57:08.940: ppp13 PPP: Phase is FORWARDING, Attempting Forward .Apr 23 08:57:08.948: Tnl/Sn 30255/22 L2TP: Session FS enabled .Apr 23 08:57:08.952: Tnl/Sn 30255/22 L2TP: Session state change from idle to wait-for-tunnel .Apr 23 08:57:08.952: uid:13 Tnl/Sn 30255/22 L2TP: Create session .Apr 23 08:57:08.952: Tnl 30255 L2TP: SM State idle .Apr 23 08:57:08.952: Tnl 30255 L2TP: O SCCRQ .Apr 23 08:57:08.956: Tnl 30255 L2TP: Control channel retransmit delay set to 1 seconds .Apr 23 08:57:08.956: Tnl 30255 L2TP: Tunnel state change from idle to wait-ctl-reply .Apr 23 08:57:08.956: Tnl 30255 L2TP: SM State wait-ctl-reply .Apr 23 08:57:08.960: Tnl 30255 L2TP: I SCCRP from LNS2 .Apr 23 08:57:08.960: Tnl 30255 L2TP: Got a challenge from remote peer, LNS2 .Apr 23 08:57:08.964: Tnl 30255 L2TP: Got a response from remote peer, LNS2 .Apr 23 08:57:08.964: Tnl 30255 L2TP: Tunnel Authentication success .Apr 23 08:57:08.964: Tnl 30255 L2TP: Tunnel state change from wait-ctl-reply to established .Apr 23 08:57:08.964: Tnl 30255 L2TP: O SCCCN to LNS2 tnlid 35837 .Apr 23 08:57:08.968: Tnl 30255 L2TP: Control channel retransmit delay set to 1 seconds .Apr 23 08:57:08.968: Tnl 30255 L2TP: SM State established .Apr 23 08:57:08.968: uid:13 Tnl/Sn 30255/22 L2TP: O ICRQ to LNS2 35837/0 .Apr 23 08:57:08.968: uid:13 Tnl/Sn 30255/22 L2TP: Session state change from wait-for-tunnel to wait-reply .Apr 23 08:57:08.972: uid:13 Tnl/Sn 30255/22 L2TP: O ICCN to LNS2 35837/9 .Apr 23 08:57:08.976: Tnl 30255 L2TP: Control channel retransmit delay set to 1 seconds .Apr 23 08:57:08.976: uid:13 Tnl/Sn 30255/22 L2TP: Session state change from wait-reply to established .Apr 23 08:57:08.976: uid:13 Tnl/Sn 30255/22 L2TP: VPDN session up .Apr 23 08:57:08.980: ppp13 PPP: Phase is FORWARDED, Session Forwarded .Apr 23 08:57:08.984: user@cisco.com Tnl/Sn 28416/21 L2TP: Session state change from wait-for-service-selection to established .Apr 23 08:57:08.984: user@cisco.com Tnl/Sn 28416/21 L2TP: VPDN session up .Apr 23 08:57:08.984: ppp13 PPP: Process pending ncp packets LNS1#

Debug uitvoer - LNS2

De debug uitvoer op LNS2 is als volgt:

LNS2# *Apr 23 08:57:59.615: L2TP: I SCCRQ from LNS1 tnl 30255 *Apr 23 08:57:59.615: Tnl 35837 L2TP: Got a challenge in SCCRQ, LNS1 *Apr 23 08:57:59.615: Tnl 35837 L2TP: New tunnel created for remote LNS1, address 10.11 .0.1 *Apr 23 08:57:59.615: Tnl 35837 L2TP: O SCCRP to LNS1 tnlid 30255 *Apr 23 08:57:59.615: Tnl 35837 L2TP: Control channel retransmit delay set to 1 seconds *Apr 23 08:57:59.615: Tnl 35837 L2TP: Tunnel state change from idle to wait-ctl-reply *Apr 23 08:57:59.623: Tnl 35837 L2TP: I SCCCN from LNS1 tnl 30255 *Apr 23 08:57:59.623: Tnl 35837 L2TP: Got a Challenge Response in SCCCN from LNS1 *Apr 23 08:57:59.623: Tnl 35837 L2TP: Tunnel Authentication success *Apr 23 08:57:59.623: Tnl 35837 L2TP: Tunnel state change from wait-ctl-reply to establ ished *Apr 23 08:57:59.623: Tnl 35837 L2TP: SM State established *Apr 23 08:57:59.627: Tnl 35837 L2TP: I ICRQ from LNS1 tnl 30255 *Apr 23 08:57:59.627: Tnl/Sn 35837/9 L2TP: Session FS enabled *Apr 23 08:57:59.627: Tnl/Sn 35837/9 L2TP: Session state change from idle to wait-conne ct *Apr 23 08:57:59.627: Tnl/Sn 35837/9 L2TP: New session created *Apr 23 08:57:59.627: Tnl/Sn 35837/9 L2TP: O ICRP to LNS1 30255/22 *Apr 23 08:57:59.627: Tnl 35837 L2TP: Control channel retransmit delay set to 1 seconds *Apr 23 08:57:59.635: Tnl/Sn 35837/9 L2TP: I ICCN from LNS1 tnl 30255, cl 22 *Apr 23 08:57:59.635: user@cisco.com Tnl/Sn 35837/9 L2TP: Session state change from wait - connect to wait-for-service-selection *Apr 23 08:57:59.635: ppp8 PPP: Phase is ESTABLISHING *Apr 23 08:57:59.635: ppp8 LCP: I FORCED rcvd CONFACK len 11 *Apr 23 08:57:59.635: ppp8 LCP: AuthProto CHAP (0x0305C22305) *Apr 23 08:57:59.635: ppp8 LCP: MagicNumber 0x050E44FB (0x0506050E44FB) *Apr 23 08:57:59.635: ppp8 LCP: I FORCED sent CONFACK len 23 *Apr 23 08:57:59.635: ppp8 LCP: MagicNumber 0x9028FFED (0x05069028FFED) *Apr 23 08:57:59.635: ppp8 LCP: EndpointDisc 1 user@cisco.com *Apr 23 08:57:59.635: ppp8 LCP: (0x1311017573657240636973636F2E636F) *Apr 23 08:57:59.635: ppp8 LCP: (0x6D) *Apr 23 08:57:59.635: ppp8 PPP: Phase is FORWARDING, Attempting Forward *Apr 23 08:57:59.639: ppp8 PPP: Phase is AUTHENTICATING, Unauthenticated User *Apr 23 08:57:59.639: ppp8 PPP: Phase is FORWARDING, Attempting Forward *Apr 23 08:57:59.639: VT[Vi2]:Sending vaccess request, id 0x73000015 *Apr 23 08:57:59.639: VT:Processing vaccess requests, 1 outstanding *Apr 23 08:57:59.639: VT:Create and clone subif, base Vi2 Vt1 *Apr 23 08:57:59.639: VT[Vi2.1]:Reuse subinterface, recycle queue size 1 *Apr 23 08:57:59.639: VT[Vi2.1]:Recycled subinterface becomes Vi2.1 *Apr 23 08:57:59.639: VT[Vi2.1]:Cloning a recycled vaccess *Apr 23 08:57:59.639: VT[Vi2.1]:Processing vaccess response, id 0x73000015, result success (1) *Apr 23 08:57:59.643: Vi2.1 Tnl/Sn 35837/9 L2TP: Virtual interface created for user@cisco.com, bandwidth 64 Kbps *Apr 23 08:57:59.643: Vi2.1 Tnl/Sn 35837/9 L2TP: VPDN session up *Apr 23 08:57:59.643: Vi2.1 Tnl/Sn 35837/9 L2TP: Session state change from wait-for-service-selection to established *Apr 23 08:57:59.643: Vi2.1 PPP: Phase is AUTHENTICATING, Authenticated User *Apr 23 08:57:59.643: Vi2.1 CHAP: O SUCCESS id 1 len 4 *Apr 23 08:57:59.643: Vi2.1 PPP: Phase is UP *Apr 23 08:57:59.643: Vi2.1 PPP: Process pending ncp packets *Apr 23 08:57:59.643: Vi2.1 IPCP: O CONFREQ [Closed] id 1 len 10 *Apr 23 08:57:59.643: Vi2.1 IPCP: Address 192.168.1.1 (0x0306C0A80101) *Apr 23 08:57:59.667: Vi2.1 IPCP: I CONFREQ [REQsent] id 125 len 10 *Apr 23 08:57:59.667: Vi2.1 IPCP: Address 0.0.0.0 (0x030600000000) *Apr 23 08:57:59.667: Vi2.1 AAA/AUTHOR/IPCP: Start. Her address 0.0.0.0, we want 0.0.0.0 *Apr 23 08:57:59.667: Vi2.1 AAA/AUTHOR/IPCP: Done. Her address 0.0.0.0, we want 0.0.0.0 *Apr 23 08:57:59.667: Vi2.1: Pools to search : VpdnUsers *Apr 23 08:57:59.667: Vi2.1: Pool VpdnUsers returned address = 192.168.1.2 *Apr 23 08:57:59.667: Vi2.1 IPCP: Pool returned 192.168.1.2 *Apr 23 08:57:59.667: Vi2.1 IPCP: O CONFNAK [REQsent] id 125 len 10 *Apr 23 08:57:59.667: Vi2.1 IPCP: Address 192.168.1.2 (0x0306C0A80102) *Apr 23 08:57:59.683: Vi2.1 IPCP: I CONFACK [REQsent] id 1 len 10 *Apr 23 08:57:59.683: Vi2.1 IPCP: Address 192.168.1.1 (0x0306C0A80101) *Apr 23 08:57:59.699: Vi2.1 IPCP: I CONFREQ [ACKrcvd] id 126 len 10 *Apr 23 08:57:59.699: Vi2.1 IPCP: Address 192.168.1.2 (0x0306C0A80102) *Apr 23 08:57:59.699: Vi2.1 IPCP: O CONFACK [ACKrcvd] id 126 len 10 *Apr 23 08:57:59.699: Vi2.1 IPCP: Address 192.168.1.2 (0x0306C0A80102) *Apr 23 08:57:59.699: Vi2.1 IPCP: State is Open *Apr 23 08:57:59.703: Vi2.1 IPCP: Install route to 192.168.1.2 *Apr 23 08:57:59.703: Vi2.1 IPCP: Add link info for cef entry 192.168.1.2 LNS2#

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

19-Nov-2007 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback