소개

이 문서에서는 Cisco Expressway에서 HTTP/2 Rapid Reset Attack Vulnerability CVE-2023-44487을 확인하고 방지하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 정보는 Cisco Expressway x14.X를 기반으로 합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

2023년 10월 10일, 새로운 DDoS(distributed denial of service) 공격 기법을 가능하게 하는 HTTP/2 프로토콜 레벨 취약점이 CVE-2023-44487: HTTP/2 Rapid Reset으로 공개되었습니다.

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

수행된 조사에 따르면 Cisco Expressway가 이 문제의 영향을 받는 것으로 관찰됩니다.

다음은 Cisco Expressway에서 그 효과를 평가하기 위해 제기된 결함입니다. 논의 중인 CVE-ID는 현재 평가 중입니다. 이 문서에 제공된 정보는 이 Cisco 결함에서 간략히 수집됩니다. 업데이트 상태를 유지하려면 아래 링크를 참조하십시오.

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

이 문서에서는 이러한 취약성의 영향을 완화하기 위해 고속도로에서 이 결함에 대한 해결 방법을 설명합니다.

MRA(Mobile Remote Access) 구축이 포함된 x14.0 이상 릴리스를 실행하는 제품이 영향을 받습니다.

1. SCP 클라이언트를 사용하여 Expressway 파일 시스템에 액세스합니다(루트 자격 증명 사용). 위치 /tandberg/trafficserver/etc/ 그림에 표시된 것과 같습니다.

2. 파일의 백업을 만들고 PC에 저장합니다. 그런 다음 원본 파일을 엽니다.

3. 메모장에서 이 파일++ 열고 문자열을 검색합니다. CONFIG proxy.config.http.server_ports STRING 8443

다음과 같이 강조 표시된 줄이 표시됩니다.

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4. 라인을 수정합니다.

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5. 파일을 저장하고 WinSCP를 사용하여 Expressway의 동일한 위치에 다시 업로드합니다. 위치 /tandberg/trafficserver/etc/

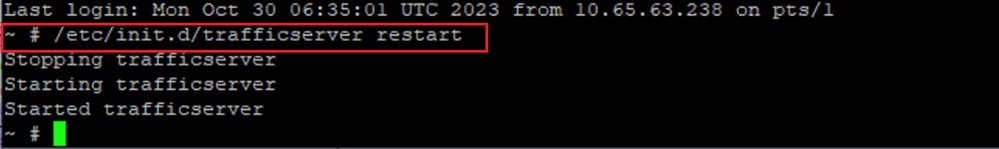

6. 이제 루트 자격 증명을 사용하여 expressway CLI에 로그인하고 이 명령으로 "트래픽 서버"를 다시 시작합니다 /etc/init.d/trafficserver restart

참고: 시스템 재시작은 의 컨피그레이션을 기본값으로 되돌리므로 변경 사항이 손실됩니다.

참고: 이 문서는 더 많은 정보가 제공됨에 따라 더 업데이트될 예정입니다.