소개

이 문서에서는 CUCM(Cisco Unified Communications Manager), UCXN(Cisco Unity Connection), CUCM IM and Presence 및 Cisco Prime Collaboration과 같은 Cisco Collaboration 제품에 대해 SAML(Security Assertion Markup Language) SSO(Single Sign-on)를 활성화하기 위해 AD FS(Active Directory Federation Service) 버전 2.0을 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

AD FS 버전 2.0을 설치하고 테스트해야 합니다.

주의: 이 설치 가이드는 랩 설정을 기반으로 하며 AD FS 버전 2.0은 Cisco Collaboration 제품이 포함된 SAML SSO에만 사용되는 것으로 가정합니다. 다른 비즈니스 크리티컬 애플리케이션에서 사용하는 경우, Microsoft 공식 문서에 따라 필요한 사용자 지정을 수행해야 합니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- AD FS 버전 2.0

- Microsoft Internet Explorer 10

- CUCM 버전 10.5

- Cisco IM and Presence Server 버전 10.5

- UCXN 버전 10.5

- Cisco Prime Collaboration Provisioning 10.5

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

AD FS 버전 2.0 IdP(Identity Provider) 메타데이터 다운로드

IdP 메타데이터를 다운로드하려면 브라우저에서 https://<FQDN of ADFS>/FederationMetadata/2007-06/FederationMetadata.xml 링크를 실행하십시오.

Collaboration Server(SP) 메타데이터 다운로드

CUCM IM and Presence 서비스

웹 브라우저를 열고 CUCM에 관리자로 로그인한 다음 System > SAML Single Sign On으로 이동합니다.

유니티 커넥션

웹 브라우저를 열고 UCXN에 관리자로 로그인한 다음 System Settings(시스템 설정) > SAML Single Sign On(SAML 단일 사인온)으로 이동합니다.

Cisco Prime Collaboration 프로비저닝

웹 브라우저를 열고 Prime Collaboration Assurance에 globaladmin으로 로그인한 다음 Administration(관리) > System Setup(시스템 설정) > Single Sign On(단일 로그인)으로 이동합니다.

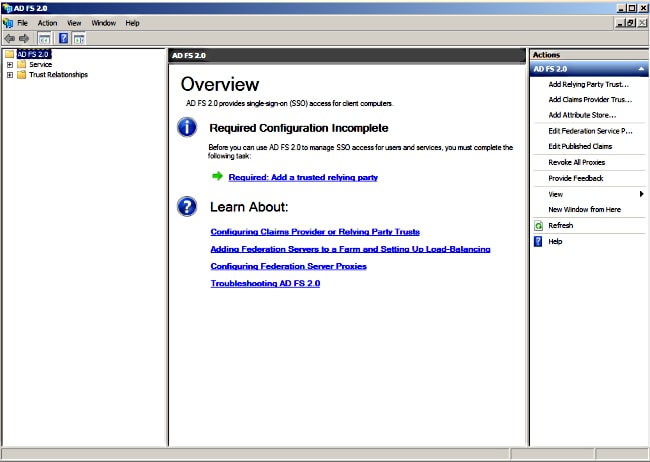

CUCM을 당사자 트러스트로 추가

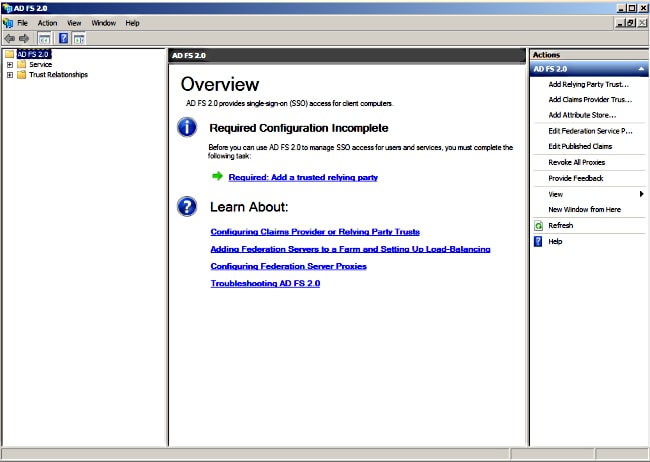

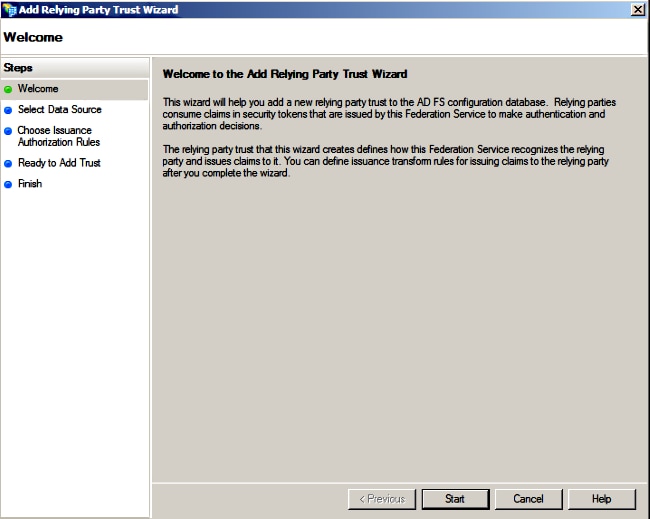

- AD FS 서버에 로그인하고 Microsoft Windows 프로그램 메뉴에서 AD FS 버전 2.0을 시작합니다.

- Add Relying Party Trust를 선택합니다.

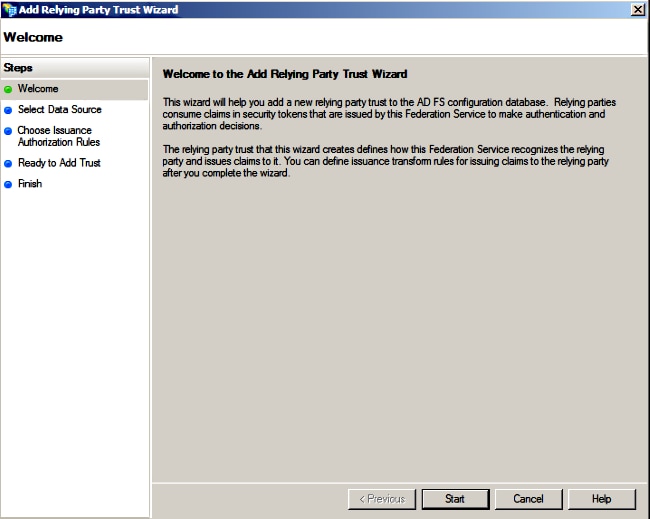

- 시작을 클릭합니다.

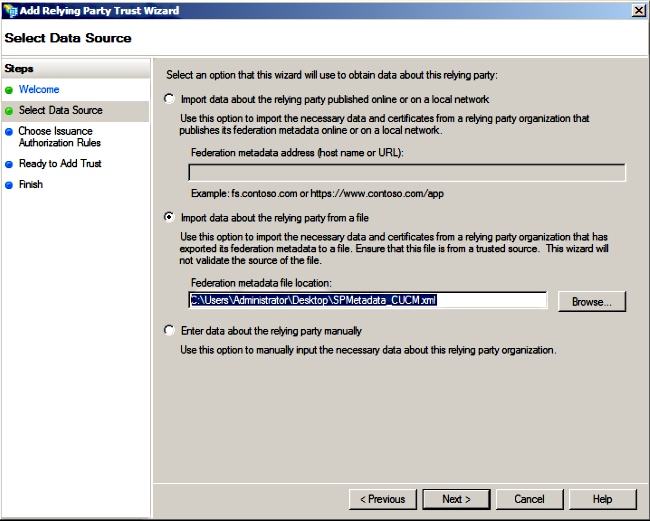

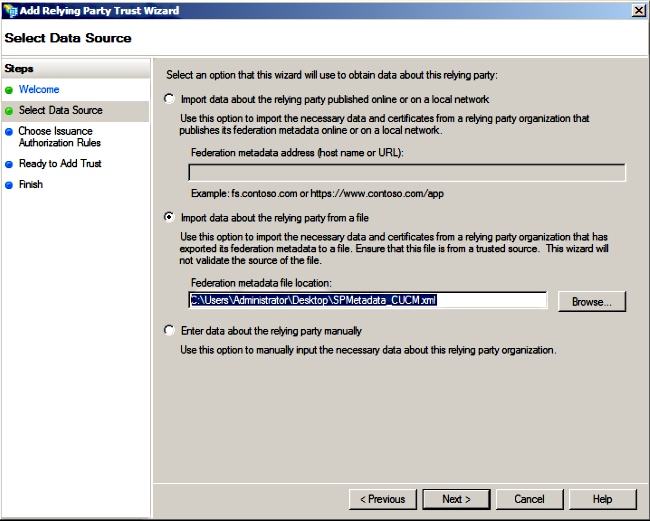

- Import data about the relying party from a file(파일에서 신뢰 당사자에 대한 데이터 가져오기) 옵션을 선택하고 앞서 CUCM에서 다운로드한 SPMetadata_CUCM.xml 메타데이터 파일을 선택한 후 Next(다음)를 클릭합니다.

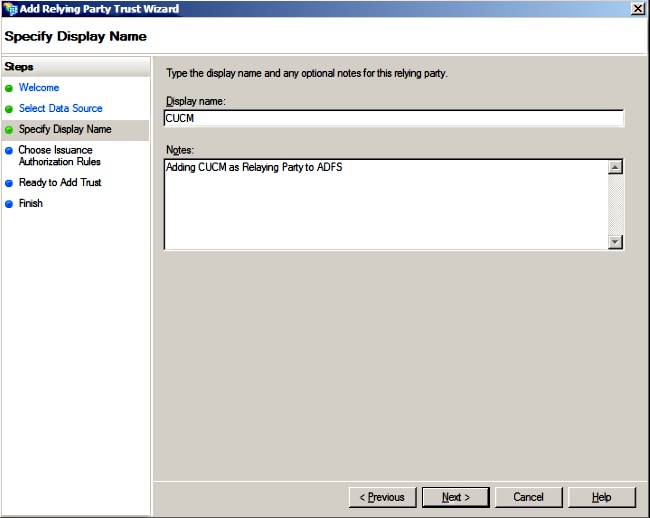

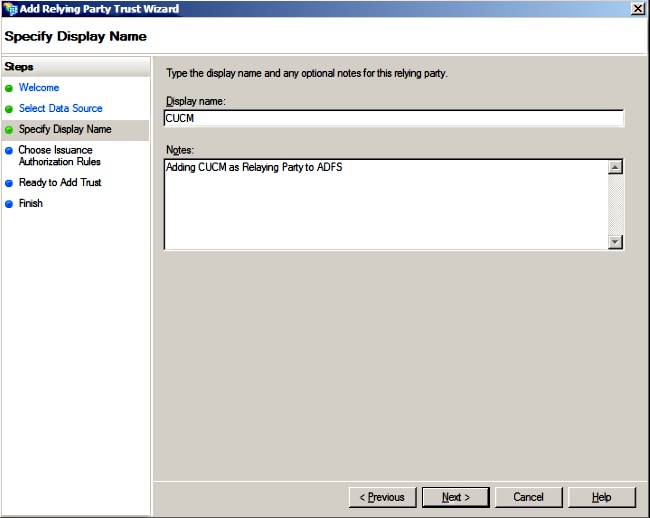

- Display name(표시 이름)을 입력하고 Next(다음)를 클릭합니다.

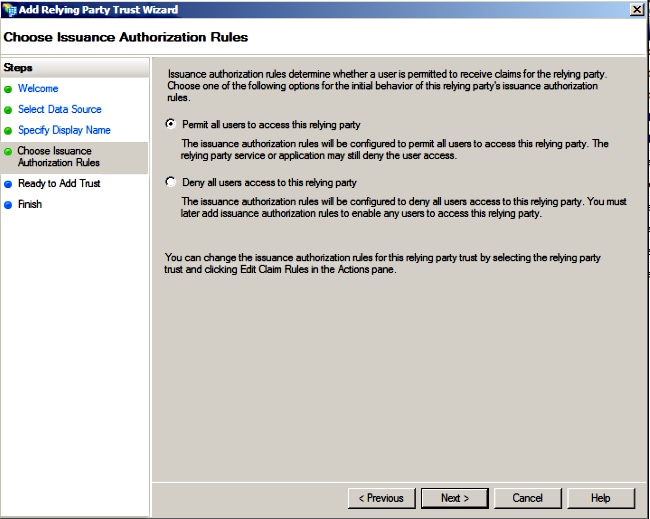

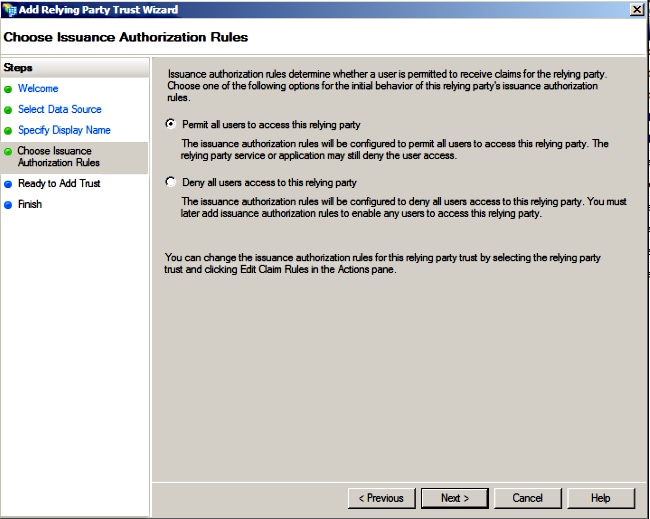

- Permit all users to access this relying party(모든 사용자가 이 신뢰 당사자에 액세스하도록 허용)를 선택하고 Next(다음)를 클릭합니다.

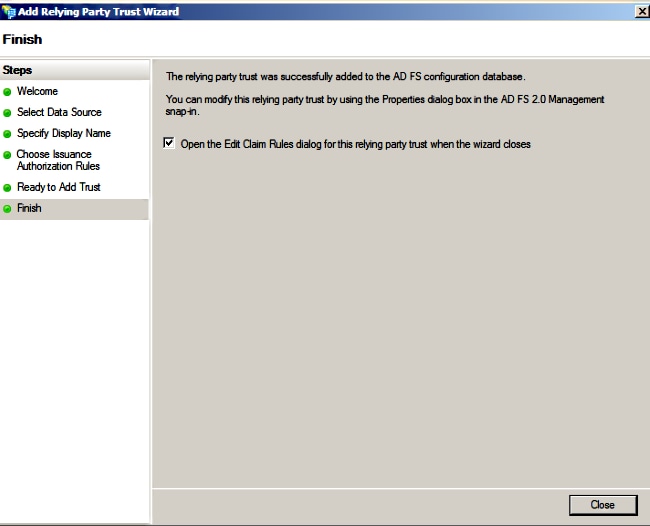

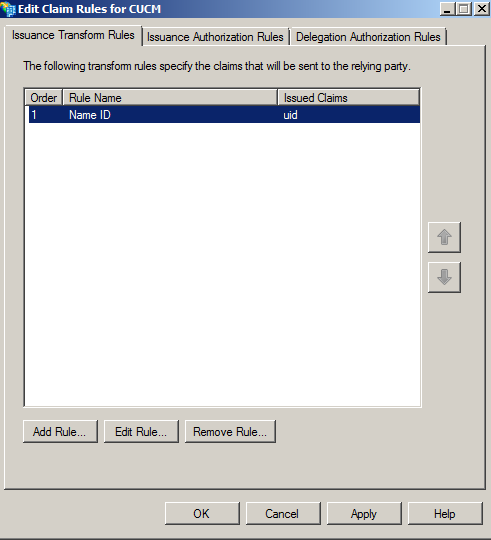

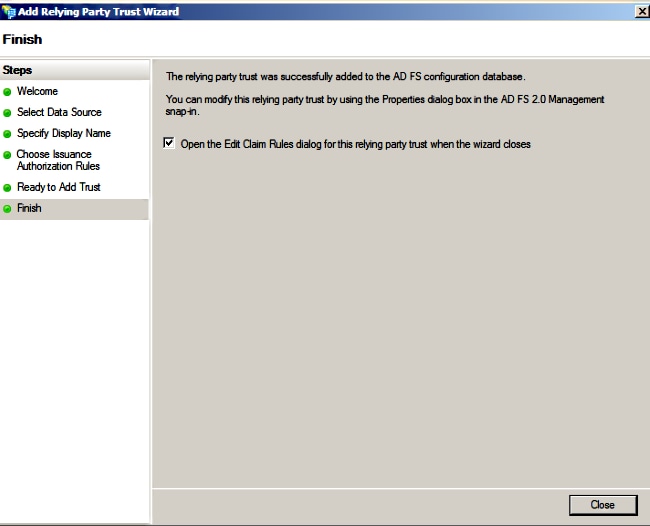

- 마법사가 닫힐 때 신뢰 당사자 트러스트에 대한 클레임 규칙 편집 대화 상자 열기를 선택하고 닫기를 클릭합니다.

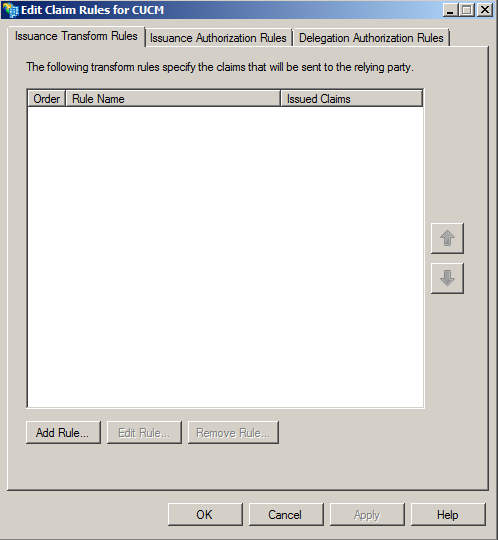

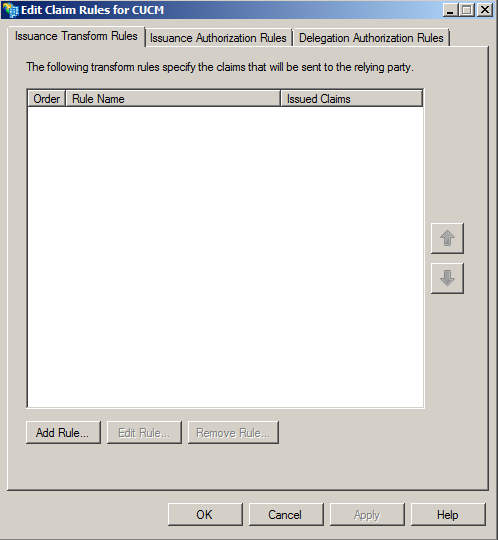

- Add Rule(규칙 추가)을 클릭합니다.

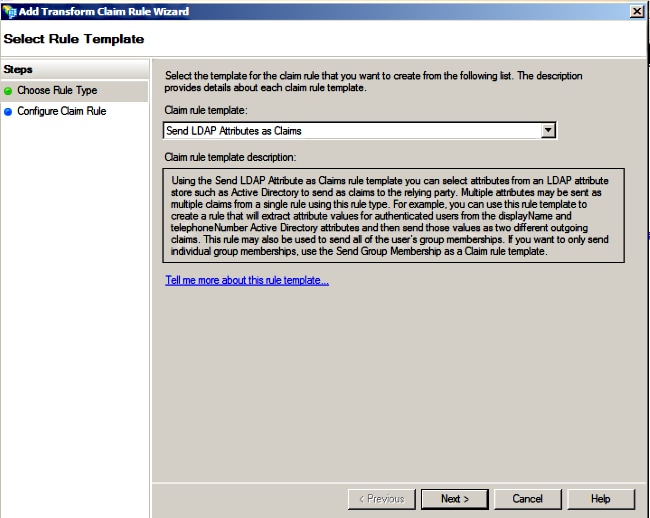

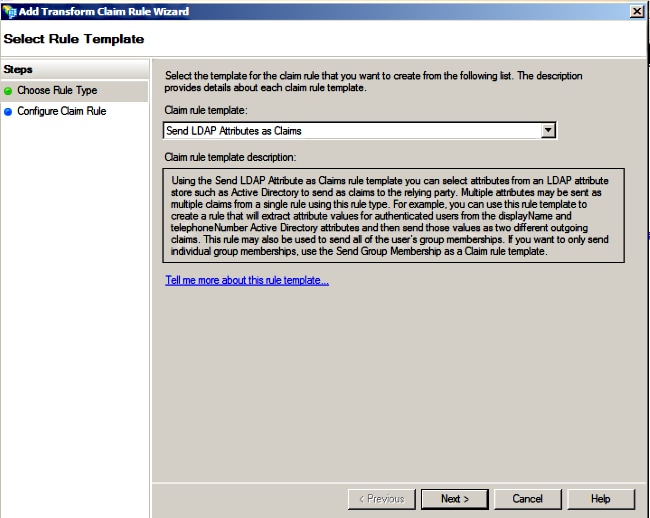

- Next(다음)를 클릭하고 기본 Claim 규칙 템플릿이 Send LDAP Attributes as Claims(LDAP 특성을 클레임으로 보내기)로 설정됩니다.

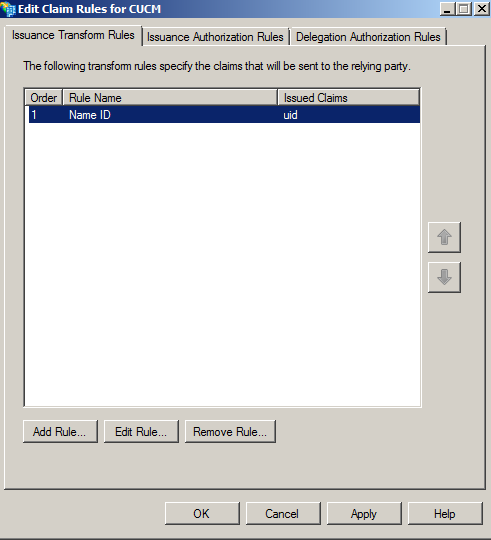

- Configure Rule(규칙 구성)에서 Claim rule name(클레임 규칙 이름)을 입력하고 Active Directory를 Attribute store(특성 저장소)로 선택하고 이 이미지에 표시된 대로 LDAP Attribute(LDAP 특성) 및 Outgoing Claim Type(발신 클레임 유형)을 구성한 다음 Finish(마침)를 클릭합니다.

참고:

- LDAP(Lightweight Directory Access Protocol) 특성이 CUCM의 디렉터리 동기화 특성과 일치해야 합니다.

- "uid"는 소문자여야 합니다.

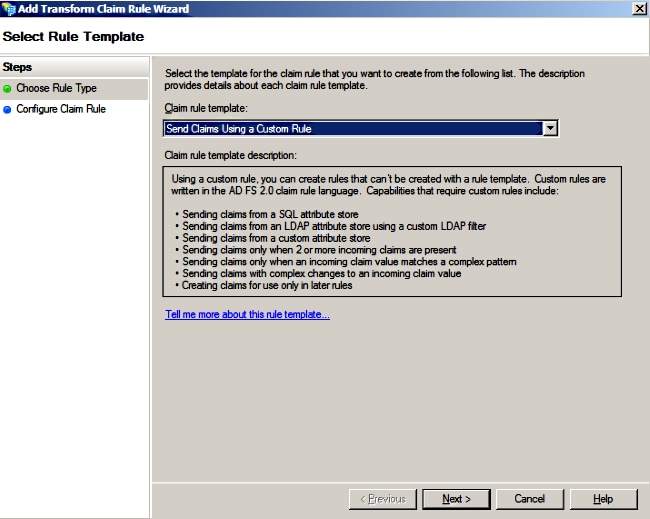

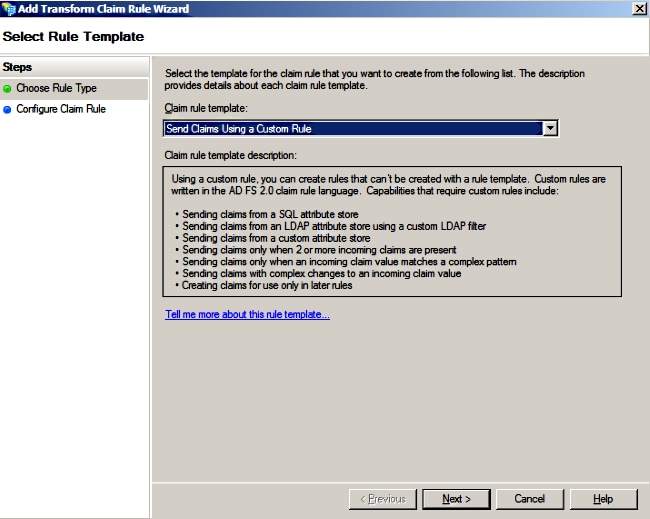

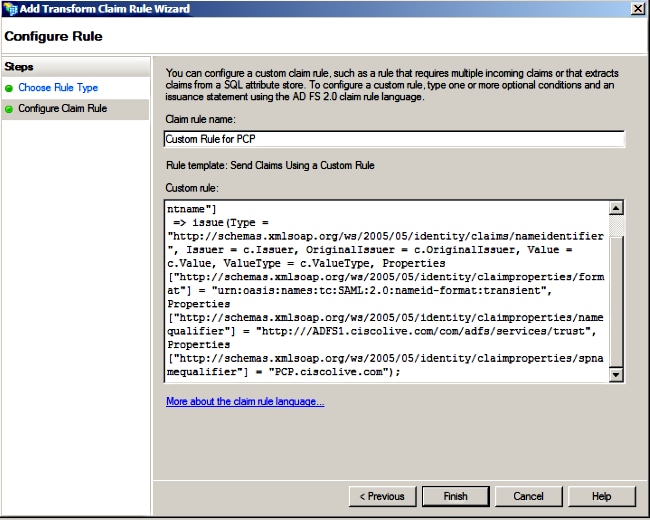

- Add Rule(규칙 추가)을 클릭하고 Send Claims Using a Custom Rule(사용자 지정 규칙을 클레임 규칙 템플릿으로 사용하여 클레임 보내기)을 선택한 후 Next(다음)를 클릭합니다.

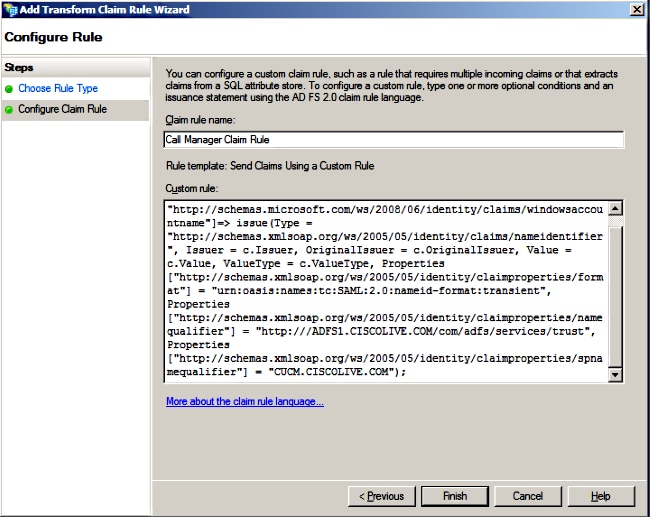

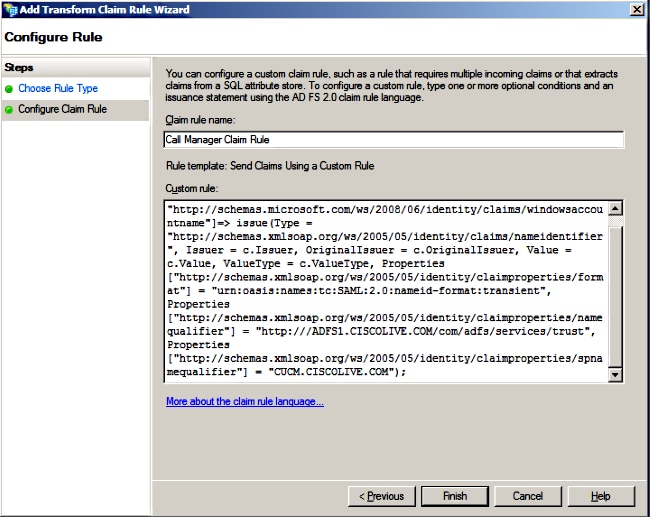

- Claim 규칙 이름의 이름을 입력하고 Custom rule(사용자 지정 규칙) 아래에 제공된 공간에서 이 구문을 복사합니다.

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of CUCM>");

참고: 이러한 예에서 텍스트를 복사하여 붙여넣는 경우 일부 워드 프로세싱 소프트웨어는 ASCII 따옴표(")를 유니코드 버전("")으로 대체합니다. 유니코드 버전으로 인해 클레임 규칙이 실패합니다.

참고:

- CUCM 및 ADFS FQDN(Fully Qualified Domain Name)은 이 예에서 실습 CUCM 및 AD FS로 미리 채워지며 사용자 환경에 맞게 수정해야 합니다.

- CUCM/ADFS의 FQDN은 대/소문자를 구분하며 메타데이터 파일과 일치해야 합니다.

- Finish(마침)를 클릭합니다.

- Apply(적용)를 클릭한 다음 OK(확인)를 클릭합니다.

- Services.msc에서 AD FS 버전 2.0 서비스를 다시 시작합니다.

CUCM IM and Presence를 당사자 트러스트로 추가

- Add CUCM as Relying Party Trust(CUCM을 신뢰 당사자 트러스트로 추가)에 설명된 대로 1~11단계를 반복하고 2단계로 진행합니다.

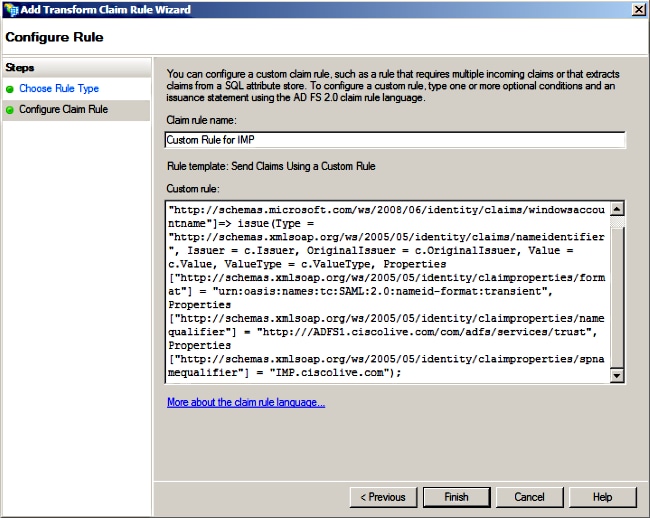

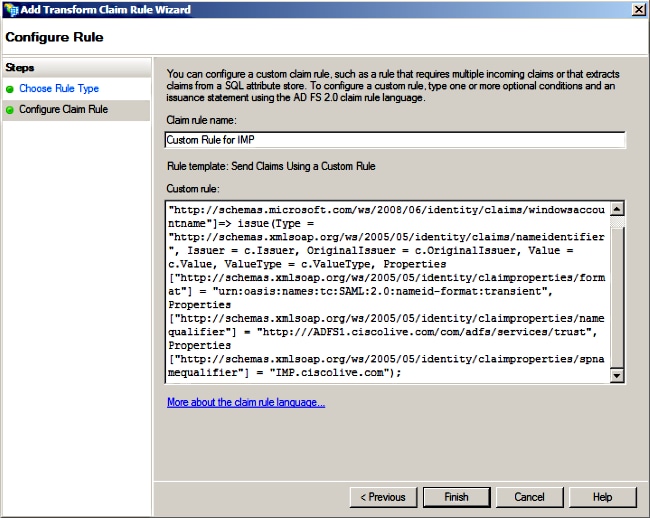

- Claim 규칙 이름의 이름을 입력하고 Custom rule(사용자 지정 규칙) 아래에 제공된 공간에서 이 구문을 복사합니다.

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of IMP>");

이 예에서는 IM and Presence 및 AD FS FQDN이 랩 IM and Presence 및 AD FS로 미리 채워져 있으며 사용자 환경에 맞게 수정해야 합니다.

- Finish(마침)를 클릭합니다.

- Apply(적용)를 클릭한 다음 OK(확인)를 클릭합니다.

- Services.msc에서 AD FS 버전 2.0 서비스를 다시 시작합니다.

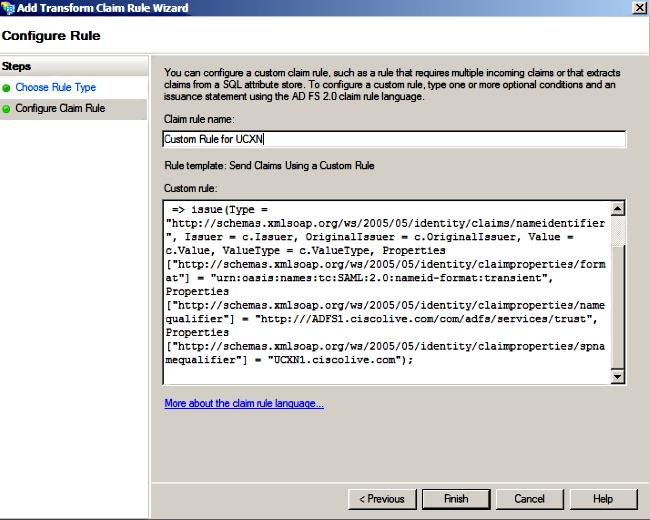

UCXN을 당사자 트러스트로 추가

- Add CUCM as Relying Party Trust(CUCM을 신뢰 당사자 트러스트로 추가)에 설명된 대로 1~12단계를 반복하고 2단계로 진행합니다.

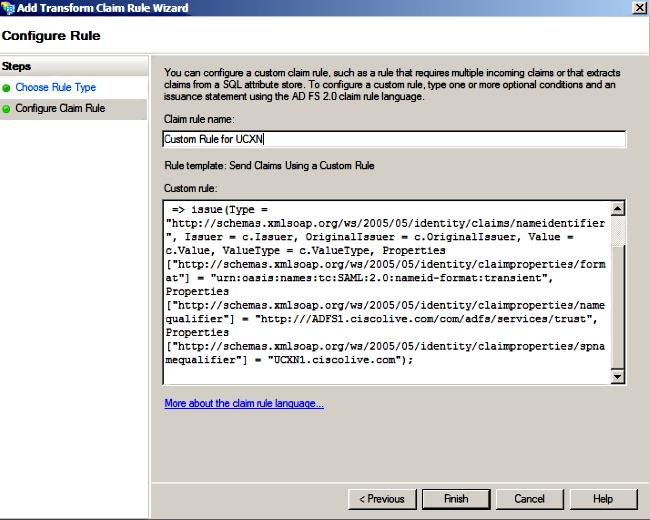

- 클레임 규칙 이름의 이름을 입력하고 Custom rule(사용자 지정 규칙) 아래에 제공된 공간에서 이 구문을 복사합니다.

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of UCXN>");

이 예에서는 UCXN 및 AD FS FQDN이 랩 UCXN 및 AD FS로 미리 채워져 있으므로 환경에 맞게 수정해야 합니다.

- Finish(마침)를 클릭합니다.

- Apply(적용)를 클릭한 다음 OK(확인)를 클릭합니다.

- Services.msc에서 AD FS 버전 2.0 서비스를 다시 시작합니다.

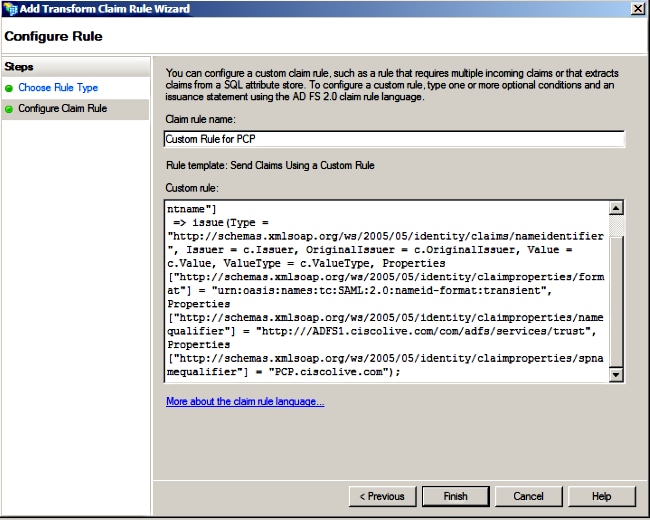

Cisco Prime Collaboration Provisioning을 당사자 트러스트로 추가

- Add CUCM as Relying Party Trust(CUCM을 신뢰 당사자 트러스트로 추가)에 설명된 대로 1~12단계를 반복하고 2단계로 진행합니다.

- 클레임 규칙 이름의 이름을 입력하고 Custom rule(사용자 지정 규칙) 아래에 제공된 공간에서 이 구문을 복사합니다.

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of PCP>");

Prime Provisioning 및 AD FS FQDN은 이 예의 랩 PCP(Prime Collaboration Provisioning) 및 AD FS로 미리 채워지며 사용자 환경에 맞게 수정해야 합니다.

- Finish(마침)를 클릭합니다.

- Apply(적용)를 클릭한 다음 OK(확인)를 클릭합니다.

- Services.msc에서 AD FS 버전 2.0 서비스를 다시 시작합니다.

AD FS 버전 2.0을 설정한 후 Cisco Collaboration 제품에 SAML SSO를 활성화합니다.

다음을 확인합니다.

현재 이 설정에 사용 가능한 확인 절차는 없습니다.

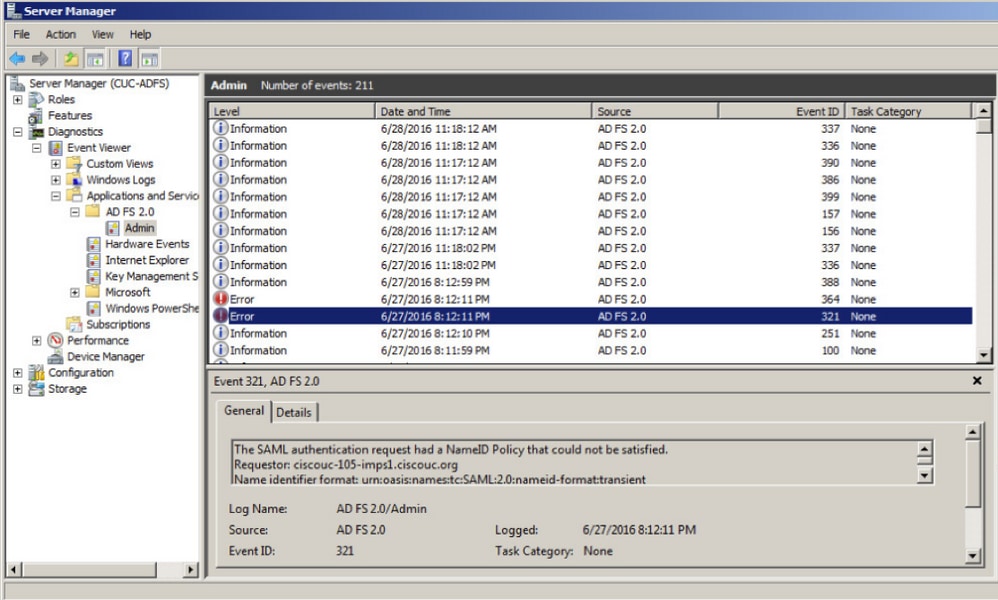

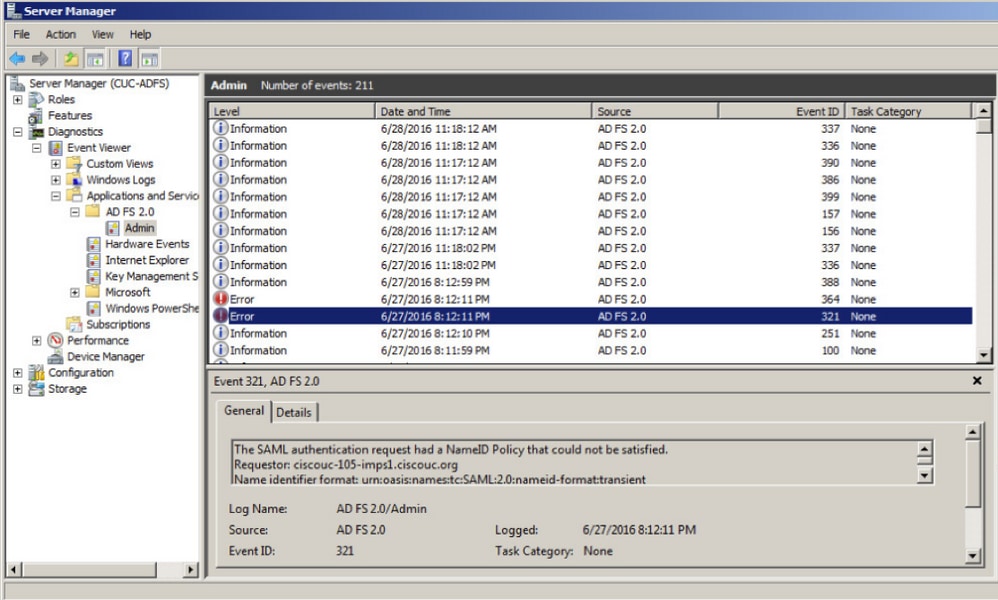

문제 해결

AD FS는 시스템 이벤트 로그에 진단 데이터를 기록합니다. AD FS 서버의 서버 관리자에서 Diagnostics(진단) -> Event Viewer(이벤트 뷰어) -> Applications and Services(애플리케이션 및 서비스) -> AD FS 2.0 -> Admin(관리)을 엽니다

AD FS 활동에 대해 기록된 오류 찾기

피드백

피드백