RV160 및 RV260에서 VPN 설정 마법사 구성

목표

이 문서에서는 RV160 및 RV260에서 VPN 설정 마법사를 구성하는 방법을 보여 줍니다.

소개

기술이 발전하고 사무실 밖에서 비즈니스가 이루어지는 경우가 많습니다. 장치의 이동성이 증가하여 직원들이 재택 근무 또는 출장을 가는 경우가 많습니다. 이로 인해 일부 보안 취약성이 발생할 수 있습니다. VPN(Virtual Private Network)은 원격 작업자를 보안 네트워크에 연결하는 훌륭한 방법입니다. VPN을 사용하면 원격 호스트가 온사이트 보안 네트워크에 연결된 것처럼 작동할 수 있습니다.

VPN은 인터넷처럼 보안이 취약한 네트워크를 통해 암호화된 연결을 설정합니다. 연결된 시스템에 적절한 수준의 보안을 보장합니다. 터널은 전송 데이터를 보호하기 위해 업계 표준 암호화 및 인증 기술을 사용하여 데이터를 안전하게 전송할 수 있는 사설 네트워크로 설정됩니다. 원격 액세스 VPN은 일반적으로 IPsec(Internet Protocol Security) 또는 SSL(Secure Socket Layer)을 사용하여 연결을 보호합니다.

VPN은 대상 네트워크에 대한 레이어 2 액세스를 제공합니다. 이를 위해서는 기본 IPsec 연결을 통해 실행되는 PPTP(Point-to-Point Tunneling Protocol) 또는 L2TP(Layer 2 Tunneling Protocol)와 같은 터널링 프로토콜이 필요합니다. IPsec VPN은 게이트웨이 간 터널에 대해 사이트 간 VPN을 지원합니다. 예를 들어, 사용자는 지사 사이트에서 VPN 터널을 구성하여 기업 사이트의 라우터에 연결함으로써 지사 사이트에서 기업 네트워크에 안전하게 액세스할 수 있도록 할 수 있습니다. IPsec VPN은 또한 호스트-게이트웨이 터널에 대해 클라이언트-서버 VPN을 지원합니다. 클라이언트-서버 VPN은 집에서 VPN 서버를 통해 랩톱/PC에서 기업 네트워크로 연결할 때 유용합니다.

RV160 Series 라우터는 10개의 터널을 지원하고 RV260 Series 라우터는 20개의 터널을 지원합니다. VPN 설정 마법사는 사이트 대 사이트 IPsec 터널을 위한 보안 연결을 구성할 때 사용자를 안내합니다. 이렇게 하면 복잡한 매개 변수 및 선택적 매개 변수를 피하여 컨피그레이션을 간소화할 수 있으므로 모든 사용자가 빠르고 효율적인 방식으로 IPsec 터널을 설정할 수 있습니다.

적용 가능한 디바이스

· RV160

· RV260

소프트웨어 버전

·1.0.0.13

로컬 라우터의 VPN 설정 마법사 컨피그레이션

1단계. 로컬 라우터의 웹 컨피그레이션 페이지에 로그인합니다.

참고: 로컬 라우터는 라우터 A로, 원격 라우터는 라우터 B로 참조하겠습니다. 이 문서에서는 두 개의 RV160을 사용하여 VPN 설정 마법사를 시연하도록 하겠습니다.

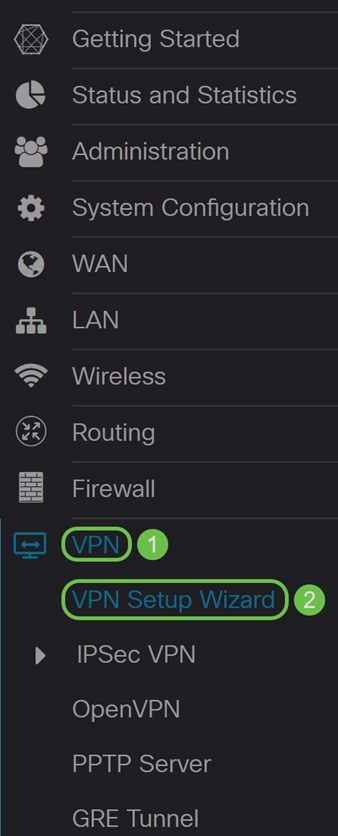

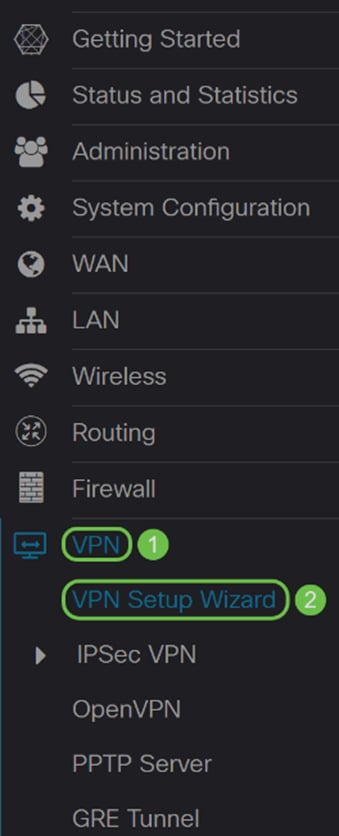

2단계. VPN(VPN) > VPN Setup Wizard(VPN 설정 마법사)로 이동합니다.

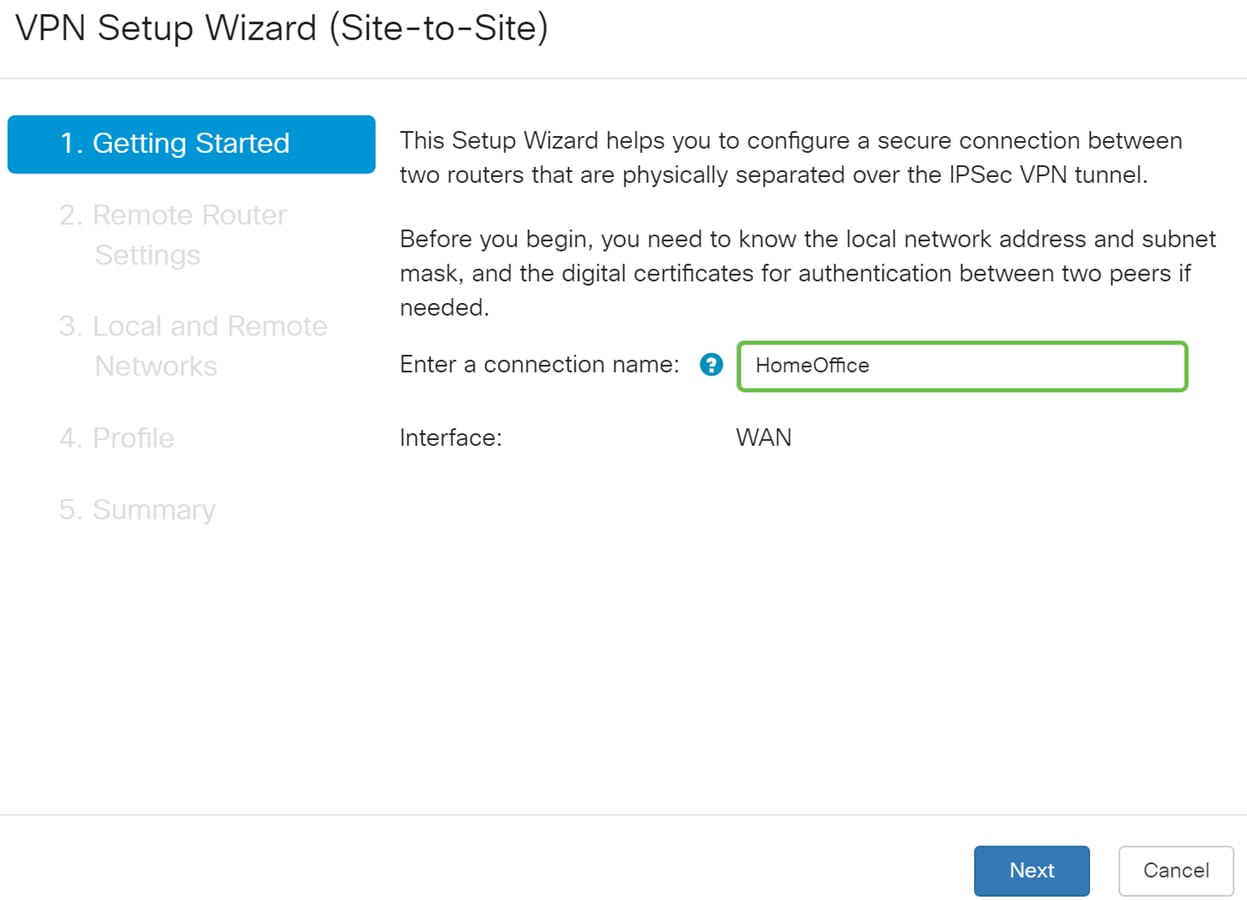

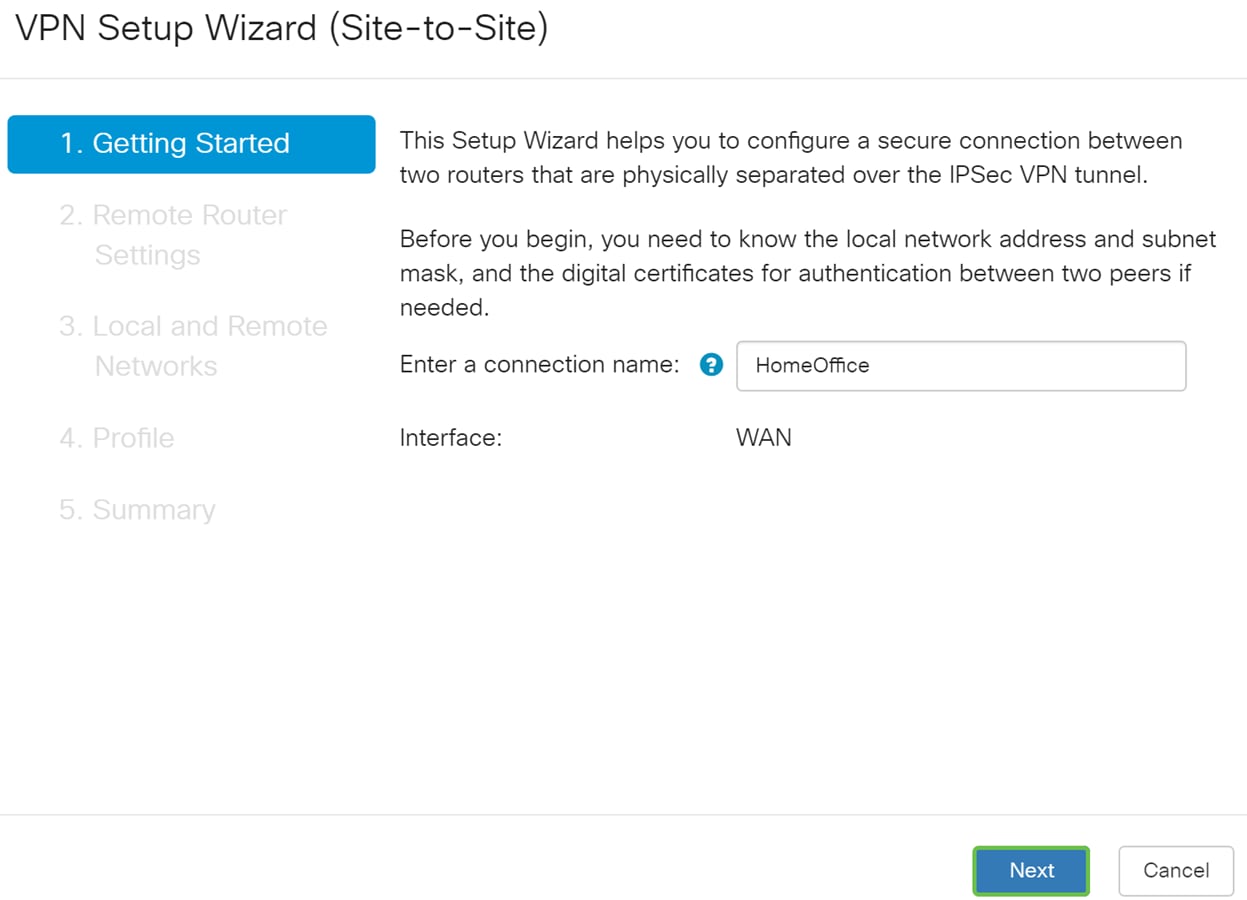

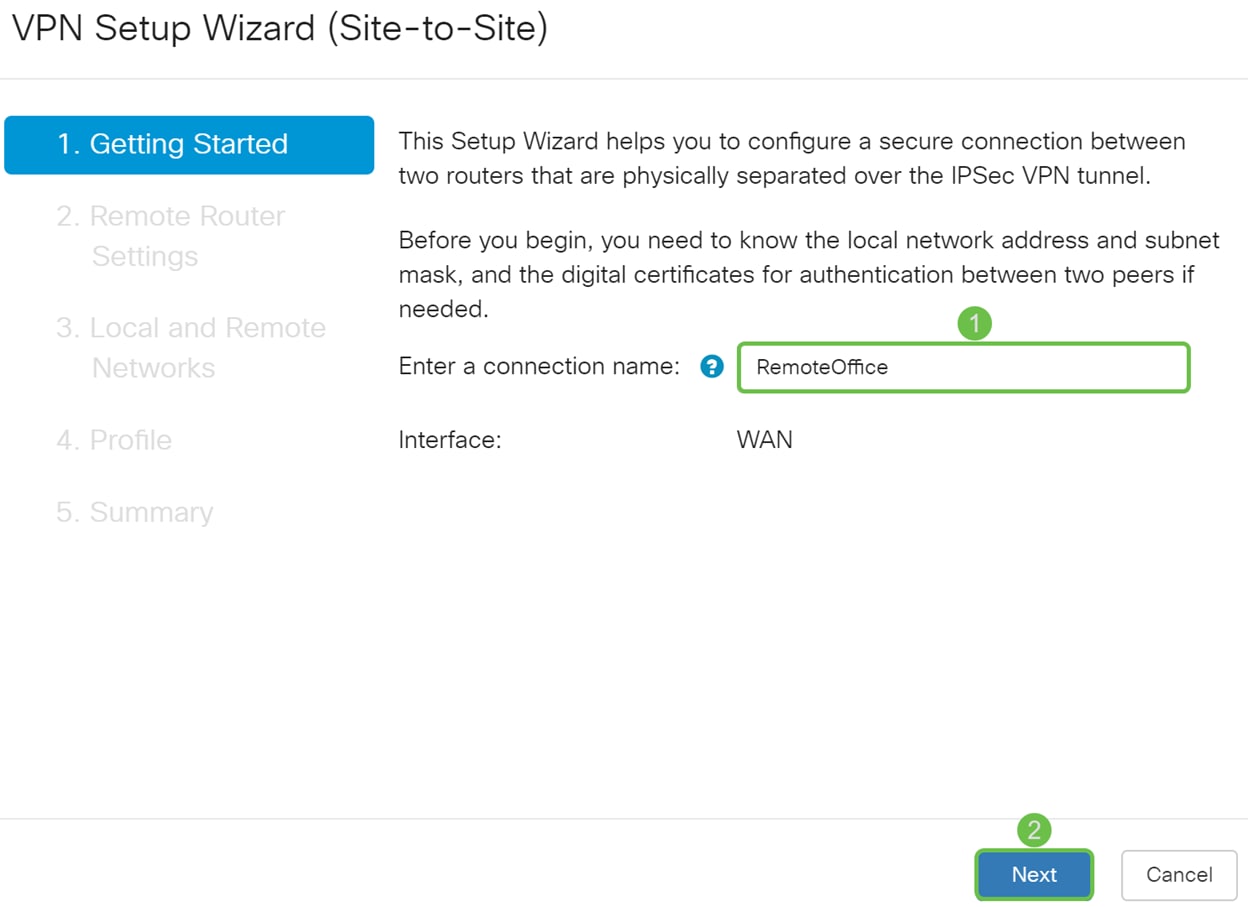

3단계. Getting Started 섹션의 Enter a connection name 필드에 연결 이름을 입력합니다. HomeOffice에 연결 이름으로 입력했습니다.

4단계. RV260을 사용 중인 경우 Interface 필드의 드롭다운 목록에서 인터페이스를 선택합니다. RV160에는 WAN 링크만 있으므로 드롭다운 목록에서 인터페이스를 선택할 수 없습니다. Next(다음)를 클릭하여 Remote Router Settings(원격 라우터 설정) 섹션으로 진행합니다.

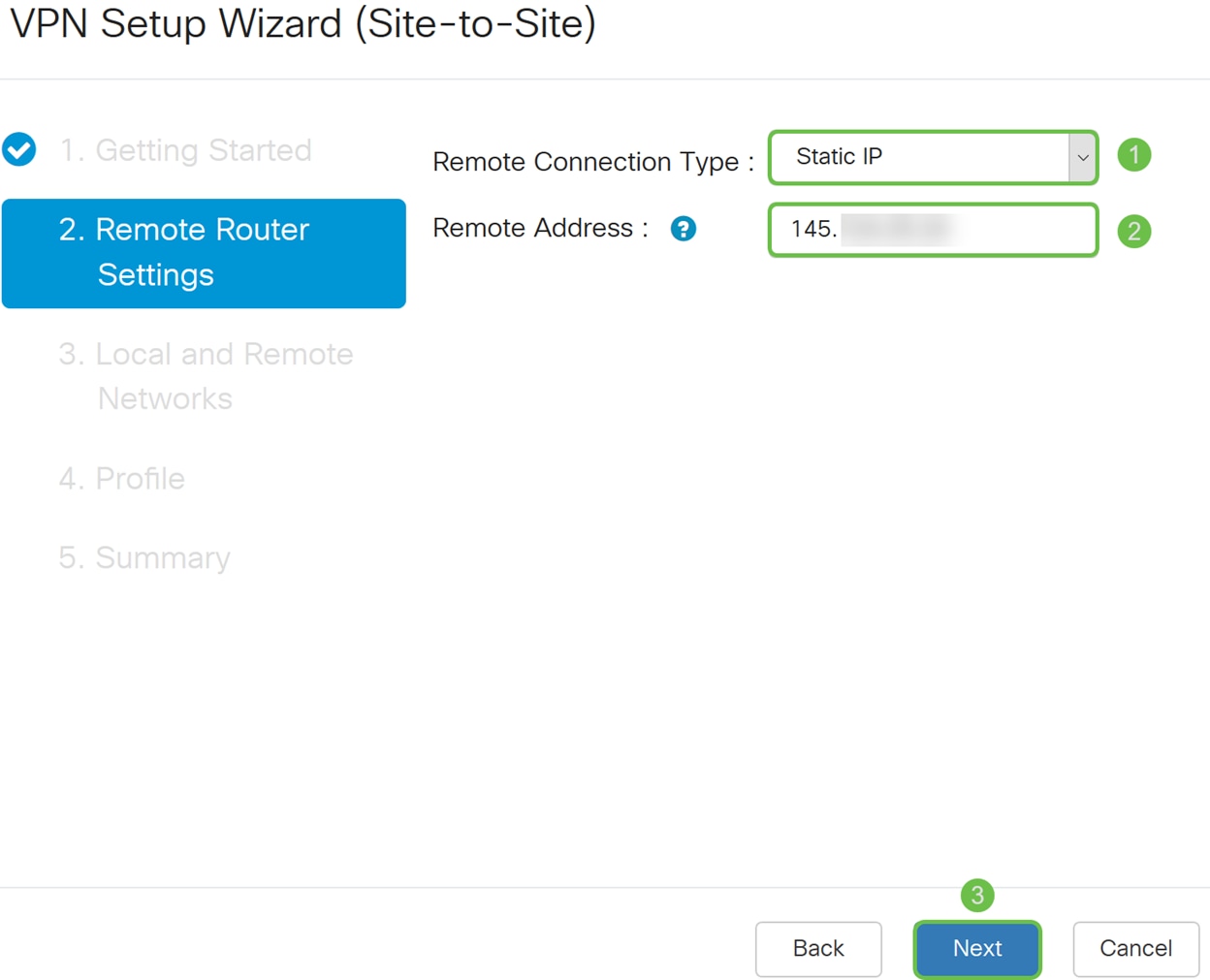

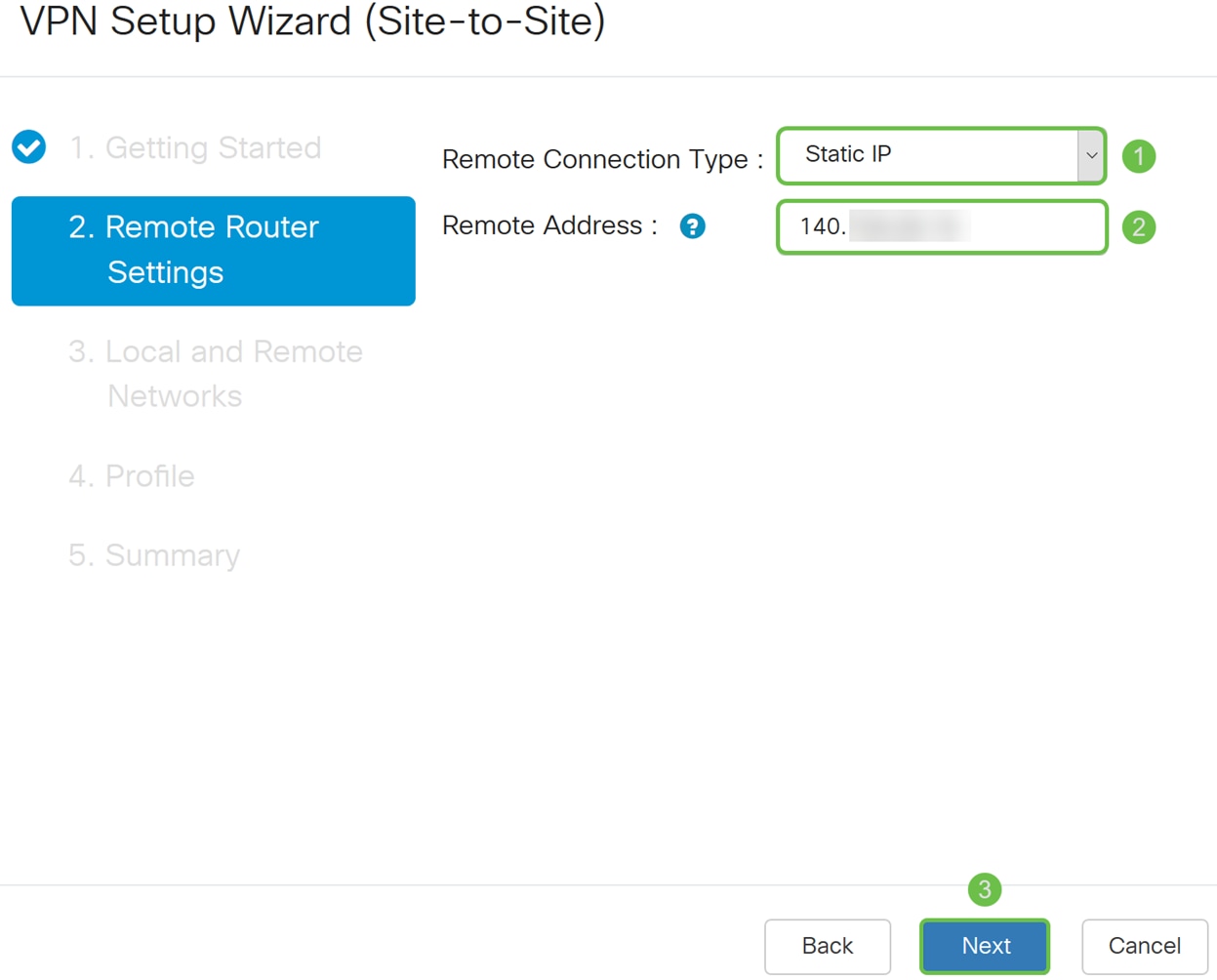

5단계. 드롭다운 목록에서 원격 연결 유형을 선택합니다. 고정 IP 또는 FQDN(Fully Qualified Domain Name)을 선택한 다음 WAN IP 주소 또는 연결하려는 게이트웨이의 FQDN을 Remote Address 필드에 입력합니다. 이 예에서는 고정 IP를 선택하고 원격 라우터 WAN IP 주소(라우터 B)를 입력했습니다. 그런 다음 다음을 클릭하여 다음 섹션으로 이동합니다.

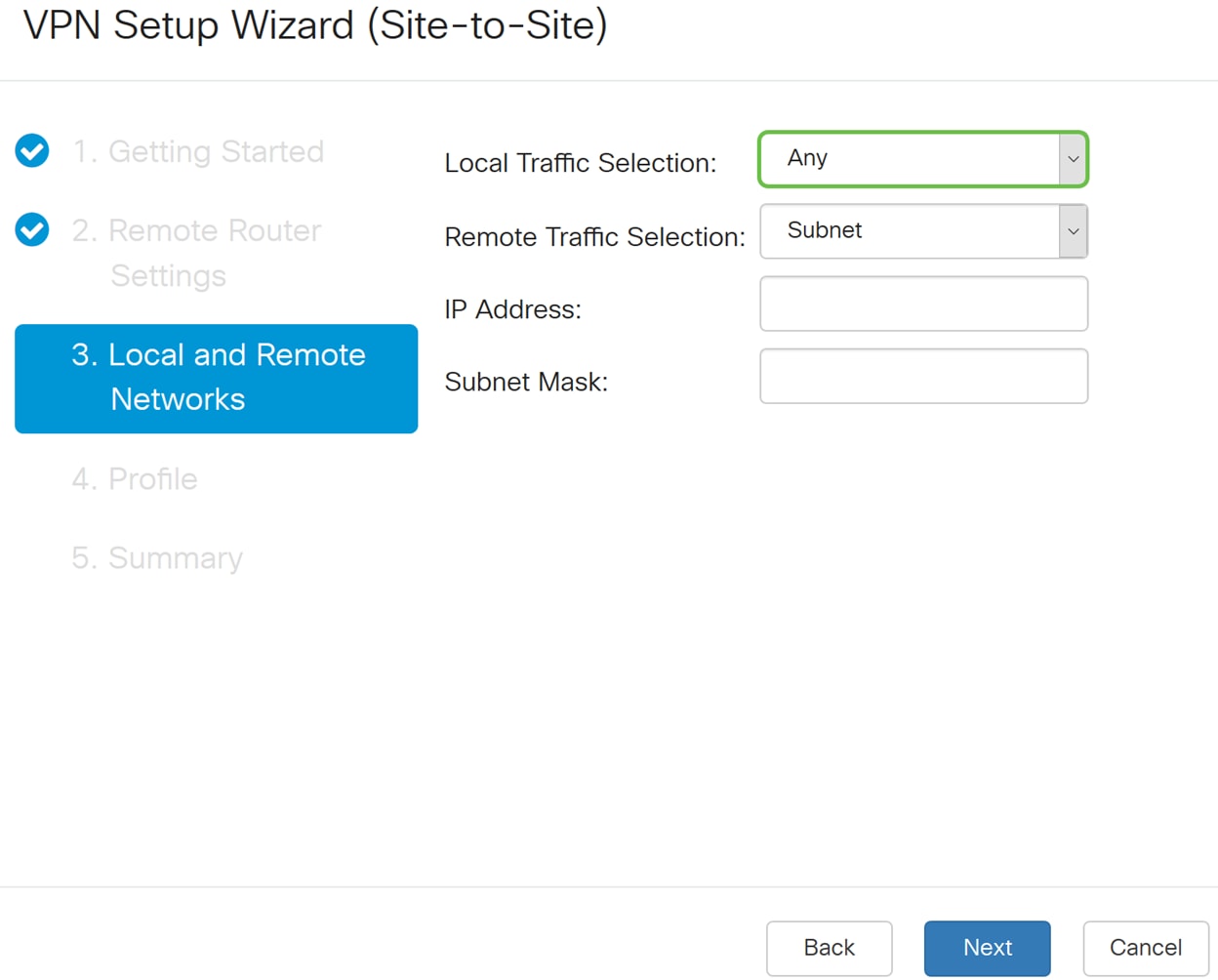

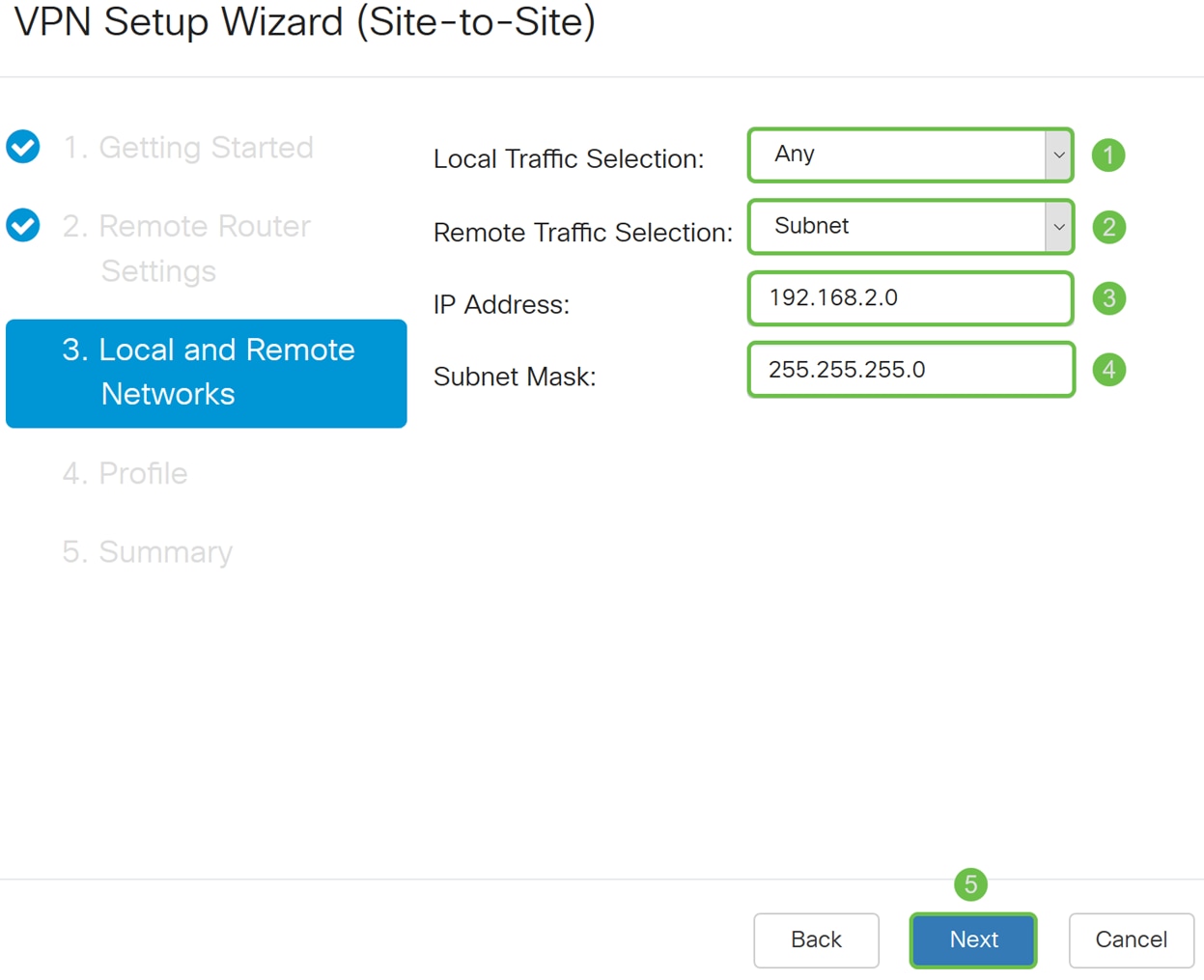

6단계. Local and Remote Network(로컬 및 원격 네트워크) 섹션의 Local Traffic Selection(로컬 트래픽 선택)의 드롭다운 목록에서 로컬 IP(Subnet(서브넷), Single(단일) 또는 Any(모두))를 선택합니다. Subnet(서브넷)을 선택한 경우 서브넷 IP 주소 및 서브넷 마스크를 입력합니다. Single(단일)을 선택한 경우 IP 주소를 입력합니다. Any(모두)가 선택된 경우 다음 단계로 이동하여 Remote Traffic Selection(원격 트래픽 선택)을 구성합니다.

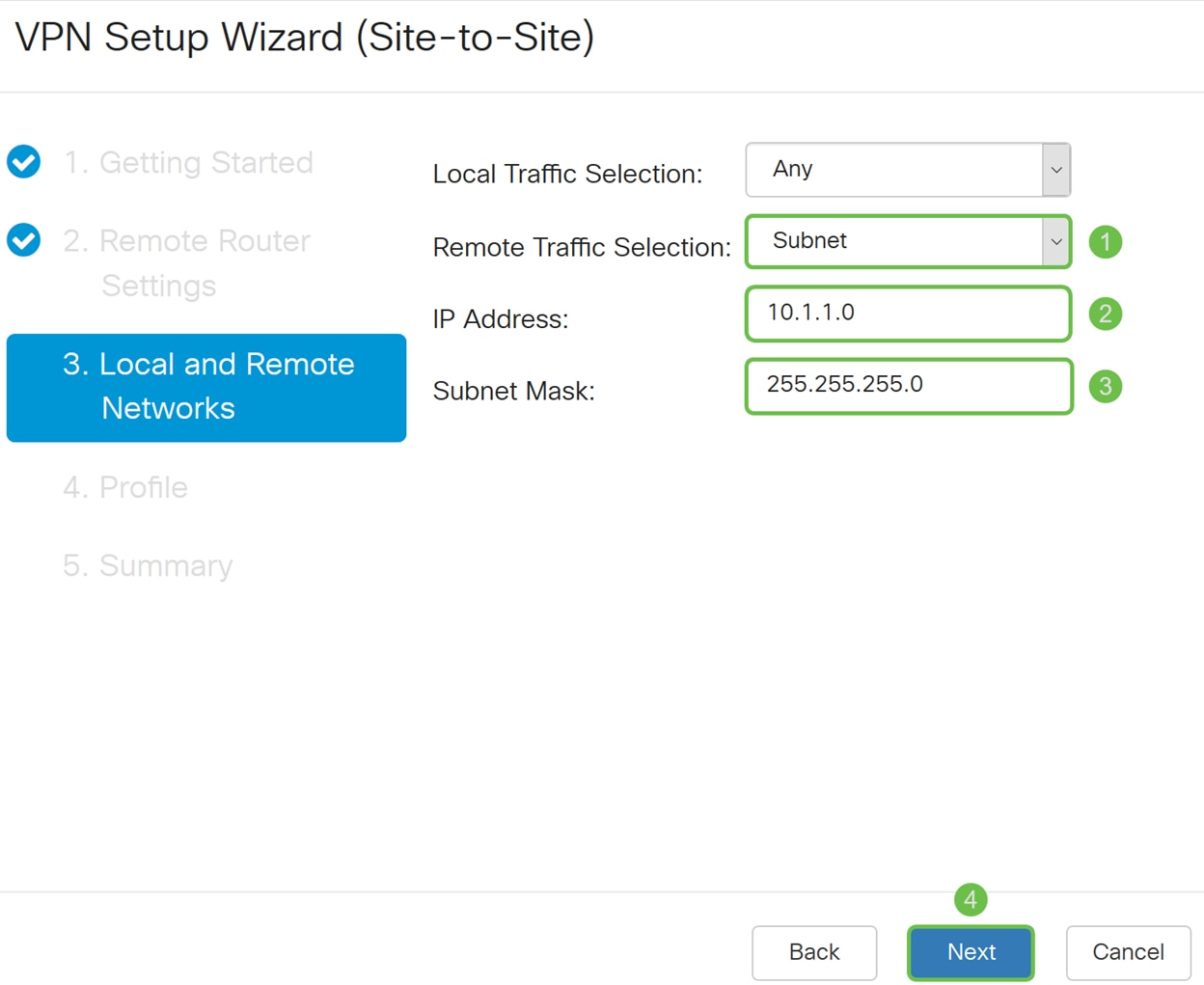

7단계. Remote Traffic Selection(원격 트래픽 선택)의 드롭다운 목록에서 Remote IP(Subnet, Single 또는 Any)를 선택합니다. Subnet(서브넷)을 선택한 경우 원격 라우터(라우터 B)의 서브넷 IP 주소 및 서브넷 마스크를 입력합니다. Single(단일)을 선택한 경우 IP 주소를 입력합니다. 그런 다음 Next(다음)를 클릭하여 Profile(프로파일) 섹션을 구성합니다.

참고: Local Traffic Selection(로컬 트래픽 선택)에 대해 Any(모두)를 선택한 경우, Remote Traffic Selection(원격 트래픽 선택)에 대해 Subnet(서브넷) 또는 Single(단일)을 선택해야 합니다.

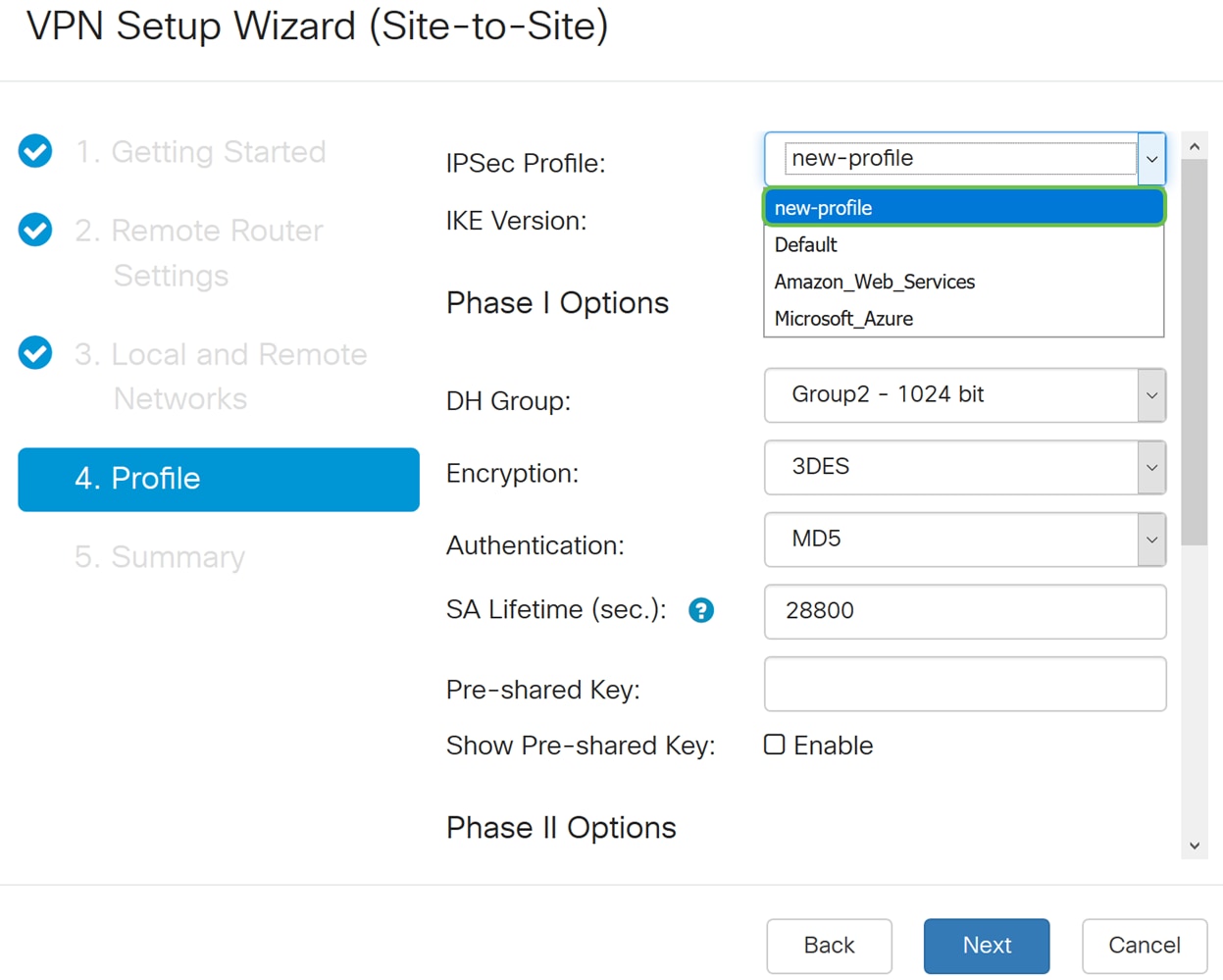

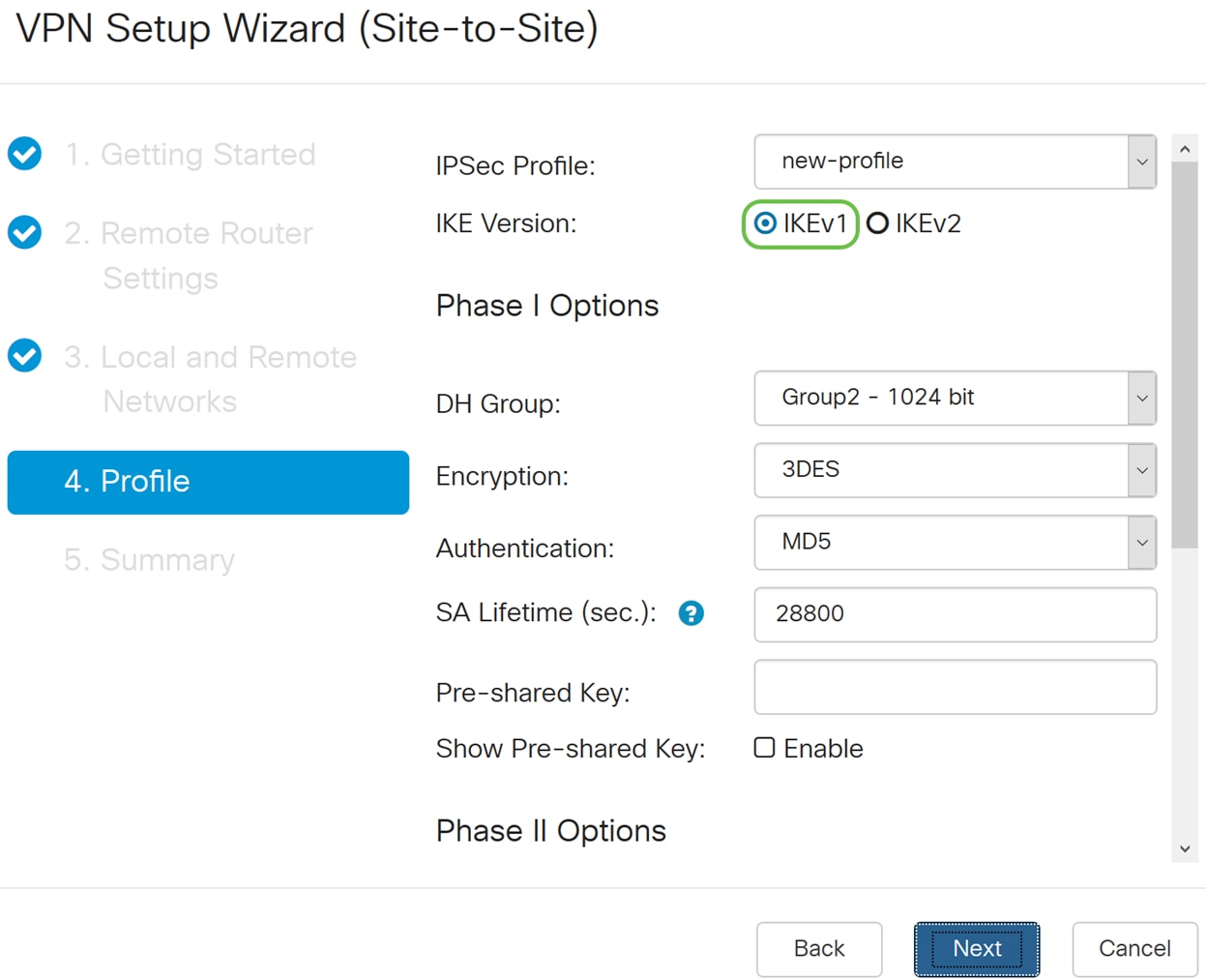

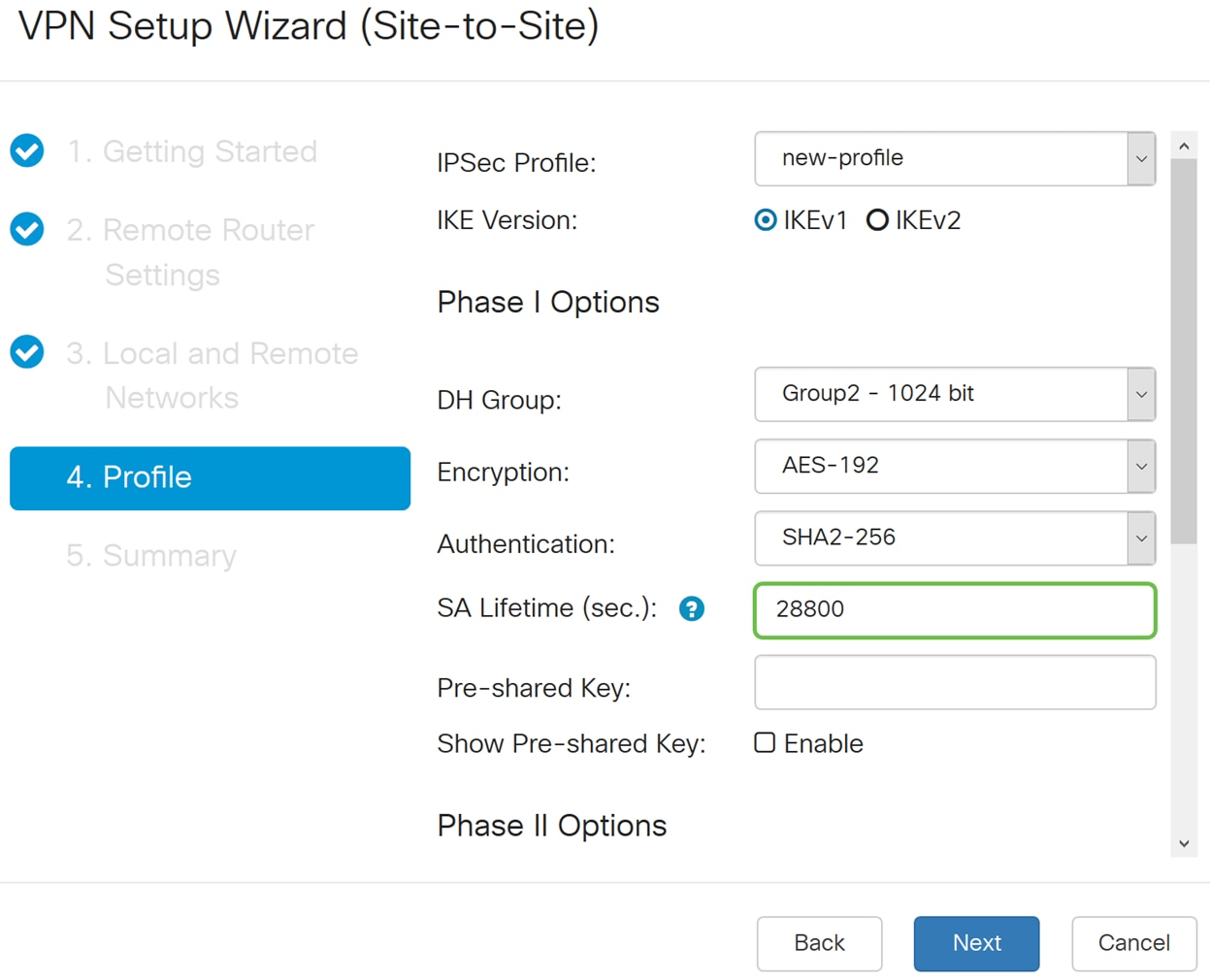

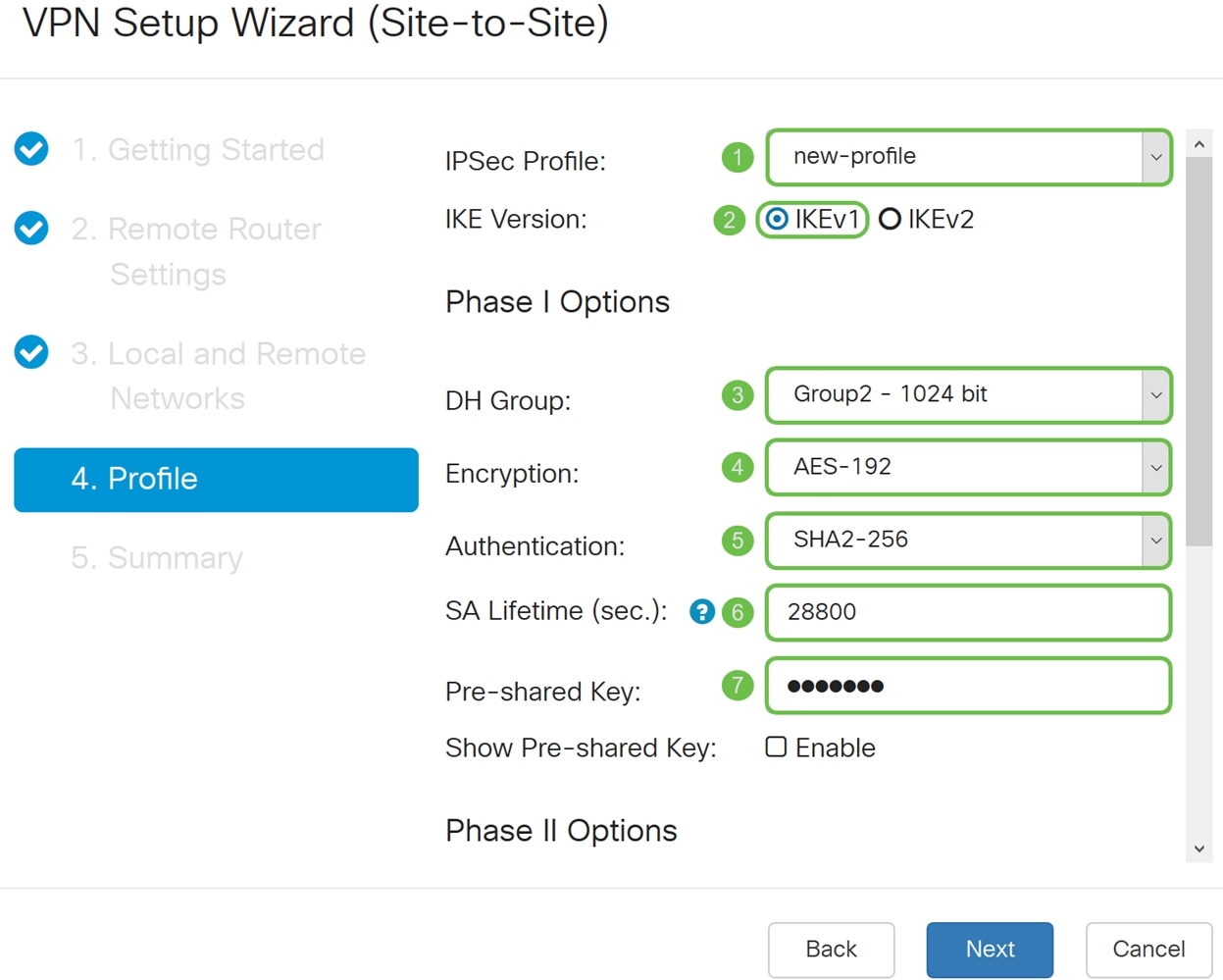

8단계. Profile(프로필) 섹션의 드롭다운 목록에서 IPsec 프로필의 이름을 선택합니다. 이 데모에서는 새 프로파일이 IPsec 프로필로 선택되었습니다.

9단계. IKE 버전으로 IKEv1(Internet Key Exchange 버전 1) 또는 IKEv2(Internet Key Exchange 버전 2)를 선택합니다. IKE는 ISAKMP(Internet Security Association and Key Management Protocol) 프레임워크 내에서 Oakley 키 교환 및 Skeme 키 교환을 구현하는 하이브리드 프로토콜입니다. IKE는 IPsec 피어의 인증을 제공하고, IPsec 키를 협상하며, IPsec 보안 연결을 협상합니다. IKEv2는 키 교환을 수행하는 데 필요한 패킷이 줄어들고 더 많은 인증 옵션을 지원하는 반면, IKEv1은 공유 키 및 인증서 기반 인증만 지원하므로 더 효율적입니다. 이 예에서는 IKEv1을 IKE 버전으로 선택했습니다.

참고: 디바이스가 IKEv2를 지원하는 경우 IKEv2를 사용하는 것이 좋습니다. 디바이스가 IKEv2를 지원하지 않는 경우 IKEv1을 사용합니다. 두 라우터(로컬 및 원격) 모두 동일한 IKE 버전 및 보안 설정을 사용해야 합니다.

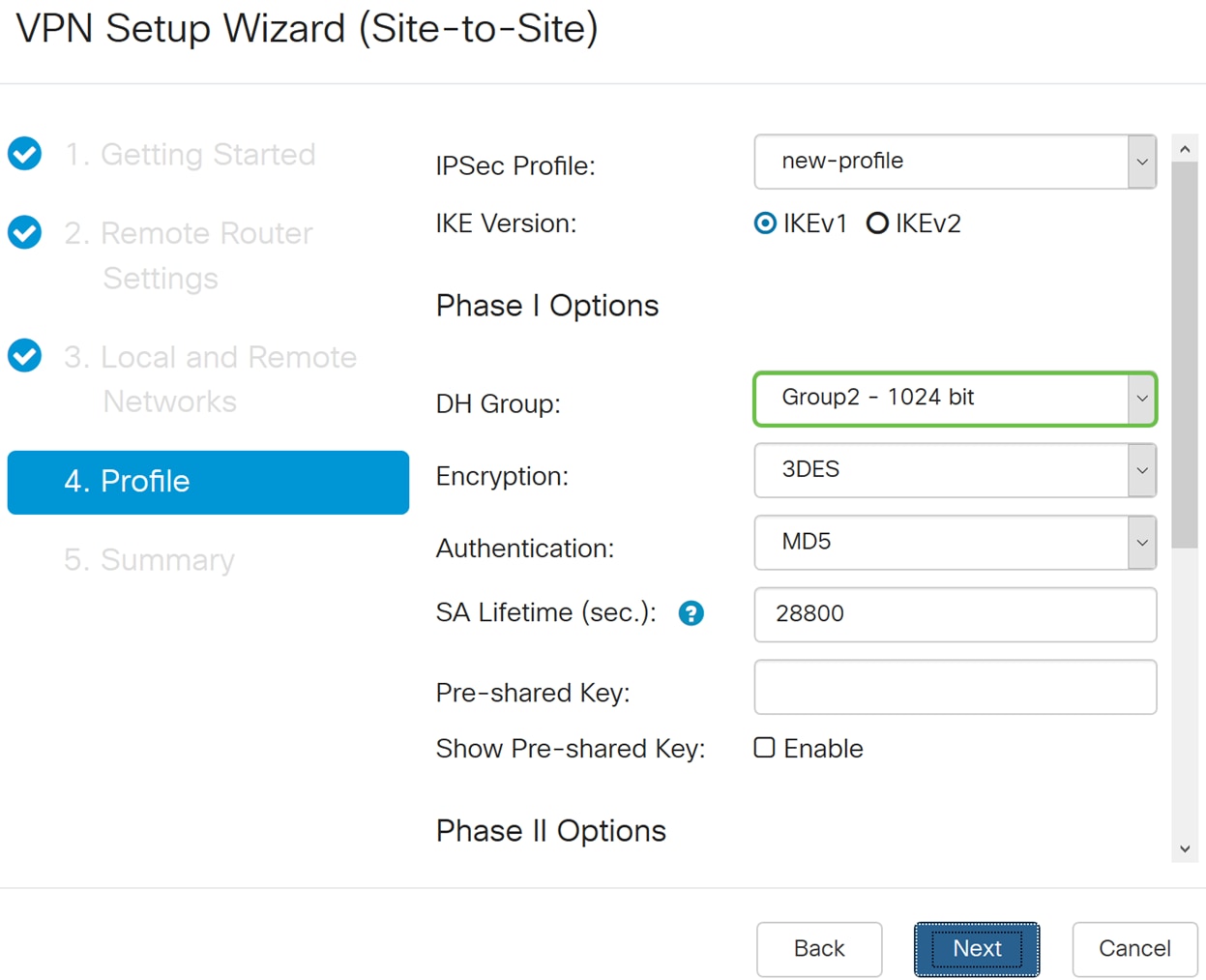

10단계. Phase 1 Options(1단계 옵션) 섹션의 드롭다운 목록에서 DH(Diffie-Hellman) 그룹(Group 2 - 1024비트 또는 Group 5 - 1536비트)을 선택합니다. DH는 키 교환 프로토콜로, 서로 다른 두 개의 프라임 키 길이 그룹이 있습니다. 그룹 2는 최대 1,024비트, 그룹 5는 최대 1,536비트를 가집니다. 이 데모에서는 그룹 2 - 1024비트를 사용하겠습니다.

참고: 속도를 높이고 보안을 낮추려면 [그룹 2]를 선택하고, 속도를 낮추고 보안을 높이려면 [그룹 5]를 선택합니다. 기본적으로 [그룹 2]가 선택되어 있습니다.

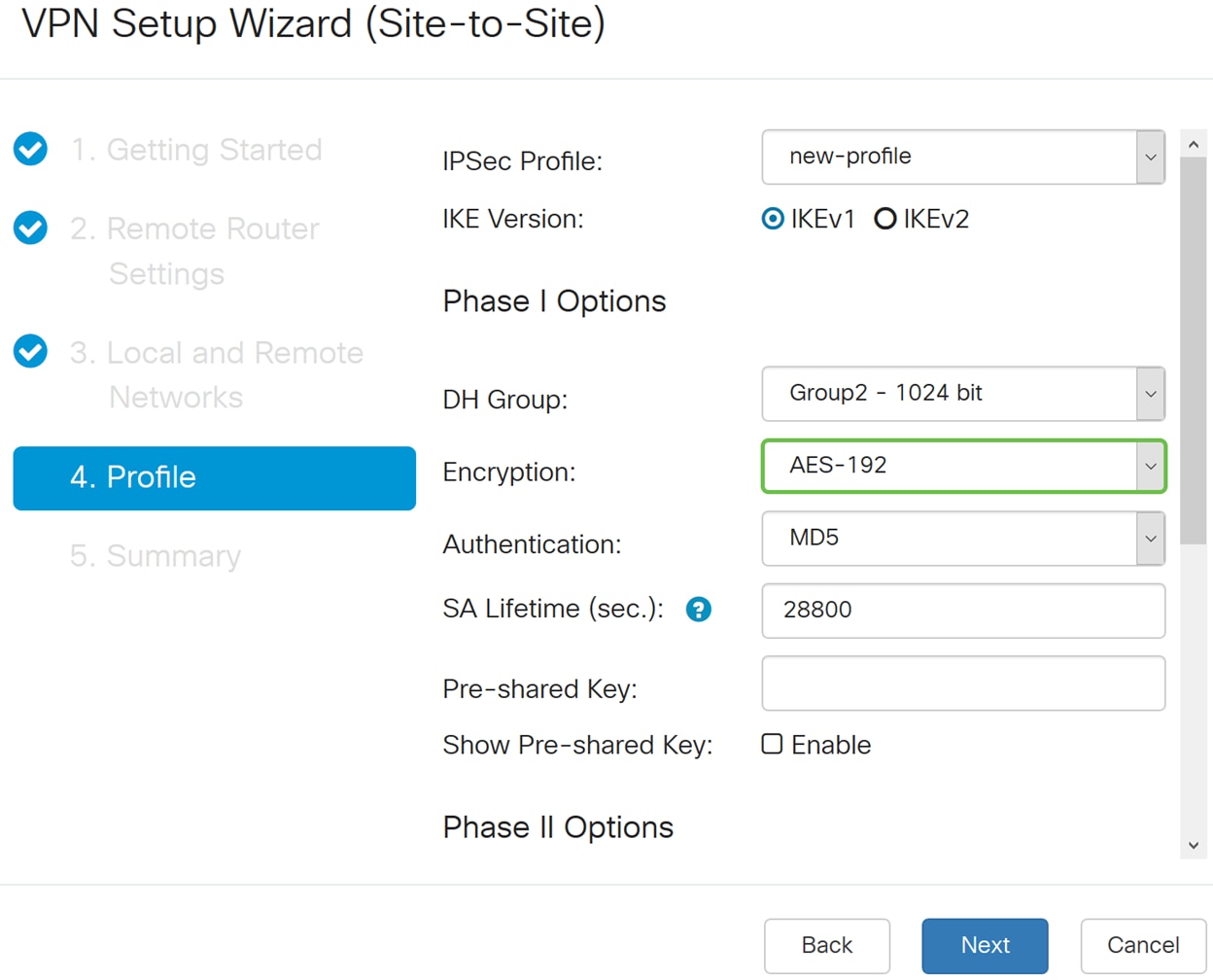

11단계. 드롭다운 목록에서 암호화 옵션(3DES, AES-128, AES-192 또는 AES-256)을 선택합니다. 이 방법은 ESP(Encapsulating Security Payload)/ISAKMP(Internet Security Association and Key Management Protocol) 패킷을 암호화하거나 해독하는 데 사용되는 알고리즘을 결정합니다. 3DES(Triple Data Encryption Standard)는 DES 암호화를 세 번 사용하지만 지금은 레거시 알고리즘입니다. 이는 여전히 제한적이지만 수용 가능한 보안 수준을 제공하므로 더 나은 대안이 없는 경우에만 사용해야 한다는 의미입니다. 일부 "블록 충돌" 공격에는 취약하므로 역호환성을 위해 필요한 경우에만 사용해야 합니다. AES(Advanced Encryption Standard)는 DES보다 더 안전하게 설계된 암호화 알고리즘입니다. AES는 더 큰 키 크기를 사용하므로 침입자가 가능한 모든 키를 시도하기 위한 유일한 알려진 메시지 해독 접근 방식을 보장합니다. 3DES 대신 AES를 사용하는 것이 좋습니다. 이 예에서는 AES-192를 암호화 옵션으로 사용합니다.

참고: 다음은 도움이 될 수 있는 몇 가지 추가 리소스입니다. IPSec 및 Next Generation Encryption을 사용하여 VPN에 대한 보안 구성

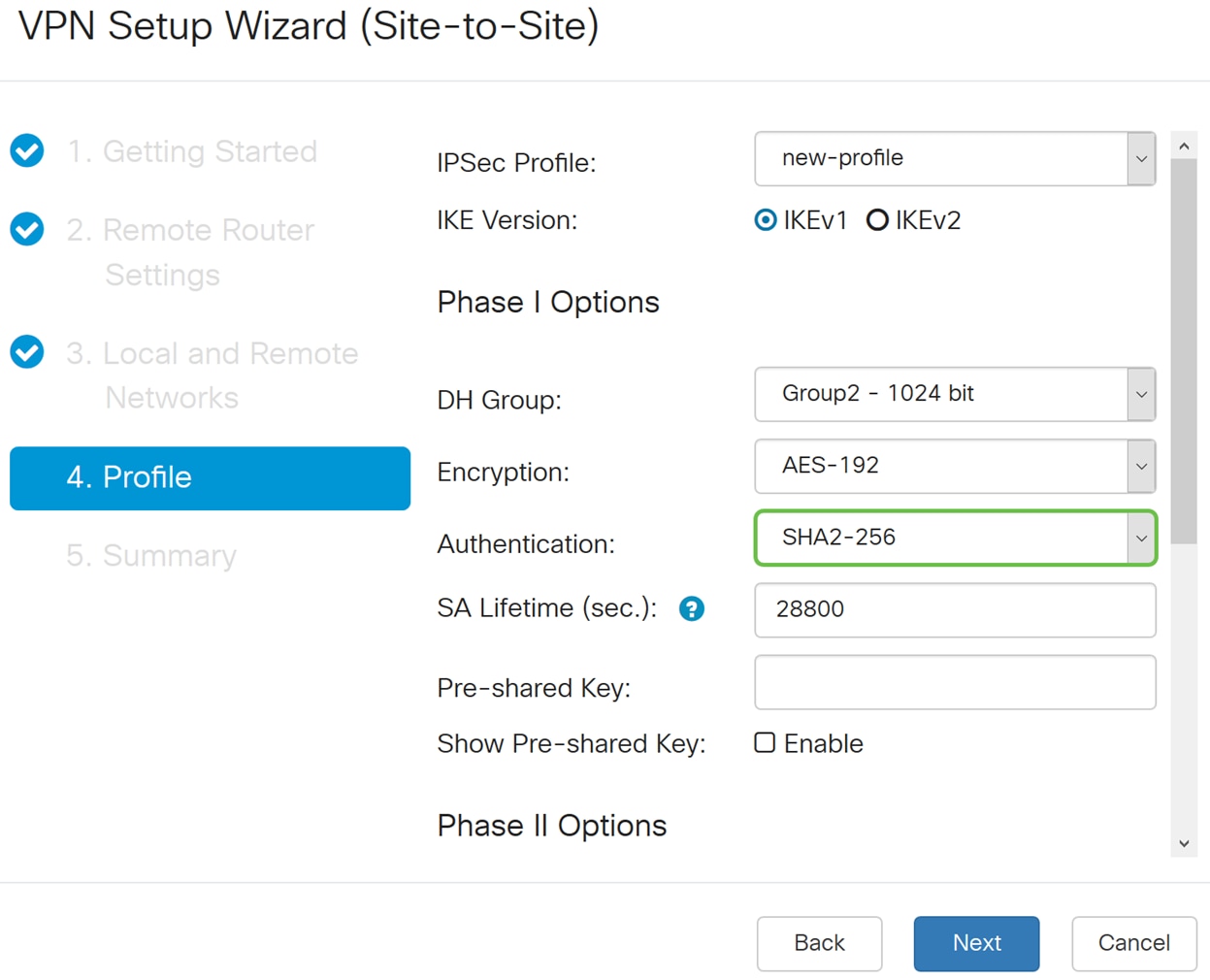

12단계. 인증 방법은 ESP(Encapsulating Security Payload Protocol) 헤더 패킷을 검증하는 방법을 결정합니다. MD5는 128비트 다이제스트를 생성하는 단방향 해싱 알고리즘입니다. SHA1은 160비트 다이제스트를 생성하는 단방향 해싱 알고리즘이며 SHA2-256은 256비트 다이제스트를 생성합니다. SHA2-256은 더 안전하므로 사용하는 것이 좋습니다. VPN 터널의 양쪽 끝에서 동일한 인증 방법을 사용해야 합니다. 인증(MD5, SHA1 또는 SHA2-256)을 선택합니다. 이 예에서는 SHA2-256이 선택되었습니다.

13단계. SA 수명(초)은 이 단계에서 IKE SA가 활성화되는 시간을 초 단위로 나타냅니다. 새 SA(Security Association: 보안 연계)는 이전 SA가 만료될 때 새 SA를 사용할 준비가 되었는지 확인하기 위해 수명이 만료되기 전에 협상됩니다. 기본값은 28800이며 범위는 120~86400입니다. I단계의 SA 수명으로 기본값 28800초를 사용합니다.

참고: I단계의 SA 수명이 II단계의 SA 수명보다 긴 것이 좋습니다. Phase I를 Phase II보다 짧게 만들면 데이터 터널이 아니라 터널을 앞뒤로 자주 재협상해야 합니다. 데이터 터널은 보안을 강화해야 하는 부분이므로 II단계의 수명이 I단계보다 짧은 것이 좋습니다.

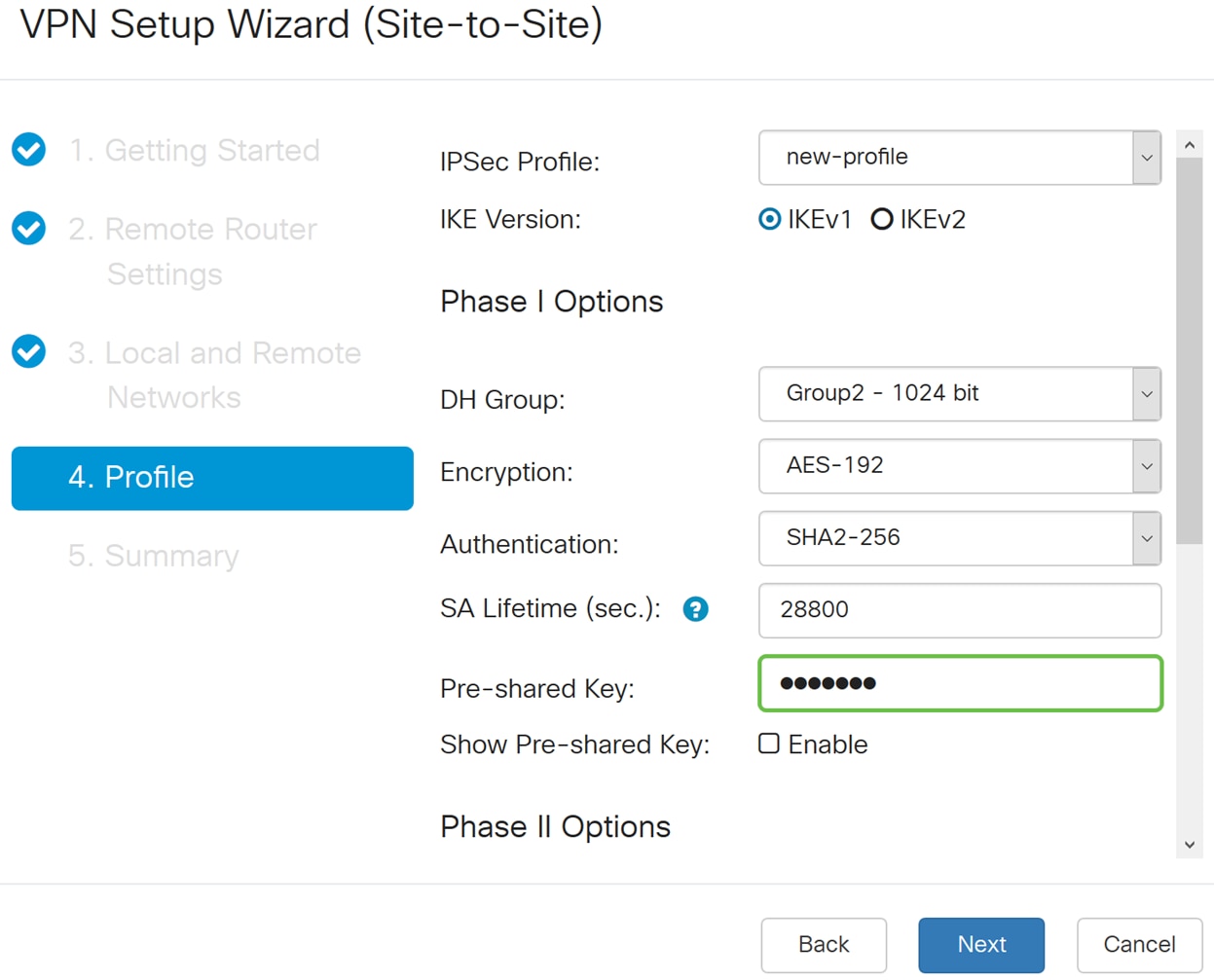

14단계. 원격 IKE 피어를 인증하는 데 사용할 사전 공유 키를 입력합니다. My_@123 또는 4d795f40313233과 같이 최대 30자의 키보드 문자 또는 16진수 값을 입력할 수 있습니다. VPN 터널의 양쪽 끝에는 동일한 사전 공유 키를 사용해야 합니다.

참고: VPN 보안을 최대화하려면 사전 공유 키를 주기적으로 변경하는 것이 좋습니다.

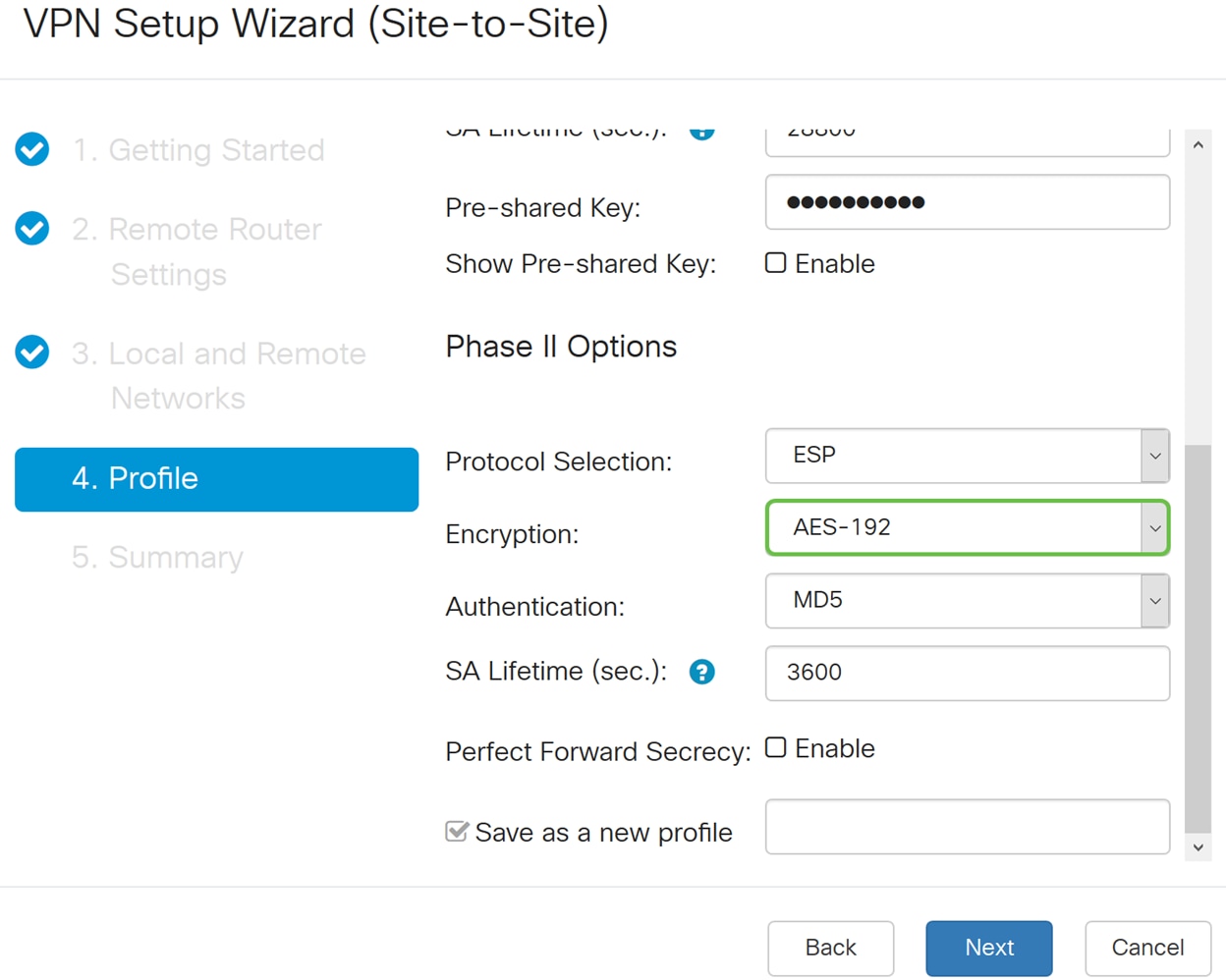

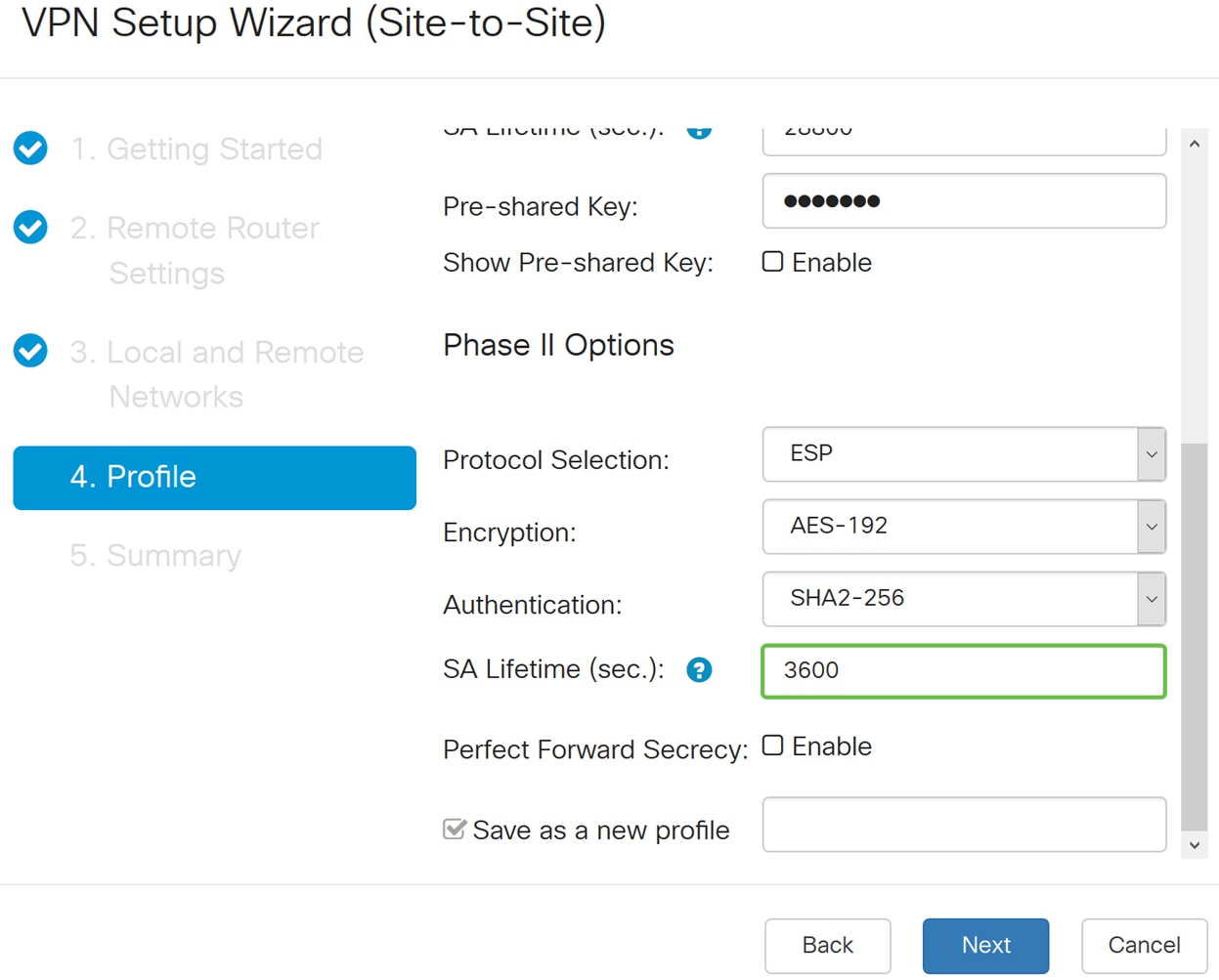

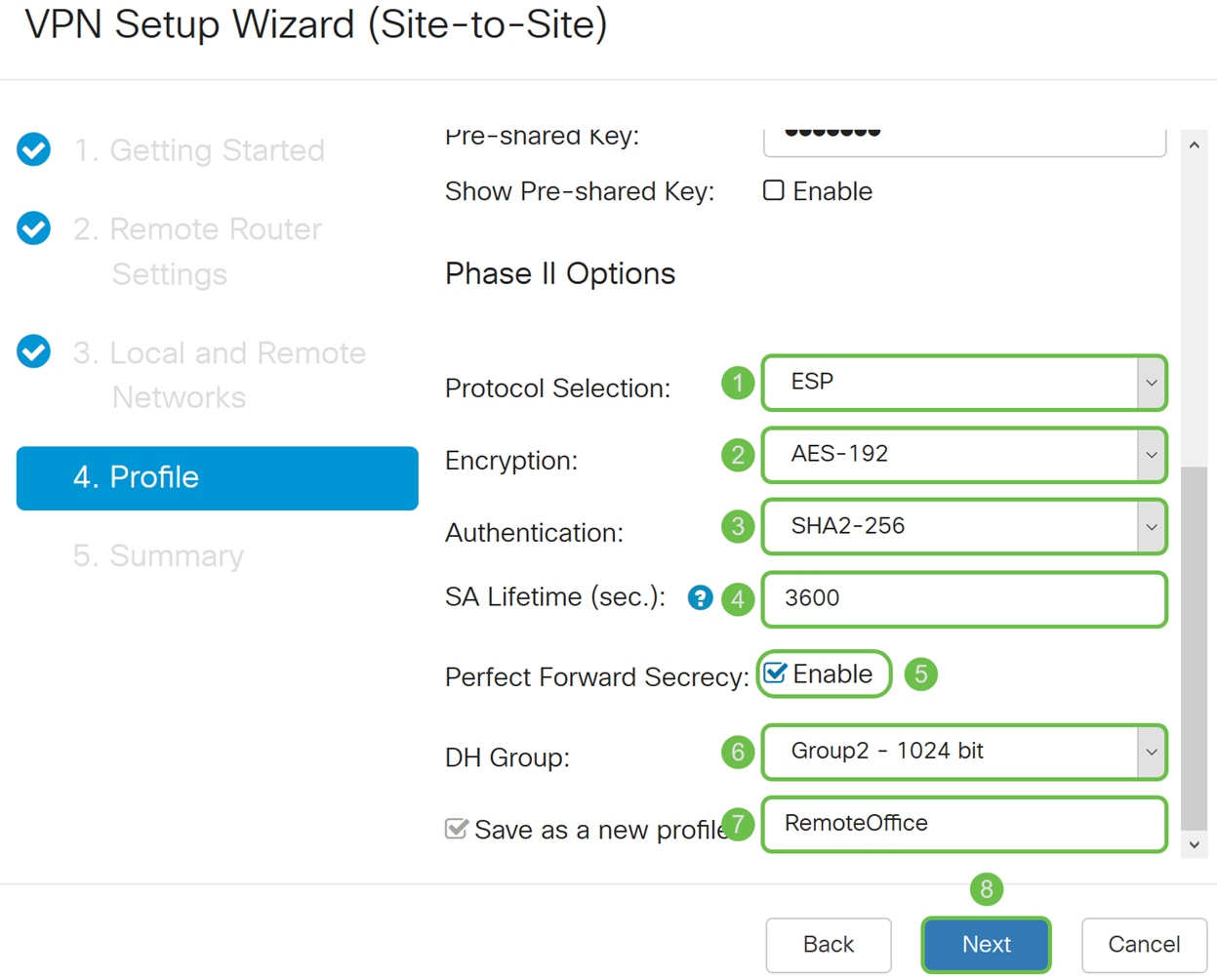

15단계. Phase II Options 섹션의 드롭다운 목록에서 프로토콜을 선택합니다.

· ESP - 데이터 암호화를 위해 ESP를 선택하고 암호화를 입력합니다.

· AH - 데이터가 비밀이 아니지만 인증해야 하는 경우 데이터 무결성을 위해 선택합니다.

16단계. 드롭다운 목록에서 암호화 옵션(3DES, AES-128, AES-192 또는 AES-256)을 선택합니다. 이 방법은 ESP(Encapsulating Security Payload)/ISAKMP(Internet Security Association and Key Management Protocol) 패킷을 암호화하거나 해독하는 데 사용되는 알고리즘을 결정합니다. 3DES(Triple Data Encryption Standard)는 DES 암호화를 세 번 사용하지만 지금은 레거시 알고리즘입니다. 이는 여전히 제한적이지만 수용 가능한 보안 수준을 제공하므로 더 나은 대안이 없는 경우에만 사용해야 한다는 의미입니다. 일부 "블록 충돌" 공격에는 취약하므로 역호환성을 위해 필요한 경우에만 사용해야 합니다. AES(Advanced Encryption Standard)는 DES보다 더 안전하게 설계된 암호화 알고리즘입니다. AES는 더 큰 키 크기를 사용하므로 침입자가 가능한 모든 키를 시도하기 위한 유일한 알려진 메시지 해독 접근 방식을 보장합니다. 3DES 대신 AES를 사용하는 것이 좋습니다. 이 예에서는 AES-192를 암호화 옵션으로 사용합니다.

참고: 다음은 도움이 될 수 있는 몇 가지 추가 리소스입니다. IPSec 및 Next Generation Encryption을 사용하여 VPN에 대한 보안 구성

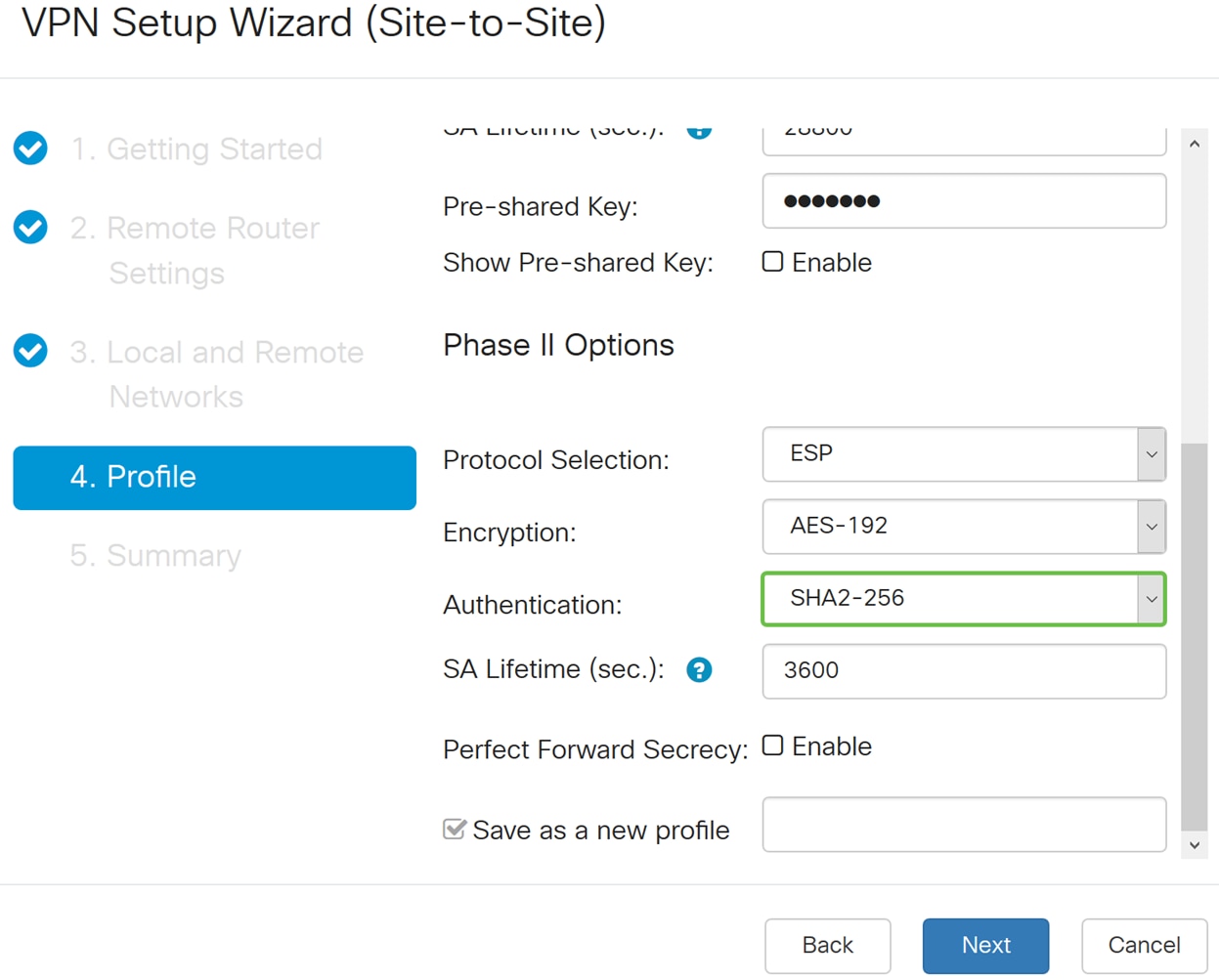

17단계. 인증 방법은 ESP(Encapsulating Security Payload Protocol) 헤더 패킷을 검증하는 방법을 결정합니다. MD5는 128비트 다이제스트를 생성하는 단방향 해싱 알고리즘입니다. SHA1은 160비트 다이제스트를 생성하는 단방향 해싱 알고리즘이며 SHA2-256은 256비트 다이제스트를 생성합니다. SHA2-256은 더 안전하므로 사용하는 것이 좋습니다. VPN 터널의 양쪽 끝에서 동일한 인증 방법을 사용해야 합니다. 인증(MD5, SHA1 또는 SHA2-256)을 선택합니다. 이 예에서는 SHA2-256이 선택되었습니다.

18단계. 이 단계에서 VPN 터널(IPsec SA)이 활성 상태인 시간(초)인 SA 수명(초)을 입력합니다. 2단계의 기본값은 3600초입니다.

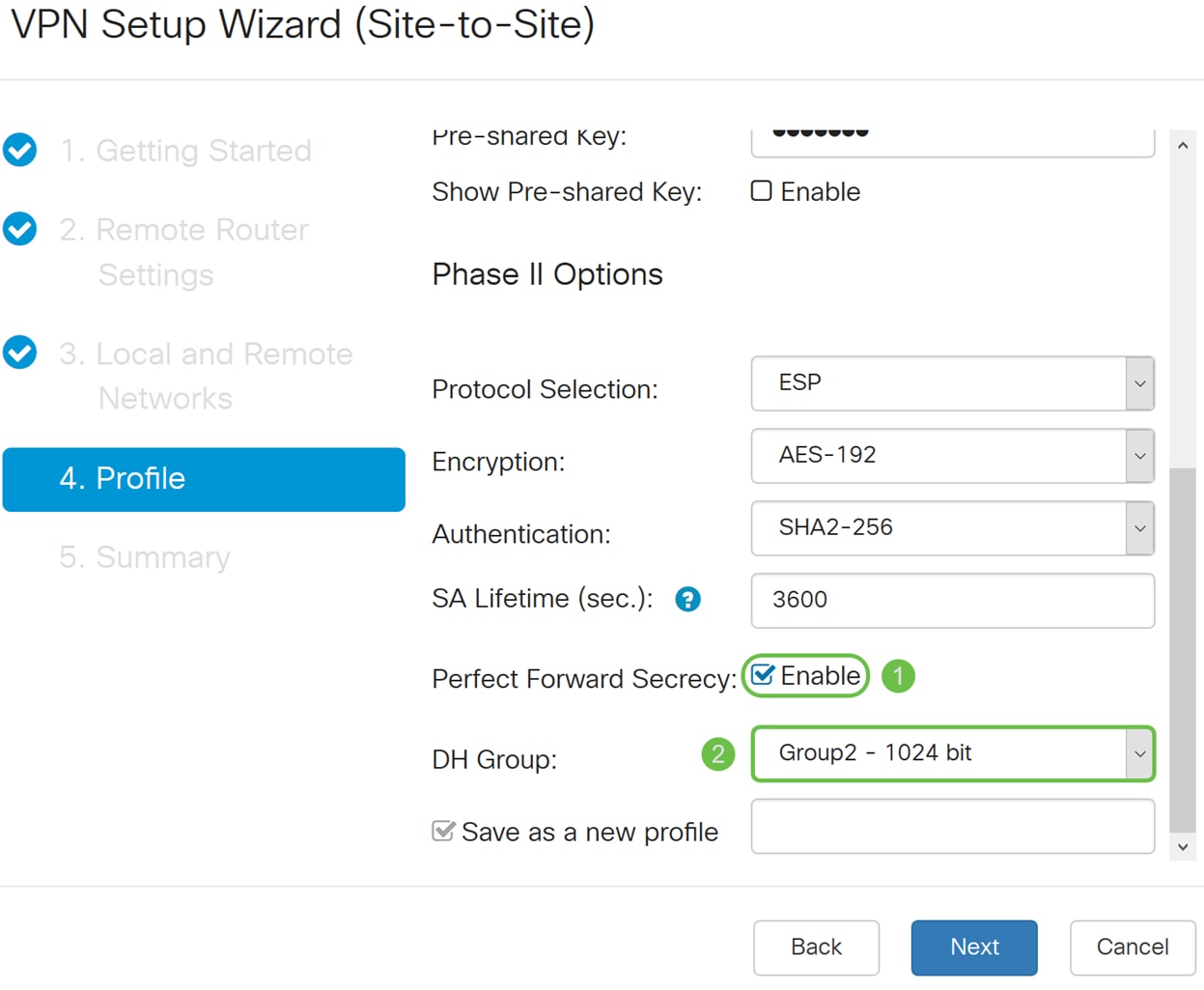

19단계. PFS(Perfect Forward Secrecy)가 활성화된 경우 IKE Phase 2 협상은 IPsec 트래픽 암호화 및 인증을 위한 새 키 자료를 생성합니다. Perfect Forward Secrecy는 공개 키 암호화를 사용하여 인터넷을 통해 전송되는 통신의 보안을 개선하기 위해 사용됩니다. 이 기능을 활성화하려면 확인란을 선택하고, 이 기능을 비활성화하려면 확인란을 선택 취소합니다. 이 기능을 사용하는 것이 좋습니다. 선택하는 경우 DH 그룹을 선택합니다. 이 예에서는 Group2 - 1024비트가 사용됩니다.

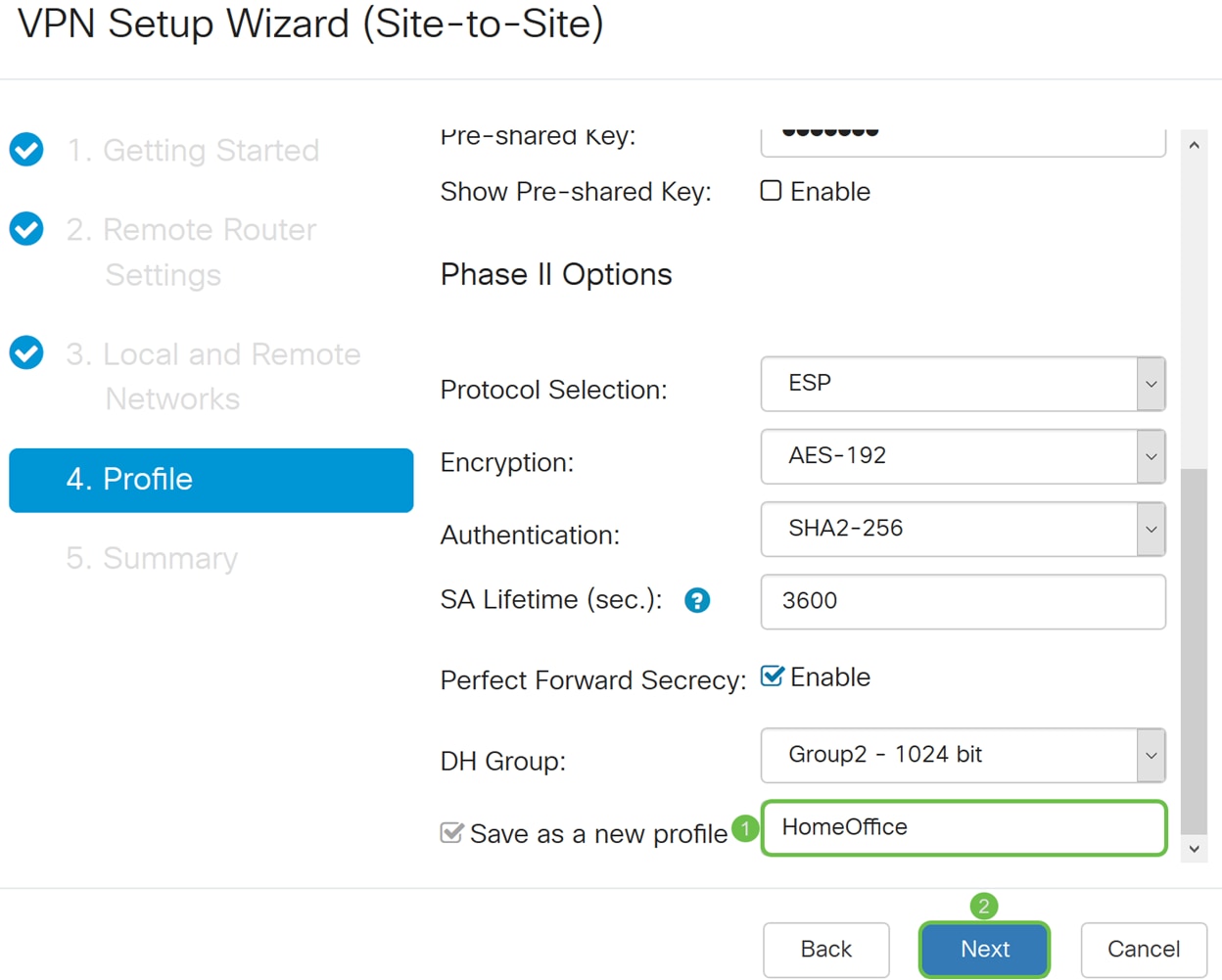

20단계. Save as a new profile(새 프로필로 저장)에 방금 생성한 새 프로필의 이름을 입력합니다. Next(다음)를 클릭하여 VPN 컨피그레이션의 요약을 확인합니다.

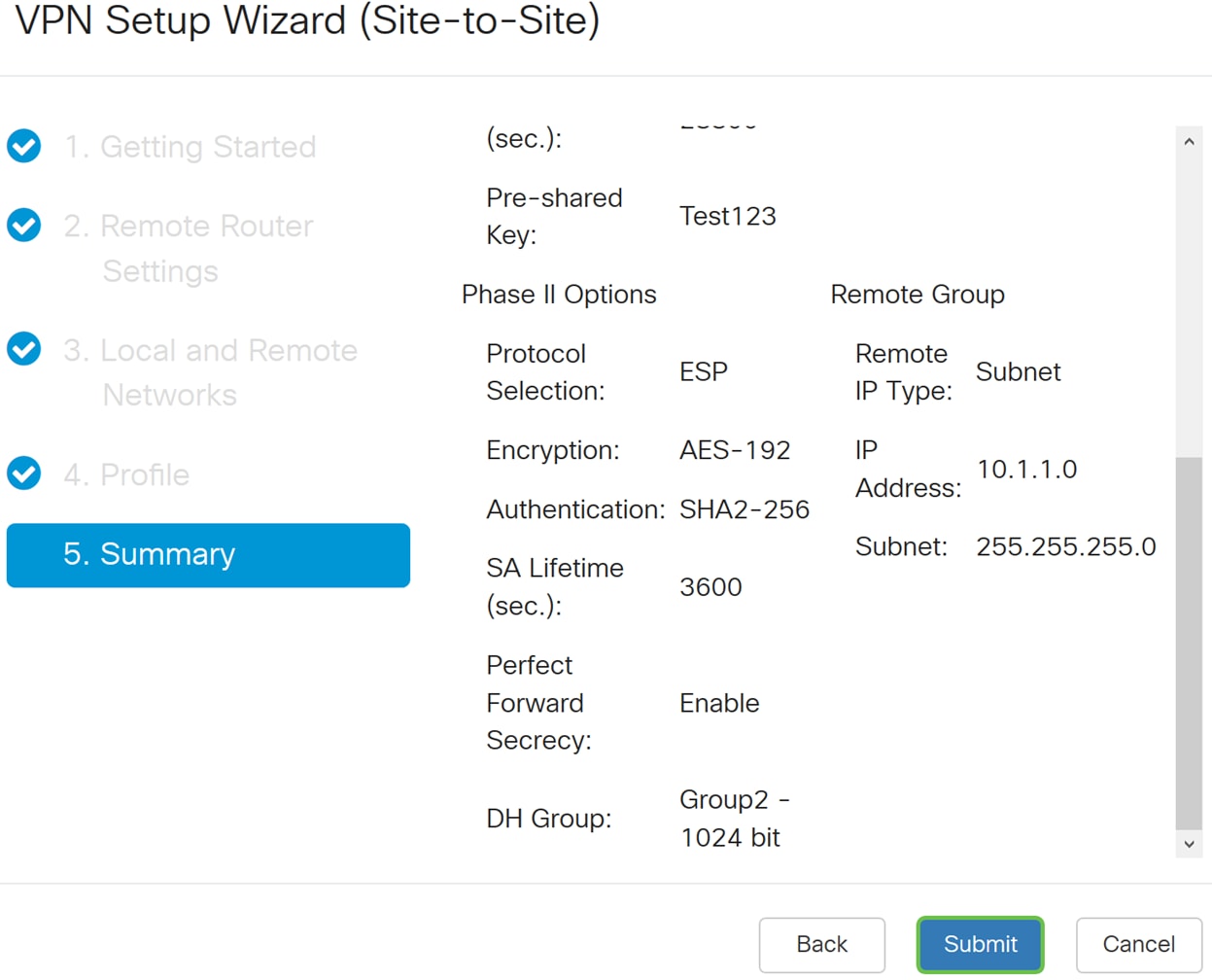

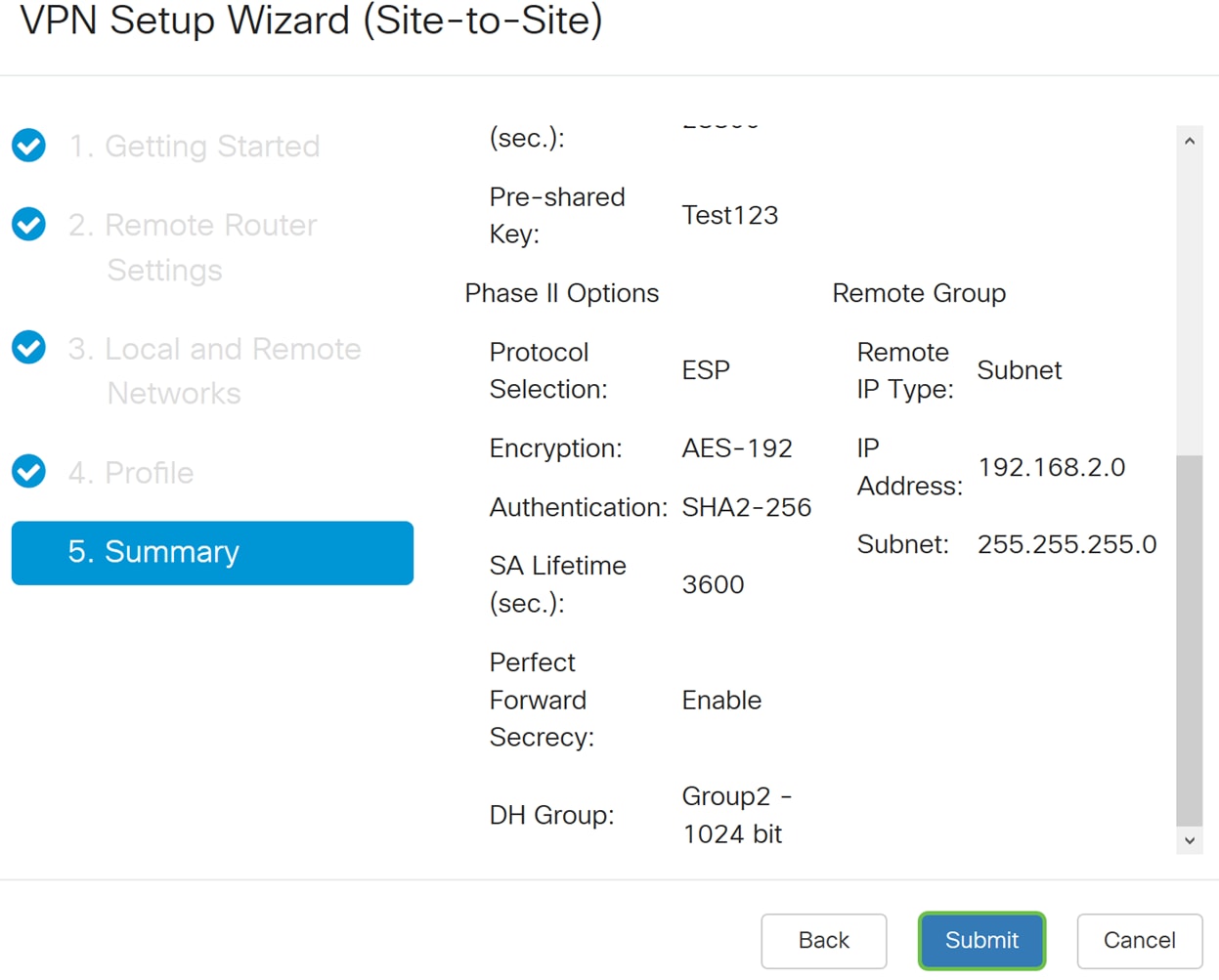

21단계. 정보를 확인한 다음 Submit(제출)을 클릭합니다.

원격 라우터의 VPN 설정 마법사 컨피그레이션

원격 라우터에서 로컬 라우터와 동일한 보안 설정을 구성하되 로컬 라우터 IP 주소를 원격 트래픽으로 사용해야 합니다.

1단계. 원격 라우터(라우터 B)의 웹 컨피그레이션 페이지에 로그인하고 VPN > VPN Setup Wizard(VPN 설정 마법사)로 이동합니다.

2단계. 연결 이름을 입력하고 RV260을 사용하는 경우 VPN에 사용할 인터페이스를 선택합니다. RV160에는 WAN 링크만 있으므로 드롭다운에서 인터페이스를 선택할 수 없습니다. 그런 다음 다음을 클릭하여 계속합니다.

3단계. Remote Router Settings(원격 라우터 설정)에서 Remote Connection Type(원격 연결 유형)을 선택한 다음 라우터 A의 WAN IP 주소를 입력합니다. 그런 다음 다음을 클릭하여 다음 섹션으로 진행합니다.

4단계. 로컬 및 원격 트래픽을 선택합니다. Remote Traffic Selection(원격 트래픽 선택) 필드에서 Subnet(서브넷)을 선택한 경우 라우터 A의 프라이빗 IP 주소 서브넷에 을 입력합니다. 그런 다음 Next(다음)를 클릭하여 Profile(프로파일) 섹션을 구성합니다.

5단계. Profile(프로파일) 섹션에서 라우터 A와 동일한 보안 설정을 선택합니다. 또한 라우터 A와 동일한 사전 공유 키를 입력했습니다. 그런 다음 다음을 클릭하여 요약 페이지로 이동합니다.

1단계 옵션:

2단계 옵션:

6단계. Summary(요약) 페이지에서 방금 구성한 정보가 올바른지 확인합니다. 그런 다음 Submit(제출)을 클릭하여 Site-to-Site VPN을 생성합니다.

참고: 라우터가 현재 사용 중인 모든 컨피그레이션은 실행 중인 컨피그레이션 파일에 있으며, 이는 휘발성이며 재부팅 사이에 유지되지 않습니다. 재부팅 사이의 컨피그레이션을 유지하려면 모든 변경 사항을 완료한 후 실행 중인 컨피그레이션 파일을 시작 컨피그레이션 파일에 복사해야 합니다. 이렇게 하려면 페이지 상단에 나타나는 저장 단추를 클릭하거나 Administration(관리) > Configuration Management(컨피그레이션 관리)로 이동합니다. 그런 다음 소스가 Running Configuration(컨피그레이션 실행 중)이고 Destination(대상)이 Startup Configuration(시작 컨피그레이션)인지 확인합니다. 적용을 클릭합니다.

결론

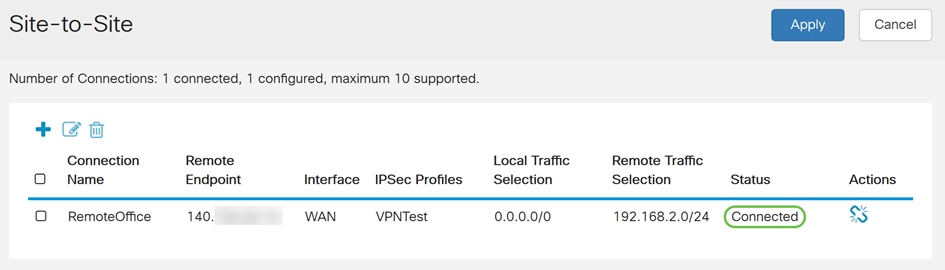

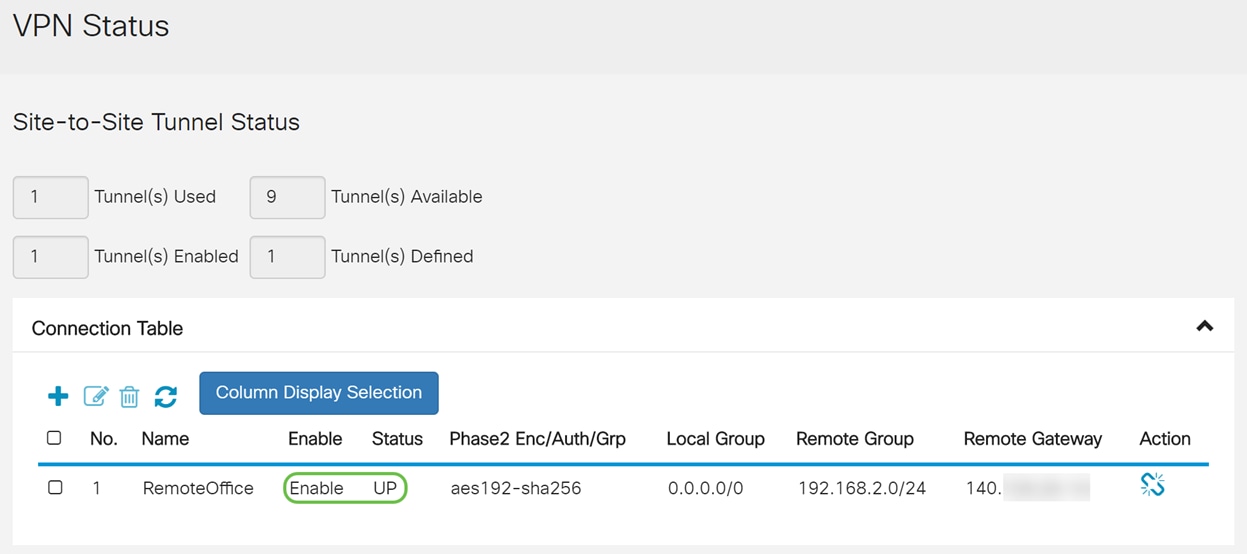

VPN 설정 마법사를 사용하여 Site-to-Site VPN을 성공적으로 구성해야 합니다. 아래 단계에 따라 Site-to-Site VPN이 연결되어 있는지 확인합니다.

1단계. 연결이 설정되었는지 확인하려면 VPN > IPSec VPN > Site-to-Site로 이동할 때 Connected(연결됨) 상태를 확인해야 합니다.

2단계. Status and Statistics(상태 및 통계) > VPN Status(VPN 상태)로 이동하여 Site-to-Site 터널이 Enabled(활성화됨) 및 UP(가동)되어 있는지 확인합니다.

피드백

피드백