RV160 및 RV260에서 Site-to-Site VPN 구성

목표

이 문서의 목적은 RV160 및 RV260 시리즈 라우터에 사이트 대 사이트 VPN을 만드는 것입니다.

소개

VPN(Virtual Private Network)은 원격 근무자를 보안 네트워크에 연결하는 좋은 방법입니다.VPN을 사용하면 원격 호스트가 현장 보안 네트워크에 연결된 것처럼 작동할 수 있습니다.Site-to-Site VPN에서는 한 위치의 로컬 라우터가 VPN 터널을 통해 원격 라우터에 연결됩니다.이 터널은 전송되는 데이터를 보호하기 위해 업계 표준 암호화 및 인증 기술을 사용하여 데이터를 안전하게 캡슐화합니다.

사이트 대 사이트 VPN을 구성할 때 터널의 양쪽에 있는 LAN(Local Area Network) 서브넷은 동일한 네트워크에 있을 수 없습니다.예를 들어 사이트 A LAN이 192.168.1.x/24 서브넷을 사용하는 경우 사이트 B는 동일한 서브넷을 사용할 수 없습니다.사이트 B는 192.168.2.x/24와 같은 다른 서브넷을 사용해야 합니다.

터널을 올바르게 구성하려면 두 라우터를 구성할 때 해당 설정(로컬 및 원격 전환)을 입력합니다.이 라우터가 라우터 A로 식별된다고 가정합니다. [원격 그룹 설정] 섹션에서 다른 라우터(라우터 B)에 대한 설정을 입력하는 동안 [로컬 그룹 설정] 섹션에 해당 설정을 입력합니다.다른 라우터(라우터 B)를 구성할 때 Local Group Setup(로컬 그룹 설정) 섹션에 설정을 입력하고 Remote Group Setup(원격 그룹 설정)에서 Router A 설정을 입력합니다.

아래는 라우터 A와 라우터 B에 대한 컨피그레이션 테이블이며, 굵게 강조 표시된 매개변수는 반대편 라우터의 반대입니다.다른 모든 매개변수는 동일하게 구성됩니다.이 문서에서는 라우터 A를 사용하여 로컬 라우터를 구성합니다.

| 필드 |

라우터 A(로컬) WAN IP 주소:140.x.x.x 로컬 IP 주소:192.168.2.0/24 |

라우터 B(원격) WAN IP 주소:145.x.x.x 로컬 IP 주소:10.1.1.0/24 |

| 연결 이름 |

VPNTest |

VPNTestB |

| IPSec 프로파일 |

HomeOffice(RemoteOffice와 동일한 구성) |

RemoteOffice(HomeOffice와 동일한 구성) |

| 인터페이스 |

WAN |

WAN |

| 원격 엔드포인트 |

고정 IP:145.x.x.x |

고정 IP:140.x.x.x |

| IKE 인증 방법 |

사전 공유 키 사전 공유 키:CiscoTest123! |

사전 공유 키 사전 공유 키:CiscoTest123! |

| 로컬 식별자 유형 |

로컬 WAN IP |

로컬 WAN IP |

| 로컬 식별자 |

140.x.x.x |

145.x.x.x |

| 로컬 IP 유형 |

서브넷 |

서브넷 |

| 로컬 IP 주소 |

192.168.2.0 |

10.1.1.0 |

| 로컬 서브넷 마스크 |

255.255.255.0 |

255.255.255.0 |

| 원격 식별자 유형 |

원격 WAN IP |

원격 WAN IP |

| 원격 식별자 |

145.x.x.x |

140.x.x.x |

| 원격 IP 유형 |

서브넷 |

서브넷 |

| 원격 IP 주소 |

10.1.1.0 |

192.168.2.0 |

| 원격 서브넷 마스크 |

255.255.255.0 |

255.255.255.0 |

| 적극적인 모드 |

사용 안 함 |

사용 안 함 |

IPsec 프로필을 구성하는 방법에 대한 자세한 내용은 다음 기사를 참조하십시오.RV160 및 RV260에서 IPSec 프로파일(자동 키잉 모드) 구성.

설치 마법사를 사용하여 Site-to-Site VPN을 구성하려면 다음 기사를 참조하십시오.RV160 및 RV260에서 VPN 설정 마법사 구성.

적용 가능한 디바이스

·RV160

·RV260

소프트웨어 버전

·1.0.00.13

사이트 대 사이트 VPN 연결 구성 - 라우터 A

1단계. 라우터 A의 웹 컨피그레이션 페이지에 로그인합니다.

참고:두 라우터 모두에 RV160을 사용합니다.

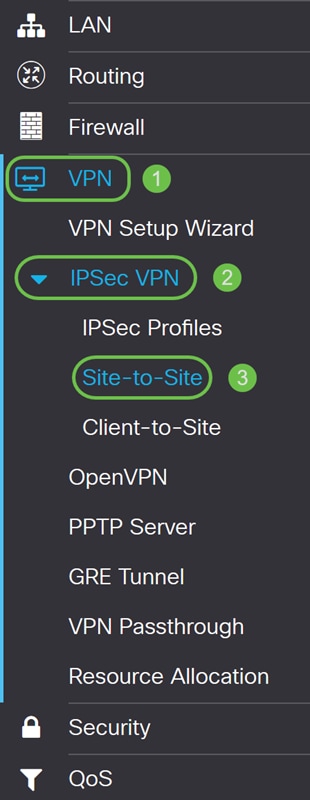

2단계. VPN > IPSec VPN > Site-to-Site로 이동합니다.

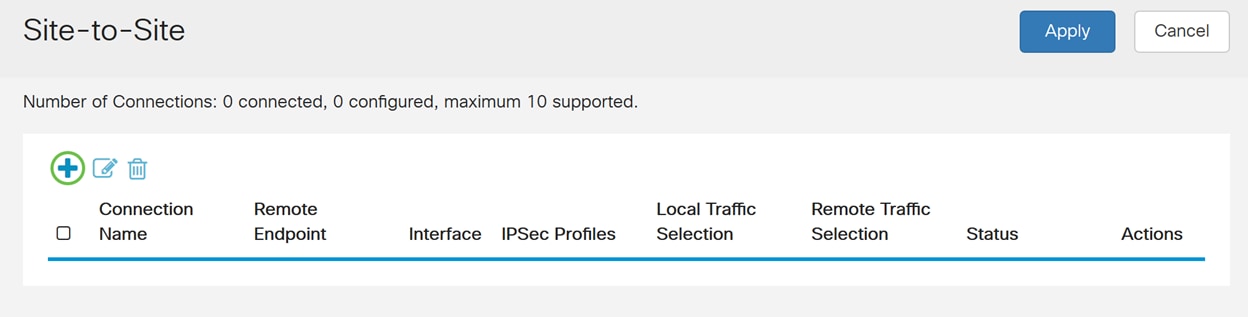

3단계. 추가 버튼을 클릭하여 새 Site-to-Site VPN 연결을 추가합니다.

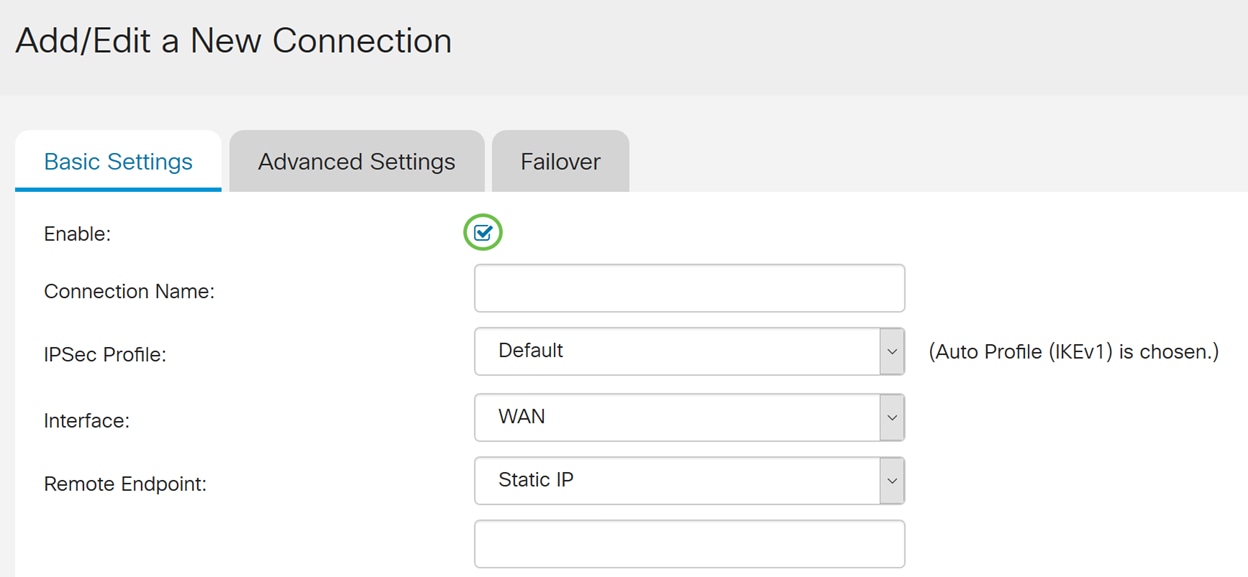

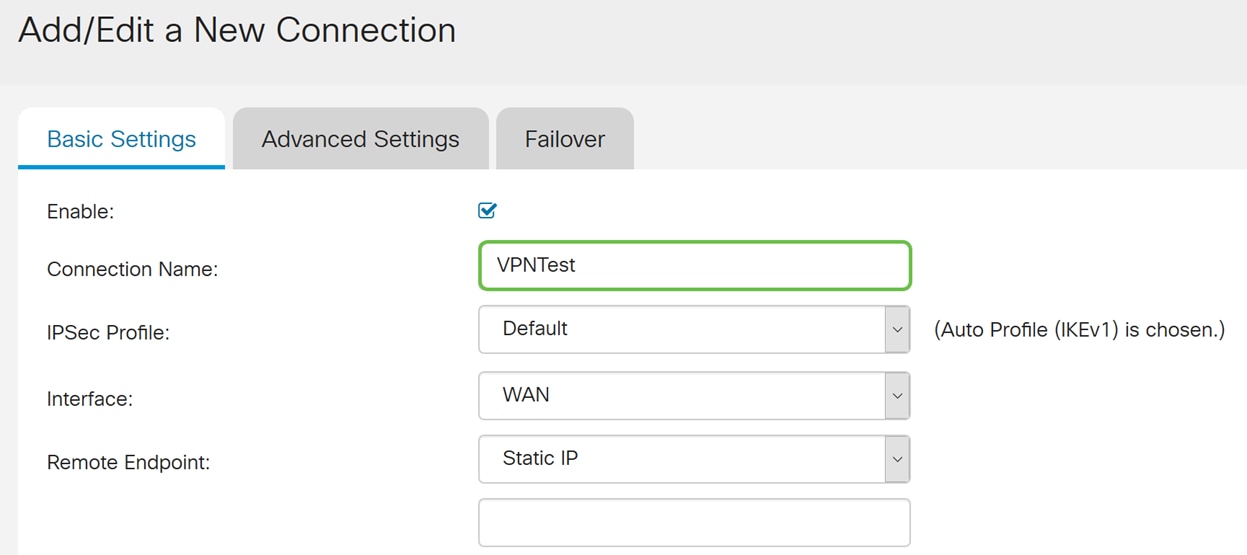

4단계. Enable(활성화)을 선택하여 컨피그레이션을 활성화합니다.기본적으로 활성화되어 있습니다.

5단계. VPN 터널의 연결 이름을 입력합니다.이 설명은 참조용이며 터널의 다른 끝에서 사용되는 이름과 일치하지 않아도 됩니다.

이 예에서는 VPNTest를 연결 이름으로 입력합니다.

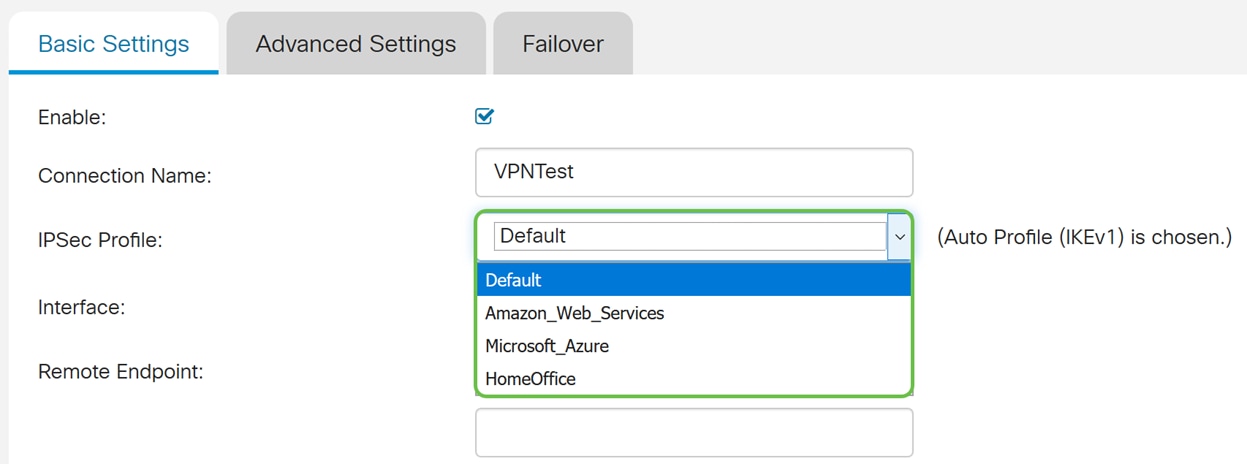

6단계. 새 IPsec 프로필을 생성했거나 미리 만들어진 프로필(Amazon_Web_Services, Microsoft_Azure)을 사용하려면 VPN에 사용할 IPsec 프로필을 선택합니다.기본값 - 자동 프로파일이 기본적으로 선택됩니다.IPsec 프로파일은 Phase I 및 Phase II 협상을 위한 암호화, 인증 및 DH(Diffie-Hellman) 그룹과 같은 알고리즘을 정의하는 IPsec의 중앙 컨피그레이션입니다.

이 예에서는 HomeOffice를 IPsec 프로필로 선택하겠습니다.

참고:IPsec 프로필 생성에 대해 자세히 알아보려면 다음 문서를 참조하십시오.RV160 및 RV260에서 IPSec 프로파일(자동 키잉 모드) 구성.

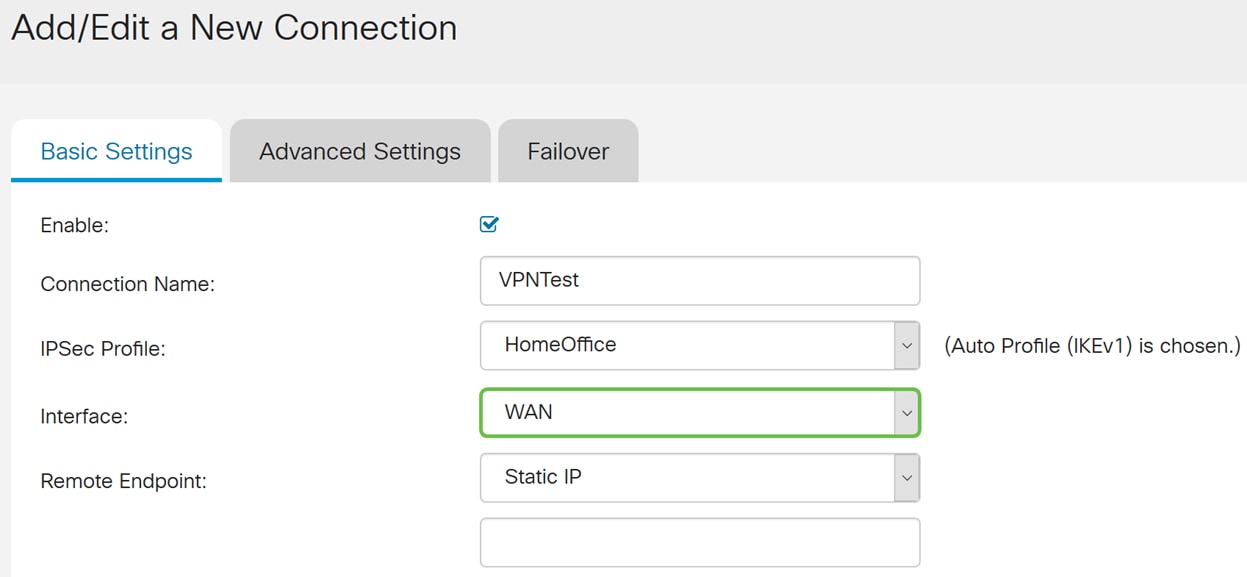

7단계. Interface 필드에서 터널에 사용되는 인터페이스를 선택합니다.이 예에서는 WAN을 인터페이스로 사용합니다.

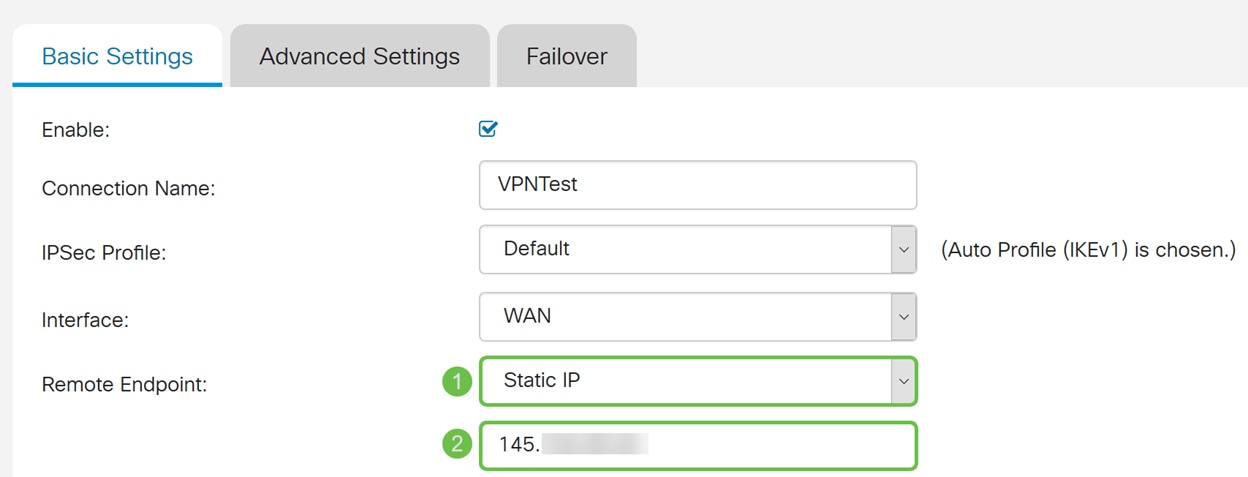

8단계. Static IP, FQDN(Fully Qualified Domain Name) 또는 원격 엔드포인트의 동적 IP를 선택합니다.선택 사항에 따라 원격 엔드포인트의 IP 주소 또는 FQDN을 입력합니다.

고정 IP를 선택하고 원격 엔드포인트 IP 주소에 입력했습니다.

IKE 인증 방법 구성

1단계. Pre-shared Key 또는 Certificate를 선택합니다.이 데모에서는 IKE 인증 방법으로 사전 공유 키를 선택하겠습니다.

IKE 피어는 사전 공유 키를 포함하는 키 해시를 컴퓨팅 및 전송하여 서로를 인증합니다.수신 피어가 사전 공유 키를 사용하여 동일한 해시를 독립적으로 만들 수 있는 경우 두 피어가 동일한 암호를 공유해야 하므로 다른 피어를 인증해야 합니다.각 IPsec 피어는 세션을 설정하는 다른 모든 피어의 사전 공유 키로 구성되어야 하므로 사전 공유 키는 제대로 확장되지 않습니다.

디지털 인증서는 인증서 전달자의 ID와 같은 정보를 포함하는 패키지입니다.이름 또는 IP 주소, 인증서의 일련 번호, 인증서의 만료 날짜 및 인증서 전달자의 공개 키 사본표준 디지털 인증서 형식은 X.509 사양에 정의되어 있습니다.X.509 버전 3은 인증서의 데이터 구조를 정의합니다.Certificate(인증서)를 선택한 경우 서명된 인증서를 Administration(관리) > Certificate(인증서)에서 가져와야 합니다.로컬 및 원격 모두에 대한 드롭다운 목록에서 인증서를 선택합니다.

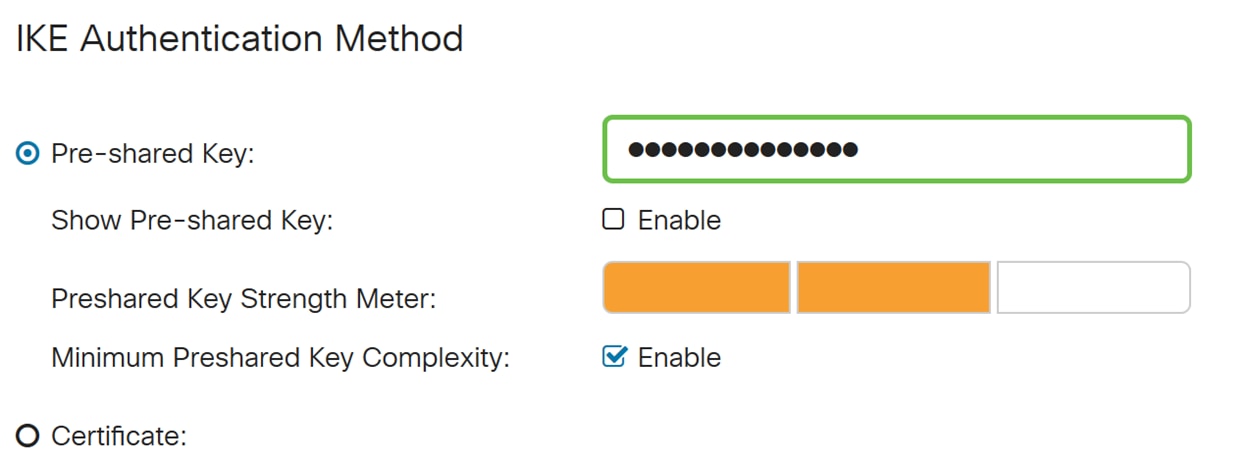

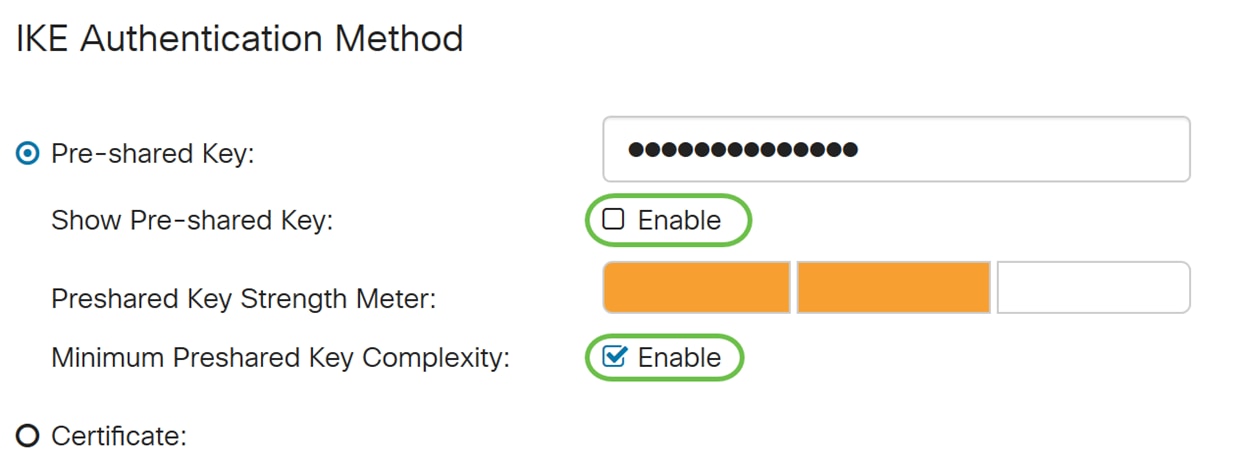

2단계. Pre-shared Key 필드에 사전 공유 키를 입력합니다.

참고:원격 라우터가 동일한 사전 공유 키를 사용하는지 확인합니다.

3단계. 사전 공유 키를 표시하려면 사용 확인란을 선택합니다.Preshared Key Strength Meter는 색상 막대를 통해 사전 공유 키의 강도를 보여줍니다.Enable(활성화)을 선택하여 사전 공유 키 복잡성을 최소화합니다.그런 다음 For Local Group Setup 섹션으로 건너뜁니다.

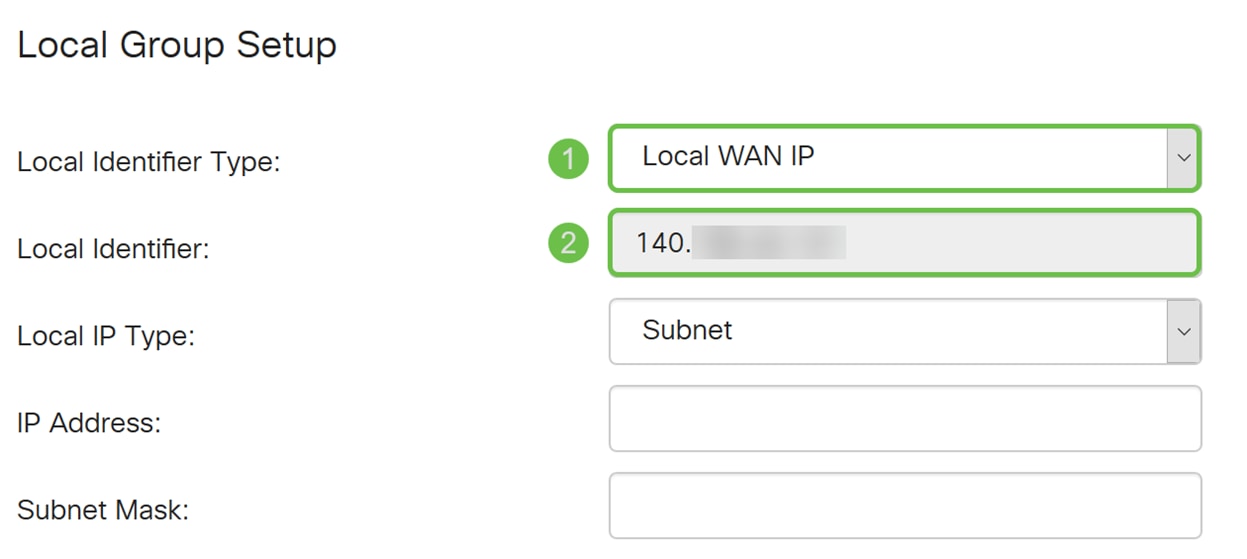

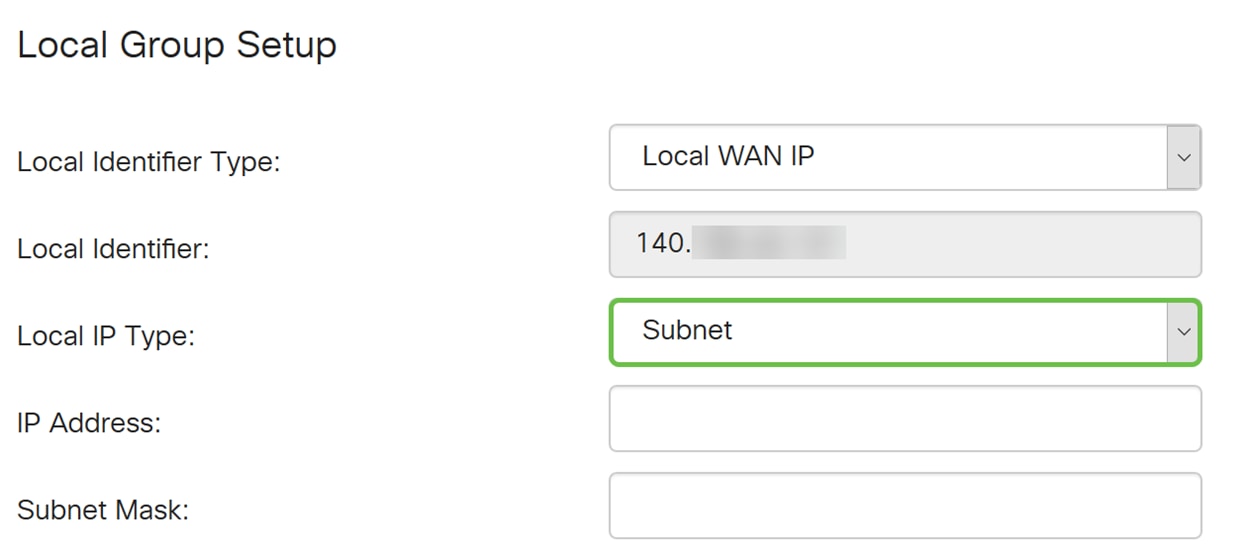

로컬 그룹 설정

1단계. 드롭다운 목록에서 Local WAN IP, IP Address, Local FQDN 또는 Local User FQDN을 선택합니다.선택 사항에 따라 식별자 이름 또는 IP 주소를 입력합니다.로컬 WAN IP를 선택한 경우 라우터의 WAN IP 주소를 자동으로 입력해야 합니다.

2단계. Local IP Type(로컬 IP 유형)의 경우 Subnet, Single, Any, Any, IP Group 또는 GRE Interface를 드롭다운 목록에서 선택합니다.

이 예에서는 서브넷이 선택되었습니다.

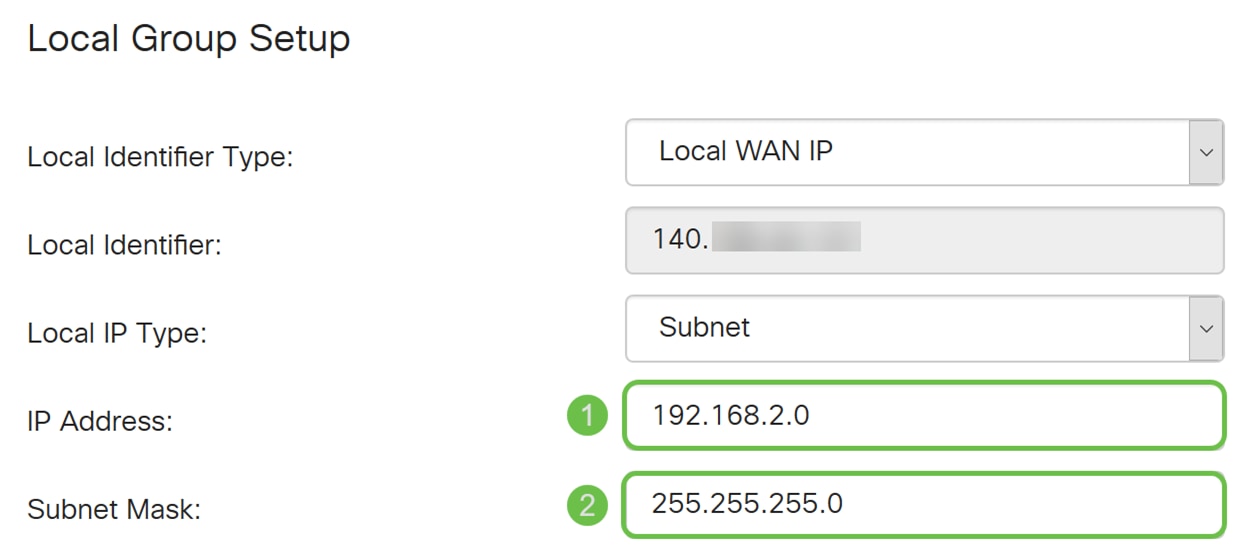

3단계. 이 터널을 사용할 수 있는 디바이스의 IP 주소를 입력합니다.그런 다음 서브넷 마스크를 입력합니다.

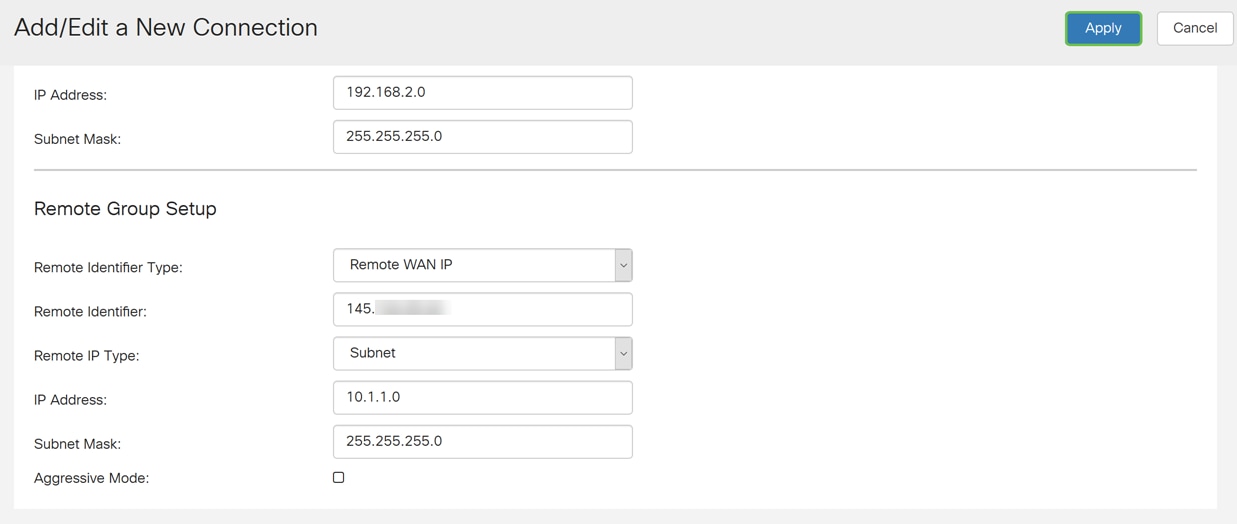

이 데모에서는 로컬 IP 주소로 192.168.2.0을 입력하고 서브넷 마스크는 255.255.255.0을 입력합니다.

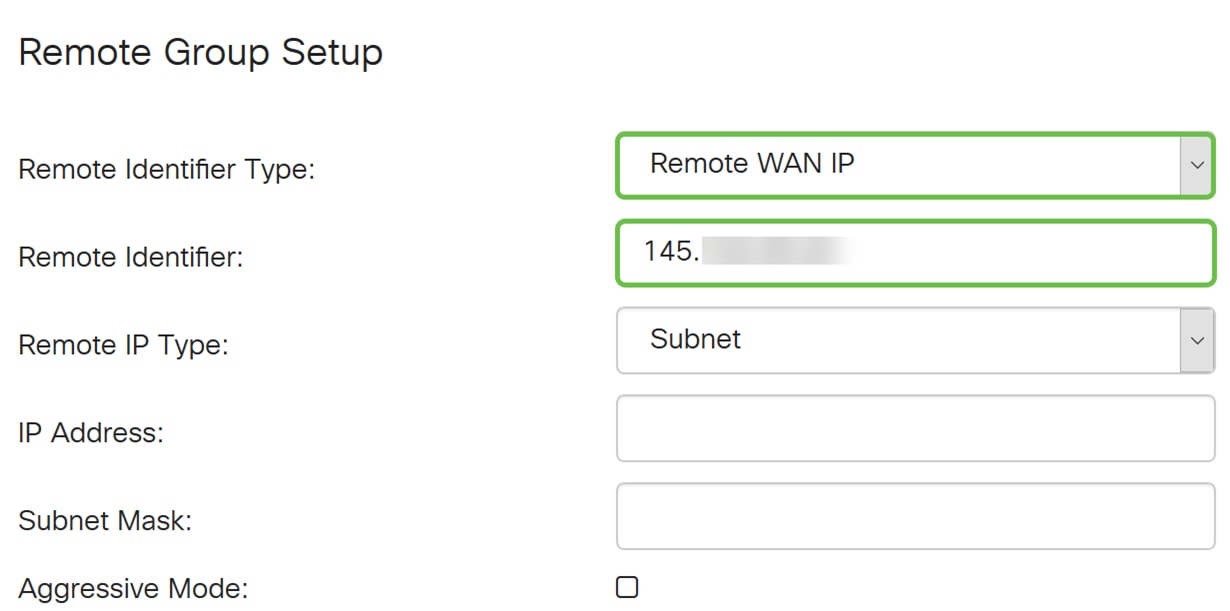

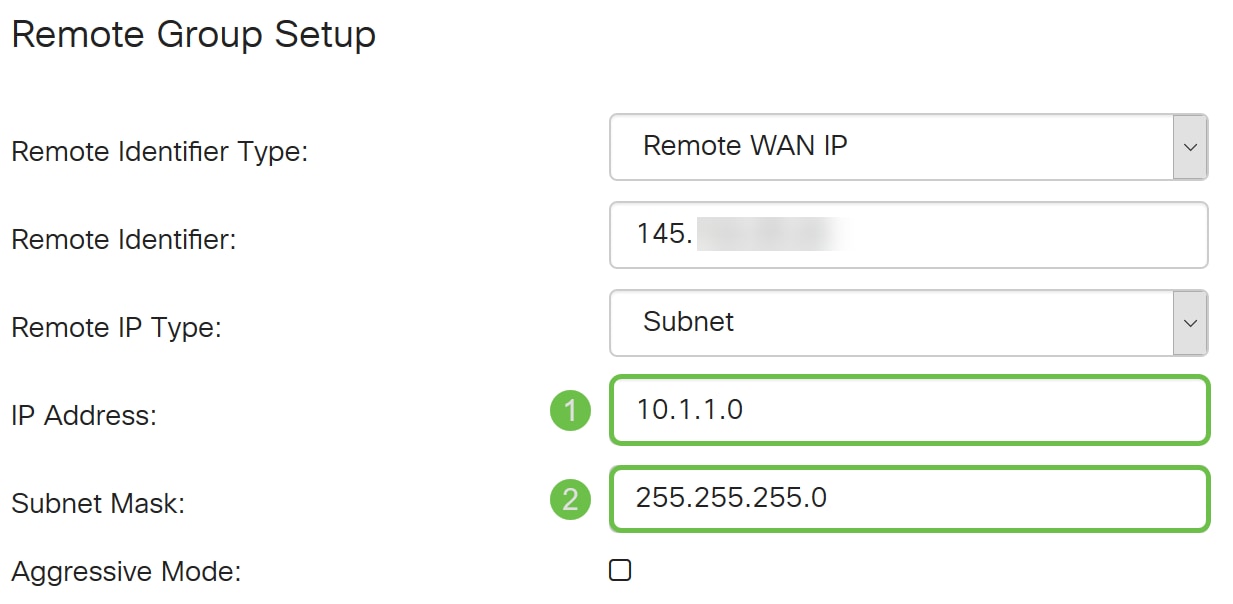

원격 그룹 설정

1단계. 드롭다운 목록에서 Remote WAN IP, Remote FQDN 또는 Remote User FQDN을 선택합니다.선택 사항에 따라 식별자 이름 또는 IP 주소를 입력합니다.

원격 WAN IP를 원격 식별자 유형으로 선택하고 원격 라우터의 IP 주소에 입력했습니다.

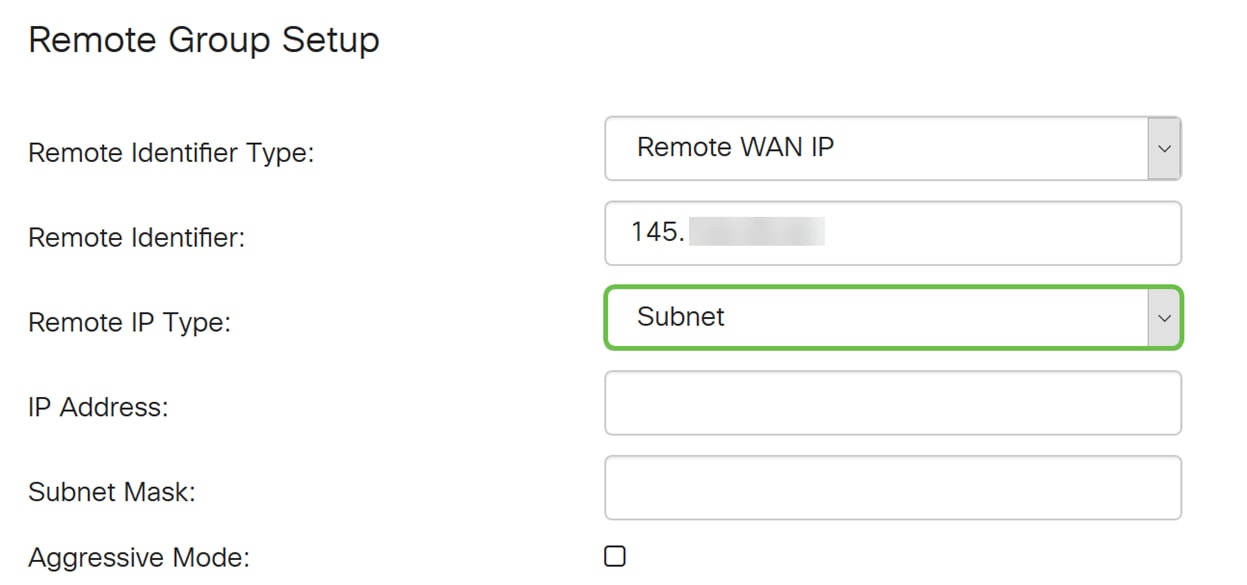

2단계. Remote IP Type(원격 IP 유형) 드롭다운 목록에서 Subnet(서브넷), Single(단일), Any(모두), IP Group(IP 그룹)을 선택합니다.

이 예에서는 서브넷을 선택하겠습니다.

참고:IP 그룹을 원격 IP 유형으로 선택한 경우 새 IP 그룹을 생성하는 팝업 창이 나타납니다.

3단계. 이 터널을 사용할 수 있는 디바이스의 원격 로컬 IP 주소 및 서브넷 마스크를 입력합니다.

이 터널을 사용할 수 있는 원격 로컬 IP 주소와 서브넷 마스크 255.255.255.0에 10.1.1.0을 입력했습니다.

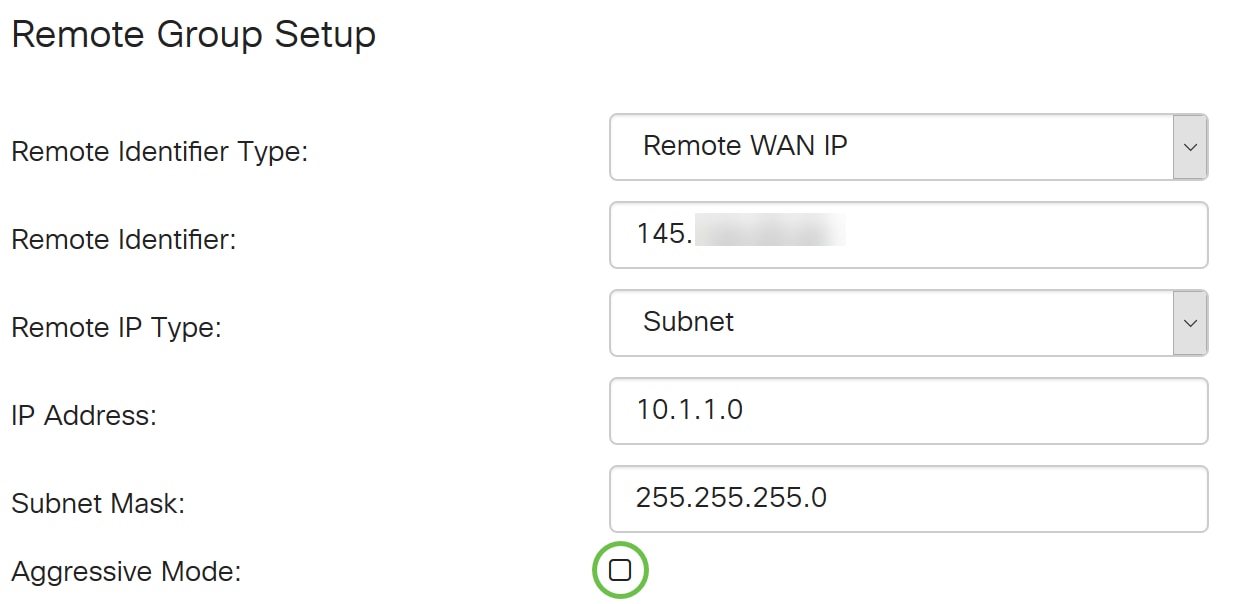

4단계. 적극적인 모드를 활성화하려면 확인란을 선택합니다.적극적인 모드는 IKE SA에 대한 협상이 개시자가 통과해야 하는 모든 SA 필수 데이터가 포함된 3개의 패킷으로 압축되는 경우입니다.협상은 더 빠르지만 일반 텍스트로 ID를 교환할 수 있는 취약성이 있습니다.

이 예제에서는 이 옵션을 선택하지 않습니다.

참고:주 모드와 적극적인 모드에 대한 추가 정보는 다음을 참조하십시오.주 모드와 적극적인 모드 비교

5단계. Apply(적용)를 클릭하여 새 Site-to-Site VPN 연결을 생성합니다.

결론

이제 로컬 라우터에 대한 새 Site-to-Site VPN 연결을 추가했어야 합니다.역방향 정보를 사용하여 원격 라우터(라우터 B)를 구성해야 합니다.

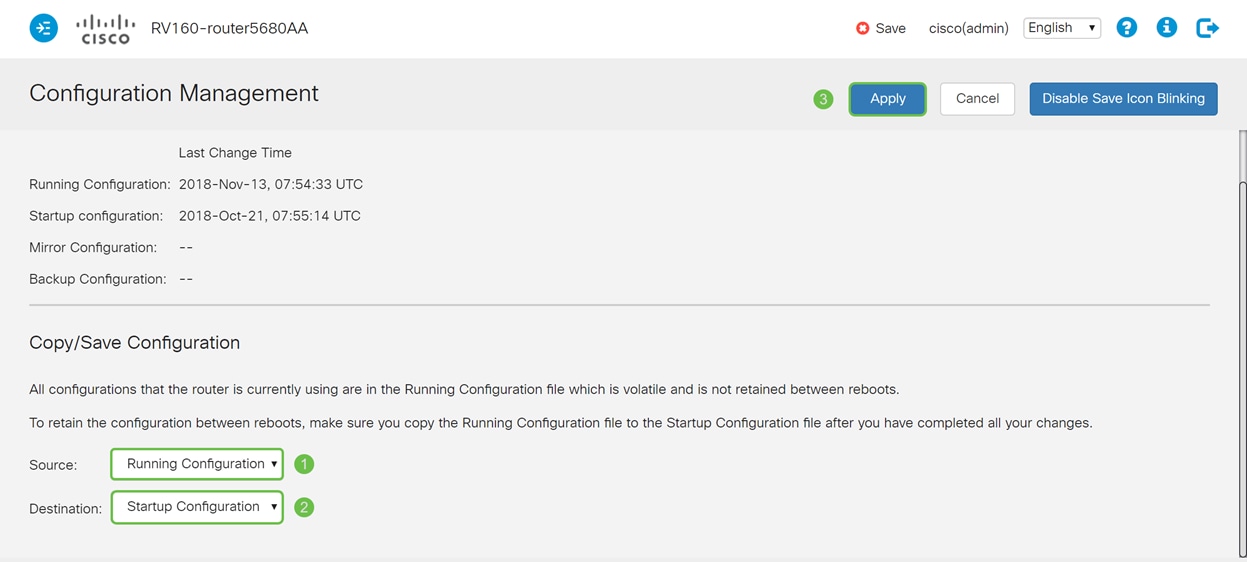

라우터가 현재 사용 중인 모든 컨피그레이션은 리부팅 중에 보존되지 않는 경우 변동성이 있는 실행 중인 컨피그레이션 파일에 있습니다.

1단계. 페이지 상단에서 Save(저장) 버튼을 클릭하여 Configuration Management(컨피그레이션 관리)로 이동하여 실행 중인 컨피그레이션을 시작 컨피그레이션에 저장합니다.이는 재부팅 사이에 컨피그레이션을 유지하기 위한 것입니다.

2단계. 구성 관리에서 소스가 실행 중인 컨피그레이션이고 대상이 시작 컨피그레이션인지 확인합니다.그런 다음 Apply를 눌러 실행 중인 컨피그레이션을 시작 컨피그레이션에 저장합니다.라우터가 현재 사용 중인 모든 컨피그레이션은 휘발성이며 재부팅 중에 유지되지 않는 실행 중인 컨피그레이션 파일에 있습니다.실행 중인 컨피그레이션 파일을 시작 컨피그레이션 파일에 복사하면 재부팅 사이에 모든 컨피그레이션이 유지됩니다.

피드백

피드백